- Funcionalidades

- Benefícios

- Perguntas frequentes

- Próximo passo

Funcionalidades

CONTROLE DE ACESSOConceda acesso aos usuários por meio de métodos de verificação personalizados e baseados em risco.

- Habilite MFA baseada em contexto, compatível com 19 fatores de autenticação em diferentes endpoints.

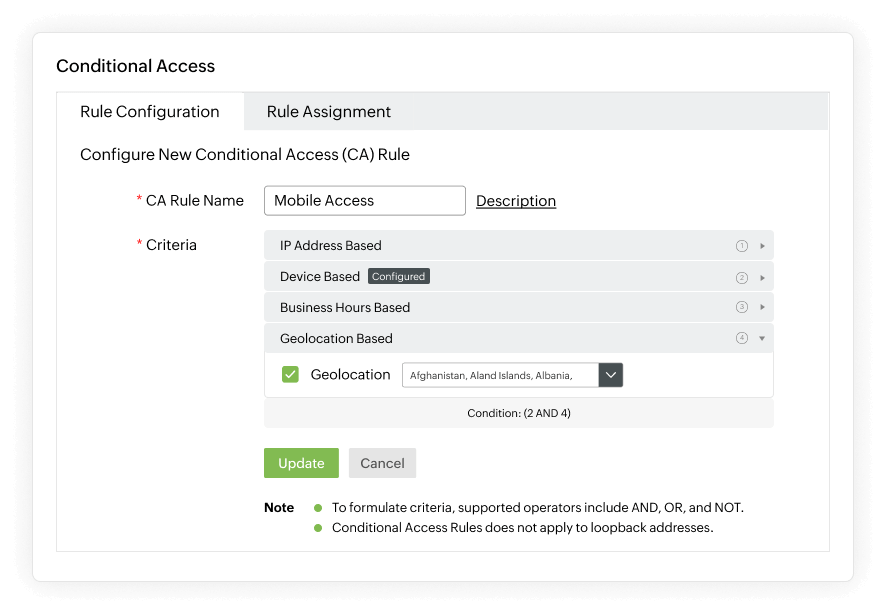

- Avalie fatores de risco, como geolocalização, endereço IP, tipo de dispositivo e horário de trabalho, para personalizar os fluxos de MFA.

- Implemente um mecanismo de MFA offline para proteger usuários que não estão conectados à rede.

Implemente acesso de menor privilégio baseado em contexto em toda a sua organização:

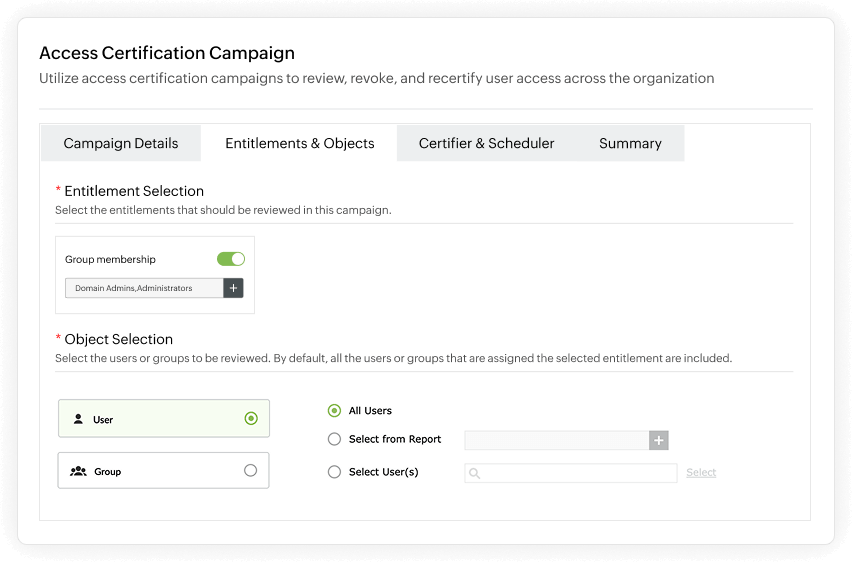

- Utilize campanhas de certificação de acesso para revisar, revogar e recertificar os acessos dos usuários em toda a organização.

- Configure políticas de acesso condicional para funcionários com base em seus fatores de risco.

- Garanta acesso temporizado a grupos e configure políticas de automação para ações subsequentes, como adicionar ou remover usuários.

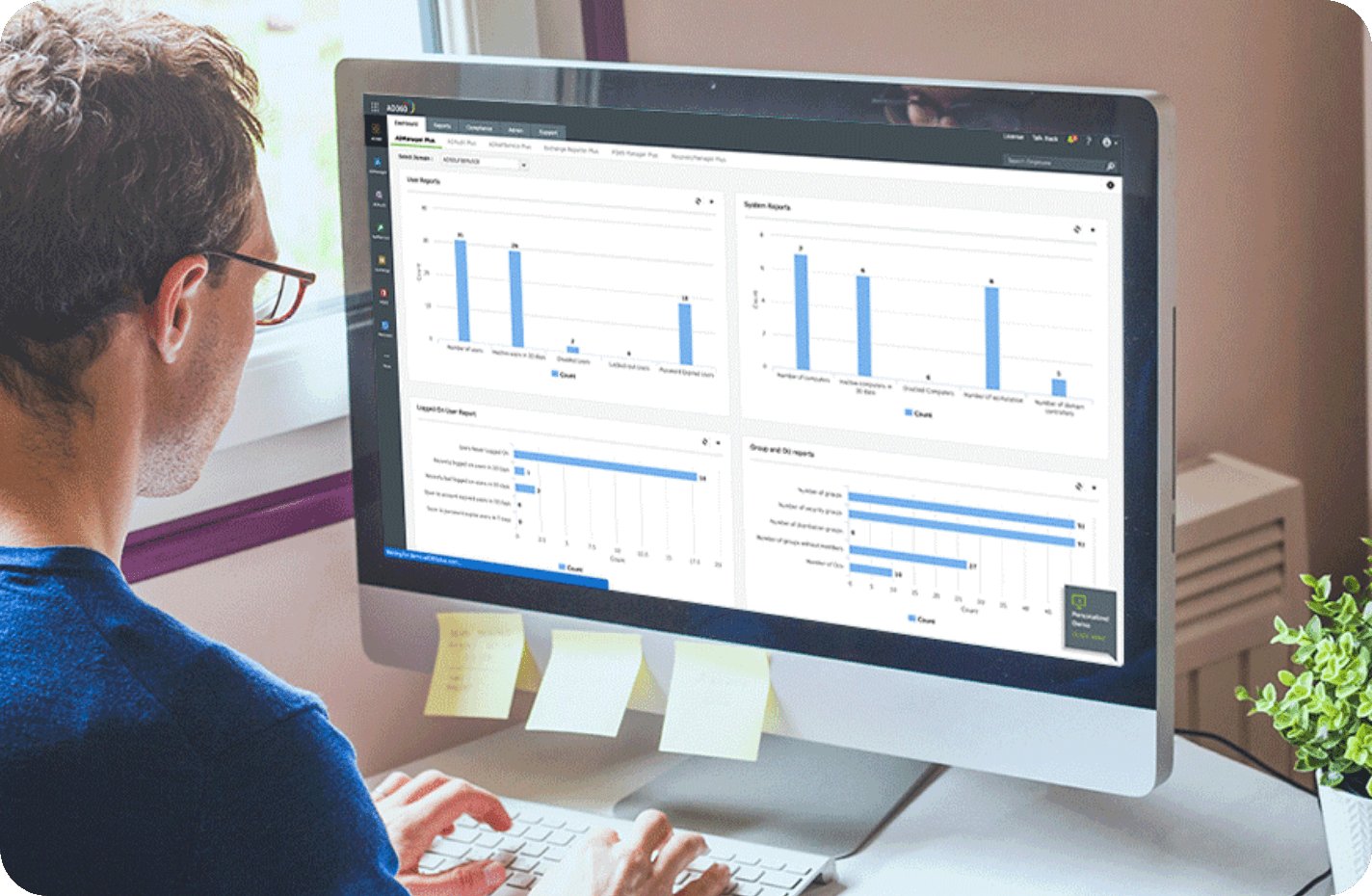

Auditoria e rastreamento de ações administrativas em ambientes de TI

- Audite ações de gerenciamento e administrativas realizadas por técnicos utilizando relatórios integrados baseados em GUI.

- As equipes de TI podem identificar qual técnico executou a ação, bem como a data e hora em que ocorreu.

- Estabeleça um rastreamento completo das ações administrativas aproveitando mais de 200 relatórios disponíveis.

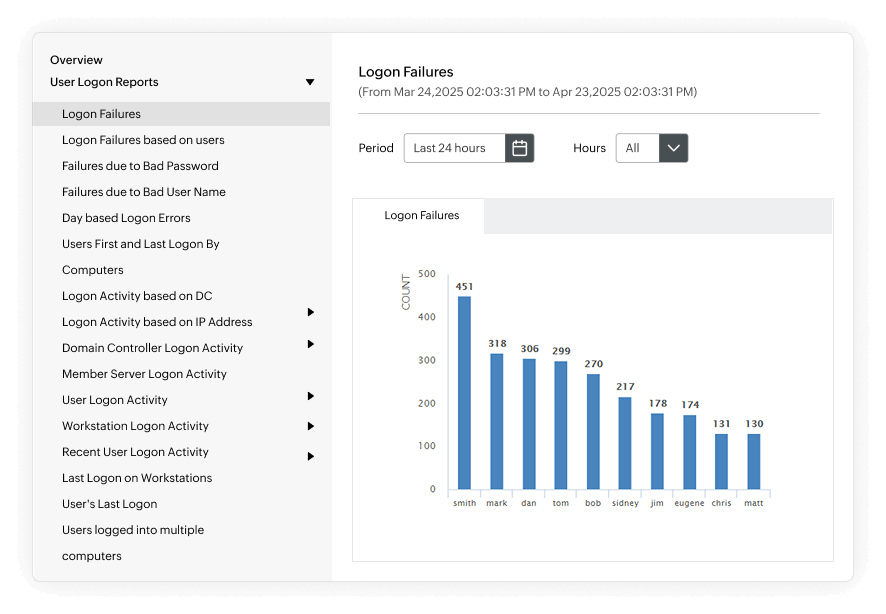

Detectar acesso não autorizado a ativos sensíveis

- Monitore e autorize cada acesso a arquivos do sistema operacional, banco de dados e aplicações.

- Identifique eventos que exigem atenção imediata e priorize a mitigação de acordo.

- Estabeleça um rastreamento das ações específicas dos usuários, como tentativas de escalonamento de privilégios, por exemplo.

Benefícios da implantação do controle de acesso

Reduzir erros na gestão de usuários

Ao padronizar ações de gerenciamento de usuários por meio da automação, os administradores de TI podem reduzir falsos positivos, garantindo precisão em processos em massa.

Obter insights em tempo real

Utilize relatórios detalhados sobre atividades e privilégios dos usuários para obter informações atualizadas sobre seu ambiente de TI, ajudando as organizações a garantir que os planos de resposta a incidentes utilizem dados de ameaças em tempo real.

Minimizar a superfície de ataque

Mitigue de forma preventiva tentativas de escalonamento de privilégios implementando acesso just-in-time e campanhas de certificação de acesso, ajudando as equipes de TI a limitar o escopo de acesso dentro da organização.

Aplicar o princípio do menor privilégio

O AD360 facilita a aplicação do acesso de menor privilégio em toda a organização sem lacunas na implementação. Isso garante que todos os usuários tenham acesso adequado aos recursos necessários para desempenhar suas funções.

Perguntas Frequentes

Como o AD360 simplifica o gerenciamento de acesso?

O AD360 simplifica o gerenciamento de acesso ao oferecer um console centralizado para definir e gerenciar políticas de acesso, automatizar o provisionamento e desprovisionamento de usuários e fornecer opções de autosserviço para que os próprios usuários solicitem ou redefinam acessos.

O AD360 ajuda na conformidade regulatória?

O AD360 auxilia as organizações a cumprir normas regulatórias ao permitir a definição e aplicação de controles de acesso alinhados a regulamentações e padrões específicos do setor. Além disso, oferece recursos de auditoria e relatórios para registrar esforços de conformidade.

O AD360 oferece monitoramento de acesso em tempo real?

Sim, o AD360 inclui monitoramento de acesso em tempo real e recursos de alerta, permitindo que os administradores acompanhem as atividades e acessos dos usuários instantaneamente, ajudando a identificar e mitigar ameaças de segurança rapidamente.

O Controle de Acesso do AD360 suporta ambientes de nuvem híbrida?

Sim, o AD360 pode gerenciar o controle de acesso em ambientes de nuvem híbrida. Ele oferece integração contínua com o Active Directory local e o Azure Active Directory, permitindo que as organizações apliquem políticas de acesso de forma consistente em todo o seu ambiente de TI.