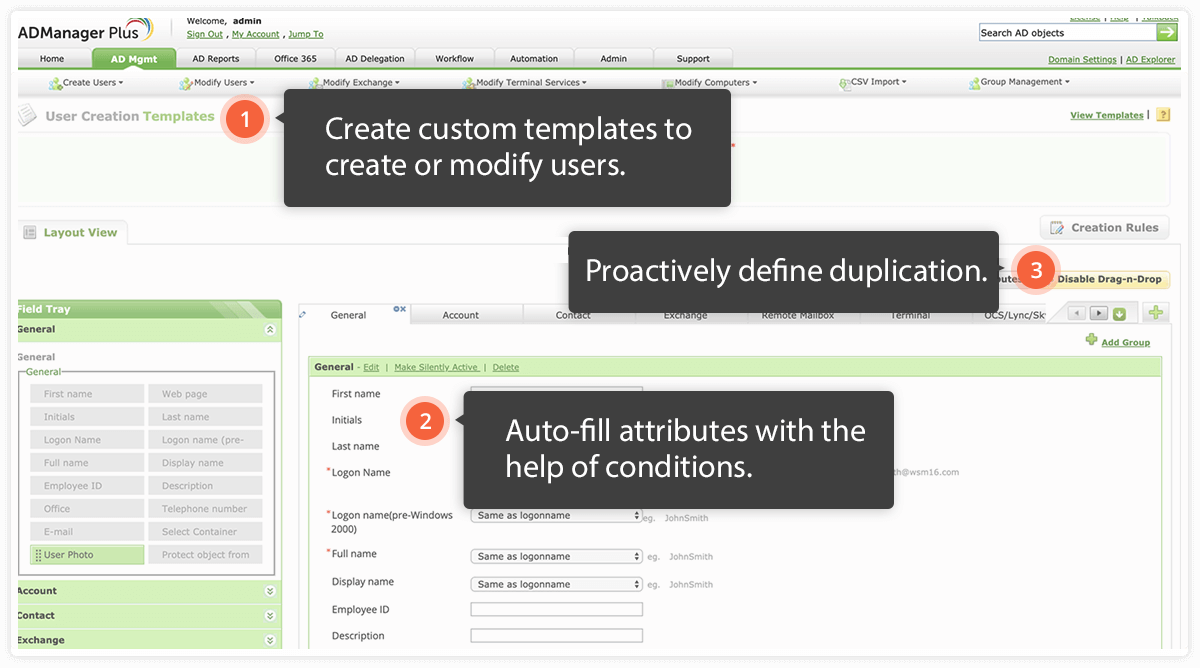

Padronize e otimize o gerenciamento de privilégios.

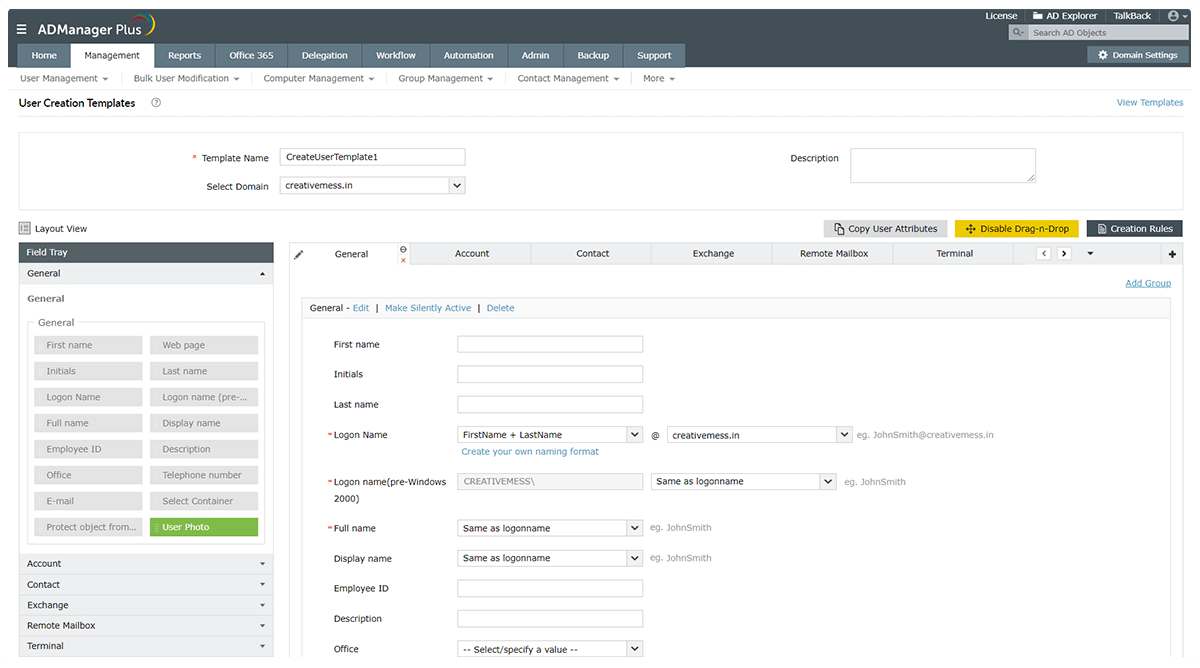

Ao criar ou gerenciar identidades, muitos administradores de TI se preocupam que a atribuição de permissões excessivas para os usuários e grupos possa levar a consequências graves, como ataques internos ou violações de dados. Estes riscos de segurança podem ser ainda mais preocupantes se não houver conjuntos de permissões pré-definidos para cada função.

Uma solução simples é criar modelos padrão com as permissões necessárias, bem como membros de grupos para todas as funções, especialmente as privilegiadas. Você pode usar este modelo quando você criar ou modificar uma conta de usuário.

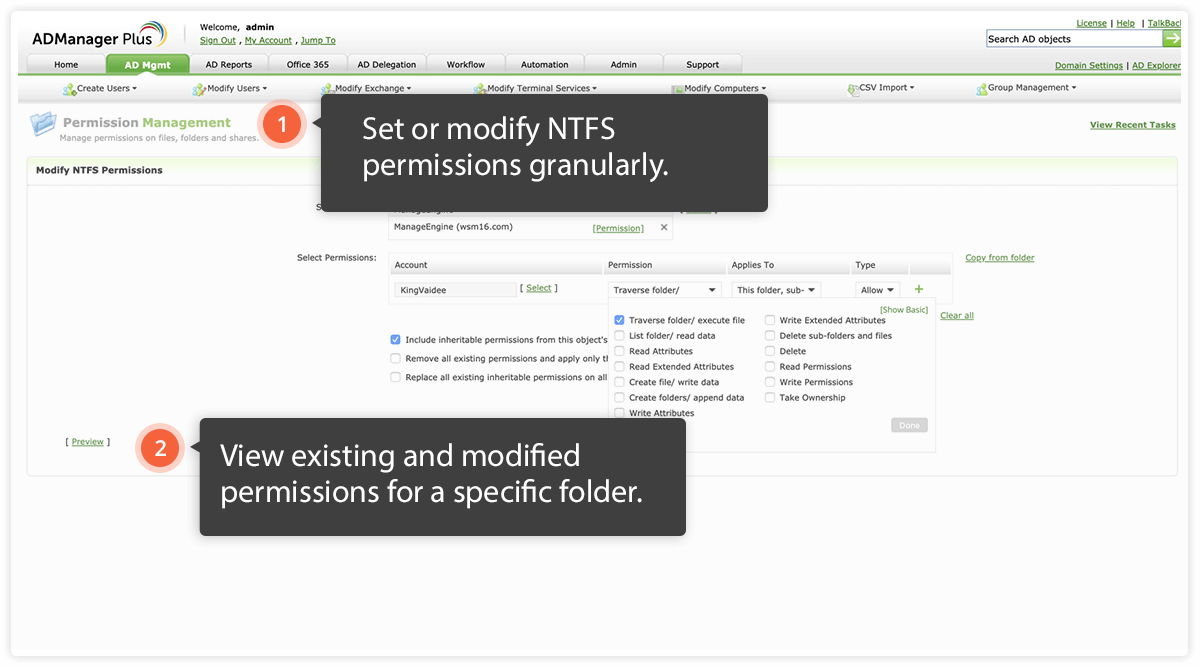

Atribua as permissões necessárias apenas quando necessário.

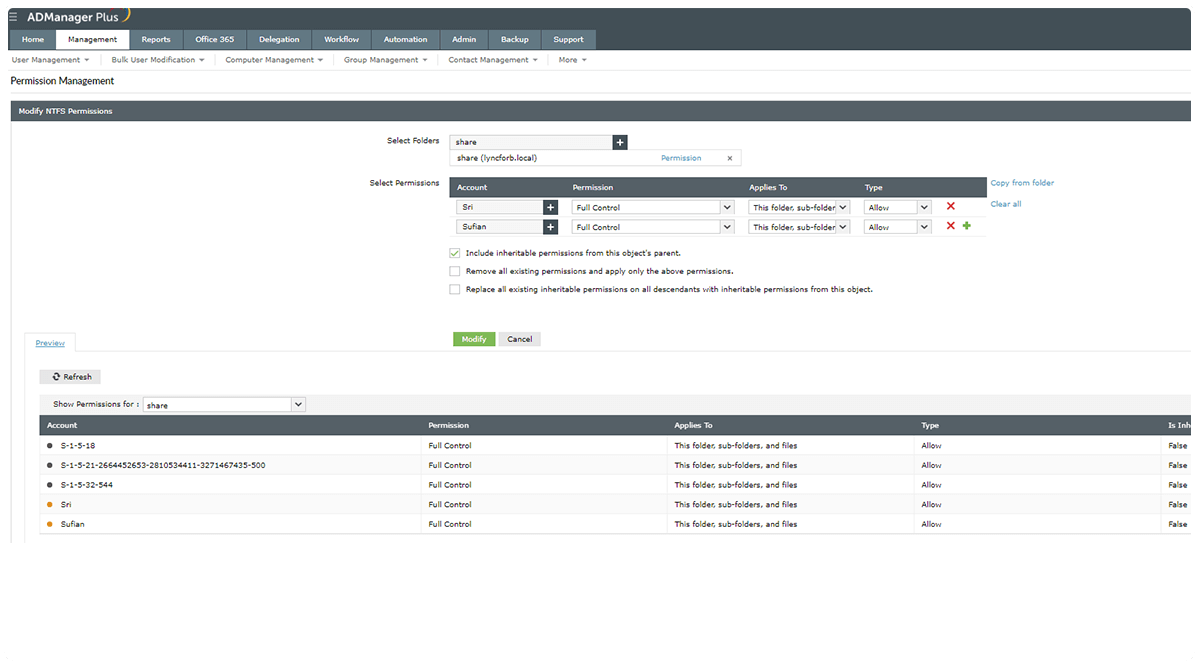

Quando se trata de gerenciamento de permissões e direitos, muitos administradores de TI enfrentam o dilema "Quanto é demais?" Mas esta situação não pode ser ignorada; atribuir permissões incorretamente pode levar a consequências desastrosas se os dados sensíveis acabarem nas mãos erradas.

Para evitar isso, siga esta regra de ouro: atribuir permissões mínimas atribuir e remover privilégios adicionais quando deixaram de ser necessários ou após um período específico de tempo. Para decidir quais são as permissões mínimas e quanto tempo as permissões especiais são necessárias, consulte os responsáveis pelo processo na empresa ou o RH. Usar uma solução, que ajuda a atribuir permissões automaticamente e revogá-las após um período específico, facilita o gerenciamento de permissões.

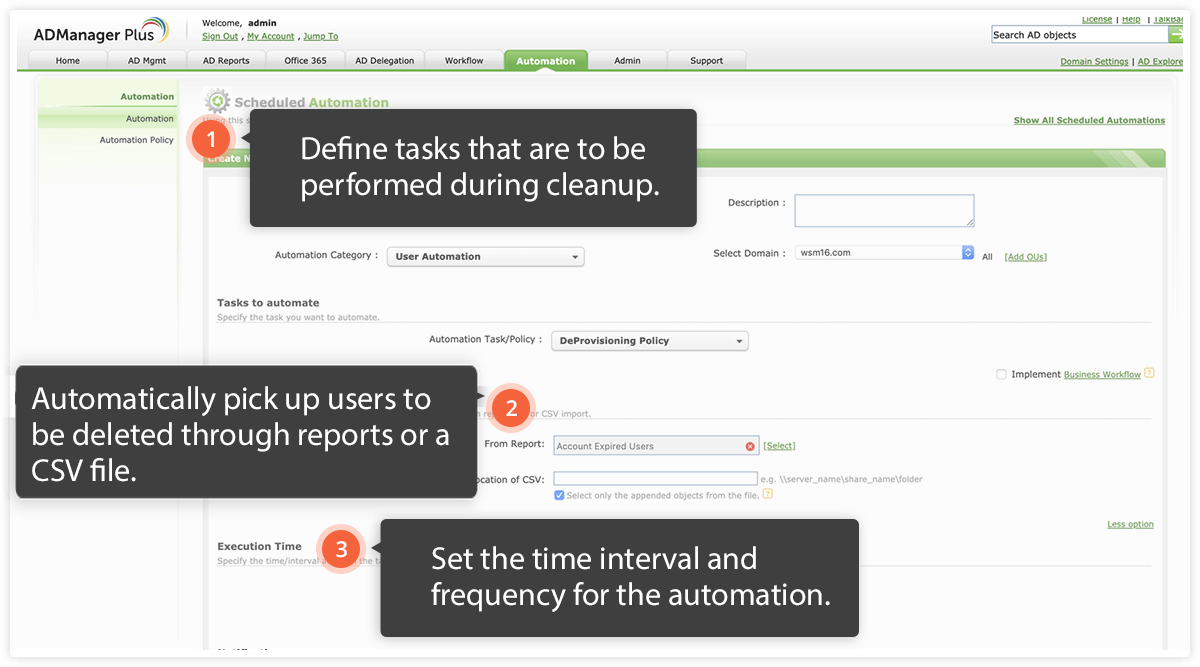

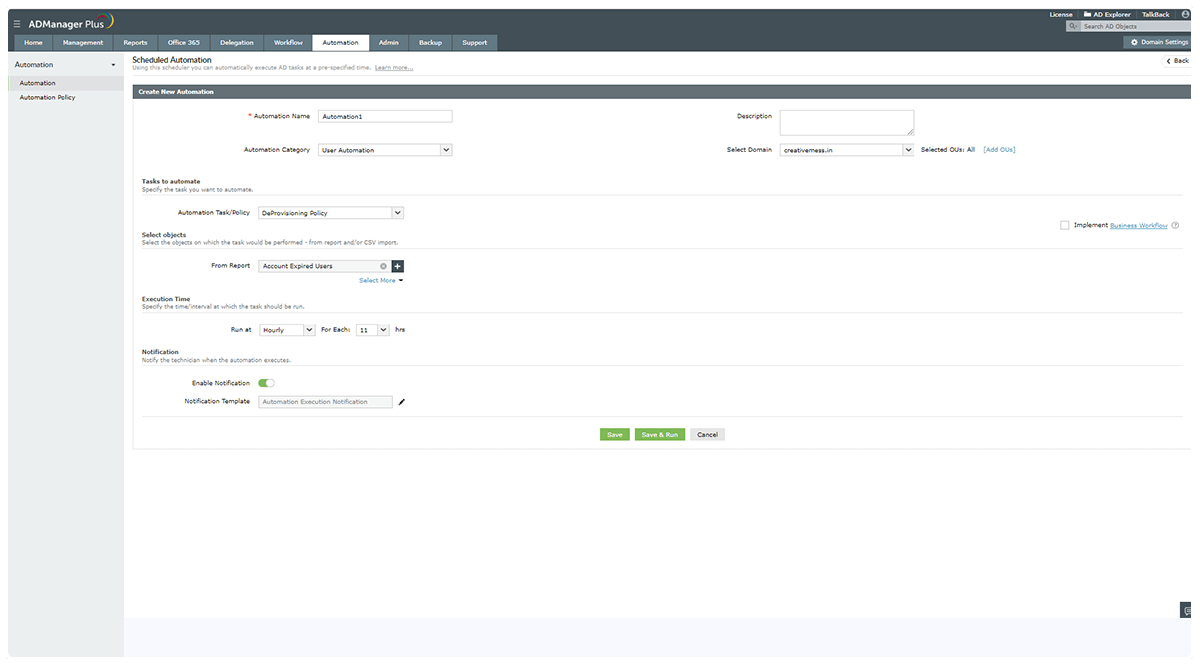

Automatize a limpeza de contas obsoletas.

Se o seu processo de saída não é rigidamente aplicado, ex-funcionários podem manter o acesso a contas de usuários e recursos críticos. O desprovisionamento pouco frequente ou irregular pode levar ao excesso de contas obsoletos, o que poderia revelar-se prejudicial para a segurança da sua organização.

Executar agendas de desprovisionamento automático em intervalos frequentes mantém o seu ambiente AD desprovido de contas obsoletas. Você deve também sincronizar seu AD com o seu software de RH ou banco de dados, de modo que quando uma conta de usuário for excluída de uma dessas ferramentas, será também excluída do AD.

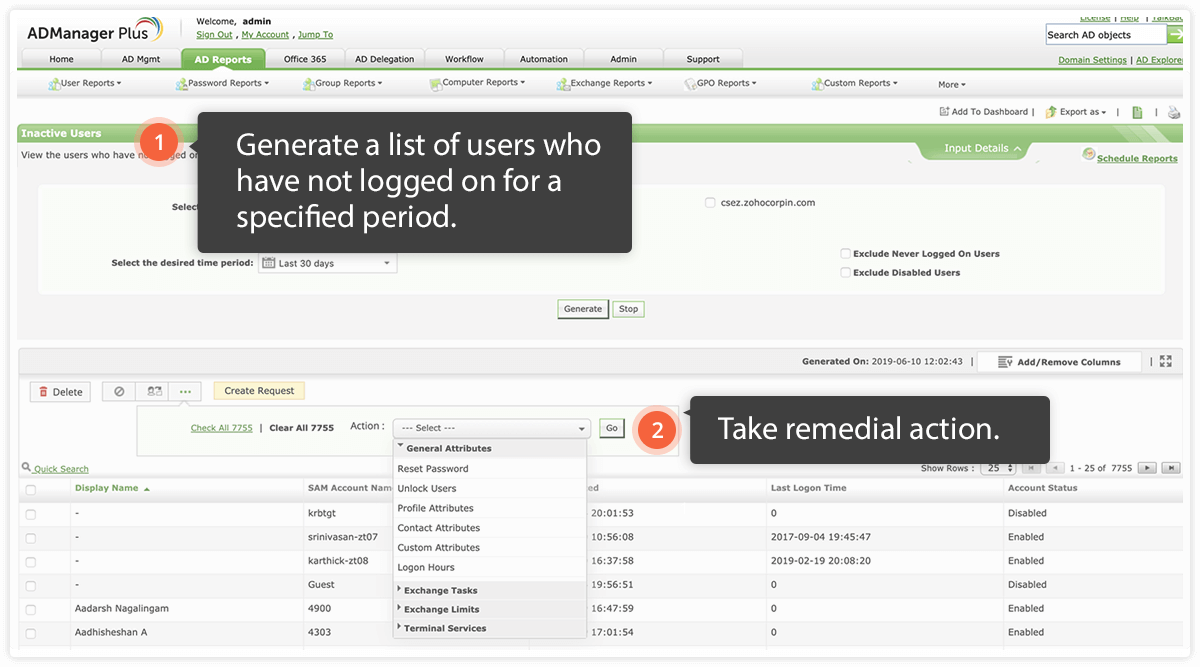

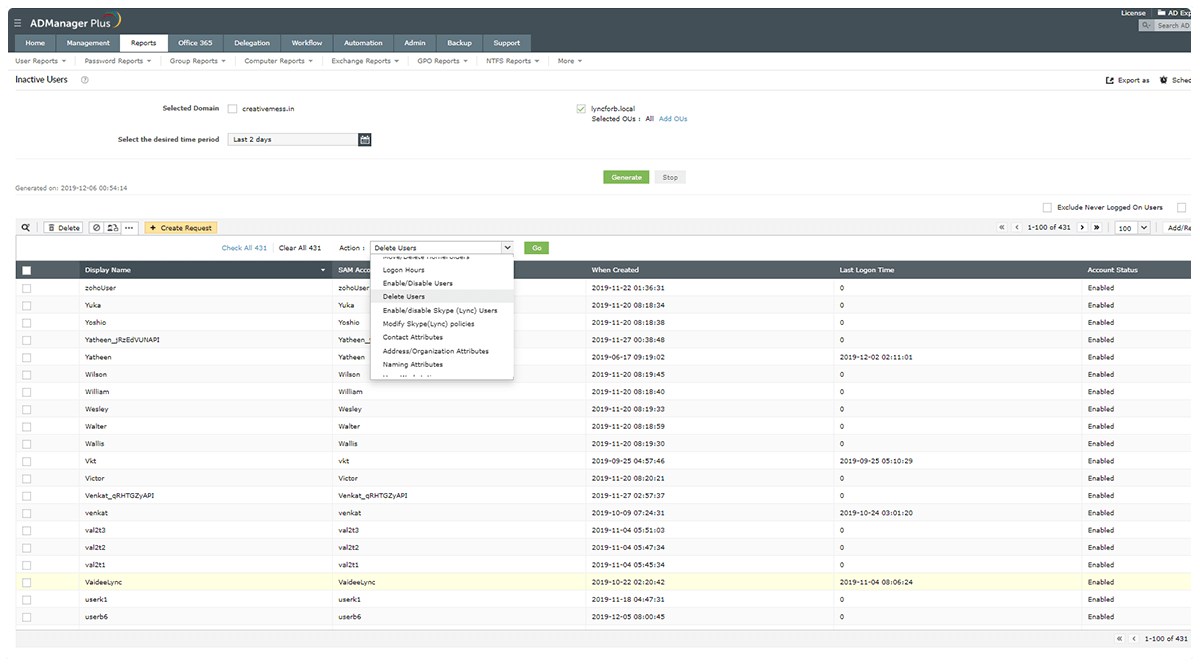

Regularmente, verifique e coloque em quarentena os usuários inativos.

A inatividade do usuário pode ocorrer quando um funcionário entra em licença estendida ou um administrador de TI esquece de desabilitar uma conta de um ex-funcionário. Para agilizar o processo de integração, algumas organizações criam contas de usuário com as mesmas senhas, antes de os funcionários entrarem para a organização. Isso pode resultar em contas inativas que são facilmente mal utilizadas por funcionários existentes. É essencial rastrear a inatividade do usuário e desativar as respectivas contas, para evitar ataques a informações privilegiadas; as contas de usuários devem ser desativadas ou despojadas de privilégios desnecessários, para evitar o uso indevido.

Descentralize o IAM com segurança

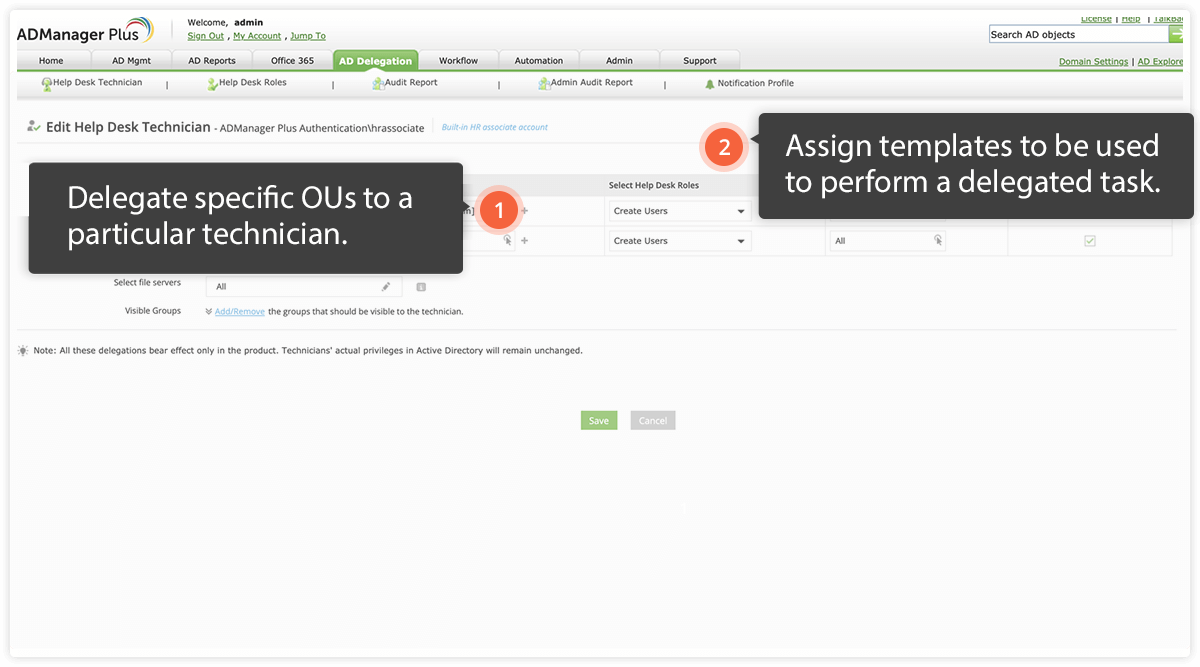

Sobrecarregar um administrador de TI com tarefas do IAM pode colocar uma quantidade excessiva de responsabilidade com a segurança em uma pessoa. Isso pode levar a erros por fadiga, como erros de digitação, podendo resultar em modificações nas contas erradas, alocação indevida de permissões, e muito mais.

A melhor prática é delegar tarefas de IAM a diferentes técnicos de TI, para diferentes departamentos. Ainda melhor é monitorar as atividades diárias de um técnico de TI e corrigir as atividades inapropriadas.