Apenas um aviso: a cibersegurança faz parte do nosso cotidiano!

Este mês é apenas para lhe dar um empurrãozinho.

Portanto, continue rolando a tela e aproveite ao máximo o

que está por vir.

Não é nenhuma surpresa que cibercrimes estejam

aumentando cada vez mais. Portanto, é certo dizer que

toda empresa precisa melhorar sua segurança cibernética.

Responda brevemente algumas perguntas e revelaremos a situação da sua empresa.

Sim, você conhece as graves consequências de um ataque

cibernético. Mas já parou para pensar no que

acontece por trás de sua tela enquanto está tomando

seu café ou dando uma pausa no trabalho, pouco

antes de um ataque cibernético?

...obviamente. No primeiro estágio, os golpistas observam seus alvos para obter informações e decidir seu método de ataque. Isto envolve desenterrar detalhes sobre os ativos da empresa alvo, a sua postura de cibersegurança, endereços IP, software, etc. O hacker pretende encontrar um elo fraco, para passar despercebido pelas defesas da empresa.

A batalha, também conhecida como estágio de armamento, é quando um hacker decide o método de ataque. Será phishing? Ransomware? Táticas de engenharia social? Depende dos detalhes coletados na primeira etapa. Seja coletando ferramentas para encontrar vulnerabilidades ou atacando softwares de segurança não corrigidos, eles tentarão de tudo para conseguir o que procuram.

O hacker decide quem será o alvo com base nas informações coletadas sobre ele e usa sua escolha de ataque para atrair a vítima. Podendo ser o envio de um e-mail enganoso, também conhecido como phishing, a criação de uma página falsa, ransomware, spyware ou outra forma de golpe.

Aqui está a parte mais crítica do plano do hacker: a exploração! Uma vez que o alvo involuntariamente dá acesso ao golpista, a vítima entra em uma jornada perigosa. O hacker acessa virtualmente a organização para ter uma visão da infraestrutura e se preparar para o ataque.

O invasor garante acesso contínuo à infraestrutura da organização – as redes e os sistemas – desativando firewalls e identificando outras formas de explorá-los. Eles instalarão softwares maliciosos nos dispositivos hackeados para controlá-los, e trabalharão para manter essas ações em segredo pelo maior tempo possível.

Sim, é assim que eles provavelmente se sentirão quando obtiverem acesso e controle completos da rede, das aplicações e do sistema. Isso os leva a realizar ações em nome dos usuários distraídos. Os invasores estarão praticamente livres para extrair quaisquer dados do dispositivo.

Esta fase final envolve o roubo de dados cruciais pelo invasor, causando o caos nos negócios e exigindo um resgate em troca de acesso e controle da organização. O objetivo de um ataque cibernético pode variar e nem sempre é motivado financeiramente. No entanto, o resultado é sempre catastrófico.

A primeira linha de defesa da sua empresa precisa ser sólida.

Isso significa seguir algumas práticas recomendadas básicas –

garantir MFA, usar senhas fortes, desinstalar softwares desatualizados, fornecer acesso VPN a

funcionários remotos, etc.

Numa escala maior, a sua empresa deve adotar uma estratégia de

Zero Trust, fortalecer a sua postura de segurança cibernética e manter

um plano de gestão de riscos. E, por último, você precisa garantir que

seus funcionários recebam treinamento suficiente sobre cibersegurança.

É hora de arrasar no desafio de cibersegurança! É muito simples.

Acerte as respostas desta semana para ter a chance de ganhar um cartão-presente no valor de

É um desafio cronometrado, então, quanto mais rápido, melhor.

Week 1

Week 1 Week 2

Week 2 Week 3

Week 3 Week 4

Week 4

Temos alguns recursos superinteressantes para você e, acredite, eles são nada entediantes! Faça

o download deles e comece sua jornada rumo à resiliência cibernética.

Cybersecurity solutions guide

Download

Patch management best practices: A detailed guide

Download

Adopting a Zero Trust framework to safeguard against generative AI cyberthreats

Download

Top five critical alerts you need for IT security

Download

Cybersecurity solutions guide

Download

Patch management best practices: A detailed guide

Download

Adopting a Zero Trust framework to safeguard against generative AI cyberthreats

Download

Top five critical alerts you need for IT security

Download

5 mistakes that make your cybersecurity incident plan fail miserably

Download

The what, why and how of Zero Trust Network Architecture

Download

Breaching the cybersecurity silo

Download

Accelerate Zero Trust with strong authentication

Download

The dark side of AI, the ultimate guide to combat its imminent threats

Download

Privileged access management 101

Download

Rogues on the rise

Download

5 reasons to protect enterprise VPN access with MFA

Download

Greasing the cloud security wheel with cloud CASB

Download

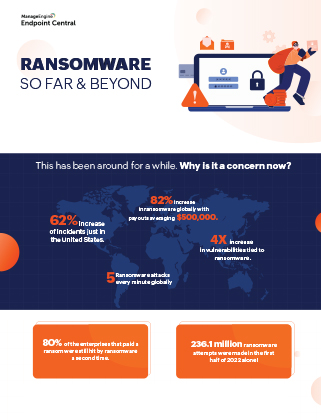

Ransomware so far and beyond

Download

Top 4 best practices to manage firmware vulnerabilities effectively

Download

Ensure business continuity with a robust password management framework

DownloadLoad more

Se for escolhido como vencedor, precisaremos entrar em contato com você.

Envie seu nome e endereço de e-mail.

Please select any one option!!!!

Timer

Your score has been submitted.

You are being redirected to the video/resource page.

Procure avaliar os riscos associados a dados, usuários e

entidades em vários níveis e documente-os. Em

seguida, você pode estruturar processos para a avaliação contínua

de riscos e estabelecê-los como políticas da organização.

Avalie ativos, sistemas e dados quanto a riscos de segurança

cibernética. Mantenha um inventário atualizado de dispositivos e software.

Integre a avaliação de risco de terceiros em sua

estratégia. Estabeleça controles fortes de autenticação e

acesso de usuários.