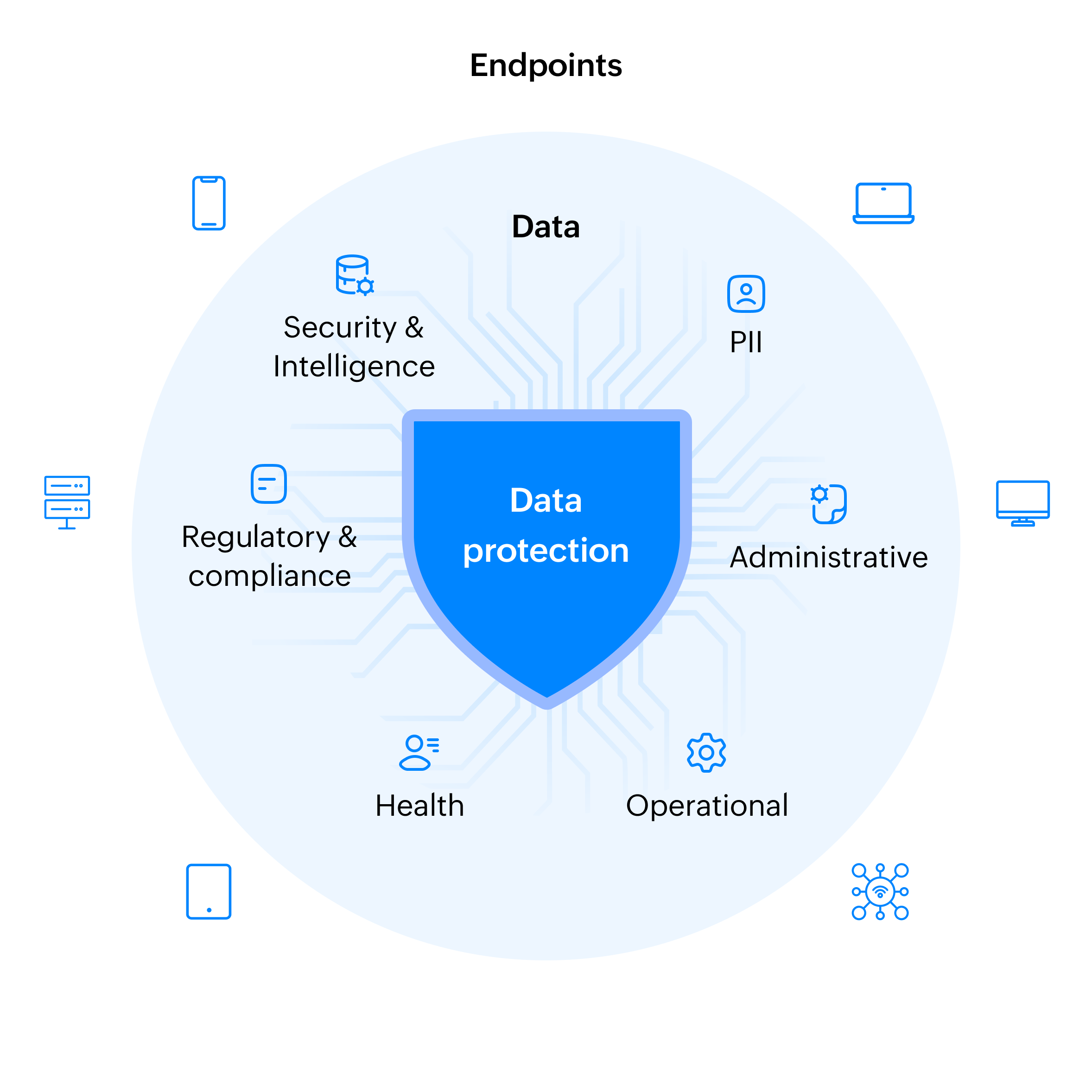

A segurança dos dados começa com a proteção dos endpoints

A proteção de endpoints é essencial para a segurança dos dados, pois protege os principais pontos de acesso (desktops, laptops, dispositivos móveis e servidores) usados por autoridades, parceiros, colaboradores ou departamentos em geral. Uma proteção eficaz de endpoints estabelece a base para uma estratégia sólida de segurança de dados, cuidando desses pontos de entrada críticos por proteger os endpoints contra acesso não autorizado, violações de dados e ameaças, ao mesmo tempo em que cumpre com as exigências de conformidade regulatória.