Seus motivos

- Dados de estudantes

- Pesquisa ou propriedade

intelectual - Resgate

- Roubo de identidade

dos pais - Discurso de ódio

Seus métodos

- Criação de aplicações educacionais falsas

- Oferecimento de bolsas de estudo falsas

- Exploração de vulnerabilidades

- Infecção de livros didáticos online

- Fingem ser professores

- Cyberbullying e intimidação

- Violação de dispositivos de ponto de venda em cafeterias

- Boletins informativos comprometedores

- Envio de e-mail de spam para domínios com .edu

- Invasão de sistemas de auxílio financeiro

É preciso que apenas um endpoint esteja desprotegido

As ameaças cibernéticas são um campo de batalha em constante evolução, com invasores externos e erros não intencionais de alunos representando riscos, por isso é necessário ter uma defesa que se adapte. Pense nisso: a câmera comprometida de um laptop não é apenas um caso de preocupação com a privacidade; ela pode ser a chave que abre toda a sua rede de TI.

O maior desafio e as más notícias? Basta um endpoint desprotegido ou uma única conta mal configurada para criar um efeito dominó. A partir deste ponto, agentes maliciosos podem facilmente se mover lateralmente e procurar dados ou ativos de alto valor e, infelizmente, sem pessoal adequado ou ferramentas modernas para detectar essas vulnerabilidades, é difícil identificar os pontos de entrada iniciais ou configurações incorretas. Como resultado, muitas escolas podem nem perceber que sofreram violação, até que seja tarde demais.

- Ameaças externas

- Ameaças internas

Ameaças comuns

Ataques de phishing

E-mails enganosos são usados para induzir colaboradores ou alunos a revelar informações confidenciais, como credenciais de login.

Malware

Softwares maliciosos podem se infiltrar em dispositivos por meio de tentativas de phishing ou dispositivos USB e interromper operações ou até mesmo manter dados reféns.

Exploração de vulnerabilidades

Os invasores procuram vulnerabilidades desconhecidas no software para explorá-las antes que um patch possa ser aplicado.

Espionagem cibernética

Escolas são alvos de tentativa de roubo de propriedade intelectual, dados de pesquisa ou registros de alunos.

Ataques de força bruta

Os invasores obtêm acesso não autorizado tentando sistematicamente todas as senhas possíveis até que a correta seja encontrada.

Ataques cibernéticos assistidos por IA

Os invasores utilizam a IA para aumentar a precisão, a velocidade e a relevância na violação das defesas de segurança.

Engenharia social

Os golpistas podem enganar colaboradores ou alunos para que revelem informações confidenciais por meio de sites falsos ou e-mails de phishing, ou fingindo ser alguém da escola.

Ataques de phishing

E-mails enganosos são usados para induzir colaboradores ou alunos a revelar informações confidenciais, como credenciais de login.

Malware

Softwares maliciosos podem se infiltrar em dispositivos por meio de tentativas de phishing ou dispositivos USB e interromper operações ou até mesmo manter dados reféns.

Exploração de vulnerabilidades

Os invasores procuram vulnerabilidades desconhecidas no software para explorá-las antes que um patch possa ser aplicado.

Por onde começar?

Você consegue responder a estas perguntas com segurança?

- Quantos dispositivos estão conectados à rede da sua escola?

- Quais dispositivos armazenam dados confidenciais de alunos e colaboradores?

- Qual software está instalado em cada dispositivo?

- Com que rapidez você pode responder a um ataque de ransomware?

Para reduzir sua superfície de ataque, comece por conhecer bem a sua rede. As escolas, assim como qualquer outra organização, não podem proteger o que não podem ver, portanto, é imprescindível ter visibilidade dos ativos na rede, das vulnerabilidades conhecidas que esses ativos apresentam e do risco mensurável que cada um deles representa.

O que não é visto fica desprotegido

Obtenha controle total sobre todos os seus dispositivos físicos e digitais, dentro e fora do campus.

Identifique as aplicações instaladas na rede, sua frequência de uso, suas permissões e os recursos e processos filhos que eles consomem.

Obtenha visibilidade em tempo real sobre as vulnerabilidades, juntamente com sua gravidade e riscos associados.

Identifique os usuários que fazem login, seus padrões de login e suas localizações.

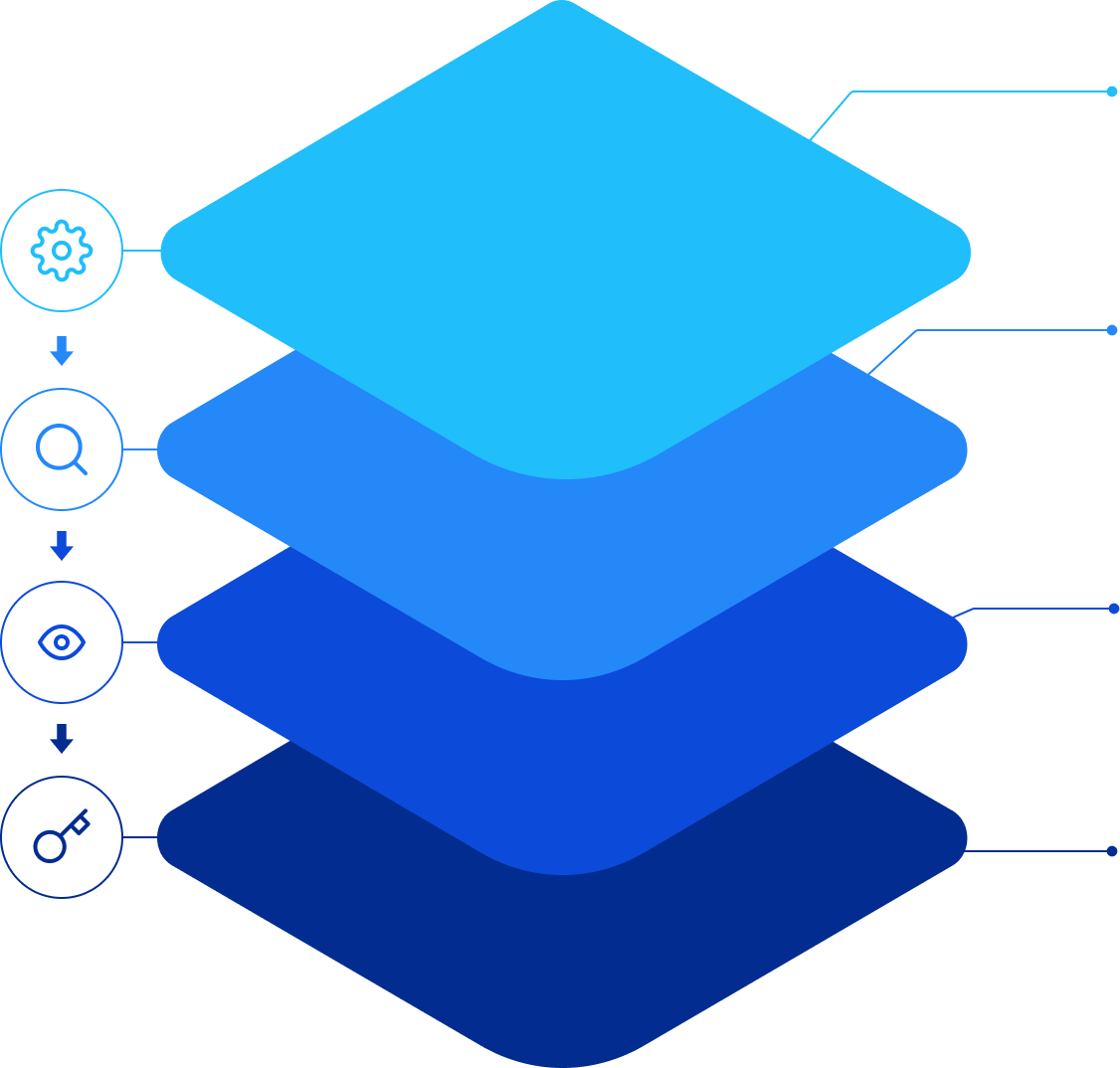

O poder da sinergia

Depois de ver sua rede de dentro para fora, é possível seguir com confiança para protegê-la; tanto contextualmente quanto consistentemente.

A verdadeira segurança vem de uma defesa em camadas, onde cada elemento trabalha em conjunto para criar uma fortaleza impenetrável. Nenhuma camada é perfeita, mas quando combinadas, elas criam uma defesa poderosa, como, por exemplo, a filtragem da web, que pode impedir uma tentativa inicial de infecção. Se o malware passar despercebido, a detecção de ameaças pode identificar e neutralizar a ameaça antes que ela roube dados e, mesmo que a ameaça passe despercebida, as medidas de proteção de dados tornarão impossível o roubo de dados.

O Endpoint Central fornece essa abordagem de segurança abrangente e em camadas, para garantir que sua rede esteja protegida por todos os ângulos.

- Proteção da internet

- Segurança de e-mails

- Proteção contra malware por IA

- Controle de aplicação

- Correção de vulnerabilidades

- Proteção de dados

Proteção da internet com filtragem web incomparável

- Crie uma lista de permissões e bloqueios de sites.

- Use filtros da Web adequados para cada idade e nível de escolaridade.

- Bloqueie sites com anúncios obscenos, violência ou discurso de ódio.

- Receba alertas em tempo real enviados à equipe de TI quando um usuário da web efetuar uma atividade suspeita.

- Controle downloads, uploads, impressões e capturas de tela de arquivos.

- Implemente proteção de Wi-Fi para proteger sua rede de conexões indesejadas.

Segurança de e-mails

- Filtre e-mails com dados confidenciais

- Crie políticas para bloquear a transferência de e-mails confidenciais

- Coloque domínios de e-mail na lista de permissões para receber e-mails apenas de contatos aprovados

- Registre cada instância de transferência de arquivo

Proteção contra malware com tecnologia de IA,

- Aproveite a detecção de malware em tempo real, com tecnologia de IA e baseada em comportamento.

- Investigue incidentes de segurança usando a estrutura MITRE ATT&CK®.

- Coloque os dispositivos infectados em quarentena durante surtos de malware.

- Recupere e reverta com um único clique.

- Obtenha proteção dedicada contra ransomware.

Controle de aplicações e gerenciamento de privilégios

- Crie uma lista de permissões e bloqueios para softwares que podem ser instalados na rede.

- Bloqueie aplicações indesejados e configure-as para que apenas softwares aprovados possam ser executados nos dispositivos.

- Permita o acesso ao Microsoft 365 e ao Exchange somente quando determinadas condições forem atendidas.

- Aplique ao software privilégios baseados em funções.

- Habilite a VPN pela aplicação.

Detecção, aplicação de patches e correção de vulnerabilidades com base em risco

- Receba inteligência de vulnerabilidade contínua e em tempo real na sua rede.

- Priorize vulnerabilidades com base na idade, gravidade e explorabilidade.

- Correlacione vulnerabilidades com nossos patches prontamente disponíveis.

- Obtenha uma biblioteca com mais de 850 patches de terceiros testados.

- Teste os patches para um grupo menor antes da implementação.

Prevenção de violação de dados

- Use a descoberta inteligente de dados para sinalizar dados confidenciais.

- Impeça a movimentação de dados por meio de auditorias de e-mail e arquivo.

- Bloqueie uploads de dados locais para serviços de armazenamento em nuvem não autorizados.

- Criptografe dados confidenciais em repouso e em trânsito.

Essas medidas de segurança cibernética fornecem tranquilidade para os pais; um ambiente de aprendizagem seguro para os alunos; e um ambiente de TI controlado e organizado para as equipes de TI.

O Endpoint Central fornece uma segurança que está sempre trabalhando nos bastidores, mantendo você seguro sem atrasá-lo. Seus principais pontos fortes são:

Proativo

Não espera que um ataque aconteça. Antecipa e mitiga ameaças potenciais continuamente.

Abrangente

Vai além do tratamento de ameaças comuns, oferecendo proteção contra uma ampla gama delas.

Adaptável

Evolui junto com o crescimento do tamanho da sua rede, da rotatividade de alunos e da complexidade.