Soluções para cumprimento de metas de

desempenho de cibersegurança e iniciativas do HHS

O Department of Health and Human Services (HHS) (departamento de saúde e serviços humanos) introduziu as Cybersecurity Performance Goals (CPGs) (metas de desempenho de cibersegurança) - um conjunto de controles priorizados a partir de NIST CSF e HIPC amplamente adotados, para se concentrar na resiliência contra as ameaças de maior prioridade à assistência médica e aos cuidados de saúde (conforme revelado na análise do panorama da iniciativa de resiliência cibernética hospitalar do HHS).

Por que CPGs?

Um breve histórico das metas de desempenho de cibersegurança do HHS - desde a lei CSA de 2015 até a lei HISAA de 2024.

Acknowledging the rising threat to critical sectors, the U.S. Congress passes the CSA. Section 405(d) aims to establish voluntary best practices to shield healthcare organizations (HCOs) from cyber risks.

O congresso aprova a Cybersecurity Act (CSA) (lei de cibersegurança)

O HHS cria um grupo de tarefas para abordar as preocupações descritas na seção 405 (d) da CSA

O HHS assume essa responsabilidade e convoca o grupo de tarefas 405(d), composto por mais de 150 membros de cibersegurança, privacidade, profissionais de assistência médica e cuidados de saúde, TI e outras PMEs.

The task force creates the HICP, a best practice guide focused on the top threats to the healthcare industry along with specific practices that HCOs can follow to combat them. Additionally, the HICP supports compliance with HIPAA’s Security Rule.

As práticas de cibersegurança para o setor de saúde (HICP) são criadas

O setor de assistência médica e cuidados de saúde é o principal alvo de ransomware, segundo o FBI

Ataques de ransomware afetaram o tratamento de câncer durante a pandemia de COVID-19:

Redução de 41% no volume total de atendimentos ambulatoriais.

Grande ataque de ransomware em uma organização de assistência médica e cuidados de saúde sem fins lucrativos com sede em San Diego

- causa US$ 112 milhões em perda de receita, correção e multas.

Apesar da imposição da HIPC, os incidentes de ransomware continuam a aumentar, revelando que muitos HCOs têm dificuldade para adotar e implementar esses padrões de forma eficiente devido às seguintes limitações:

- As equipes de TI nas HCOs estão com falta de colaboradores, com técnicos acumulando diversas funções.

- A maioria dos orçamentos de TI prioriza grandes projetos, como a implementação de EHR, restando pouco para as necessidades de cibersegurança.

- Apesar de várias estruturas, os ataques são predominantes.

- O HHS realiza pesquisas para entender as principais ameaças e controles para evitá-las.

- O HHS divulga suas descobertas em um relatório intitulado "análise do panorama da iniciativa de resiliência cibernética hospitalar".

- O relatório revela algumas lacunas alarmantes nas práticas de cibersegurança existentes seguidas pelas HCOs e reconhece que certas práticas dentro da HIPC devem ser priorizadas.

Principais conclusões do relatório:

Ransomware: A principal ameaça

- %

das HCOs afetadas em 2023.Avaliação de vulnerabilidade deficiente

- %

dos hospitais têm um plano de resposta documentado para vulnerabilidades.- %

dos hospitais realizam testes de vulnerabilidade avançados.Gateways de terceiros

- %

dos incidentes de ransomware envolvem fontes de terceiros.- rd

vetor de risco mais comum de acordo com os CISOs.Ativos antiquados

- %

dos hospitais operam sistemas legados com vulnerabilidades conhecidas.Aumento das bonificações de seguro cibernético

Aumento de - %

em 2021, levando alguns hospitais a optarem por seguro próprio.O HHS conduz a análise do panorama da iniciativa de resiliência cibernética hospitalar

O HHS divulga metas de desempenho em cibersegurança (CPGs) voluntárias

- Com base nas descobertas da análise do panorama da iniciativa de resiliência cibernética hospitalar, o HHS lança um conjunto de práticas de cibersegurança prioritárias chamadas de CPGs.

- As CPGs se concentram em enfrentar as principais ameaças que assolam o setor de assistência médica e cuidados de saúde e fazem referência aos principais controles e práticas de NIST CSF e da HIPC.

- Esse conjunto voluntário de metas se divide em duas categorias: essenciais e aprimoradas.

- O HHS trabalha com o congresso em programas de financiamento para a implementação das CPGs.

O setor de assistência médica e cuidados de saúde dos EUA testemunha o maior ataque cibernético de todos os tempos, e as prioridades da HCO se voltam para a cibersegurança:

"Mega corporações como a UnitedHealth estão falhando nos fundamentos de cibersegurança 101, e as famílias americanas estão sofrendo como resultado. . . essas são reformas de bom senso, que incluem prisão para CEOs que mentem para o governo sobre sua cibersegurança."

Ron Wyden,Presidente do Comitê de Finanças do Senado dos EUA

Ataque cibernético à Change Healthcare:

- 100 milhões de indivíduos afetados na maior violação de dados de PHIs conhecida.

- A UnitedHealth registra US$ 2,5 bilhões em impactos totais de seu ataque cibernético à Change Healthcare

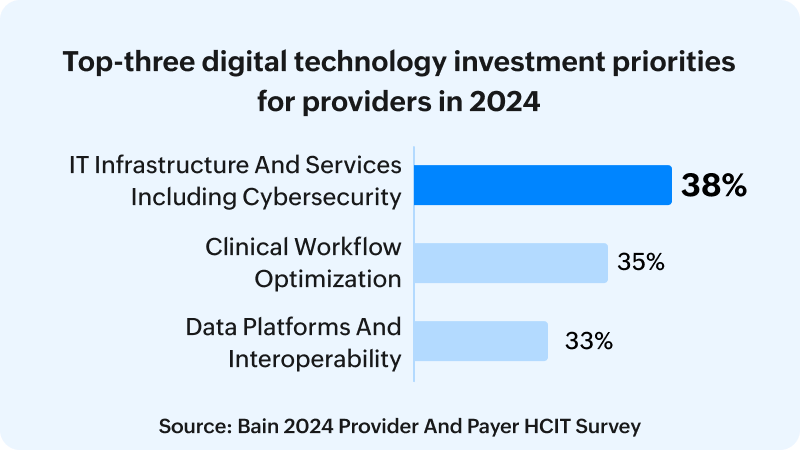

Em resposta a ameaças, a cibersegurança se torna uma prioridade no nível da diretoria para as HCOs, conforme indicado pelo. relatório KLAS

O setor de assistência médica e cuidados de saúde dos EUA testemunha o maior ataque cibernético de todos os tempos, e as prioridades da HCO se voltam para a cibersegurança

A Health Infrastructure Security and Accountability Act (HISAA) (ei de segurança e responsabilidade no tratamento de informações de saúde) representa regulamentações mais rígidas e multas mais pesadas.

Com a cibersegurança sendo uma prioridade em nível nacional, o senado dos. EUA introduz a HISAA como um projeto de lei, que impõe regulamentações rigorosas e multas por violações de cibersegurança.

Alguns destaques da HISAA são:

- Os tetos legais de multas do HHS e da HIPAA serão removidos para garantir que as HCOs maiores enfrentem penalidades suficientemente grandes para coibir a falta de rigor na cibersegurança.

- A HISAA alocará US$ 1,3 bilhão para cobrir os custos de implementação, especialmente para HCOs menores.

- Todas as HCOs terão que divulgar publicamente o status de conformidade e os executivos do setor de assistência médica e cuidados de saúde devem certificá-los anualmente.

- Qualquer informação falsa pode gerar multas de até US$ 1 milhão e prisão por até 10 anos.

- O HHS deve realizar auditorias anuais para HCOs e enviar o resumo ao congresso bienalmente.

- O HHS precisa criar um conjunto de requisitos mínimos e aprimorados de segurança, baseados nas CPGs, em um período de dois anos.

- Até que o novo conjunto de padrões seja criado, as HCOs devem avaliar a adesão às CPGs.

As CPGs são o ponto de partida para a HISAA - veja como você pode se alinhar a elas e estar preparado

Antes que os requisitos mínimos de segurança específicos da HISAA se tornem efetivos, as HCOs devem avaliar sua conformidade com as CPGs. Embora o cumprimento das CPGs seja atualmente voluntário, a HISAA exigirá essas metas no futuro. Além disso, as CPGs assumem o controle de NIST CSF e da HICP, os priorizando em contraste com as principais ameaças ao setor de assistência médica e cuidados de saúde, a adoção antecipada servirá para mitigar ameaças críticas e também preparar você para futuros mandatos da HISAA.

Aconselhamento tático sobre a implementação de partes relevantes da CPG com o Endpoint Central da ManageEngine

O Endpoint Central da ManageEngine ajuda você a atingir as partes de gerenciamento e segurança de endpoints das metas essenciais e aprimoradas das CPGs.

Se você é uma empresa de assistência médica e cuidados de saúde, saiba o que podemos fazer por você.

Aprenda e explore

Se for muito cedo para falar com nosso especialista em produtos durante seu processo de compra, recomendamos que você visite nosso hub de conteúdos. Você pode encontrar conteúdos especializados sobre como obter o apoio da alta administração, estudos de caso similares e vídeos de demo sobre casos de uso relevantes para você.