No cenário do gerenciamento de TI em constante evolução, a transparência e conformidade são fundamentais. As organizações enfrentam um conjunto crescente de regulamentações e normas que exigem relatórios e processos de auditoria meticulosos. O Endpoint Central, uma plataforma de última geração, não apenas alivia a carga de conformidade, como também estabelece um novo padrão em capacidades de relatórios e auditoria.

Modelos prontos para auditoria

A base de relatórios e auditorias eficazes é a disponibilidade de modelos prontos para auditoria que se alinham com vários requisitos regulamentares. O Endpoint Central elimina a complexidade da conformidade, oferecendo um conjunto diversificado de modelos pré-configurados projetados para atender às demandas rigorosas dos órgãos reguladores. Esses modelos abrangem muitas regulamentações, incluindo, entre outras, a HIPAA, CIS, ISO, GDPR e PCI. Ao utilizar estes modelos, as organizações podem garantir que suas auditorias não sejam apenas completas, mas também alinhadas com os critérios específicos estabelecidos pelas autoridades reguladoras.

Relatórios definidos de usuários

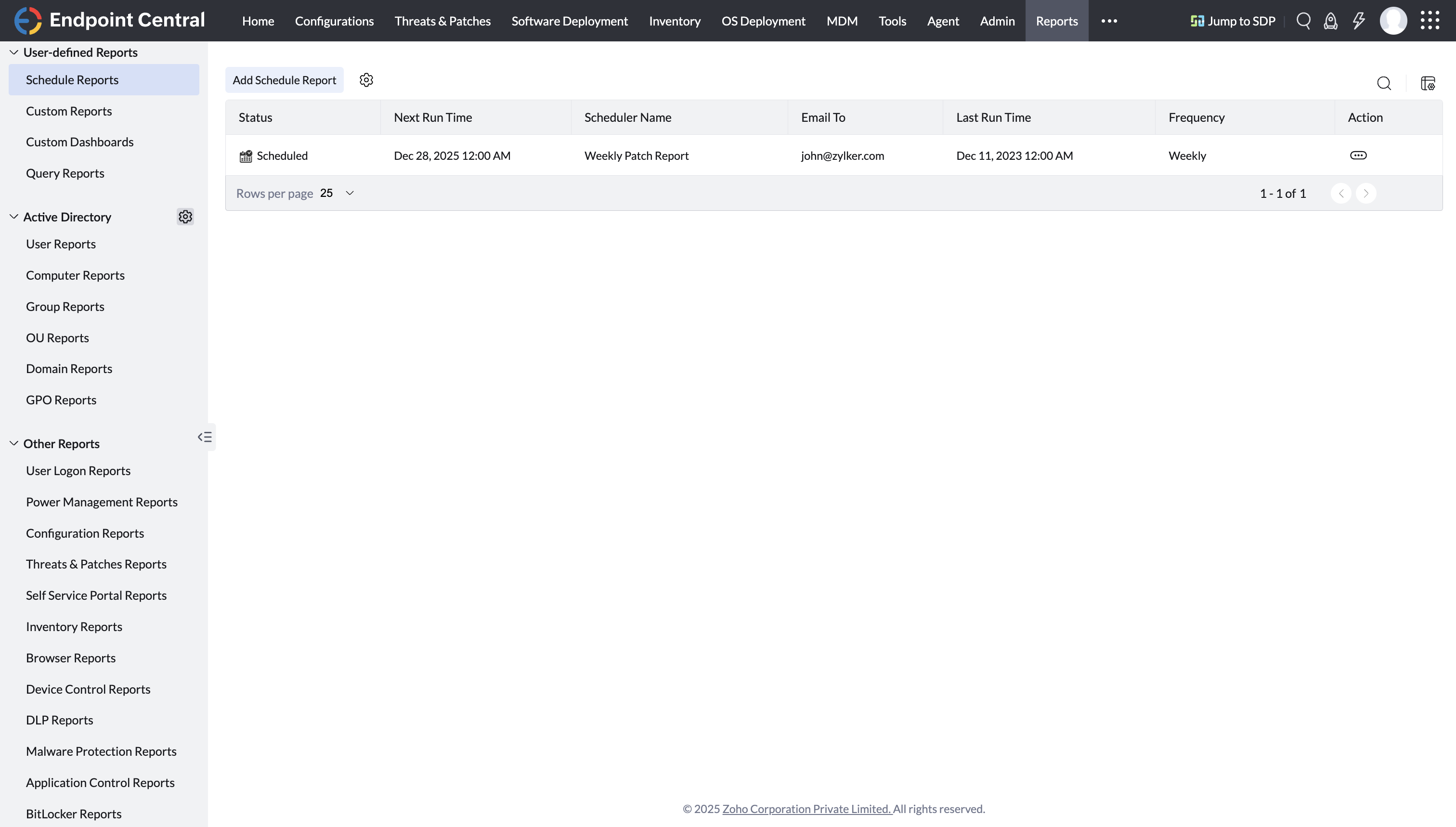

- Relatórios programados: Os relatórios programados são um recurso do Endpoint Central que o ajuda a receber relatórios predefinidos, de consulta e personalizados em formatos específicos como CSV, XLS e PDF. Ao usar esse recurso, você não precisa acessar o console web do Endpoint Central e ver os relatórios individualmente. Em vez disso, você pode simplesmente usar esse recurso para que os relatórios sejam enviados a você por e-mail em horários programados. Esses relatórios são agendados e compilados automaticamente e podem ser enviados para várias pessoas simultaneamente ao definir as configurações.

- Consulta a relatórios:

- Há relatórios predefinidos sobre vários módulos, como gerenciamento de patches, gerenciamento de ativos, Active Directory, e assim por diante.

- Relatórios personalizados baseados em assistente para recuperar qualquer informação específica.

Além dos tipos de relatórios acima, ele também oferece a capacidade de recuperar as informações necessárias do banco de dados usando o Relatório de Consulta. Esse recurso pode ser útil nos casos em que você não consegue obter as informações necessárias dos relatórios predefinidos ou personalizados.

Relatórios de segurança

- Relatórios do Application Control

- Relatórios do BitLocker

- Relatórios de navegadores

- Relatórios de vulnerabilidades

- Relatórios de patches vulneráveis

- Relatórios de patches

- Relatórios de patches compatíveis

Relatórios do portal de autoatendimento

O Endpoint Central oferece estatísticas de uso na forma de relatórios e um painel que detalha o retorno sobre o investimento e até que ponto o portal de autoatendimento tem sido útil.

Relatórios de configurações

Os relatórios de configurações ajudam os administradores de TI a auditar e registrar todas as configurações implantadas em um endpoint.

Relatórios de gerenciamento de energia

Os relatórios de gerenciamento de energia fornecem informações completas sobre o tempo total de atividade e inatividade dos endpoints em uma rede durante um determinado período. Elas ajudam a supervisionar o uso do dispositivo e consumo de energia por dispositivo para análises avançadas e reduzir investimentos desnecessários.

Relatórios de USB

O Endpoint Central oferece a capacidade de auditar dispositivos USB para proteger endpoints e registrar todos os dispositivos periféricos utilizados para acessar dados corporativos.

Relatórios de inventário

As capacidades de relatórios prontos para uso do Endpoint Central permitem que os administradores de TI auditem e registrem todos os componentes do inventário gerenciado.

- Relatórios de inventário de hardware

- Relatórios de inventário de software

- Relatórios de conformidade de software

- Relatórios de detalhes do sistema

- Relatórios de garantia

Relatórios de logon de usuários

Esses relatórios são gerados com a ajuda dos agentes do Endpoint Central instalados nos sistemas de clientes para rastrear os detalhes de logon do usuário.

Relatórios do Active Directory

As capacidades robustas de relatórios e auditoria do Endpoint Central estendem-se ao coração da infraestrutura de TI de muitas organizações — o Active Directory. Com relatórios prontos para uso do Active Directory, os administradores obtêm uma visão completa de usuários, computadores, grupos, unidades organizacionais e domínios. Essa visibilidade em tempo real permite que as organizações rastreiem mudanças, monitorem as atividades dos usuários e garantem a integridade do ambiente do Active Directory.

Nossas funcionalidades de relatórios vão além da mera agregação de dados, fornecendo insights acionáveis que facilitam a tomada de decisões fundamentadas. Seja rastreando o acesso do usuário, monitorando mudanças em grupos críticos ou avaliando a integridade geral da estrutura do Active Directory, os relatórios do Active Directory do Endpoint Central servem como um ativo inestimável para os administradores.

Saiba maisPadrões de conformidade

Navegar pelo cenário complexo dos padrões de conformidade pode ser uma tarefa difícil para organizações de todos os portes. O Endpoint Central simplifica esse processo fornecendo recursos dedicados para atender aos requisitos de vários padrões de conformidade.

- HIPAA

O Endpoint Central está alinhado com os padrões da HIPAA, garantindo a confidencialidade e segurança das informações de saúde protegidas (PHIs). Saiba mais

- Controles CIS

Os benchmarks de CIS são um conjunto amplamente aceito de melhores práticas para proteger sistemas e dados de TI. O Endpoint Central simplifica a conformidade do CIS com relatórios que avaliam a implementação desses benchmarks, possibilitando que as organizações identifiquem e resolvam vulnerabilidades de segurança de maneira eficaz.Saiba mais

- GDPR

O Endpoint Central atende aos rigorosos requisitos de proteção de dados da GDPR, fornecendo relatórios que rastreiam e auditam o acesso dos usuários aos dados pessoais, monitoram configurações de dados e garantem a conformidade com os princípios de proteção de dados descritos na GDPR.Saiba mais

- PCI DSS

No domínio da segurança de dados de cartões de pagamento, o Endpoint Central ajuda as organizações a cumprir a PCI DSS.Saiba mais

- ISO

O Endpoint Central ajuda sua organização a cumprir os controles da ISO 27001:2013.Saiba mais

- RBI

O Reserve Bank of India tem o seu próprio conjunto de leis cibernéticas. Todos os bancos devem cumprir as restrições impostas pelo banco central para atuar na Índia. O Endpoint Central pode ajudar a cumprir as diretrizes apresentadas para fortalecer a segurança e resiliência.Saiba mais

- NIST

Qualquer organização que armazene, processe ou transmita a CUI para o Departamento de Defesa, NASA e qualquer agência federal ou estadual deve estar em conformidade com o NIST 800-171. Saiba mais

- DPDPA

O Endpoint Central fornece funcionalidades de relatórios que permitem às organizações rastrear e auditar o acesso dos usuários aos dados pessoais, garantindo o alinhamento com os requisitos da DPDPA. Saiba mais

Ao integrar esses recursos focados na conformidade no Endpoint Central, as organizações podem abordar as auditorias com confiança, sabendo que sua infraestrutura de TI está alinhada com os critérios específicos estabelecidos por essas estruturas regulatórias.

“A funcionalidade de relatórios é robusta, pois não apenas inclui relatórios predefinidos úteis, mas também possibilita que você personalize relatórios de acordo com suas necessidades específicas usando praticamente qualquer dado inventariado. Procurando máquinas de uma marca e modelo específico com um hardware usando a versão 1.0.0 do driver? Isso pode ser feito!”

Usuário verificado na área de saúde,

Gerente de Operações de Endpoints de TI,

Revisão disponível no Gartner Peer Insights.