O que é ataque BadUSB e como evitá-lo?

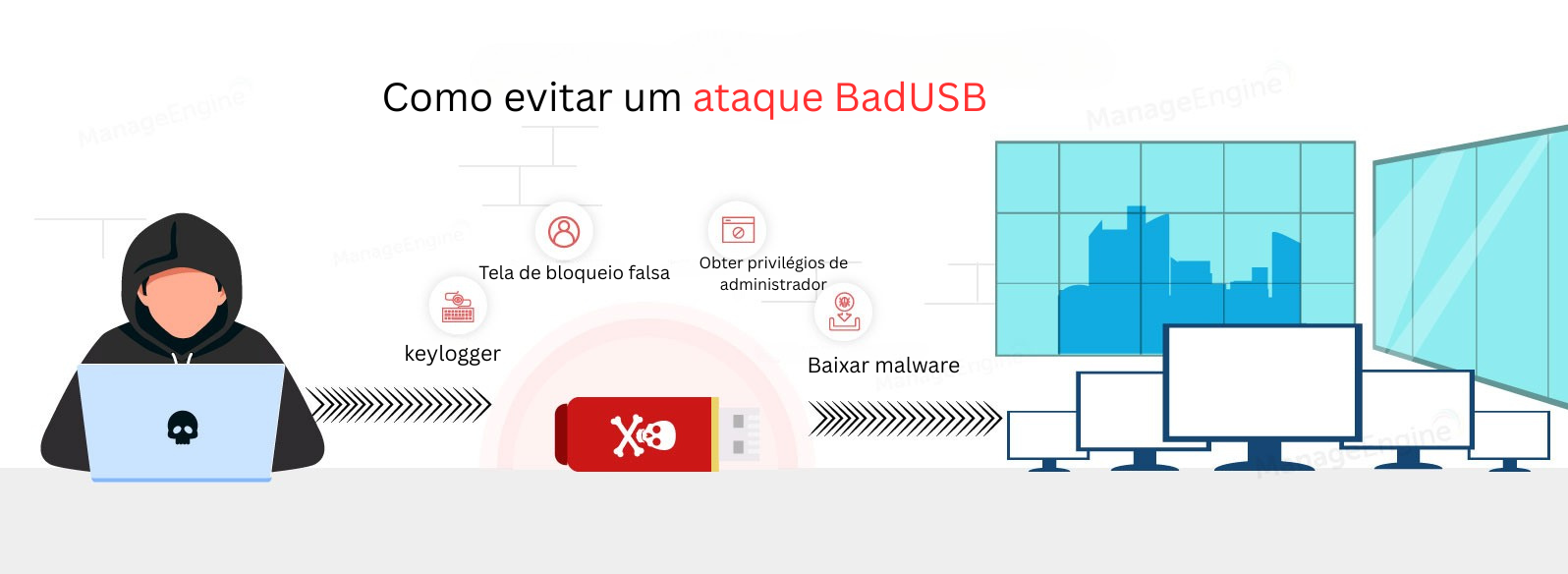

BadUSB, como o nome sugere, é um ataque de cibersegurança engenhoso que atua como um fantoche, controlando seus dispositivos USB à sua vontade. O ataque ocorre quando um dispositivo USB possui uma vulnerabilidade embutida no firmware que permite que ele se disfarce como um dispositivo de interface humana. Uma vez conectado ao computador-alvo, um BadUSB pode executar discretamente comandos prejudiciais ou injetar payloads maliciosas.

Um tipo comum de ataque BadUSB é o Rubber Ducky. Isso pode ser feito usando uma unidade flash criada com uma exploração oculta, que permite imitar um teclado. Esse dispositivo pode ser pré-programado para injetar inúmeras sequências de teclas no computador dos usuários.

Dentro das organizações, uma medida preventiva como o software de bloqueio de USB é uma necessidade porque os ataques BadUSB, se não detectados ou interrompidos, podem resultar na execução não autorizada de comandos que provocam incidentes de violação de segurança, escalonamento de privilégios, ataques DDoS ou infecções por malware dos computadores host, que podem se espalhar por toda a rede.

Esta página abrange o seguinte:

- O que é BadUSB?

- O que é ataque BadUSB?

- Quem usa BadUSB?

- Um breve histórico dos dispositivos BadUSB

- Como o BadUSB funciona?

- Quais são os tipos de BadUSB?

- Como se proteger contra ataques BadUSB?

- Como o Device Control Plus pode ajudar?

O que é BadUSB?

Um BadUSB é uma unidade flash com firmware embutido que pode ser usada para reprogramar o dispositivo e permitir que ele atue como um gadget de interface humana, como teclado, mouse ou fone de ouvido. Eles são usados para executar uma ampla gama de ações em um computador ao se passarem efetivamente por um dispositivo de interface humana (HID).Em outras palavras, BadUSBs são teclados virtuais que podem ser programados com antecedência para digitar caracteres em um computador sem a necessidade de fazê-lo fisicamente.

Uma vez conectados, eles começam a trabalhar imediatamente, executando até mesmo combinações de teclas complexas que exigem o uso de duas ou mais teclas simultaneamente. Por exemplo, o comando Executar, que exige que você mantenha pressionadas as teclas Win + R juntas.

O que é ataque BadUSB?

O ataque BadUSB transforma seus dispositivos USB existentes em uma forma de vetor de ataque, em que o BadUSB explora o comportamento do dispositivo USB e o faz agir como um teclado, mouse ou até mesmo uma placa de rede. Uma vez inserido o dispositivo USB, o código BadUBS é injetado discretamente, o que tem o potencial de desestruturar a rede cibernética por dentro.

Um ataque de segurança BadUSB facilita o trabalho de um invasor, simulando o esforço de ter que digitar manualmente uma grande quantidade de comandos. Os ataques BadUSB não devem ser tratados como apenas mais um ataque de vírus ou uma violação de firewall, pois têm o potencial de ser um threshold para um ataque de ransomware BadUSB. Os BadUSBs são uma porta de entrada para atingir o coração do seu sistema de segurança, manipulando os dispositivos de rede e os dobrando à vontade do hacker, e, por fim, a organização é subjugada.

Quem usa BadUSB?

Os BadUSBs são capazes de digitar milhares de caracteres em um instante e executar rapidamente os prompts, e é por isso que os testadores de penetração (pentesters) costumam usar esses dispositivos para obter controle sobre os computadores-alvo sem ter que digitar manualmente scripts longos.

Até mesmo os administradores de sistema costumam recorrer a dispositivos BadUSB ao configurar novos computadores. Por que gastar horas a fio passando por prompts quando eles podem contar com um BadUSB para fazer isso por eles? Além dos usos legítimos do BadUSB, seu potencial de ser transformado em uma arma nas mãos erradas ainda é um tópico amplamente debatido na comunidade cibernética hoje.

Os cibercriminosos costumam usar o BadUSB como uma ferramenta externa para injetar scripts maliciosos projetados para buscar privilégios administrativos, roubar senhas ou baixar malware para um computador.

Um breve histórico dos dispositivos BadUSB

O BadUSB representa uma vulnerabilidade descoberta em 2006, que permitia que os computadores executassem automaticamente programas armazenados em CD-ROMs quando eles eram inseridos. Essa vulnerabilidade abriu caminho para uma das versões anteriores do BadUSB, chamada USB Switchblade. O Switchblade poderia aparecer para um computador como se fosse um CD-ROM, o que significa que qualquer programa armazenado dentro do dispositivo seria executado automaticamente e executaria payloads.

Os dispositivos BadUSB hoje podem ser encontrados equipados com recursos mais avançados, como um slot para cartão SD, melhor conectividade para suportar acesso remoto, um computador de bordo e um formato mais aprimorado, para fazê-los parecer pendrives comuns. Esses dispositivos têm sido objeto de inúmeras conferências e workshops ao longo dos anos. Uma dessas ocasiões foi a conferência Black Hat realizada em 2014, onde os pesquisadores Karsten Nohl e Jakob Lell demonstraram a segurança do BadUSB em detalhes.

Como o BadUSB funciona?

Os dispositivos BadUSB funcionam com base na premissa de que os computadores confiam inerentemente nos teclados como uma fonte válida de entrada. Os computadores não confiam em executáveis baixados comuns; em vez disso, eles executam varreduras para validar sua origem e intenção. Se um arquivo executável se originar de um desenvolvedor desconhecido ou indicar más intenções, é provável que o computador impeça sua execução.

No entanto, se um usuário padrão abrisse o prompt de comando e digitasse um comando, seu computador o seguiria cegamente sem julgar a intenção. Isso significa que, ao emular um teclado, os dispositivos BadUSB podem executar facilmente uma série de funções que imitam interações reais do usuário em um sistema.

Qualquer dispositivo USB com um microcontrolador que permita a sobregravação pode ser facilmente transformado em um BadUSB. Esses dispositivos usam linguagens de script que indicam o que devem fazer uma vez conectados a um sistema-alvo. Embora a maioria deles use scripts bastante simples, alguns BadUSBs são até mesmo compatíveis com programas mais complexos, como JavaScript.

Quais são os tipos de BadUSB?

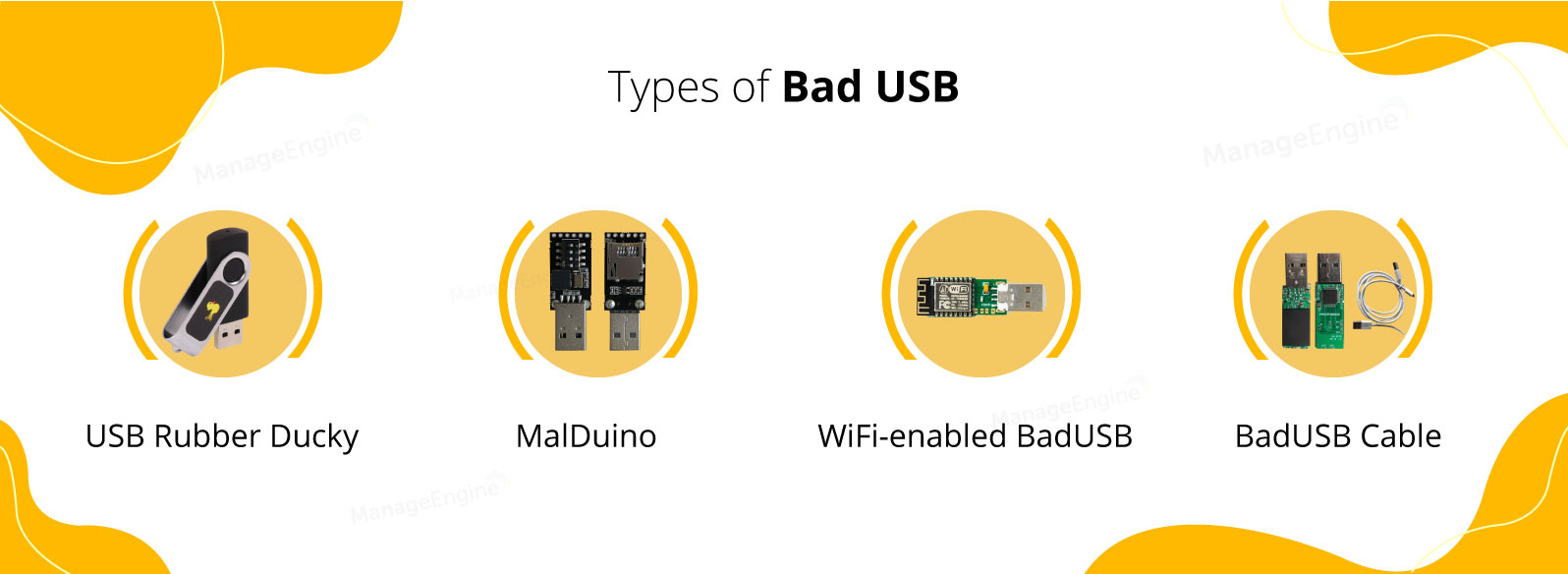

Os diferentes tipos de BadUSB encontrados comercialmente disponíveis são:

USB Rubber Ducky

Um ataque de segurança BadUSB infame, um USB Rubber Ducky pode roubar sua senha em menos tempo do que você leva para criá-la. O USB Rubber Ducky foi construído para atuar como BadUSB.

Essa ferramenta de hacker foi introduzida em 2011 pela Hak5, um fornecedor independente especializado em kits de ferramentas para testadores de penetração. Embora existam diversas iterações do dispositivo encontradas no mercado, este dispositivo continua sendo o BadUSB mais predominante atualmente.

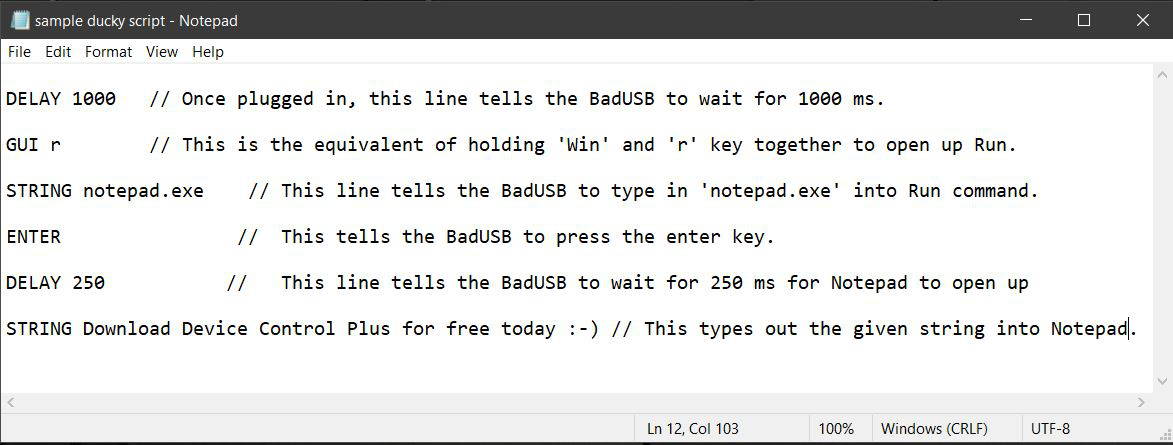

Esse dispositivo USB usa uma linguagem de script especial chamada Ducky Script, que pode ser facilmente escrita com pouca ou nenhuma experiência em programação. A Ducky Script usa comandos de string simples para dizer ao "duck" o que digitar. Um exemplo simples de Ducky Script pode ser encontrado abaixo.

Embora isso possa parecer inofensivo no exemplo acima, é fácil imaginar como esse dispositivo está a apenas alguns passos de obter privilégios administrativos por meio do prompt de comando.

MalDuino

MalDuino é um BadUSB baseado em Arduino de código aberto que injeta payloads maliciosas em um computador-alvo. Obtendo atenção generalizada nos últimos tempos, um MalDuino inclui vários outros recursos em comparação com os dispositivos BadUSB comuns em virtude de seu computador de bordo.

Os dispositivos MalDuino comumente encontrados hoje são compatíveis com cartões Micro SD e também possuem um conjunto de interruptores DIP para ajudar o usuário a alternar entre os programas armazenados no cartão Micro SD.

BadUSB com Wi-Fi

Este tipo de BadUSB é semelhante ao MalDuino, pois uma placa Arduino serve como base para o dispositivo, mas é especialmente projetada para ter capacidades de Wi-Fi. Uma vez conectados a um sistema-alvo, esses dispositivos permitem que os invasores introduzam payloads maliciosas no computador da vítima usando o protocolo de Wi-Fi.

O BadUSB com Wi-Fi pode assumir diferentes formas, dependendo do propósito exato e da função que desempenham.As iterações comuns desse dispositivo usadas hoje são as seguintes.

- Injetores de pressionamento de tecla habilitados para Wi-Fi

- Keyloggers com Wi-Fi

- Desautenticadores Wi-Fi

Injetores de pressionamento de tecla habilitados para Wi-Fi

Esses são os tipos mais comuns de BadUSB Wi-Fi encontrados hoje. Quando conectados a um computador-alvo, esses dispositivos permanecem inativos até que um invasor faça contato adicional por meio de um smartphone ou de um sistema vizinho. Conectar-se a esse BadUSB é tão simples quanto conectar-se a um ponto de acesso Wi-Fi.

Uma vez conectado, o invasor pode introduzir pulsos de pressionamento de tecla usando uma linguagem de script específica. Esses dispositivos geralmente vêm com suas próprias aplicações, que permitem que hackers executem scripts a partir de um local remoto.

Keyloggers com Wi-Fi

Os keyloggers com Wi-Fi são hardwares de hackers modernos que visam particularmente computadores desktop. Eles funcionam como uma ponte entre o terminal USB do teclado e o próprio computador. Este BadUSB intercepta os sinais de entrada do teclado e os retransmite para o computador do hacker.

Os keyloggers com Wi-Fi captam qualquer coisa que o usuário digite, incluindo informações confidenciais e senhas, sem levantar suspeitas. No caso de computadores desktop, esses dispositivos podem ser completamente escondidos da vista de todos e não afetam o desempenho do teclado durante o uso.

Desautenticadores Wi-Fi

Os desautenticadores Wi-Fi são dispositivos maliciosos que aproveitam as falhas presentes no protocolo de Wi-Fi para forçar todos os usuários de uma rede Wi-Fi a se desconectarem automaticamente. Posteriormente, os desautenticadores Wi-Fi impedem que os usuários se conectem novamente à rede enquanto o dispositivo estiver ativo.

Os desautenticadores Wi-Fi são diferentes de outras formas de BadUSB, pois não afetam os sistemas aos quais se conectam diretamente, mas os usam como fonte de energia para perturbar a conectividade da rede e causar períodos de inatividade.

BadUSB Cables

Chamando muita atenção atualmente, os cabos BadUSB parecem e funcionam de forma similar a qualquer outro cabo USB, mas são dispositivos secretamente maliciosos que injetam scripts e malware em um computador sem o conhecimento do usuário.

Também conhecidos por nomes como USB Ninja e USB Harpoon, esses cabos de aparência genérica escondem um BadUSB dentro do circuito interno e são mais enganosos do que qualquer outra variante encontrada hoje. Um cabo BadUSB pode facilitar funções como carregamento e transferência de dados enquanto todas as atividades maliciosas acontecem em segundo plano.

Como se proteger contra ataques BadUSB

Os dispositivos BadUSB operam em velocidades que são virtualmente impossíveis de serem detectadas por usuários padrão em uma organização. Vários scripts de payload estão prontamente disponíveis para download na internet. Isso possibilita que até mesmo amadores com pouco conhecimento de computadores realizem um ataque BadUSB.

Aqui estão três medidas que você pode implementar para neutralizar a vulnerabilidade do BadUSB imediatamente.

- Bloqueador de porta USB

- Uso de programas especiais para monitorar a velocidade de digitação

- Restrição de acesso ao prompt de comando com privilégios elevados

Bloqueador de porta USB

Os bloqueadores de porta USB são uma maneira eficaz de impedir que os usuários conectem dispositivos USB não autorizados que podem conter payloads maliciosas sem o seu conhecimento. No caso de um ataque BadUSB, é menos provável que um invasor tenha como alvo sistemas onde os bloqueadores de porta USB estão instalados.

Os bloqueadores de porta USB podem ser instalados em sistemas cruciais em uma rede que contém arquivos confidenciais e são disponibilizados com uma chave especial que desbloqueia e bloqueia o dispositivo depois de instalado. Por exemplo, você pode ter bloqueadores de porta instalados em computadores desktop em uma rede em que as portas USB estão ocultas.

No entanto, a desvantagem dos bloqueadores de porta USB reside no fato de que esses dispositivos ainda estão sujeitos a adulteração física se não forem monitorados adequadamente. Qualquer usuário com más intenções e algumas ferramentas básicas pode remover facilmente bloqueadores de porta de um sistema-alvo.

Uso de programas especiais para monitorar a velocidade de digitação

Alguns programas como o DuckHunter são projetados para serem executados em segundo plano e ficar atento à velocidade de digitação. Como os dispositivos BadUSB digitam em velocidades praticamente impossíveis para os humanos digitarem, o programa bloqueia efetivamente a entrada do teclado quando um ataque BadUSB é detectado.

A desvantagem de usar esse método de prevenção é que esses programas levam alguns milissegundos para detectar um ataque. Dependendo do extensão da payload, ela ainda pode entrar em um computador-alvo antes de ser bloqueada pelo programa.

Restrição de acesso ao prompt de comando com privilégios elevados

Executar o prompt de comando (CMD) como administrador desbloqueia um conjunto completo de ações que podem ser executadas em um computador. No Windows, você pode obter acesso ao prompt de comando com privilégios elevados digitando primeiro "CMD" no comando Executar e, em seguida, mantendo pressionadas as teclas Ctrl + Shift + Enter. Essas teclas podem ser programadas facilmente em um dispositivo BadUSB.

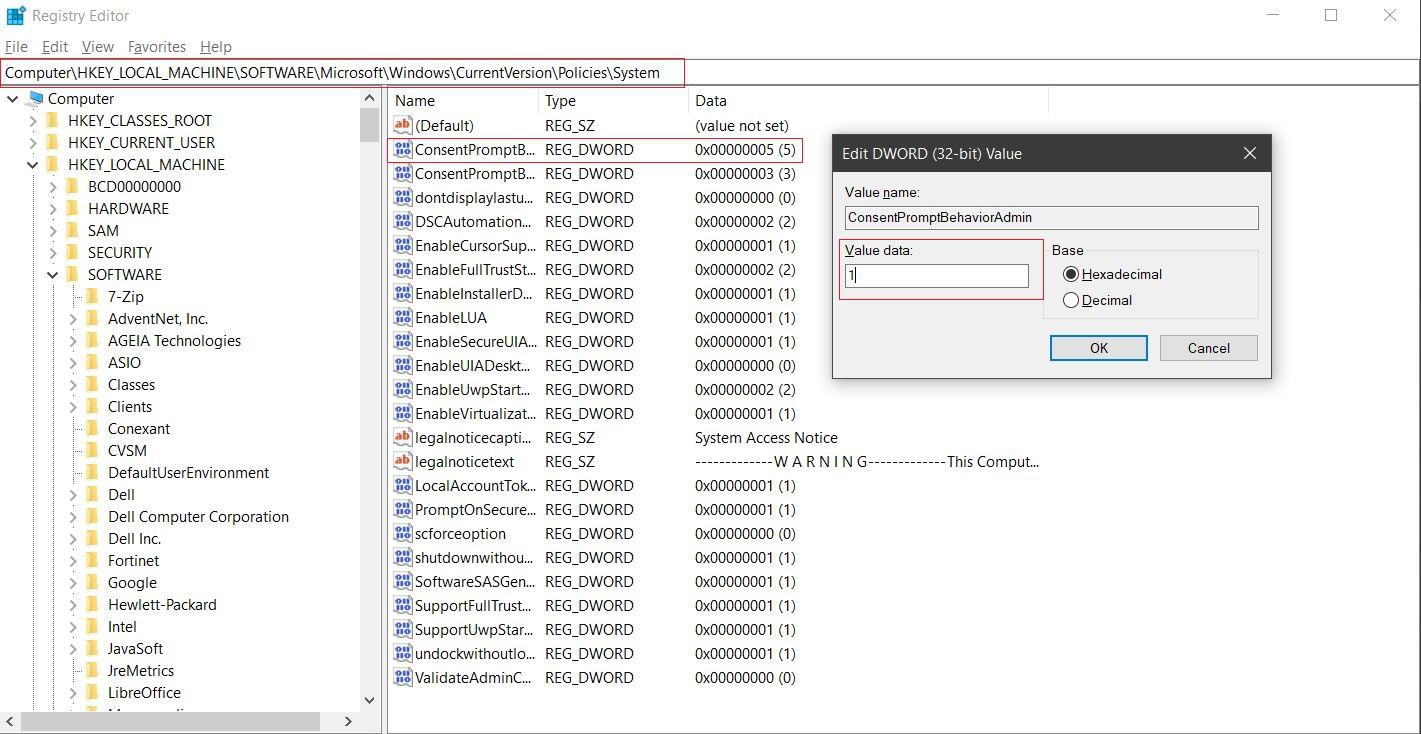

How to set a password for running CMD as administrator?

Definir uma senha para usar um prompt de comando com privilégios elevados interrompe qualquer BadUSB programado para obter privilégios administrativos. Veja como você pode definir uma senha para executar o CMD como administrador.

Nota: Este procedimento envolve fazer mudanças no registro do sistema e deve ser realizado com responsabilidade para evitar danos ao seu computador.

Etapa 1: Digite Regedit no menu Iniciar e abra a aplicação.

Etapa 2: Siga a navegação para ConsentPomptBehaviorAdmin : Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Etapa 3: Depois de encontrar ConsentPromptBehaviorAdmin, clique com o botão direito do mouse e selecione Modificar.

Etapa 4: Altere os dados do valor para 1, e clique em OK.

Agora, sempre que você tentar acessar o prompt de comando com privilégios elevados, o Windows solicitará a senha do sistema.

Como o Device Control Plus pode ajudar você na prevenção de ataques BadUSB?

Dependendo da sua empresa, pode ser impraticável evitar completamente o uso de dispositivos USB, pois isso pode ter um efeito adverso na produtividade geral. Por outro lado, fazer mudanças no registro pode ser algo perigoso, pois envolve interferir nos principais componentes do sistema. Isso exige um método robusto para evitar ataques BadUSB.

Proteção contra ameaças BadUSB:

Os quatro pilares de proteção contra ameaças BadUSB são os seguintes

- Impor o bloqueio de USB em todos os sistemas

- Criar políticas que permitem dispositivos confiáveis

- Monitorar ativamente dispositivos confiáveis

- Conceder acesso temporário

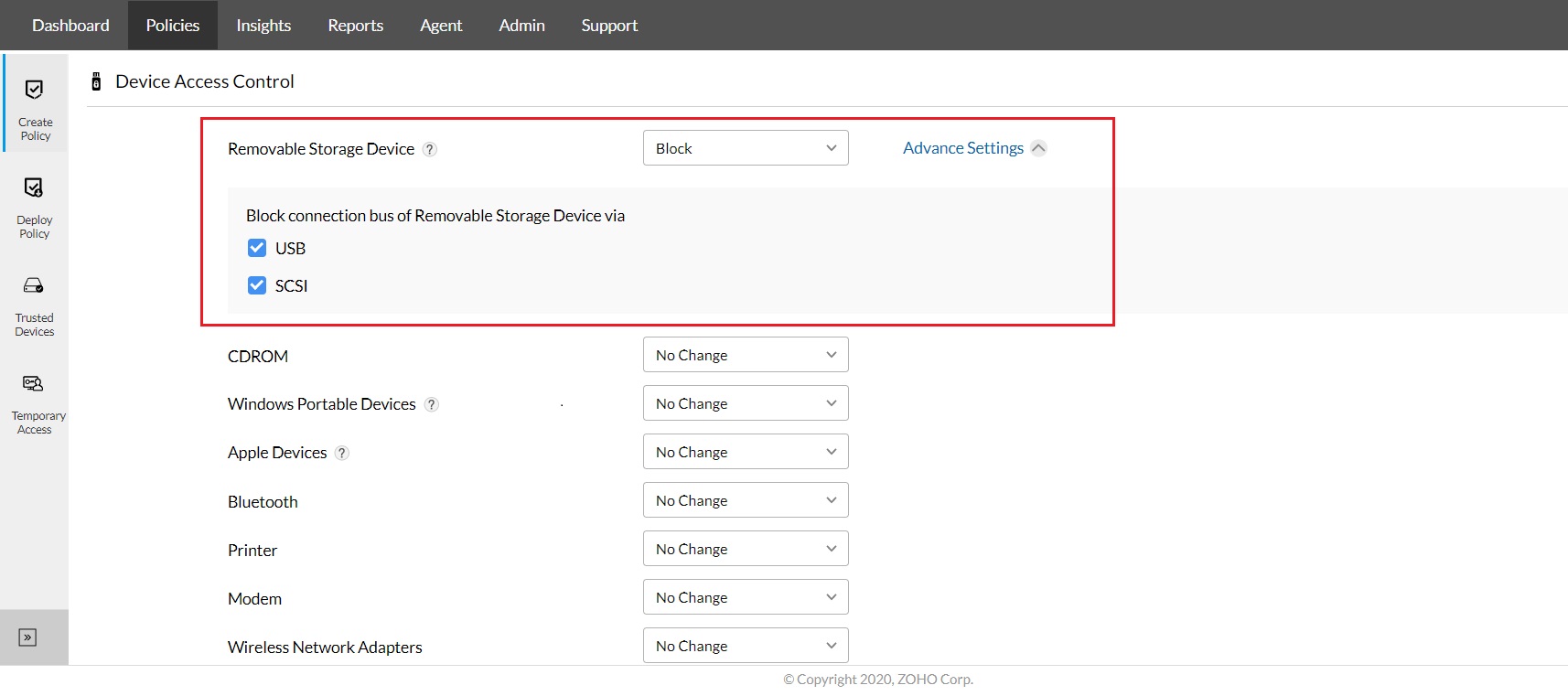

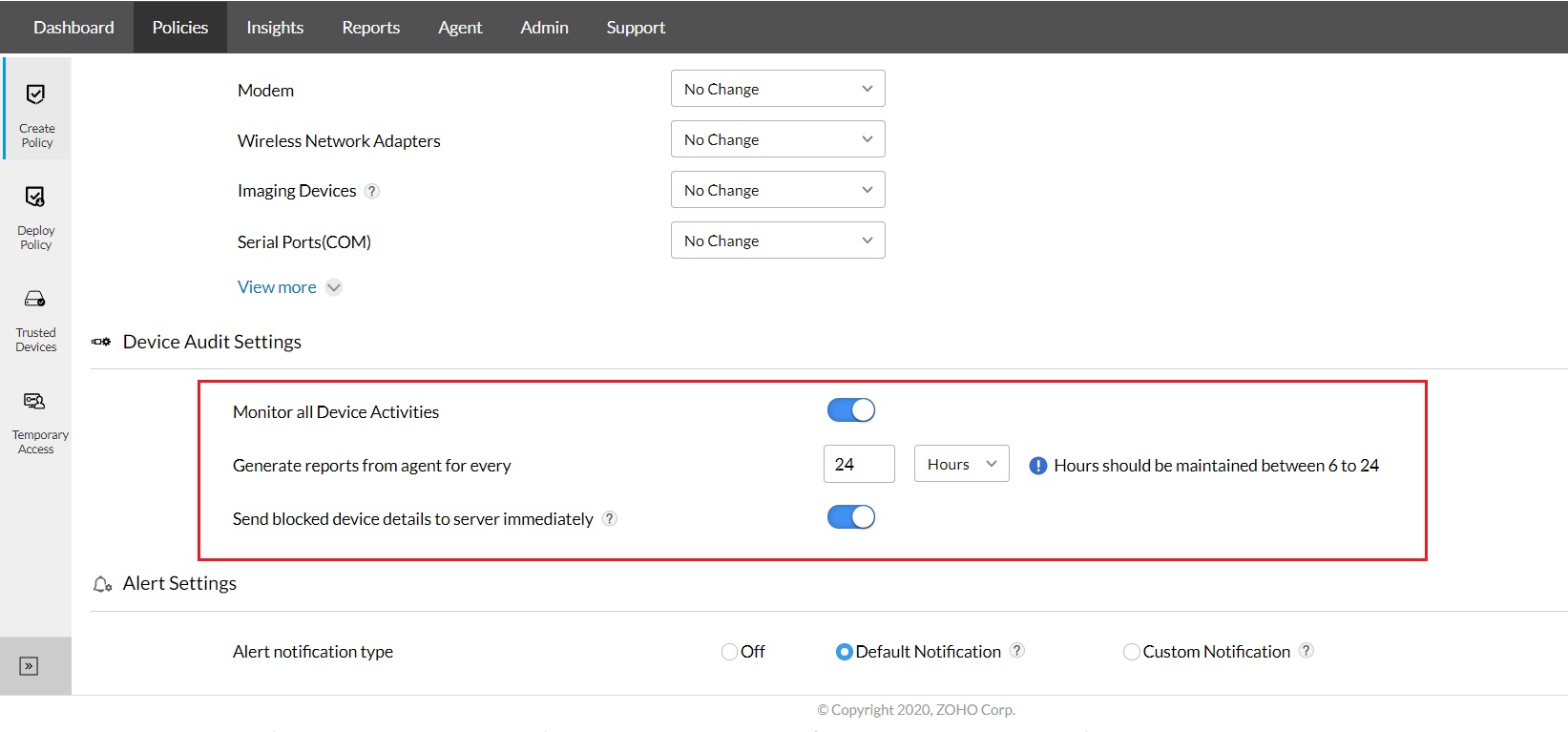

O Device Control Plus é uma abordagem proativa para proteger endpoints em toda a sua empresa. Essa solução resolve convenientemente as limitações encontradas em medidas comuns para neutralizar ataques BadUSB, mantendo as portas USB em todos os sistemas sempre bloqueadas.

A partir daí, você pode escolher quem tem permissão para usar quais dispositivos para acessar os endpoints da sua rede, criando políticas que permitem ou bloqueiam dispositivos USB. Além disso, você é notificado sempre que um usuário conecta um dispositivo não autorizado a um de seus endpoints.

O Device Control Plus ajuda você a controlar dispositivos USB e fornece gerenciamento de dispositivos para até 18 dispositivos periféricos. Crie listas de dispositivos confiáveis, conceda acesso temporário e mais! Baixe a versão de teste hoje mesmo.

Perguntas frequentes

Quais são os benefícios de bloquear portas USB?

O bloqueio de portas USB ajuda a evitar roubo de dados, infecções por malware e acesso não autorizado a dispositivos. O Device Control da ManageEngine garante o uso seguro do endpoint impondo restrições de USB.

Como funciona um software de bloqueio de USB?

O software de bloqueio de USB monitora e controla o acesso a periféricos com base no tipo de dispositivo, usuário ou política. Ferramentas como o Device Control da ManageEngine permitem configurações de permissão granulares para dispositivos USB.

O que é um software para bloquear dispositivos USB desconhecidos?

O Device Control da ManageEngine é um software confiável para bloquear dispositivos USB desconhecidos, permitindo apenas os autorizados, reduzindo ameaças de infiltrados e vazamentos de dados.

Qual ferramenta de segurança é usada para bloquear o acesso USB?

O Device Control da ManageEngine é uma solução de segurança abrangente que bloqueia o acesso USB e aplica políticas no nível do dispositivo para proteger dados confidenciais.

Como impedir transferências de dados não autorizadas?

Você pode impedir transferências de dados não autorizadas usando o Device Control da ManageEngine para bloquear ou limitar o acesso a dispositivos de armazenamento em todos os endpoints.