- A Credit Union de Denver utiliza o EventLog Analyzer há mais de quatro anos para nosso monitoramento interno de atividade de usuário. O EventLog Analyzer tem grande valor como uma ferramenta de perícia de rede e para a devida diligência regulatória. Este produto pode rapidamente ser dimensionado para atender as necessidades dinâmicas de seu negócio.Benjamin ShumakerVice-presidente de TI / ISOCredit Union de Denver

- A melhor coisa, o que mais gosto dessa aplicação, é a interface do usuário bem estruturada e os relatórios automatizados. Eles são de grande ajuda para que os engenheiros de rede monitorem todos os dispositivos em um único dashboard. Os relatórios padronizados ou pré-configurados são muito inteligentes.Joseph Graziano, MCSE CCA VCPEngenheiro de redes sêniorCitadel

- O EventLog Analyzer é uma boa solução de alerta e relatório de log de eventos para nossas necessidades de tecnologia da informação. Ele reduz o tempo gasto com a filtragem de logs de eventos e fornece notificações quase em tempo real de alertas definidos administrativamente.Joseph E. VerettoEspecialista em revisão de operações

Departamento de sistema de informaçãoDepartamento de transportes da Flórida - Os logs de evento do Windows e os Syslogs do dispositivo são uma sinopse em tempo real do que está acontecendo em um computador ou uma rede. O EventLog Analyzer é uma ferramenta econômica, funcional e fácil de usar que me permite saber o que está acontecendo com a rede ao me enviar alertas e relatórios, tanto em tempo real quanto agendados. É uma aplicação premium de software de sistema de detecção de intrusão.Jim LloydGerente de sistemas de informaçãoFirst Mountain Bank

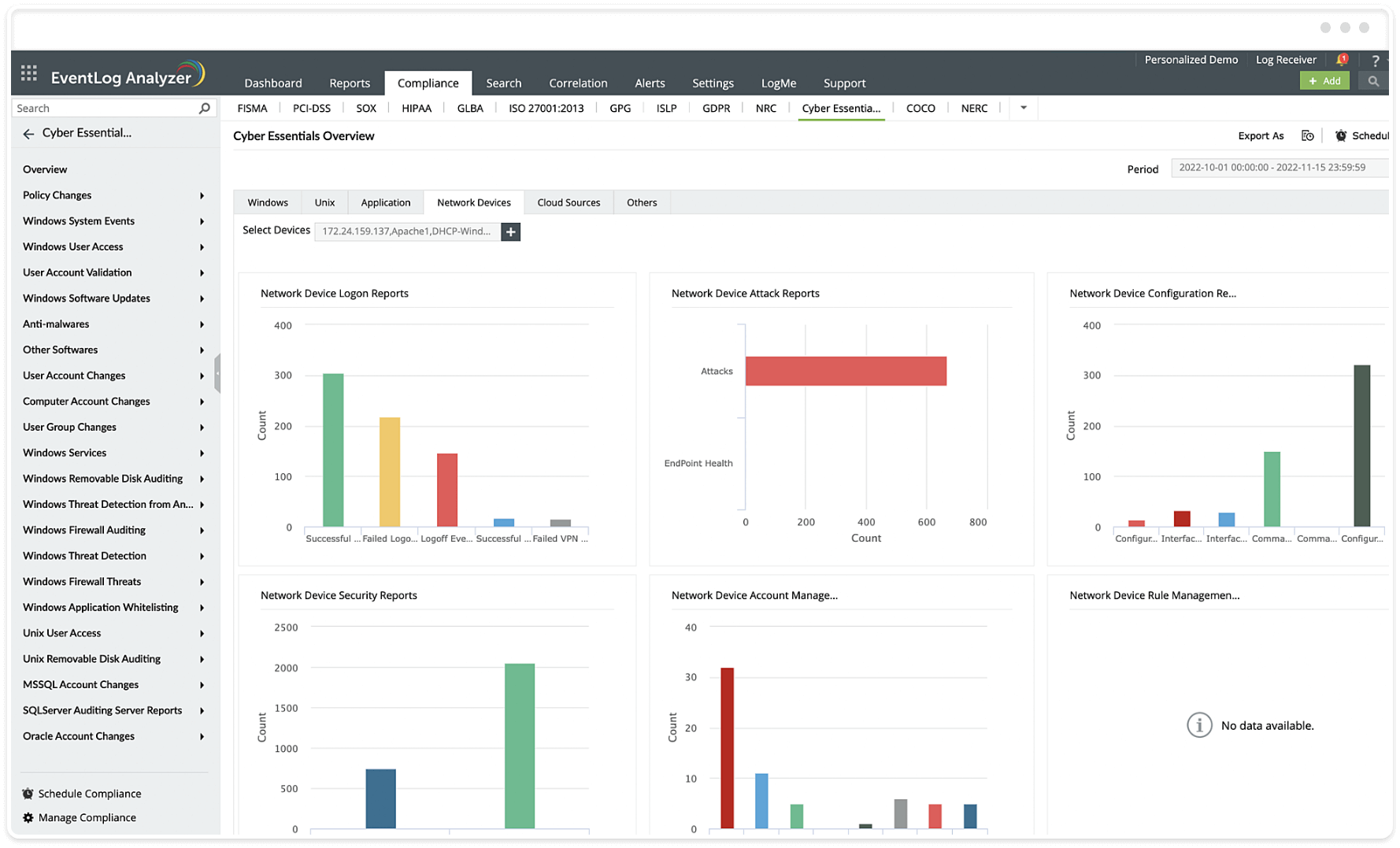

Garanta facilmente a conformidade com o Cyber Essentials usando o EventLog Analyzer

O EventLog Analyzer é confiado por mais de

10.000 clientes

Simplificando o gerenciamento de conformidade

Colete, correlacione, analise e arquive logs de toda a rede e simplifique a gestão de logs com uma visão unificada dos dados registrados.

Analise logs em tempo real e acione automaticamente alertas e notificações quando ocorrerem eventos críticos para detectar e responder prontamente a eventos de segurança.

Gere relatórios de conformidade detalhados e precisos para demonstrar conformidade com o Cyber Essentials durante auditorias e avaliações.

Veja como o EventLog Analyzer simplifica a adesão à conformidade do Cyber Essentials

- Monitoramento de bloqueio de contas

- Avaliação e correção de vulnerabilidades

- Incident response automation

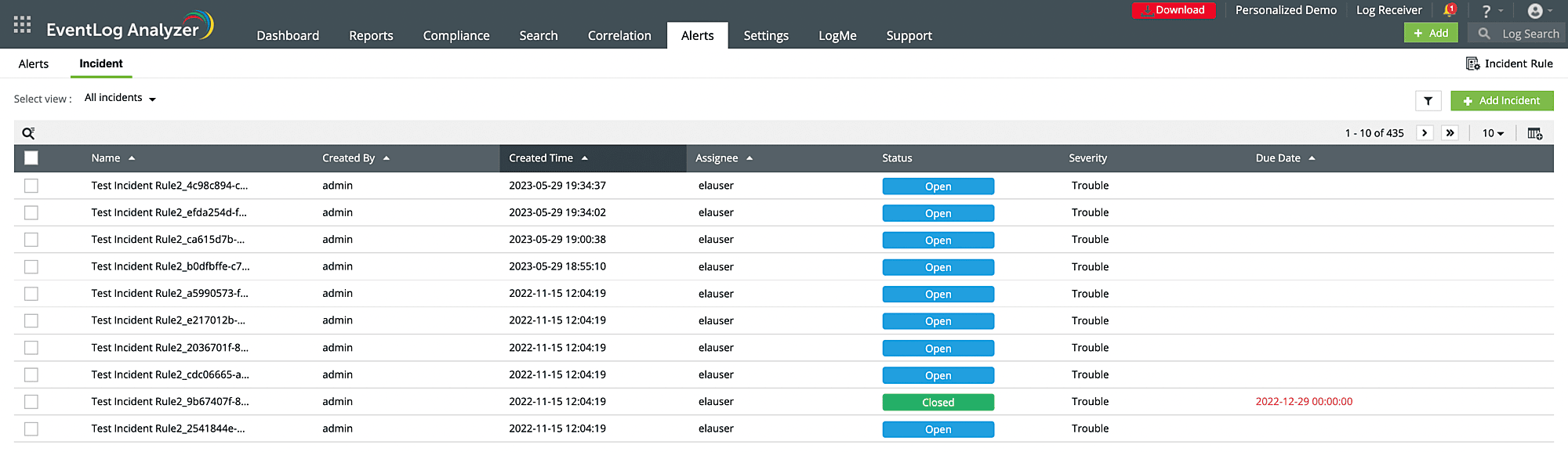

Automação de resposta a incidentes

Simplifique os processos de tratamento de incidentes, reduza os tempos de resposta e garanta práticas consistentes e eficazes de resposta a incidentes com o recurso de automação de resposta a incidentes. Esse recurso permite que você facilite respostas rápidas e coordenadas a incidentes de segurança. Ele pode gerar um ticket para as equipes de segurança envolvidas em tempo real para análise e ação rápidas. O EventLog Analyzer ajuda as organizações a atender aos requisitos da seção D.4 do Cyber Essentials para controle de acesso do usuário, automatizando sua primeira resposta a qualquer incidente de segurança com workflows predefinidos e ações de resposta automatizadas acionadas por critérios predefinidos.

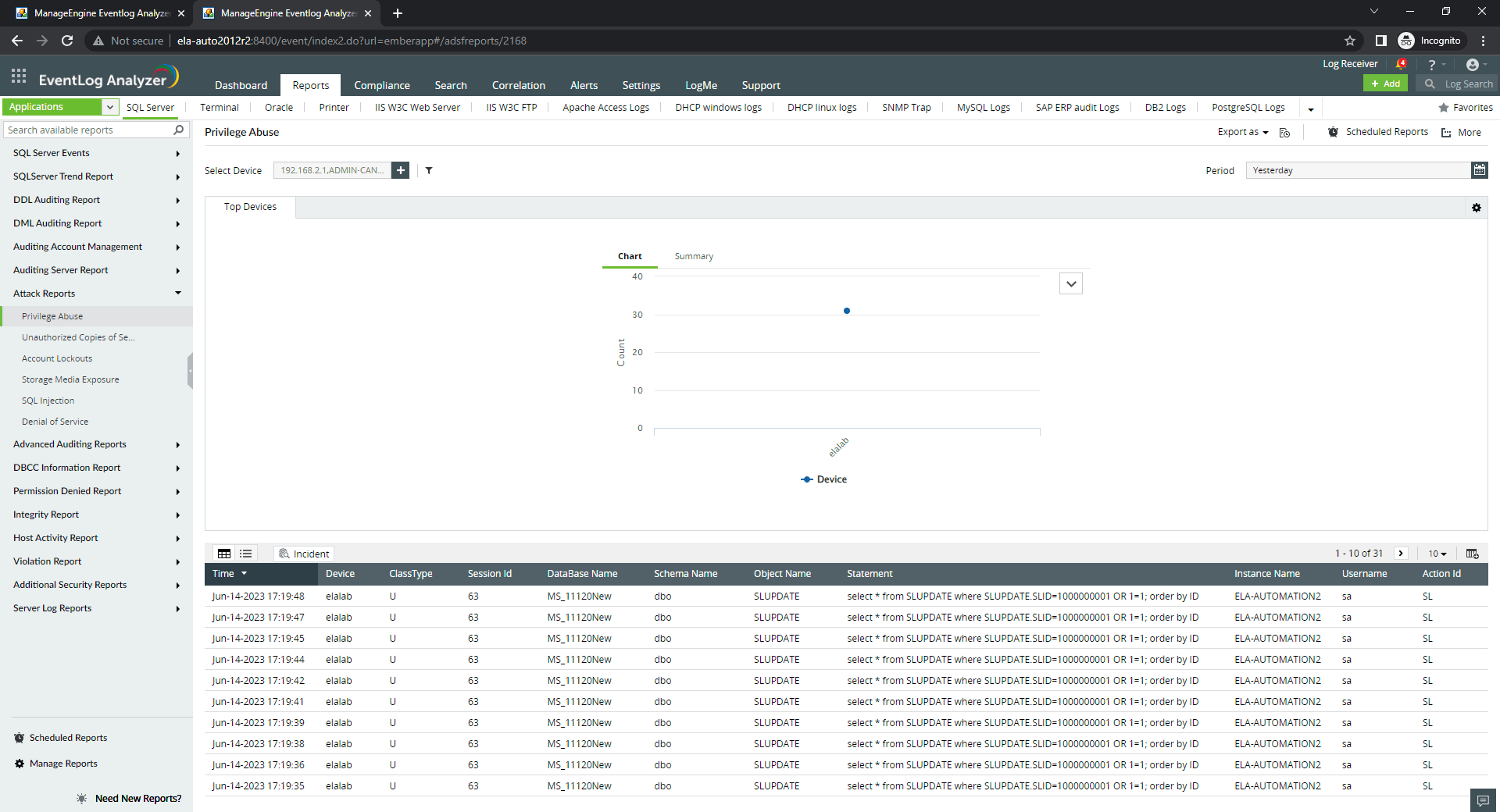

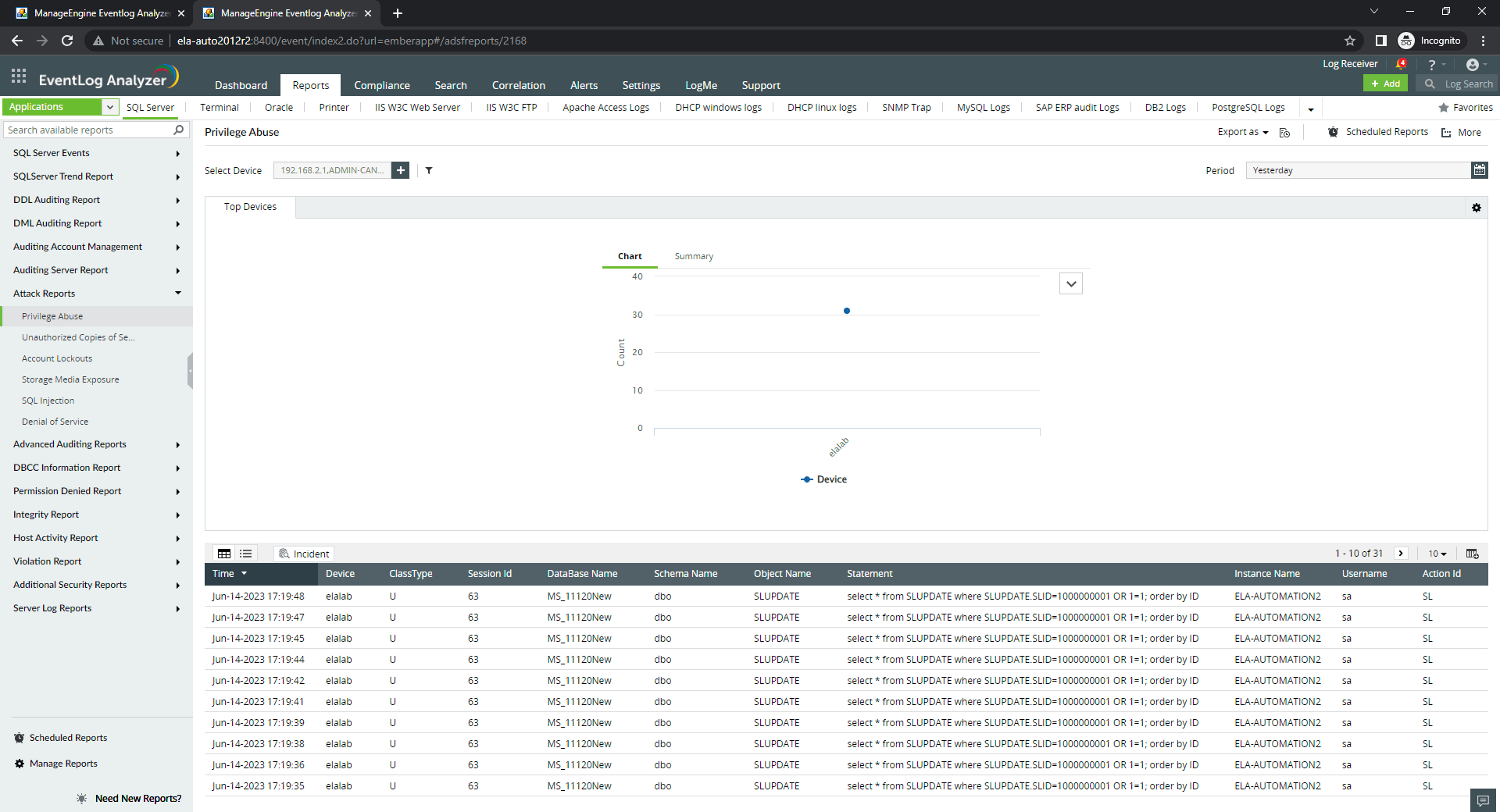

Monitoramento do usuário privilegiado

Monitore as atividades realizadas por usuários com privilégios de acesso elevados. Ao rastrear e auditar as ações realizadas por usuários privilegiados, você pode detectar e responder ao uso indevido de contas privilegiadas, reduzir o risco de violações de dados e fornecer evidências de conformidade com diversos padrões regulatórios, incluindo os requisitos do Cyber Essentials, para monitoramento de usuários privilegiados e controle de acesso.

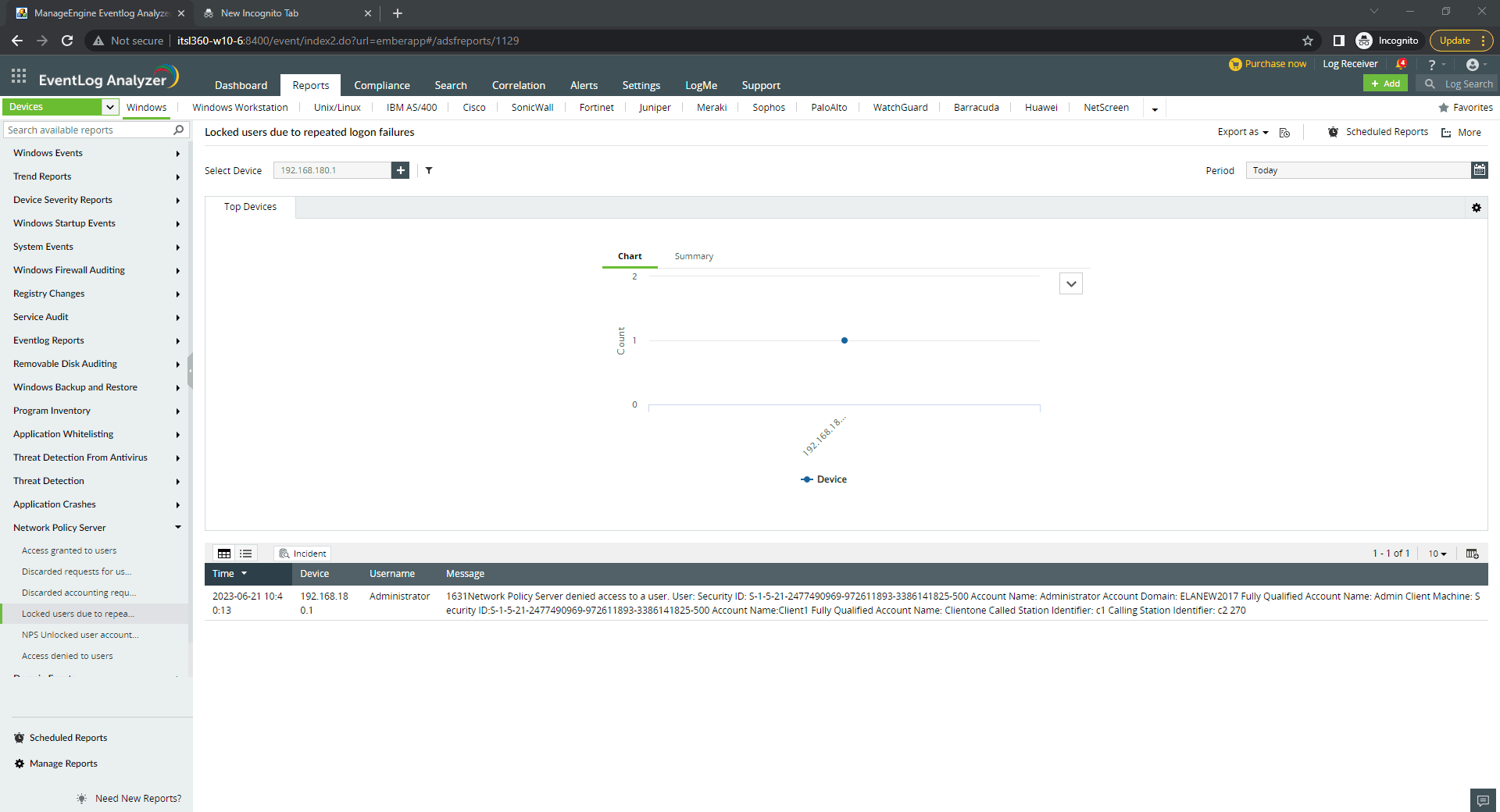

Monitoramento de bloqueio de contas

Monitore e capture eventos de bloqueio de conta que ocorrem quando a conta de um usuário é bloqueada após várias tentativas de login malsucedidas. Ao rastrear bloqueios de contas e fornecer alertas em tempo real, o EventLog Analyzer ajuda você a identificar possíveis ameaças de segurança, como ataques de força bruta, comprometimento de contas, negação de serviço (DoS) ou tentativas de acesso não autorizado. Este recurso monitora sessões de usuários e permite que você resolva bloqueios de contas e ajuda a atender aos requisitos da seção D.2 do Cyber Essentials para bloqueio de contas e gerenciamento de política de senhas.

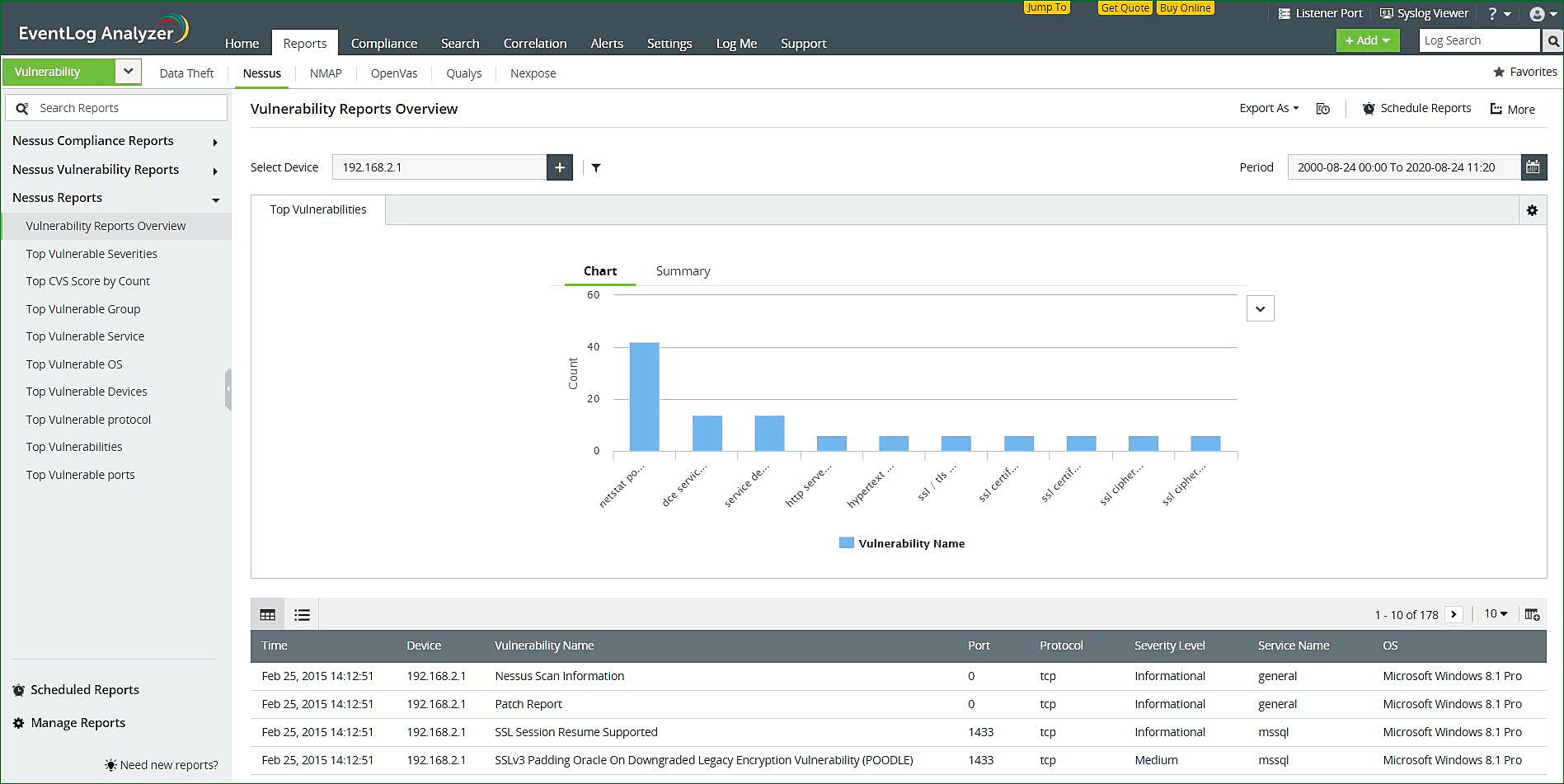

Avaliação e correção de vulnerabilidades

Identifique e priorize vulnerabilidades de segurança em sua rede com os recursos sofisticados de avaliação de vulnerabilidades do EventLog Analyzer. Ele pode processar dados de log de scanners de vulnerabilidade, como Nessus, Qualys, OpenVAS e NMAP, e fornece relatórios acionáveis para iniciar os esforços de correção. Os dados dos scanners de vulnerabilidade podem ser alimentados no mecanismo de correlação para descobrir padrões complexos de ataque.

Você pode atender aos requisitos de gerenciamento de patches do Cyber Essentials, presentes na seção D.3, para gerenciamento de vulnerabilidades e redução de riscos. Com a solução abrangente de avaliação de vulnerabilidades do EventLog Analyzer, as organizações podem reduzir os riscos de segurança e manter um ambiente seguro.

Monitoramento do usuário privilegiado

Monitore as atividades realizadas por usuários com privilégios de acesso elevados. Ao rastrear e auditar as ações realizadas por usuários privilegiados, você pode detectar e responder ao uso indevido de contas privilegiadas, reduzir o risco de violações de dados e fornecer evidências de conformidade com diversos padrões regulatórios, incluindo os requisitos do Cyber Essentials, para monitoramento de usuários privilegiados e controle de acesso.

| Requisitos do Cyber Essentials | Descrição do requisito | Relatórios do EventLog Analyzer |

|---|---|---|

| D.1 Firewalls de limite e gateways de Internet | As organizações devem proteger todos os dispositivos no escopo com um firewall (ou dispositivo de rede com funcionalidade de firewall) configurado corretamente. |

|

| D.2 Configuração segura | A configuração adequada de computadores e dispositivos de rede deve ser realizada para minimizar vulnerabilidades inerentes e garantir que apenas os serviços necessários para executar suas tarefas designadas estejam disponíveis. |

|

| D.3 Gestão de patches | Mantenha os patches de segurança e atualizações mais recentes no software utilizado em computadores e dispositivos de rede. |

|

| D.4 Controle de acesso do usuário | Indivíduos autorizados devem ser os únicos a quem atribuir contas de usuário, especialmente aqueles com privilégios de acesso especiais, como contas administrativas, e deve-se implementar um gerenciamento eficaz a fim de evitar o uso indevido de tais privilégios. |

|

| D.5 Proteção contra malware | O uso de software de proteção contra malware é necessário para proteger computadores conectados à Internet em uma organização, e é essencial implementar fortes medidas de proteção contra malware nesses dispositivos. |

|

O que mais o EventLog Analyzer oferece?

Coleta e consolidação de logs

Colete e consolide dados de logs de diversas fontes, como servidores, aplicações e dispositivos de rede. Isso permite que você centralize seus dados de log em uma única plataforma, facilitando a pesquisa, a análise e o monitoramento de logs para solucionar problemas.

Saiba maisInteligência de ameaças

Identifique e responda a ameaças emergentes instantaneamente com feeds de inteligência de ameaças que fornecem informações em tempo real sobre entidades maliciosas conhecidas, endereços IP, domínios e indicadores de comprometimento (IOCs).

Saiba maisMonitoramento de infraestrutura na nuvem

Monitore todas as instâncias do AWS EC2 em tempo real e detecte atividades suspeitas com alertas oportunos, aumentando a segurança de rede do seu sistema.

Saiba maisAnálise forense de logs e investigação

Investigue eventos de segurança com os poderosos recursos de pesquisa, correlação de logs e visualização de logs do EventLog Analyzer. Ele permite que equipes de segurança reconstruam incidentes, rastreiem atividades e identifiquem a causa raiz de violações de segurança ou falhas de sistema.

Saiba mais

Perguntas frequentes

O que é Cyber Essentials?

O governo do Reino Unido desenvolveu o Cyber Essentials, um programa de certificação em segurança cibernética, para ajudar organizações a se protegerem contra ameaças e demonstrar sua dedicação à segurança.

A quem o Cyber Essentials se aplica?

A conformidade com o Cyber Essentials se aplica a organizações de todos os tamanhos e setores que buscam fortalecer suas medidas de segurança cibernética e se proteger contra ameaças on-line comuns. O esquema se aplica a empresas, organizações sem fins lucrativos e entidades governamentais no Reino Unido e em outros lugares.

O Cyber Essentials é obrigatório?

O Cyber Essentials não é obrigatório para as empresas, mas as organizações que trabalham com o governo do Reino Unido e as organizações que se candidatam a contratos governamentais devem estar em conformidade com o Cyber Essentials.