O que é conformidade com o PDPA?

A PDPA (Philippines Data Privacy Act), ou Lei de Privacidade de Dados das Filipinas, é uma lei de regulamentação de privacidade que visa proteger as informações pessoais do público. Essa conformidade exige que organizações que lidam com dados pessoais de cidadãos filipinos mantenham sistemas seguros para armazená-los e gerenciá-los. O EventLog Analyzer da ManageEngine, uma solução abrangente de gerenciamento de logs e conformidade de TI, pode ajudá-lo a proteger os dados pessoais que sua organização mantém e atender facilmente aos requisitos da PDPA.

Esta ferramenta de conformidade ajuda as organizações a atender aos requisitos da PDPA detectando ameaças à segurança, tentativas de violação de dados e modificações não autorizadas ou indesejadas em dados pessoais. Continue lendo para saber mais sobre como os recursos do EventLog Analyzer podem ser aproveitados para atender facilmente aos requisitos de conformidade.

Conteúdo relacionado

- Hub de conformidade

- O que é conformidade de segurança?

- O que é uma auditoria de conformidade?

- Riscos de não conformidade regulatória

- Software de gerenciamento de conformidade

Fique em conformidade com a PDPA usando o EventLog Analyzer

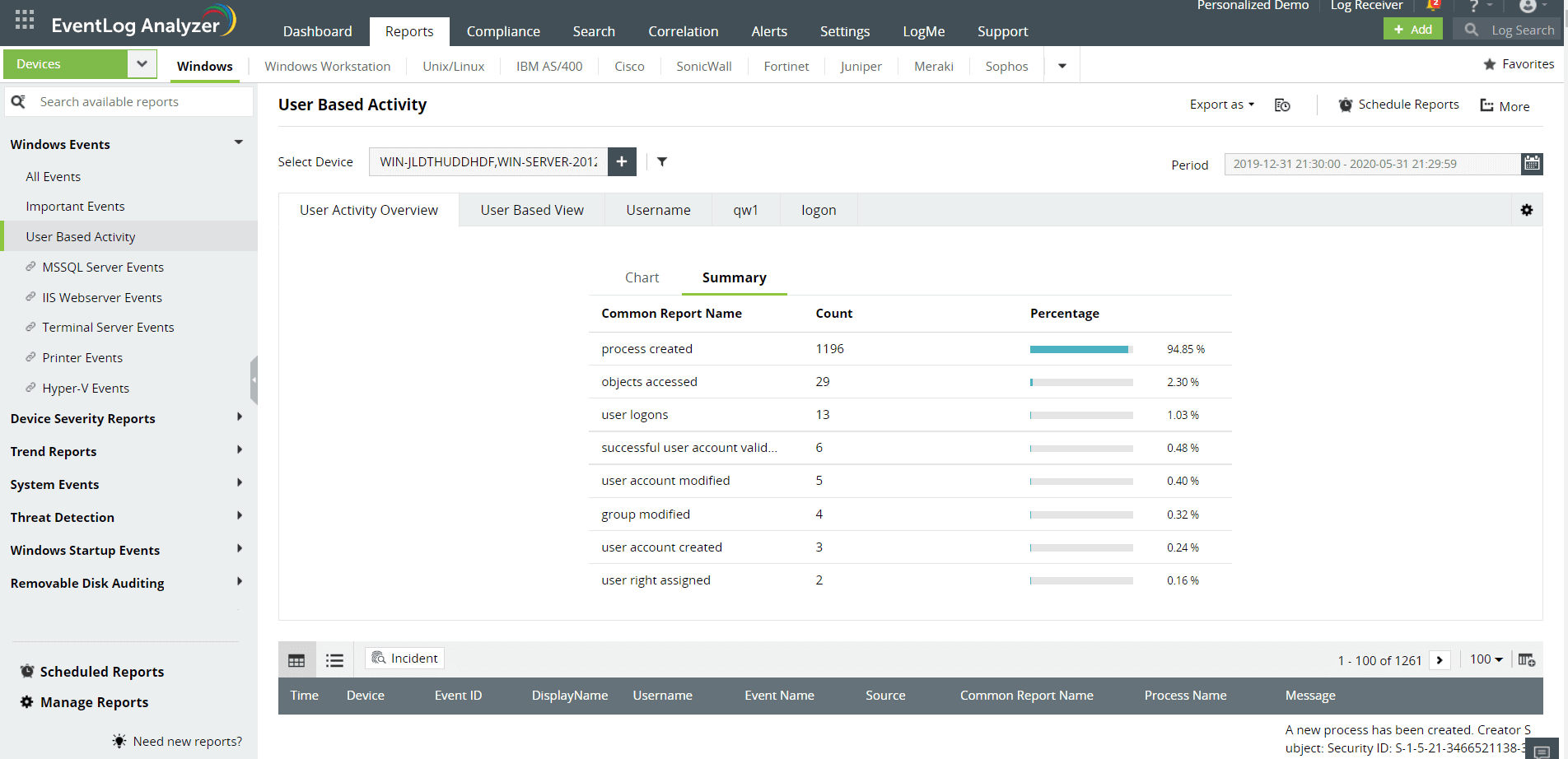

Audite sessões de usuários

A PDPA exige a proteção de informações pessoais armazenadas e processadas pela organização. Para garantir a segurança das informações pessoais, você precisa monitorar a atividade do usuário no sistema onde seus dados estão armazenados. O EventLog Analyzer ajuda a satisfazer esse requisito com seu monitoramento contínuo de sessões e atividades do usuário. Ele monitora cada ação do usuário, analisa os desvios ou anomalias nos comportamentos dos usuários para detectar comprometimento de informações pessoais.

Esta solução de conformidade de TI realiza trilhas completas de auditoria de usuários e fornece informações precisas sobre logins e logoffs de usuários, mudanças em políticas de auditoria, objetos acessados, alterações de conta de usuário e limpeza bem-sucedida de logs de auditoria. Esses relatórios ajudarão você a determinar se as informações pessoais estão protegidas ou comprometidas.

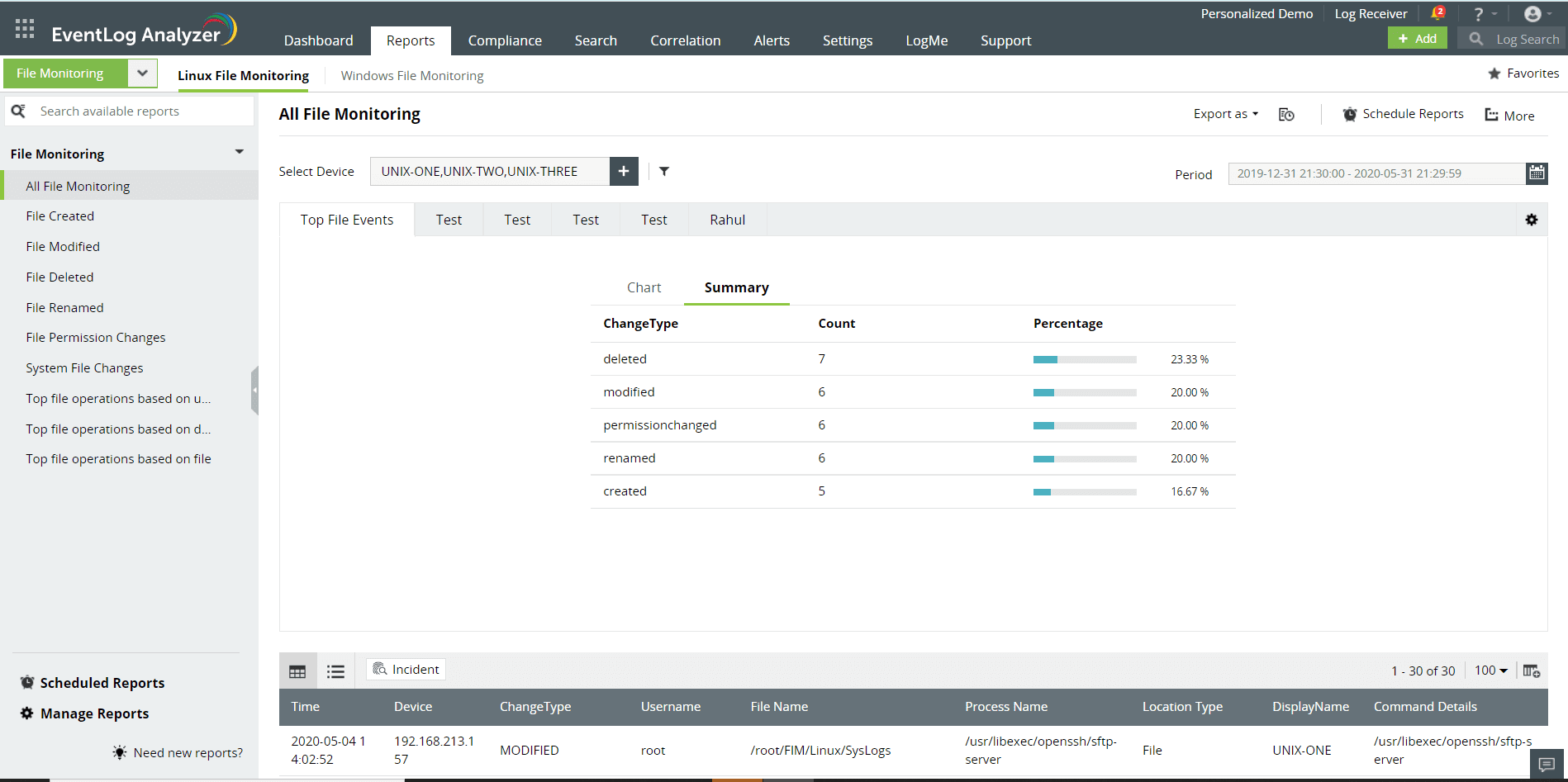

Monitoramento de integridade de arquivos

Garantir a integridade das informações pessoais armazenadas é um requisito crítico da PDPA. Com o recurso de monitoramento de integridade de arquivos do EventLog Analyzer, entenda quem acessa informações pessoais, quais operações estão sendo feitas (modificação de arquivo) nas informações pessoais, de onde e como. Essa visibilidade ajuda a garantir a integridade das informações pessoais armazenadas. Além disso, você também pode ser notificado quando ocorrerem alterações críticas em arquivos e pastas confidenciais.

Esta solução garante a integridade total dos arquivos verificando atributos, propriedade, permissões e tamanho. Ele também fornece divulgação completa para identificar a origem, o nome do host, a hora e o local de todos os eventos de arquivo anômalos.

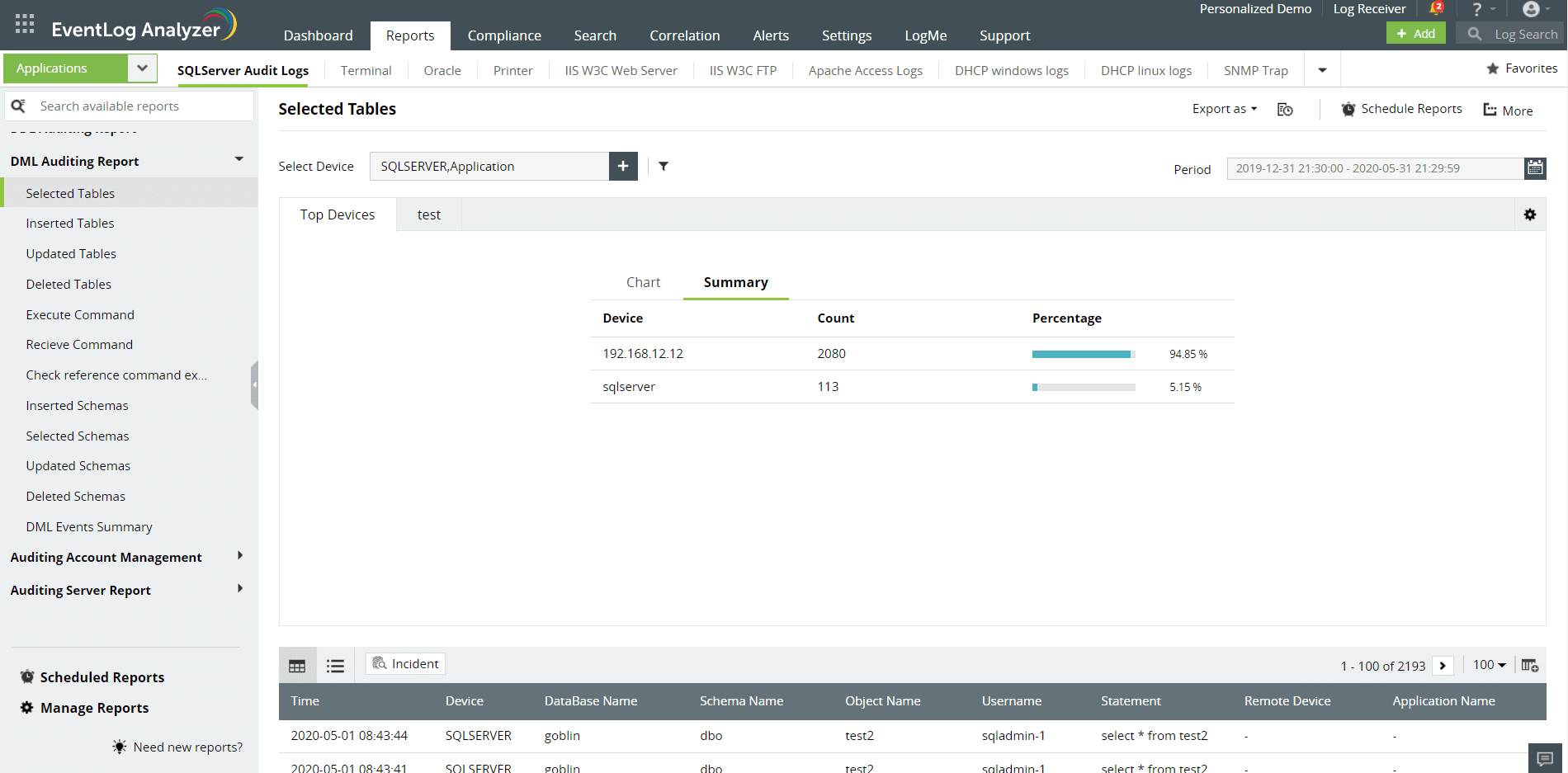

Gerencie os logs de database

A auditoria dos logs de database ajudará você a entender os acessos e as modificações feitas aos dados confidenciais armazenados no database, o que é importante para atender aos requisitos de proteção de dados da PDPA. O monitoramento de database e atividades do EventLog Analyzer fornece uma trilha de auditoria completa para ajudá-lo a detectar acesso não autorizado a dados confidenciais.

O EventLog Analyzer monitora a atividade do usuário, as transações do database, o gerenciamento de contas, a segurança do servidor e muito mais. Você também poderá identificar padrões de ataque comuns, como ataques de injeção ou negação de serviço, com um poderoso mecanismo de correlação que pode ajudar a correlacionar atividades de rede.

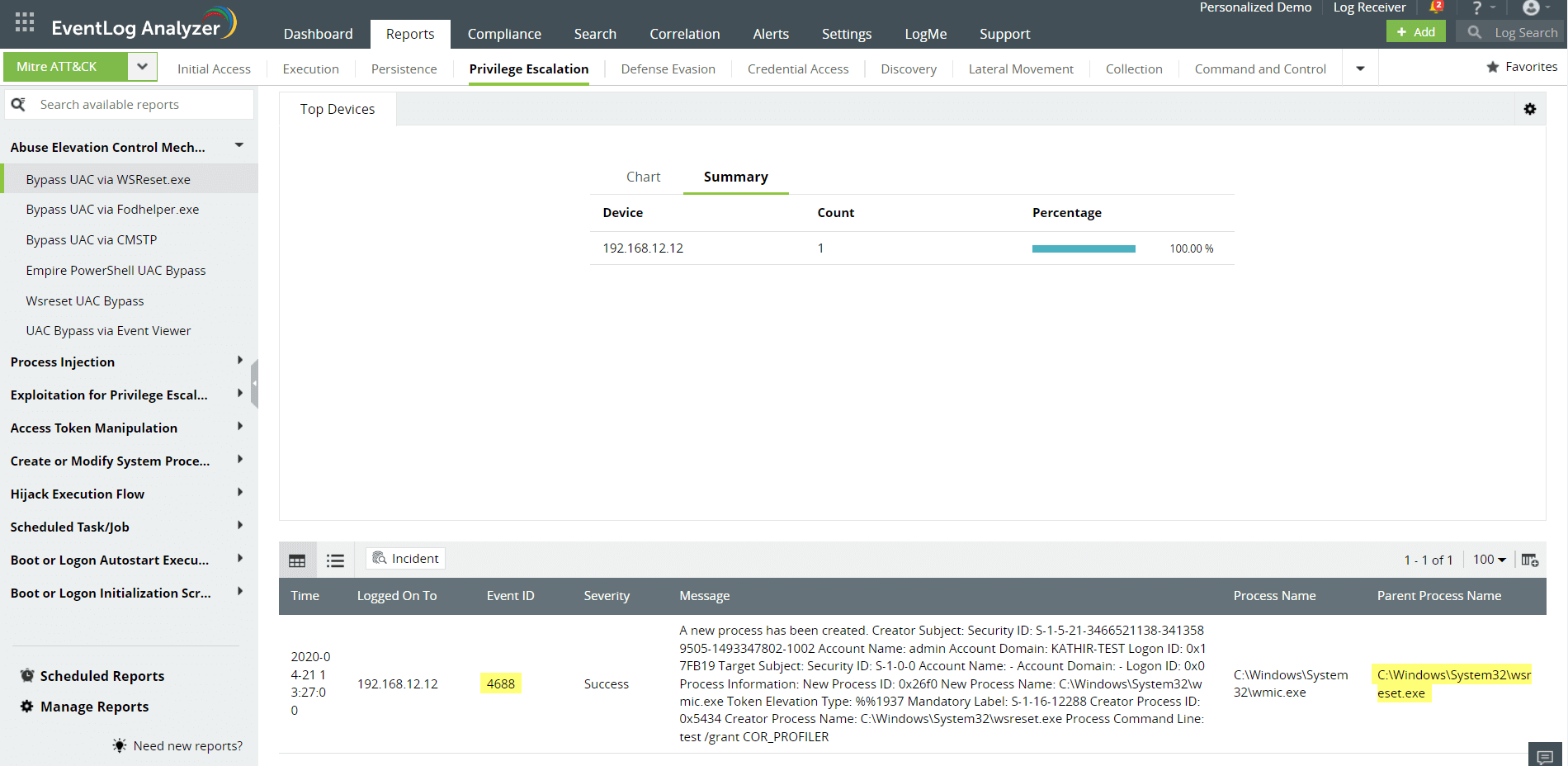

Detecte abusos de usuário privilegiado

Os usuários privilegiados em qualquer rede têm acesso aprimorado a dados, sistemas e aplicações protegidas. Monitore a atividade de usuários privilegiados e detecte abusos de privilégios e roubo de identidade com o monitoramento e auditoria de usuários privilegiados do EventLog Analyzer.

Ele permite que você gere relatórios para atividades de usuários por dispositivo e por usuário. Você obterá insights importantes sobre atividades de privilégios, como mudanças de configuração, instalações de software, acessos e alterações de dados confidenciais e muito mais.

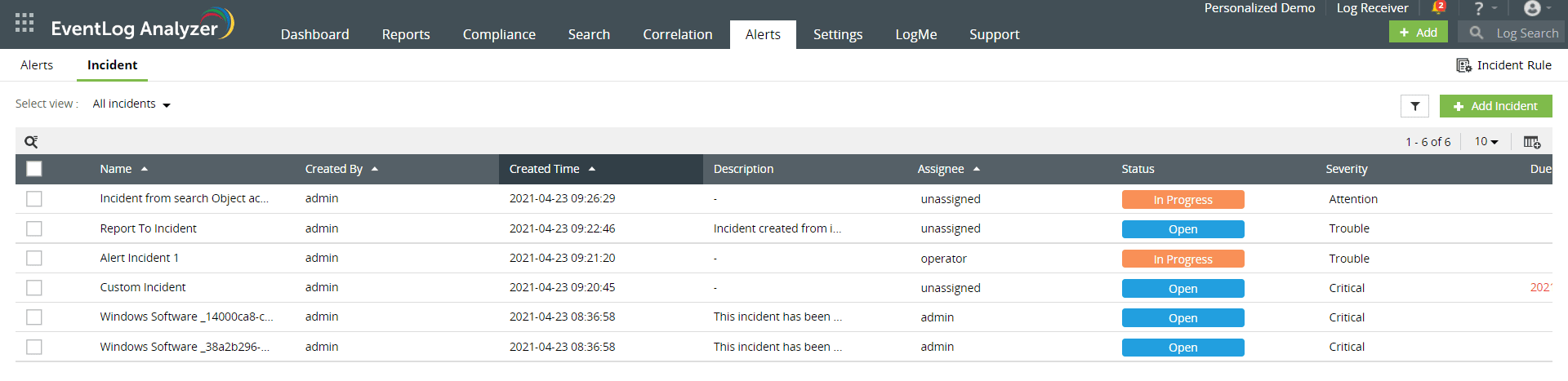

Automatize suas respostas a incidentes

A PDPA espera que as organizações tenham um sistema de gerenciamento de incidentes para mitigar ataques rapidamente. O módulo de gerenciamento e resposta a incidentes do EventLog Anayzer atribui workflows de incidentes automaticamente quando uma violação é detectada.

Esta solução de conformidade com a PDPA oferece suporte à integração com software de help desk externo para atribuir tickets a administradores de segurança e acelerar o processo de resolução. Você também será notificado quando lacunas de conformidade forem identificadas na rede para evitar penalidades.

Dê uma olhada em algumas regras da PDPA e saiba como o EventLog Analyzer pode ajudá-lo a cumprir esses requisitos facilmente:

| Regras da PDPA | Ações necessárias | O que o EventLog Analyzer pode fazer |

|---|---|---|

| REGRA VI Seção 25 | Os controladores e processadores de informações pessoais são obrigados a implementar medidas de segurança físicas, técnicas e organizacionais apropriadas para proteger dados pessoais. |

|

| REGRA VII Seção 30 | Todas as informações pessoais mantidas pelo governo, agências e instrumentistas devem ser seguras com o uso do padrão mais adequado, conforme reconhecido pelo setor de informações e comunicações. |

Outras soluções oferecidas pelo EventLog Analyzer

Correlação de logs de eventos

Descubra sequências de logs que indicam ataques cibernéticos conhecidos correlacionando várias fontes da sua rede.

Inteligência de ameaças contextual

Detecte ataques ao primeiro sinal de problema com feeds de ameaças atualizados regularmente usando nosso database global de ameaças de IP e análises avançadas de ameaças.

Gerenciamento de conformidade de TI

Simplifique a auditoria de conformidade de TI usando modelos de relatórios predefinidos prontos para auditoria para vários mandatos regulatórios, incluindo PCI DSS, GDPR, HIPAA, FISMA, SOX e ISO 27001.

Análise forense de logs

Analise detalhadamente os eventos de log brutos e realize análises de causa raiz em qualquer violação de rede com facilidade. O EventLog Analyzer fornece detalhes específicos do ataque, incluindo ponto de entrada, hora e extensão dos danos causados na rede ao recriar a cena do crime.

5 motivos para escolher o EventLog Analyzer como sua solução de conformidade com a PDPA

1. Gerenciamento abrangente de logs

A NERC enfatiza a importância de monitorar o firewall e as atividades. O EventLog Analyzer fornece suporte pronto para uso para fornecedores de firewall importantes como Barracuda, Sonicwall, pfSense, Palo Alto Networks e Fortinet. Além disso, a solução oferece suporte a mais de 750 outras fontes de logs para gerenciamento completo de logs de rede.

2. Auditoria e relatórios detalhados

Audite todos ativos cibernéticos BES em sua rede e obtenha uma overview detalhada do que está acontecendo na rede na forma de dashboards intuitivos. A solução também vem com relatórios prontos para conformidade com mandatos regulatórios importantes, incluindo a NERC.

3. Um poderoso mecanismo de correlação

A NERC exige que as organizações detectem anomalias de rede e rastreiem ameaças à segurança. O potente mecanismo de correlação do EventLog Analyzer contém mais de 30 regras de correlação predefinidas e detecta padrões maliciosos conhecidos analisando atividades na rede.

4. Gerenciamento automatizado de incidentes

Implemente um sistema confiável para detectar e prevenir atividades maliciosas em sua rede. A solução conta com um console integrado de gerenciamento e resposta a incidentes que atribui tickets quando eventos críticos de segurança são detectados para acelerar a resolução desses incidentes.

5. Inteligência de ameaças aumentada

Garanta que nenhuma fonte maliciosa entre na sua rede com o feed avançado de inteligência de ameaças. Detecte endereços IP, URLs e interações de domínios maliciosos com o database de inteligência de ameaças de IP global integrado e o processador de feeds STIX/TAXII.

Perguntas frequentes

A Lei de Privacidade de Dados das Filipinas de 2012 (Lei da República 10173) é uma lei que protege as informações pessoais e privilegiadas do público contra uso indevido ou manuseio incorreto de tais informações. A lei foi criada para proteger as informações pessoais dos cidadãos e também regulamenta como as empresas podem coletar e usar informações pessoais.

A lei exige que as organizações que lidam com dados pessoais mantenham sistemas seguros para armazená-los e manuseá-los e forneçam aos usuários meios pelos quais eles possam acessar seus dados e corrigir quaisquer erros neles. Ela é dividida em nove seções:

- Disposições gerais

- Coleta de dados pessoais por partes privadas

- Uso de dados pessoais

- Salvaguardas de segurança para dados pessoais

- Divulgação de dados pessoais

- Gerenciamento de políticas

- Recursos não monetários para violação de direitos sob esta lei

- Jurisdição e foro das ações sob esta lei

- Disposição transitória

As IRR (Implementing Rules and Regulations), ou Regras e Regulamentos de Implementação, da PDPA são um conjunto de diretrizes criadas para garantir que a lei esteja sendo seguida corretamente. Essas regras exigem que as empresas que usam ou armazenam informações pessoais dos clientes:

- Tenham um programa de segurança da informação que atenda a determinados padrões, o que inclui, mas não se limita a, planejamento e treinamento de resposta a incidentes, esquemas de classificação de dados e políticas de controle de acesso a databases.

- Tenham um responsável pela privacidade que garanta que a empresa esteja em conformidade com todas as leis e regulamentações aplicáveis relacionadas à privacidade de dados.

A PDPA deve ser seguida por todas as empresas privadas, agências governamentais e outras instituições sediadas nas Filipinas. Ela também se aplica a qualquer pessoa que processe dados pessoais em nome de uma entidade abrangida por esta lei.