Em qualquer organização, um único usuário pode utilizar diferentes nomes de usuário para acessar diversos sistemas operacionais, dispositivos e aplicações. Para as empresas, esse desafio administrativo pode facilmente se tornar um problema de segurança, especialmente se a solução de análise de segurança comportamental não conseguir atribuir ações de contas distintas ao indivíduo real.

Com o recurso de UIM no Log360, diferentes contas de usuário são associadas a um único usuário real, o que melhora a detecção de anomalias entre plataformas e permite uma pontuação de risco mais precisa.

Este Whitepaper aborda:

- A necessidade do UIM na detecção de anomalias

- Como o Log360 mapeia identidades de usuários

- Benefícios de uma pontuação de risco abrangente

Introdução

Em qualquer organização, um usuário pode acessar diversos dispositivos e aplicações, mas nem sempre com o mesmo nome de usuário ou credencial. Como resultado, as organizações acabam monitorando contas de usuário diferentes provenientes de fontes distintas separadamente, mesmo que pertençam a um único usuário. O mapeamento de identidade do usuário (UIM) é o processo de vincular diferentes contas de usuário em uma empresa a uma conta base, como o Active Directory, com base em atributos comuns. O Log360, solução SIEM da ManageEngine, usa o UIM para identificar atividades anômalas de um único usuário em vários domínios e agrupar essas atividades. A pontuação de risco do usuário se torna mais precisa, já que todas as identidades do usuário na rede são sincronizadas.

Qual é a necessidade do mapeamento de identidade do usuário (UIM)?

Considere seu nome de usuário para suas contas Linux, Windows e SQL. Eles são iguais? Dispositivos e aplicações usam registros de usuários específicos da plataforma, que são distintos entre si.

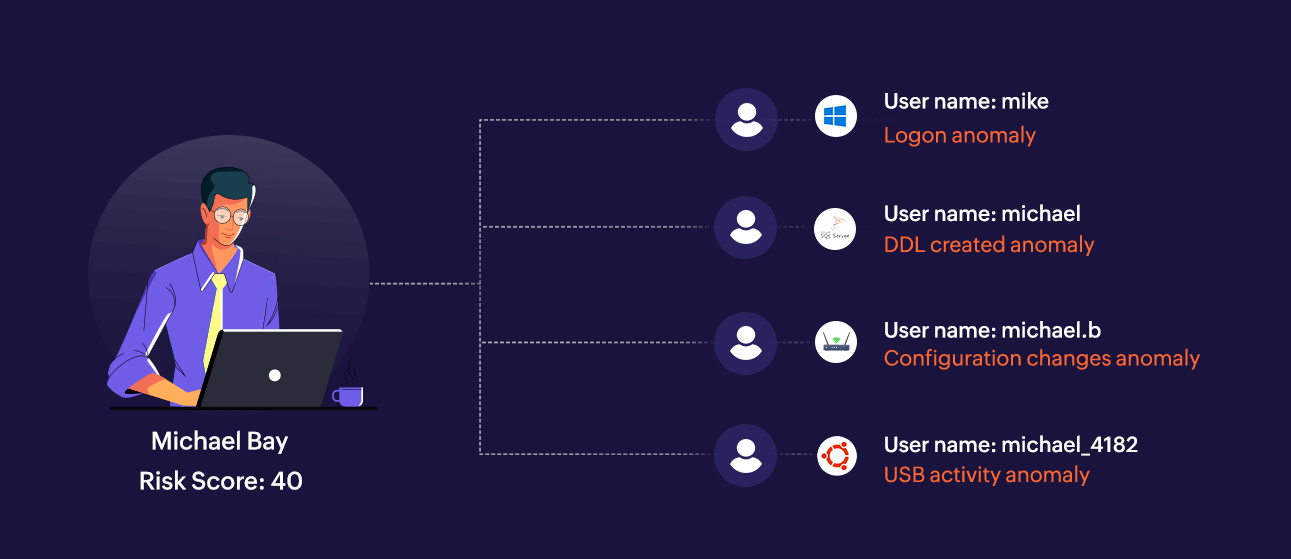

A tabela abaixo mostra um usuário, Michael Bay, utilizando diferentes identidades de usuário para fazer login e acessar diversos dispositivos e aplicações.

| Dispositivo/Aplicação | Atributo | Valor |

|---|---|---|

| Windows | Nome de usuário | Mike |

| Windows | Nome da conta SAM | michael |

| Unix | Fonte | Michael_4182 |

| Roteador Cisco | Nome de usuário | michael.b |

| Azure | Nome de usuário | michael@abc.com |

| Servidor SQL | Nome de usuário | michael |

Hospedar contas de usuário distintas em uma rede corporativa é um problema comum enfrentado por muitas organizações, especialmente durante a implementação de restrições de acesso ou de Single sign-on (SSO). Além do desafio administrativo, essa fragmentação pode comprometer o desempenho da segurança, caso a solução de análise comportamental não consiga mapear corretamente as ações de um único usuário entre plataformas distintas e atribuir uma pontuação de risco adequada. Imagine monitorar várias contas de usuário em silos separados, cada uma com uma pontuação de risco diferente, mesmo que todas as ações tenham sido realizadas pelo mesmo colaborador. Esse é o problema principal.

O recurso de Mapeamento de Identidade do Usuário (UIM) no Log360 resolve essa questão ao vincular todas essas contas distintas a uma conta base, criando uma representação única do usuário. Isso facilita a detecção de comportamentos anômalos em diversas fontes e permite a geração de uma pontuação de risco mais precisa e abrangente.

Como o Log360 mapeia identidades de usuários

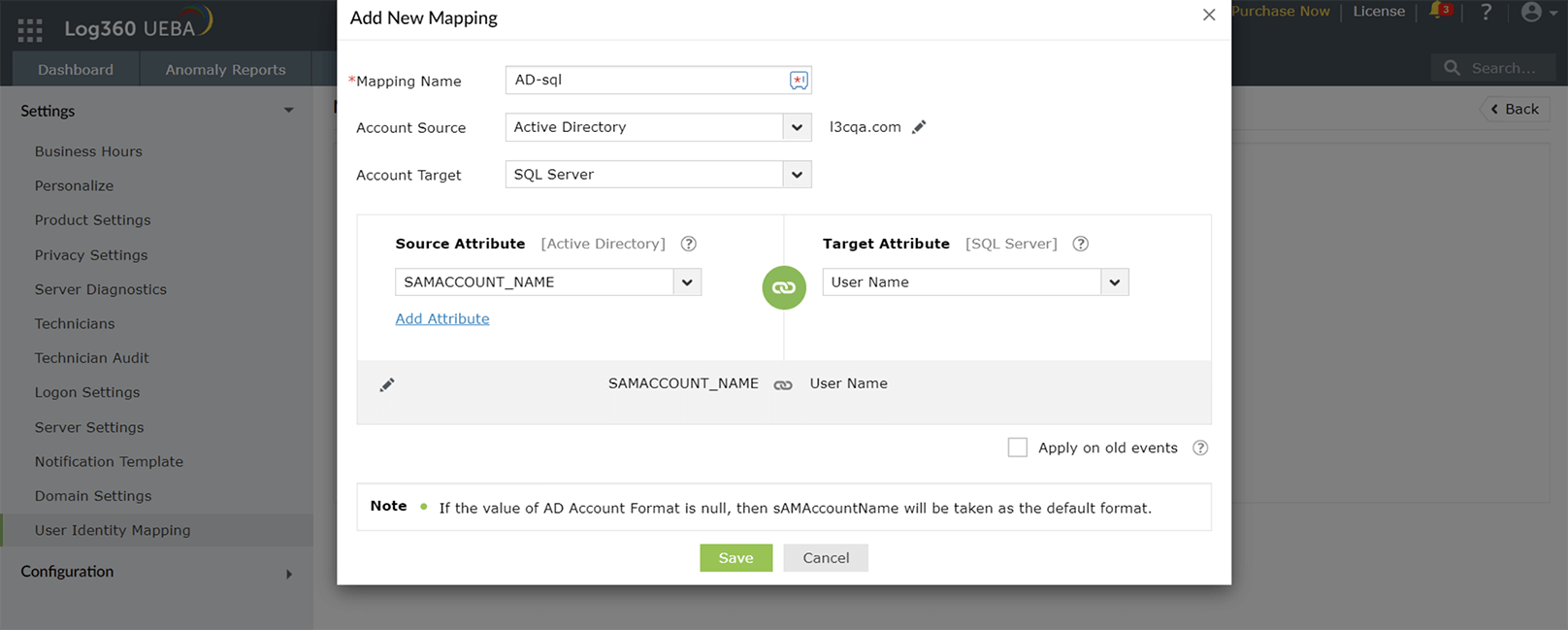

Os usuários são mapeados em toda a rede tendo como referência sua conta do Active Directory, também chamada de conta de origem, por meio de configurações de mapeamento. Essas configurações são regras personalizadas que os admins podem criar no recurso UIM, definindo quais atributos da conta de origem e da conta de destino devem coincidir. O atributo de origem é um valor extraído dos dados do AD do usuário (por exemplo, sAMAccountName). O atributo de destino pode ser qualquer campo da conta vinculada (por exemplo, o campo Nome de usuário no SQL Server). Os dados dos usuários do AD são coletados automaticamente pelo Log360 assim que um domínio é adicionado ao produto.

Figura 1: Criando novo mapeamento para vincular contas de usuário

O Log360 então buscará todas as contas de usuário do SQL e do AD que atendam aos critérios definidos e fará o mapeamento automaticamente. Da mesma forma, é possível criar um mapeamento com o Windows como conta de destino, especificando o atributo de destino com o mesmo atributo de origem (por exemplo, o Nome da conta SAM da conta do AD).

Além disso, os admins podem criar regras de identificador individual para usuários específicos do AD, com o objetivo de mapear manualmente contas de usuário relevantes àquele usuário do AD em particular.

Esses mapeamentos identificados pelo recurso UIM podem ser revisados e verificados pelos administradores. Com isso, as contas de usuário individuais (Windows e SQL) são mapeadas com o AD, e todas as anomalias associadas ao usuário, provenientes de diferentes fontes, podem ser visualizadas de forma unificada no dashboard.

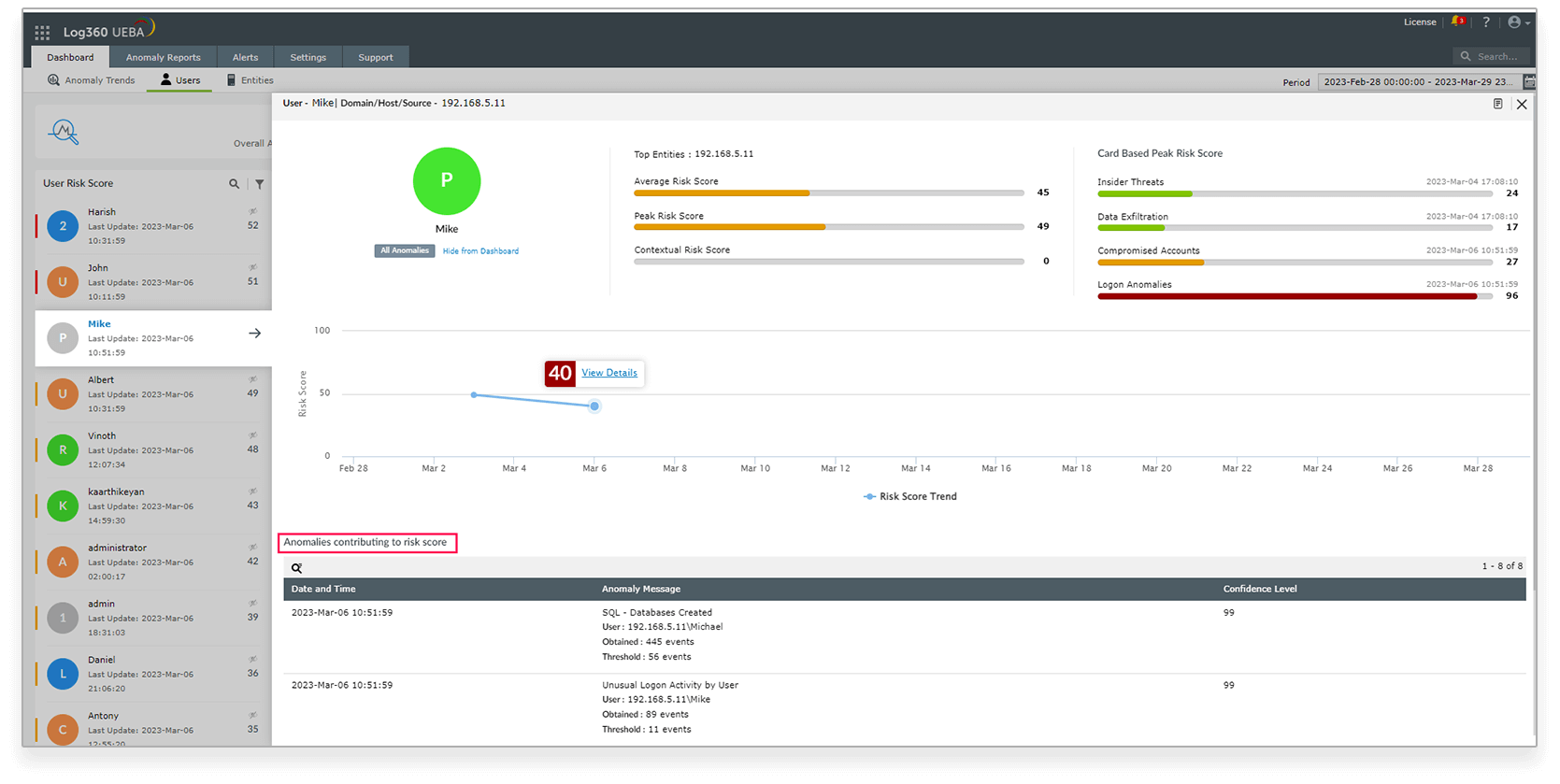

Pontuação de risco abrangente do usuário

O Log360 coleta logs de toda a rede, identifica atividades suspeitas de usuários e entidades e gera uma pontuação de risco. Isso permite que os administradores acompanhem e previnam ameaças internas, comprometimento de contas, anomalias de logon e exfiltração de dados. O dashboard do usuário exibe a pontuação de risco geral do usuário, a tendência da pontuação ao longo do tempo, a pontuação máxima de risco registrada e as anomalias que contribuem para essa pontuação.

Com o recurso UIM, as contas de usuário que antes eram tratadas separadamente, cada uma com sua própria pontuação, agora são unificadas em uma única representação de usuário, com uma única pontuação de risco consolidada. Essa pontuação consolidada é calculada com base nas anomalias identificadas em diferentes plataformas (como Windows, SQL ou Linux). A figura 2 ilustra o caso do usuário Michael e suas anomalias em diferentes plataformas da rede.

Figura 2: As várias identidades de usuário de Michael e as respectivas anomalias realizadas

Michael, do nosso exemplo, terá apenas uma representação no dashboard de pontuação de risco de usuário assim que todas as suas contas, incluindo as do Windows, SQL Server e outras plataformas, forem mapeadas para sua conta do Active Directory e verificadas pelo administrador. O dashboard compila todas as anomalias detectadas nessas diferentes plataformas e calcula seu nível de risco de acordo.

Figura 3: Dashboard de pontuação de risco do usuário no Log360

Sobre o Log360

O Log360 é uma solução SIEM unificada com recursos integrados de UEBA, DLP e CASB, desenvolvida para detectar, investigar e responder a ameaças de segurança. A plataforma combina inteligência de ameaças, detecção de anomalias baseada em aprendizado de máquina, técnicas de detecção de ataques baseadas em regras, correlação de eventos, análise pericial de logs, monitoramento de segurança em nuvem e gerenciamento de incidentes para lidar com casos de uso de segurança complexos nas organizações. O Log360 garante a segurança de diferentes componentes de rede locais, híbridos e em nuvem, como o Active Directory, dispositivos de perímetro, estações de trabalho, databases, aplicações críticas para o negócio e serviços em nuvem, por meio de monitoramento contínuo.

A interface do usuário é simples de entender e usar. Com dashboards intuitivos e recursos avançados de análise de segurança, um analista de segurança saberá imediatamente se há uma ameaça em qualquer lugar da rede. Com alertas e respostas contextuais, ele também poderá resolver um problema antes que ele se transforme em um incidente grave de segurança.

Com o UEBA, que analisa o comportamento do usuário usando algoritmos de ML, um analista de segurança pode rastrear atividades anômalas de usuários e entidades suspeitas, atribuir pontuações de risco e receber alertas em tempo real sobre atividades anômalas.

Para mais informações sobre a UEBA do Log360, acesse https://www.manageengine.com/log-management/user-and-entity-behavior-analytics