O que é análise pericial de rede?

As empresas adotam novas técnicas para manter a segurança da rede sob controle em busca de vulnerabilidades de zero-day. Ao contrário da camada física, que fornece indicações imediatas sobre os problemas, as tentativas de invasão podem passar despercebidas e se tornar graves até que haja uma visibilidade holística do tráfego de rede . Você pode rastrear o fluxo de tráfego quanto à origem e ao destino por meio do monitoramento em tempo real, mas a visualização de “quem” e “como” dos dados históricos do padrão de tráfego é valiosa para ajudar a solucionar problemas de gargalos de largura de banda.

A solução escolhida deve permitir que você analise cada métrica individualmente para identificar a origem de um problema ou possível problema. Por exemplo, os detalhes granulares de um pico de tráfego podem ajudar a determinar a gravidade de um problema e a isolar os pontos fracos de sua rede. É aí que entra a análise pericial de rede. Esses esforços podem, em última análise, ajudar a desenvolver uma rede à prova de hackers. Então, o que é network forensics e por que ela é usada? Vamos dar uma olhada nesses aspectos agora.

Análise pericial da rede: O componente dinâmico da análise de tráfego de rede

A análise pericial de rede, um subconjunto da análise pericial digital, captura e analisa o tráfego de rede para descobrir informações úteis para a investigação de violações de segurança. Um ataque cibernético em uma organização pode ser desconhecido até que afete uma importante fonte de dados. Porém, para garantir que isso não ocorra novamente, os administradores podem precisar coletar dados de tráfego de rede do passado, determinar o escopo do problema e identificar o que deu errado, especialmente as vulnerabilidades de segurança e os problemas de configuração.

A análise pericial da rede é melhor do que utilizar um firewall ou um IDS?

Como administrador de rede, você sabe como as ferramentas de segurança firewalls e sistemas de detecção de intrusão (IDS) são bem estabelecidas e eficazes. Mas por que eles se tornam menos eficientes quando comparados às ferramentas de análise pericial da rede (NFAT)? A resposta envolve o princípio básico de funcionamento seguido por esses dois sistemas de segurança.

Um firewall ideal permite e restringe o fluxo de tráfego de e para determinados endereços IP, redes ou números de portas, com base em regras pré-configuradas por um administrador. Mas há protocolos que podem contornar portas específicas. Portanto, violar a segurança baseada em portas é mais fácil para os hackers e permite que eles obtenham acesso à sua rede. Até mesmo os usuários internos podem acessar sites maliciosos. Por outro lado, um IDS ideal funciona normalmente bloqueando o tráfego que não corresponde às políticas de segurança pré-configuradas. Mas nem toda intrusão pode ser detectada.

As soluções de análise pericial da rede aprimoram esses dois métodos, coletando todo o fluxo de tráfego para descobrir anomalias. Essas ferramentas se concentram apenas nas informações necessárias para detectar problemas e determinar a causa raiz dos problemas. Isso ocorre porque as ferramentas de análise network forensic seguem dois métodos básicos: O primeiro método é aquele em que você recebe uma imagem completa do tráfego para manter os registros e encontrar os problemas subjacentes; o segundo método é aquele em que a ferramenta analisa rapidamente o tráfego de interesse e compartilha as informações relevantes sobre ele.

Casos de uso de ferramentas de análise pericial da rede

Segurança

Como o network forensics process depende da coleta de evidências, você pode encontrar domínios e URLs maliciosos e detectar ameaças com dados brutos. Você pode descobrir a origem do tráfego e quem pode estar por trás do tráfego suspeito. Com detalhes granulares, você pode rastrear o padrão de crescimento para determinar se a irregularidade resulta do uso excessivo de largura de banda ou de uma tentativa de invasão.

Análise de tráfego

Embora a segurança seja um motivo inevitável para escolher a análise pericial da rede, ela também pode ajudar a solucionar problemas com uma análise aprofundada do tráfego. Imagine um pico de tráfego de três minutos às 17h45 de um sábado. Com a análise pericial, você pode ter uma ideia do motivo pelo qual há um pico de tráfego fora do horário comercial, quais protocolos contribuíram para o pico de tráfego e conhecer as máquinas de origem e de destino para que você possa solucionar o problema. Você pode encontrar as informações relacionadas ao uso de largura de banda por protocolos, dispositivos e usuários.

Desempenho

As Network forensics techniques se baseiam principalmente no armazenamento dos dados de tráfego por um período mais longo para entender como as tendências mudam. Digamos que o servidor de aplicações de uma organização não esteja respondendo e muitas mensagens ou tráfego tenham sido perdidos. A análise pericial ajuda a investigar isso fornecendo informações sobre a carga de tráfego ao longo do tempo para que você possa detectar anomalias despercebidas ou erros de aplicações. Como a análise pericial da rede coleta o quadro completo do tráfego de rede, você pode identificar uma origem ou observar os sinais de gargalos para identificar se foi uma tentativa de invasão ou um problema persistente de congestionamento.

NetFlow Analyzer da ManageEngine: A ferramenta de análise pericial de rede avançada

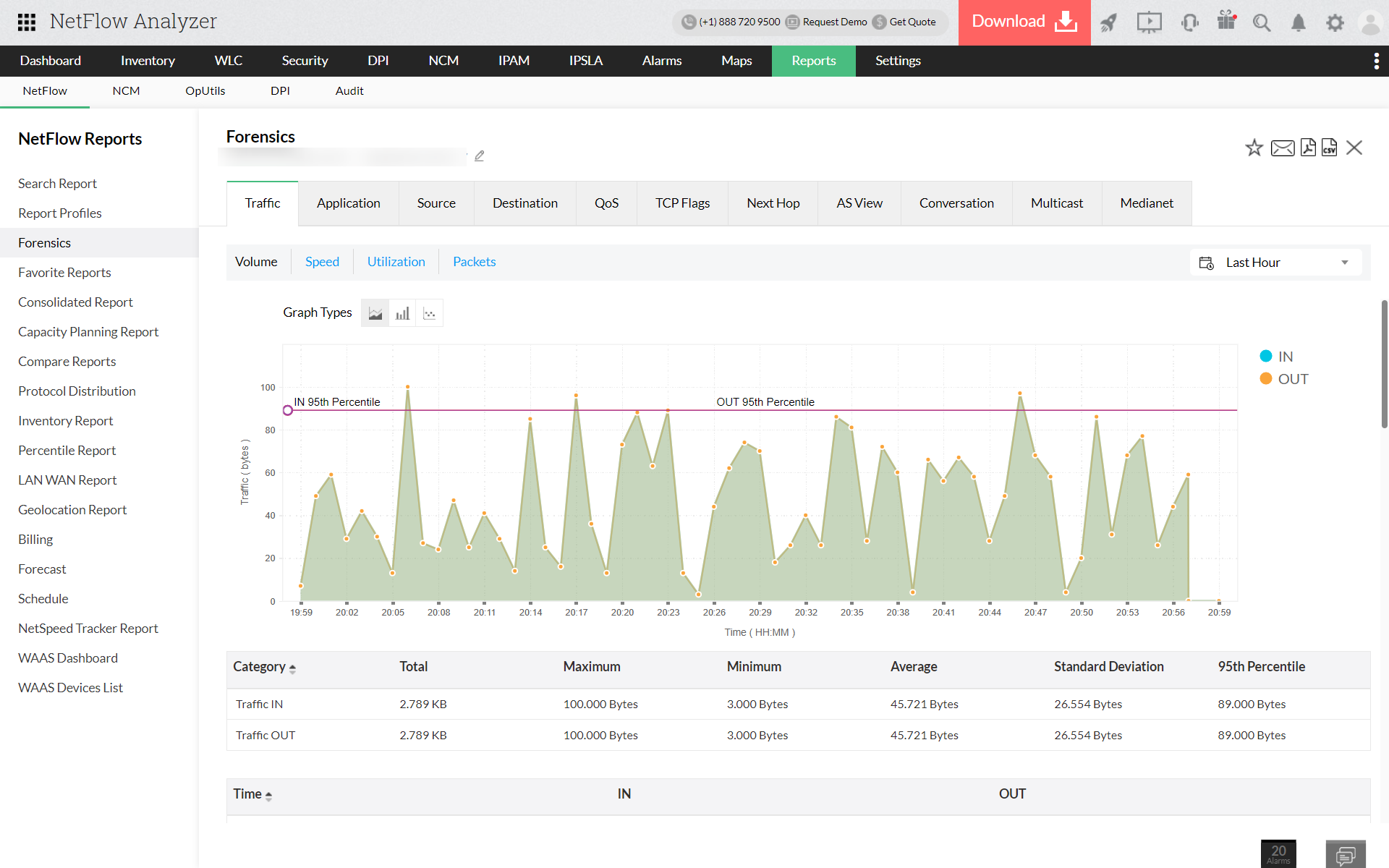

O NetFlow Analyzer é uma ferramenta de análise pericial de rede que captura os dados brutos e fornece informações precisas sobre o uso de largura de banda, a segurança e o desempenho de sua rede. Você pode aproveitar a ferramenta para receber relatórios periciais que remontam ao passado para que você possa determinar a causa raiz dos gargalos e ver como os padrões mudaram. Isso pode ajudar a criar políticas e restringir a entrada de determinados tráfegos nocivos em sua rede.

Outras vantagens de utilizar o NetFlow Analyzer:

- Monitoramento do uso de largura de banda de um elemento individual da rede

- Configuração de alarmes baseados em thresholds para alertá-lo sobre comportamentos incomuns de tráfego

- Encontrar os principais locutores da rede por aplicações, conversas e protocolos

- Geração de relatórios de tendências de tráfego para solução de problemas e otimização

Mais sobre análise pericial de rede

Qual é a importância da análise pericial de rede?

+Como funciona a análise pericial de rede?

+Recursos adicionais