Vulnerabilidade de Firmware

As vulnerabilidades do firmware podem colocar em risco os dados confidenciais de sua empresa e de seus clientes, facilitando a entrada de hackers, diminuindo as vendas, perdendo reputação e recebendo penalidades. Para evitar esses contratempos, é importante identificar tais vulnerabilidades de firmware e tomar medidas corretivas regularmente.

Com o Network Configuration Manager, você pode identificar possíveis vulnerabilidades de segurança de firmware em seus dispositivos de rede e agir em conformidade. O Network Configuration Manager atua como um scanner de vulnerabilidades de firmware e funciona de acordo com o gerenciamento de vulnerabilidades do NIST (National Institute of Standards and Technology, Instituto Nacional de Padrões e Tecnologia), buscando dados de vulnerabilidade de firmware e correlacionando-os com os dispositivos de rede atualmente gerenciados em sua infraestrutura. Atualmente, o Network Configuration Manager ajuda a gerenciar a vulnerabilidade do firmware para fornecedores presentes na tabela abaixo.

| Fornecedor | Suporte de versão |

|---|---|

| Citrix |

Compatível a partir de 126130 |

| Mikrotik | |

| Checkpoint | |

| F5 | |

| Bluecoat | |

| InfoBlox | |

| RiverBed | |

| Huawei | |

| Netgear | |

| Hpe | |

| Netscreen | |

| Cisco |

Compatível a partir do 124098 |

| Juniper | |

| Palo Alto | |

| HP | |

| Aruba | |

| Arista | |

| Fortinet | |

| Dell |

Visualizando vulnerabilidades de firmware em sua rede

O Network Configuration Manager fornece informações sobre todas as vulnerabilidades por meio do escaneamento de vulnerabilidades de firmware em sua rede na página “Vulnerabilidades de firmware”. Você poderá visualizar as vulnerabilidades de três maneiras.

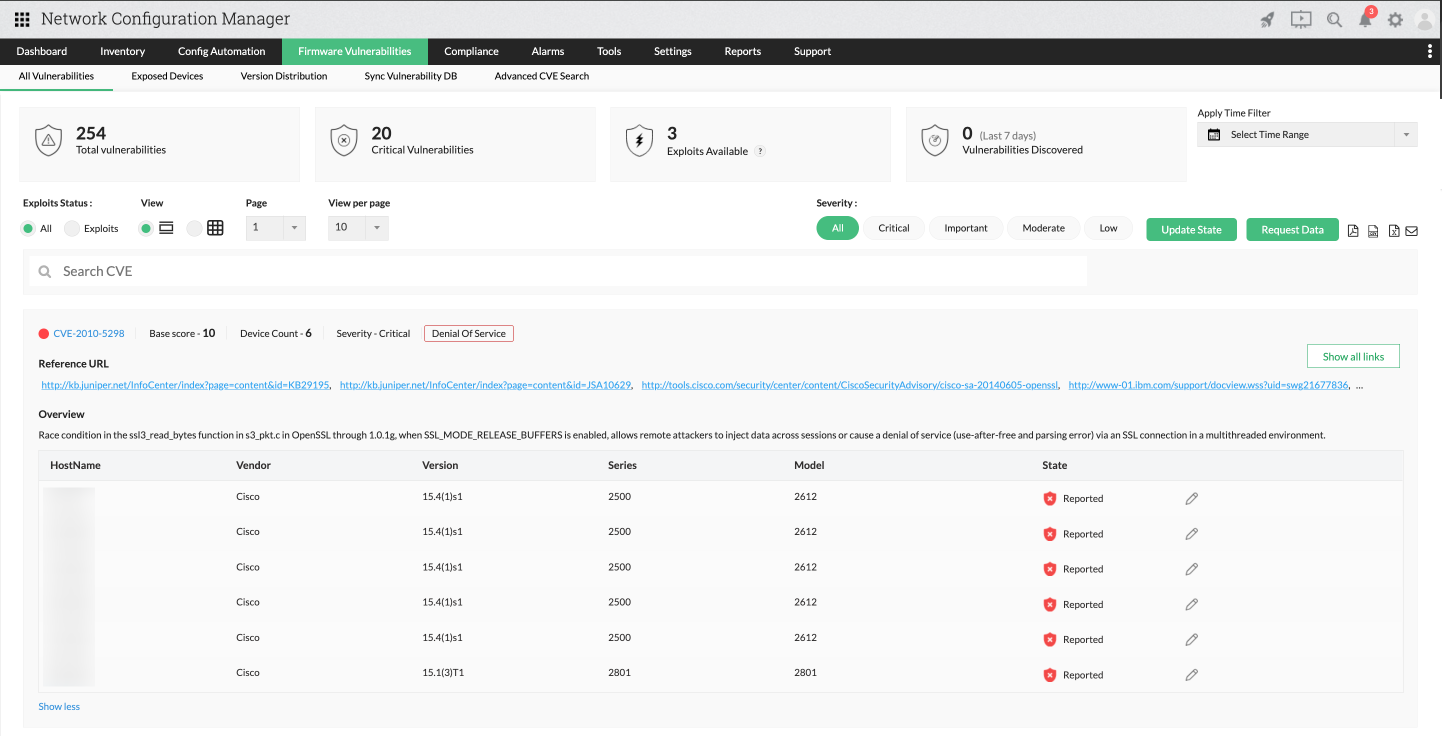

1. Gerenciamento de vulnerabilidades do firmware do dispositivo - Todas as vulnerabilidades:

Na guia “Todas as vulnerabilidades”, você poderá visualizar todos os IDs/Vulnerabilidades de CVE em sua rede que estão de acordo com o gerenciamento de vulnerabilidades do NIST. Ao clicar no ID de CVE, você poderá visualizar todos os dispositivos associados a ele. Isso fornece um gerenciamento completo de vulnerabilidades do firmware do dispositivo.

- Status da exploração: Você pode optar por visualizar todos os IDs de CVE ou aqueles que têm informações de exploração disponíveis. Ao atribuir o “Status de exploração” como “Exploração”, o Network Configuration Manager exibe somente os IDs de CVE que contêm informações sobre como hackear/entrar em uma rede fornecidas pelo usuário que primeiro relatou a vulnerabilidade. Essas vulnerabilidades são graves e precisam ser priorizadas em relação às demais.

- Solicitar atualização: Às vezes, você pode estar ciente de certas vulnerabilidades correspondentes a determinados fornecedores, mas essas vulnerabilidades podem não estar listadas no Network Configuration Manager. Nesse caso, você pode nos enviar o nome do fornecedor, o tipo e a versão do SO do dispositivo cuja vulnerabilidade não foi listada. Depois de nos atualizar, buscaremos e atualizaremos automaticamente os dados de vulnerabilidade do fornecedor/versão de SO/tipo de SO relatado.

- Filtro de tempo: Um recurso de filtro de tempo foi incorporado para o gerenciamento eficaz das vulnerabilidades identificadas. Isso permite que os usuários otimizem seus resultados escolhendo opções como “Hoje”, “Ontem”, “Últimos 7 dias” e “Últimos 30 dias”. Além disso, os usuários têm a flexibilidade de personalizar sua pesquisa utilizando o filtro de tempo para datas específicas pertinentes às suas necessidades. eles também podem exportar os detalhes da vulnerabilidade detectada no período selecionado nos formatos PDF, CSV, Excel ou e-mail.

- Pesquisa/Filtro: O Network Configuration Manager permite pesquisar IDs de CVE na caixa de pesquisa “Pesquisar CVE”, o que ajuda a exibir as vulnerabilidades associadas ao CVE pesquisado. Além disso, você pode filtrar sua pesquisa com base na gravidade e na disponibilidade da exploração.

- Vulnerabilidades descobertas: Em “Vulnerabilidades descobertas”, você pode ver o número total de vulnerabilidades descobertas durante um determinado período.

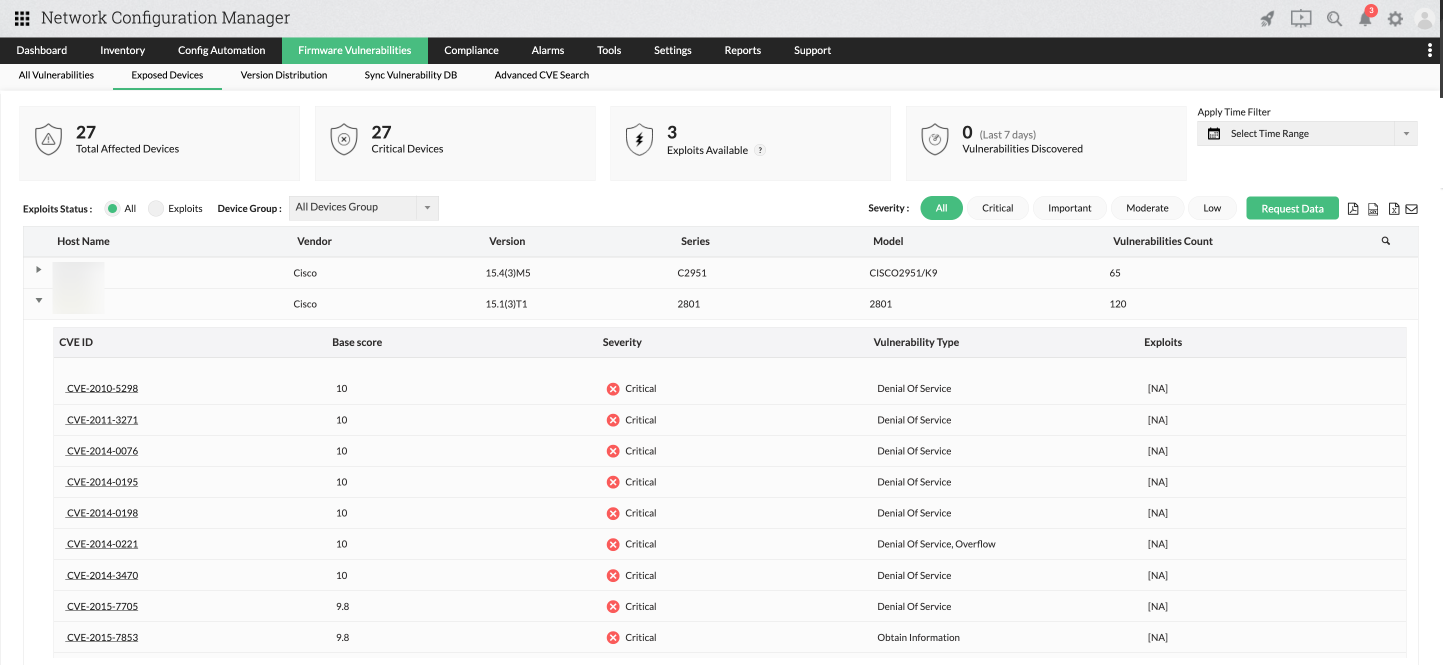

2. Dispositivos expostos no gerenciamento de vulnerabilidades do firmware do dispositivo

Na guia “Dispositivos expostos”, você pode ter uma visualização da vulnerabilidade baseada em dispositivo, na qual o Network Configuration Manager lista dispositivos que têm uma vulnerabilidade de firmware. Ao detalhar, você poderá ver todos os IDs de CVE (vulnerabilidades) desse dispositivo específico. Isso ajuda a saber o número de dispositivos em sua rede com vulnerabilidades.

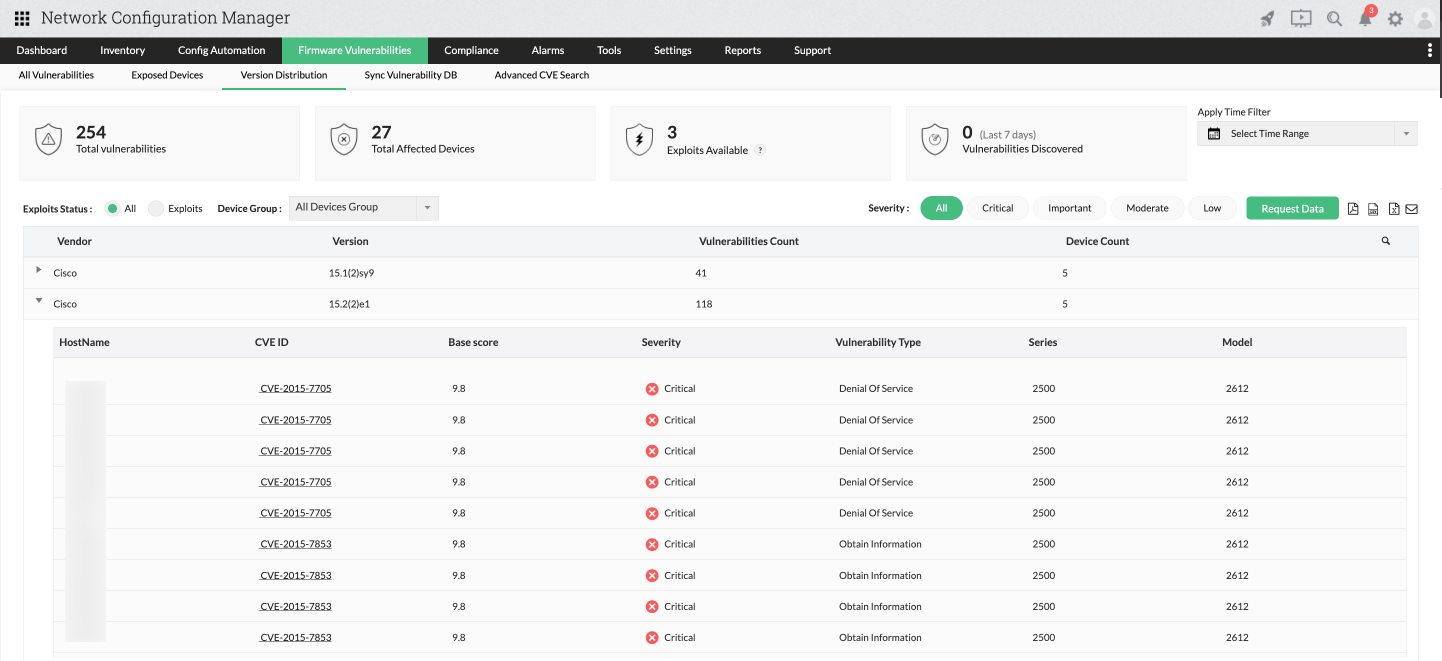

3. Distribuição de versões

Na guia “Distribuição de versões”, o Network Configuration Manager lista todas as versões afetadas em seu ambiente. Todas as vulnerabilidades de segurança do firmware serão agrupadas com base na versão do firmware em que se enquadram e essas versões serão exibidas. Ao detalhar, você poderá visualizar todos os dispositivos junto com seus IDs de CVE que pertencem à mesma versão.

Visualizando detalhes do ID de CVE e tomando medidas de remediação

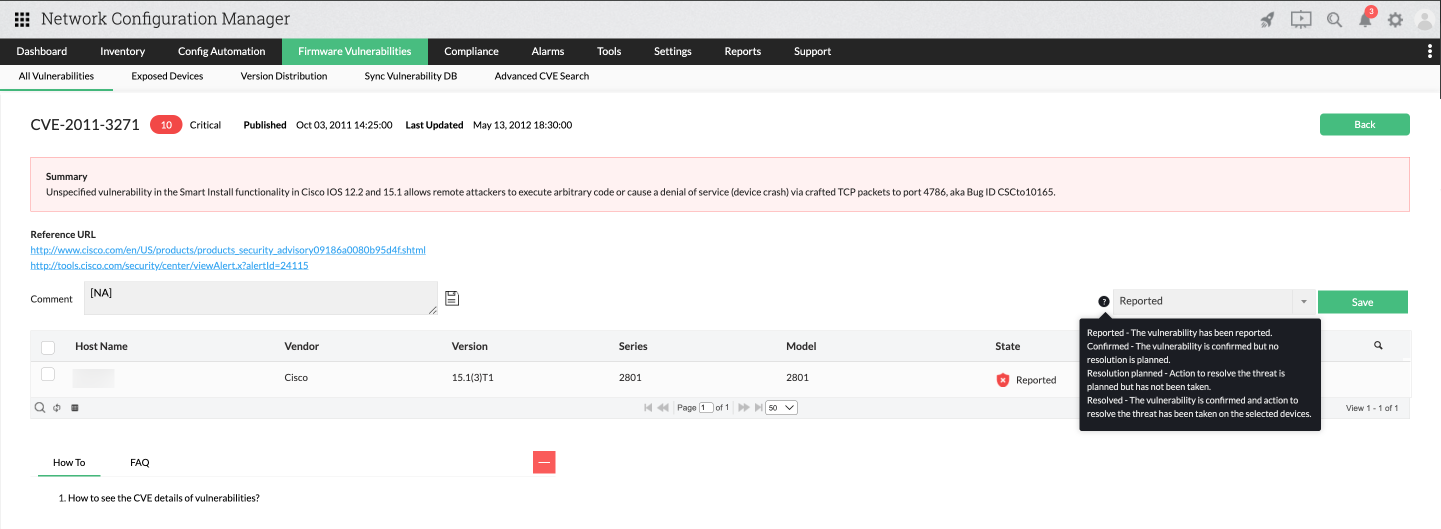

Ao clicar no ID de CVE, você pode obter informações detalhadas sobre o gerenciamento de vulnerabilidades do firmware de um dispositivo

Data de publicação/modificação: Na página de detalhes do CVE, você pode ver a data em que o ID de CVE foi publicado e modificado pela última vez.

Resumo da vulnerabilidade: Você também pode ver o resumo que mostra informações sobre qual é a vulnerabilidade e em qual dispositivo ela foi relatada primeiro.

URL de referência: Você também pode ver URLs de referência que fornecem patches de vulnerabilidade para correção.

Status da vulnerabilidade: Você pode ver uma barra com opções para marcar o status da vulnerabilidade. Você pode editar esse status a qualquer momento.

Como o Network Configuration Manager categoriza as vulnerabilidades do firmware

O Network Configuration Manager categoriza a gravidade das vulnerabilidades com base na “Pontuação base”, que é calculada de acordo com algumas métricas, como Exploração (ataque, complexidade e autenticação) e Impacto (confidencialidade, integridade e disponibilidade). Aqui está a divisão de como a gravidade é categorizada:

- Pontuação base 9,0 - 10 - Crítica

- Pontuação base 7,0 - 8,9 - Importante

- Pontuação base 4.0 - 6,9 - Moderada

- Pontuação base 0 - 3,9 - Baixa

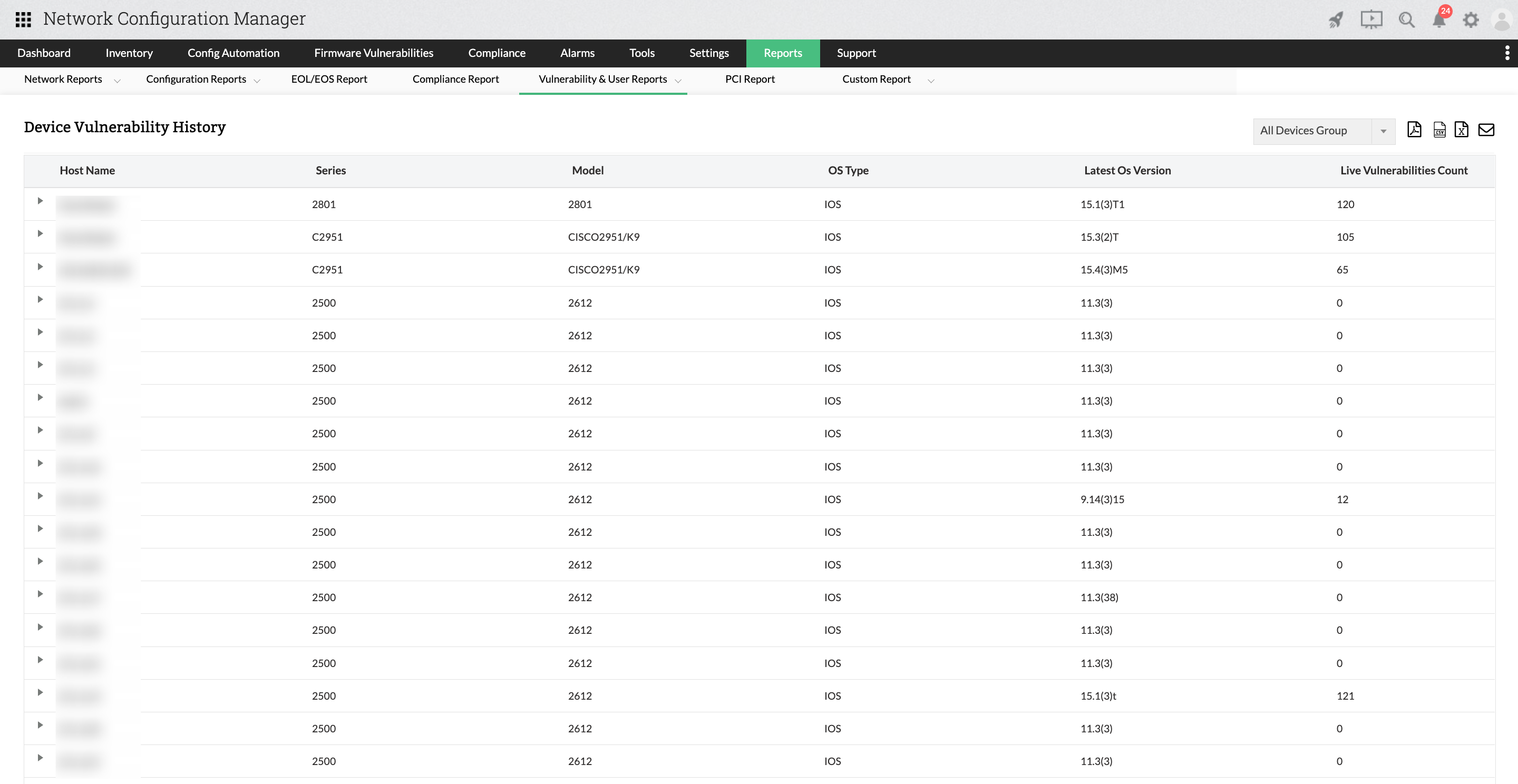

Relatórios de vulnerabilidade do firmware

O Network Configuration Manager, que atua como varredor de vulnerabilidades de firmware, fornece relatórios de vulnerabilidade do firmware para ajudá-lo a obter clareza sobre os dispositivos afetados, seu status e a correção da vulnerabilidade. Você pode exportar relatórios de vulnerabilidade de firmware nos formatos de arquivo PDF e CSV. Você também pode enviar relatórios de vulnerabilidade de firmware por e-mail para a sua caixa postal eletrônica.

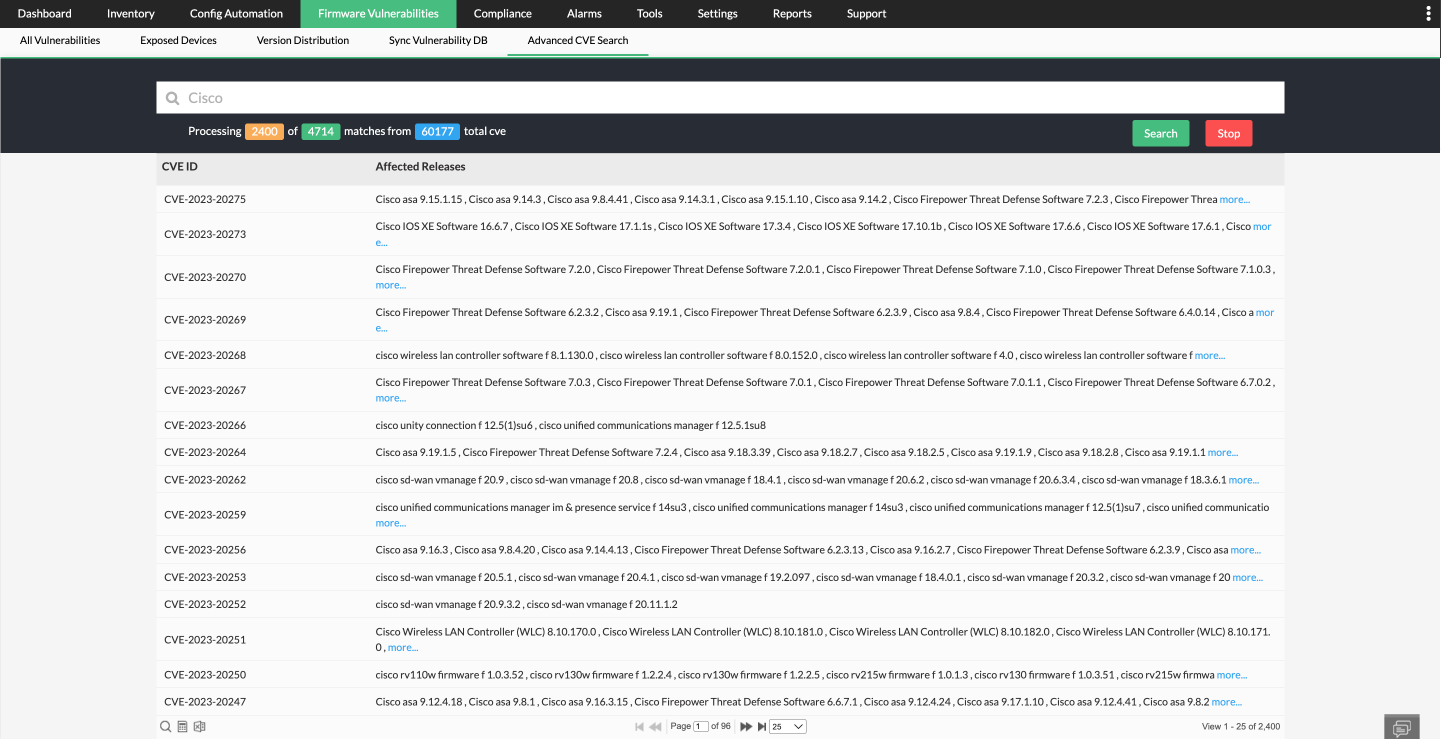

Pesquisa avançada de CVE

Com a “Pesquisa avançada de CVE”, você pode pesquisar globalmente todas as vulnerabilidades usando o nome do fornecedor, ID de CVE, número do SO, versão ou modelo do dispositivo. Por exemplo: Se você pesquisar “Cisco IOS 7000", todas as vulnerabilidades de segurança do firmware presentes nesse modelo específico serão listadas. Ao clicar nele, você poderá ver todos os detalhes da vulnerabilidade correspondente a um ID de CVE específico.

Portanto, o Network Configuration Manager o ajuda a obter análise e gerenciamento aprofundados das vulnerabilidades de firmware. Além disso, confira o recurso de widgets de atualização e de vulnerabilidade de firmware para saber sobre a atualização em massa do firmware e ver dashboards de vulnerabilidade. Experimente o Network Configuration Manager usando o teste gratuito de 30 dias e veja como é possível gerenciar as vulnerabilidades de segurança do firmware na sua rede!