Autenticação SAML

Security Assertion Markup Language (SAML) é um padrão baseado em XML que realiza a troca de credenciais de autenticação entre um provedor de serviços (SP) e um provedor de identidade (IdP). Ele elimina a necessidade de múltiplas senhas e, com a ajuda da funcionalidade de single sign-on (SSO), oferece uma forma segura e fácil de acessar múltiplas aplicações com credenciais de login comuns.

Provedor de serviços: O SP (provedor de serviços) é uma aplicação ou uma entidade de terceiros que fornece um serviço ao usuário final. Os SPs precisam de autenticação do IdP para viabilizar a autenticação do usuário. Exemplos: Network Configuration Manager da ManageEngine, OpManager da ManageEngine e Desktop Central da ManageEngine.

Provedor de identidade: O IdP (provedor de identidade) é uma entidade que armazena identidades de usuários ou recursos, como nomes de usuário, senhas e chaves SSH. Exemplos: Okta, Microsoft ADFS, Auth0, CyberArk e Azure SSO.

Autenticação SAML no Network Configuration Manager

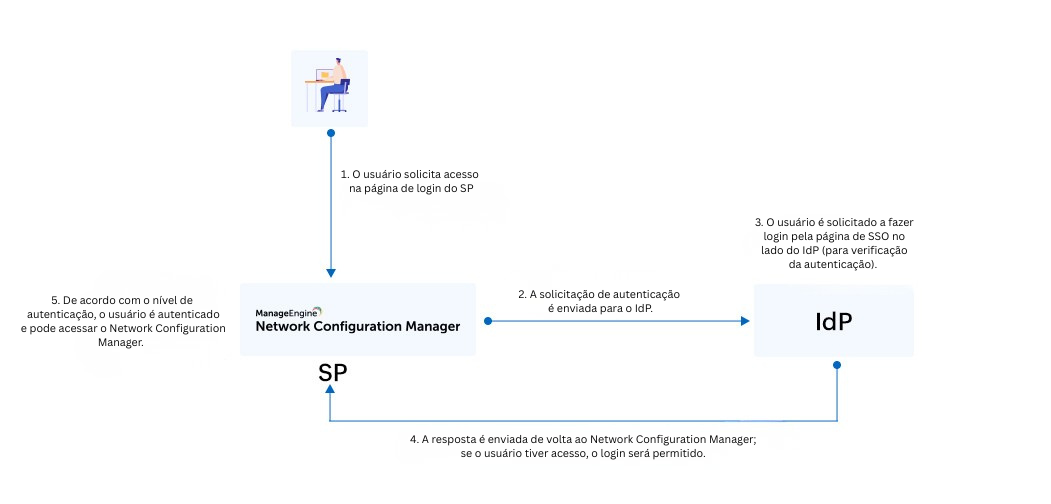

Os usuários agora podem fazer login no Network Configuration Manager usando SAML. Durante o login, uma solicitação é enviada ao IdP e verificada quanto às credenciais de autenticação necessárias para aquele usuário em específico. A resposta é então enviada de volta ao Network Configuration Manager, e o usuário obtém acesso.

Por exemplo, uma vez que o SAML esteja configurado, os usuários terão uma opção na página de login do Network Configuration Manager para serem redirecionados à página de login SSO no lado do IdP. Após o login, o usuário será redirecionado de volta ao Network Configuration Manager e autenticado com as credenciais fornecidas pelo IdP, desde que a conta do usuário esteja disponível. Se o usuário não puder ser autenticado, o acesso será negado e ele será redirecionado de volta à página de login do Network Configuration Manager.

Configurando SAML no Network Configuration Manager

Existem duas maneiras de configurar o SAML no Network Configuration Manager. Você pode fazer isso manualmente, fornecendo as credenciais necessárias, ou pode enviar diretamente o arquivo de metadados, se disponível.

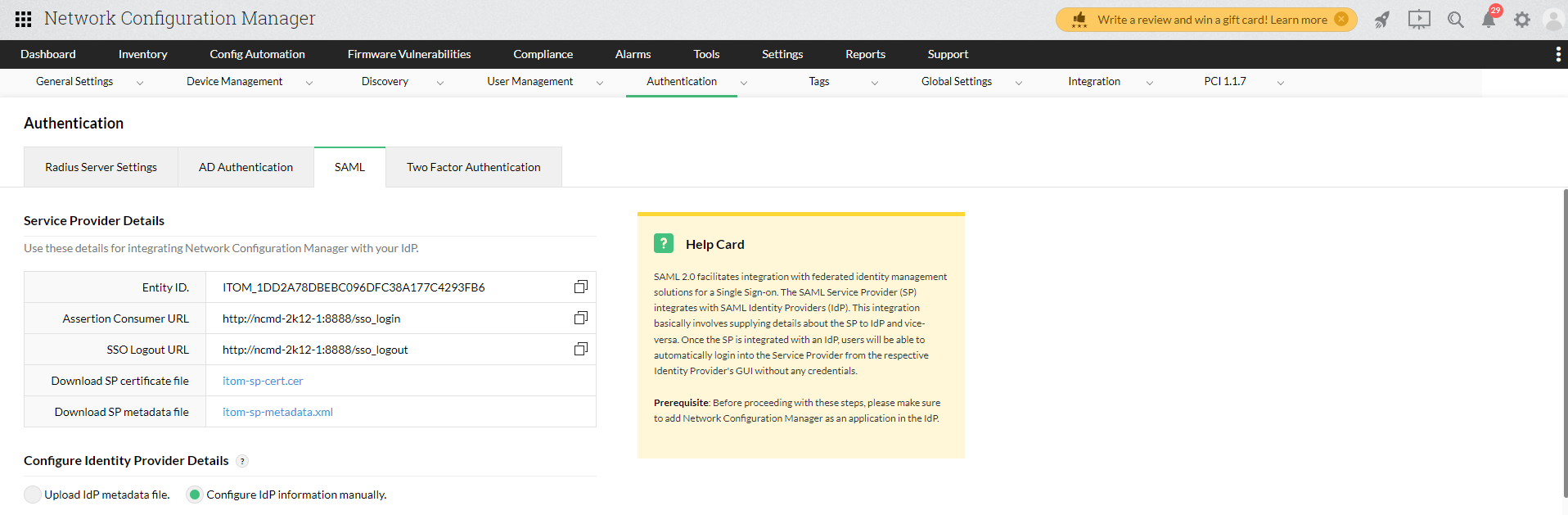

Detalhes do provedor de serviços

Se você optar por configurar o SAML manualmente, serão fornecidos os seguintes detalhes: o Entity ID, a URL do Consumidor de Asserção, a URL de Logout do SSO e um link para baixar o arquivo de certificado do SP. Essas informações, disponíveis na interface de usuário do Network Configuration Manager, podem ser usadas para adicionar o Network Configuration Manager como uma aplicação compatível no seu IdP.

Você também pode baixar o arquivo de metadados do SP diretamente do Network Configuration Manager e importá-lo no lado do IdP. Esse arquivo de metadados conterá todos os detalhes mencionados acima em formato XML.

Clique no nome do IdP correspondente para ver as etapas de configuração do SAML entre o Network Configuration Manager e esse IdP.

- Okta

- ADFS

- Azure

- JumpCloud

- OneLogin

Detalhes do provedor de identidade

Assim como na configuração dos detalhes do SP, você pode configurar manualmente os detalhes do IdP ou enviar o arquivo de metadados obtido do lado do IdP.

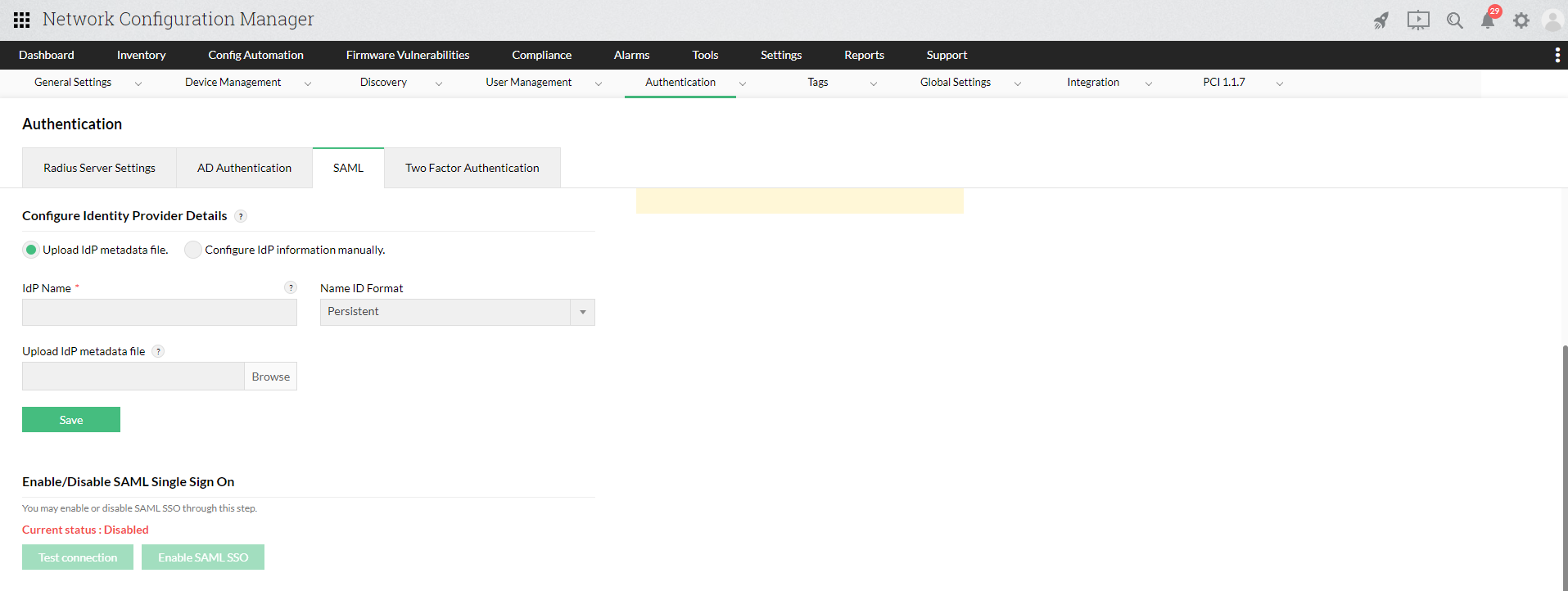

Enviando o arquivo de metadados do IdP:

Se você tiver um arquivo de metadados do seu IdP, envie-o diretamente no Network Configuration Manager.

- Em Settings -> Authentication, navegue até a SAML Authentication tab.

- Na seção "Configure Identity Provider Details", selecione Upload IdP metadata file e insira o IdP Name.

- Localize o arquivo de metadados obtido do IdP e clique em Upload.

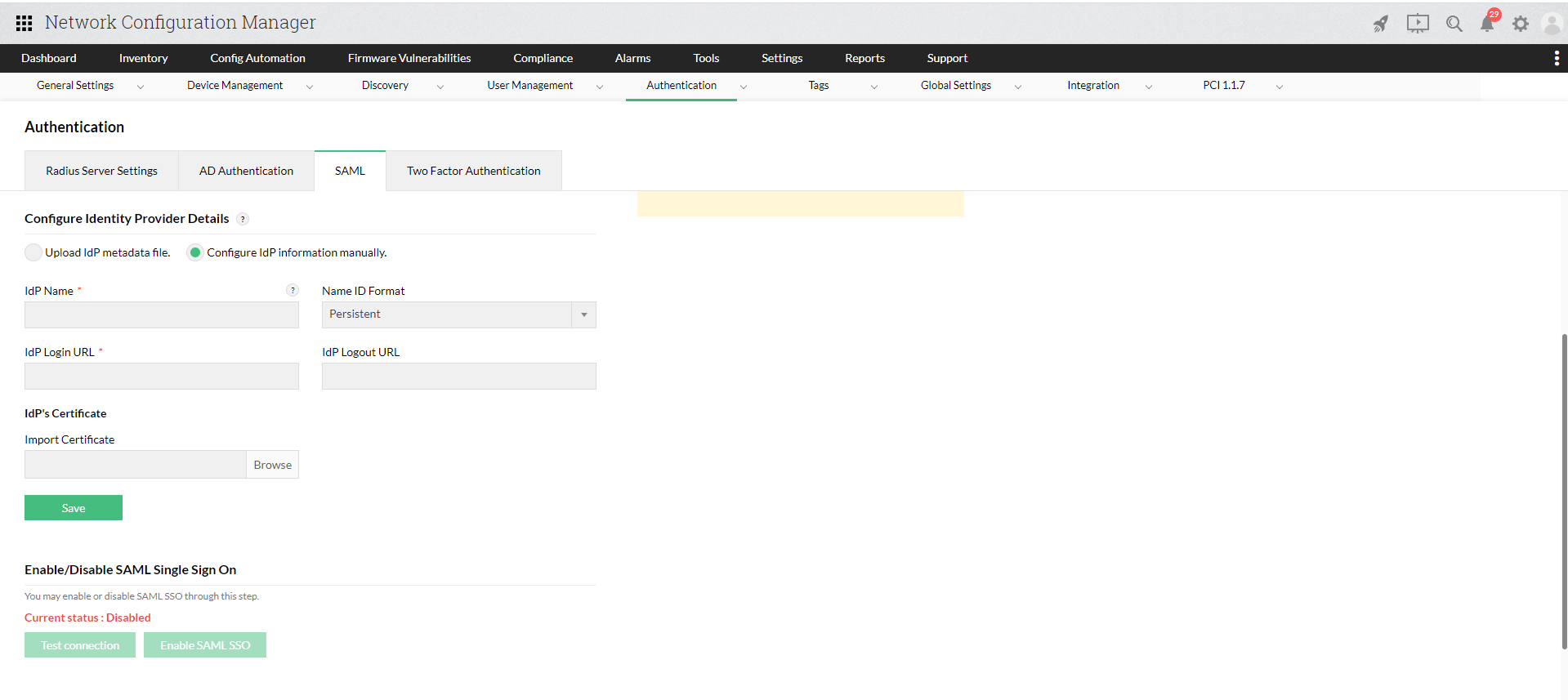

Configurando as informações do IdP manualmente:

Você também pode inserir os detalhes do IdP manualmente no Network Configuration Manager. Para isso, você precisará das seguintes informações:

- Nome do IdP

- URL de login do IdP

- URL de logout do IdP

- Certificado do IdP

Insira os detalhes acima na seção "Configure IdP information manually", em Settings -> Authentication->SAML tab.

Nota:

- O Network Configuration Manager também oferece uma opção chamada Logout Único. Semelhante ao SSO, os usuários poderão sair do Network Configuration Manager e do IdP configurado de uma só vez, diretamente pela interface de usuário do Network Configuration Manager, clicando na URL de logout fornecida.

- Atualmente, identificadores de nome transitórios ou persistentes podem ser usados para IdPs comuns como Okta e OneLogin, enquanto apenas identificadores de nome persistentes são compatíveis para o Azure.

- Para autenticar usuários do AD no Network Configuration Manager por meio da autenticação SAML, o valor do Nome ID fornecido pelo IdP deve estar no formato:< nome_do_domínio >/< nome_de_usuário >