Ataque pass-the-hash

Proteja suas credenciais privilegiadas e permaneça resiliente ao uso indevido de privilégios

- O que é um ataque pass-the-hash?

- Por que é importante mitigar um ataque pass-the-hash?

- Como o ataque pass-the-hash funciona?

- Quem é vulnerável a ataques pass-the-hash?

- Como um ataque pass-the-hash é detectado?

- Como se proteger contra ataques pass-the-hash

- Proteja suas credenciais de usuário com hash com o PAM360

O que é um ataque pass-the-hash?

Pass-the-hash é uma técnica que permite que adversários assumam o controle de uma rotina de gerenciamento de acesso roubando credenciais com hash e utilizando-as para imitar o usuário original. Um hash de senha é uma forma indefinida e irreversível de uma senha armazenada com segurança em um servidor ou endpoint. Durante cada login subsequente, esse hash é verificado para autenticar o usuário, eliminando assim a necessidade de fornecer uma senha todas as vezes. Isso significa que durante um ataque pass-the-hash, os invasores nem precisam decifrar o hash; tudo o que eles precisam fazer é alimentar — ou passar — o hash para se passar por um usuário legítimo e enganar o sistema de autenticação.

Os protocolos de autenticação normalmente exigem um nome de usuário e senha. No entanto, quando um ataque pass-the-hash é tentado, os invasores tentam forçar o hash roubado e obter acesso a endpoints críticos. Isso permite que eles ignorem os alertas gerados durante tentativas de login malsucedidas ao usar senhas e não notifica o usuário sobre os privilégios que estão sendo usados indevidamente.

Por que é importante mitigar um ataque pass-the-hash?

O processo pass-the-hash costuma ser silencioso e tem um impacto profundo na segurança de uma empresa, o que o torna uma preocupação crescente. Quando as anomalias são detectadas, o invasor pode já ter infiltrado informações comerciais confidenciais. A ausência de MFA aumenta esse risco, permitindo que o hacker escape de rigorosas verificações de segurança e entre sorrateiramente em um ambiente empresarial.

Uma tentativa bem-sucedida de pass-the-hash pode permitir que invasores se passem por usuários legítimos e abusem de seus privilégios. Privilégios de acesso de usuários não monitorados facilitam a entrada de hackers em operações comerciais essenciais. Tudo o que é necessário é um hash, que se torna uma chave mestra para o hacker agir em qualquer rede.

A mitigação de um ataque pass-the-hash vai além de apenas restringir a navegação de usuários não autorizados com privilégios elevados e adota estratégias e integrações avançadas para permitir que as organizações melhorem significativamente sua postura de segurança.

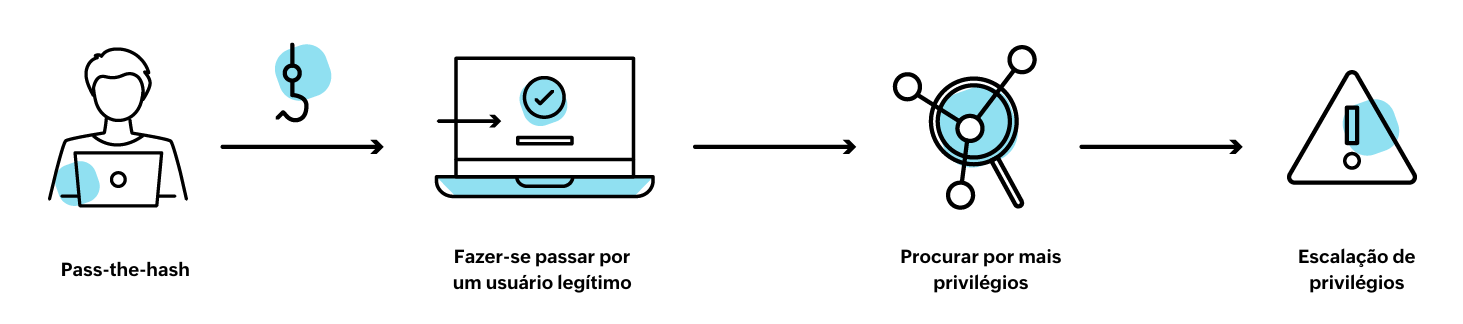

Como o ataque pass-the-hash funciona?

Um ataque pass-the-hash começa quando um invasor obtém acesso aos privilégios da conta local. Segue um exemplo de uma tentativa comum de pass-the-hash:

- Um usuário com más intenções tenta roubar hashes de senha de um endpoint confidencial. Isso é feito por meio de ataques de phishing, injeção de malware ou uso de ferramentas de despejo como o Mimikitz.

- O hash obtido permite que o invasor efetue login nos endpoints de destino e, com a ausência de MFA, o processo se torna mais simples.

- O invasor então se disfarça no endpoint comprometido e procura os privilégios associados à conta.

- Os privilégios dessa conta são usados para acessar e alternar facilmente entre vários outros sistemas.

- Os privilégios são usados para executar operações de uso indevido de privilégios, como modificação de dados, roubo de informações ou alteração permanente de informações de login de contas de usuários.

Quem é vulnerável a ataques pass-the-hash?

Organizações e sistemas que dependem do NTLM (New Technology LAN Manager) para gerenciar credenciais de usuários na forma de hashes devem tomar cuidado com esse ataque. Embora o NTLM simplifique a autenticação e permita logins subsequentes sem senhas, o uso de hashes o torna altamente vulnerável à técnica pass-the-hash. A vulnerabilidade é mais predominante em ambientes Windows e, como a maioria das organizações depende exclusivamente do SSO para autenticação de usuários, tornou-se cada vez mais difícil para elas mitigarem esses ataques.

Como um ataque pass-the-hash é detectado?

Como os ataques pass-the-hash imitam o comportamento legítimo do usuário, pode levar algum tempo para detectar anomalias que surgem. Além disso, qualquer invasor pode usar esses privilégios para burlar medidas de segurança, como bloqueios de contas, redefinições de senhas e outros recursos de gerenciamento de contas.

No entanto, ataques pass-the-hash não são totalmente indetectáveis. Um método de detecção eficaz é utilizar a correlação de logs para monitorar o comportamento do usuário em recursos privilegiados e tomar as medidas necessárias quando surgirem ações suspeitas. Outra abordagem é sempre esperar ataques pass-the-hash e evitar que eles se propaguem, levando sua organização a melhorias contínuas de segurança.

A detecção de ataques pass-the-hash é um processo de várias etapas que monitora atividades do usuário como:

- Tentativas de login em horários incomuns.

- Tentativas de login de intervalos de IP e endpoints incomuns.

- Um aumento no número de tentativas de login malsucedidas.

- Um login bem-sucedido seguido de ações periódicas e incomuns em determinadas contas.

- Um aumento no número de ações em massa realizadas (por exemplo, downloads de arquivos, redefinições de senhas, logins subsequentes em várias contas etc.).

Como se proteger contra ataques pass-the-hash

Ataques pass-the-hash podem atingir a infraestrutura de segurança de uma organização se ela não for monitorada adequadamente. A implantação de uma estratégia eficaz de gerenciamento de acesso privilegiado permite o controle granular de recursos privilegiados e reduz a superfície de ataque para uso indevido de privilégios.

Mantenha-se protegido contra ataques pass-the-hash garantindo que os seguintes controles estejam em vigor:

- Adote amplamente a MFA em suas rotinas de gerenciamento de acesso para adicionar uma camada de segurança à sua autenticação SSO.

- Aplique o princípio do menor privilégio ao conceder acesso a endpoints confidenciais.

- Elimine o provisionamento de acesso com base no princípio do tudo ou nada e aplique controles de acesso just in time com base na demanda.

- Identifique contas em risco com auditoria periódica para gerenciar o provisionamento e o desprovisionamento de acesso.

- Integre-se ao SIEM e ferramentas de detecção e resposta estendidas (XDR) para acompanhar de perto as atividades dos usuários em recursos privilegiados e manter-se informado sobre as anomalias que surgirem.

Proteja suas credenciais de usuário com hash com o PAM360

Considerando os efeitos em cascata que um ataque pass-the-hash pode trazer à segurança empresarial, é importante adotar uma estratégia que não apenas gerencie suas senhas corporativas, mas também controle as ações relacionadas a elas. O PAM360 da ManageEngine é uma solução unificada de gerenciamento de acesso privilegiado para empresas que aborda os desafios complexos associados ao controle e à proteção de recursos críticos de TI em todos os setores do seu negócio.

Com recursos completos, como controles de acesso com base em função e elevação de privilégios just in time, o PAM360 oferece acesso detalhado a recursos privilegiados e define a base para uma eficiência operacional sólida. Cada atividade do usuário é monitorada e registrada constantemente como auditorias para estudar padrões de comportamento do usuário e identificar contas em risco.

Além disso, os controles Zero Trust do PAM360 garantem zero privilégios permanentes nas suas rotinas de acesso a privilégios, enquanto a integração com o SIEM e ferramentas de gerenciamento de endpoints fornece uma análise completa do que está acontecendo com o seu ambiente PAM para ajudá-lo a reduzir a superfície de ataque e ficar por dentro das ameaças que surgem.