O que é gerenciamento de identidade de máquina?

O gerenciamento de identidade de máquina (MIM) é a descoberta, armazenamento e governança de identidades de máquina críticas responsáveis por validar a integridade das máquinas e a comunicação entre essas máquinas na rede. Para entender melhor o gerenciamento de identidade de máquina, vamos dissecar e analisar o que constitui uma máquina em primeiro lugar.

- O que significa "máquina" no gerenciamento de identidade de máquina?

- O que é uma identidade de máquina?

- Como ocorre a autenticação máquina a máquina?

- Importância do gerenciamento de identidade de máquina

- Melhores práticas associadas ao gerenciamento de identidade de máquina

- Como as organizações podem estabelecer uma estrutura de gerenciamento de identidade de máquina em sua rede de TI?

O que significa "máquina" no gerenciamento de identidade de máquina?

A palavra “máquina” geralmente faz você pensar em hardware como notebooks, servidores, impressoras, celulares e dispositivos de IoT. Entretanto, no contexto do gerenciamento de identidade de máquina, qualquer nó não humano em uma rede que envia ou recebe dados é conhecido como máquina.

Uma rede de TI normalmente tem dois tipos de máquinas: cargas de trabalho e dispositivos.

Hardware óbvio, como computadores, impressoras, roteadores, servidores e switches, se enquadra em dispositivos, mas o termo “máquina” no gerenciamento de identidade de máquina inclui cargas de trabalho, como contêineres, máquinas virtuais, aplicações, serviços, RPAs e scripts.

Espera-se que máquinas, incluindo dispositivos de hardware e cargas de trabalho, quando fazem parte de uma rede, verifiquem sua identidade para se comunicar com outras máquinas na rede de forma segura.

O que é uma identidade de máquina?

Em qualquer rede convencional há dois tipos de usuários: humanos e máquinas. Usuários humanos incluem clientes, funcionários, fornecedores, consultores e outros usuários humanos temporários ou permanentes.

Semelhante à forma como os usuários humanos se autenticam usando senhas, tokens de autenticação e OTPs, as máquinas também usam identidades para se autenticar enquanto se comunicam com outra máquina ou humano na rede. Essas identidades privilegiadas identidades privilegiadas são conhecidas como identidades de máquina.

Assim como as senhas, essas identidades de máquina também devem ser protegidas, regulamentadas e gerenciadas para manter a confidencialidade entre as comunicações de máquina para máquina em toda a rede. Antes de nos aprofundarmos na importância do gerenciamento de identidade de máquina, vamos ver como funciona uma identidade de máquina.

Exemplos de identidades de máquina

- 01

Certificados

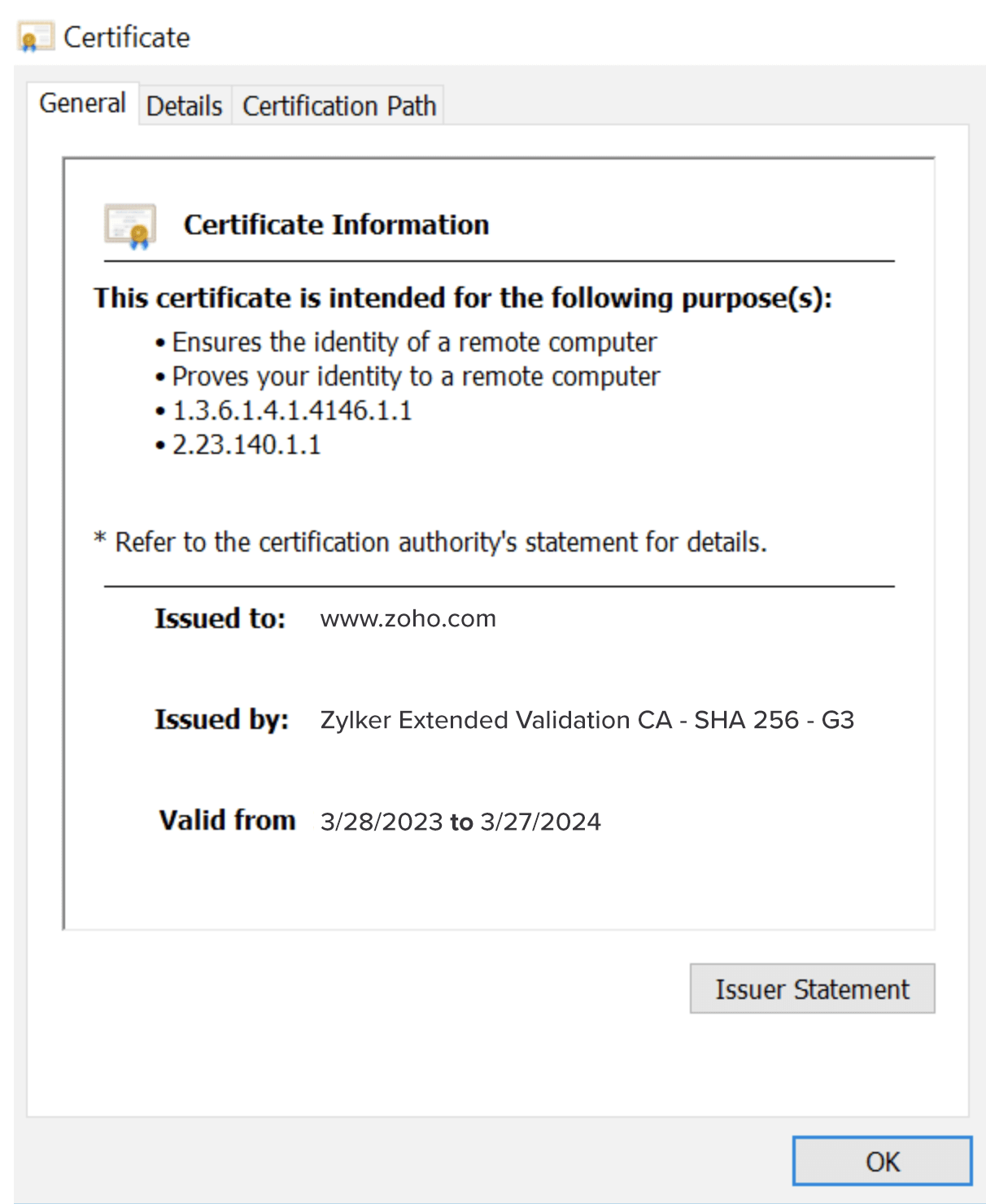

Este é um certificado SSL/TLS emitido para www.zoho.com.

Um certificado SSL normalmente tem os detalhes do emissor, validade e finalidade do certificado. Predominantemente, as identidades de máquina são certificados, ou chaves criptográficas, gerados para autenticar o gerenciamento de acesso e identidade máquina a máquina.

- 02

Chaves

Existem diferentes tipos de chaves usadas em uma rede de TI corporativa para validar conexões entre diferentes tipos de máquinas. Um exemplo comum é uma chave de pareamento Bluetooth que você autentica ao estabelecer uma conexão Bluetooth. De forma similar, as chaves SSH também são usadas para criptografar e autenticar a comunicação entre diferentes dispositivos.

Como ocorre a autenticação máquina a máquina?

Quando uma máquina em uma rede, como um cliente, tenta estabelecer uma conexão com outra máquina, o cliente solicitará a verificação da identidade da máquina do dispositivo ou da carga de trabalho à qual está tentando se conectar.

O processo pelo qual uma máquina, seja um dispositivo ou uma carga de trabalho, valida a identidade de outra é chamado de autenticação máquina a máquina.

É altamente recomendável aplicar políticas rígidas ao configurar a autenticação máquina a máquina ao praticar o gerenciamento de identidade de máquina.

Importância do gerenciamento de identidade de máquina

Praticar estratégias de gerenciamento de identidade de máquina ajuda as organizações a reduzir drasticamente as vulnerabilidades da rede e a mitigar medidas de resposta a ameaças em caso de explorações.

- 01

Tempo de inatividade do site

Todos os domínios da web são certificados por uma autoridade certificadora. Esses certificados TLS/SSL também são considerados identidades de máquina no contexto do MIM. Se esses certificados forem comprometidos ou expirarem, isso levará a um tempo de inatividade sem precedentes, afetando funções comerciais críticas em toda a empresa.

- 02

Falha no pipeline

Qualquer pipeline de CI/CD ou plataforma de contêineres guarda segredos. Esses segredos são usados regularmente por rotinas de bots ao acessar máquinas remotas em uma rede. Uma prática incorreta comum envolve a incorporação desses segredos em arquivos de texto ou scripts. Esses segredos também são considerados identidades de máquina no contexto do MIM.

Esses segredos são usados constantemente em todo o pipeline de fluxo de trabalho. Se os segredos se tornarem vulneráveis a explorações, ou se forem expostos inadvertidamente, isso geralmente causa falhas em cascata em todo o pipeline e pode resultar em vários níveis de falhas de automação.

Para evitar falhas críticas nos negócios, as organizações precisam garantir que as identidades de máquina usadas para autenticação das redes de TI corporativas sejam regulamentadas por meio de estratégias de gerenciamento de identidade de máquina.

Melhores práticas associadas ao gerenciamento de identidade de máquina

- Mantenha um registro completo de todas as máquinas funcionais na rede e suas identidades e atualize regularmente a lista com as informações mais recentes sobre as identidades dessas máquinas.

- Descubra essas identidades de máquina e armazene-as em um cofre localizado centralmente, acessível apenas por usuários administrativos.

- Renove regularmente as identidades das máquinas com base na importância da função comercial que cada máquina executa e associe as políticas de credenciais adequadamente.

- Defina alertas com base no tempo de expiração para cada identidade de máquina e configure agendamentos para iniciar procedimentos de renovação.

- Monitore todas as atividades realizadas por essas máquinas, incluindo suas interações entre usuários humanos e não humanos, sejam sessões remotas, transferências de arquivos, rotação secreta ou qualquer outro comportamento privilegiado.

- Compartilhe identidades de máquina com todos os fornecedores e colaboradores terceirizados seguindo o princípio do menor privilégio e certifique-se que tais identidades de máquina sejam revogadas após a conclusão do projeto ou tarefa designada.

- Garanta zero privilégios permanentes ao compartilhar e revogar o acesso a todas as identidades críticas da máquina.

Como as organizações podem estabelecer uma estrutura de gerenciamento de identidade de máquina em sua rede de TI?

Adotar uma rotina de gerenciamento de identidade de máquina oferece diversas vantagens técnicas para um administrador de TI contra abuso de privilégios. O gerenciamento de identidade de máquina ajuda a governar identidades de máquina críticas por meio de diversas estratégias técnicas associadas à proteção de certificados, chaves, segredos e outras identidades de máquina.

- 01

Gerenciamento do ciclo de vida de certificados e chaves

O gerenciamento do ciclo de vida de certificados e chaves (CLM) é uma estratégia de gerenciamento de identidade de máquina que ajuda as empresas a descobrir, proteger, renovar, implantar e auditar certificados em uma rede de TI durante todo o seu ciclo de vida.

Ao implantar estratégias de CLM em sua estrutura MIM, é possível gerenciar com eficiência o ciclo de vida de todos os certificados e chaves SSL/TLS em sua rede de TI corporativa. Mais importante ainda, é possível definir agendamentos para renovar certificados e chaves com base em políticas e configurações predefinidas.

- 02

Gerenciamento de segredos

O gerenciamento de segredos refere-se à estratégia de MIM que exige armazenamento seguro, gerenciamento e acesso restrito a identidades essenciais aos negócios, conhecidas coletivamente como segredos.

Todos os segredos usados em plataformas de contêineres ou pipelines de CI/CD podem ser descobertos e armazenados. Esses segredos também podem ser rotacionados regularmente com base em políticas predefinidas personalizadas e cronogramas de redefinição, facilitando assim um processo incômodo de gerenciamento de segredos na nuvem.

Além disso, estratégias de gerenciamento de identidade de máquina incorporadas à sua rede de TI usando gerenciamento de acesso privilegiado podem resolver lacunas como governança de identidade e acesso, controle de acesso e auditorias de conformidade.

Gerenciamento de identidade de máquina com PAM360 da ManageEngine

O PAM360 da ManageEngine é uma solução de gerenciamento de acesso privilegiado totalmente funcional que fornece gerenciamento de ciclo de vida completo de cargas de trabalho e identidades de máquina. Ele permite que os administradores de TI descubram, gerenciem e auditem automaticamente atividades relacionadas a identidades de máquinas, como certificados, chaves, senhas, segredos e outras entidades essenciais aos negócios. Com o PAM360, os administradores de TI assumem controle total sobre as identidades das máquinas corporativas e combatem proativamente falhas de processo e abuso de privilégios.