Configurar e implantar a política anti-ransomware usando o Ransomware Protection Plus

Neste artigo, você aprenderá sobre

As políticas anti-ransomware são cruciais para proteger os dados de uma organização contra ameaças cibernéticas baseadas em criptografia. Essas políticas ajudam a mitigar ataques de ransomware por meio da detecção proativa de ameaças e da garantia de backups seguros de dados, permitindo uma recuperação rápida em caso de incidente.

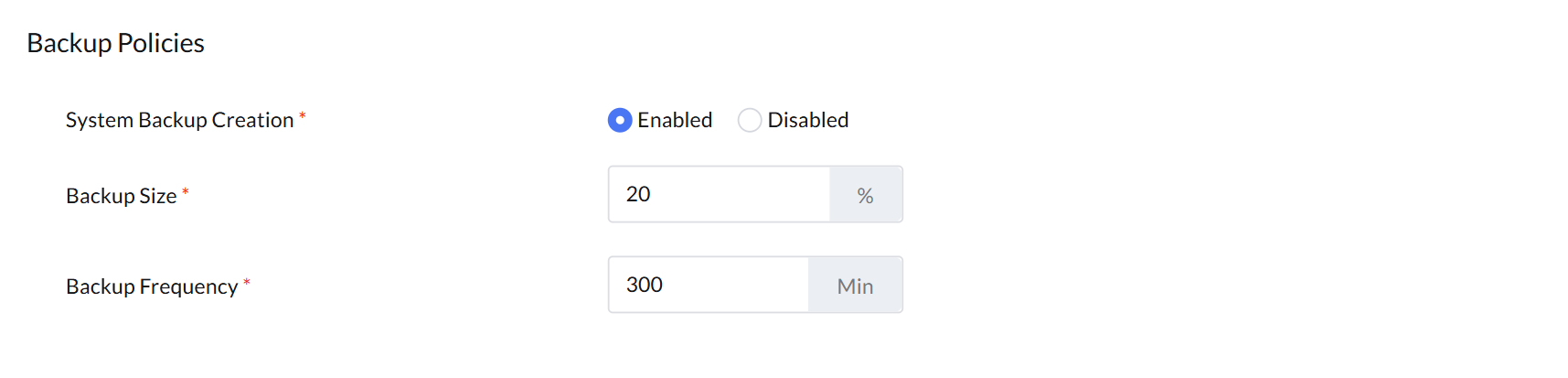

Configuração de políticas de backup

- Criação de políticas de backup: essa opção permite a criação de dados de backup armazenados na unidade. Se desativada, os backups não serão gerados e os dados não poderão ser recuperados em caso de ataque de ransomware.

- Cota de backup: Essa opção permite que os administradores aloquem uma porcentagem específica [10—20%] do espaço de armazenamento para backups.

- Intervalo de backup: Define a duração do tempo [60—300 min] entre os backups consecutivos.

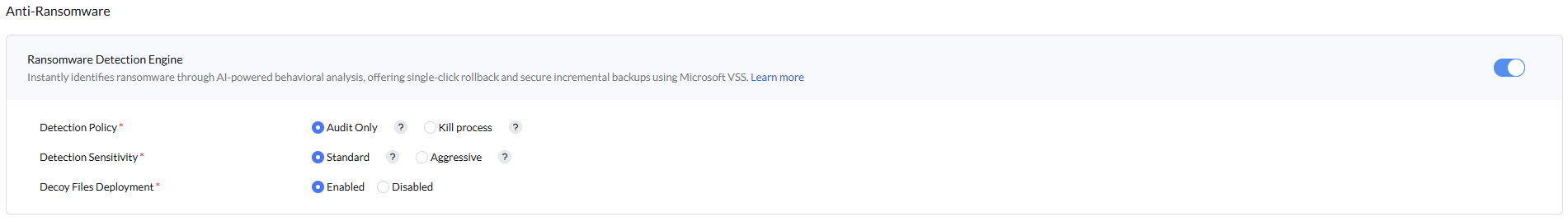

Configuração de políticas de detecção de ransomware

- Política de detecção:

- Apenas auditoria: A configuração Apenas auditoria detecta e alerta os administradores sobre possíveis incidentes de ransomware, sendo ideal para a implantação inicial. Se um incidente for confirmado como positivo, os arquivos afetados podem ser restaurados com um único clique.

- Encerrar processo: A configuração Encerrar processo termina imediatamente o ransomware e seus processos filhos associados após a detecção. Se o incidente for confirmado como positivo, os arquivos afetados podem ser restaurados com um único clique.

- Sensibilidade de detecção:

- Padrão: Permite que o mecanismo anti-ransomware ofereça proteção confiável com uma abordagem equilibrada, garantindo segurança e minimizando interrupções.

- Agressiva: Aplica regras mais rigorosas para segurança aprimorada, mas pode resultar em mais falsos positivos. É frequentemente recomendada para avaliação ou testes devido aos seus padrões rigorosos de detecção.

- Implantação de arquivos isca: Serve como armadilha para ataques de ransomware. Arquivos ocultos de imagem, texto e documentos são colocados em pastas designadas, e qualquer tentativa de acessar, modificar ou excluir esses arquivos aciona imediatamente a detecção de ransomware, identificando o processo como uma ameaça potencial.