Gerenciamento de configuração de segurança (SCM): Estabeleça uma base segura

De tempos em tempos, o zero-day vai dar as caras, então prepare-se com uma base segura, garantindo que configurações de segurança ideais sejam estabelecidas e mantidas em seus endpoints, para que sua organização não desmorone por causa de uma única vulnerabilidade.

O gerenciamento de configuração de segurança envolve a detecção contínua de desvios de configuração e configurações incorretas em vários componentes em seus endpoints e o alinhamento deles.

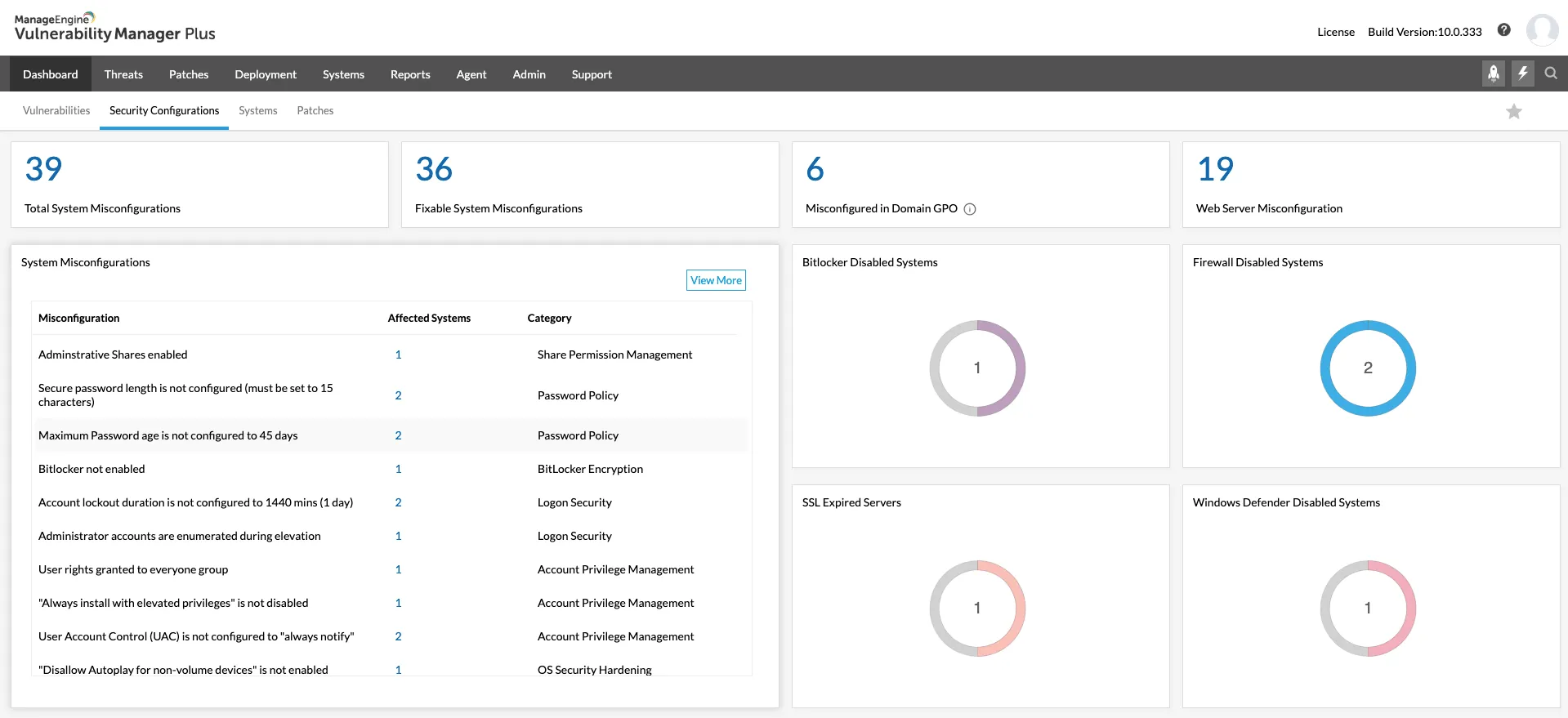

Neste artigo, você aprenderá como o Vulnerability Manager Plus, uma solução completa de gerenciamento de ameaças e vulnerabilidades, facilita todo o ciclo de gerenciamento de configuração de segurança, incluindo a detecção de configurações incorretas, categorização e criação de perfil, resolução com correção integrada e relatórios da postura de configuração final — tudo a partir de uma única interface.

Equipe-se com o painel de gerenciamento de configuração de segurança do Vulnerability Manager Plus, criado exclusivamente para rastrear e combater configurações incorretas. Experimente agora gratuitamente!

Por que o gerenciamento de configuração de segurança é importante?

A segurança do endpoint não termina com a avaliação de vulnerabilidade. Se as vulnerabilidades são a porta de entrada para a rede, são as configurações incorretas negligenciadas que os invasores irão aproveitar para mover lateralmente e explorar outras máquinas dentro da rede. Basicamente, qualquer alteração de configuração mal documentada, configurações padrão ou um problema técnico em qualquer componente em seus endpoints pode levar a uma configuração incorreta. Mas a questão é o quão equipado você está para lidar com esses desvios de configuração?

Por exemplo, tente se fazer as seguintes perguntas. Quantos usuários em sua rede mantêm suas senhas padrão? Seus funcionários têm privilégios administrativos por padrão? Você restringiu suas comunicações TLS/SSL de usar conjuntos de cifras fracos e inseguros? Novos computadores trazidos para sua rede são deixados com configurações padrão e protocolos inseguros? Você está ciente dessas e de outras configurações incorretas de segurança?

Uma falha simples como uma senha padrão ou um compartilhamento aberto pode ser aproveitada por um invasor para frustrar os esforços de segurança de uma organização. Os invasores podem usar malware e ransomware para explorar protocolos legados e compartilhamentos abertos, como ocorreu no ataque mundial WannaCry de 2017. Todas as preocupações declaradas ressaltam a necessidade de ter uma ferramenta abrangente de gerenciamento de configuração de segurança para poder monitorar e regular a postura de configuração de seus endpoints para garantir a segurança.

Errar é humano, mas detectar configurações incorretas e trazê-las de volta à conformidade é a tarefa do Vulnerability Manager Plus. Com uma biblioteca predefinida de linhas de base de configuração de segurança derivadas dos padrões do setor e das práticas recomendadas, ele detecta continuamente, sem instigação do usuário, sistemas que não estão alinhados e os relata no console. Você pode ver detalhes como a categoria da configuração incorreta, o número de sistemas afetados e os níveis de gravidade.

Quando um item da lista é selecionado, um painel do submenu é aberto com uma descrição e resolução elaboradas. Você pode empurrar a resolução diretamente de lá para todas as máquinas afetadas e fechar o loop do SCM instantaneamente. Este painel também exibe se um atributo para um componente específico que está configurado incorretamente no GPO de domínio. Nesse caso, um artigo da base de conhecimento com etapas de resolução detalhadas vinculadas no lugar da resolução orienta os usuários para alterarem as configurações de segurança no GPO. O Vulnerability Manager Plus pode até prever possíveis complicações de rede que possam surgir no futuro devido a modificações de configuração, o que ajuda você a alterar as configurações com segurança sem impedir operações comerciais críticas.

Por fim, você pode gerar relatórios executivos para acompanhar seus esforços e manter autoridades superiores informadas sobre a postura de configuração de segurança da sua organização. Também é importante observar que o gerenciamento de configuração de segurança não só melhora a resiliência cibernética, como também melhora a eficiência operacional.

Embora este recurso trate de uma ampla variedade de configurações de segurança em vários componentes de seus sistemas, SO e aplicações, vamos dar uma breve olhada nos relevantes com os quais nos preocupamos com frequência.

Auditoria de firewall.

Uma configuração incorreta de firewall pode falhar ao impedir que o tráfego não seguro penetre em um endpoint em sua rede. Com o gerenciamento de configuração de segurança, você pode verificar se um firewall interno do Windows está ativado ou se há um firewall de terceiros. Você também pode garantir que as conexões sejam bloqueadas no firewall para o trio NetBIOS, a infame porta 445 cúmplices do WannaCry e outras portas vulneráveis que permitem ações não autorizadas e não intencionais.

Políticas de senha.

Senhas fracas são a configuração incorreta de segurança mais comum que assola as empresas com bastante frequência. A máxima "quanto mais longa a senha, mais forte ela é", já não se aplica mais. Os invasores estão constantemente desenvolvendo novas estratégias, como a compra de credenciais usadas em violações anteriores para iniciar ataques força bruta e de dicionário baseados em senha. Além disso, 62% dos usuários admitem reutilizar uma senha. Além de impor senhas longas, você pode fazer os usuários aderirem a uma combinação de políticas de senha predefinidas, como complexidade da senha, duração mínima da senha, duração máxima da senha, quantas senhas exclusivas devem ser usadas antes que as senhas antigas possam ser reutilizadas

Segurança do Microsoft Office.

Certifique-se de que os recursos e conteúdos potencialmente inseguros estejam desativados e que controles de segurança ideais estejam ativados nas aplicações do Microsoft Office. Isso pode incluir a ativação de notificações Trustbar, métodos de criptografia seguros para os arquivos e metadados que as aplicações usam, proteção por senha para arquivos, configurações de Segurança de automação e muito mais.

Criptografia do BitLocker

Não proteger seus volumes de disco pode levar a violações de dados. Você pode garantir que a criptografia do BitLocker esteja ativada para criptografar volumes inteiros de disco para impedir o acesso não autorizado a discos e exfiltração.

Compartilhamento de desktop remoto seguro

Ao proteger suas conexões de área de trabalho remota com uma senha forte e impedir que o servidor escute nas portas padrão, você pode dificultar as tentativas de um agente de ameaças de estabelecer uma conexão remota não autorizada.

Gerenciar compartilhamentos de rede

É importante monitorar e ter controle sobre o que você compartilha em sua rede. O ransomware e outros malware podem facilmente identificar e se espalhar para os computadores que têm pastas compartilhadas com permissões de gravação de um computador comprometido. Obter detalhes sobre quais compartilhamentos de pasta e compartilhamentos de administrador padrão estão ativados ajuda a eliminar configurações incorretas de compartilhamento de rede.

Segurança de bloqueio e logon

O gerenciamento de configuração de segurança permite garantir que o logon seguro esteja ativado e que detalhes confidenciais não sejam exibidos na tela de bloqueio. Isso ajuda a impor a duração do bloqueio de conta, o limite de bloqueio de conta e redefinir o contador de bloqueio após as políticas de um local centralizado para evitar ataques de força bruta.

Gerenciar direitos e privilégios do usuário

A remoção dos direitos de administrador dos usuários pode resolver 94% de todas as vulnerabilidades críticas da Microsoft, de acordo com umestudo recente. O gerenciamento de configuração de segurança permite que você revogue os direitos de usuário para usuários não desejados, aplique menos privilégios e certifique-se de que as contas de administrador não sejam exibidas durante a elevação, melhorando assim a segurança do endpoint.

Gerenciamento de conta de usuário

Identificar e desativar contas internas padrão, como convidados, administrador interno e outras contas administrativas locais que servem como um alvo fácil para ataques de força bruta.

Controle de conta de usuário.

O Controle de conta de usuário (UAC) impede alterações não autorizadas no computador exibindo prompt de elevação no modo de desktop seguro, solicitando consentimento aos administradores, habilitando o Modo de Aprovação de Administrador para a conta de Administrador Interno, solicitando aos usuários padrão credenciais administrativas no desktop seguro, e muito mais.

Proteção de segurança do SO

A proteção de segurança do SO estabelece um conjunto variado de controles de segurança, como desativar a reprodução automática de dispositivos e restringir os comandos de execução automática. Você precisa se certificar de que as configurações de proteção de memória, as configurações de autenticação de logon, a Proteção de sobregravação de tratamento de exceções estruturadas (SEHOP), aPrevenção de execução de dados (DEP), aRandomização do layout do espaço de endereço (ASLR), e outras configurações de segurança estejam configuradas adequadamente para o SO.

Impedir ataques baseados em navegador

Certas configurações incorretas do navegador, como passagem de firewall de host remoto, rastreamento de geolocalização, permitir plug-ins não seguros e permitir que os usuários ignorem avisos de smartscreen, podem levar a ataques baseados em navegador. Com o Vulnerability Manager Plus para eliminar configurações incorretas do navegador, você pode habilitar a navegação segura, restringir plug-ins não seguros, implantar atualizações do navegador e implementar outras configurações de segurança do navegador de forma rápida e eficiente.

Segurança TLS/SSL.

Para garantir a confidencialidade e a integridade dos dados transmitidos entre o servidor e os clientes, o gerenciamento de configuração de segurança desativa os protocolos de criptografia TLS/SSL criptograficamente inseguros e ativa o TLSv1.2 mais recente e mais seguro. Além disso, ele impede que as comunicações criptografadas TLS usem algoritmos e conjuntos de codificação padrão, NULL ou outros inseguros.

Desativar protocolos herdados

Protocolos herdados, como Telnet, SMB (Server Message Block), SNMP (Simple Network Management Protocol), TFTP (Trivial File transfer Protocol), e outros protocolos herdados podem revelar informações de configuração do sistema, fornecer acesso não intencional a hackers remotos e preparar o caminho para ataques de negação de serviço. Você pode descobrir os dispositivos nos quais esses protocolos estão ativados e acabar com eles rapidamente.

Exiba uma lista deconfiguração incorretas de segurança detectadas pelo Vulnerability Manager Plus, juntamente com suas considerações de resolução, localização de GPO e segurança.

É imperativo que tome medidas proativas para evitar tornar-se uma vítima de ataque cibernético. Faça o download de um teste gratuito de 30 dias do Vulnerability Manager Plus agora para estabelecer uma base segura e impedir hackers invasores.