Schritte zur Aktivierung von SSL

Die folgenden Schritte führen Sie durch die Aktivierung von SSL in ADAudit Plus.

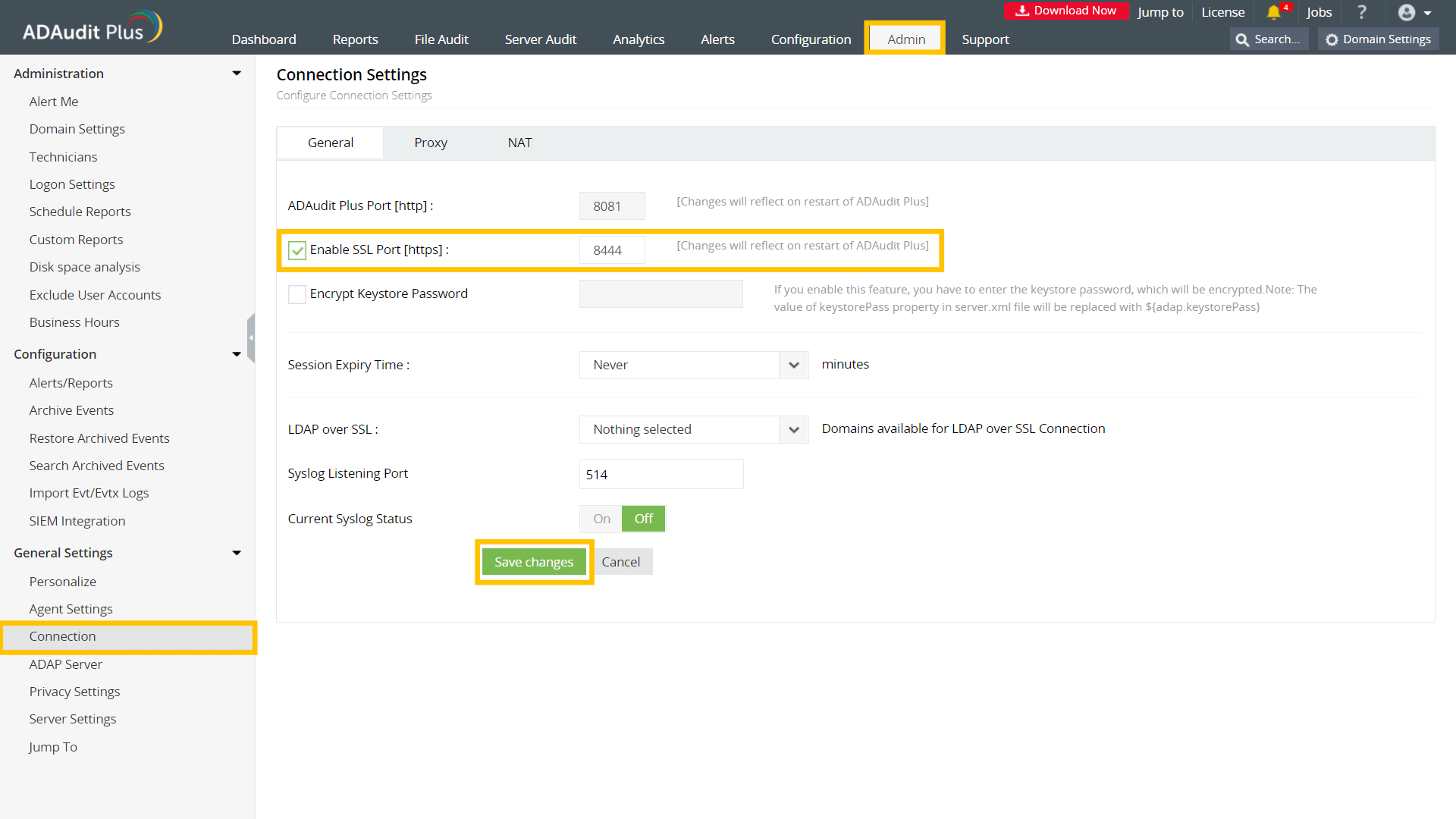

Schritt 1: Definieren Sie den SSL-Port

- Melden Sie sich bei ADAudit Plus mit einem Konto an, das über Verwaltungsrechte

verfügt.

- Gehen Sie zu Admin > Allgemeine Einstellungen > Verbindung

.

- Aktivieren Sie das Kontrollkästchen SSL-Port [https] aktivieren. Die

Standardportnummer 8444 wird automatisch ausgewählt.

- Klicken Sie auf Änderungen speichern.

- Starten Sie ADAudit Plus neu, damit die Änderungen wirksam werden.

Hinweis: Wenn Sie ein vorhandenes PFX- oder PKCS

#12-Zertifikat installieren möchten, fahren Sie mit dem Abschnitt zum PFX- oder PKCS #12-Format in Schritt 5 fort.

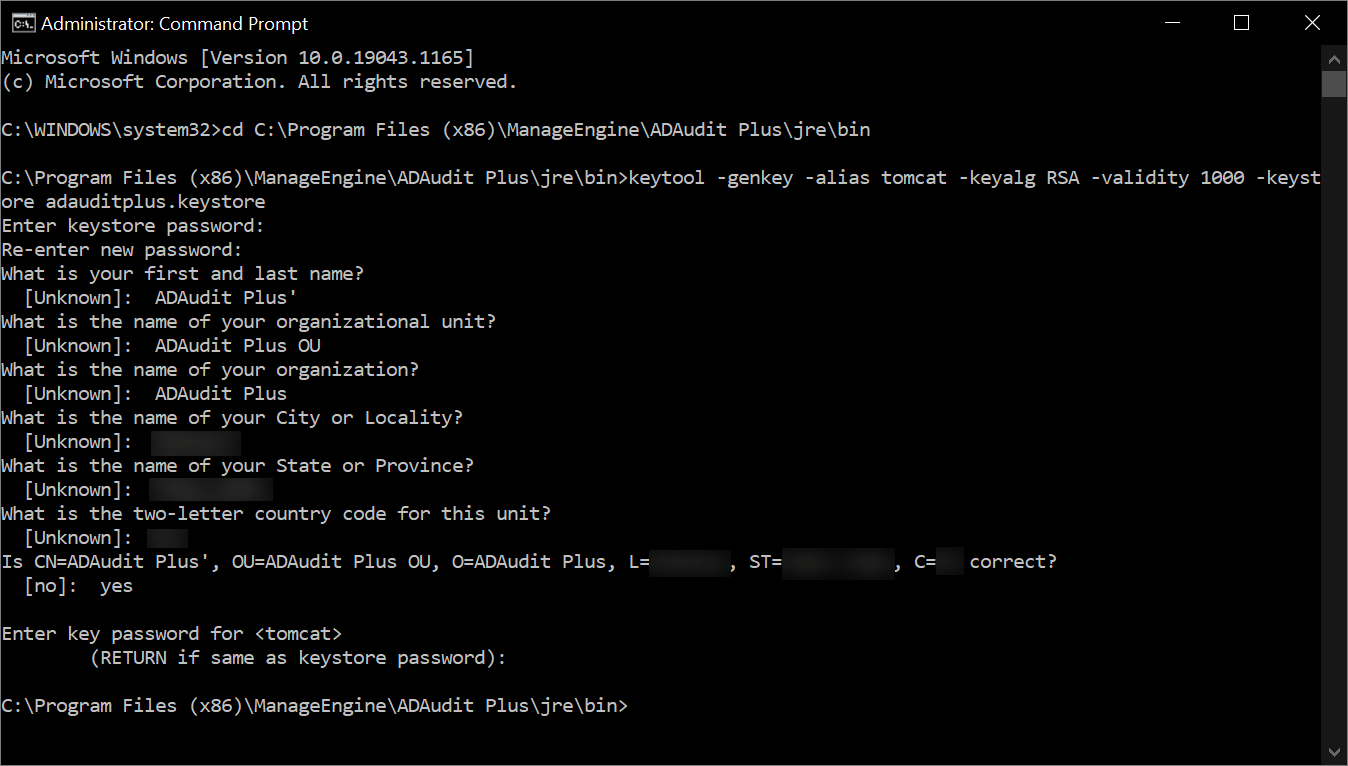

Schritt 2: Erstellen Sie den Keystore

Ein Keystore ist eine passwortgeschützte Datei, die die Schlüssel und Zertifikate für den

Server enthält, um Daten zu verschlüsseln und zu entschlüsseln.

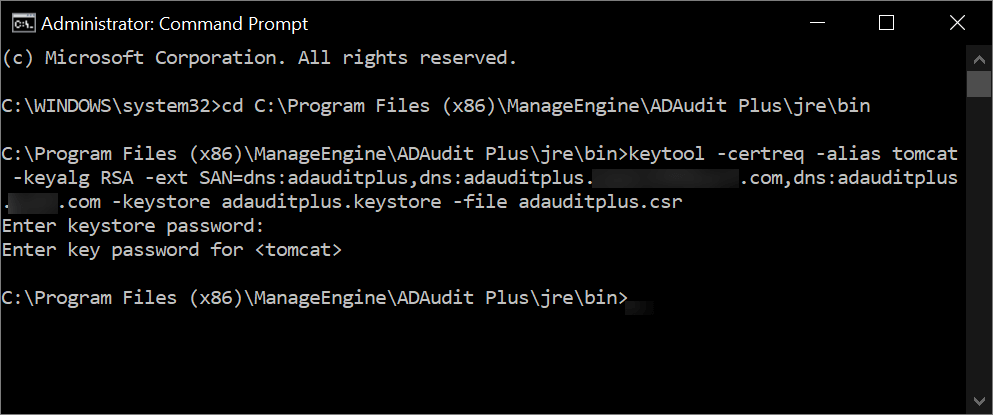

Schritt 3: Generieren Sie die Zertifikatsanforderung (CSR)

Um eine CSR mit einem alternativen Namen für das Subjekt (SAN) zu erstellen, führen Sie den

folgenden Befehl in der Eingabeaufforderung aus:

keytool -certreq -alias tomcat -keyalg RSA -ext

SAN=dns:server_name,dns:server_name.domain.com,dns:server_name.domain1.com -keystore

<domainName>.keystore -file <domainName>.csr

Ersetzen Sie <domainName> durch den Namen Ihrer Domain und geben Sie die entsprechenden

SANs wie im Bild unten dargestellt an:

Schritt 4: Das SSL-Zertifikat ausstellen

In diesem Schritt stellen Sie eine Verbindung zu einer Zertifizierungsstelle (CA) her,

reichen die CSR bei der spezifischen CA ein und erhalten das SSL-Zertifikat.

A. Das SSL-Zertifikat mit einer externen CA ausstellen

- Um ein Zertifikat von einer externen CA anzufordern, reichen Sie die CSR bei dieser CA

ein. Die CSR-Datei finden Sie im

<product_installation_directory>\jre\bin-Ordner.

- Entzippen Sie die von Ihrer CA zurückgegebenen Zertifikate und legen Sie diese in den

<product_installation_directory>\jre\bin-Ordner.

Hinweis: Nachdem das SSL-Zertifikat von der externen CA

ausgestellt wurde, fahren Sie mit Schritt 5 fort, um das Zertifikat zu

installieren.

B. Das SSL-Zertifikat mit einer internen CA ausstellen

Eine interne CA ist ein Mitgliedsserver oder ein Domänencontroller in einer bestimmten

Domäne, dem die CA-Rolle zugewiesen wurde.

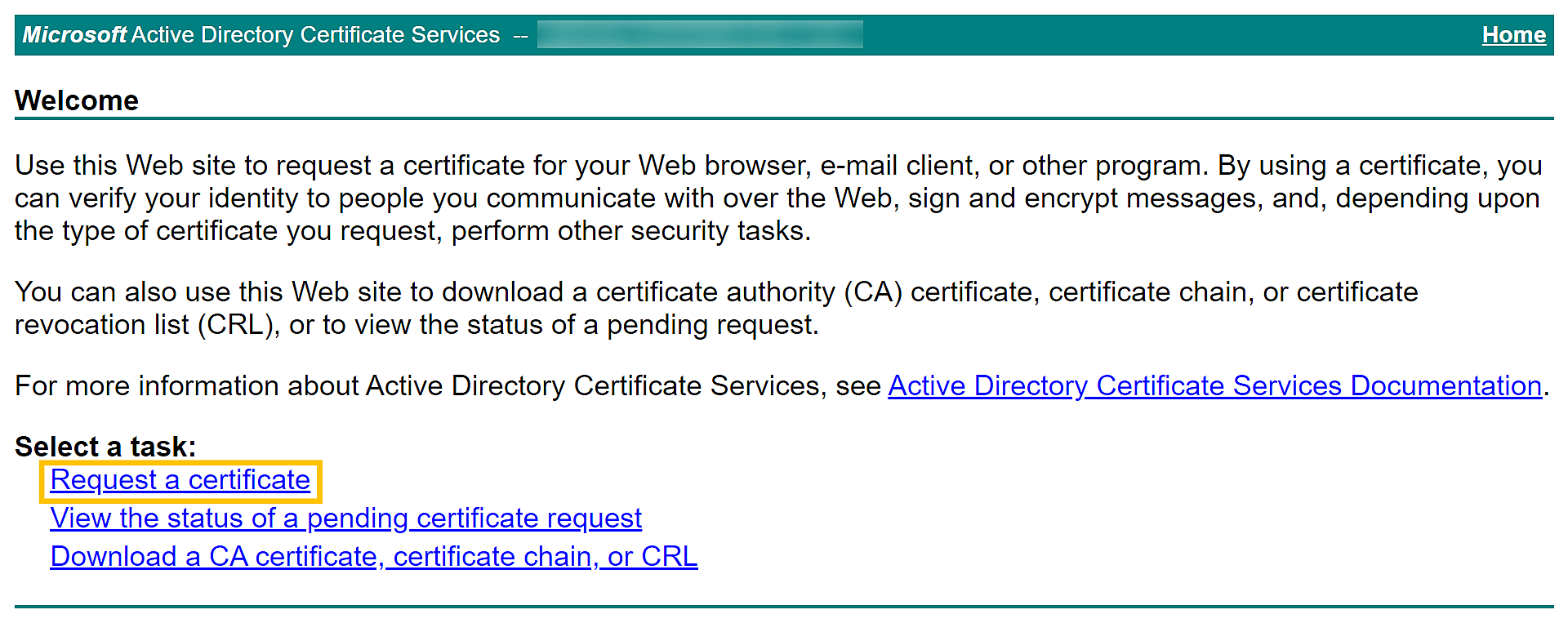

- Stellen Sie eine Verbindung zu den Microsoft Active

Directory-Zertifikatdiensten Ihrer internen CA her und klicken Sie

auf den Link Ein Zertifikat anfordern.

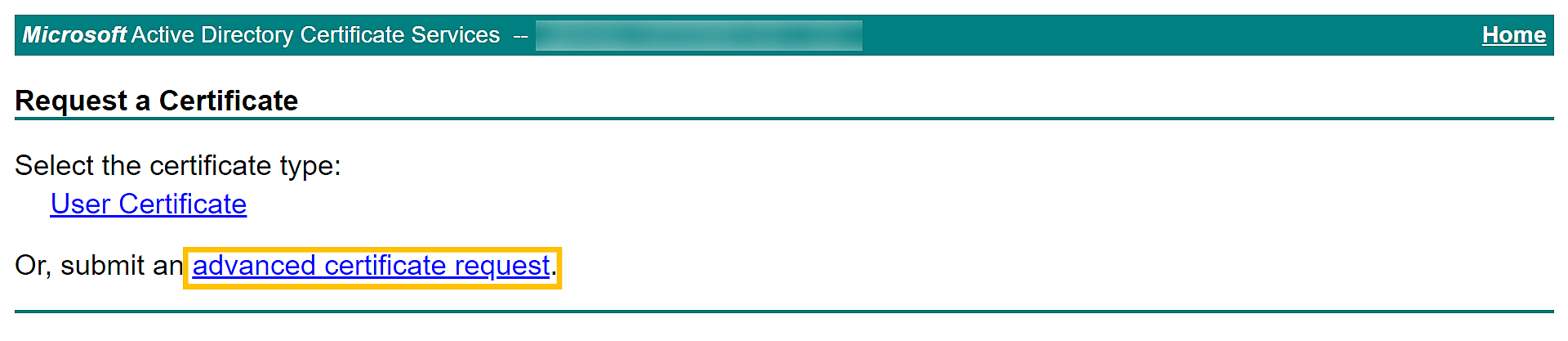

- Auf der Seite Zertifikat anfordern klicken Sie auf den Link Erweiterte

Zertifikatsanforderung.

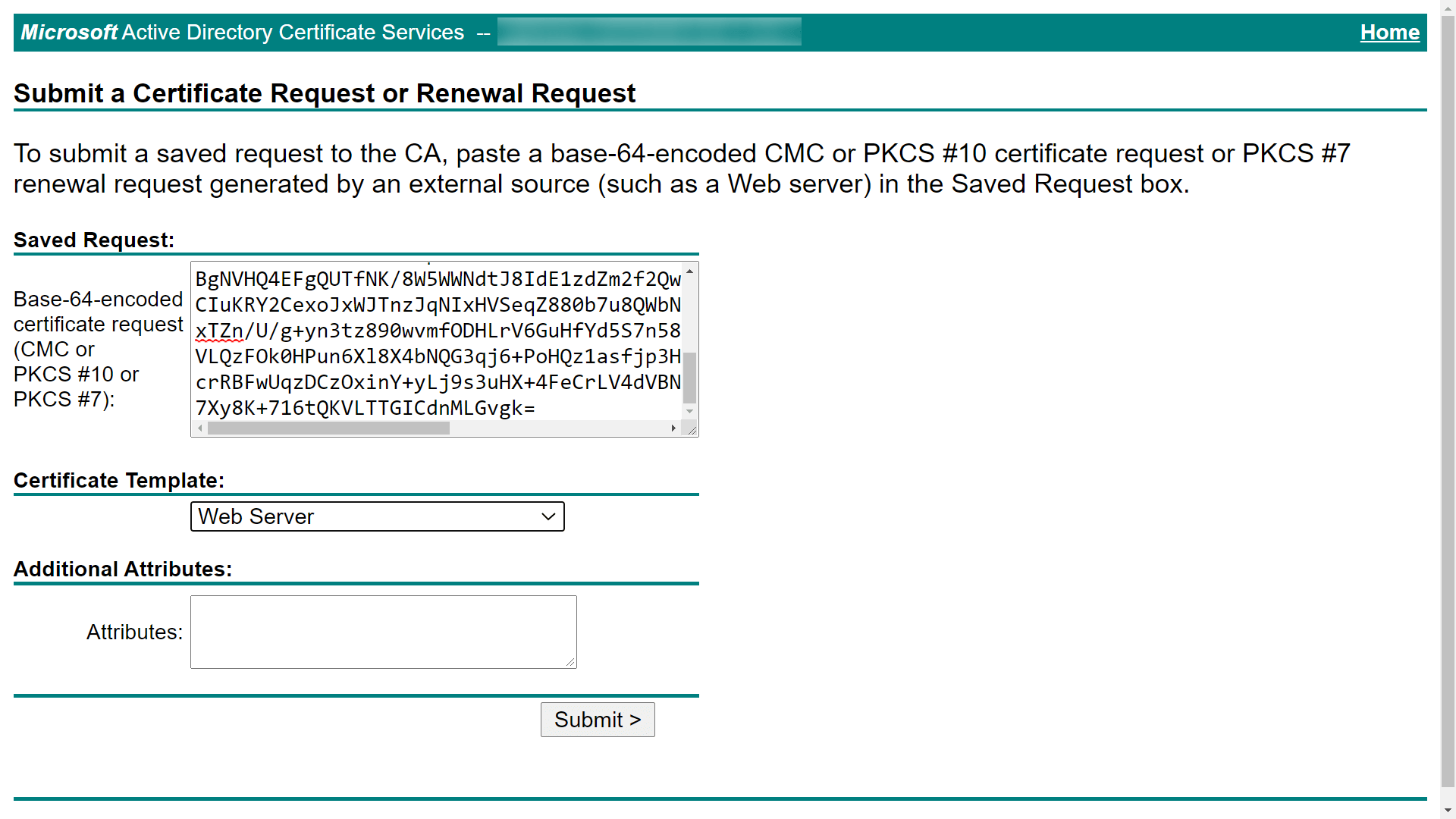

- Auf der Seite Zertifikatsanforderung oder Erneuerungsanforderung einreichen kopieren

Sie den Inhalt aus Ihrer CSR-Datei und fügen ihn in das Feld Gespeicherte

Anfrage ein.

- Wählen Sie Webserver oder die geeignete Vorlage für Tomcat unter

Zertifikatvorlage aus und klicken Sie auf

Einreichen.

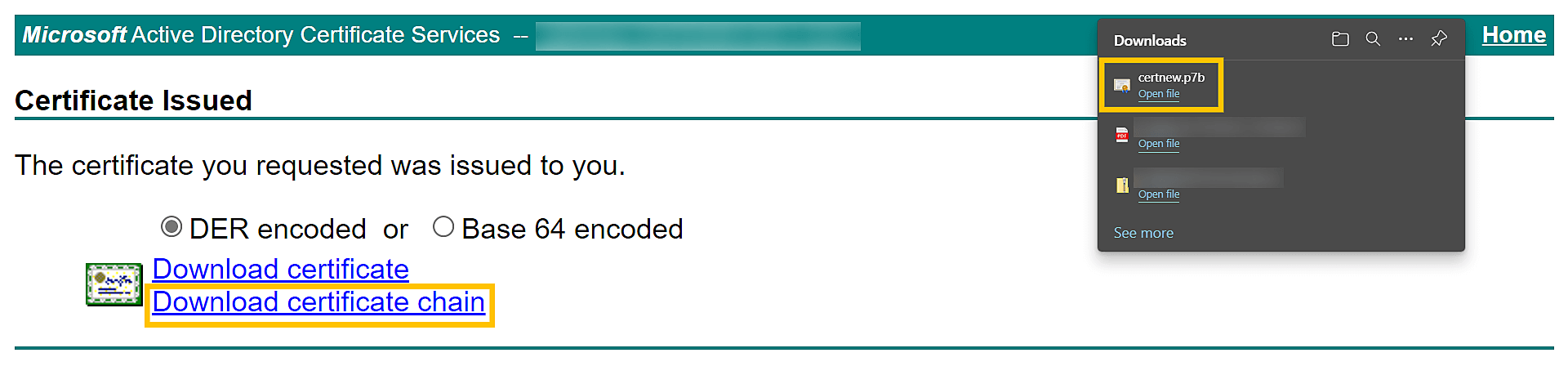

- Das Zertifikat wird ausgestellt, wenn Sie auf den Link Zertifikatkette

herunterladen klicken. Das heruntergeladene Zertifikat wird im

P7B-Dateiformat vorliegen.

- Kopieren Sie die P7B-Datei in den

<product_installation_directory>\jre\bin-Ordner.

Schritt 5: Das Zertifikat importieren

Befolgen Sie die unten angegebenen Schritte, die dem Format entsprechen, in dem Sie das

Zertifikat importieren möchten.

A. Privatsphäre-ergänzendes Mail (PEM) Format

Um das Zertifikat im PEM-Format in die Keystore-Datei zu importieren, öffnen Sie

Eingabeaufforderung, navigieren Sie zu

<product_installation_directory>\jre\bin und führen Sie die unten stehenden Befehle

aus, die für Ihre CA gelten.

Allgemeine Befehle

- keytool -importcert -alias root -file <root.cert.pem> -keystore

<your.domain.com>.keystore -trustcacerts

- keytool -importcert -alias intermediate -file <intermediate.cert.pem> -keystore

<your.domain.com>.keystore -trustcacerts

- keytool -importcert -alias intermediat2 -file <intermediat2.cert.pem> -keystore

<your.domain.com>.keystore -trustcacerts

- keytool -importcert -alias tomcat -file <server.cert.pem> -keystore

<your.domain.com>.keystore -trustcacerts

Anbieter-spezifische Befehle

Für GoDaddy-Zertifikate

- keytool -import -alias root -keystore <domainName>.keystore -trustcacerts -file

gd_bundle.crt

- keytool -import -alias cross -keystore <domainName>.keystore -trustcacerts -file

gd_cross.crt

- keytool -import -alias intermed -keystore <domainName>.keystore -trustcacerts

-file gd_intermed.crt

- keytool -import -alias tomcat -keystore <domainName>.keystore -trustcacerts

-file <domainName>.crt

Für Verisign-Zertifikate

- keytool -import -alias intermediateCA -keystore <domainName>.keystore

-trustcacerts -file <your intermediate certificate.cer>

- keytool -import -alias tomcat -keystore <domainName>.keystore -trustcacerts

-file <domainName>.cer

Für Comodo-Zertifikate

- keytool -import -trustcacerts -alias root -file AddTrustExternalCARoot.crt -keystore

<domainName>.keystore

- keytool -import -trustcacerts -alias addtrust -file UTNAddTrustServerCA.crt -keystore

<domainName>.keystore

- keytool -import -trustcacerts -alias ComodoUTNServer -file ComodoUTNServerCA.crt

-keystore <domainName>.keystore

- keytool -import -trustcacerts -alias essentialSSL -file essentialSSLCA.crt -keystore

<domainName>.keystore

Für Entrust-Zertifikate

- keytool -import -alias Entrust_L1C -keystore <keystore-name.keystore>

-trustcacerts -file entrust_root.cer

- keytool -import -alias Entrust_2048_chain -keystore <keystore-name.keystore>

-trustcacerts -file entrust_2048_ssl.cer

- keytool -import -alias -keystore <keystore-name.keystore> -trustcacerts -file

<domainName.cer>

Für Zertifikate, die über den Thawte-Reseller-Kanal gekauft wurden

- keytool -import -trustcacerts -alias thawteca -file <SSL_PrimaryCA.cer>

-keystore <keystore-name.keystore>

- keytool -import -trustcacerts -alias thawtecasec -file <SSL_SecondaryCA.cer>

-keystore <keystore-name.keystore>

- keytool -import -trustcacerts -alias tomcat -file <certificate-name.cer>

-keystore <keystore-name.keystore>

Sobald das Zertifikat installiert ist, fahren Sie mit Schritt 6 fort, um

das Zertifikat an ADAudit Plus zu binden.

Hinweis: Wenn Sie die Zertifikate von einer CA erhalten, die

oben nicht aufgeführt ist, wenden Sie sich bitte an Ihre CA, um die erforderlichen Befehle

zum Hinzufügen ihrer Zertifikate zum Keystore zu erhalten.

B. P7B oder PKCS #7 Format

Um das Zertifikat in die Keystore-Datei im P7B- oder PKCS #7-Format zu importieren, öffnen

Sie die Eingabeaufforderung, navigieren Sie zu

<product_installation_directory>\jre\bin und führen Sie den folgenden Befehl aus:

keytool -import -trustcacerts -alias tomcat -file certnew.p7b -keystore

<keystore_name>.keystore

Sobald das Zertifikat installiert ist, fahren Sie mit

Schritt 6 fort,

um das Zertifikat an ADAudit Plus zu binden.

C. PFX- oder PKCS #12-Format

- Kopieren Sie Ihre PFX- oder PKCS #12-Datei und speichern Sie sie im

<product_installation_directory>\conf-Ordner.

- Öffnen Sie die server.xml-Datei im

<product_installation_directory>\conf-Ordner mit einem lokalen Texteditor.

Erstellen Sie ein Backup der vorhandenen server.xml-Datei, falls Sie diese

wiederherstellen möchten.

- Finden Sie das Connector-Tag, das <Connector ... SSLEnabled="true"...

name="SSL".../> enthält.

- Ändern Sie innerhalb des Connector-Tags Folgendes:

- Ersetzen Sie den Wert von keystoreFile durch

"./conf/<YOUR_CERT_FILE.pfx>".

- Fügen Sie keystoreType="PKCS12" hinzu.

- Speichern Sie die server.xml-Datei und schließen Sie sie.

<Connector SSLEnabled="true" URIEncoding="UTF-8"

acceptCount="100"

ciphers="TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA"

clientAuth="false" connectionTimeout="20000" debug="0" disableUploadTimeout="true"

enableLookups="false"

keystoreFile="./conf/<YOUR_CERT_FILE.pfx>"

keystorePass="*********" keystoreType="PKCS12"maxSpareThreads="75"

maxThreads="150" minSpareThreads="25" name="SSL" port="8444"

scheme="https" secure="true" sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2"

sslProtocol="TLS"/>

Schritt 6: Binden Sie die Zertifikate an ADAudit Plus

- Kopieren Sie die <domainName>.keystore-Datei aus dem

<product_installation_directory>\jre\bin-Ordner und fügen Sie sie in

den <product_installation_directory>\conf-Ordner ein.

- Öffnen Sie die server.xml-Datei im

<product_installation_directory>\conf-Ordner mit einem lokalen Texteditor.

Erstellen Sie ein Backup der vorhandenen server.xml-Datei, falls Sie diese

wiederherstellen möchten.

- Finden Sie das Connector-Tag, das <Connector ... SSLEnabled="true"...

name="SSL".../> enthält.

- Ersetzen Sie innerhalb des Connector-Tags den Wert von keystoreFile durch

"./conf/<Your_Domain_Name>.keystore".

<Connector SSLEnabled="true" URIEncoding="UTF-8"

acceptCount="100"

ciphers="TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA"

clientAuth="false" connectionTimeout="20000" debug="0" disableUploadTimeout="true"

enableLookups="false"

keystoreFile="./conf/<Your_Domain_Name>.keystore"

keystorePass="*********" maxSpareThreads="75" maxThreads="150" minSpareThreads="25"

name="SSL"

port="8444" scheme="https" secure="true"

sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2" sslProtocol="TLS"/>

- Speichern Sie die server.xml-Datei und schließen Sie sie.

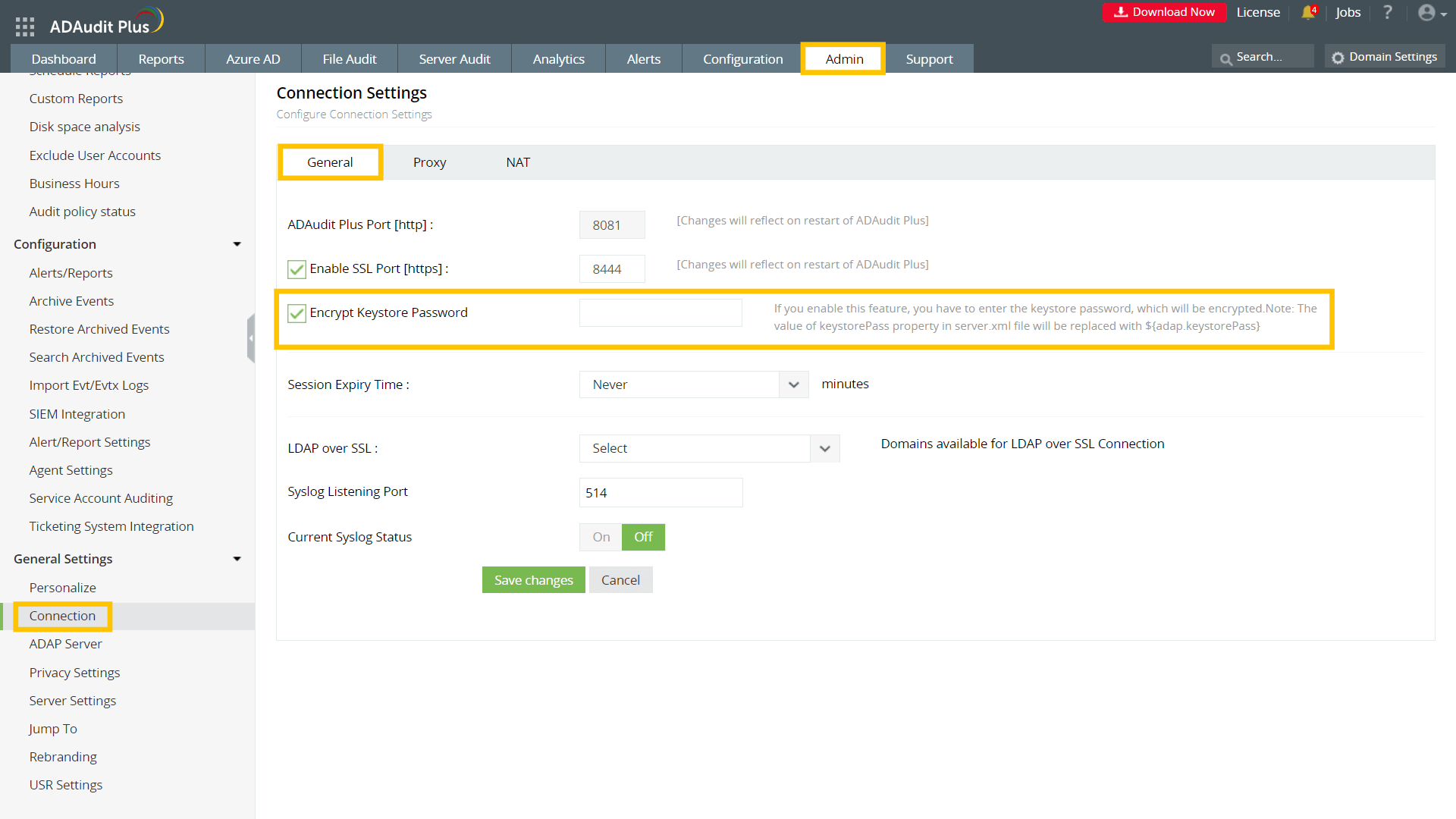

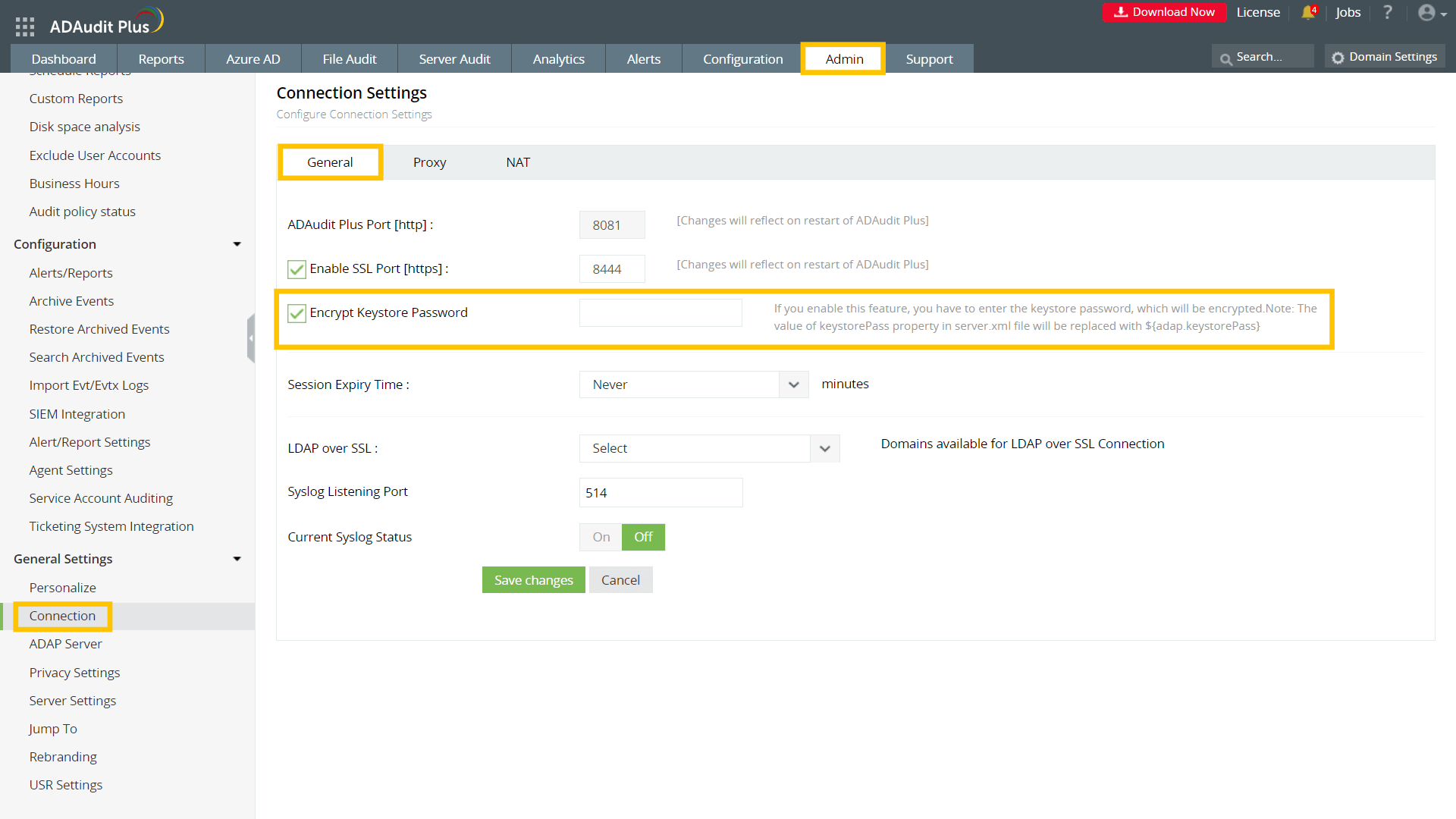

Verschlüsseln Sie das Keystore-Passwort

- Loggen Sie sich in Ihre ADAudit Plus-Webkonsole ein und navigieren Sie zu

Admin > Allgemeine Einstellungen > Verbindung.

- Wählen Sie die Registerkarte Allgemein, aktivieren Sie das

Kontrollkästchen Keystore-Passwort verschlüsseln und geben Sie das

Keystore-Passwort ein, das Sie bei der Erstellung der CSR für diese Zertifikatdatei

verwendet haben.

- Klicken Sie auf Änderungen speichern.

- Starten Sie ADAudit Plus erneut, damit die Änderungen wirksam werden.

Click here to expand

Click here to expand