Konfigurieren Sie eine Azure-Anwendung und Berechtigungen

Stellen Sie sicher, dass Sie den folgenden Port geöffnet haben, bevor Sie eine Azure-Anwendung und Berechtigungen konfigurieren. Der HTTPS-Ausgangsport 443 muss auf dem ADAudit Plus-Server geöffnet sein, da er für HTTPS und AMQP über WebSockets verwendet wird.

Um die Überwachung von Azure-Dateifreigaben zu aktivieren, müssen Sie eine Anwendung im Azure-Portal registrieren und die erforderlichen Rollen dafür zuweisen. Dann müssen Sie die minimal erforderlichen Berechtigungen für die Microsoft Graph API gewähren und die Client-ID sowie das Client-Geheimnis erhalten.

Eine Anwendung registrieren

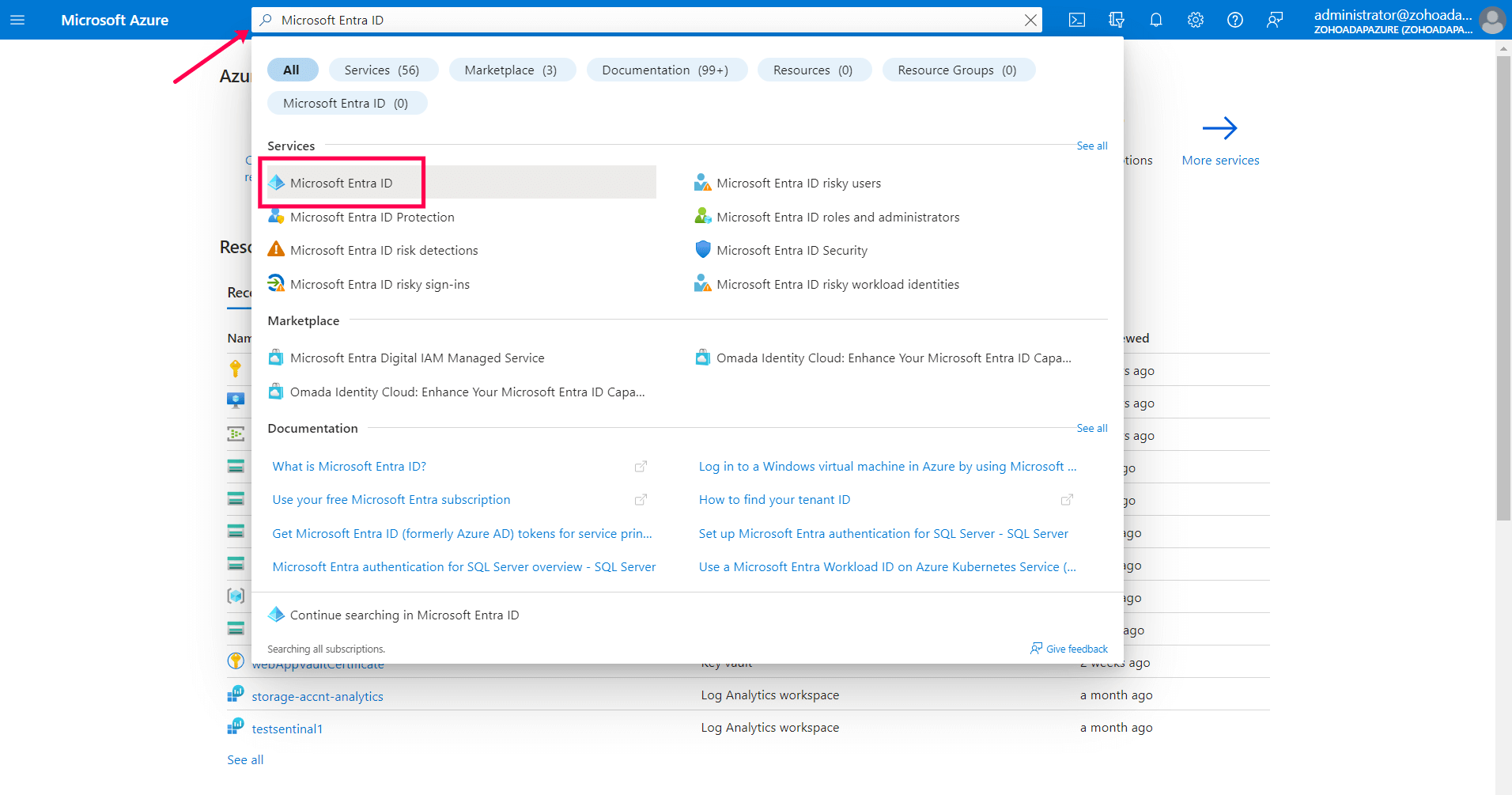

- Öffnen Sie das Microsoft Azure-Portal und melden Sie sich mit Ihrem Microsoft-Konto an.

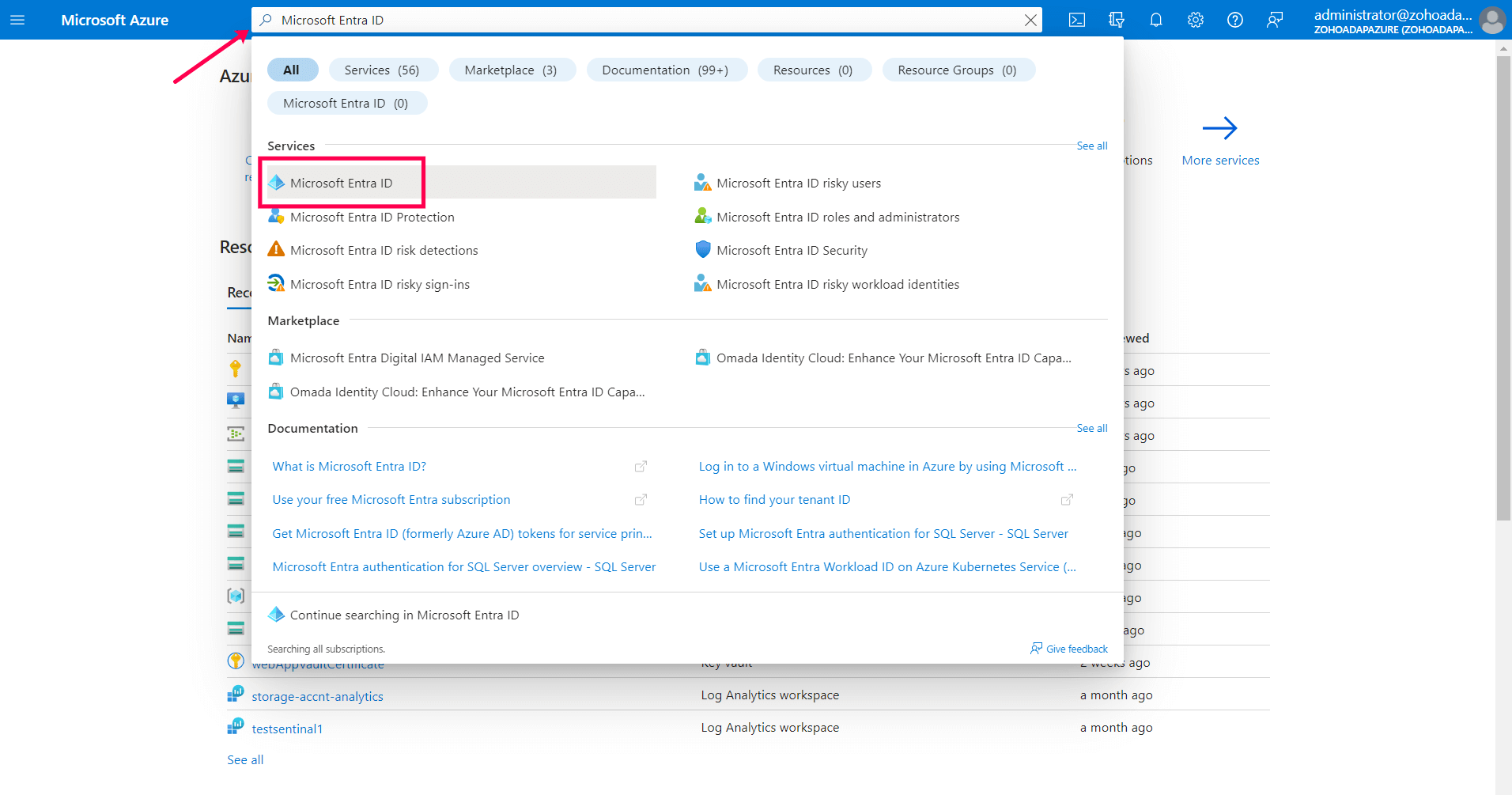

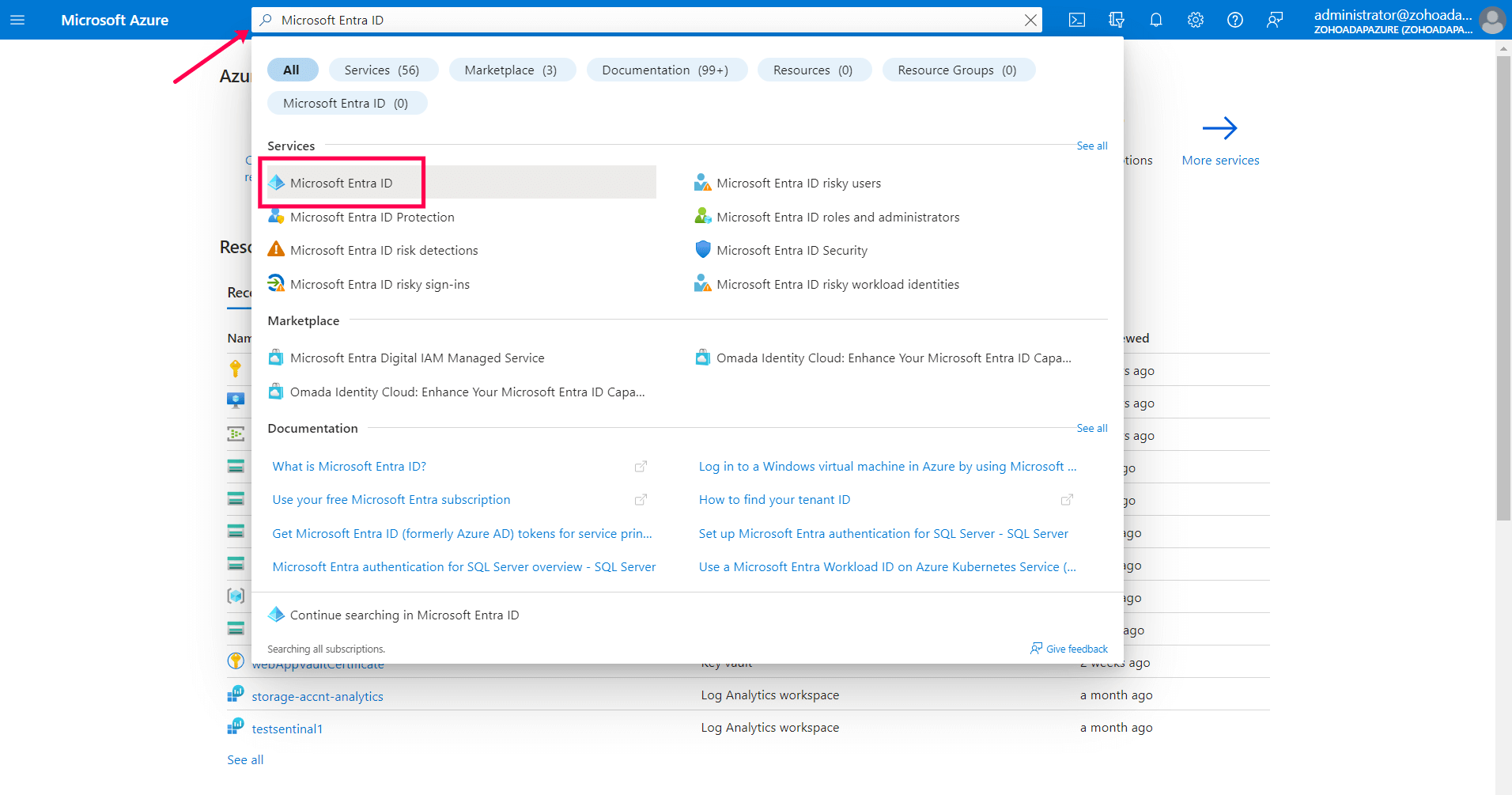

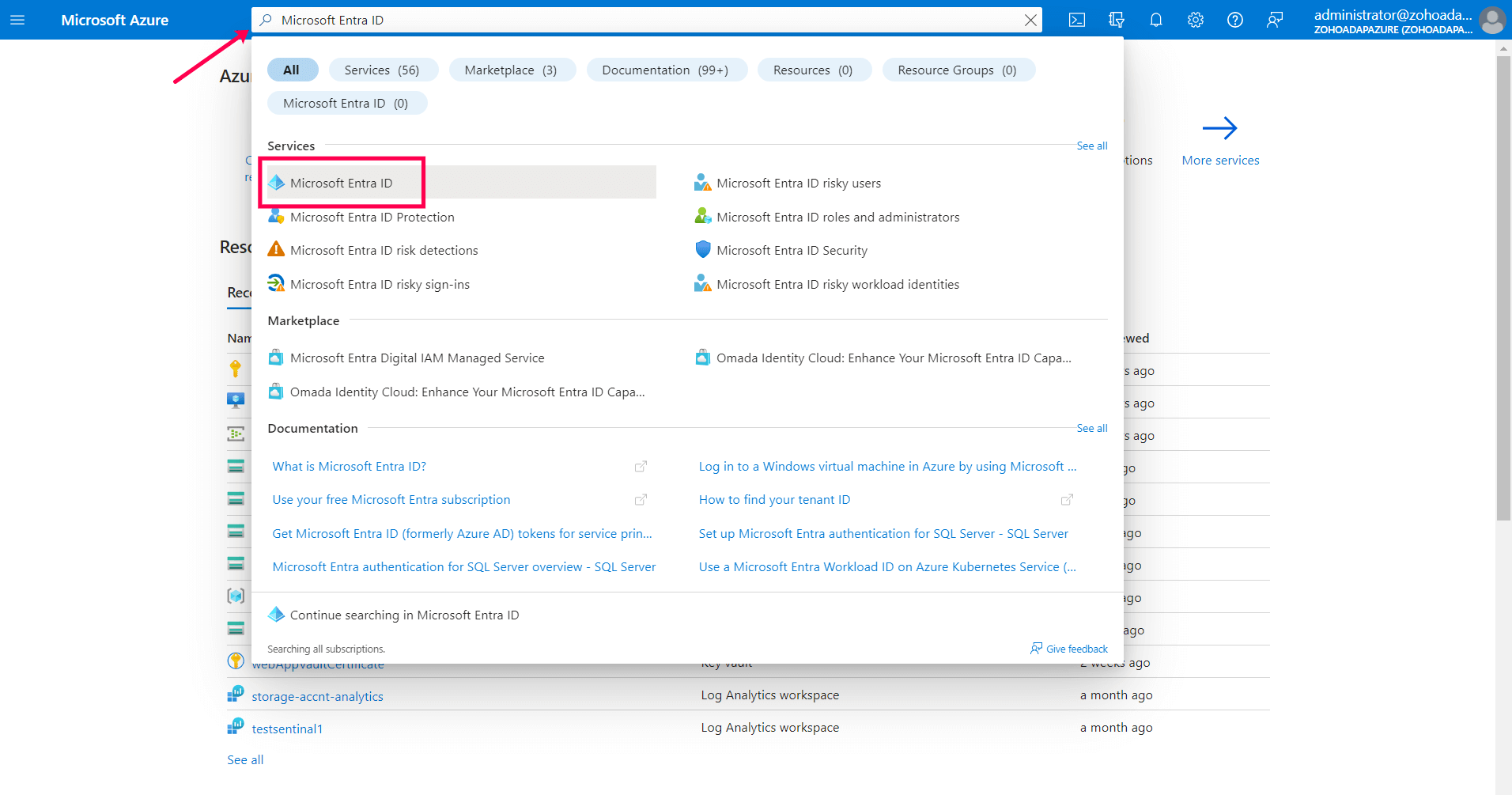

- Suchen Sie nach Microsoft Entra ID.

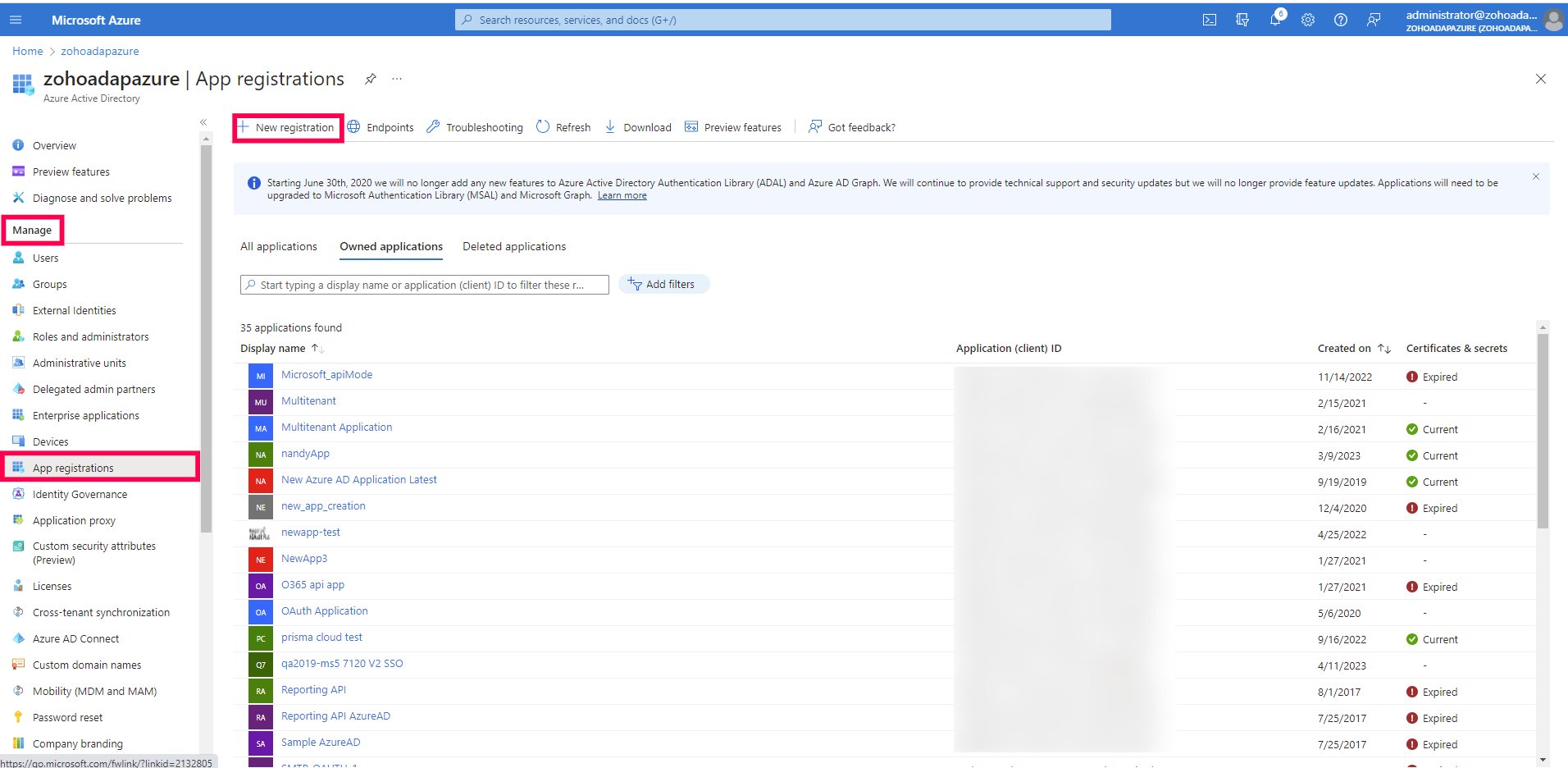

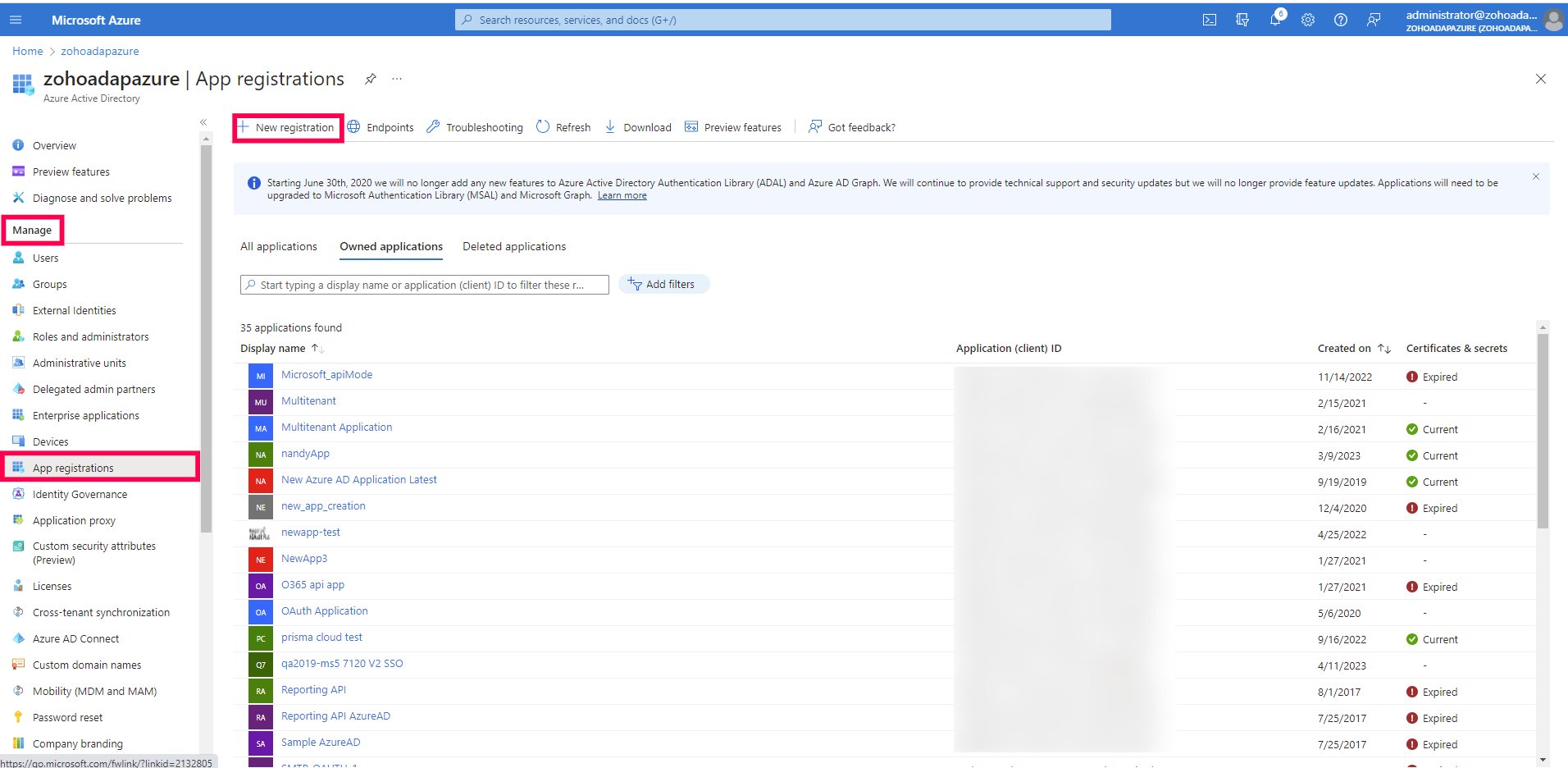

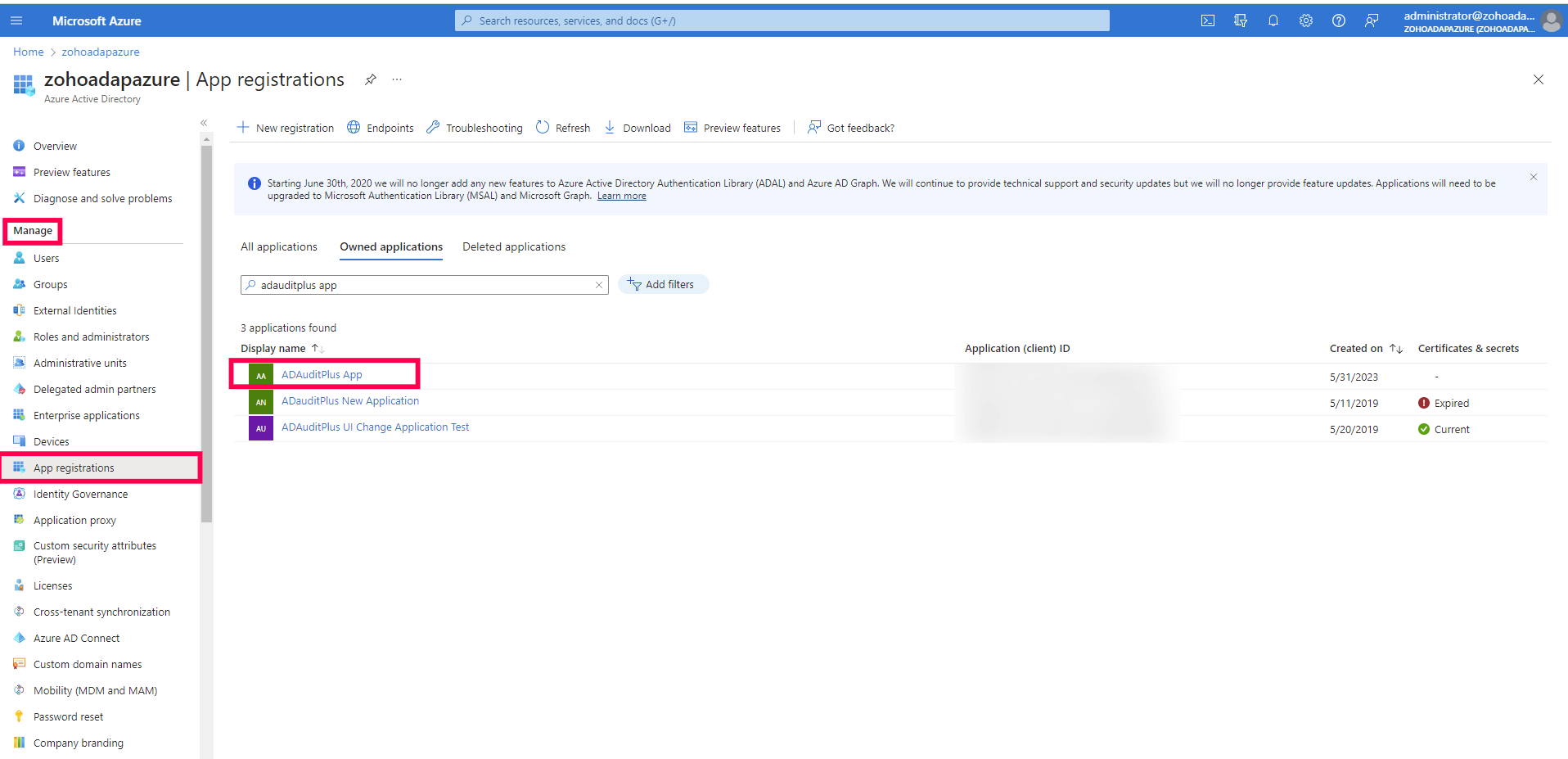

- Gehen Sie zu Verwalten > App-Registrierungen > + Neue Registrierung, um die Seite Eine Anwendung registrieren zu öffnen.

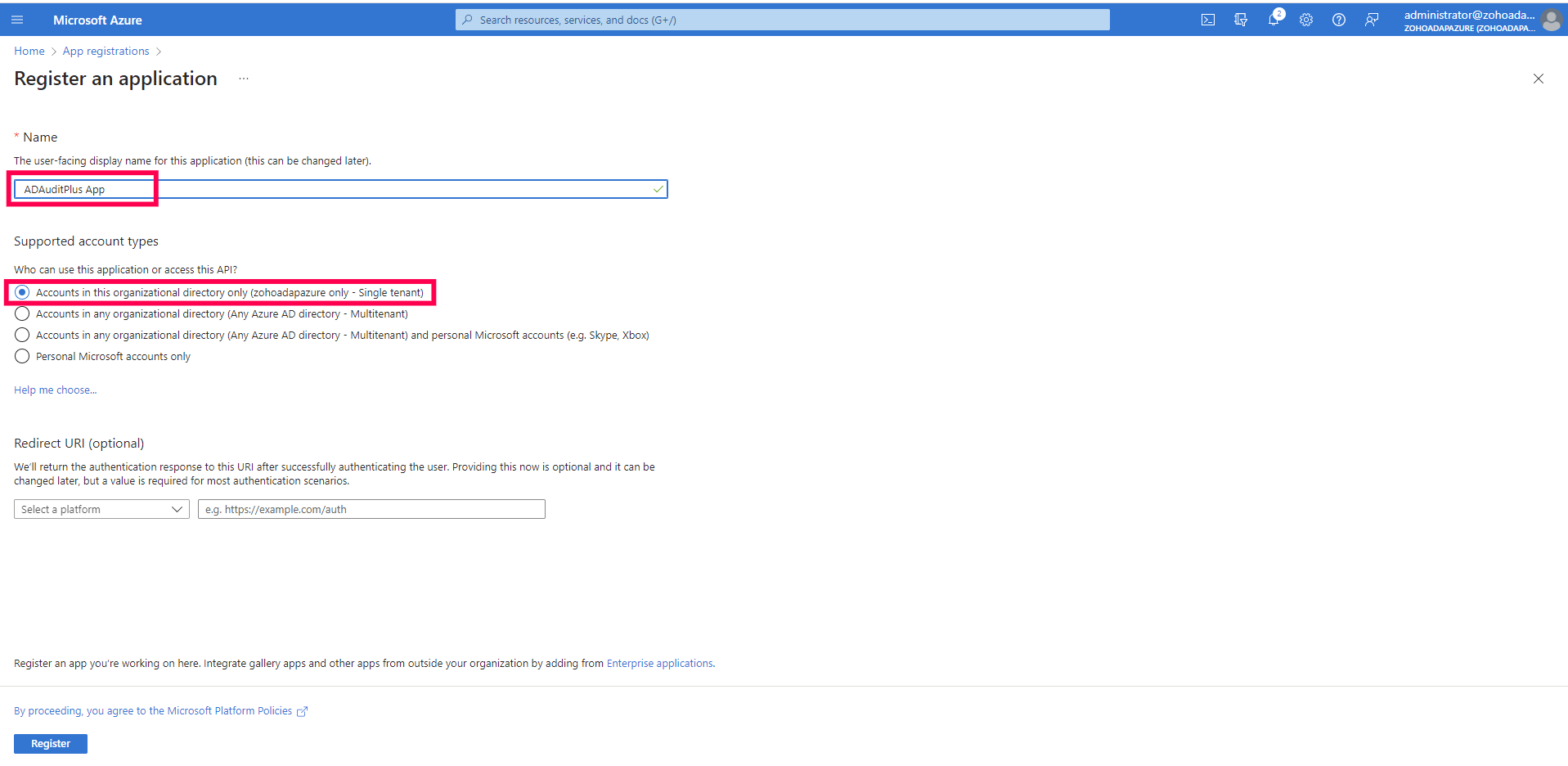

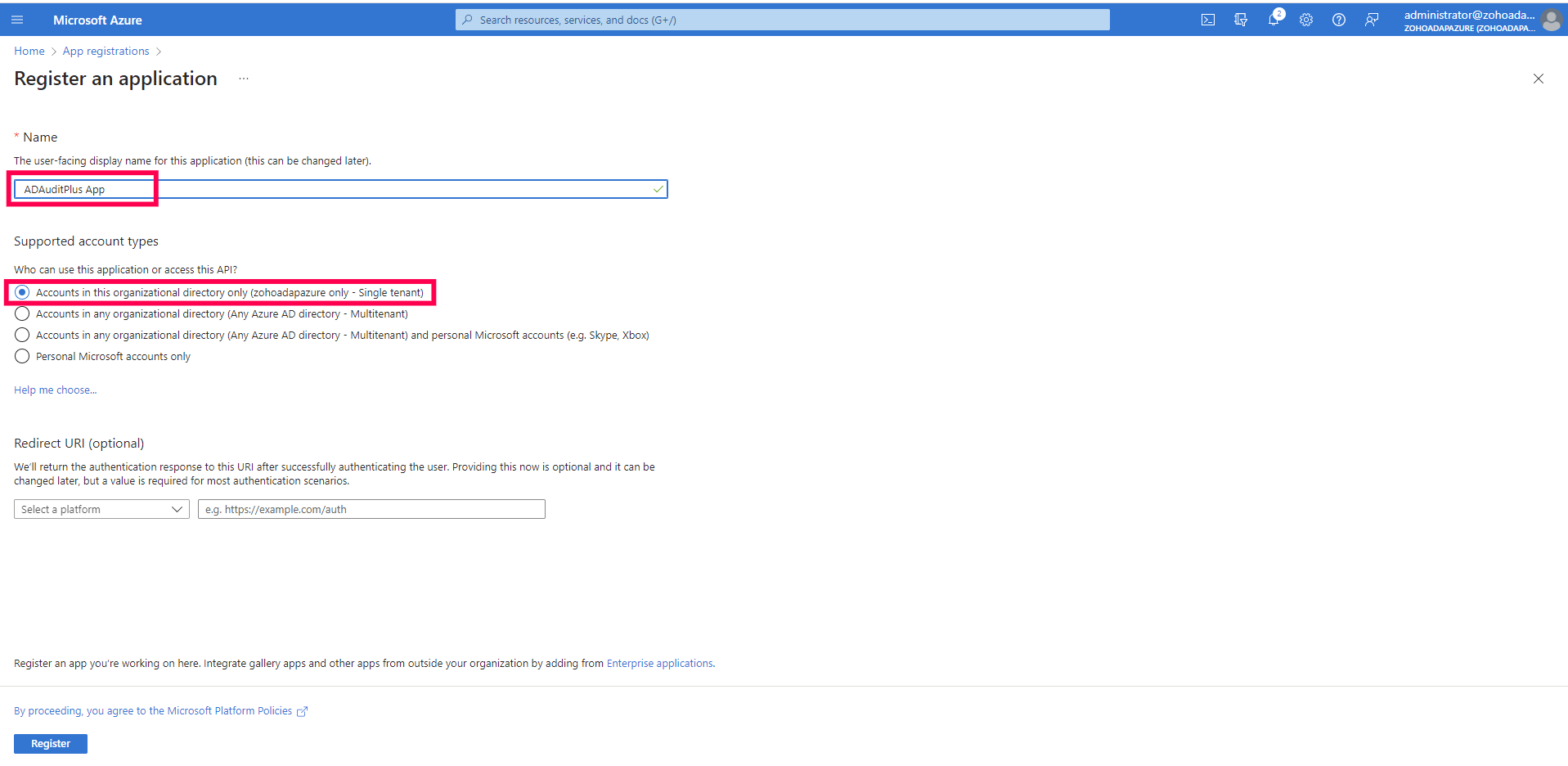

- Geben Sie den Anwendungsnamen ein (z.B. ADAudit Plus App).

- Stellen Sie unter Unterstützte Kontotypen sicher, dass die Option Nur Konten in diesem Organisationskonto (nur zohoadapazure - Einzelmandant) ausgewählt ist.

- Klicken Sie auf Registrieren.

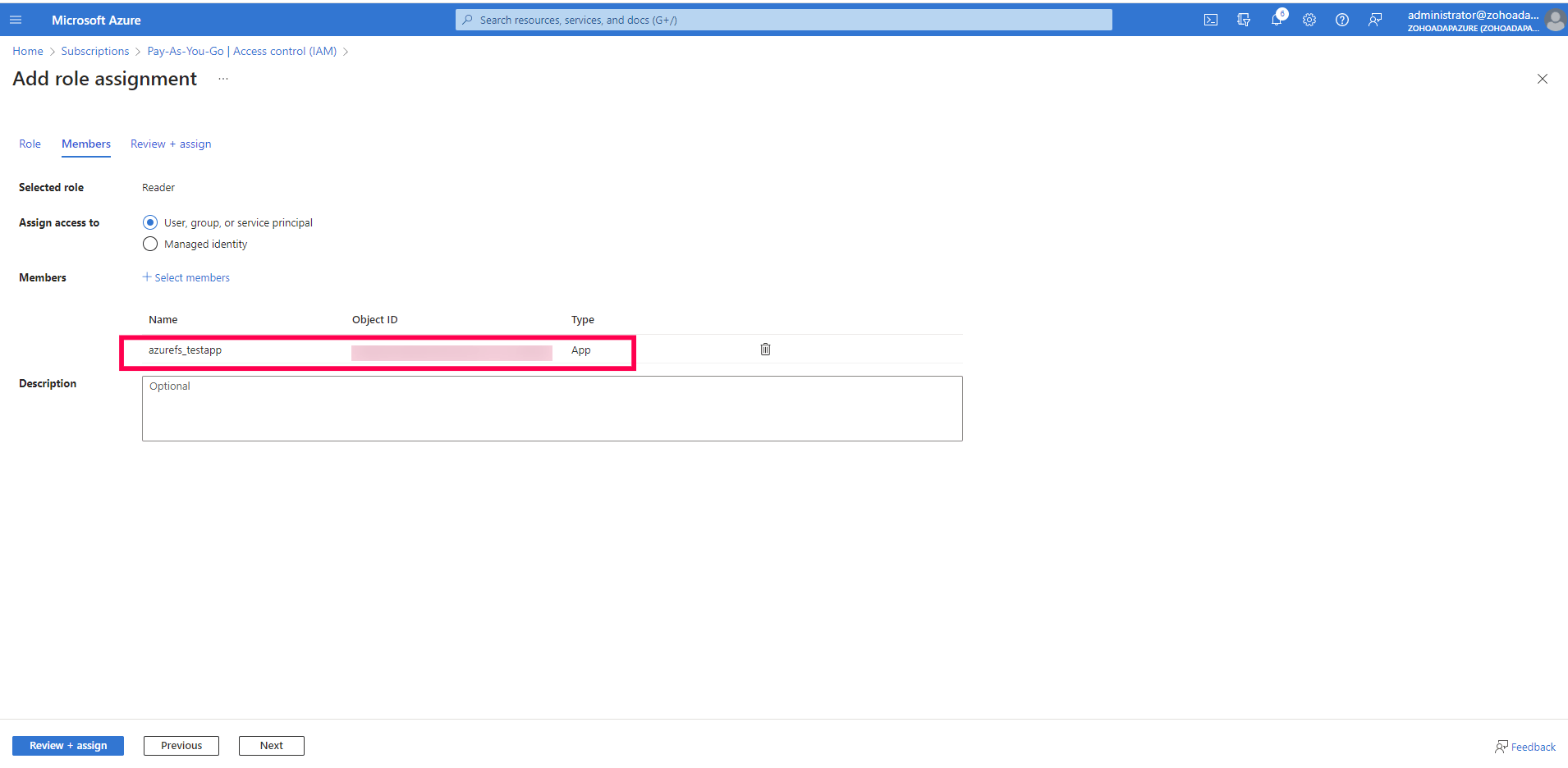

Weisen Sie die erforderlichen Rollen für die registrierte Anwendung zu

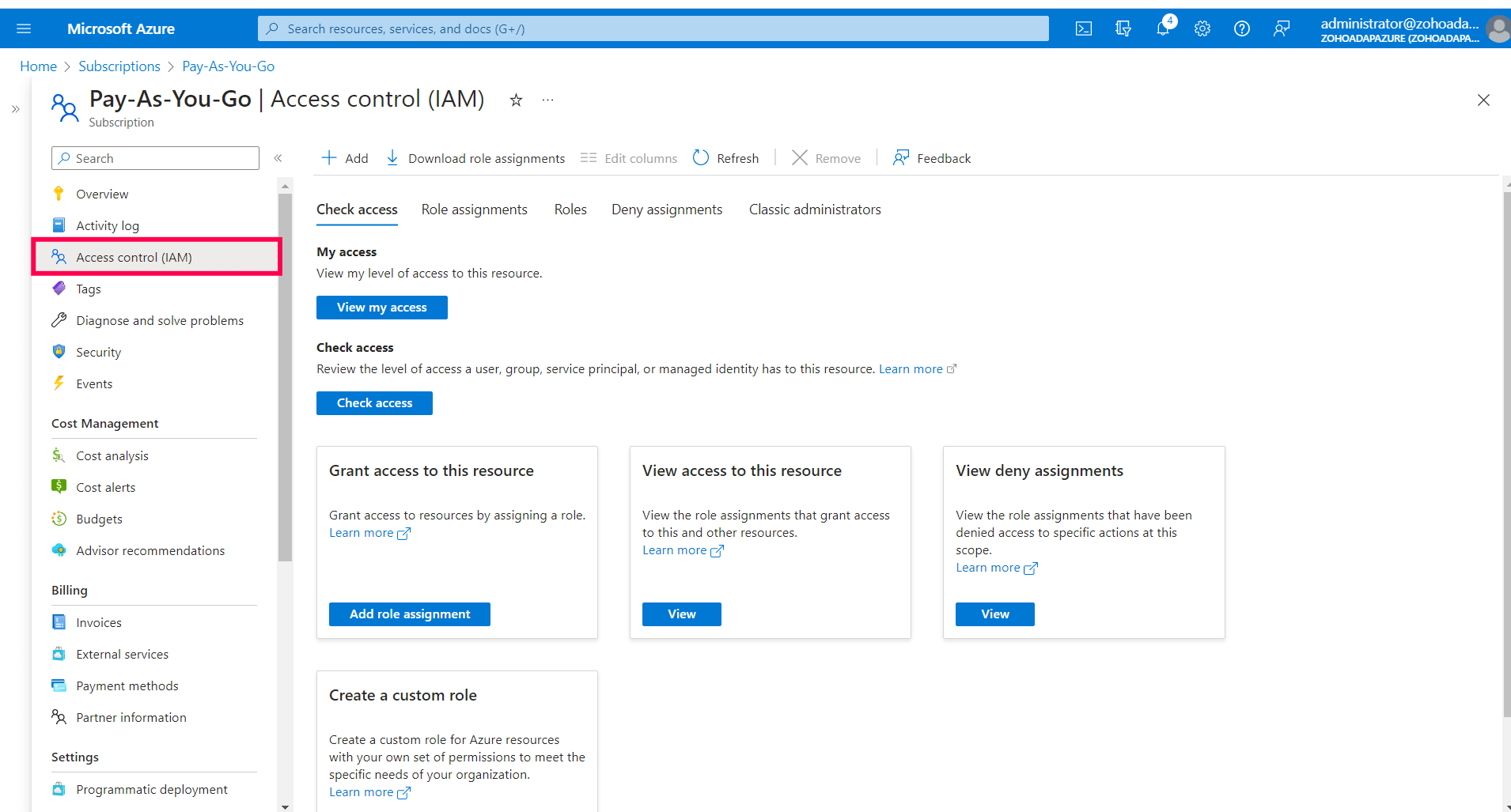

- Gehen Sie zu Startseite > Abonnements.

- Wählen Sie einen Abonnementnamen aus (z.B. Pay-As-You-Go).

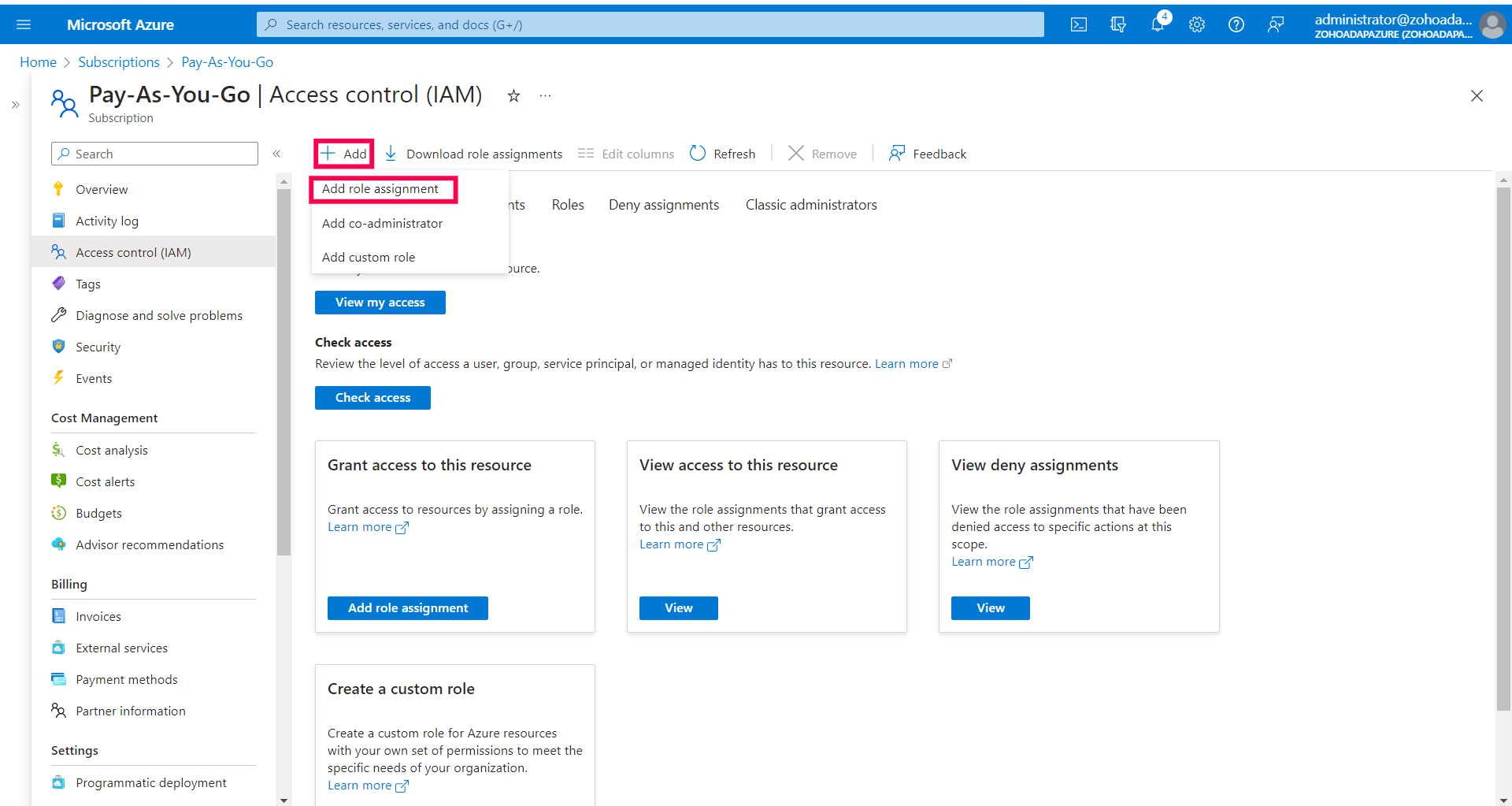

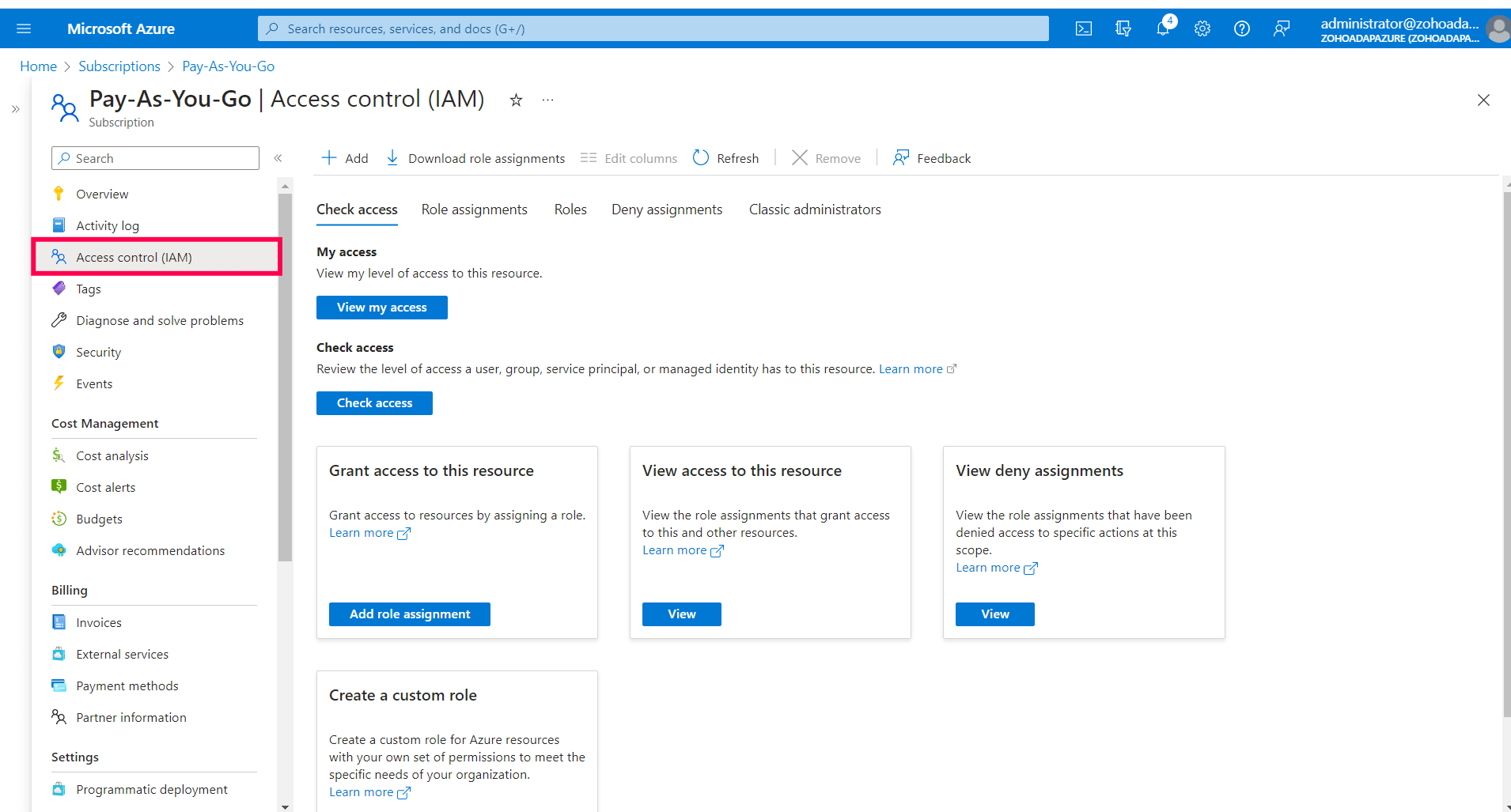

- Wählen Sie Zugriffskontrolle (IAM) aus der Liste.

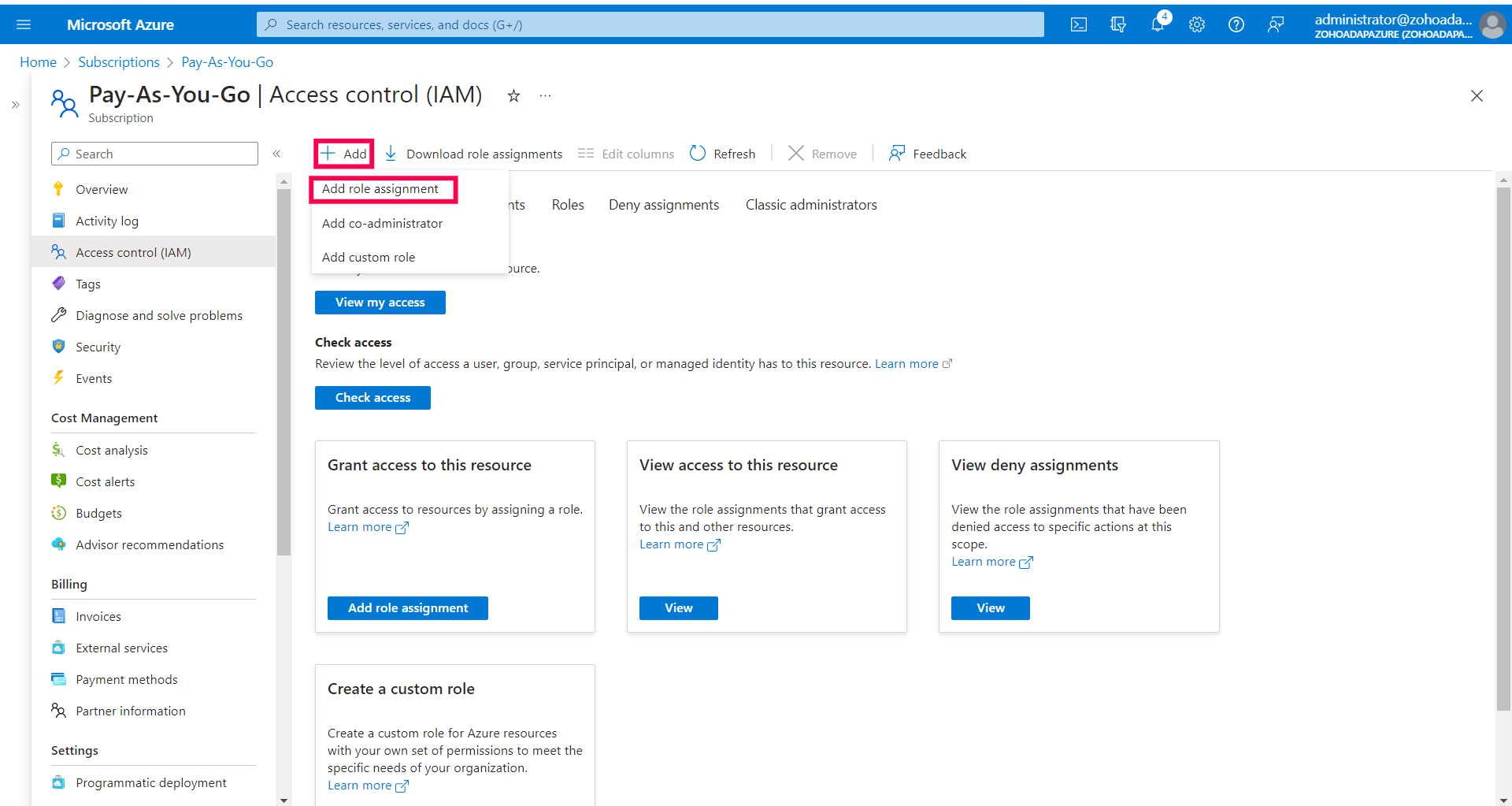

- Klicken Sie oben auf + Hinzufügen und wählen Sie Rollen Zuweisung hinzufügen aus den drei Optionen.

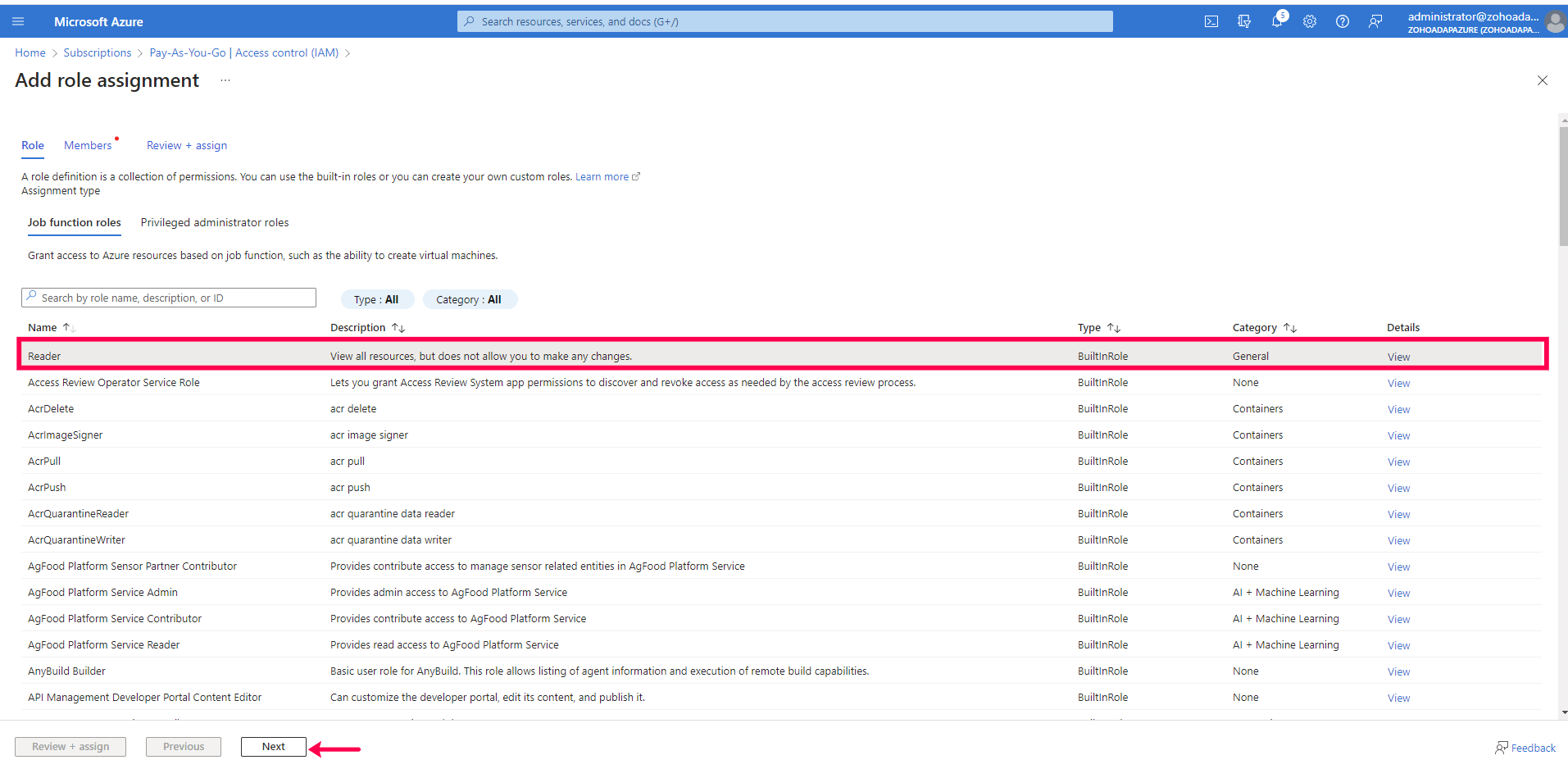

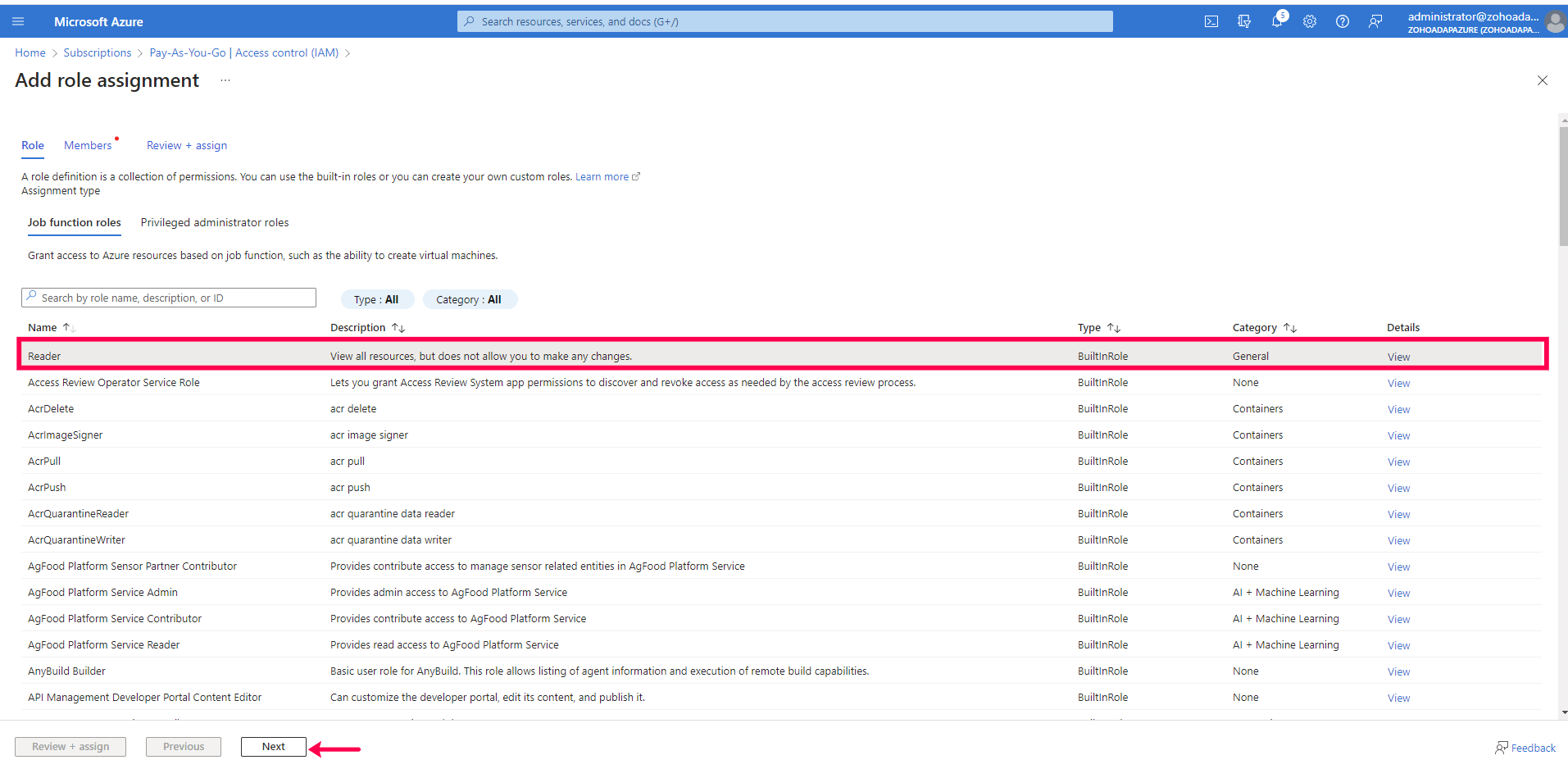

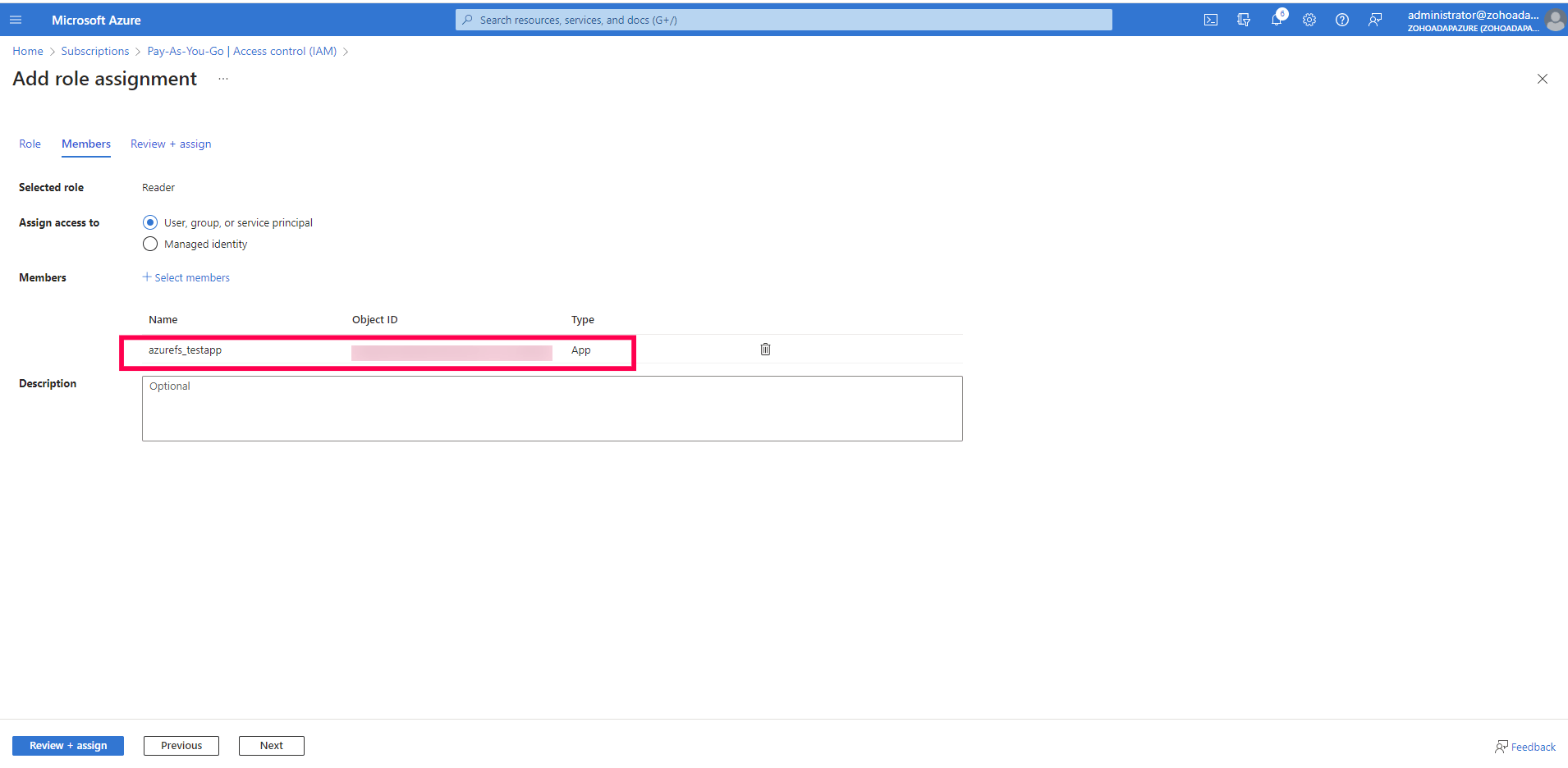

- Wählen Sie die Rolle Leser aus der Liste und klicken Sie auf Weiter.

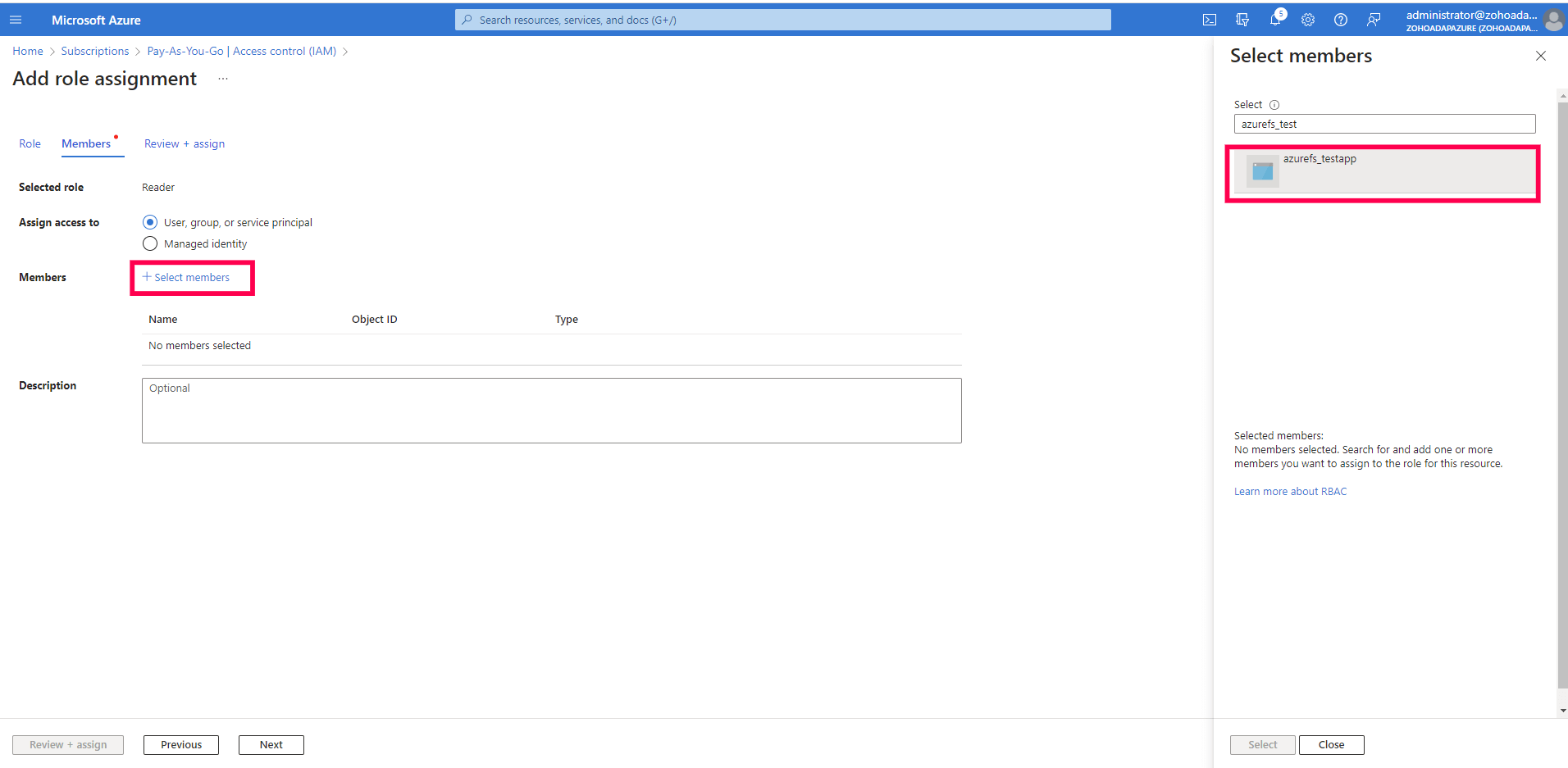

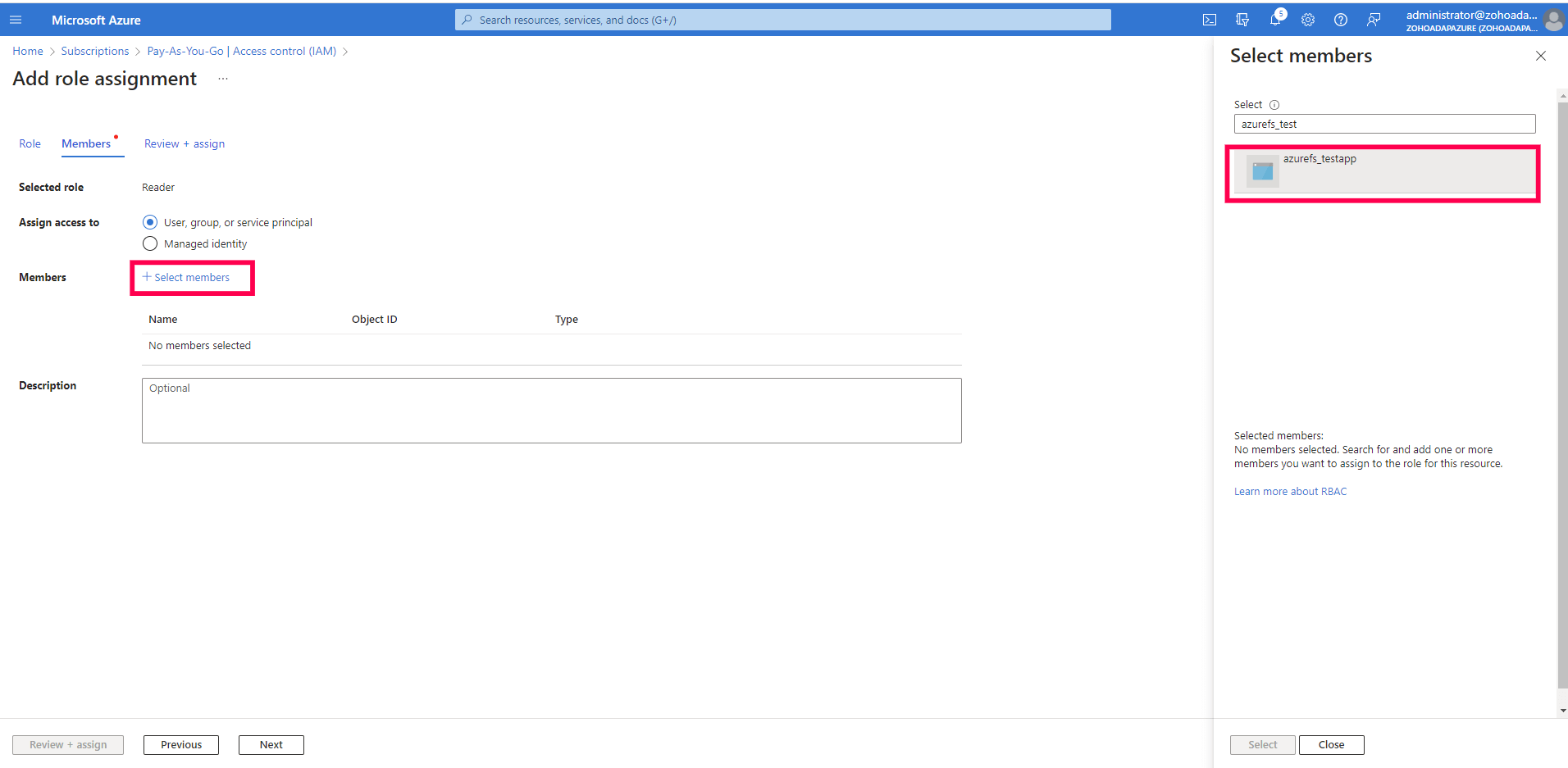

- Klicken Sie auf + Mitglieder auswählen und fügen Sie das Mitglied hinzu, dem Sie Zugriff gewähren möchten (z.B. ADAudit Plus App).

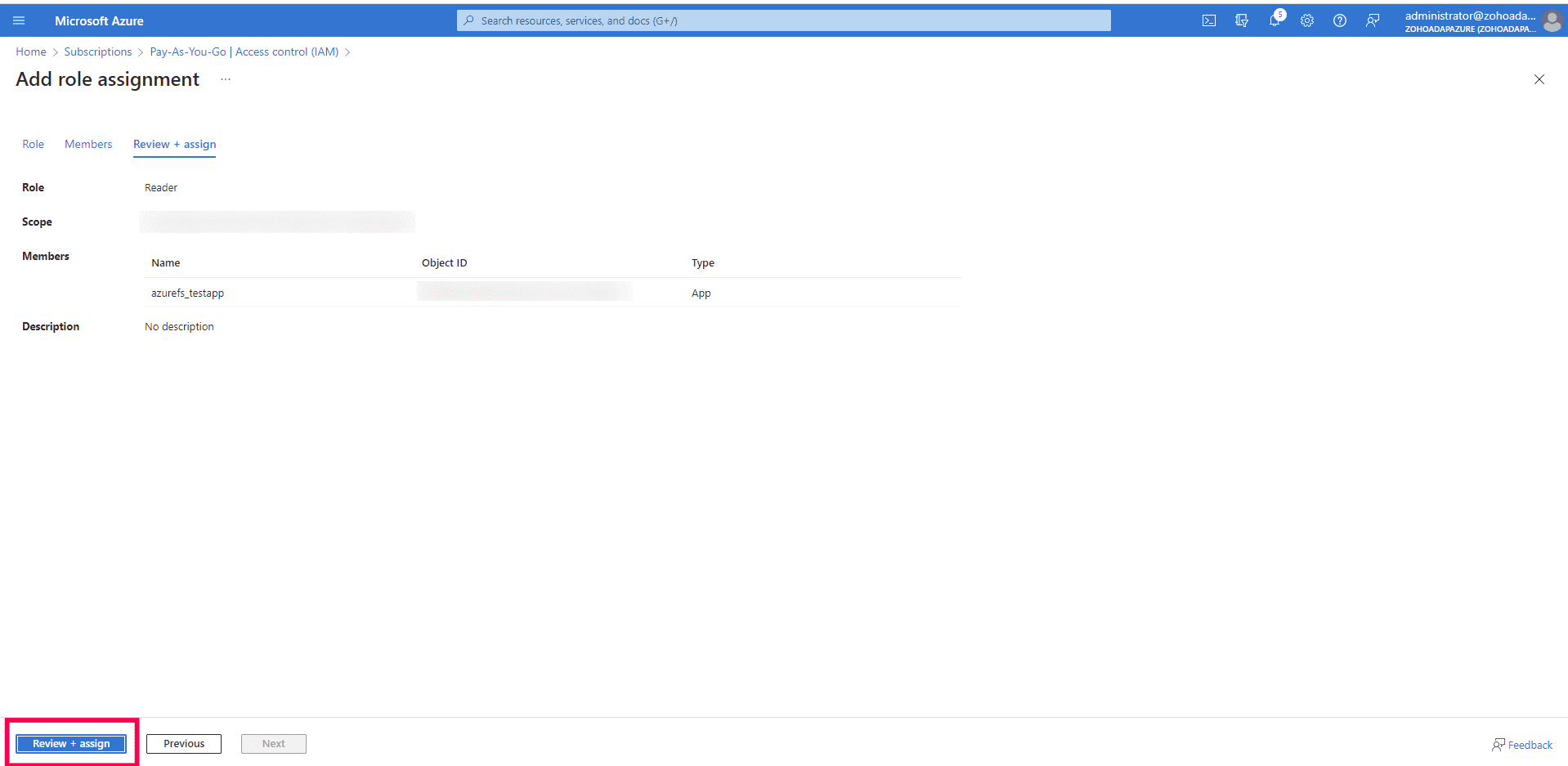

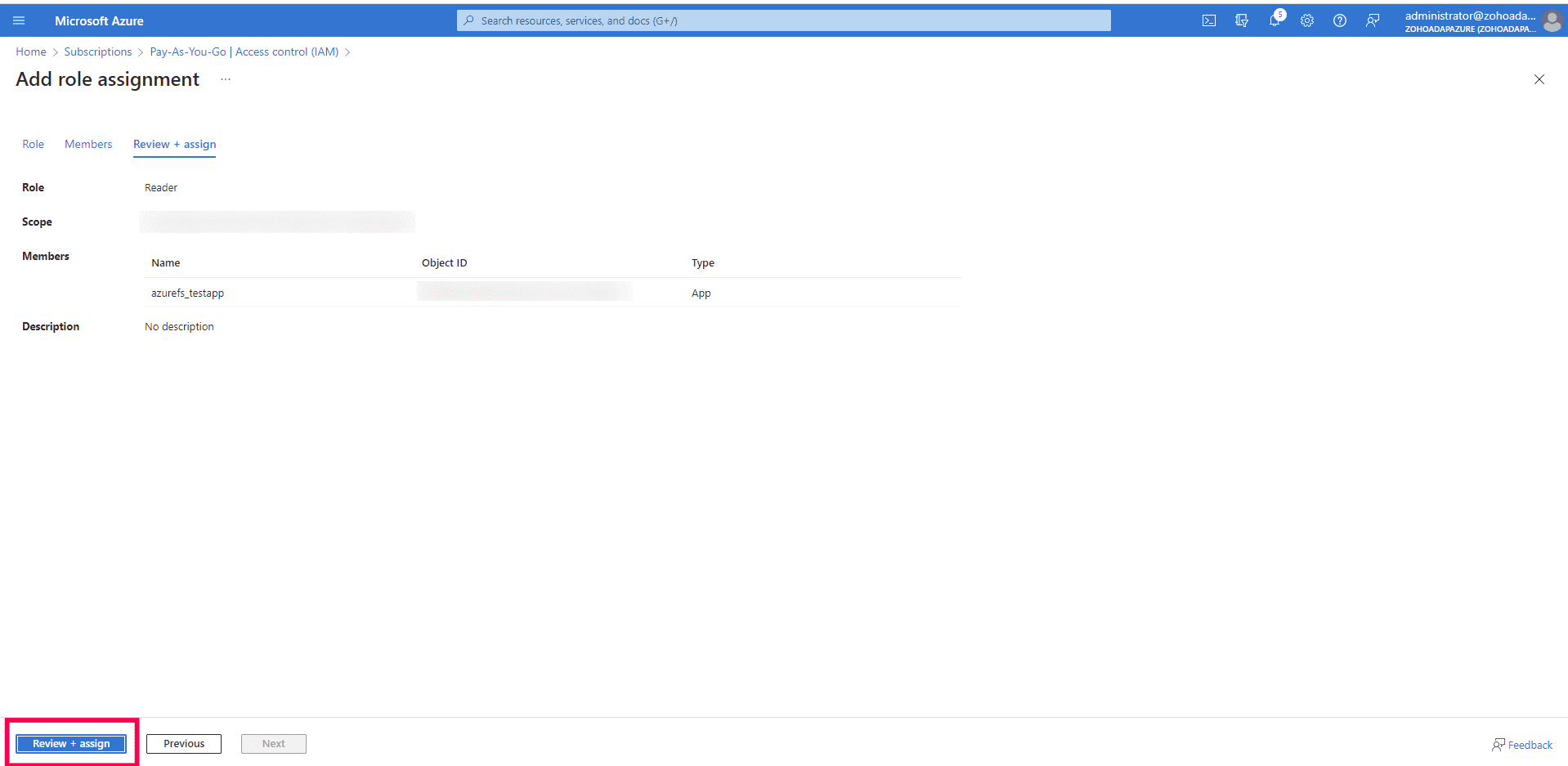

- Klicken Sie auf Überprüfen + Zuweisen.

- Überprüfen Sie, dass die angegebene Rolle der Anwendung auf Abonnementebene zugeordnet ist.

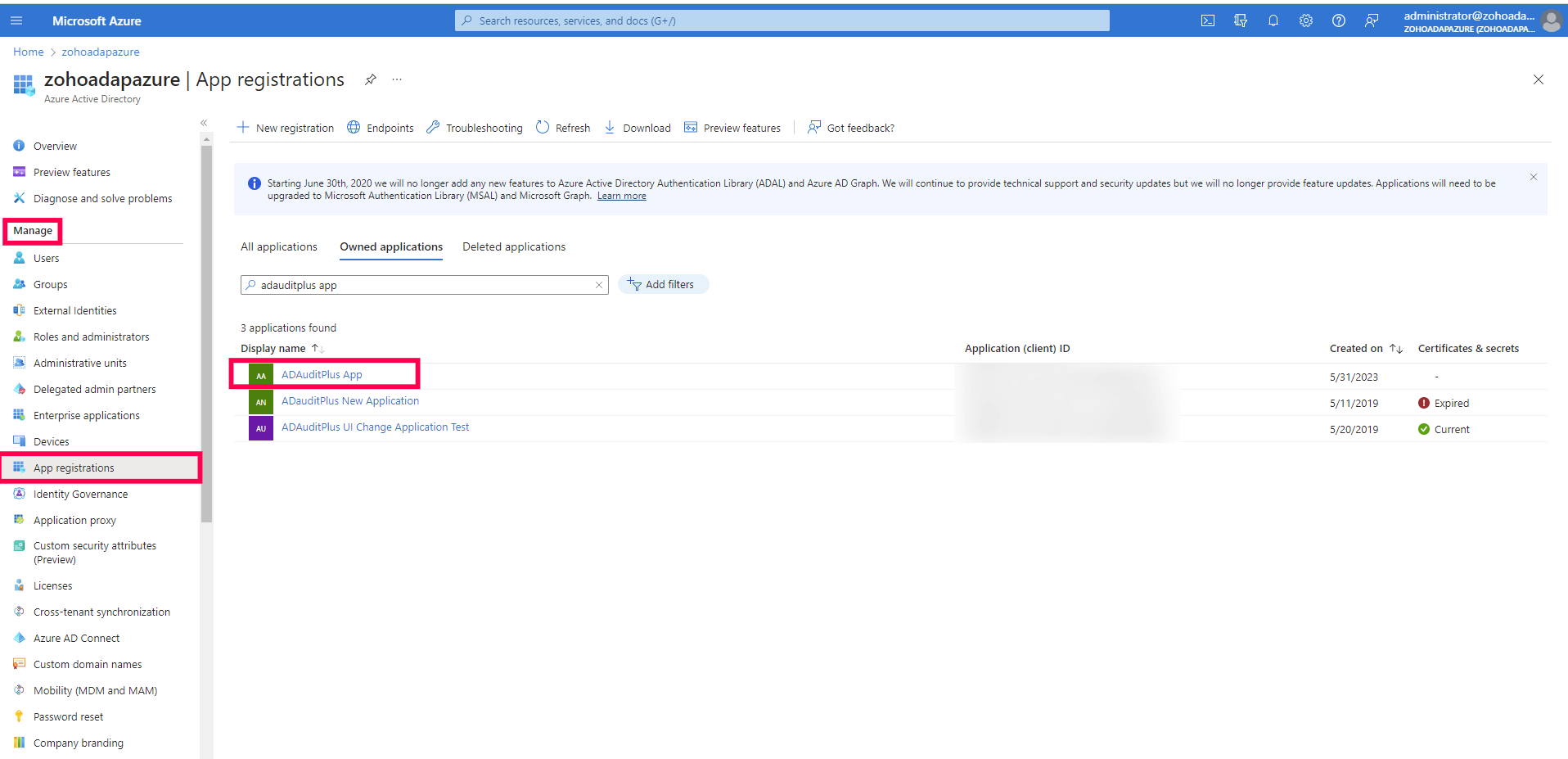

Erteilen Sie die minimal erforderlichen Berechtigungen für die Microsoft Graph API

Um die erforderlichen Berechtigungen für die Microsoft Graph API zu gewähren, damit die App Daten wie Benutzer und Gruppen lesen kann, führen Sie die folgenden Schritte aus:

- Suche im Azure-Portal nach

Microsoft Entra ID.

- Gehen Sie zu Verwalten > App-Registrierungen. Wählen Sie Ihre Anwendung unter Eigene Anwendungen aus (z. B. ADAudit Plus App).

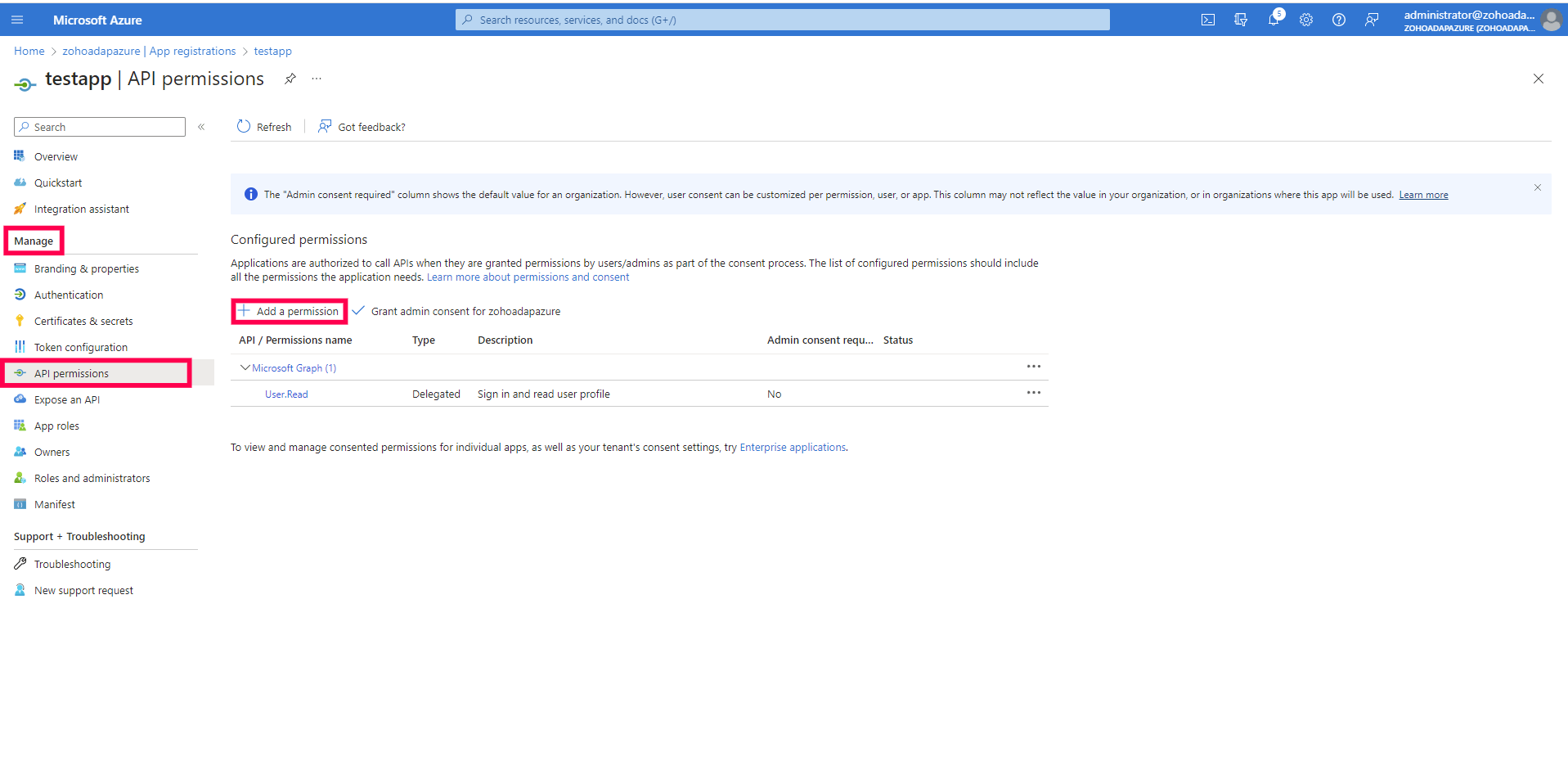

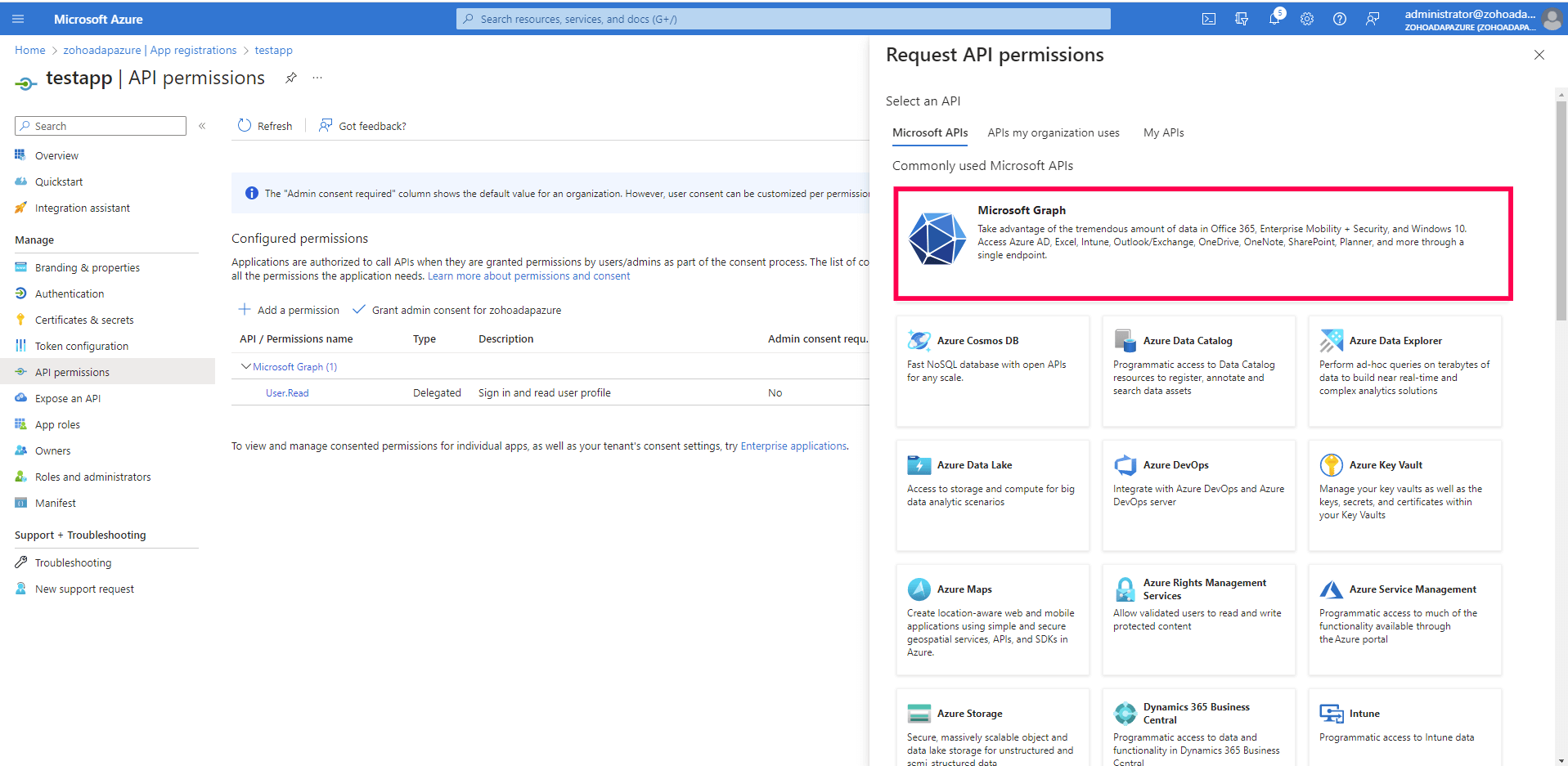

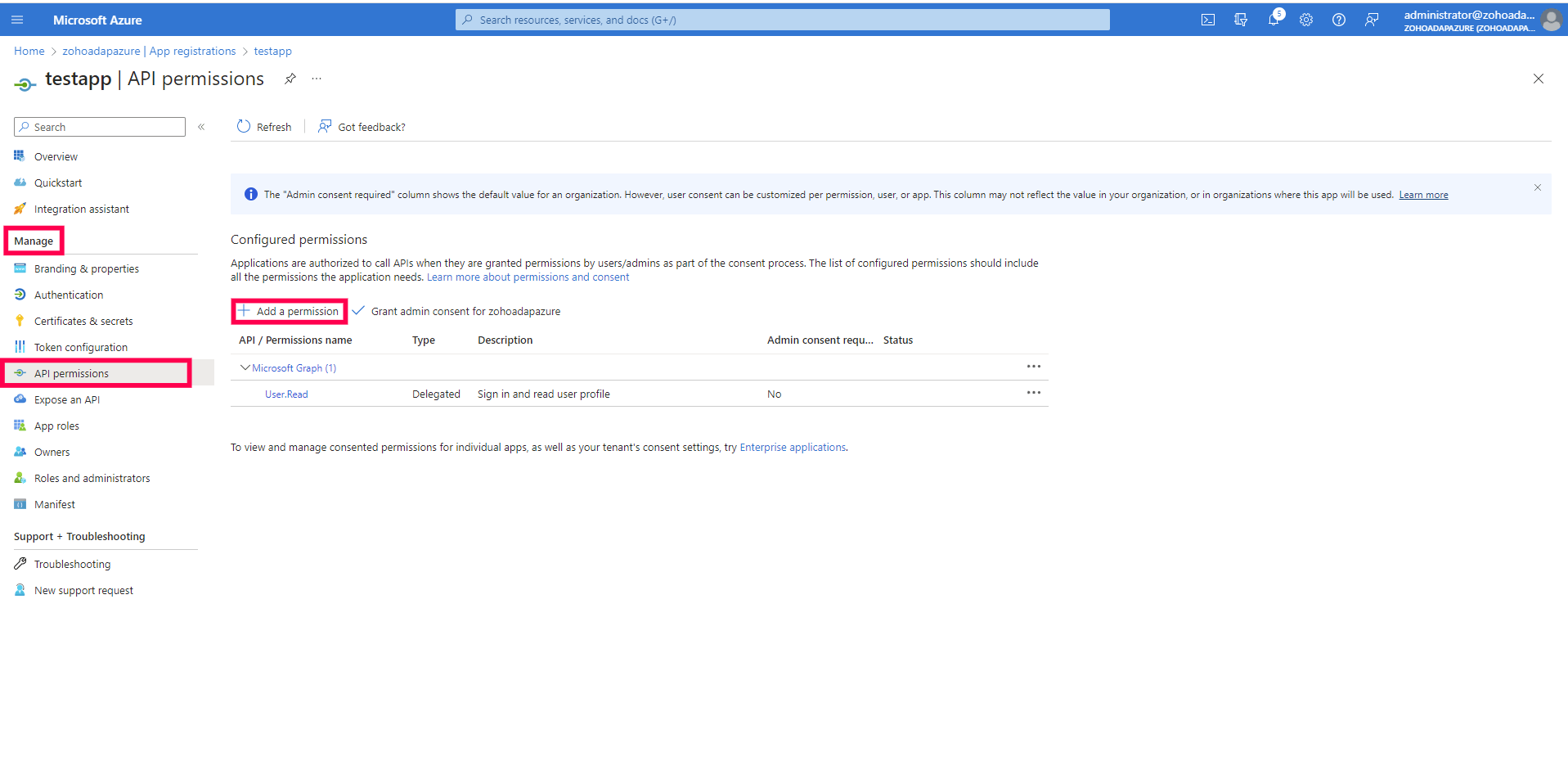

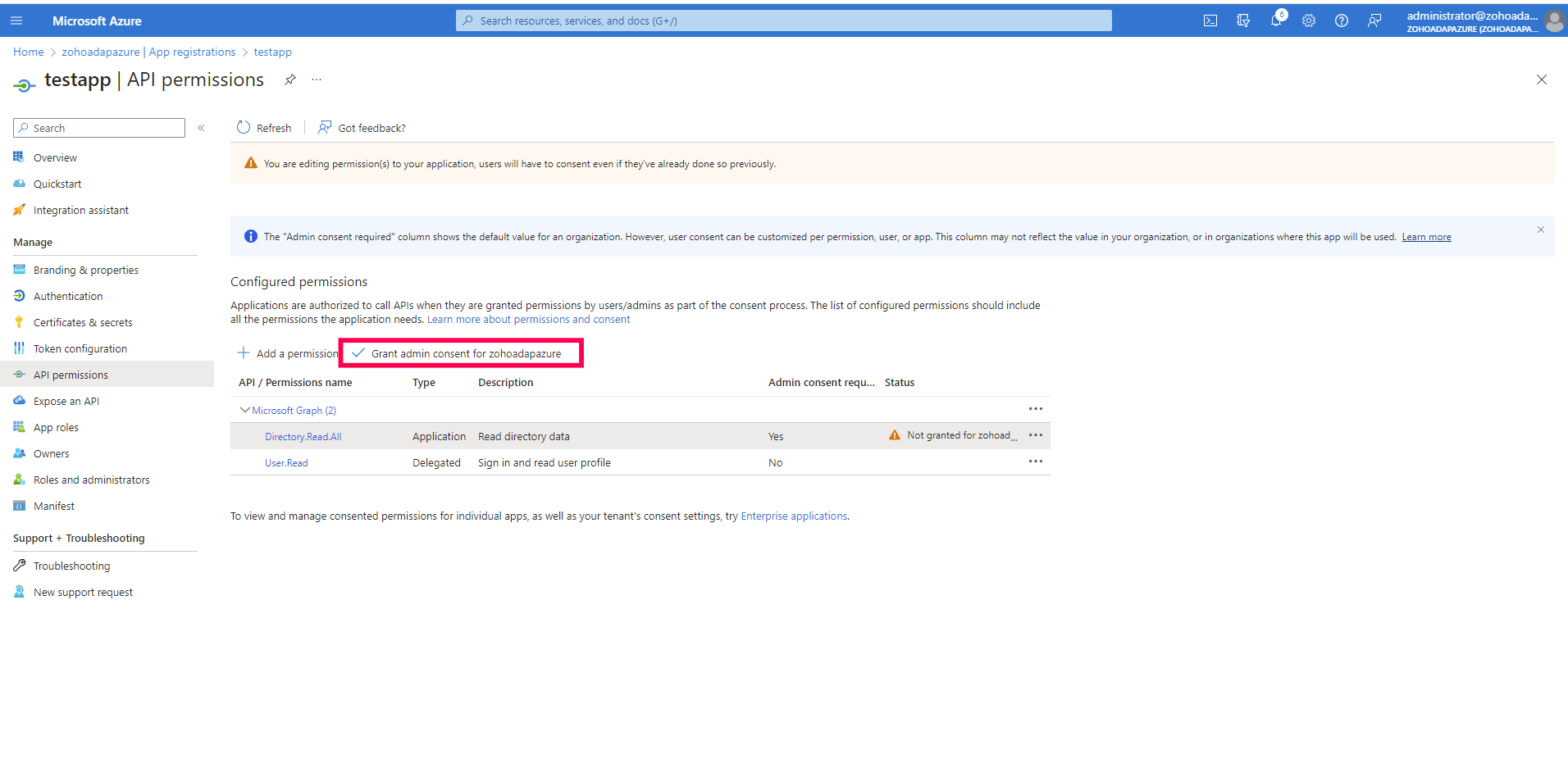

- Gehen Sie zu Verwalten > API-Berechtigungen > + Berechtigung hinzufügen.

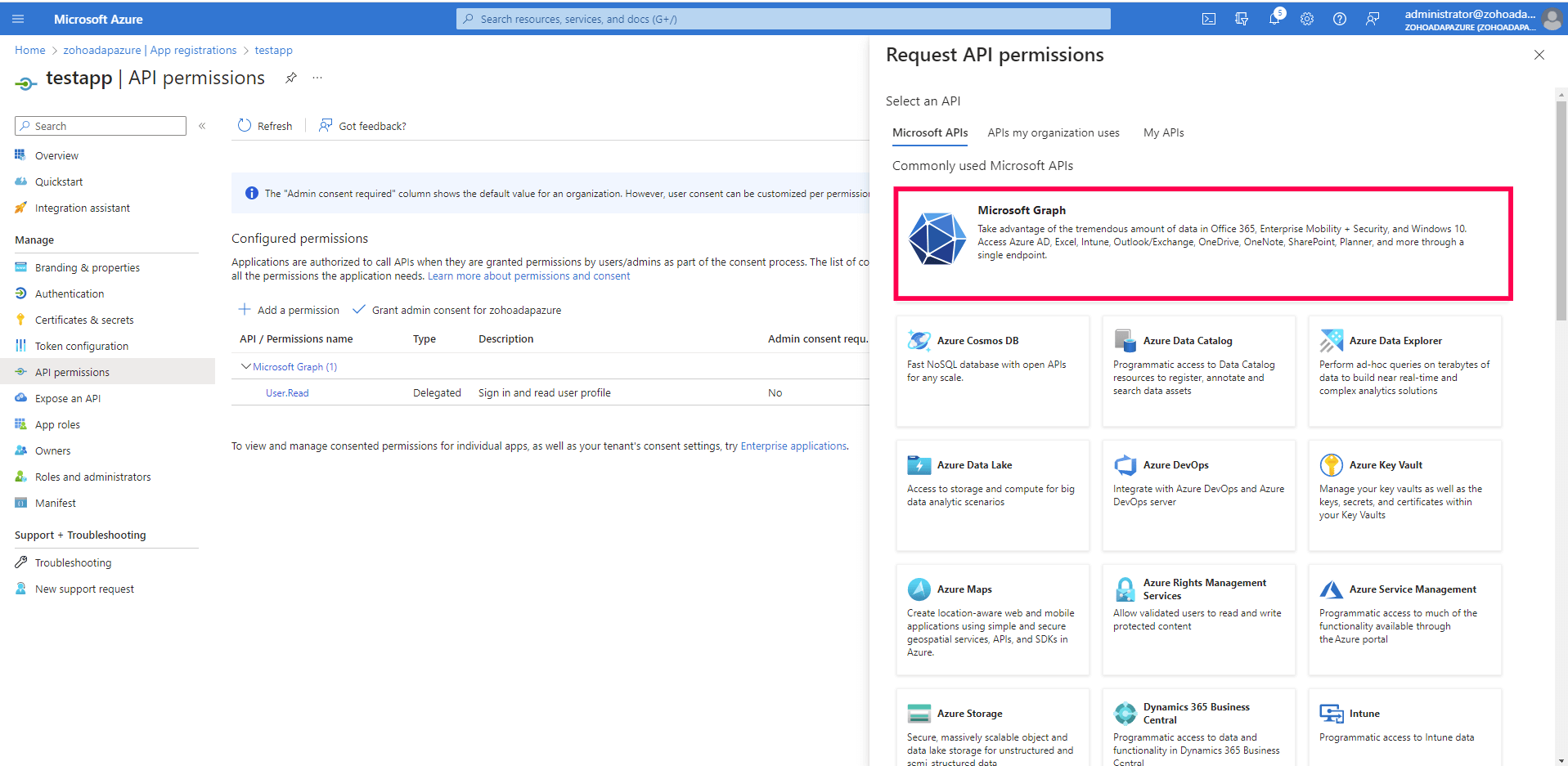

- Wählen Sie Microsoft Graph aus.

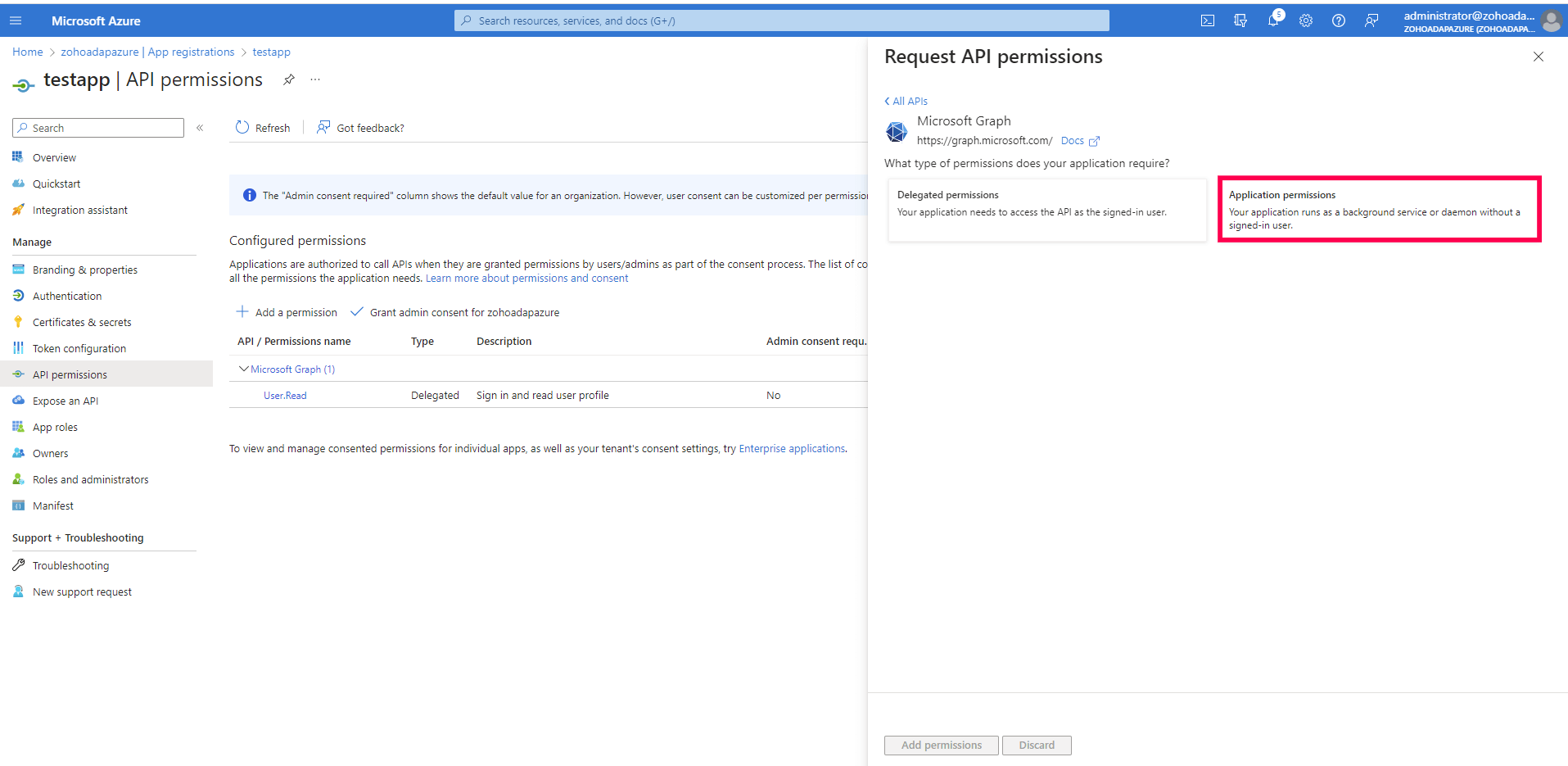

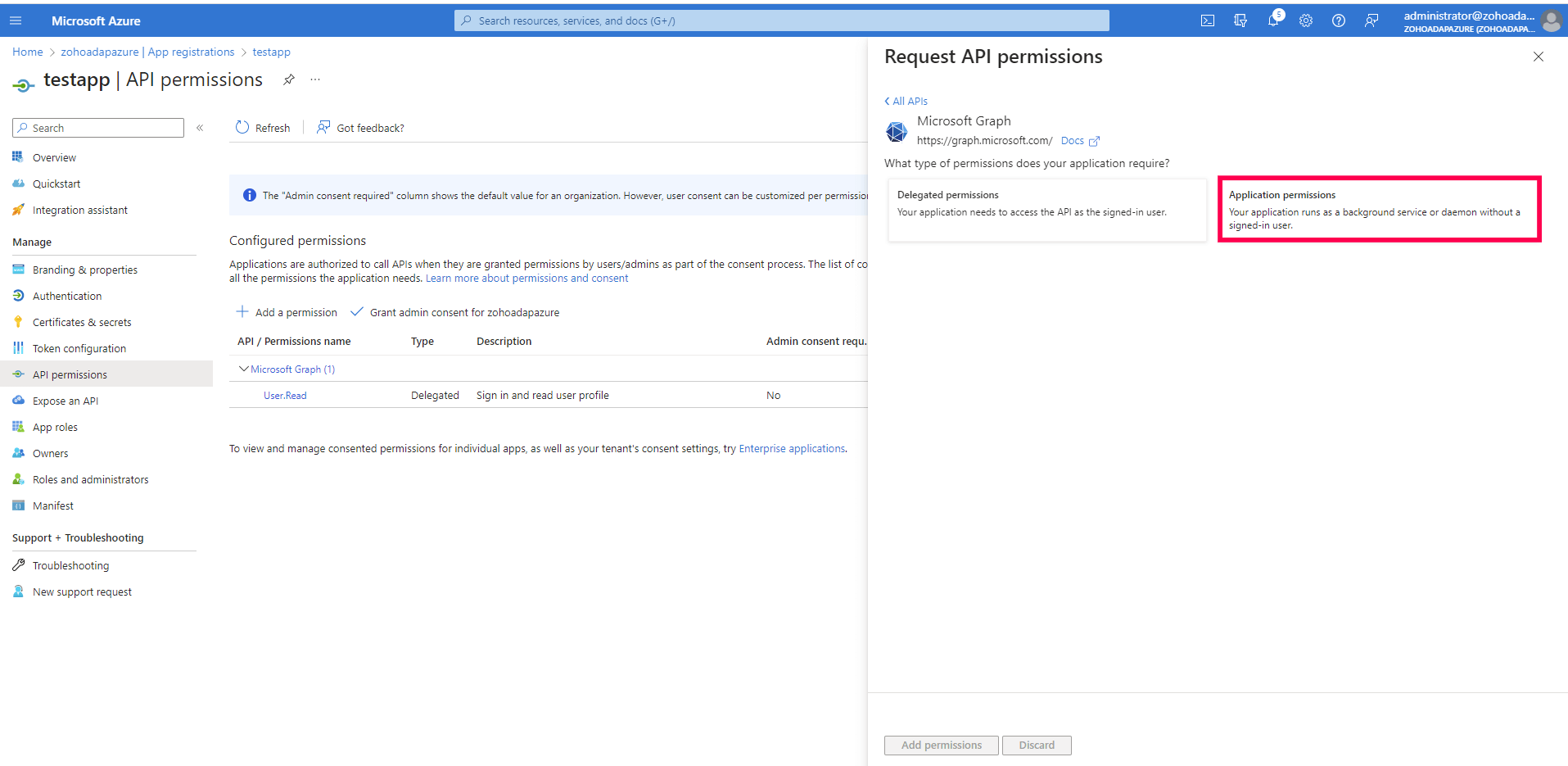

- Wählen Sie Anwendungsberechtigungen für den erforderlichen Berechtigungstyp aus.

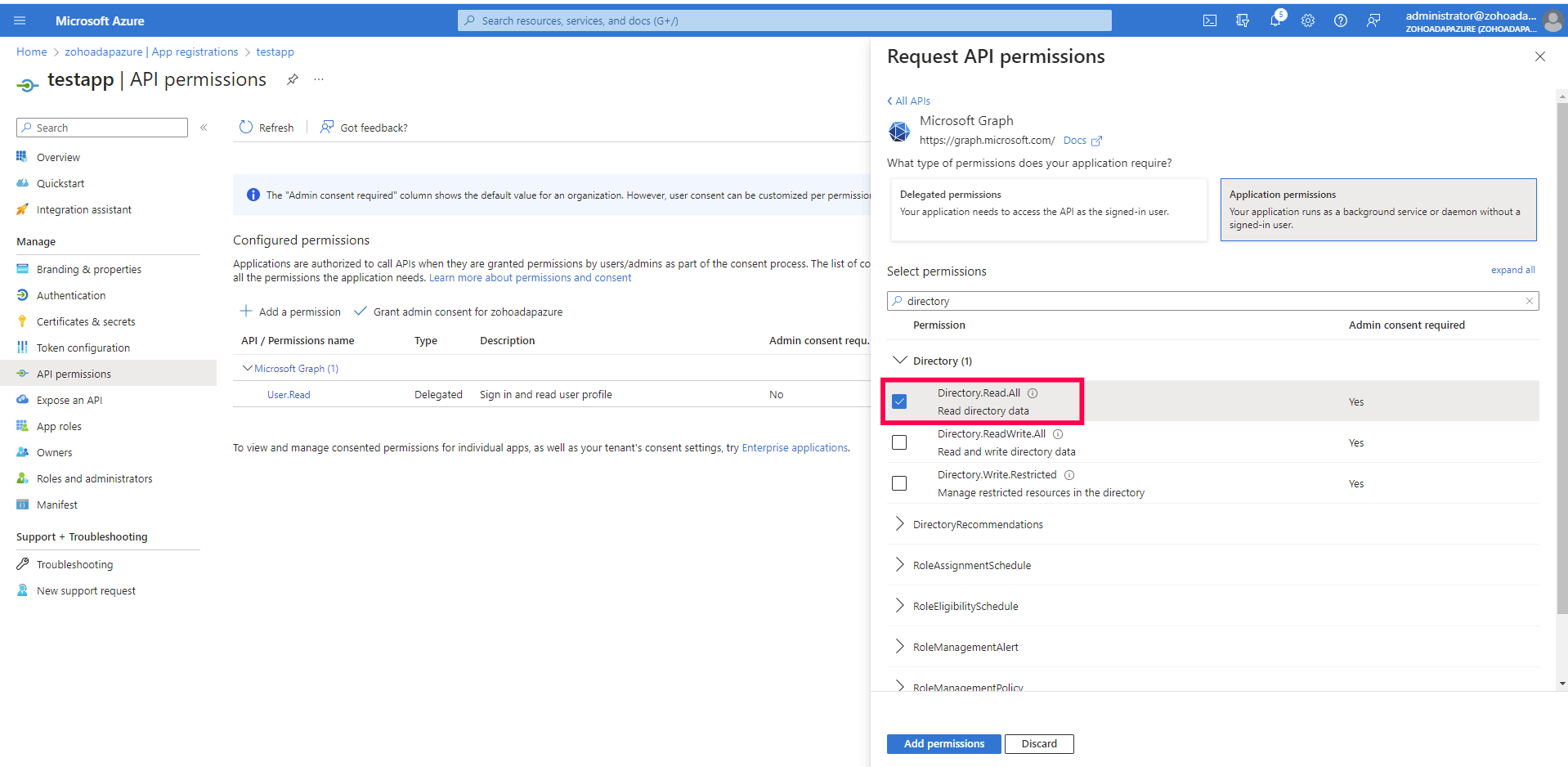

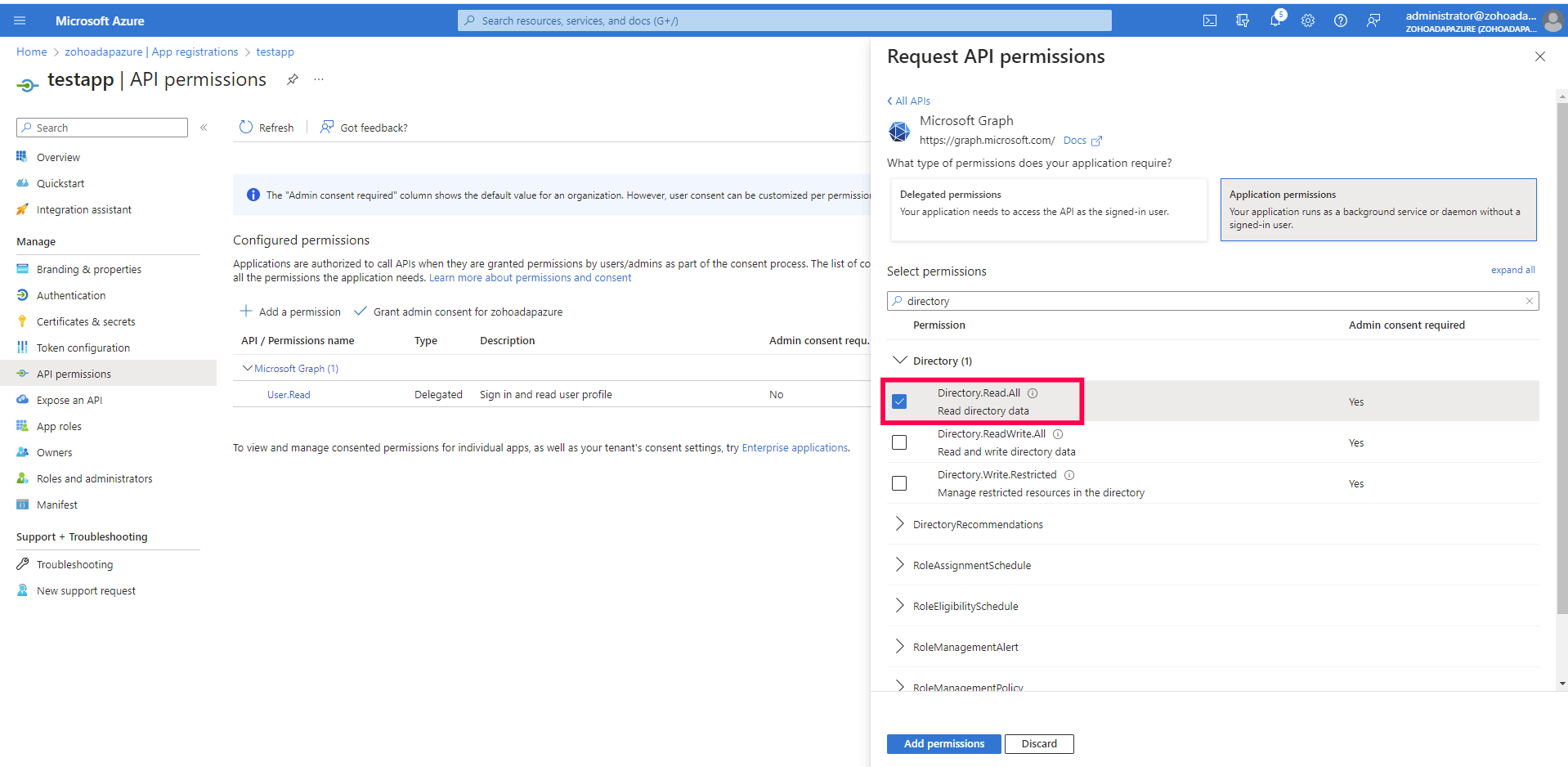

- Wählen Sie aus der Liste Verzeichnis die Option Directory.Read.All aus.

- Klicken Sie auf Berechtigungen hinzufügen.

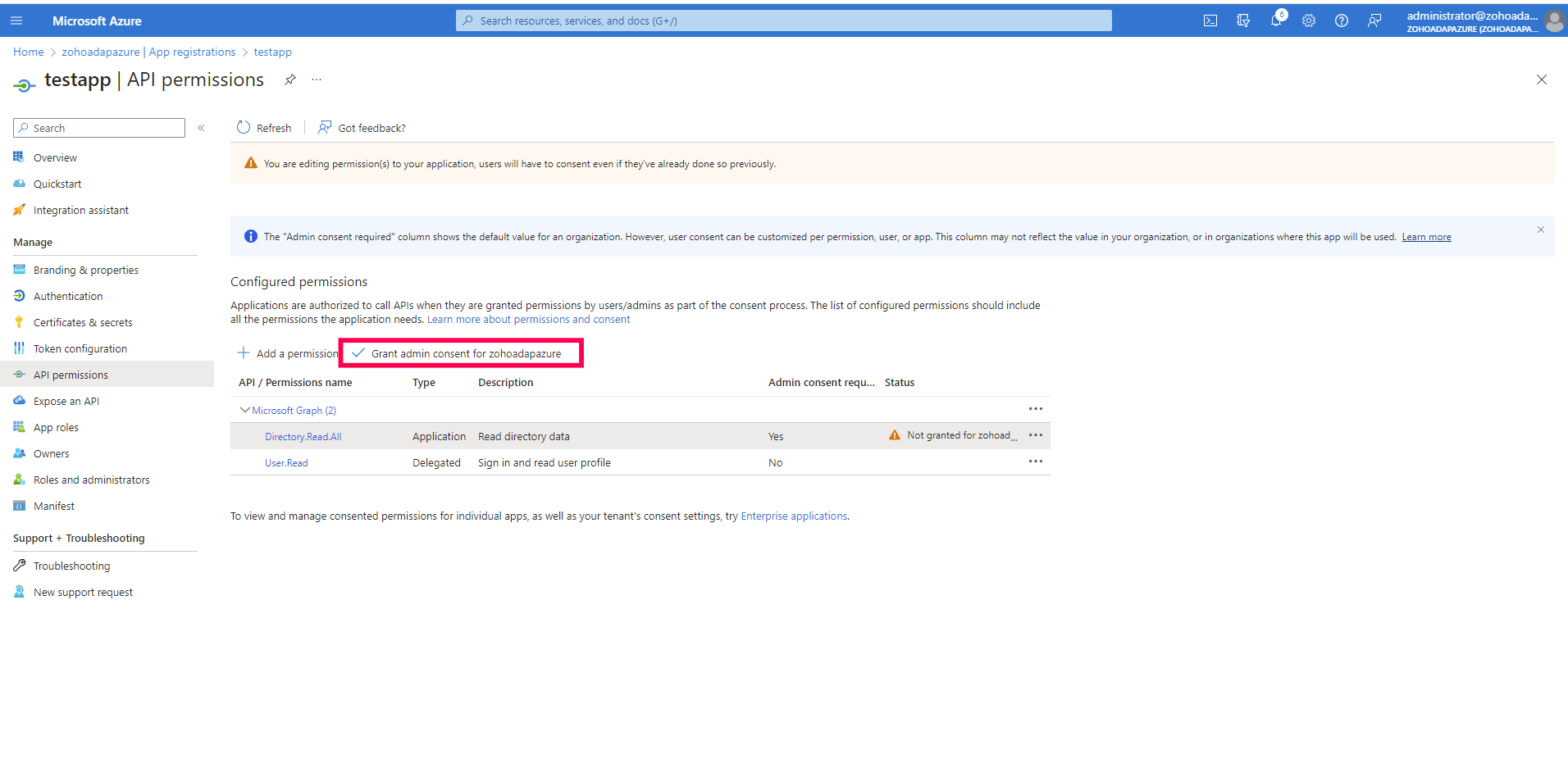

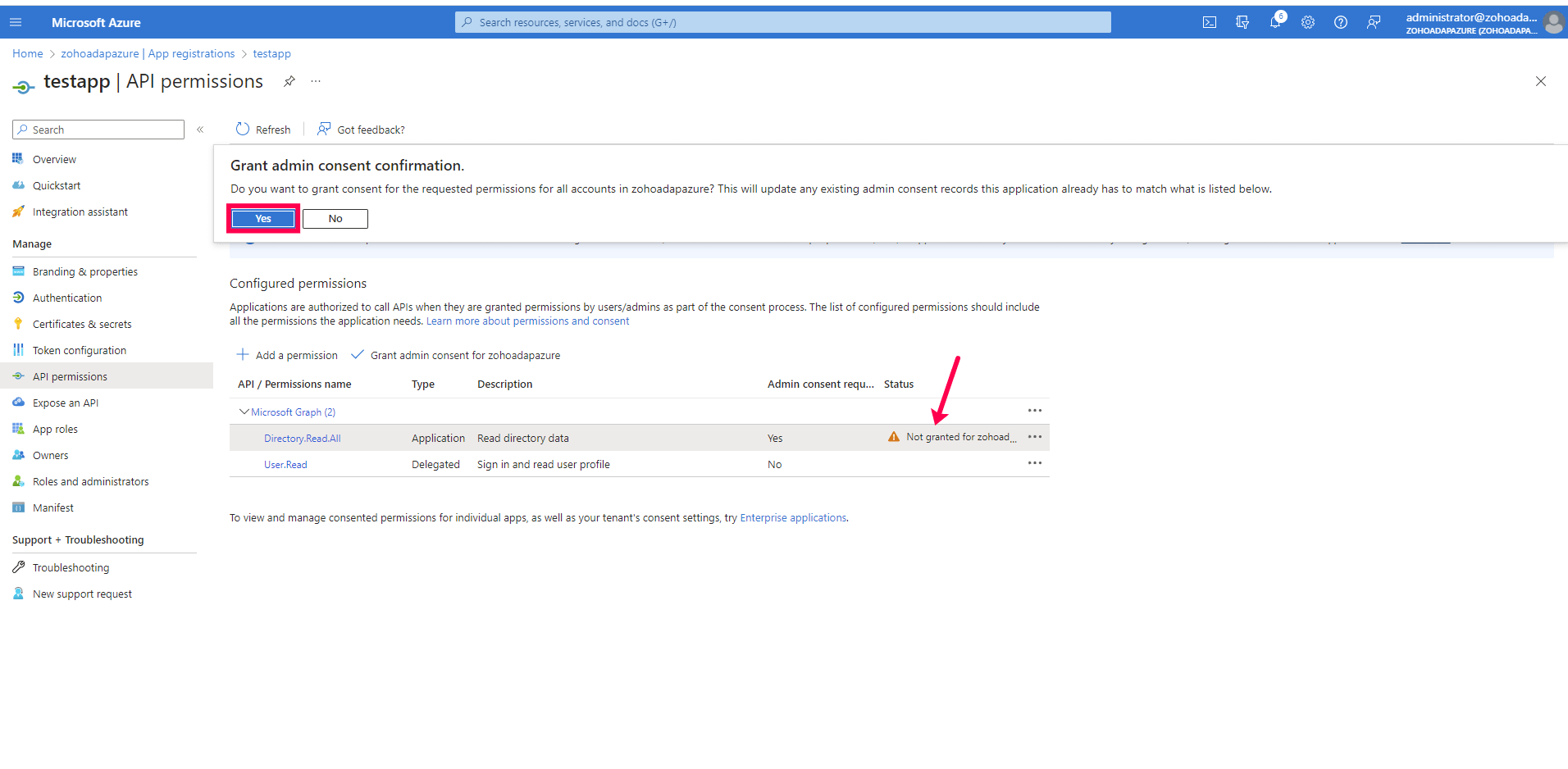

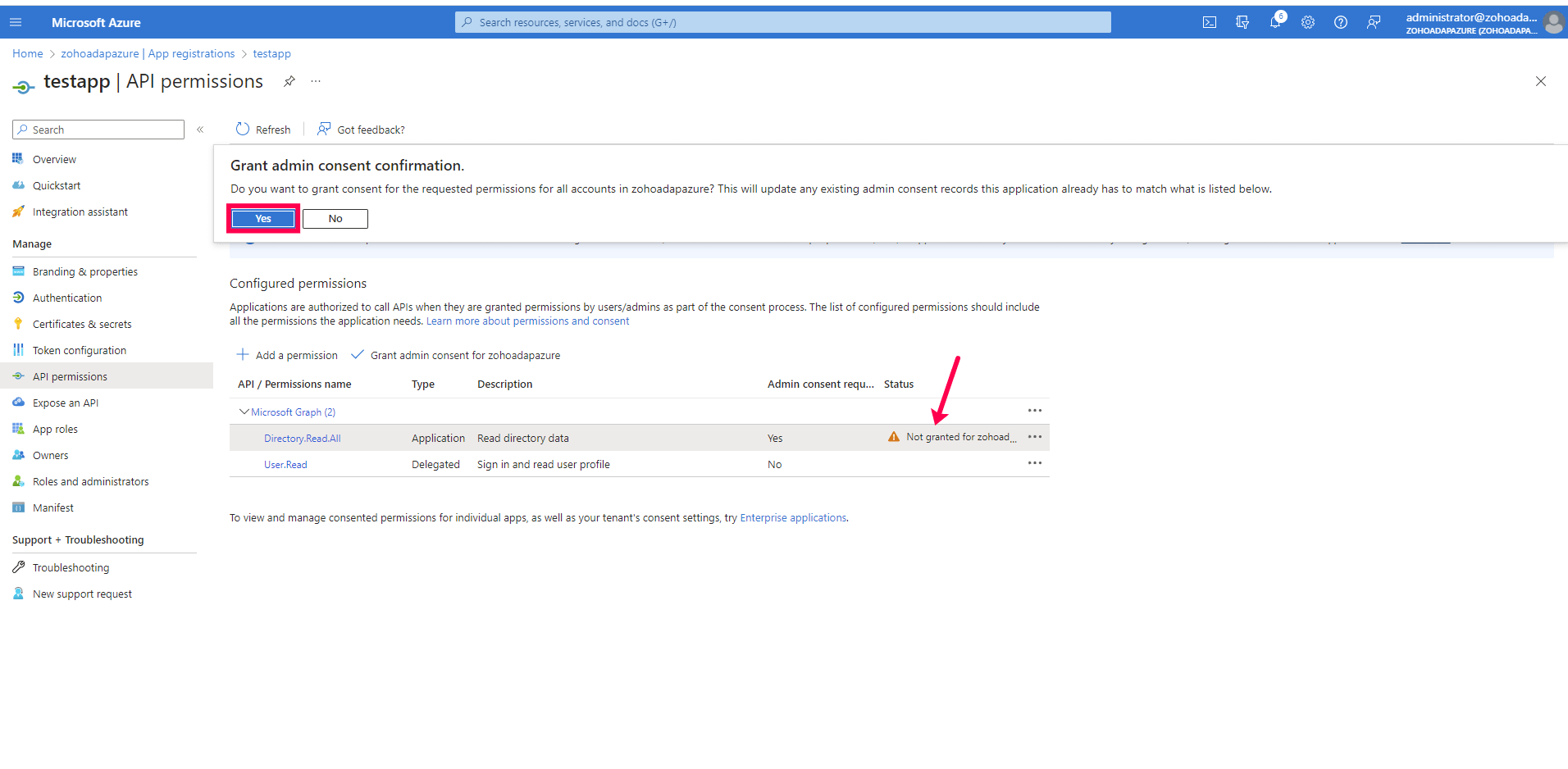

- Klicken Sie auf Admin-Zustimmung für <Mandantenname> erteilen, wobei <Mandantenname> der Name Ihres Azure-Mandanten sein wird.

- Klicken Sie auf Ja. Der Status Nicht erteilt für <Mandantenname> wird zu Erteilt für <Mandantenname> geändert.

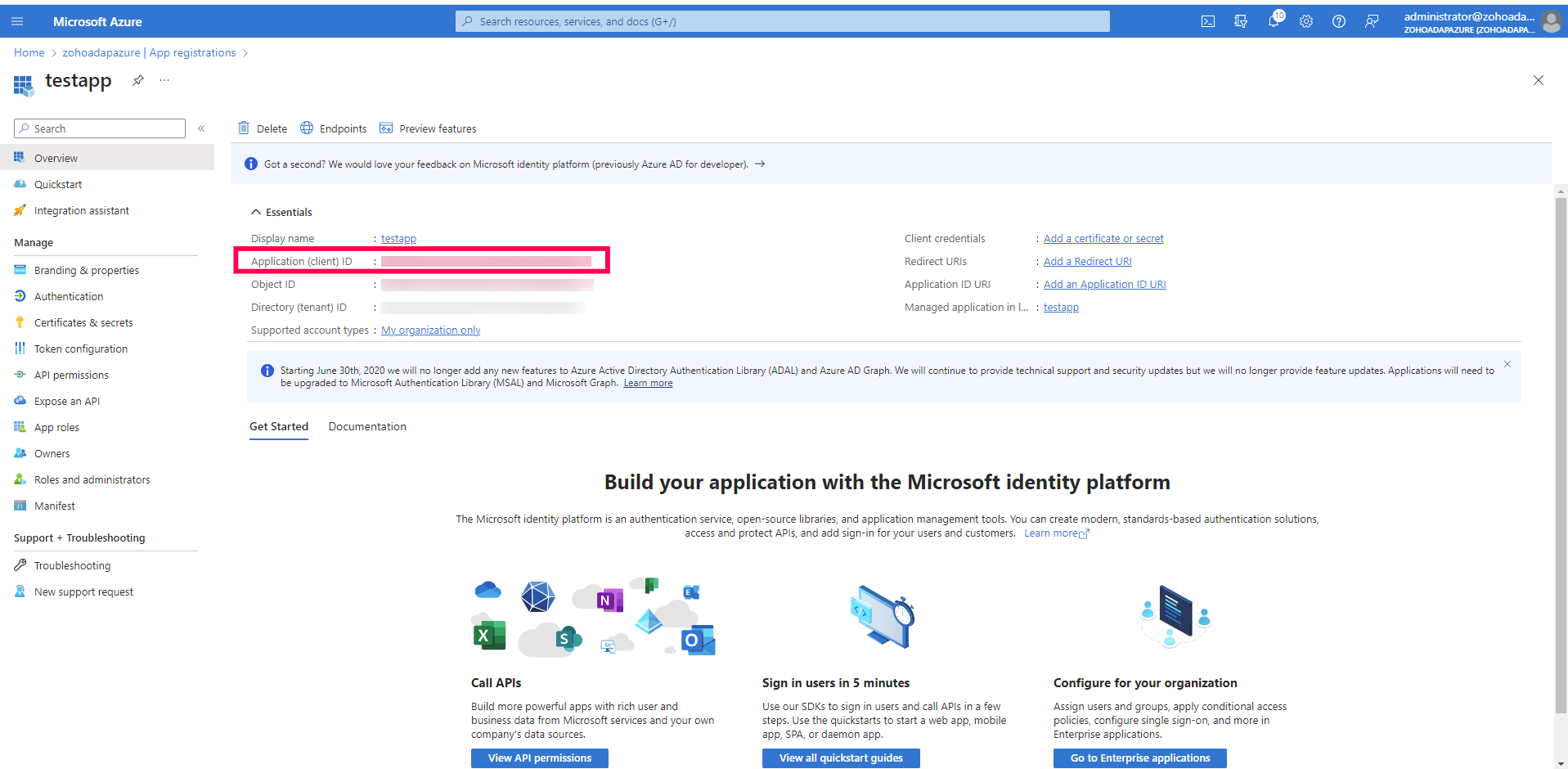

Erhalt der Client-ID und des Client-Geheimnisses

- Suchen Sie im Azure-Portal nach Microsoft Entra ID.

- Gehen Sie zu Verwalten > App-Registrierungen. Wählen Sie Ihre Anwendung unter Eigene Anwendungen aus (z. B. ADAudit Plus App).

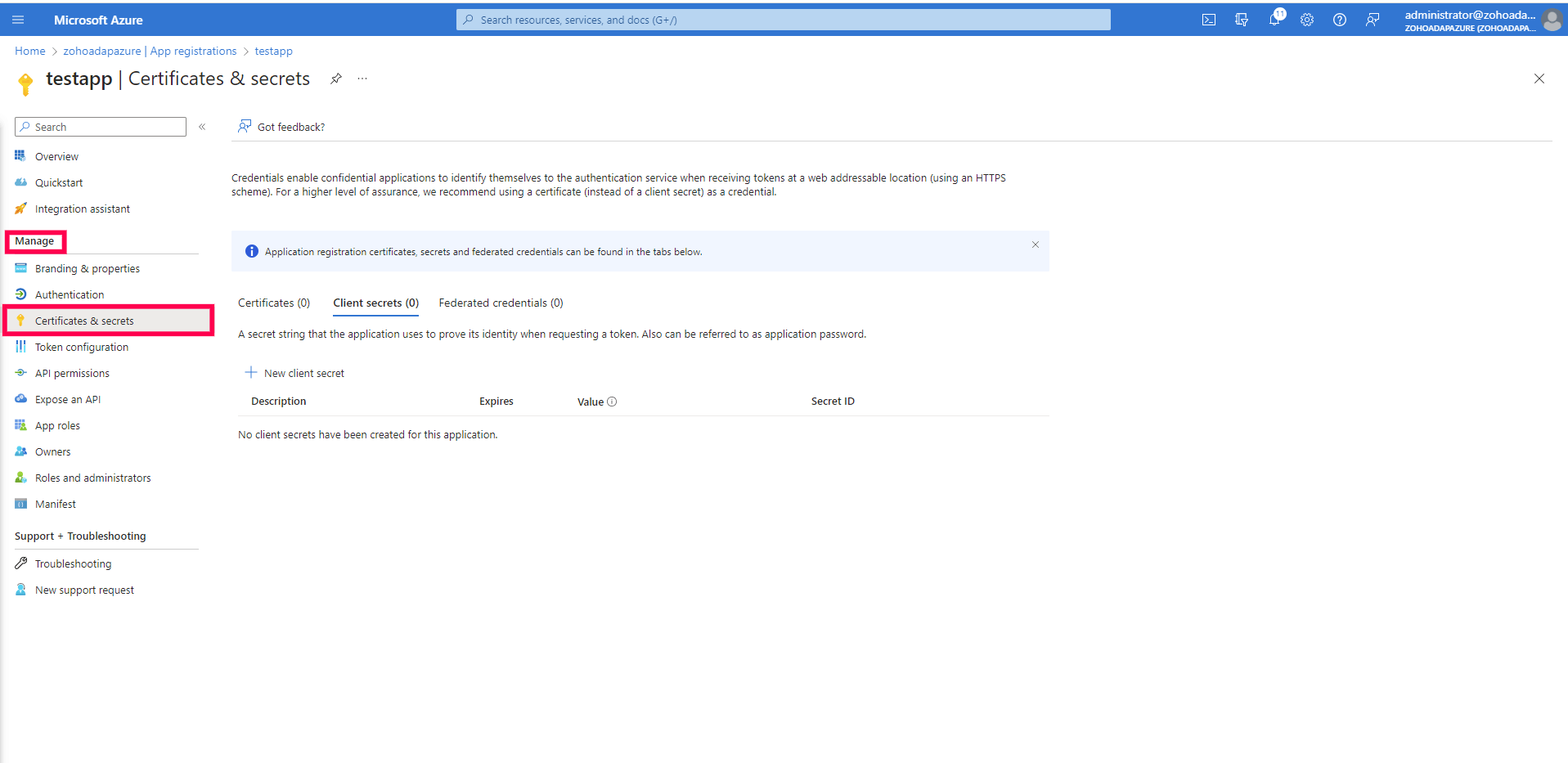

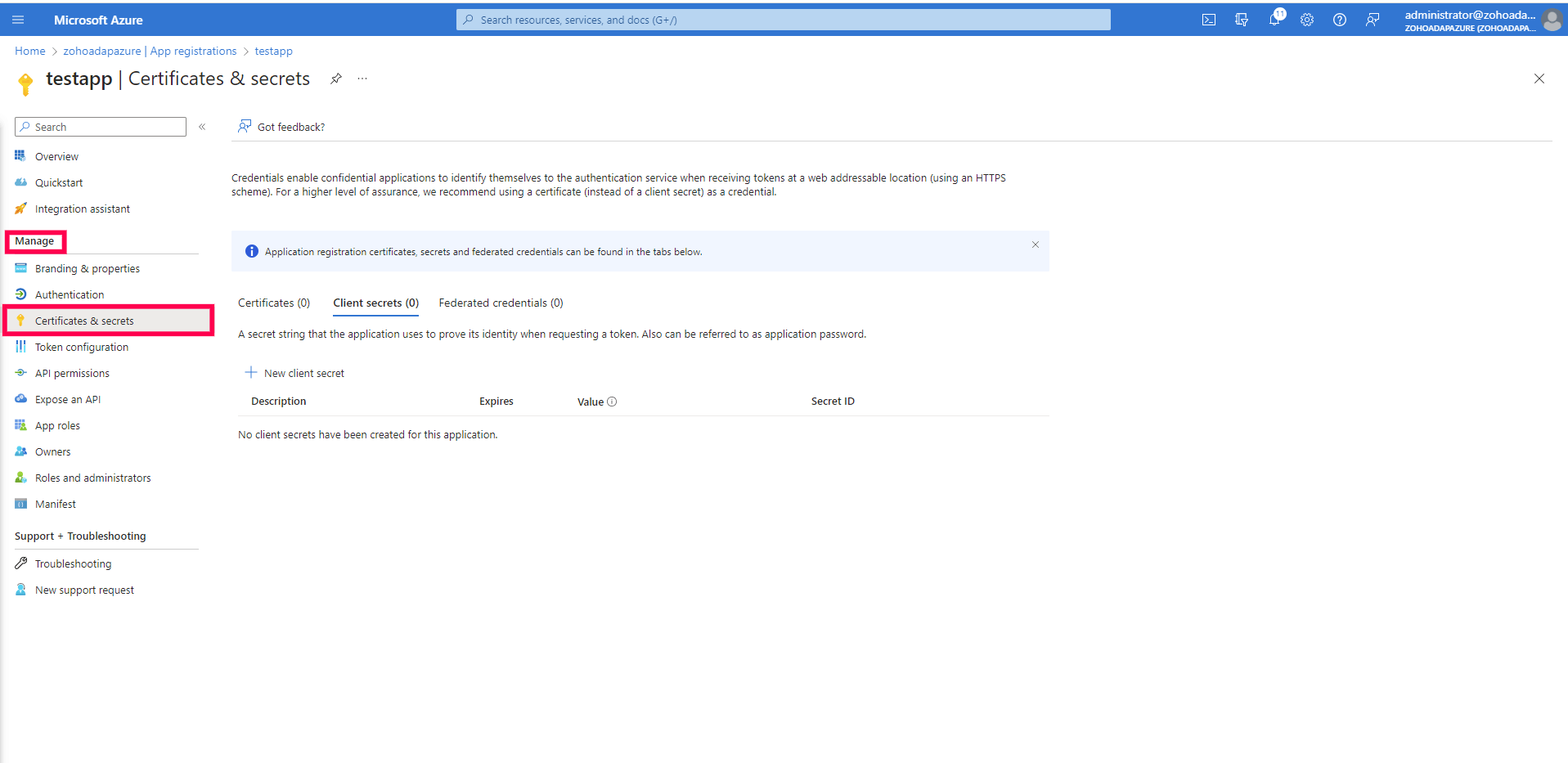

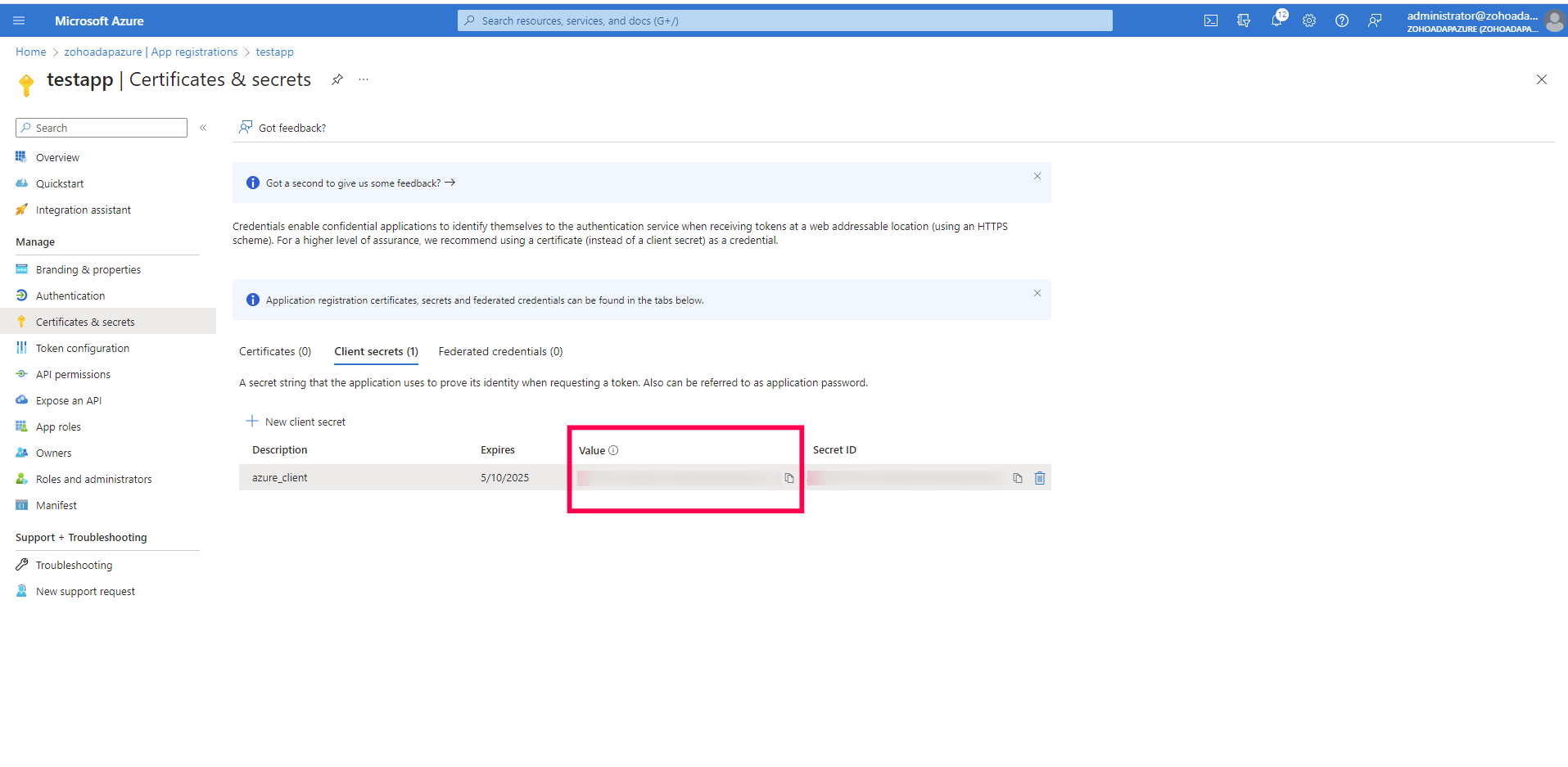

- Gehen Sie zu Verwalten > Zertifikate & Geheimnisse.

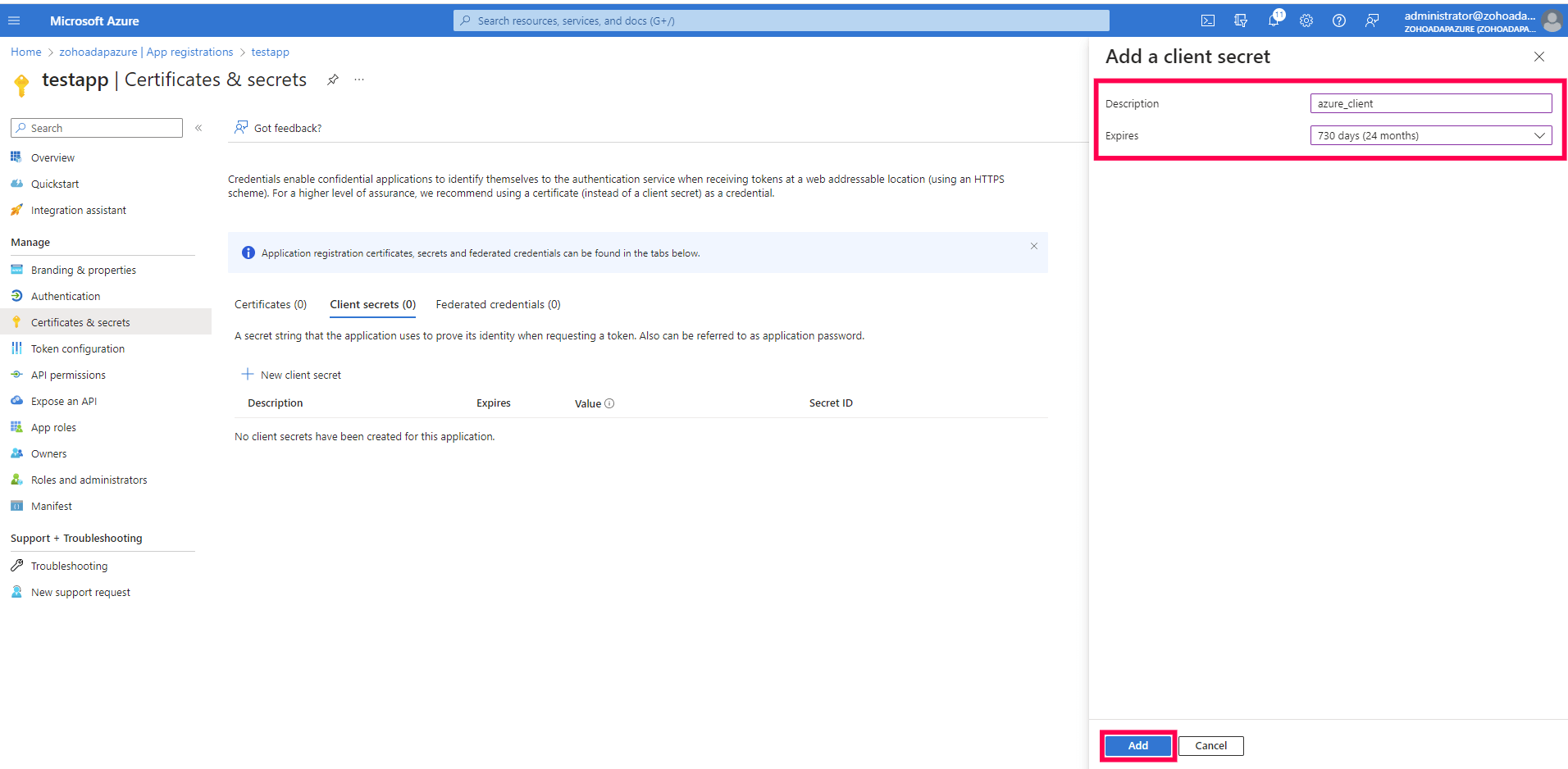

- Klicken Sie auf + Neues Client-Geheimnis.

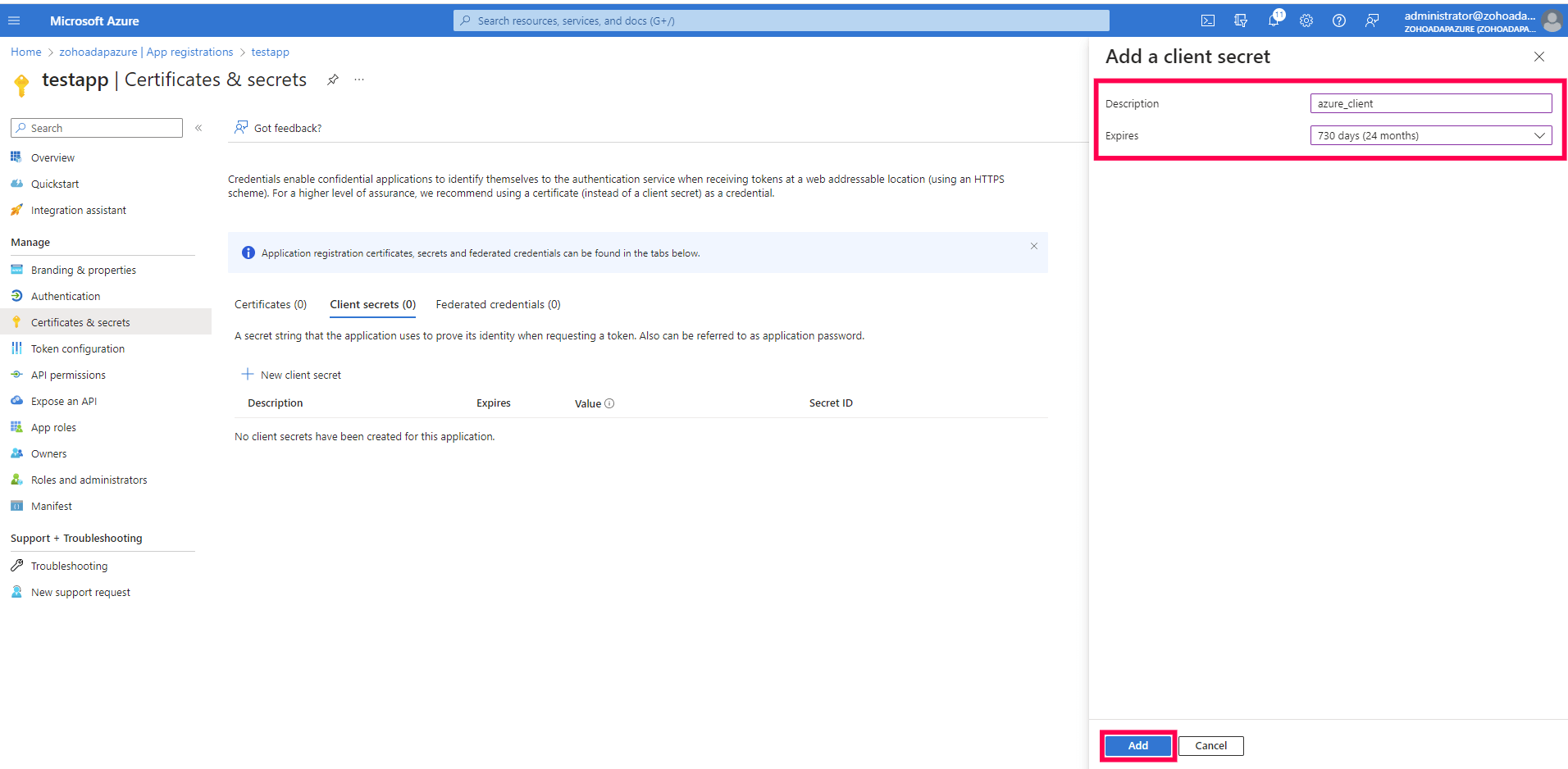

- Geben Sie die Beschreibung ein.

- Legen Sie das Ablaufdatum auf 24 Monate fest, der maximale Wert, der verwendet werden kann.

- Klicken Sie auf Hinzufügen. Die Werte werden angezeigt.

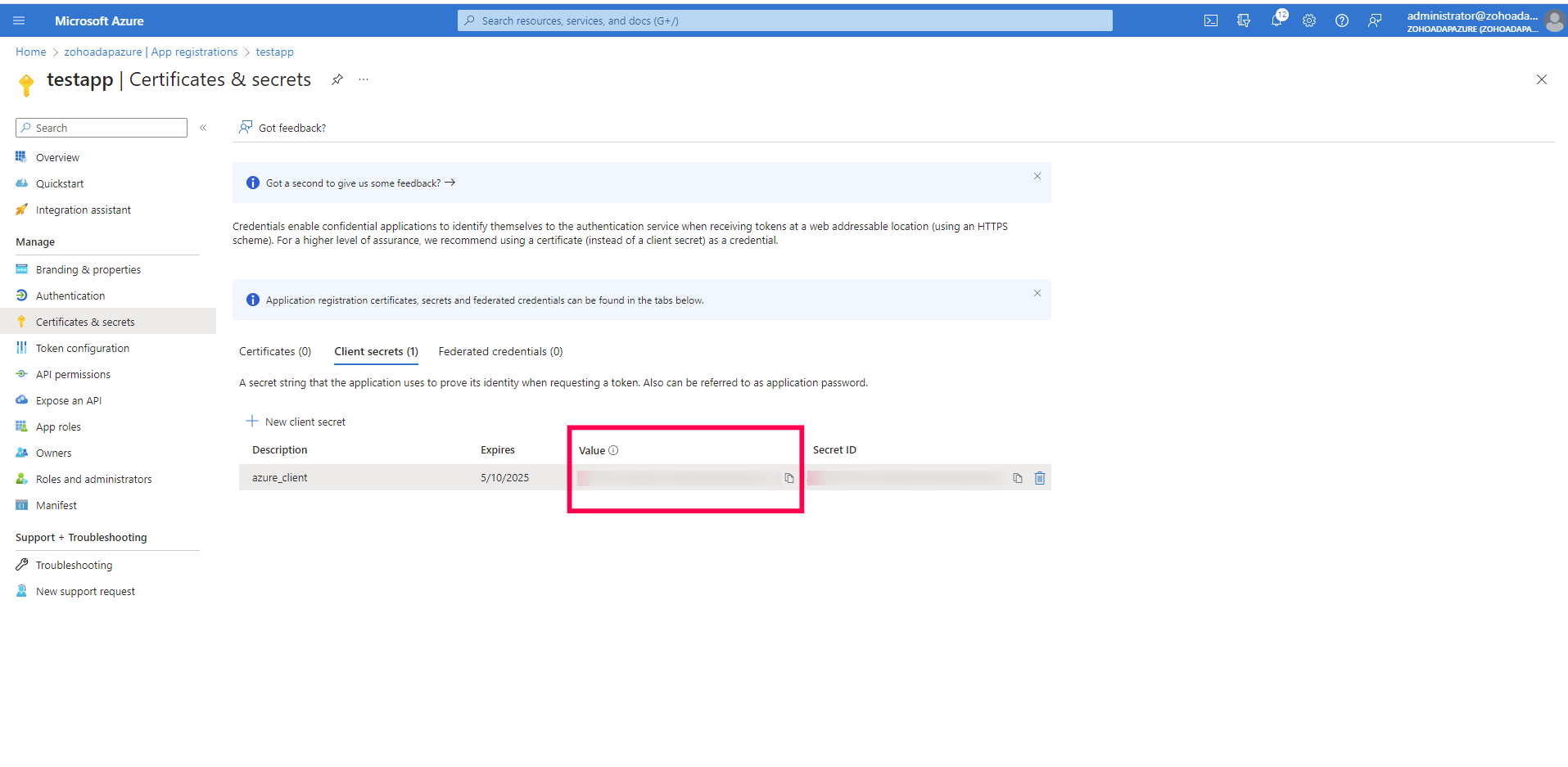

- Kopieren Sie den Wert des Client-Geheimnisses. Der generierte Wert ist das Client-Geheimnis. Dieser Wert wird nur einmal angezeigt, daher stellen Sie sicher, dass Sie ihn sicher kopieren.

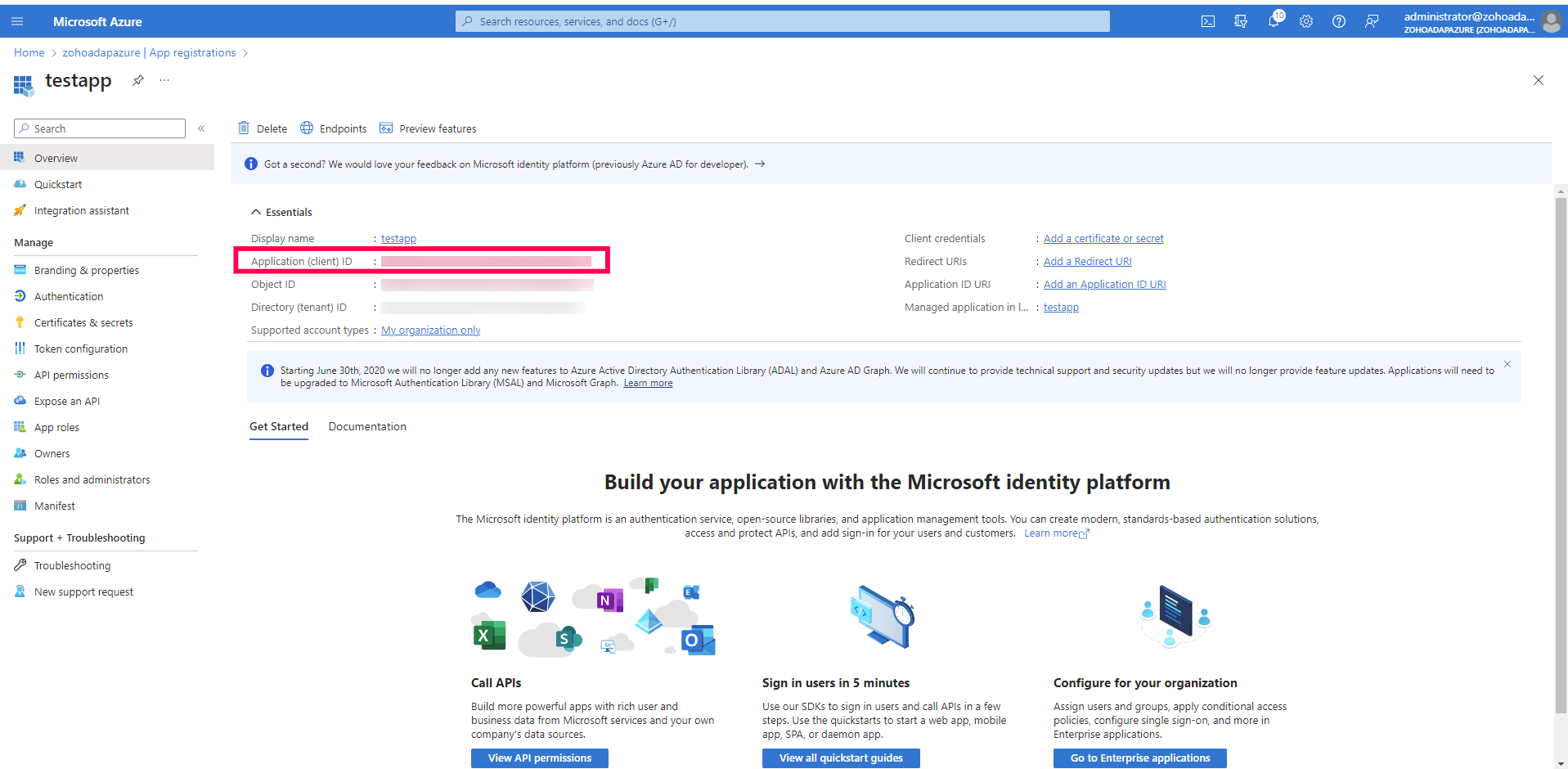

- Notieren Sie sich die Anwendungs- (Client-) ID als Client-ID. Die Client-ID und die Geheim-ID werden bei der Konfiguration des Mandanten in ADAudit Plus benötigt.

Click here to expand

Click here to expand