Angriffsflächen-Analyse für Azure Cloud

Mit dem Angriffsflächen-Analyzer können Sie Bedrohungen in Ihrer Azure-Cloud erkennen und die Cloud-Sicherheit verbessern.

Nachfolgend sind die von der Angriffsbietoberflächen-Analyzer für Azure erfassten Dienste aufgeführt:

- Azure Compute

- Azure Networking

- Azure Storage

- Azure Web

- Azure Monitor

- Azure Integration

- Azure Database

- Azure Security

- Azure Container

- Azure Recovery Service

Voraussetzungen

Damit der Angriffsbietoberflächen-Analyzer nahtlos funktioniert, sollte der ADAudit Plus-Server eine funktionsfähige Internetverbindung haben. Darüber hinaus muss der ausgehende HTTPS-Port 443 auf dem ADAudit Plus-Server geöffnet werden, um mit der Azure-Plattform zu kommunizieren.

Es gibt zwei Szenarien zur Konfiguration Ihrer Azure-Cloud für die Analyse der Angriffsfläche:

- Synchronisieren eines vorhandenen Entra-ID-Mandanten, der in ADAudit Plus konfiguriert ist

- Konfigurieren einer neuen Azure-Cloud für die Analyse der Angriffsfläche

Synchronisieren eines vorhandenen Entra-ID (früher Azure AD) Mandanten

Wenn Sie einen Entra-ID-Mandanten hinzufügen möchten, der bereits für die Überwachung in ADAudit Plus für die Analyse der Angriffsfläche konfiguriert ist, müssen Sie zusätzliche Berechtigungen für die registrierte Anwendung zuweisen.

Den Namen und die Client-ID der registrierten Anwendung aus ADAudit Plus abrufen

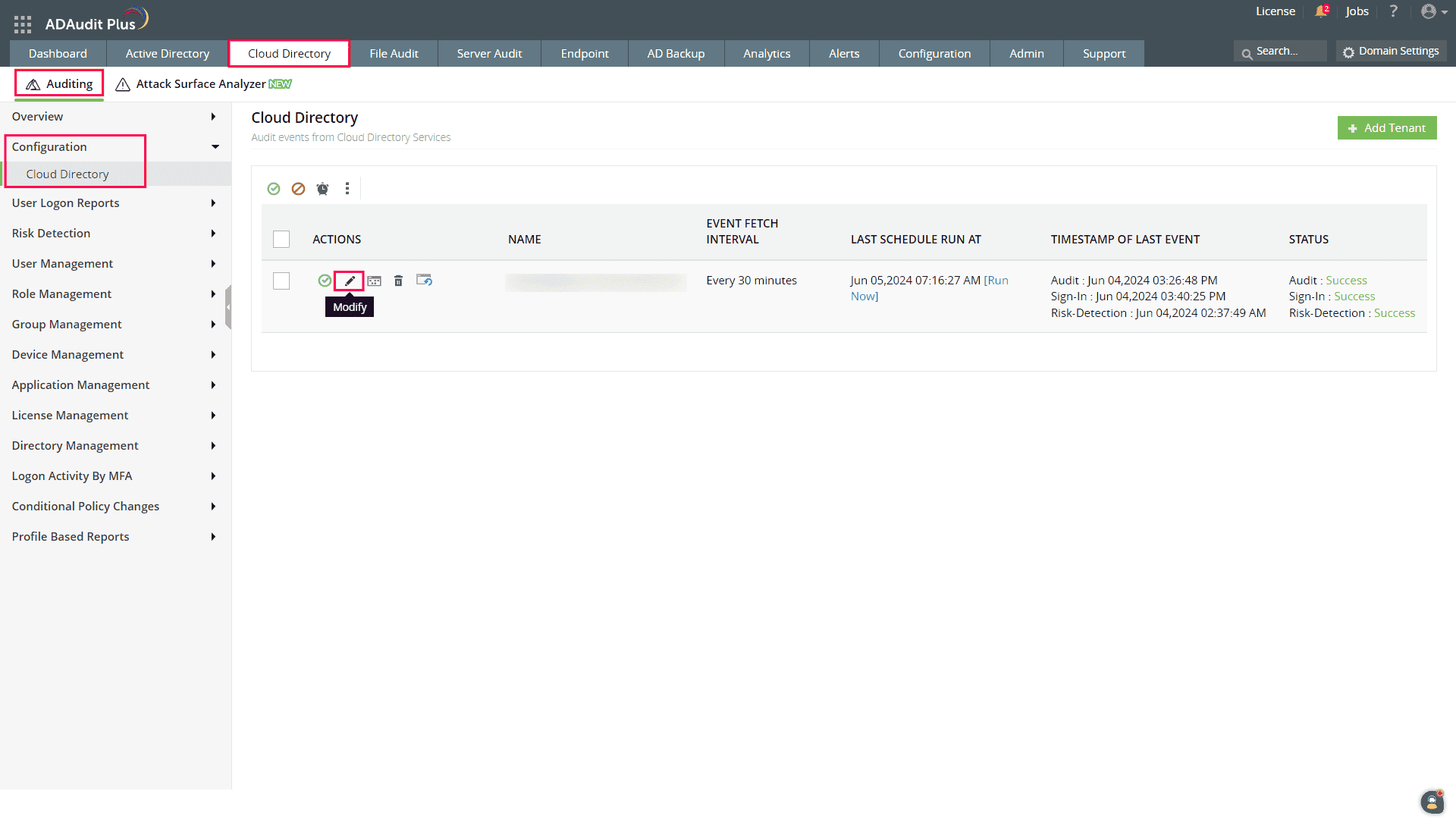

- Melden Sie sich bei der ADAudit Plus-Webkonsole an.

- Navigieren Sie zum Cloud-Verzeichnis-Tab > Überwachung > Konfiguration > Cloud-Verzeichnis.

- Klicken Sie auf die Option Ändern für das Cloud-Verzeichnis, das Sie für die Analyse der Angriffsfläche konfigurieren möchten.

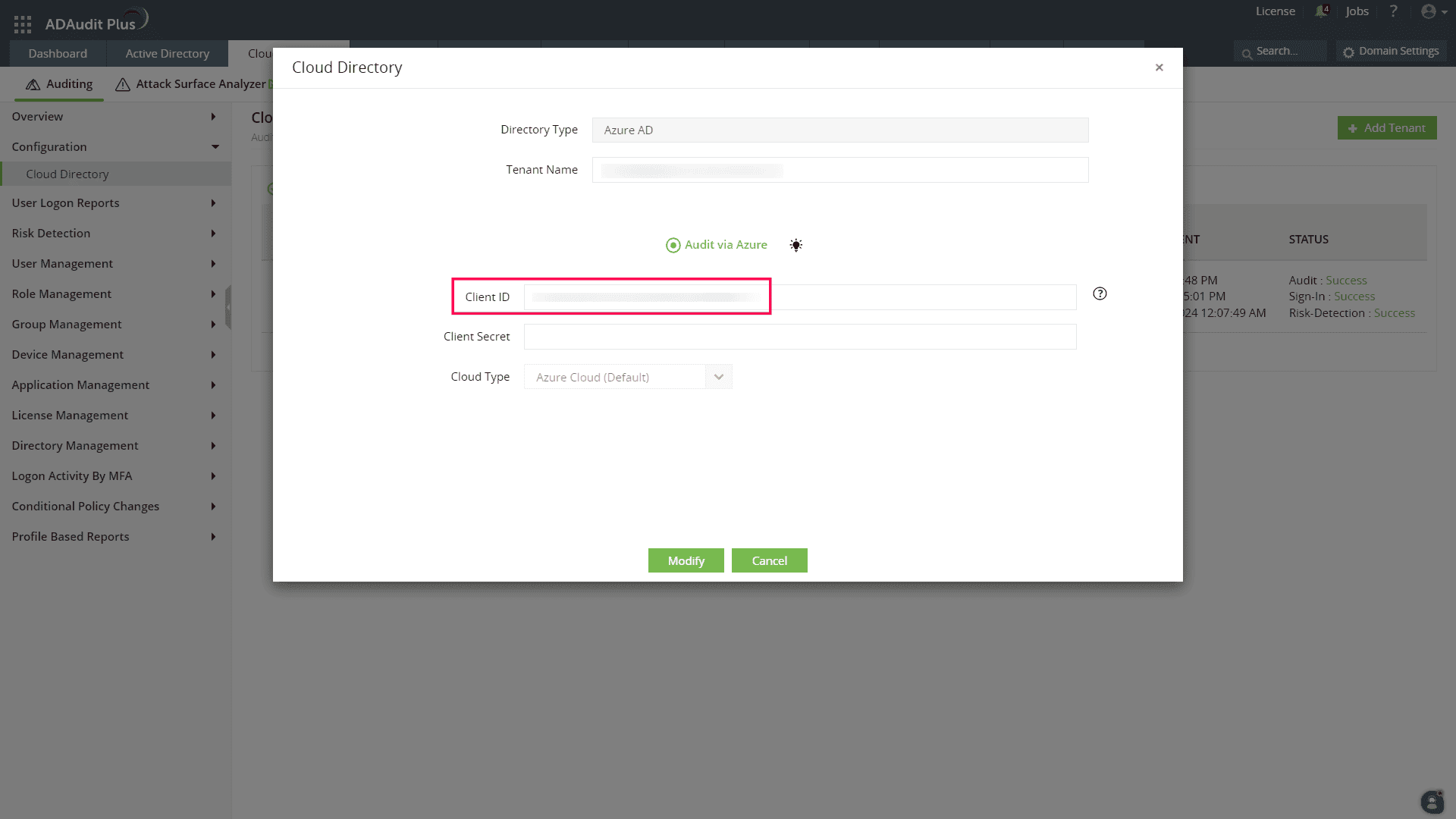

- Kopieren Sie im Cloud-Verzeichnis-Popup die Client-ID.

Das Client-Geheimnis und die Abonnement-ID aus dem Azure-Portal abrufen

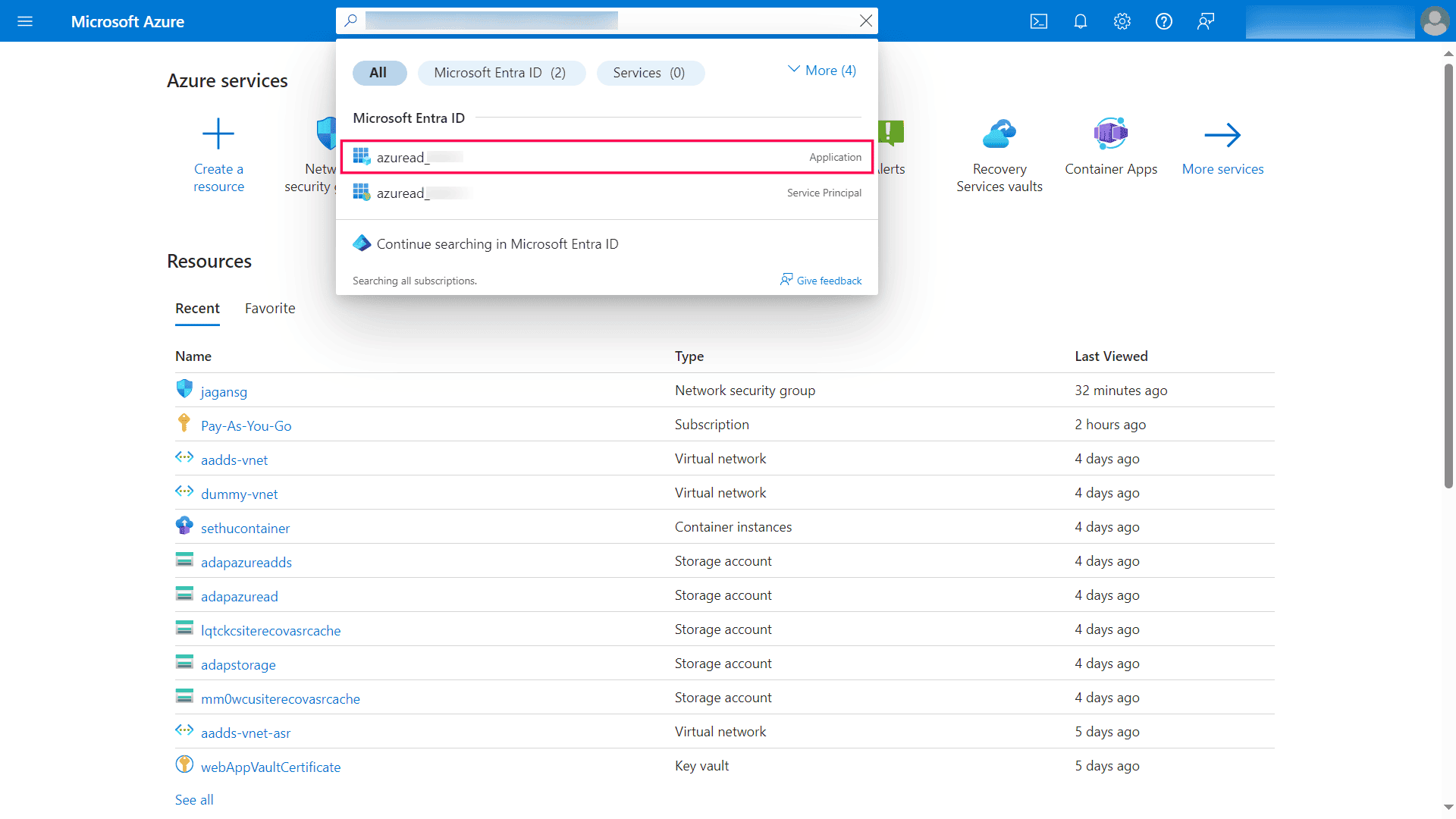

- Melden Sie sich beim Azure-Portal an.

- Fügen Sie die Client-ID in das Suchfeld ein, um die registrierte Anwendung zu finden, die mit dieser Client-ID verknüpft ist, und notieren Sie sich den Namen der Anwendung.

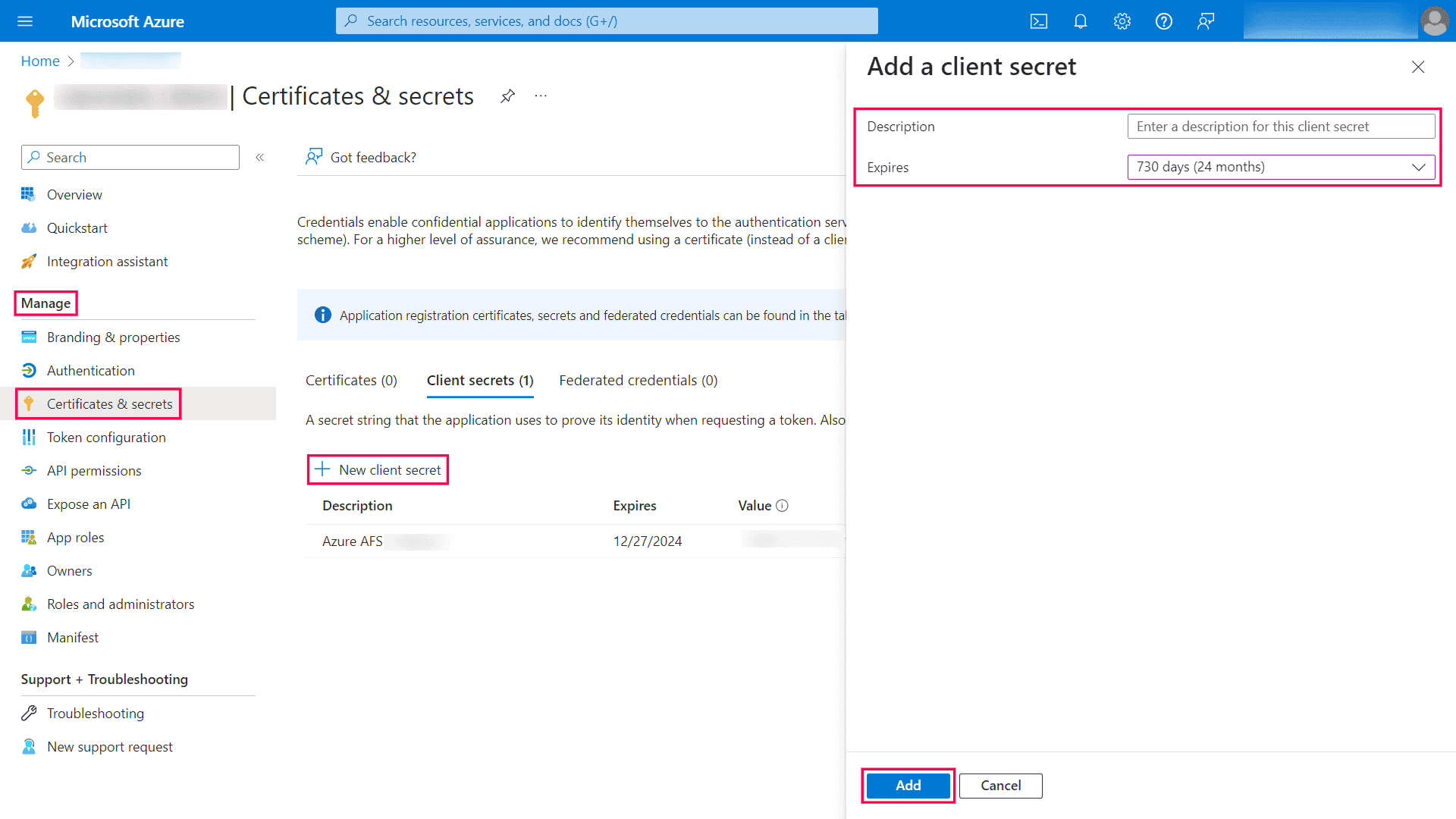

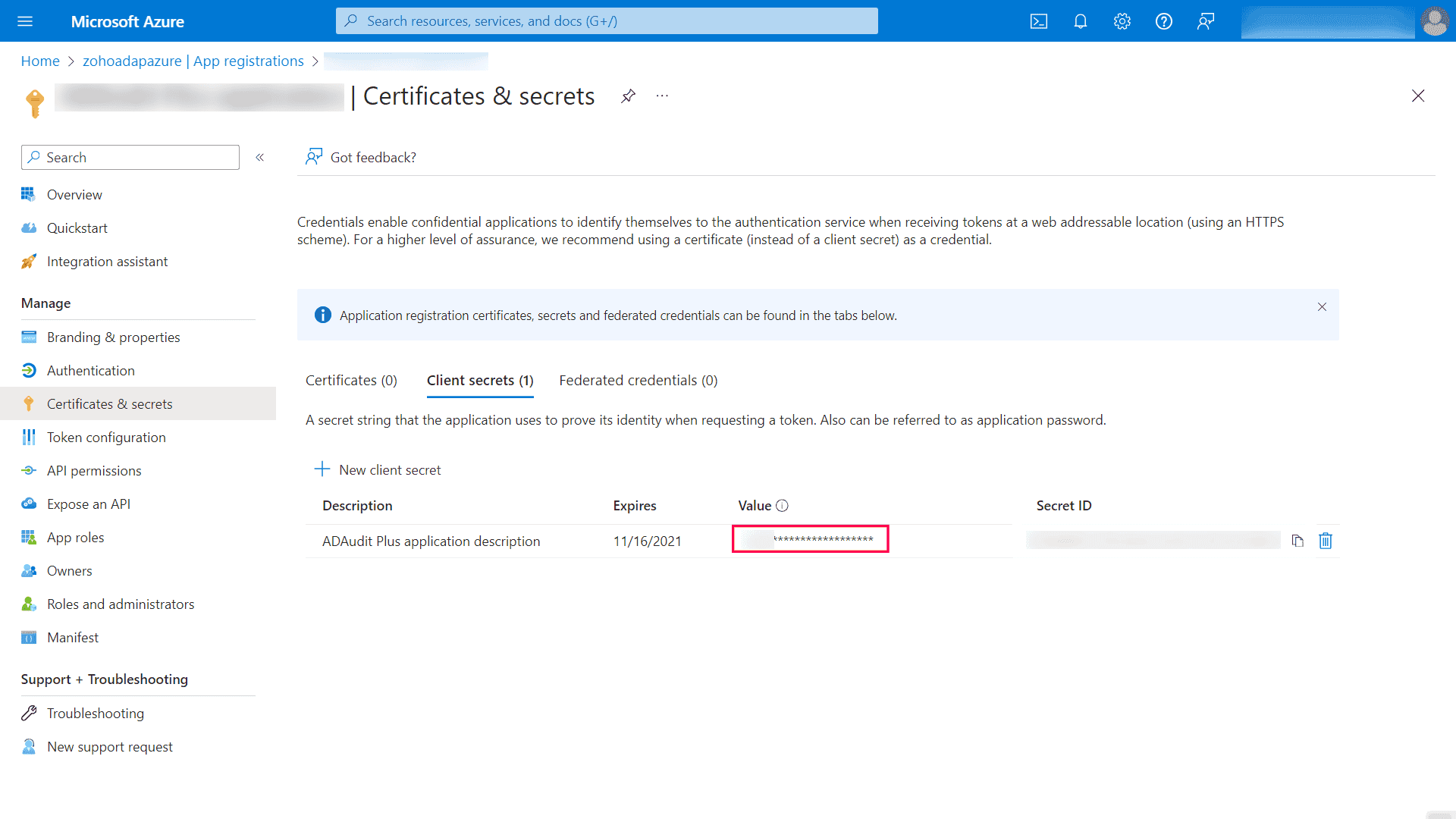

- Wählen Sie die Anwendung aus und gehen Sie zu Verwalten > Zertifikate & Geheimnisse > Neues Client-Geheimnis.

- Geben Sie im Client-Geheimnis hinzufügen-Panel eine geeignete Beschreibung ein, wählen Sie 730 Tage (24 Monate) aus dem Gültig bis-Dropdown aus und klicken Sie dann auf Hinzufügen.

- Kopieren Sie den Wert

da dies erforderlich sein wird, wenn Sie die Azure-Cloud in ADAudit Plus konfigurieren.

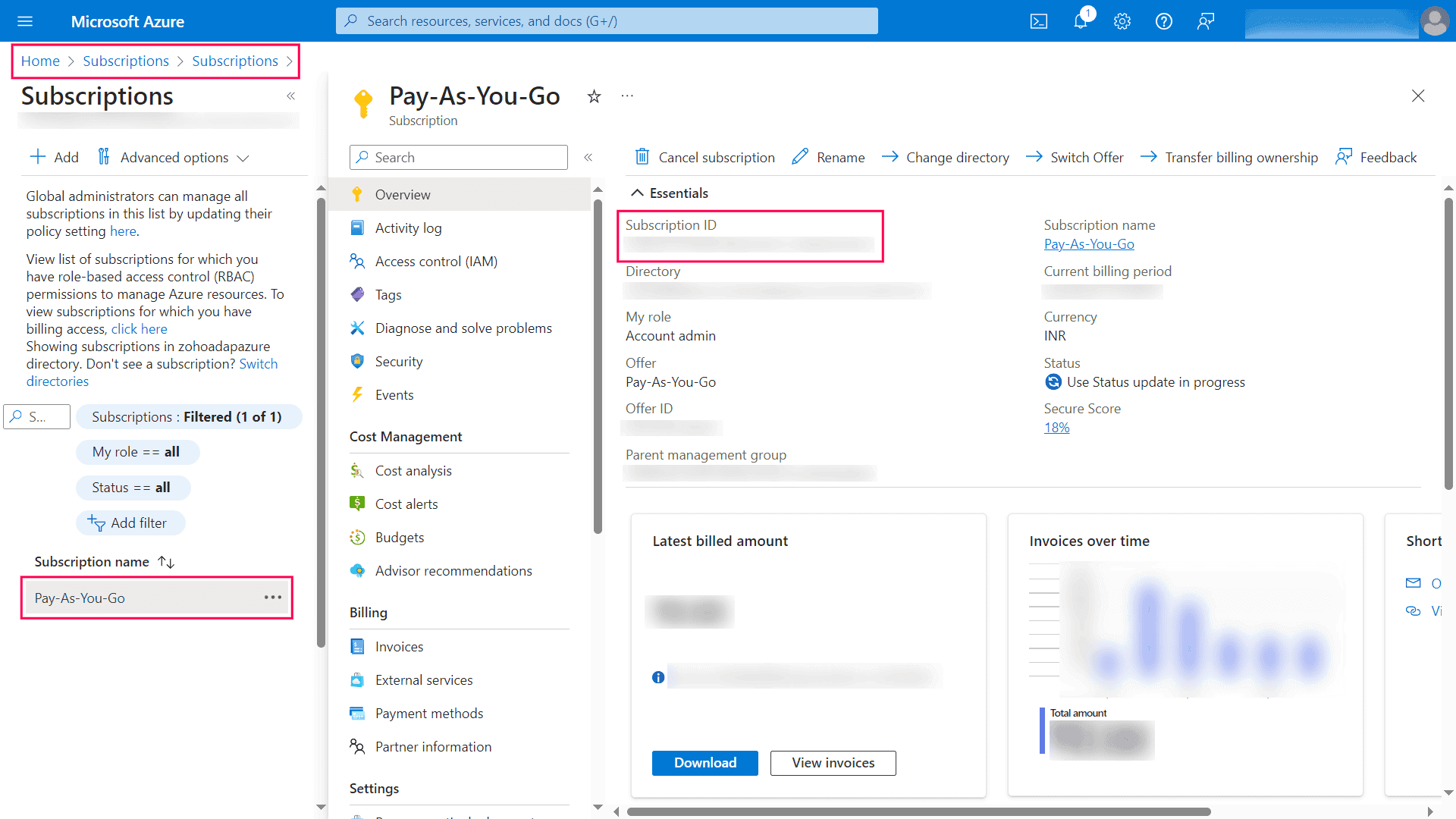

- Gehen Sie im Azure-Portal zu Abonnements, wählen Sie das Abonnement aus, das Sie in ADAudit Plus konfigurieren möchten, und kopieren Sie die Abonnement-ID, da dies bei der Konfiguration der Azure-Cloud im Angriffsoberflächenanalysator erforderlich ist.

Erforderliche Berechtigungen zuweisen

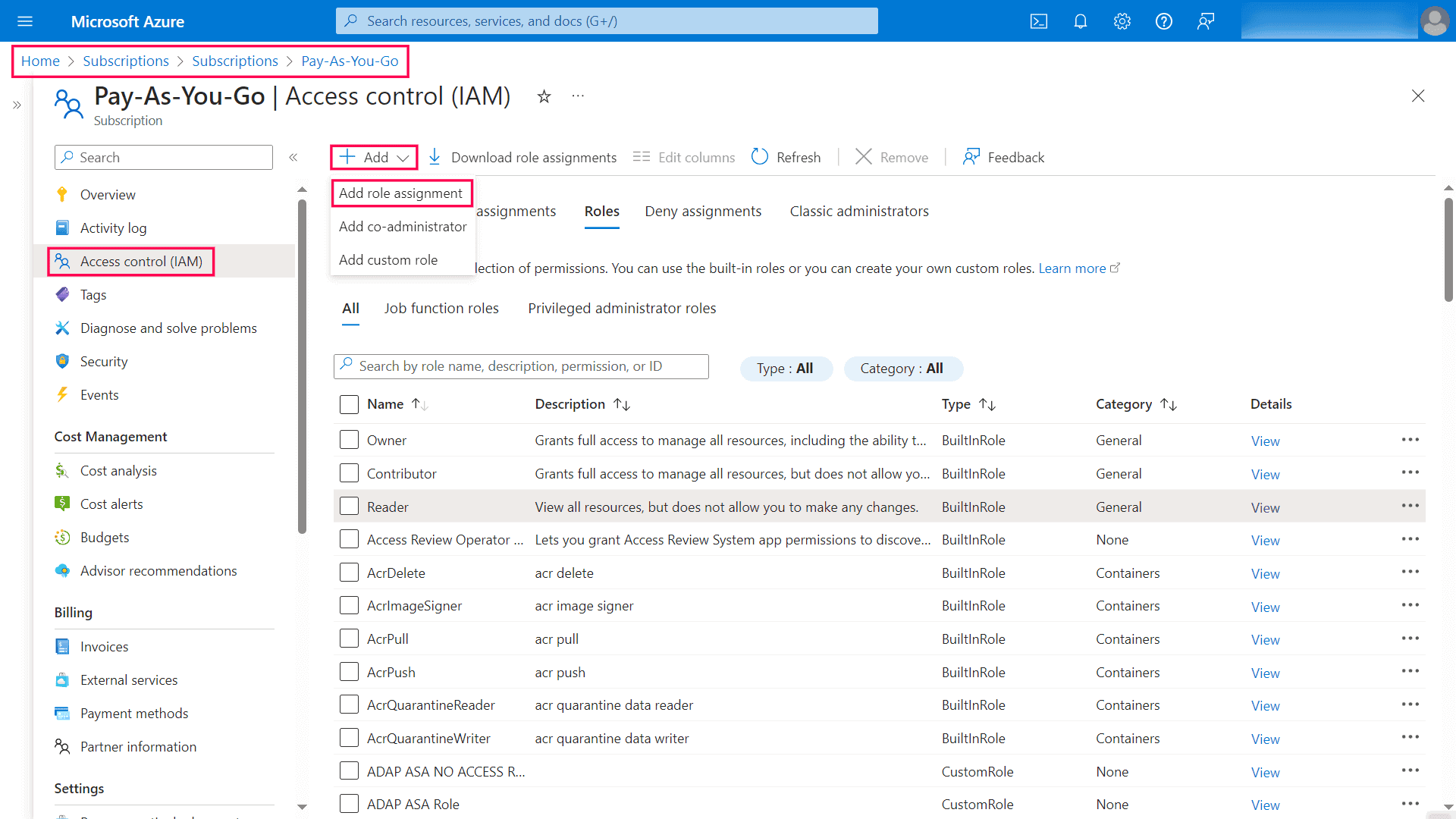

- Loggen Sie sich im Azure-Portal ein.

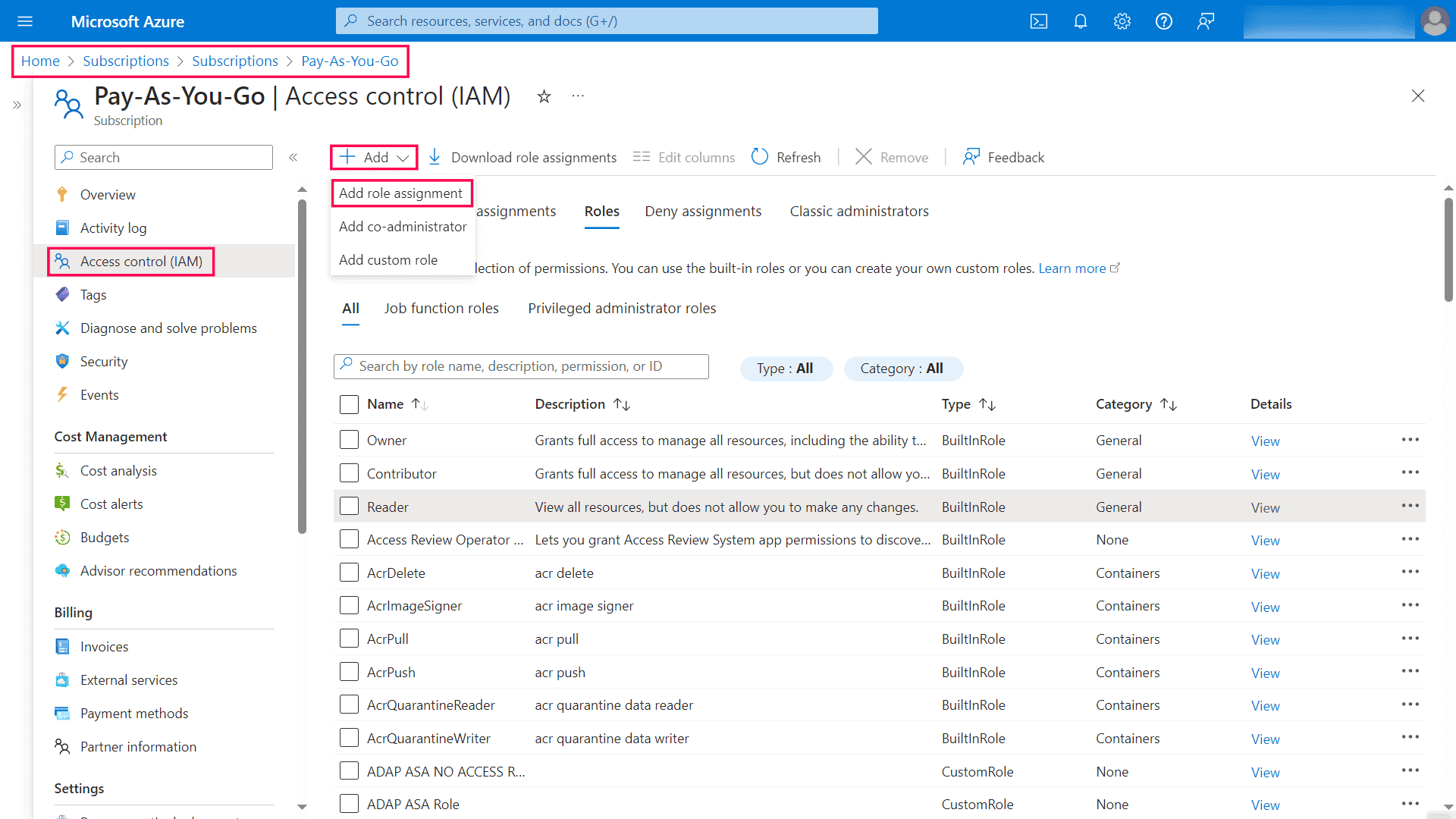

- Gehen Sie zu Abonnements und wählen Sie das Abonnement aus, das Sie in ADAudit Plus konfigurieren möchten.

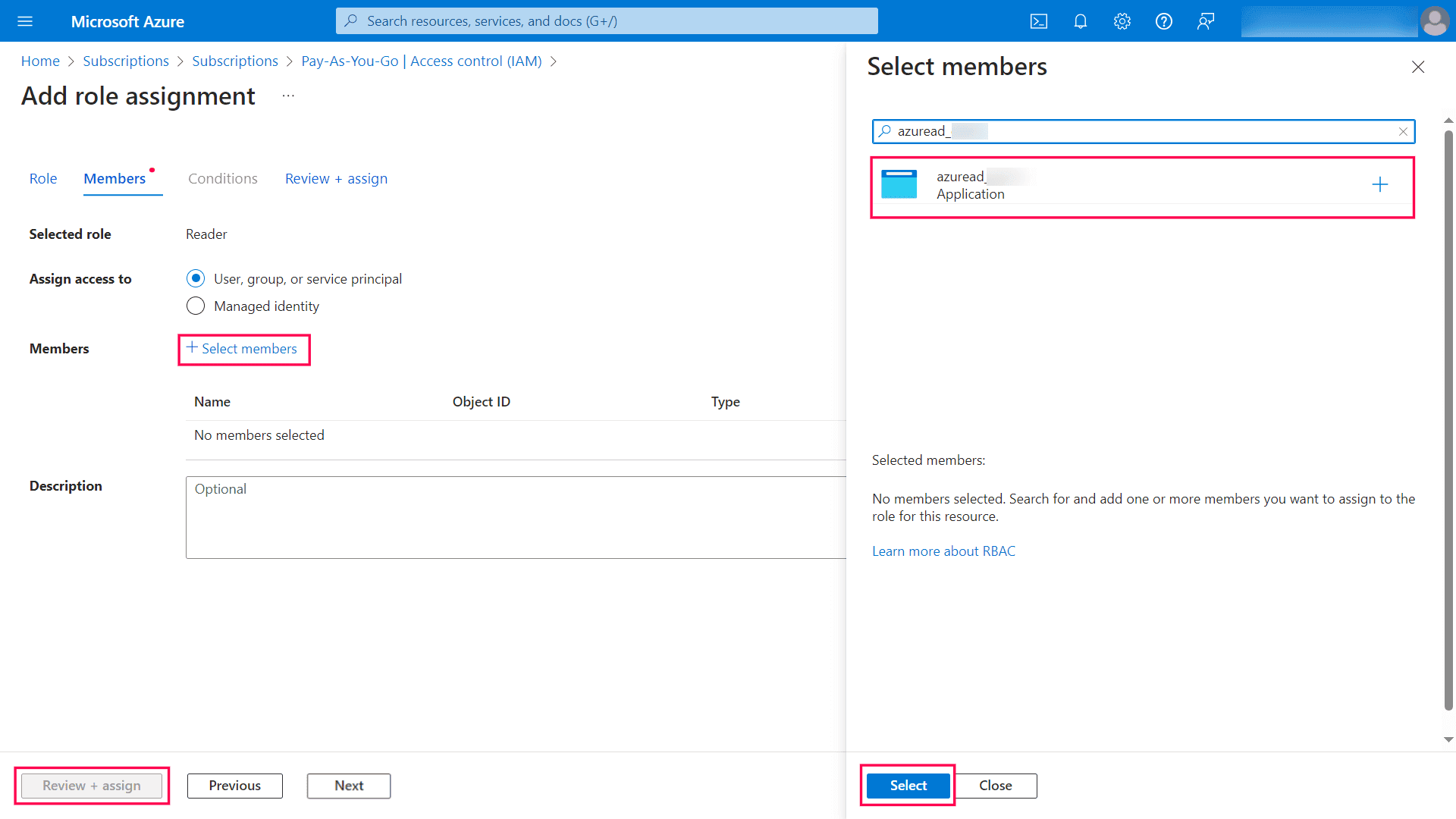

- Gehen Sie im linken Menü zu Zugriffskontrolle (IAM) > + Hinzufügen > Rollenzuweisung hinzufügen.

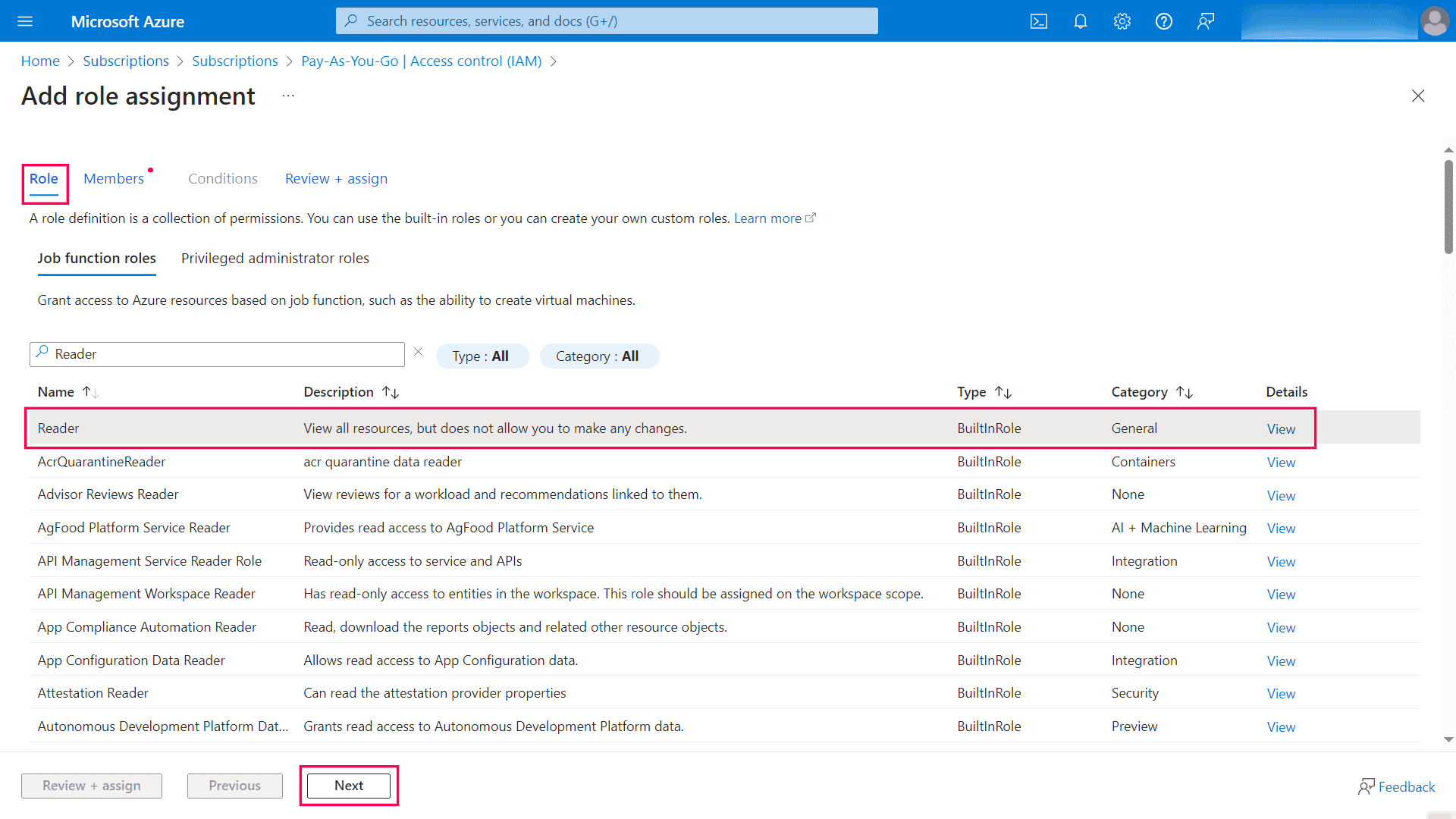

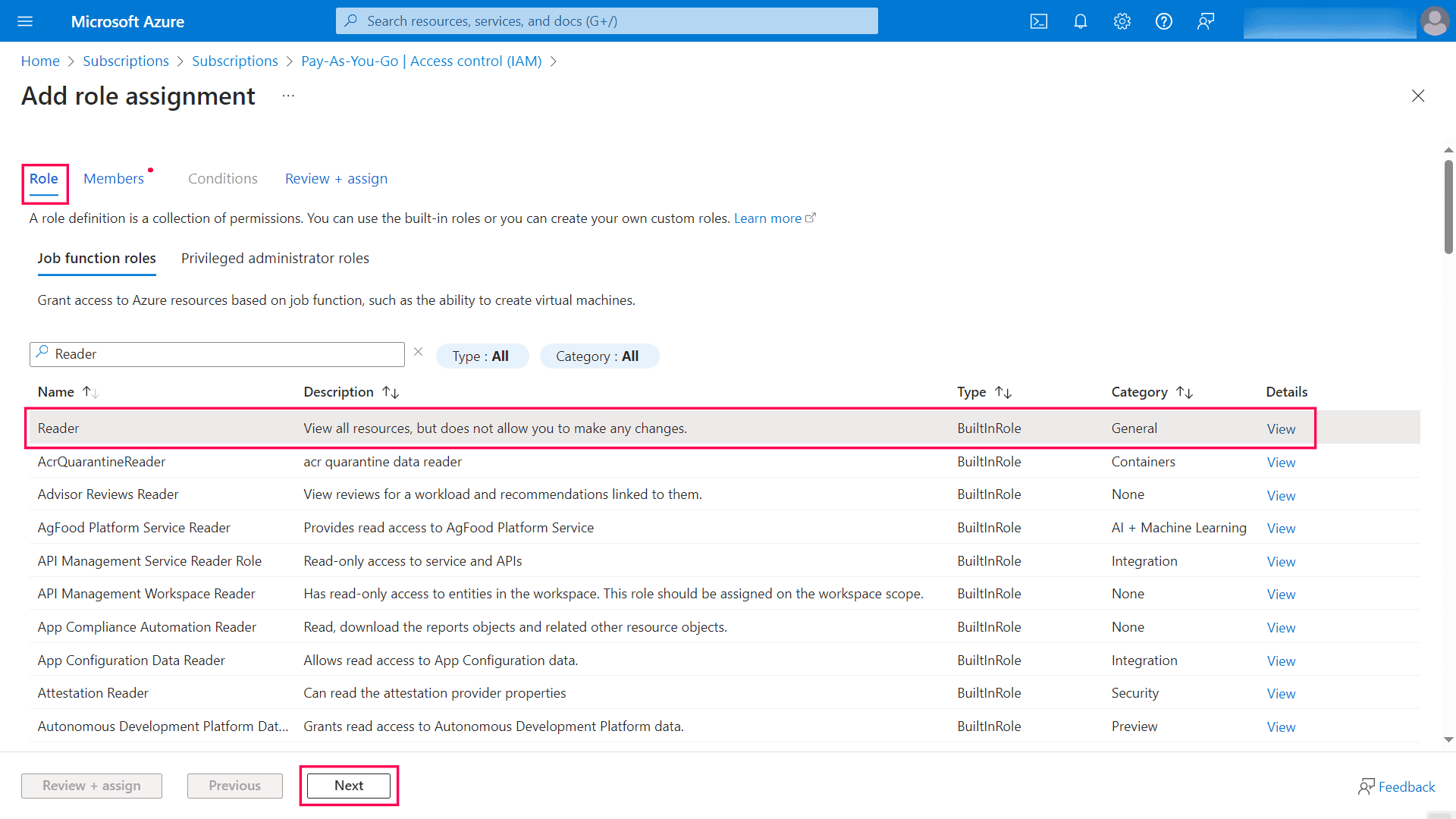

- Wählen Sie im Tab Rolle die Rolle Reader aus und klicken Sie auf Weiter.

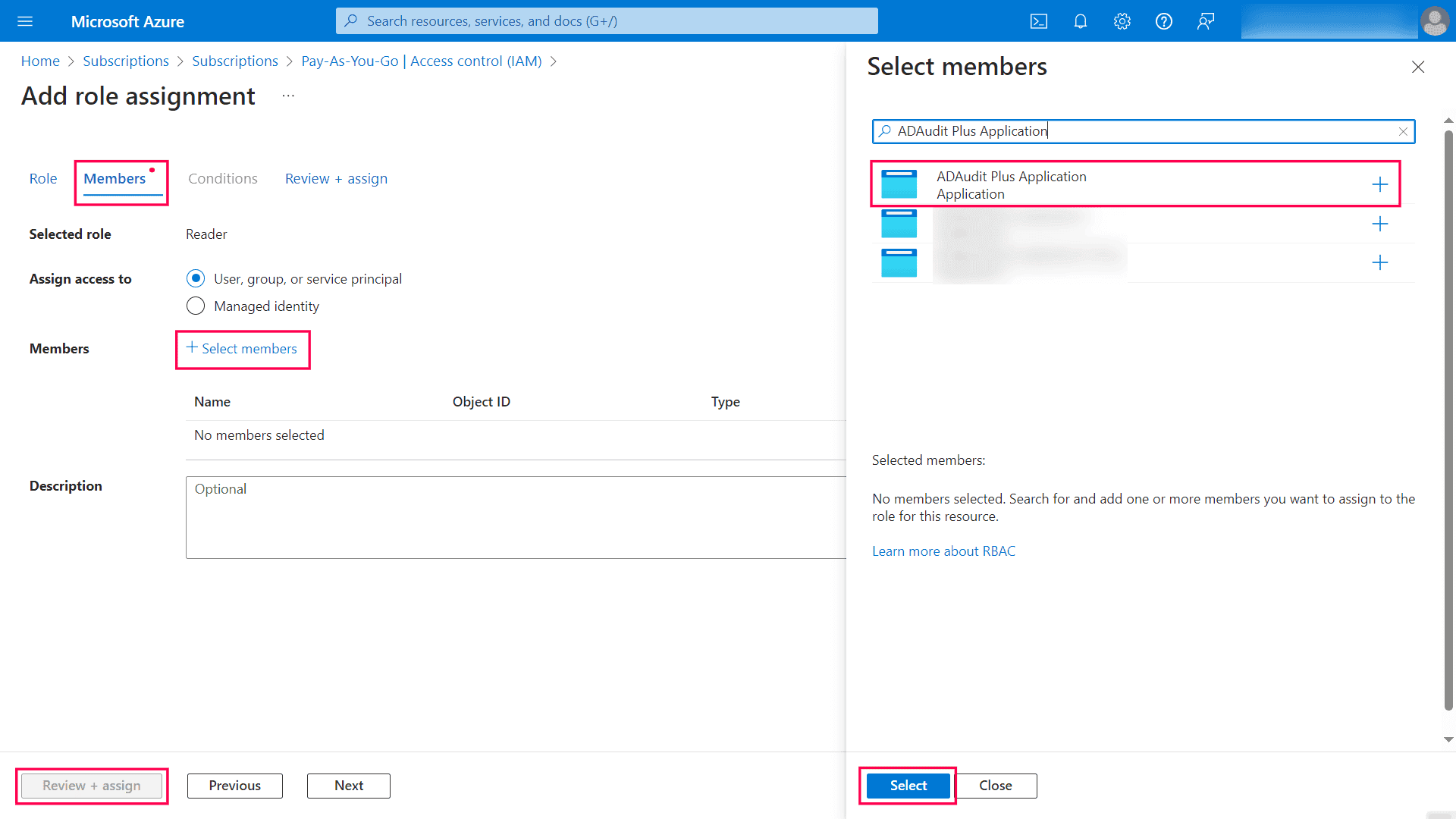

- Gehen Sie im Tab Mitglieder auf + Mitglieder auswählen, suchen Sie nach dem Namen der Anwendung, die Sie im sechsten Schritt des vorherigen Abschnitts kopiert haben, klicken Sie auf Auswählen und dann auf Überprüfen + Zuweisen.

- Wiederholen Sie die Schritte drei bis fünf für die Rolle Storage Account Contributor.

- Wenn Sie möchten, dass ADAudit Plus Richtlinien gegen Ihre Schlüssel, Geheimnisse und Zertifikate in Azure Key Vault überprüft, navigieren Sie zu der Key Vault-Ressource, die Sie überwachen möchten, klicken Sie im linken Menü auf Zugriffskonfiguration, und folgen Sie je nach gewähltem Berechtigungsmodell den folgenden Schritten:

- Wenn Sie Azure-Rollenbasierte Zugriffssteuerung (empfohlen) ausgewählt haben, klicken Sie auf Zugriffskontrolle (IAM) und fügen Sie die Rolle Key Vault Contributor für die Anwendung hinzu, indem Sie die Schritte drei bis fünf ausführen.

- Wenn Sie Vault-Zugriffsrichtlinie ausgewählt haben, klicken Sie auf Gehe zu Zugriffsrichtlinien und dann auf Erstellen. Unter Schlüsselberechtigungen, Geheimnisberechtigungen und Zertifikatsberechtigungen aktivieren Sie das Kontrollkästchen neben Auflisten und klicken Sie auf Weiter. Im Tab Principal suchen Sie nach dem Namen der Anwendung, die Sie erstellt haben, und klicken Sie auf Weiter. Überprüfen Sie Ihre Einstellungen und klicken Sie auf Überprüfen + Erstellen.

Hinweis

: Wenn Sie mehrere Abonnements haben, wiederholen Sie die Schritte für jedes einzelne.

Fügen Sie den vorhandenen Entra ID (früher Azure AD) Mandanten im Attack Surface Analyzer hinzu

Sie können Ihren Entra ID Mandanten entweder automatisch oder manuell zur Analyse der Angriffsoberfläche hinzufügen.

Automatische Konfiguration

Sobald die erforderlichen Berechtigungen zugewiesen sind, wird Ihr Entra ID Mandant automatisch über einen Synchronisierungsprozess, der täglich um 12 Uhr Mitternacht ausgeführt wird, zur Analyse der Angriffsoberfläche aktiviert.

Manuelle Konfiguration

Wenn Sie den Entra ID Mandanten manuell zur Analyse der Angriffsoberfläche konfigurieren möchten, fahren Sie mit den Schritten unter Fügen Sie den vorhandenen Entra ID Mandanten oder die neue Azure-Cloud im Attack Surface Analyzer hinzu fort.

Bevor Sie Ihre Azure-Cloud zur Analyse der Angriffsoberfläche konfigurieren, müssen Sie eine Anwendung im Azure-Portal erstellen und die entsprechende Rolle zuweisen.

Erstellen Sie eine Anwendung im Azure-Portal

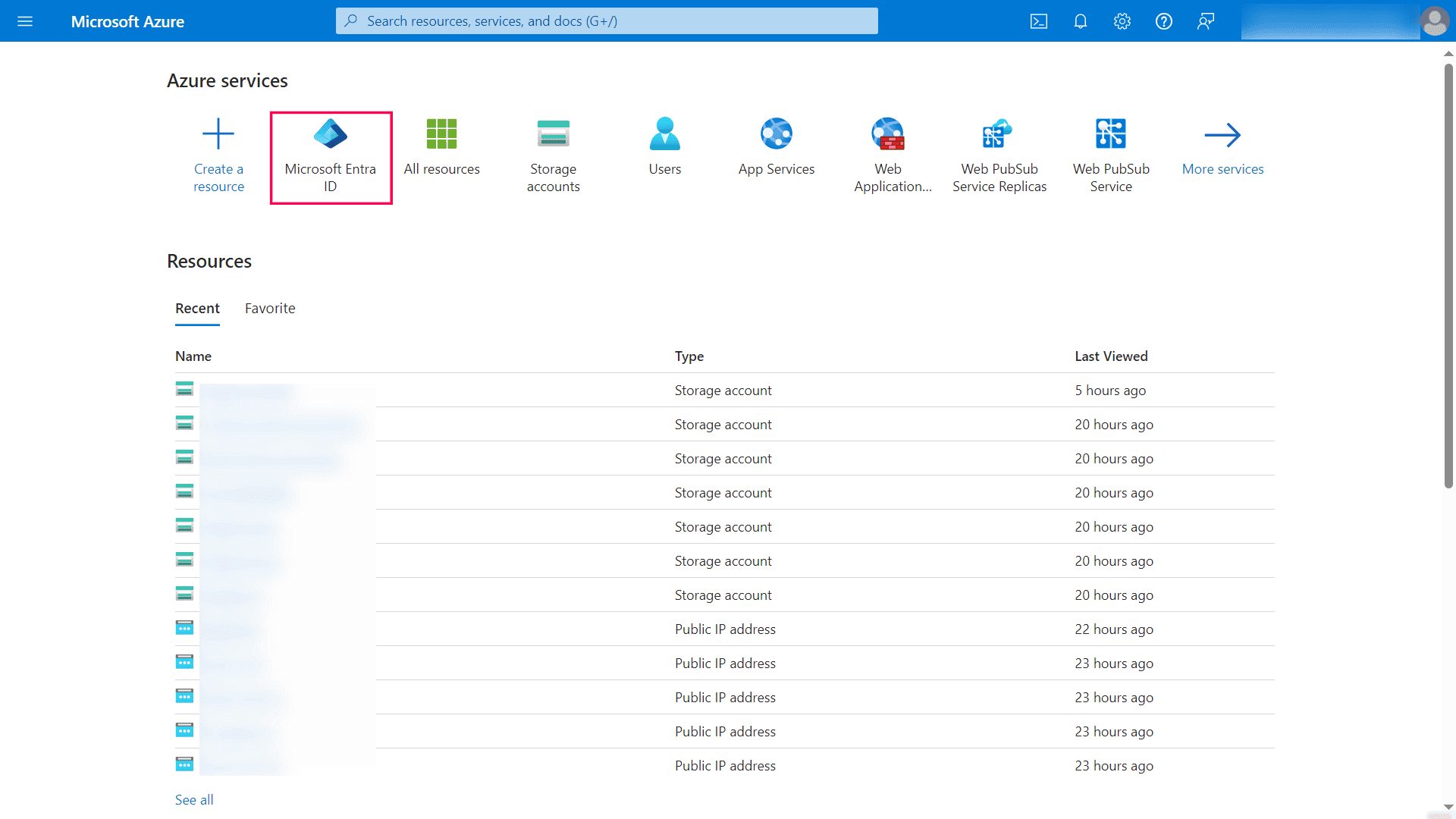

- Melden Sie sich im Azure-Portal an und navigieren Sie zu Microsoft Entra ID.

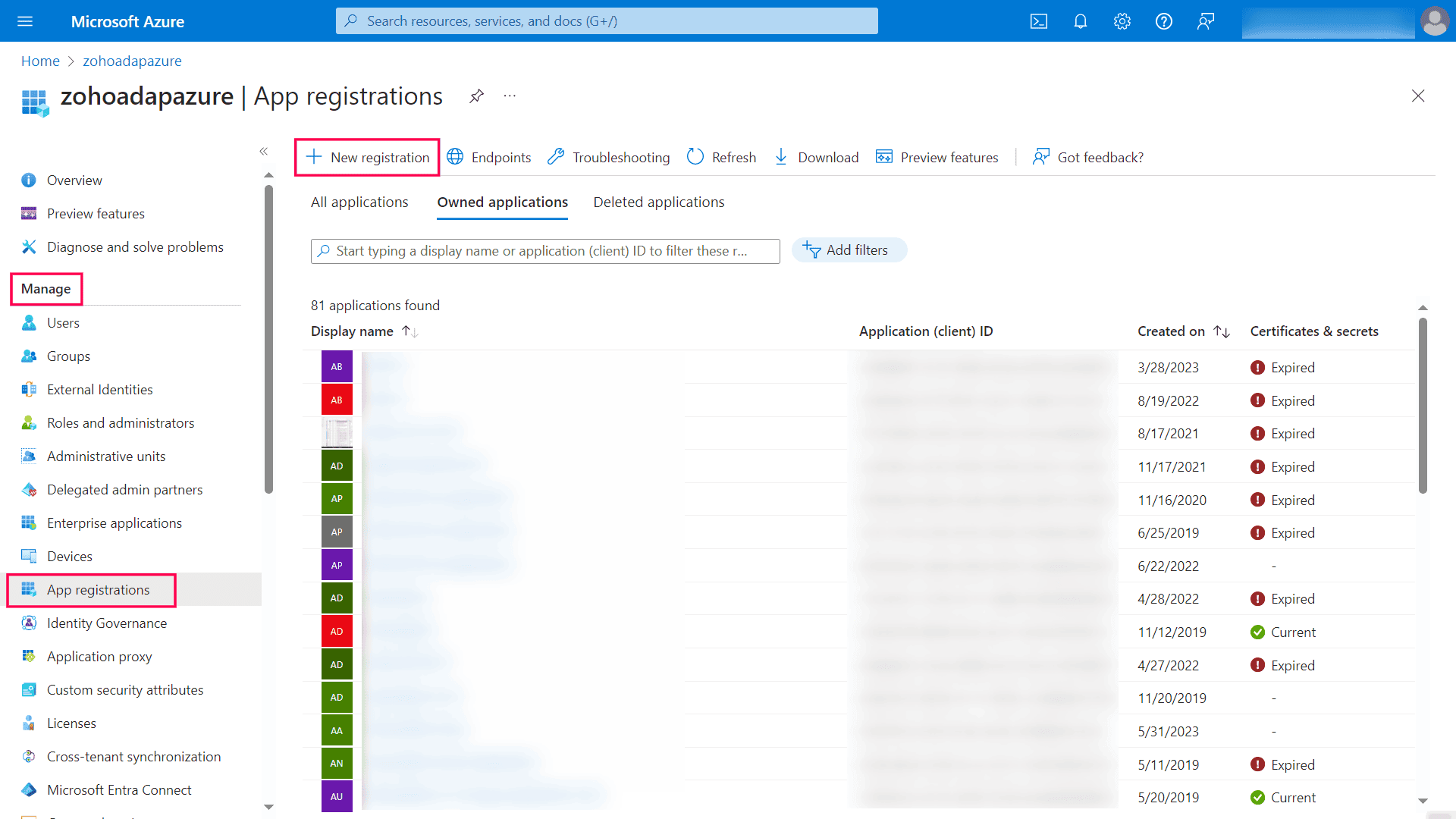

- Gehen Sie zu Verwalten > App-Registrierungen > + Neue Registrierung, um das Fenster Eine Anwendung registrieren zu öffnen.

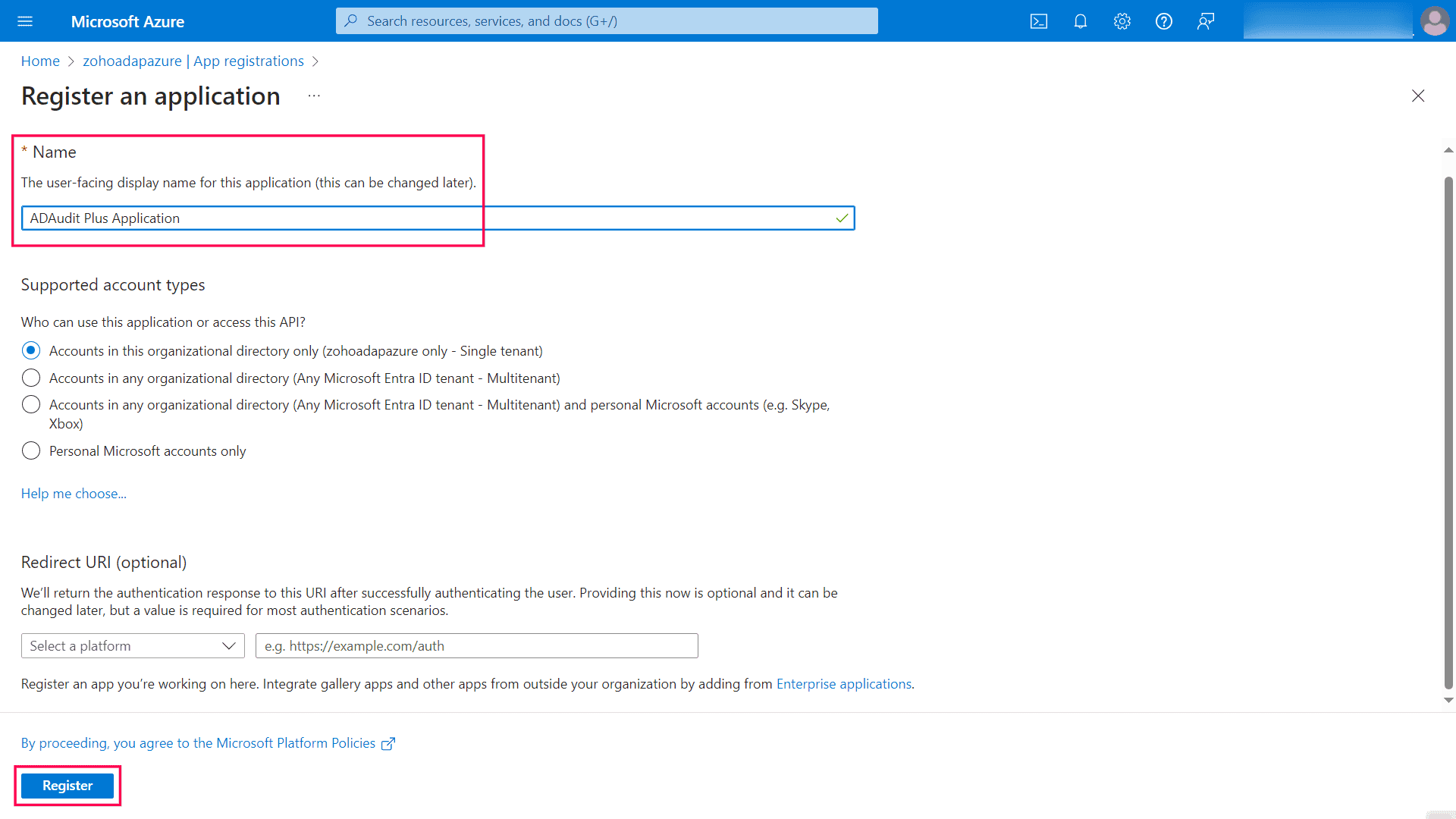

- Geben Sie einen geeigneten Namen für die Anwendung ein (zum Beispiel ADAudit Plus Anwendung), behalten Sie die Standardwerte für die anderen Optionen bei und klicken Sie auf Registrieren.

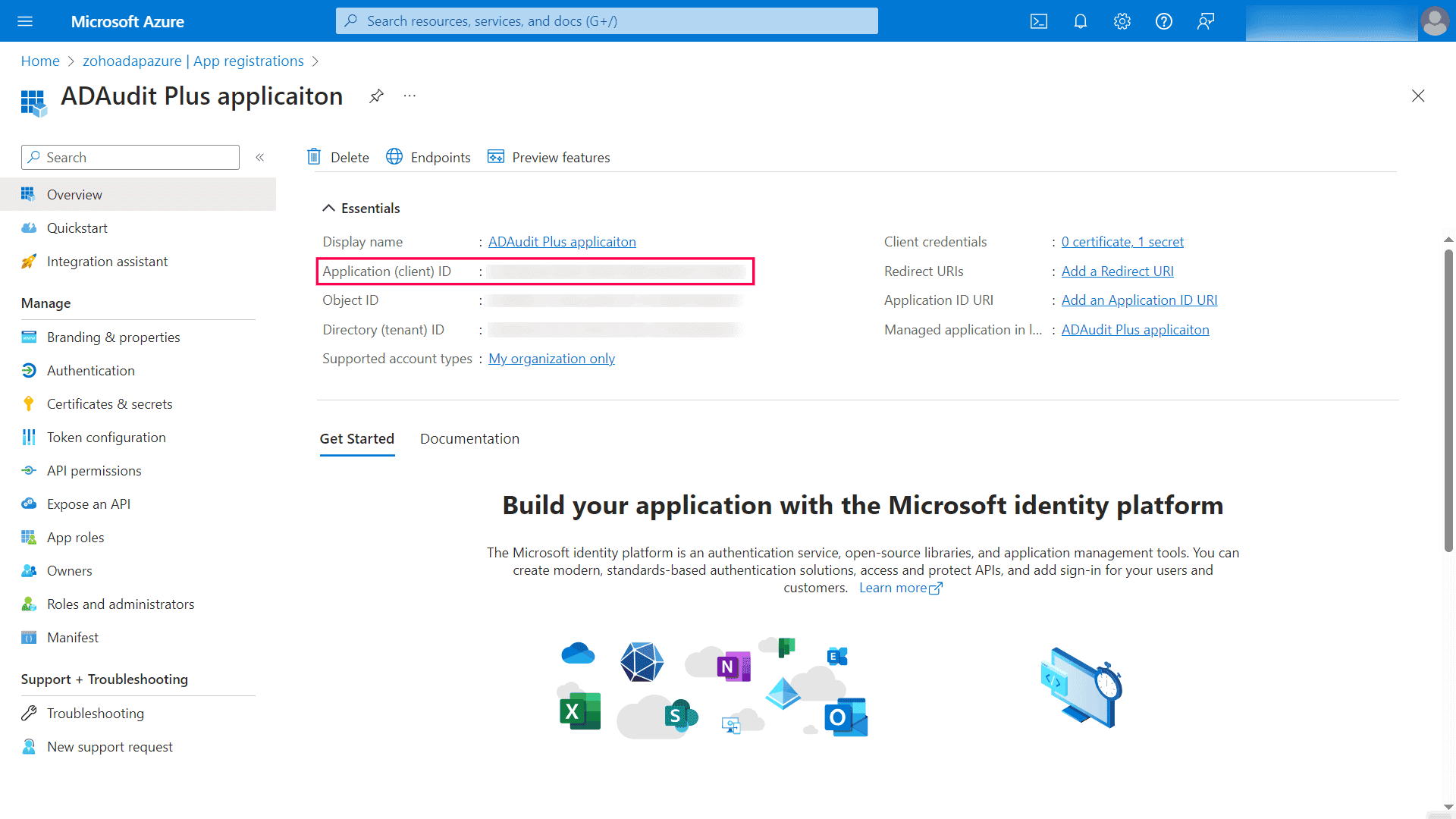

- Auf der Seite Übersicht der Anwendung kopieren Sie die Anwendungs- (Client-) ID, da diese bei der Konfiguration der Azure-Cloud in ADAudit Plus benötigt wird.

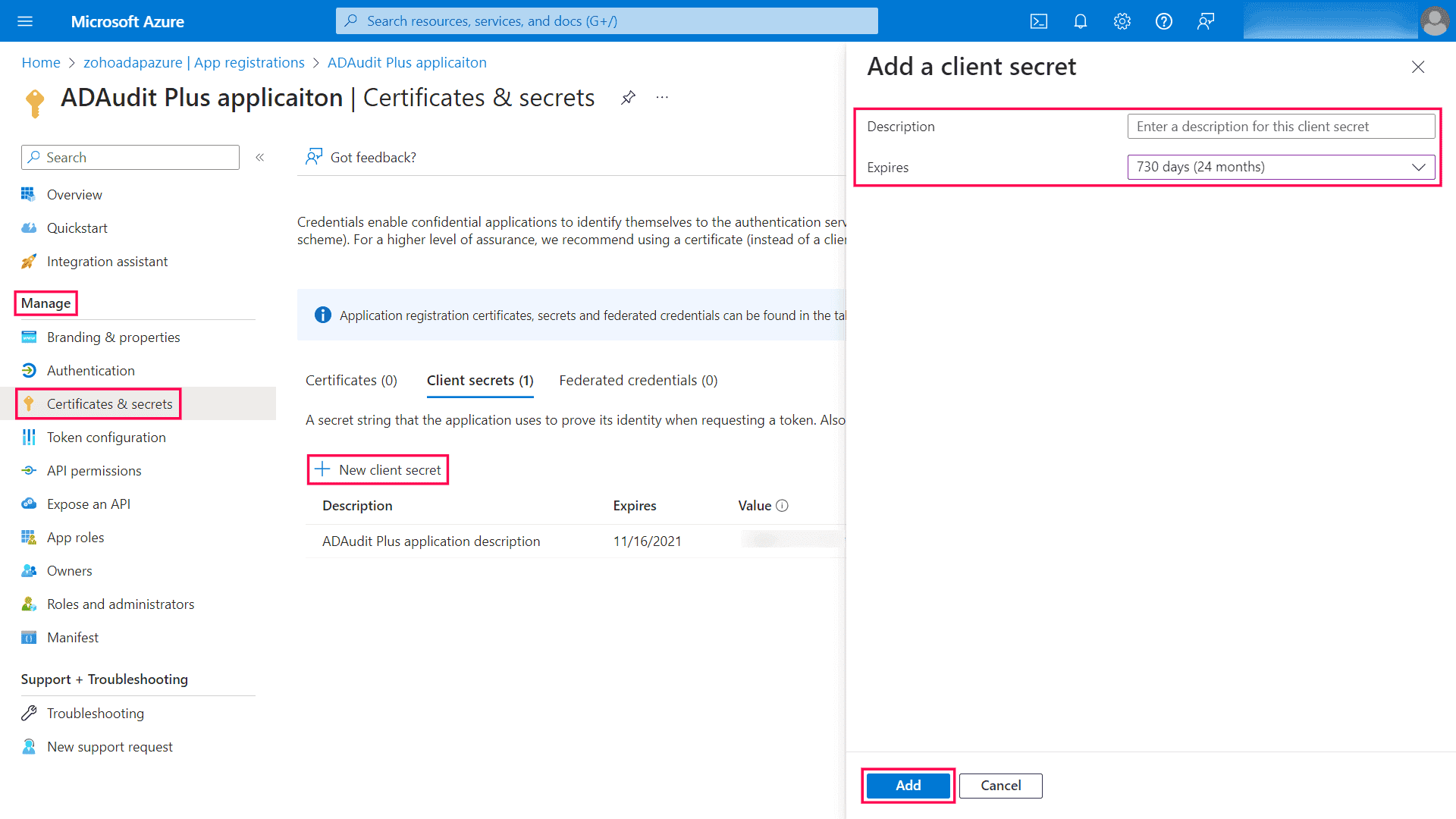

- Gehen Sie zu Verwalten > Zertifikate & Geheimnisse > Neues Client-Geheimnis.

- Geben Sie im Panel Ein Client-Geheimnis hinzufügen eine geeignete Beschreibung an, wählen Sie 730 Tage (24 Monate) aus dem Dropdown-Menü Läuft ab und klicken Sie anschließend auf Hinzufügen.

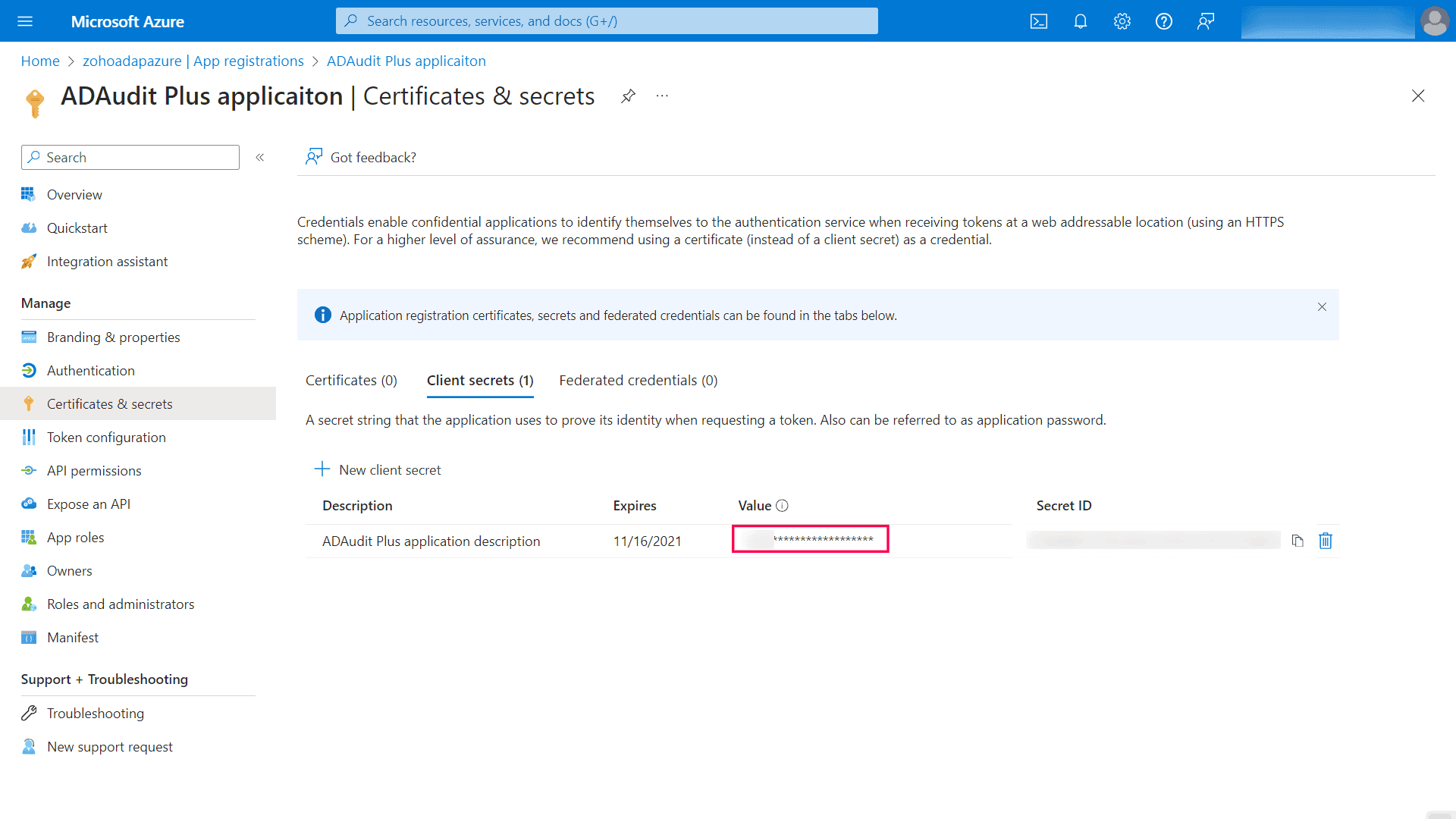

- Kopieren Sie den Wert, da dieser bei der Konfiguration der Azure-Cloud in ADAudit Plus benötigt wird.

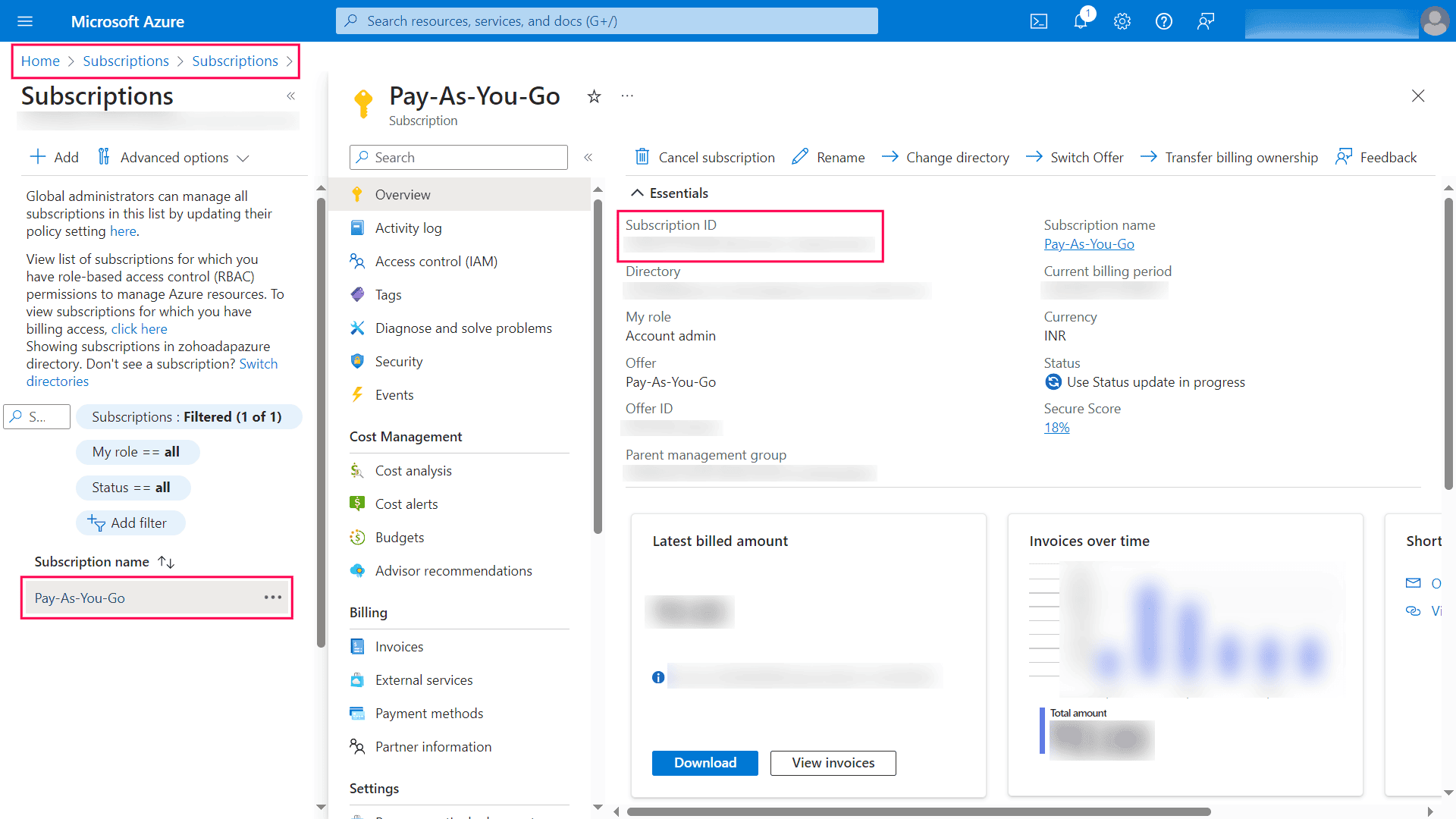

- Öffnen Sie das Azure-Portal, navigieren Sie zu Abonnements, wählen Sie das Abonnement aus, das Sie in ADAudit Plus konfigurieren möchten, und kopieren Sie die Abonnement-ID, da diese bei der Konfiguration der Azure-Cloud in ADAudit Plus benötigt wird.

- Gehen Sie im linken Menü zu Zugriffssteuerung (IAM) > + Hinzufügen > Rollenzuweisung hinzufügen.

- Gehen Sie zum Tab Rolle, suchen Sie nach der Reader-Rolle und klicken Sie auf Weiter.

- Im Tab Mitglieder klicken Sie auf + Mitglieder auswählen, suchen Sie nach dem Namen der Anwendung, die Sie im dritten Schritt des vorherigen Abschnitts erstellt haben, klicken Sie auf Auswählen, und klicken Sie dann auf Überprüfen + Zuweisen.

- Wiederholen Sie die Schritte neun bis elf für die Rolle Storage Account Contributor.

- Wenn Sie möchten, dass ADAudit Plus Richtlinien gegen Ihre Schlüssel, Geheimnisse und Zertifikate in Azure Key Vaults überprüft, navigieren Sie zu dem Key Vault-Ressource, die Sie überwachen möchten, klicken Sie im linken Menü auf Zugriffsconfigurierung, und folgen Sie je nach ausgewähltem Berechtigungsmodell den folgenden Schritten:

- Wenn Sie Azure-Rollenbasierte Zugriffskontrolle (empfohlen) ausgewählt haben, klicken Sie auf Zugriffssteuerung (IAM) und fügen Sie die Rolle Key Vault Contributor für die Anwendung hinzu, indem Sie die Schritte neun bis elf befolgen.

- Wenn Sie Vault-Zugriffsrichtlinie ausgewählt haben, klicken Sie auf Zugriffsrichtlinien aufrufen, und klicken Sie dann auf Erstellen. Unter Schlüsselberechtigungen, Geheimnisberechtigungen und Zertifikatsberechtigungen aktivieren Sie das Kontrollkästchen neben Auflisten und klicken Sie auf Weiter. Im Tab Principal suchen Sie nach dem Namen der Anwendung, die Sie erstellt haben, und klicken Sie auf Weiter. Überprüfen Sie Ihre Einstellungen und klicken Sie auf Überprüfen + Erstellen.

Hinweis: Wenn Sie mehrere Abonnements haben, wiederholen Sie die Schritte für jedes von ihnen.

Fügen Sie den bestehenden Entra ID-Mandanten oder die neue Azure-Cloud im Attack Surface Analyzer hinzu

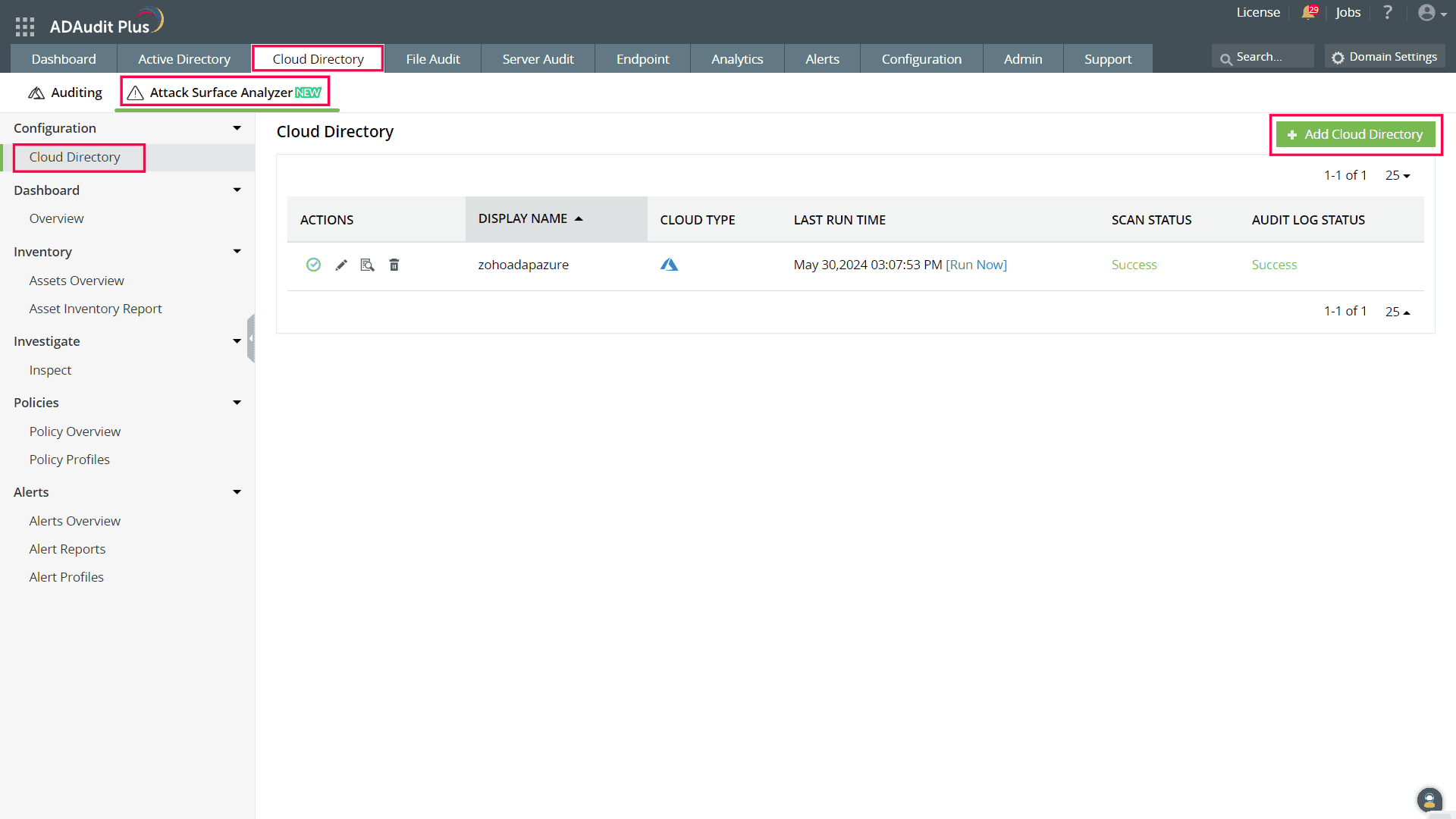

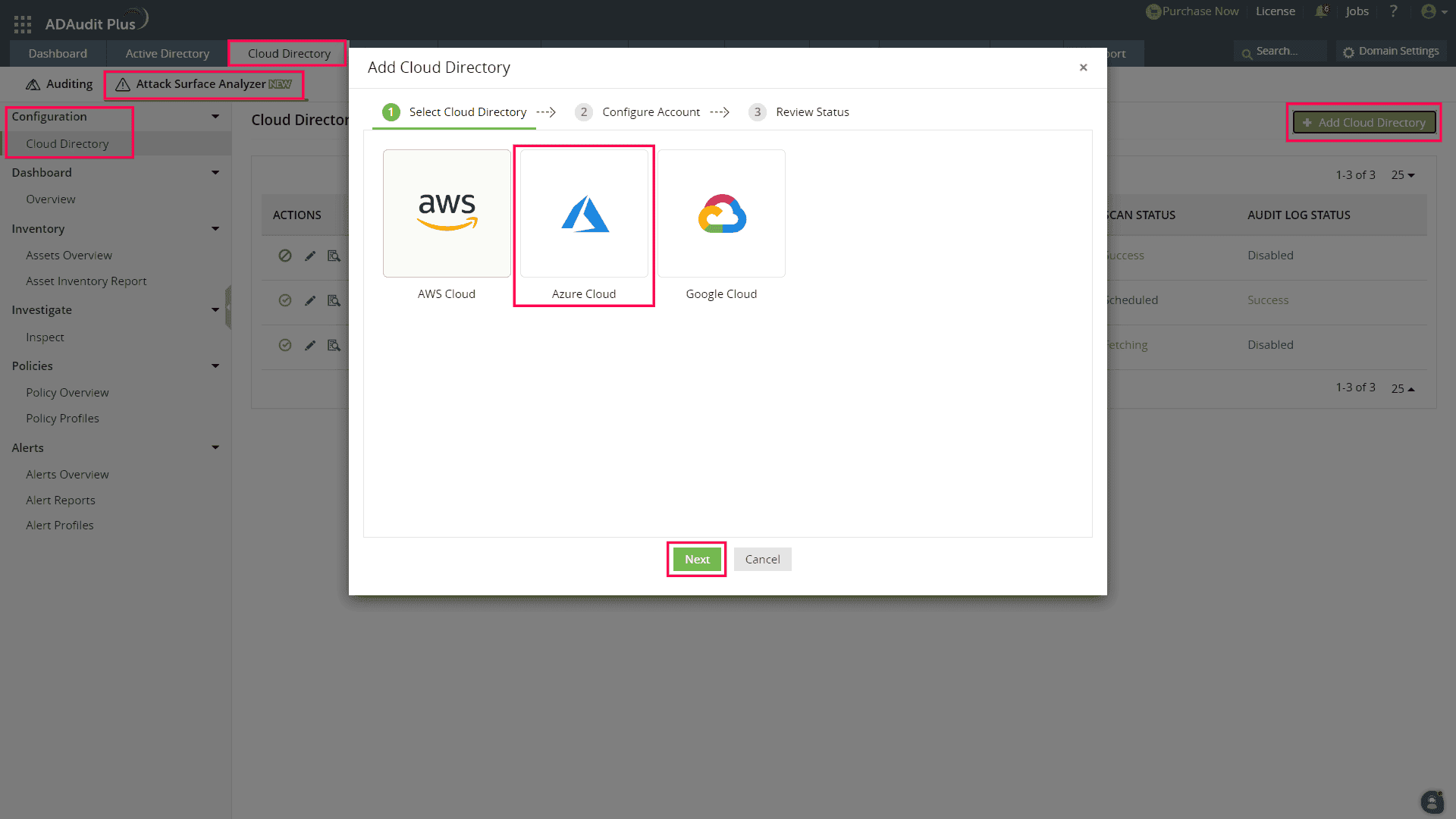

- Melden Sie sich in der ADAudit Plus-Webkonsole an.

- Navigieren Sie zum Tab Cloud-Verzeichnis > Attack Surface Analyzer > Konfiguration > Cloud-Verzeichnis.

- Klicken Sie oben rechts auf +Cloud-Verzeichnis hinzufügen.

- Wählen Sie Azure Cloud aus dem Cloud-Verzeichnis hinzufügen Pop-up aus.

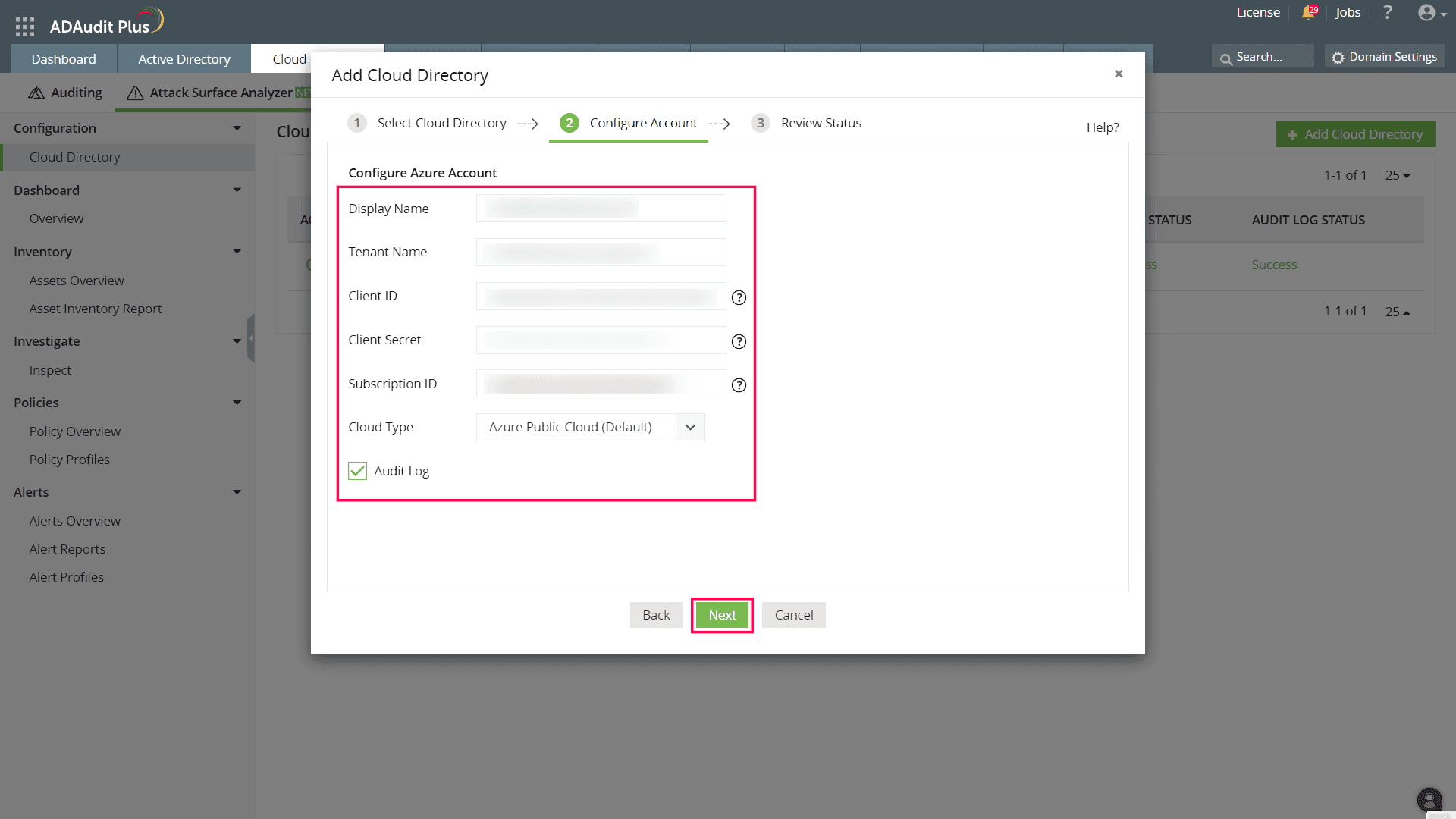

- Geben Sie den Anzeigennamen, Mandantennamen, Client-ID, Client-Geheimnis, Abonnement-ID und Cloud-Typ ein.

- Aktivieren Sie das Kontrollkästchen Audit-Log, wenn Sie die Audit-Logs abrufen und alle in der Azure-Cloud durchgeführten Operationen überwachen möchten, und klicken Sie dann auf Weiter.

- Überprüfen Sie Ihre Einstellungen und klicken Sie auf Fertigstellen.

Click here to expand

Click here to expand