Attack Surface Analyzer für Google Cloud Directory

Mit dem Attack Surface Analyzer können Sie Bedrohungen in Ihrem Google Cloud-Verzeichnis erkennen und die Sicherheit der Cloud erhöhen.

Im Folgenden sind die von dem Attack Surface Analyzer für das Google Cloud-Verzeichnis verfolgten Dienste aufgeführt:

- GCP Compute Engine

- GCP VPC Netzwerke

- GCP Big Query

- GCP Netzwerkdienste

- GCP Cloud Storage

- GCP KMS

- GCP SQL

- GCP Logging

- GCP Kubernetes Engine

- GCP Organisation

- GCP App Engine

- GCP Cloud Function

- GCP Composer

- GCP Dataproc

- GCP Cloud Run

- GCP Big Table

- GCP Deployment Manager

- GCP Pub/Sub

- GCP FileStore

- GCP Spanner

- GCP AlloyDB

- GCP Batch

- GCP Build

- GCP API und Dienste

- GCP DataFlow

- GCP Load Balancing

- GCP API-Schlüssel

- GCP IAM

- GCP Projekte

Voraussetzungen

Damit der Attack Surface Analyzer reibungslos funktioniert, sollte der ADAudit Plus-Server eine funktionsfähige Internetverbindung besitzen. Darüber hinaus muss der ausgehende HTTPS-Port 443 auf dem ADAudit Plus-Server geöffnet sein, um mit dem Google Cloud Directory zu kommunizieren.

Bevor Sie Ihr Google Cloud-Verzeichnis für die Bedrohungsanalysen in ADAudit Plus konfigurieren, müssen Sie:

Hinweis: ADAudit Plus unterstützt die projektbasierte Konfiguration des Google Cloud-Verzeichnisses für die Bedrohungsanalysen.

Benutzerdefinierte Rolle erstellen

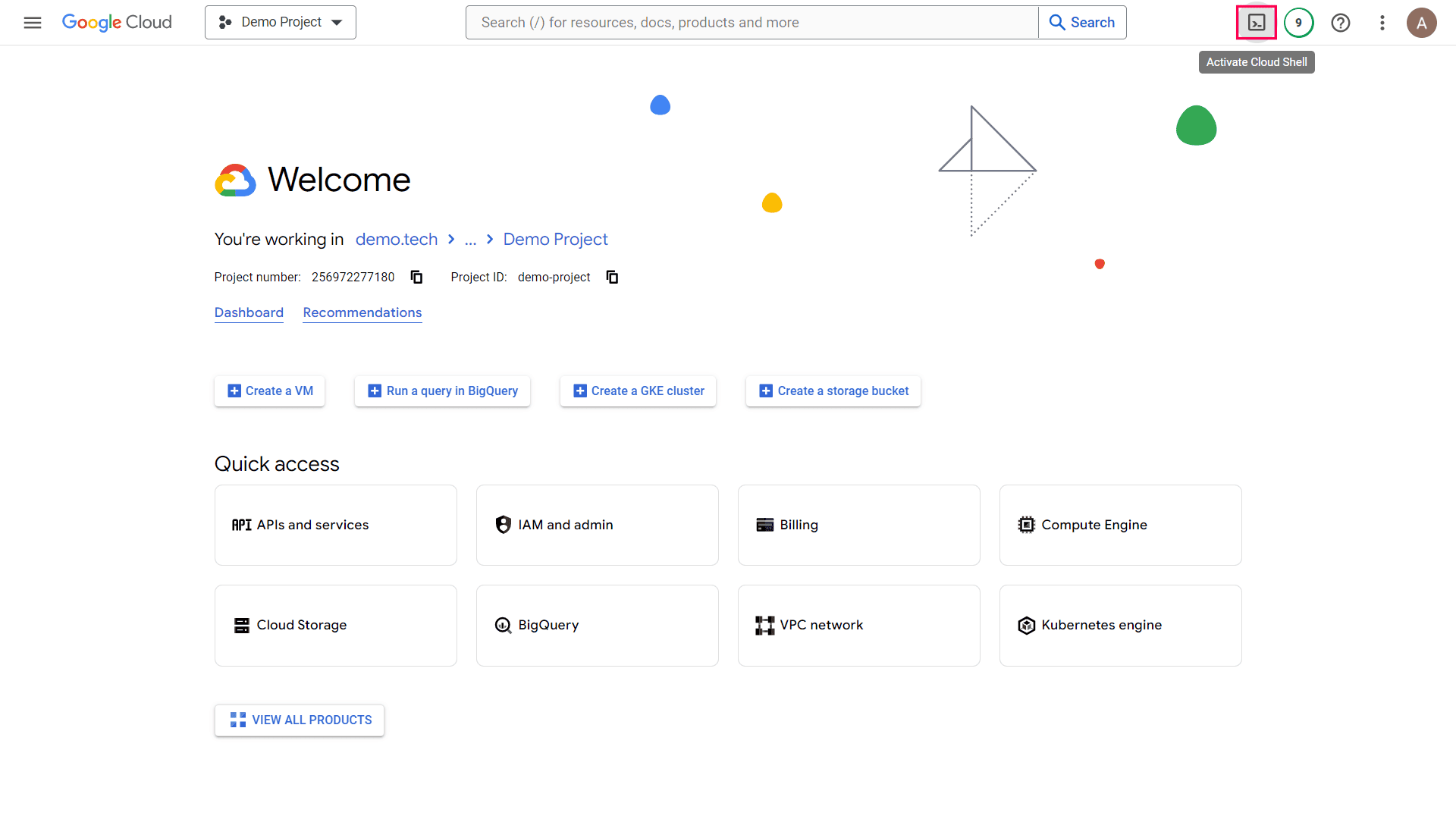

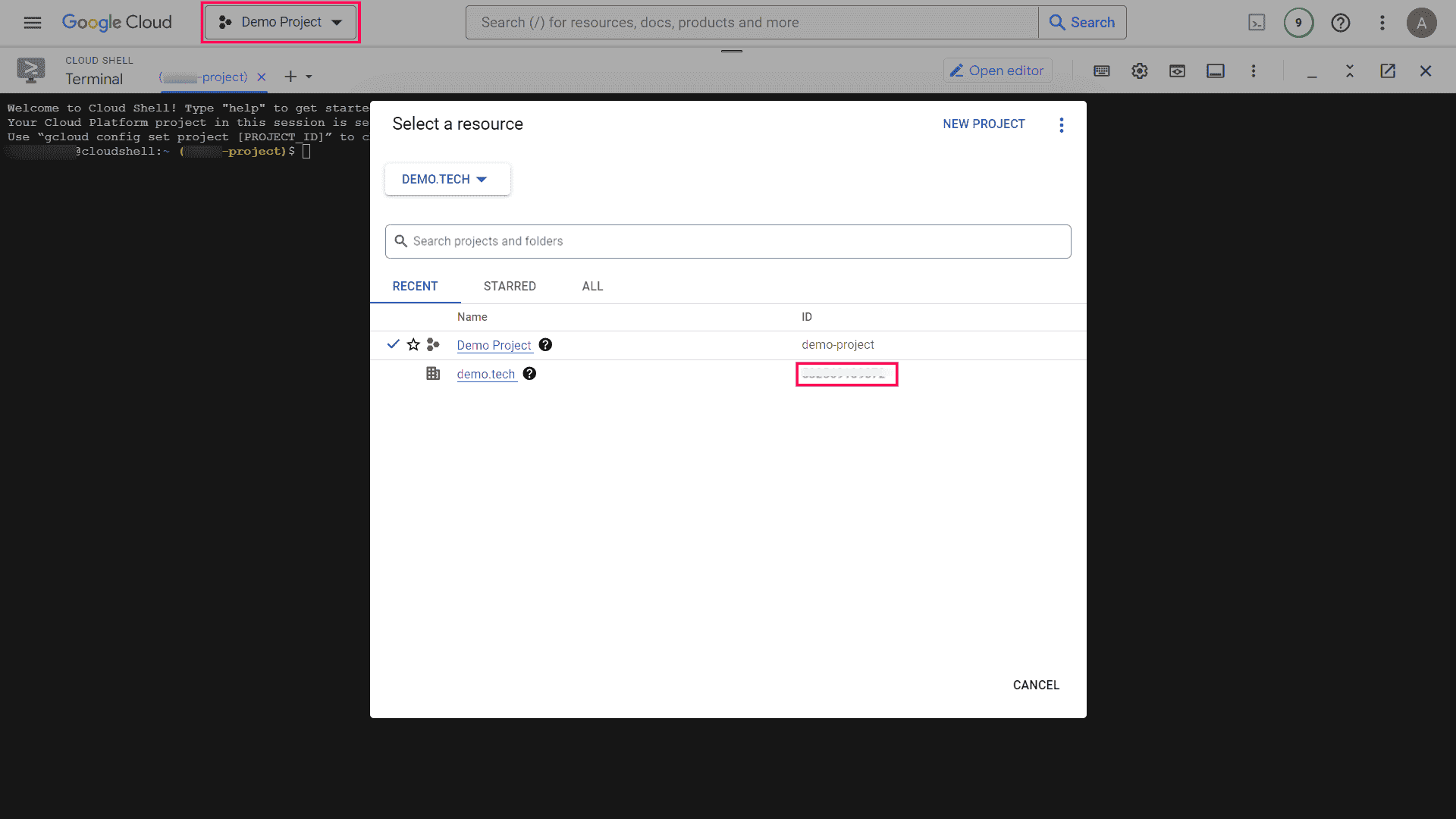

- Öffnen Sie die Google Cloud-Konsole und wählen Sie das Projekt aus, für das Sie eine benutzerdefinierte Rolle erstellen möchten.

- Oben rechts finden und wählen Sie das Symbol Cloud Shell aktivieren.

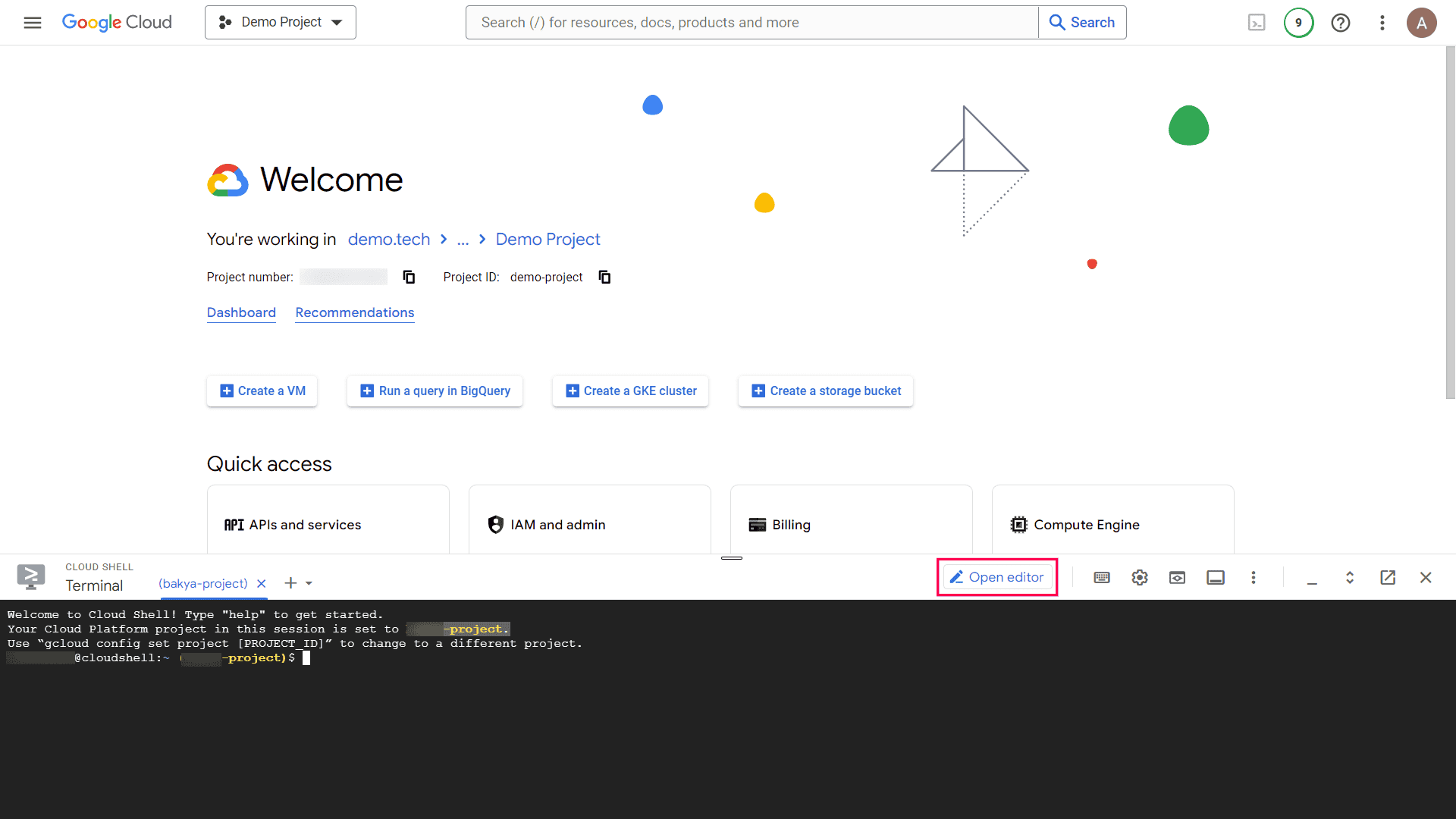

- Wählen Sie im Cloud Shell-Terminal im oberen Menü Editor öffnen.

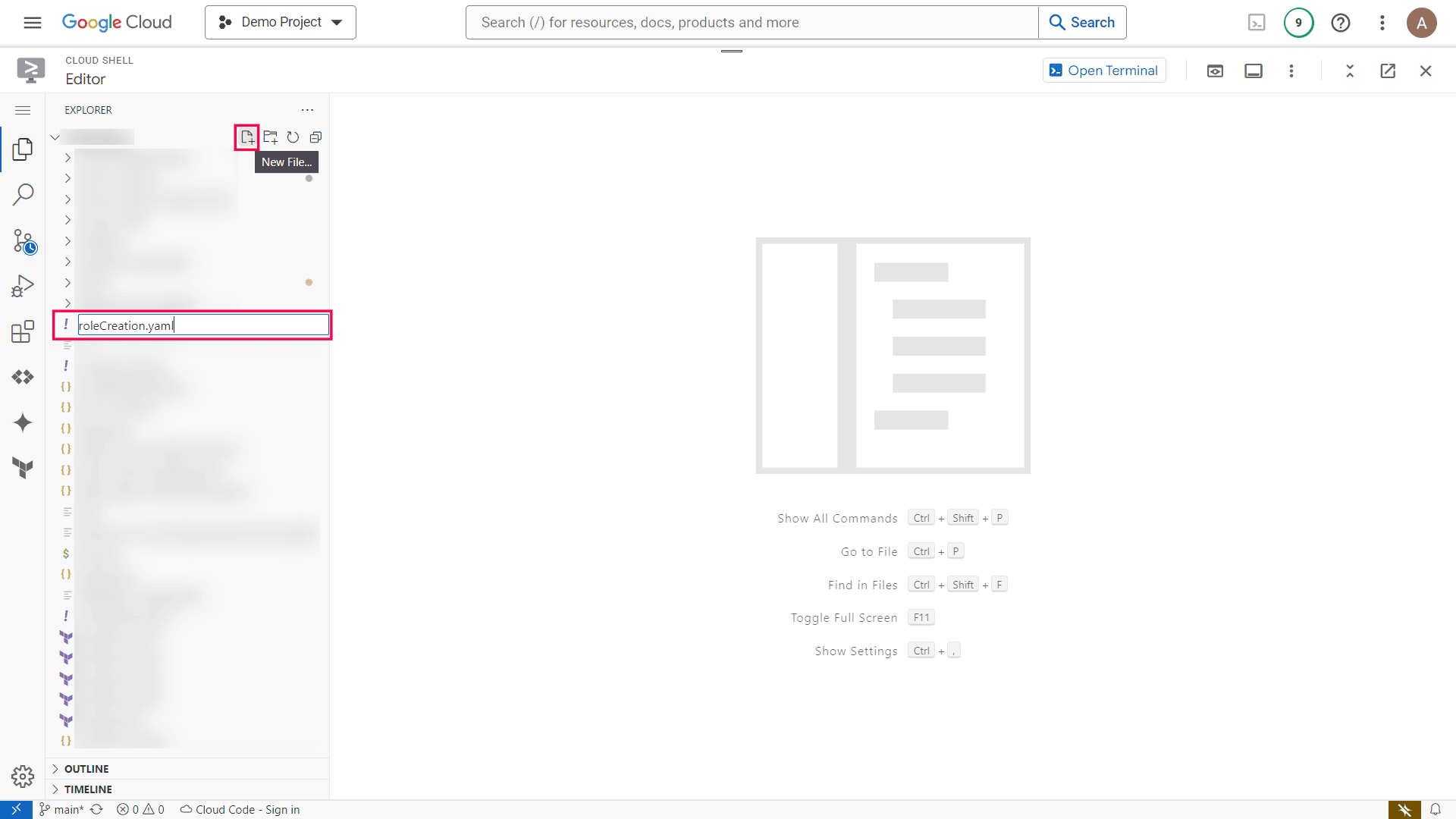

- Finden und wählen Sie im linken Bereich das Symbol Neue Datei... aus und erstellen Sie eine neue YAML-Datei mit einem geeigneten Namen. Zum Beispiel: roleCreation.yaml.

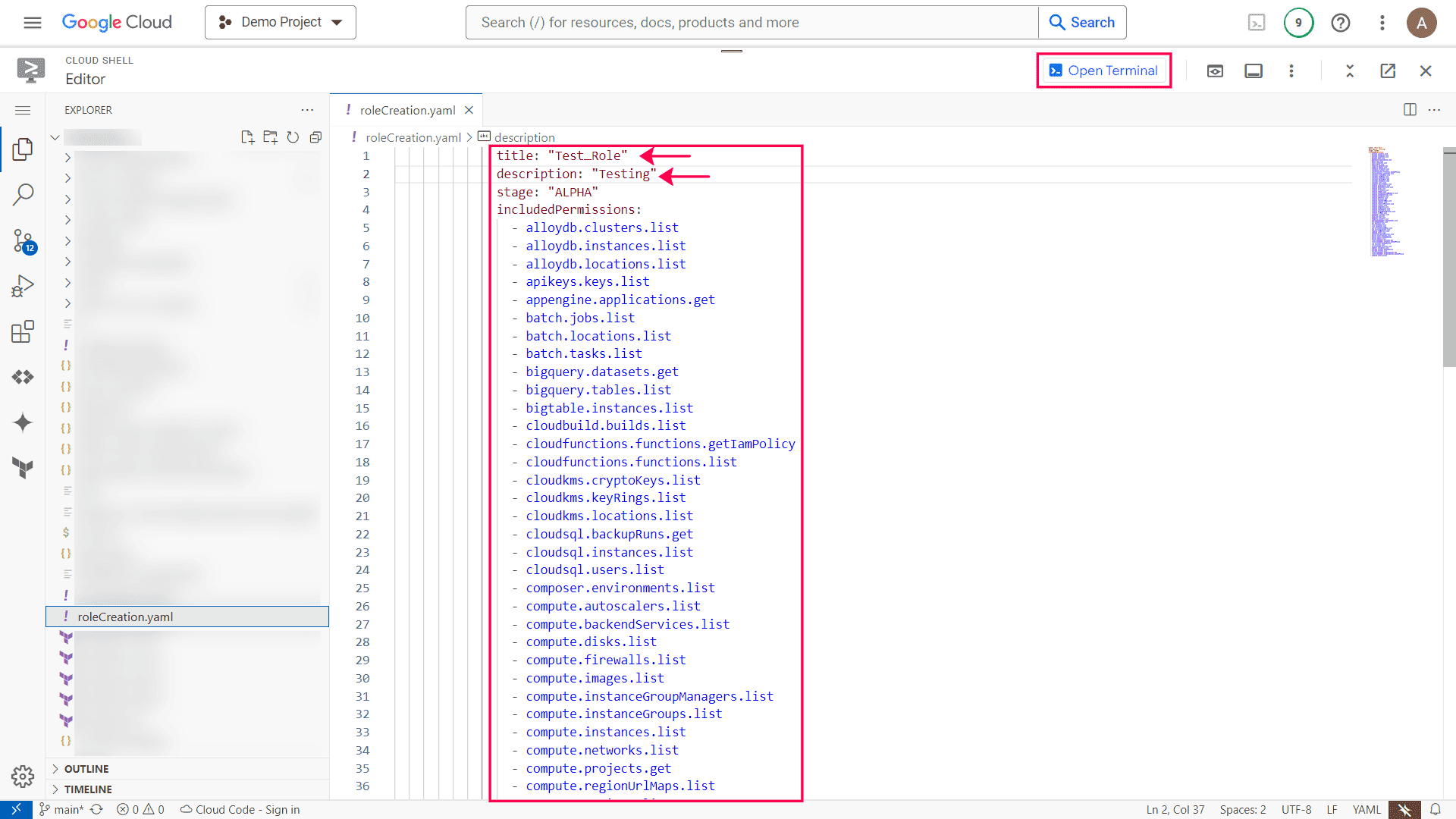

- Kopieren Sie die Berechtigungsanweisung aus dieser Datei

und fügen Sie es in die YAML Datei ein, die Sie gerade erstellt haben.

Hinweis: Stellen Sie sicher, dass Sie die Einrückung beim Einfügen der Berechtigungsanweisung nicht ändern.

- In der Berechtigungsanweisung, die Sie gerade in die YAML-Datei eingefügt haben:

- Finden Sie die Zeile mit title: "ROLE_NAME" und ersetzen Sie "ROLE_NAME" durch einen geeigneten Titel Ihrer Wahl. Zum Beispiel: Test_Role.

- Finden Sie die Zeile mit description: "ROLE_DESCRIPTION" und ersetzen Sie "ROLE_DESCRIPTION" durch eine geeignete Beschreibung Ihrer Wahl.

- Klicken Sie auf Terminal öffnen im oberen Menü, um zum Cloud Shell Terminal zurückzukehren.

- Führen Sie den folgenden Befehl aus, um die benutzerdefinierte Rolle auf Organisationsebene zu erstellen:

gcloud iam roles create ROLE_ID --organization=ORGANIZATION_ID --file=YAML_FILE_PATH

Zum Beispiel: gcloud iam roles create Test_Role --organization=********* --file=roleCreation.yaml

In dem obigen Befehl:

- Ersetzen Sie ROLE_ID durch den Titel, den Sie in der YAML-Datei in Schritt fünf verwendet haben.

- Ersetzen Sie ORGANIZATION_ID durch die Projekt-ID.

- Ersetzen Sie YAML_FILE_PATH durch den Namen der YAML-Datei, die Sie in Schritt vier erstellt haben.

- Im Cloud Shell autorisieren Popup, das erscheint, klicken Sie auf AUTORISIEREN.

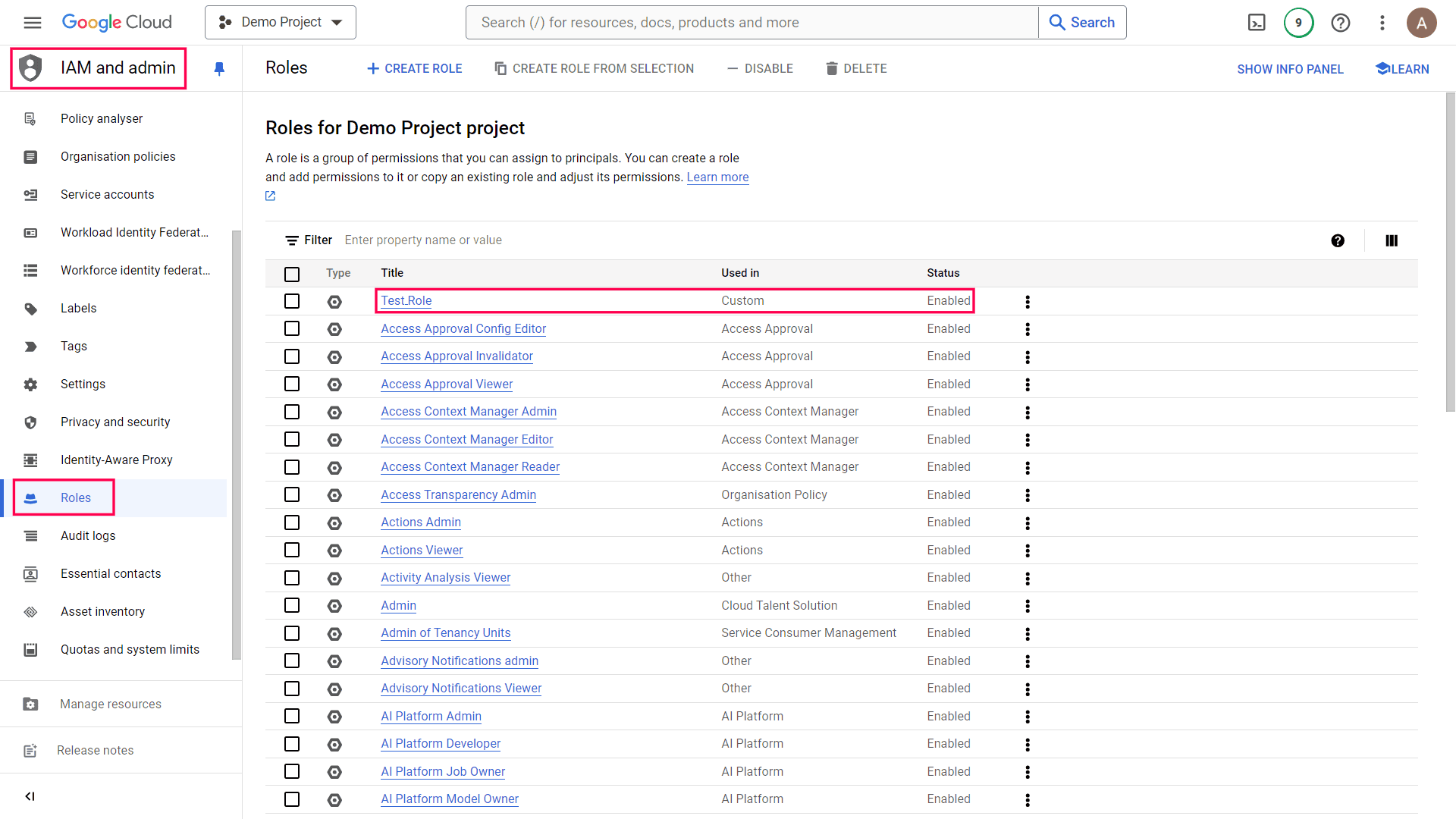

- Im Google Cloud Console, navigieren Sie zum IAM und Admin Bereich, wählen Sie Rollen im linken Bereich aus und stellen Sie sicher, dass die von Ihnen gerade erstellte Rolle aufgeführt ist.

Ein Dienstkonto erstellen

- Öffnen Sie die Google Cloud-Konsole und wählen Sie das Projekt aus, für das Sie ein Dienstkonto erstellen möchten.

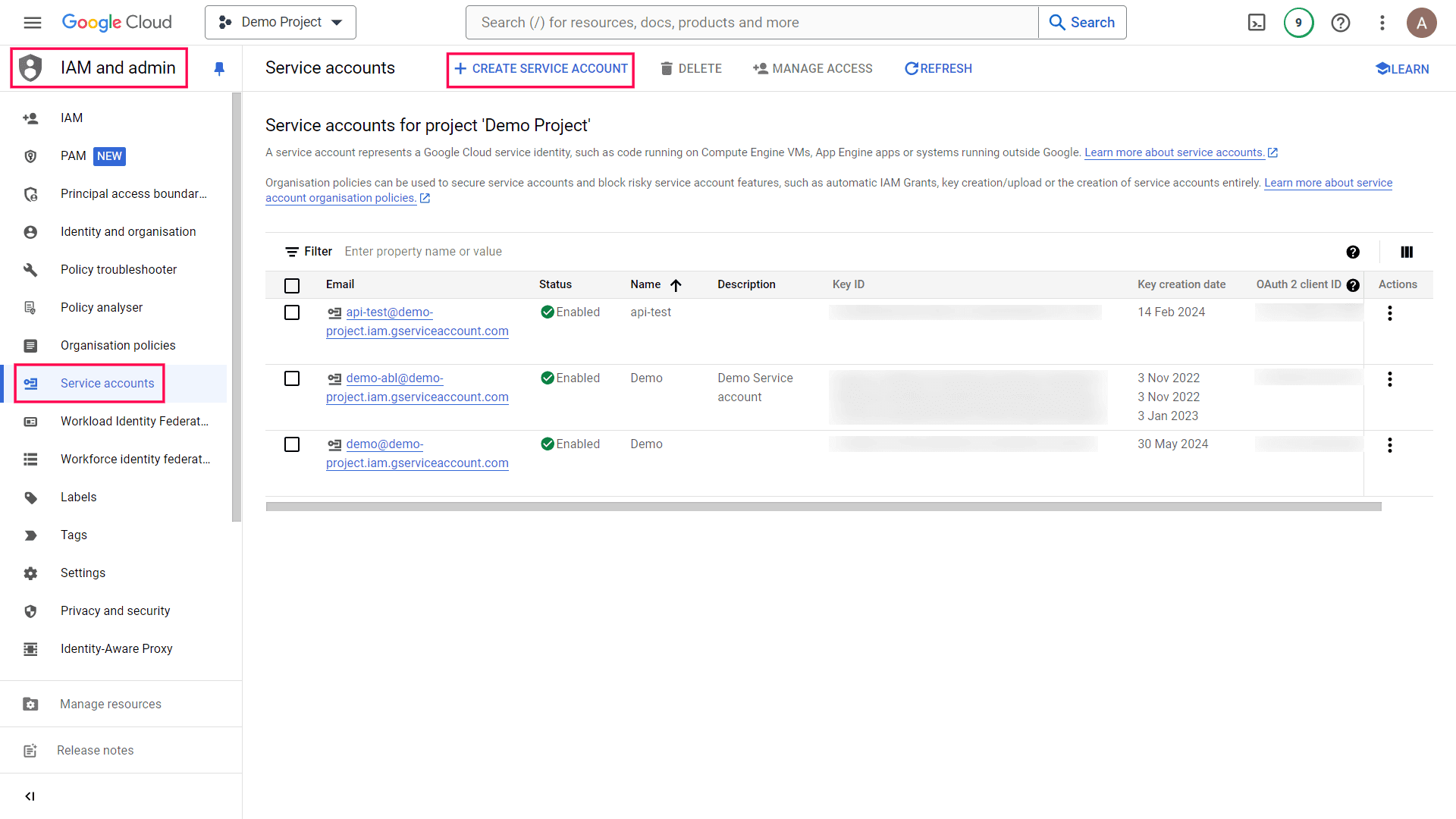

- Navigieren Sie zum IAM und Admin Bereich, wählen Sie Dienstkonten im linken Bereich aus und klicken Sie auf +DIENSTKONTO ERSTELLEN.

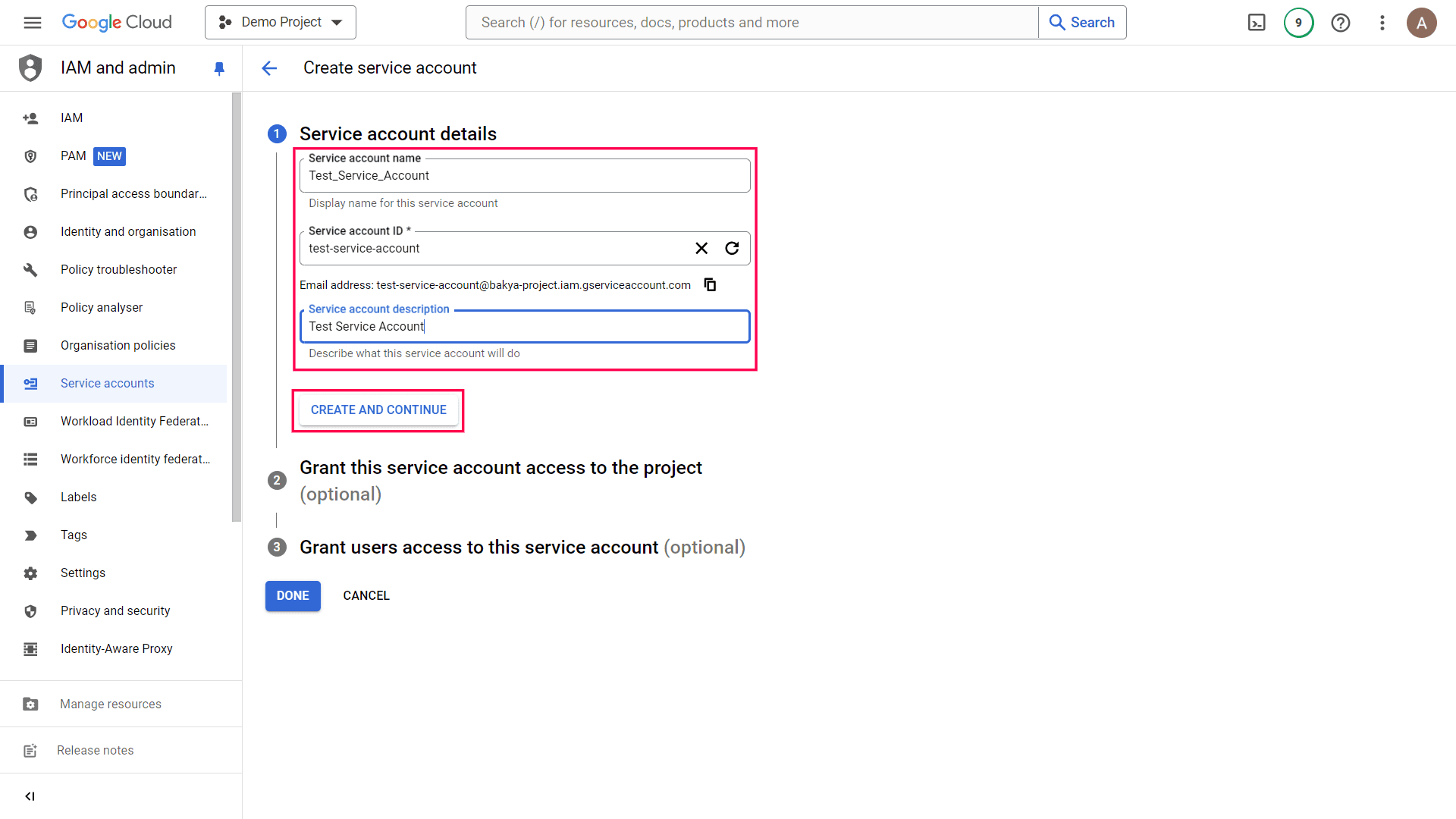

- Unter Details zum Dienstkonto, geben Sie einen geeigneten Namen für das Dienstkonto und eine Beschreibung des Dienstkontos ein. Die ID des Dienstkontos wird automatisch basierend auf dem Namen des Dienstkontos generiert.

- Klicken Sie auf ERSTELLEN UND FORTSETZEN.

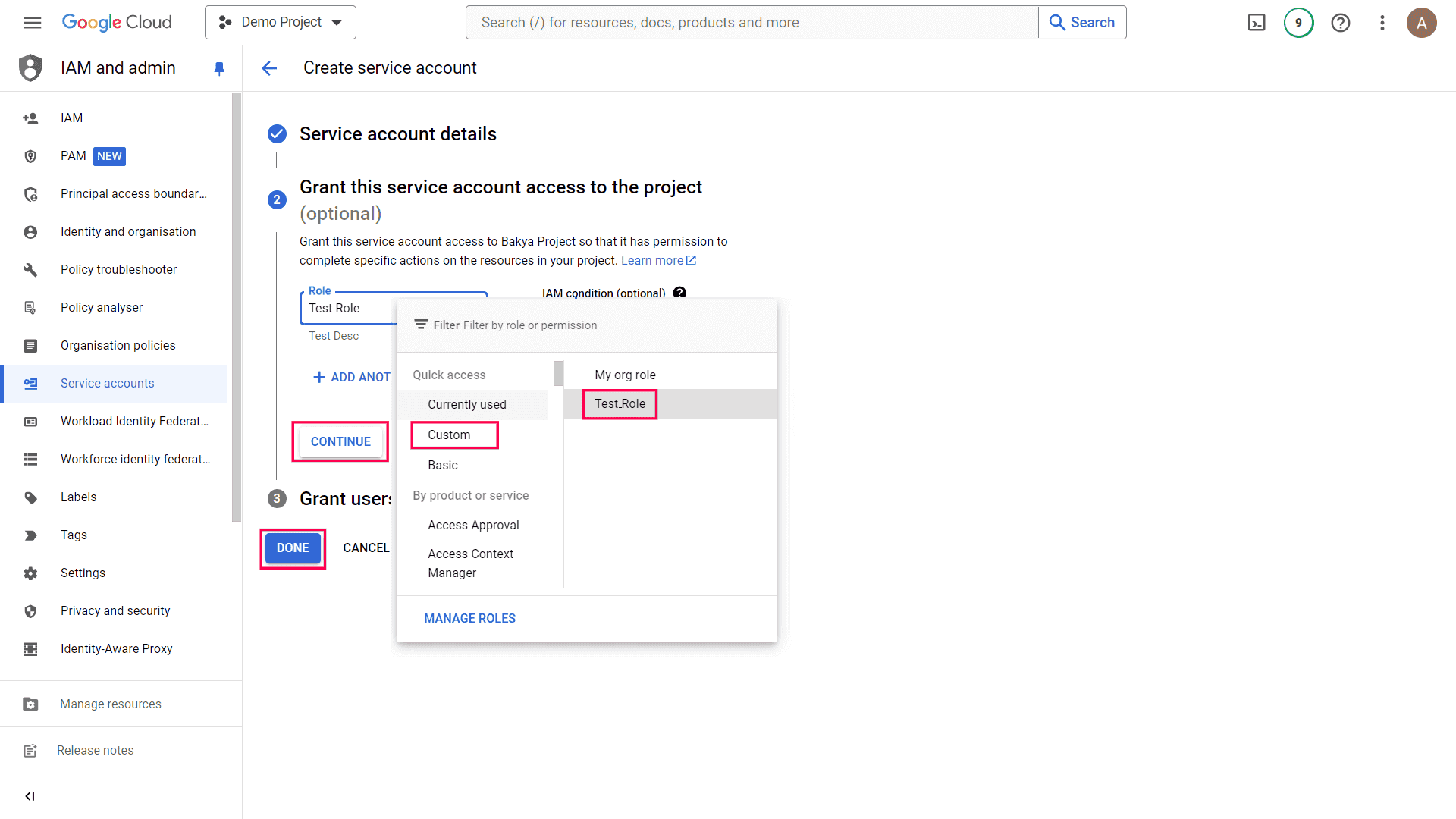

- Unter Gewähren Sie diesem Dienstkonto Zugriff auf das Projekt, klicken Sie auf Rolle auswählen, wählen Sie Benutzerdefiniert und wählen Sie die Rolle aus, die Sie zuvor erstellt haben.

- Klicken Sie auf WEITER, und klicken Sie dann auf FERTIG.

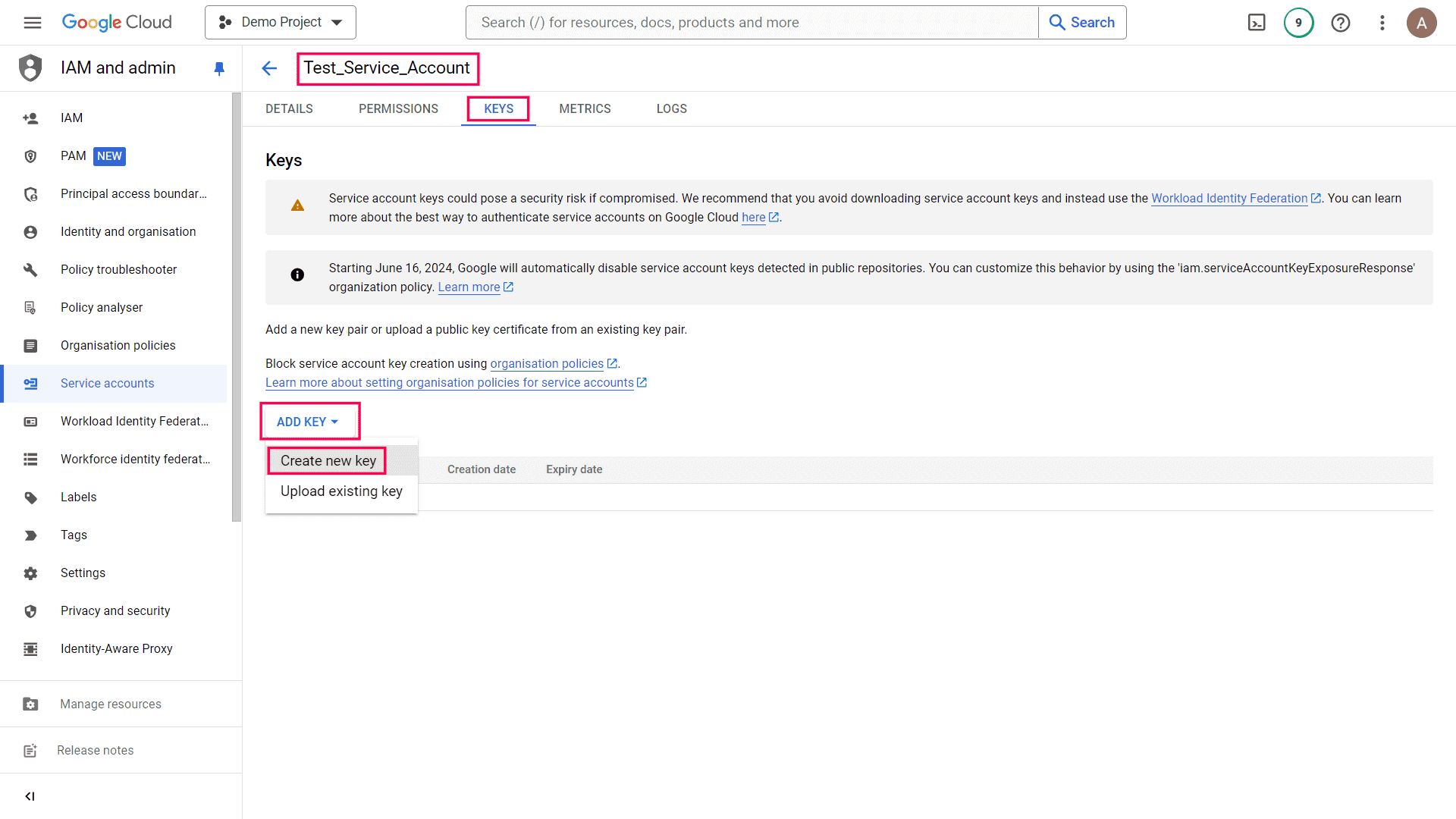

- Sobald das Dienstkonto erstellt ist, wählen Sie es aus, navigieren Sie zum Tab SCHLÜSSEL, klicken Sie auf SCHLÜSSEL HINZUFÜGEN und wählen Sie Neuen Schlüssel erstellen aus dem Dropdown-Menü.

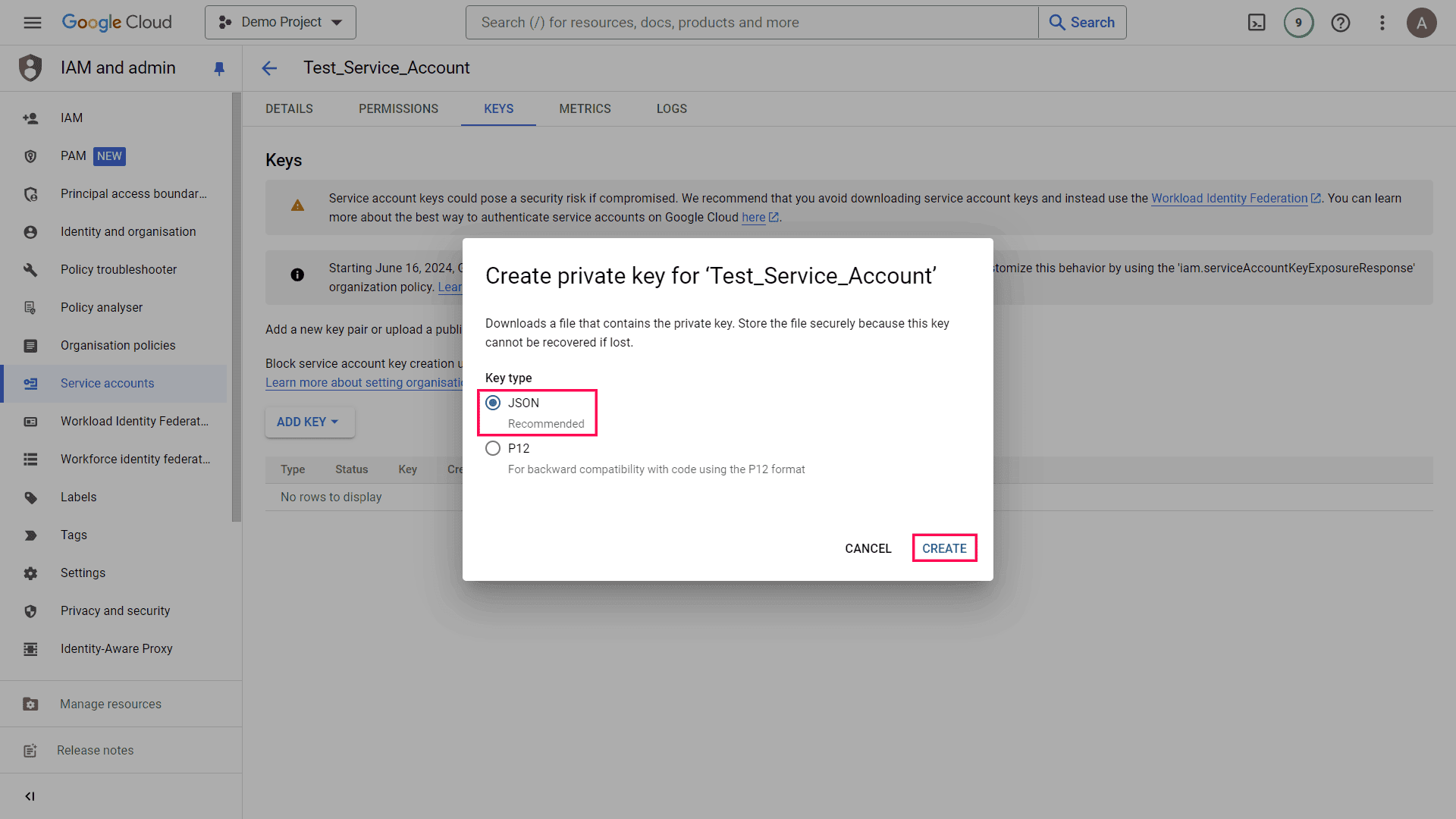

- Wählen Sie JSON als Schlüsseltyp und klicken Sie auf ERSTELLEN. Dadurch wird eine JSON-Schlüsseldatei für Ihr Dienstkonto erstellt und auf Ihrem lokalen Computer gespeichert.

- Öffnen Sie die JSON-Datei, um die Werte Client-E-Mail, Projekt-ID und Privater Schlüssel zu finden, die bei der Konfiguration des Google Cloud-Verzeichnisses in ADAudit Plus benötigt werden.

Hinweis: Denken Sie daran, diese JSON-Schlüsseldatei sicher aufzubewahren, da sie sensible Informationen enthält und Zugriff auf Ihre Google Cloud-Verzeichnisressourcen gewährt. Sollte sie jemals kompromittiert werden, sollten Sie den Schlüssel regenerieren und alle Dienste aktualisieren, die ihn verwenden.

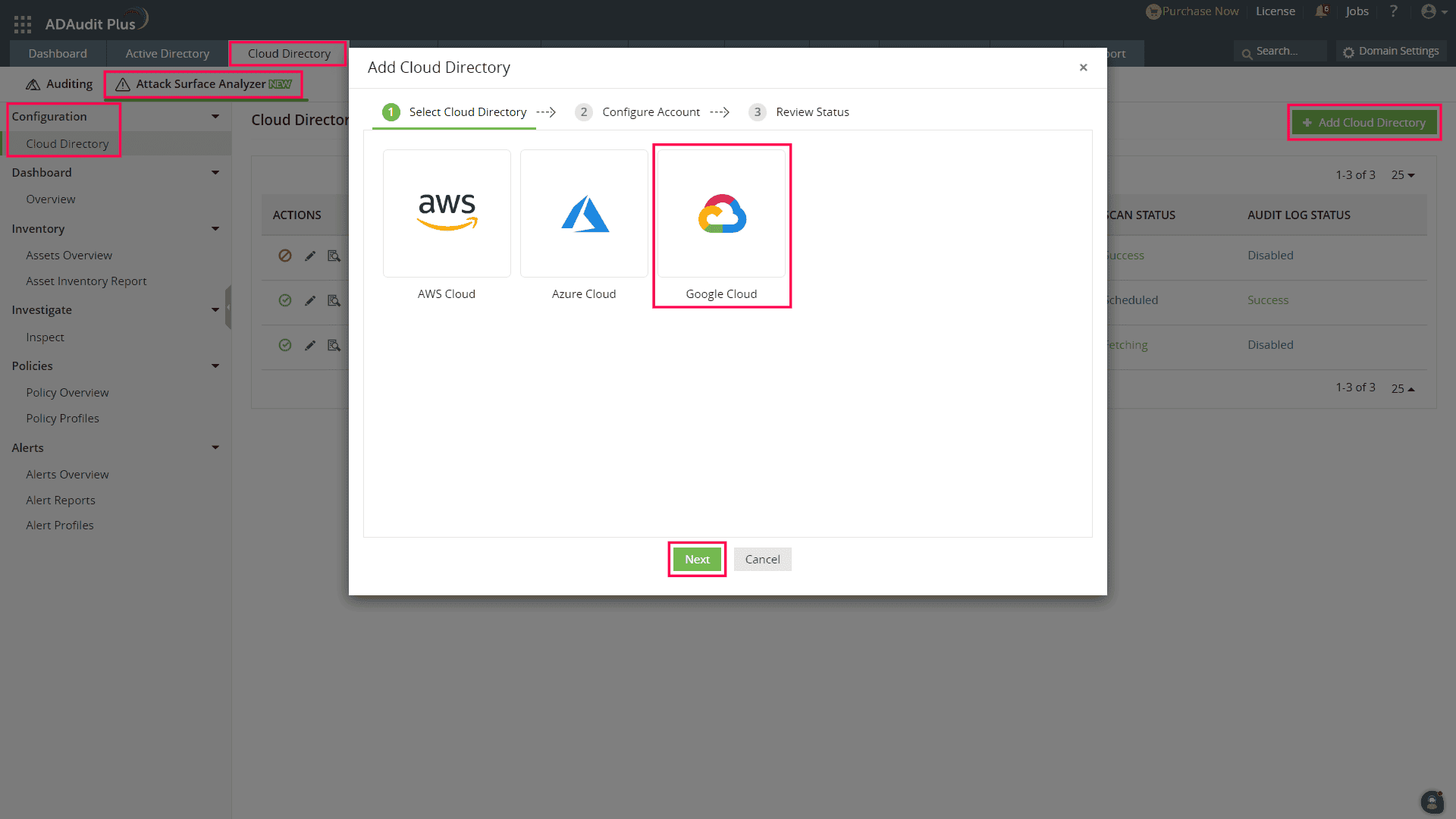

- Melden Sie sich bei Ihrer ADAudit Plus-Webkonsole an.

- Navigieren Sie zum Tab Cloud-Verzeichnis > Angriffsfläche-Analyzer > Konfiguration > Cloud-Verzeichnis.

- Klicken Sie auf +Cloud-Verzeichnis hinzufügen in der oberen rechten Ecke.

- Wählen Sie Google Cloud aus dem Pop-up Cloud-Verzeichnis hinzufügen aus.

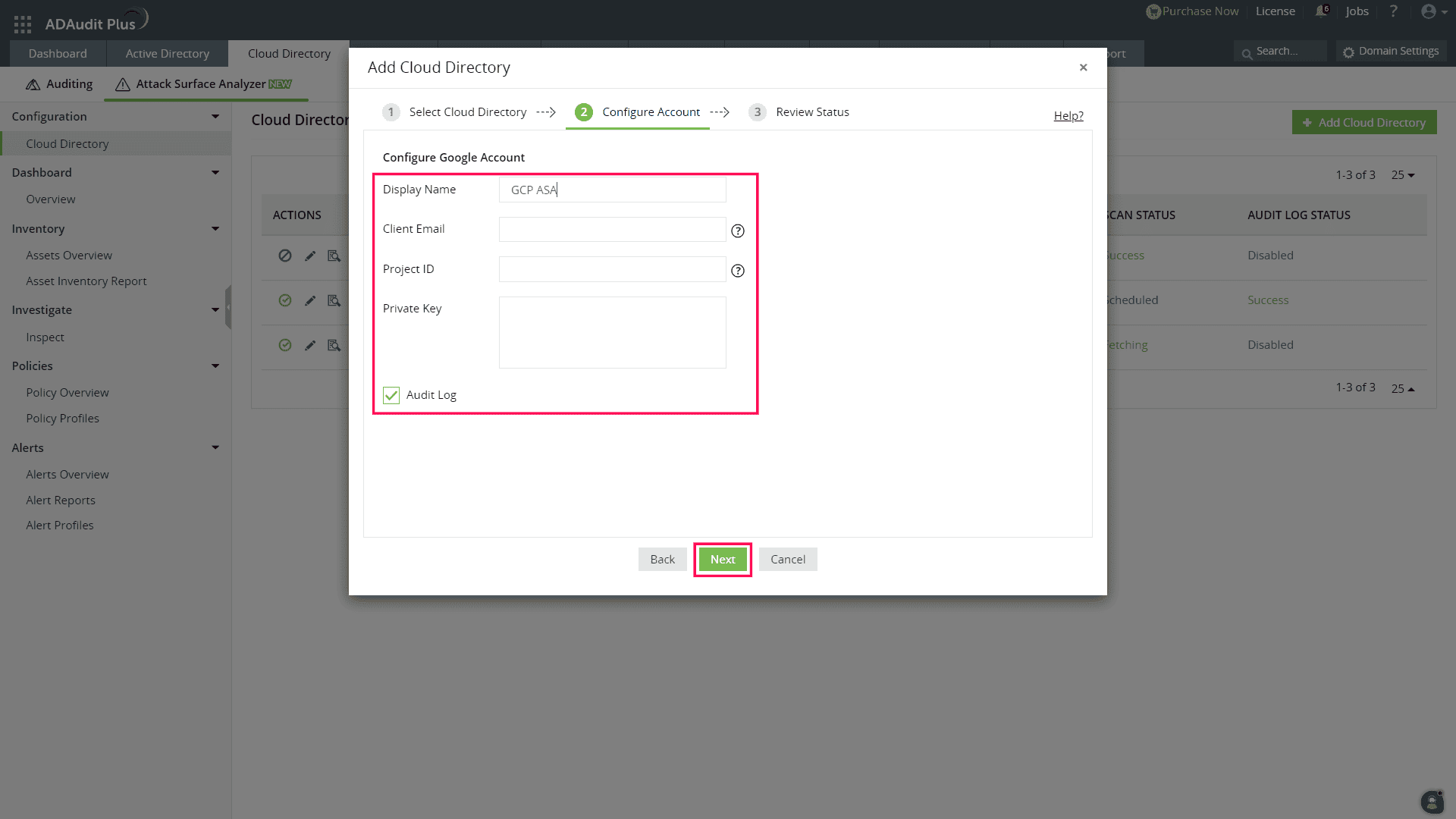

- Geben Sie die Werte Anzeigename, Client-E-Mail, Projekt-ID und Privater Schlüssel aus der heruntergeladenen JSON-Schlüsseldatei des Dienstkontos ein.

- Wählen Sie das Kontrollkästchen Audit-Log, wenn Sie alle Aktivitäten innerhalb Ihrer Google Cloud-Verzeichnisumgebung abrufen und überwachen möchten, und klicken Sie dann auf Weiter.

- Überprüfen Sie Ihre Einstellungen und klicken Sie auf Fertigstellen.

Click here to expand

Click here to expand