Ein deaktiviertes Benutzerkonto kann ggf. von böswilligen Akteuren aktiviert und missbraucht werden. Aus diesem Grund ist es unabdingbar, dass IT-Admins ihre AD-Umgebung in Echtzeit überwachen – mit nativen Auditing-Tools für Active Directory, oder eben mit Drittanbieter-Tools. So können sie einfacher den Benutzer ausfindig machen, der das Benutzerkonto aktiviert hat. Hier finden Sie die nötigen Schritte, um herauszufinden, wer ein Benutzerkonto in AD aktiviert hat:

Kostenlos ausprobierenFühren Sie die folgenden Aktionen mit dem Domänencontroller (DC) aus:

Hinweis: Wenn Sie eine Workstation verwenden, führen Sie folgendes Skript über PowerShell aus:

Get-EventLog -LogName Security -ComputerName <DC name>| Where-Object {$_.EventID -eq 4722} | Select-Object -Property *

Dabei steht <DC name> für den Namen des Domänencontrollers, auf dem Sie die Details des aktivierten Benutzerkontos überprüfen möchten.

Über natives Auditing können Sie nach Ereignissen suchen und ein Auge auf Änderungen an Benutzerobjekten halten. Wenn Sie aber mit hunderten von Benutzerkonten zu kämpfen haben und alle Ereignisse im Blick behalten möchten, kann Ihnen das schnell über den Kopf wachsen.

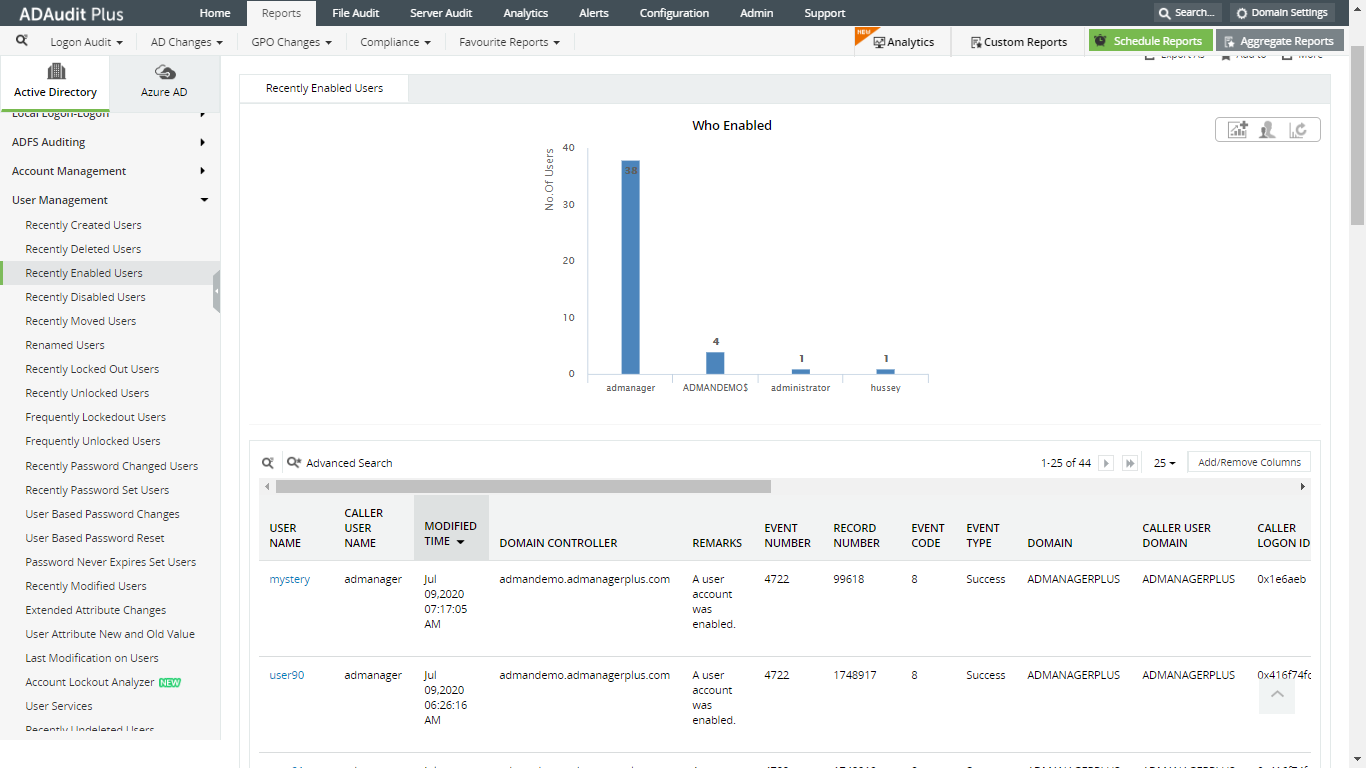

ADAudit Plus ist eine Software für das Active-Directory-Auditing in Echtzeit, mit der Sie Einblicke in Änderungen an AD-Objekten und Attributen erhalten. Überwachen Sie alle Phasen im Lebenszyklus eines Benutzerkontos, zusammen mit Details dazu, wer es von wo aus und wann initiiert hat.

Find who enabled a user account in Active Directory, when, and from where.

Other reports on recently created, deleted, moved, and locked out user accounts help you gain more insight into your AD user accounts.

Find who enabled a user account in Active Directory, when, and from where.

Other reports on recently created, deleted, moved, and locked out user accounts help you gain more insight into your AD user accounts.