Finden Sie heraus, was ein AD-Konto aussperrt, indem Sie die systemeigene Überwachung verwenden

Schritte zum Aktivieren der Überwachung mit der Gruppenrichtlinien-Verwaltungskonsole

Führen Sie die folgenden Aktionen auf dem Domänencontroller (DC) aus:

- Öffnen Sie das Menü Start. Suchen Sie nach der Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC) und öffnen Sie sie. Sie können auch den Befehl gpmc.msc ausführen.

- Klicken Sie mit der rechten Maustaste auf die Domäne oder Organisationseinheit (OU), in der Sie Kontosperrungen überwachen möchten, und klicken Sie auf Gruppenrichtlinienobjekt (GPO) in dieser Domäne erstellen und Hier verknüpfen.

Hinweis: Wenn Sie bereits ein Gruppenrichtlinienobjekt erstellt haben, klicken Sie auf Vorhandenes Gruppenrichtlinienobjektverknüpfen.

- Benennen Sie das Gruppenrichtlinienobjekt.

- Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinienobjekt und wählen Sie Bearbeiten aus.

- Navigieren Sie im linken Bereich des Gruppenrichtlinien-Verwaltungs-Editors zu Computerkonfiguration → Richtlinien → Windows-Einstellungen → Sicherheitseinstellungen → Erweiterte Überwachungsrichtlinienkonfiguration → Überwachungsrichtlinien → Kontoverwaltung.

- Im rechten Bereich sehen Sie die Liste der Richtlinien unter Kontoverwaltung. Doppelklicken Sie auf Überwachung der Benutzerkontenverwaltung und aktivieren Sie die Kontrollkästchen Konfigurieren der folgenden Überwachungsereignisse, Erfolg und Fehler.

- Klicken Sie auf Übernehmen und dann auf OK.

- Kehren Sie zur Gruppenrichtlinien-Verwaltungskonsole zurück. Klicken Sie im linken Fensterbereich mit der rechten Maustaste auf die Domäne oder OU, mit der das Gruppenrichtlinienobjekt verknüpft wurde, und klicken Sie auf Gruppenrichtlinienaktualisierung. Durch diesen Schritt wird sichergestellt, dass die neuen Gruppenrichtlinieneinstellungen sofort angewendet werden, anstatt auf die nächste geplante Aktualisierung zu warten.

Schritte zum Anzeigen der protokollierten Ereignisse in der Ereignisanzeige (Event Viewer)

Sobald die oben genannten Schritte abgeschlossen sind, werden Ereignisse im Ereignisprotokoll protokolliert. Diese können in der Ereignisanzeige angezeigt werden, indem Sie die folgenden Schritte ausführen:

- Öffnen Sie das Menü Start, suchen Sie nach Ereignisanzeige und klicken Sie darauf, um es zu öffnen.

- Navigieren Sie im linken Fensterbereich der Ereignisanzeige zu Windows-Protokolle → Sicherheit. Hier finden Sie eine Liste aller Sicherheitsereignisse, die im System protokolliert sind.

- Klicken Sie im rechten Fensterbereich unter Sicherheit auf Aktuelles Protokoll filtern.

- Geben Sie im Pop-up-Fenster 4740 in das Feld <Alle Ereignis-IDs> ein.

- Klicken Sie auf OK. Daraufhin wird eine Liste der Vorkommen der von Ihnen eingegebenen Ereignis-ID angezeigt.

- Doppelklicken Sie auf die Ereignis-ID, um ihre Eigenschaften (Beschreibung) anzuzeigen.

In der Ereignisbeschreibung wird der Name des Caller-Computers angezeigt.

Um eine detailliertere Analyse der Ursache dieser Sperrung durchzuführen, führen Sie die folgenden Aktionen auf dem DC aus:

- Filtern Sie in der Ereignisanzeige die aktuelle Ansicht, um nach der Ereignis-ID 4625 zu suchen, die bei einer fehlgeschlagenen Anmeldung protokolliert wird.

- Klicken Sie im rechten Fensterbereich der Ereignisanzeige auf Suchen, geben Sie den Namen des Benutzers ein, der ausgesperrt wurde, und klicken Sie auf Weitersuchen.

- Suchen Sie nach einem Ereignis, das nach der Kontosperrzeit protokolliert wurde, und zeigen Sie seine Eigenschaften an.

- Scrollen Sie nach unten zu Caller Process Name. Hier wird der Ort des Prozesses angezeigt, der möglicherweise die Kontosperrung verursacht hat.

Im oben genannten Fall wurde die Kontosperrung durch den Prozess java.exe verursacht.

Dieser Prozess ist selbst für nur einen Endbenutzer sehr aufwändig. Eine solche Analyse für eine große Anzahl von Endbenutzern durchzuführen, wäre zeitaufwändig, unpraktisch und ineffektiv.

Mit ADAudit Plus können Sie mithilfe des integrierten Account Lockout Analyzer mit nur einem Klick eine gründliche Analyse aller möglichen Ursachen für die Sperrung durchführen.

Finden Sie mithilfe von ManageEngine ADAudit Plus heraus, was AD-Konten aussperrt.

Sobald die im vorherigen Abschnitt erwähnten Überwachungsrichtlinien aktiviert sind, führen Sie folgende Schritte aus:

- Laden Sie ADAudit Plus herunter und installieren Sie es.

- Hier finden Sie die Schritte zum Konfigurieren der Überwachung auf Ihrem Domänencontroller.

- Öffnen Sie die Konsole und navigieren Sie zu Berichte > Active Directory > Benutzerverwaltung > Kontosperrungsanalyse.

Daraufhin wird ein detaillierter Bericht über gesperrte Konten angezeigt, die nach Zeit sortiert sind.

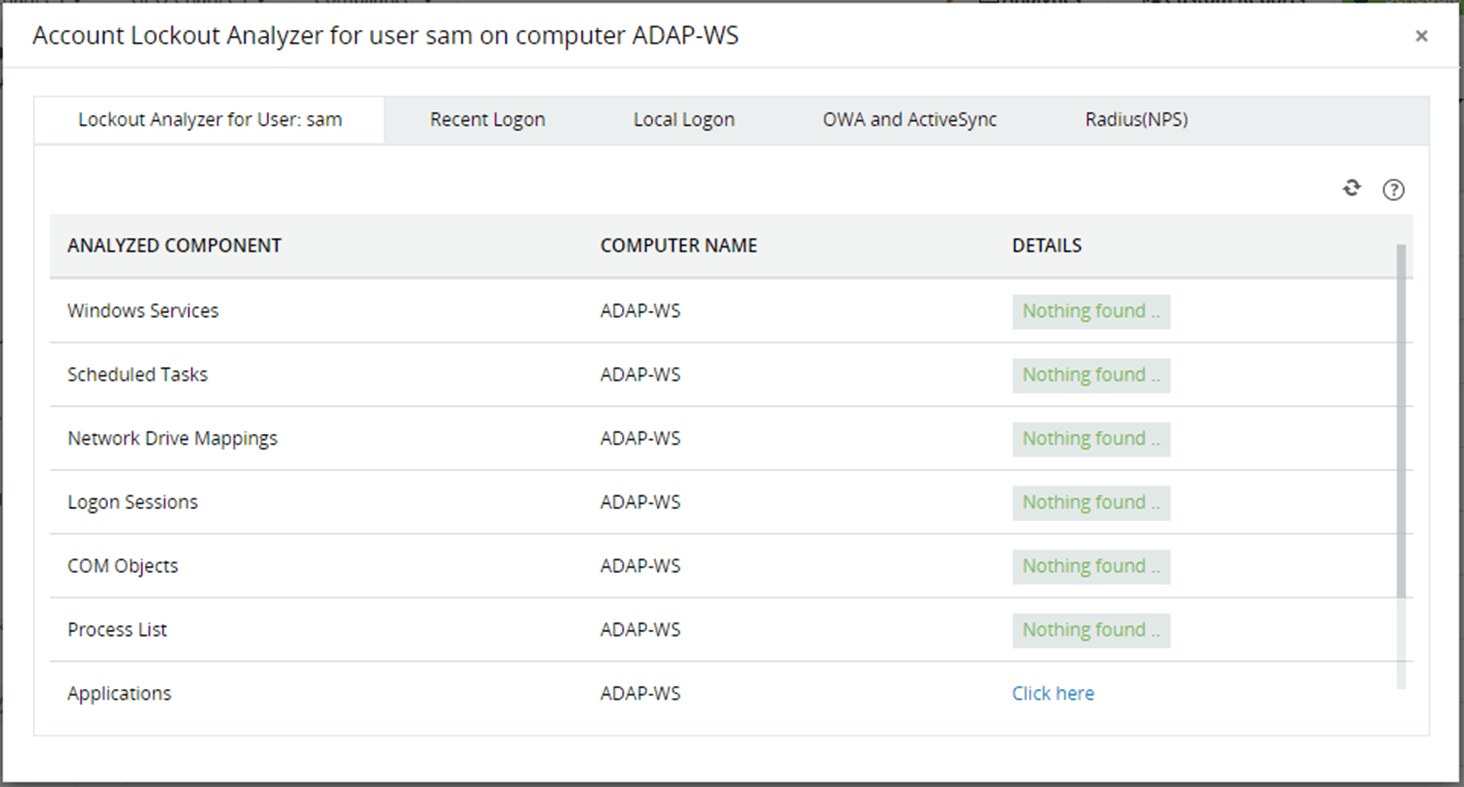

Klicken Sie in der Spalte Analyzer-Details auf Details, um die möglichen Gründe für jede Kontosperrung anzuzeigen.

Analysieren Sie mit dem Kontosperrungs-Analyzer verschiedene Komponenten, die die Kontosperrung verursachen könnten.

Diese Sperrungen können durch alte zwischengespeicherte Anmeldeinformationen verursacht werden, die von Windows-Diensten, geplanten Aufgaben oder anderen Komponenten verwendet werden.

Vorteile von ADAudit Plus gegenüber der systemeigenen Überwachung

- Zeigen Sie Berichte zu allen Änderungen an AD-Objekten an, um einen absolut sicheren Prüfpfad zu gewährleisten.

- Erhalten Sie sofortige Benachrichtigungen über ungewöhnliche Benutzeraktivitäten und automatisieren Sie die Reaktionen auf diese Benachrichtigungen mit der integrierten Engine zur Analyse des Benutzerverhaltens.

- Weisen Sie die Einhaltung von IT-Vorschriften wie SOX, HIPAA, GLBA, PCI DSS, FISMA und der DSGVO mithilfe von sofort einsatzbereiten Compliance-Berichten nach.