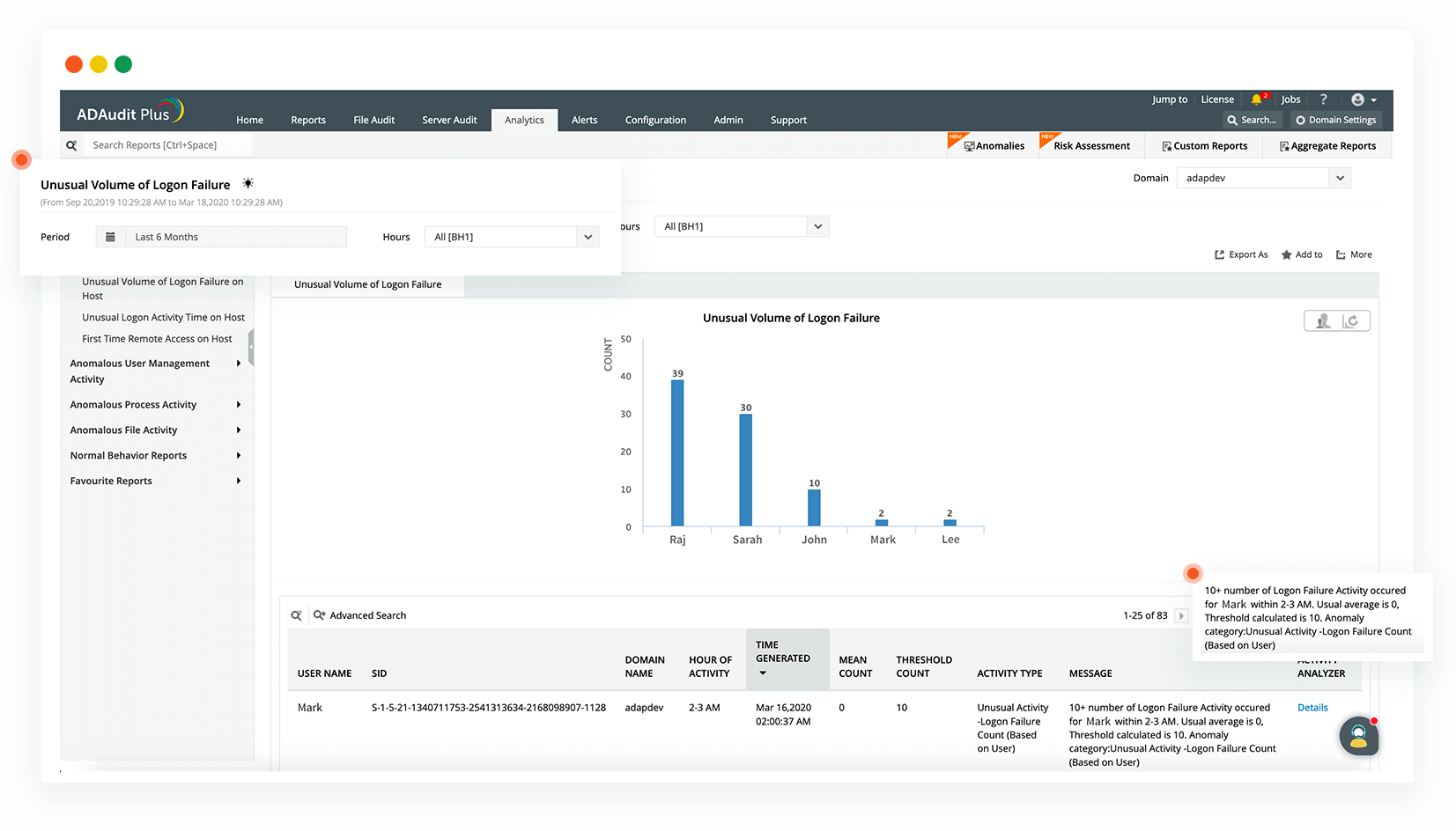

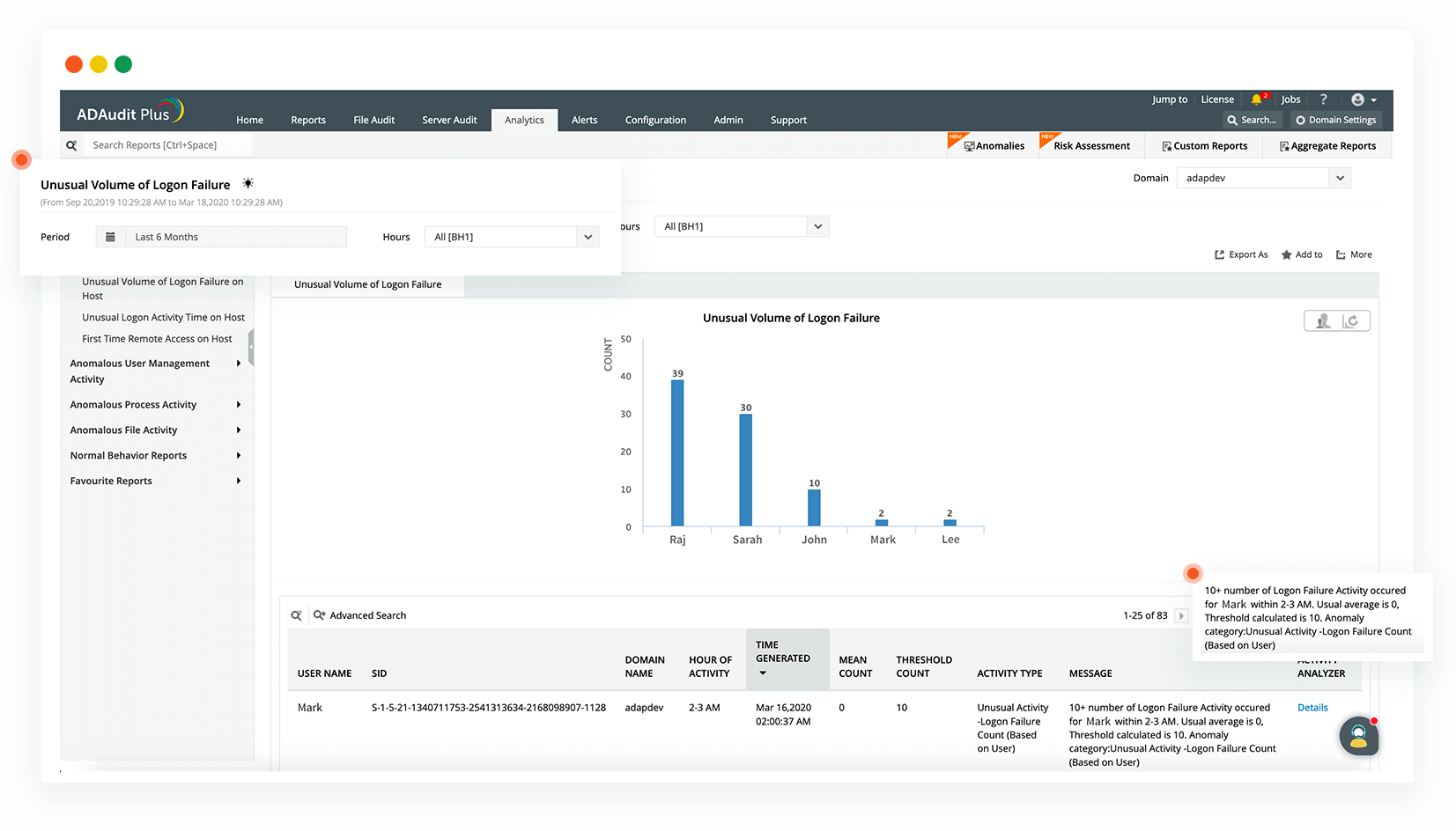

Identifizieren Sie die Quelle und den Grund für jeden fehlgeschlagenen Anmeldeversuch und finden Sie die Benutzerkonten mit dem höchsten Prozentsatz an fehlgeschlagenen Anmeldungen.

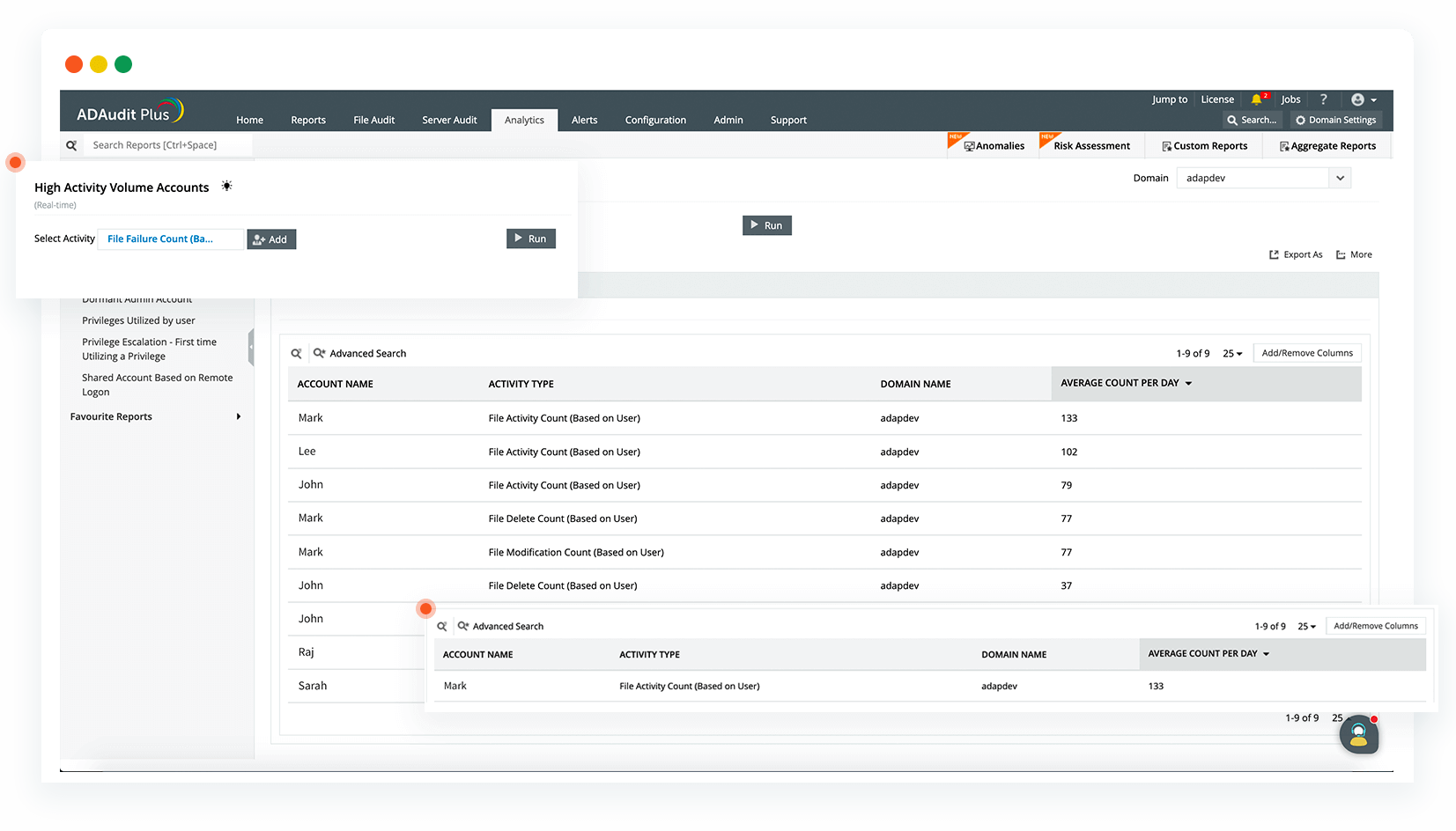

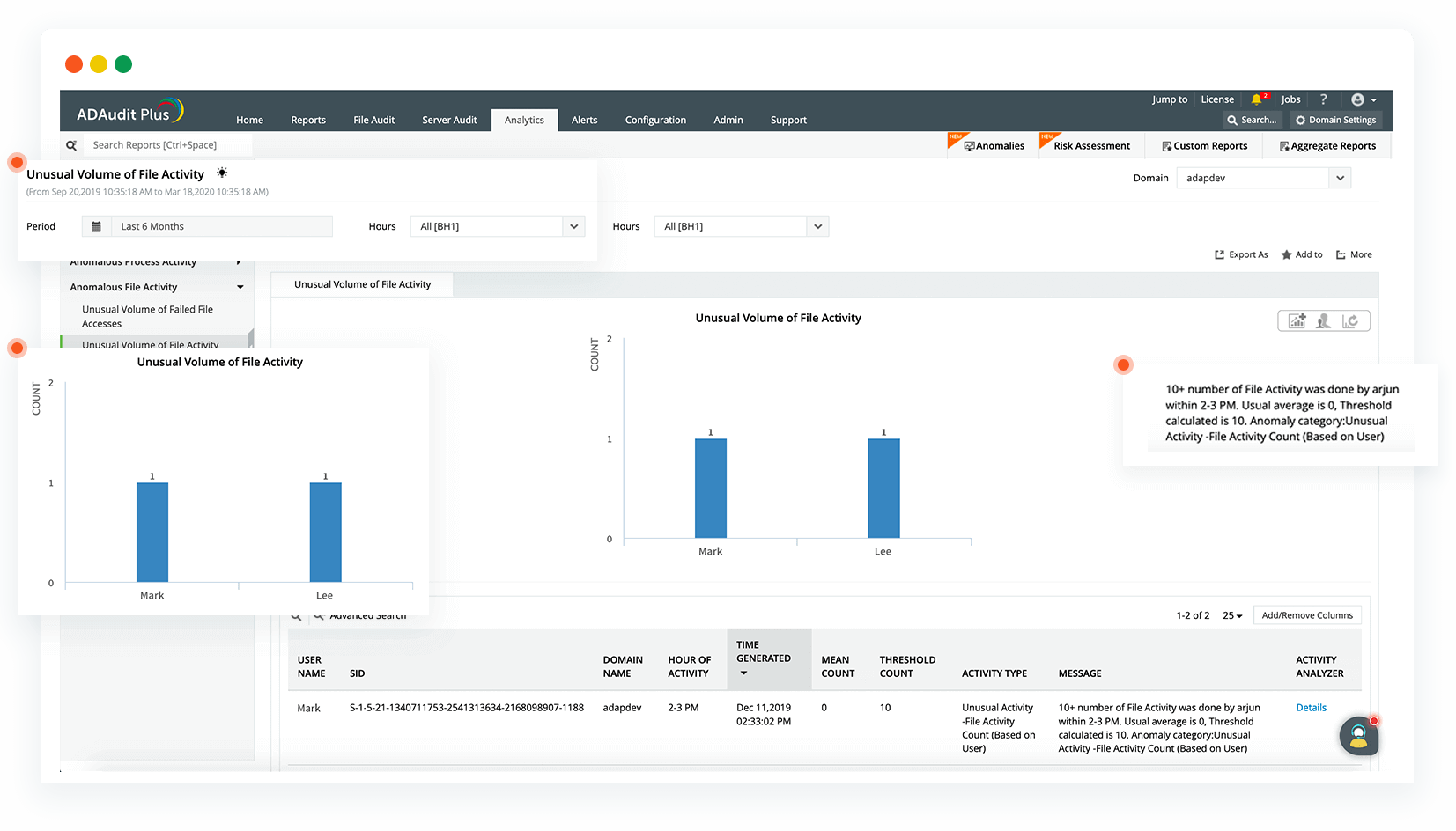

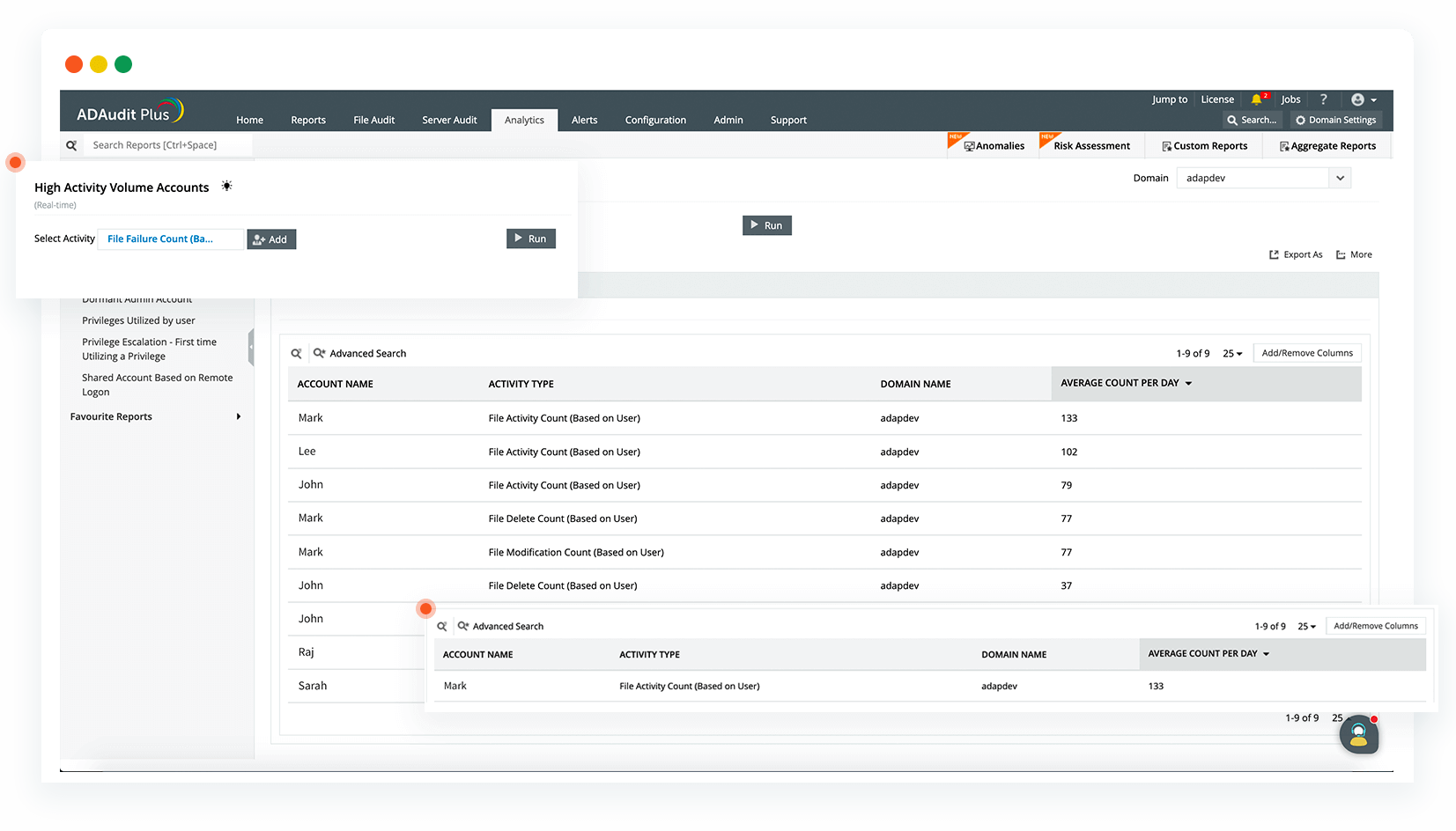

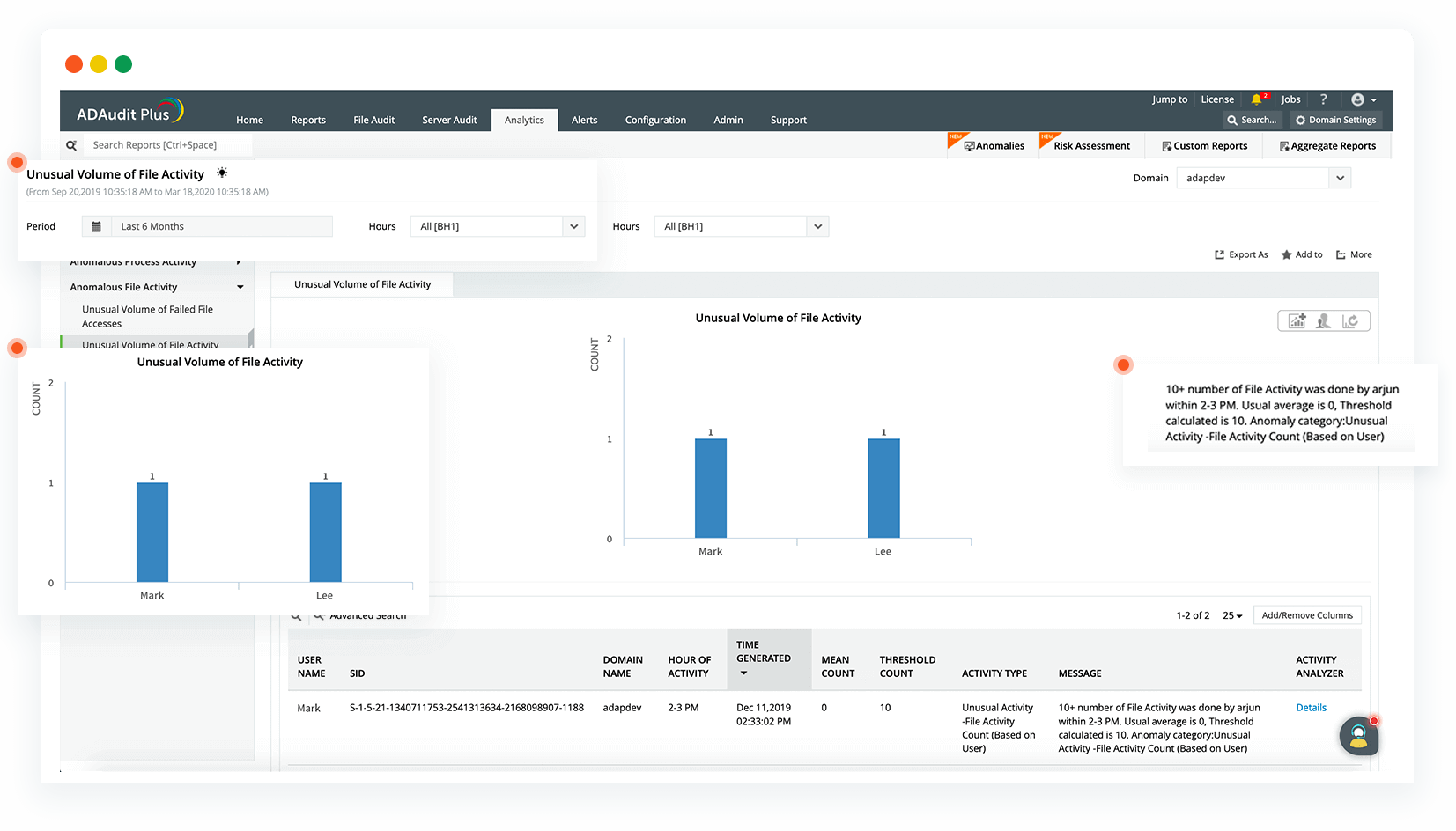

Identifizieren Sie verdächtige Benutzeraktivitäten, wie z. B. ein ungewöhnlich hohes Volumen an Ereignissen und Dateiaktivitäten, die zu ungewöhnlichen Zeiten ausgeführt werden.

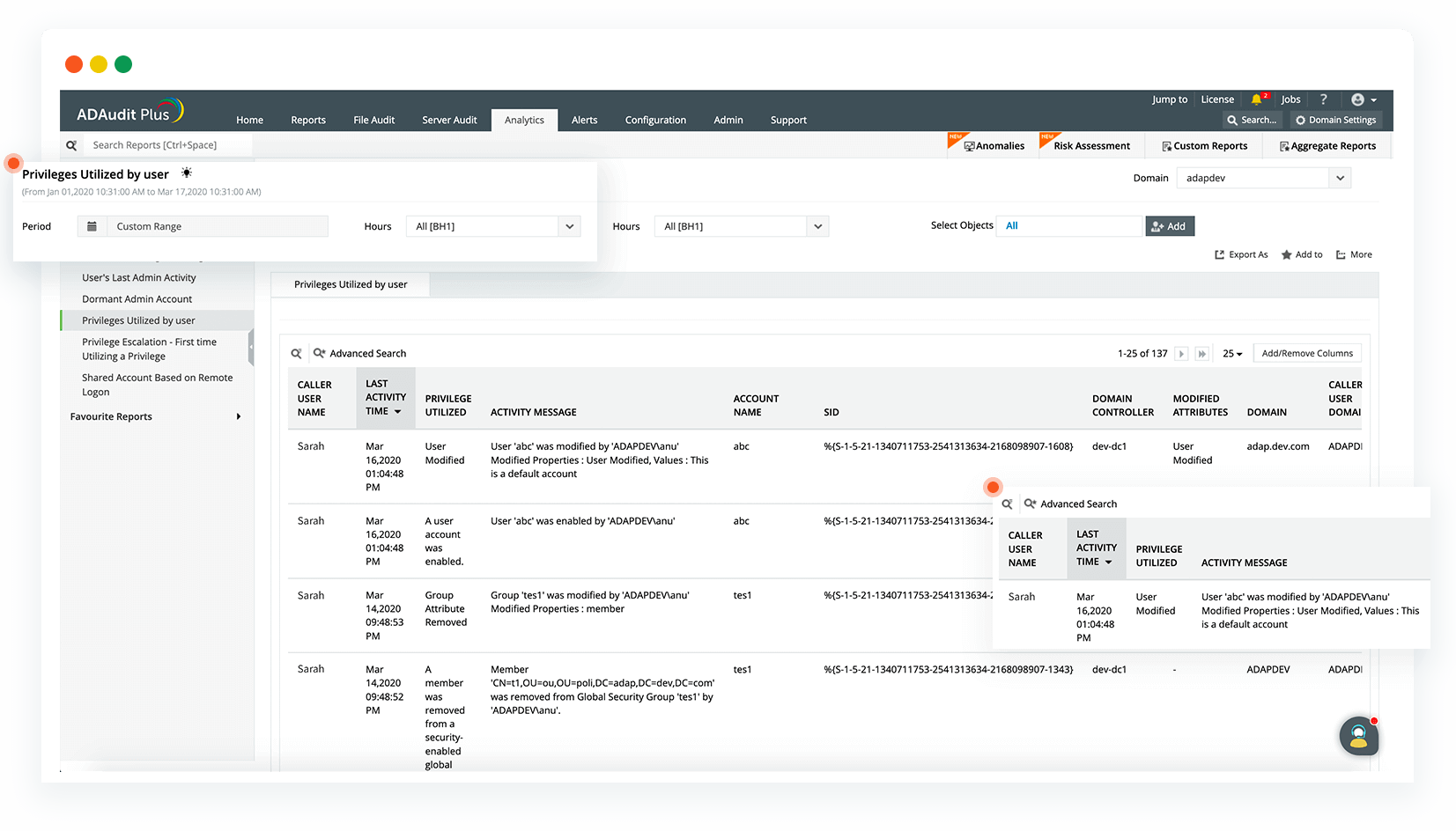

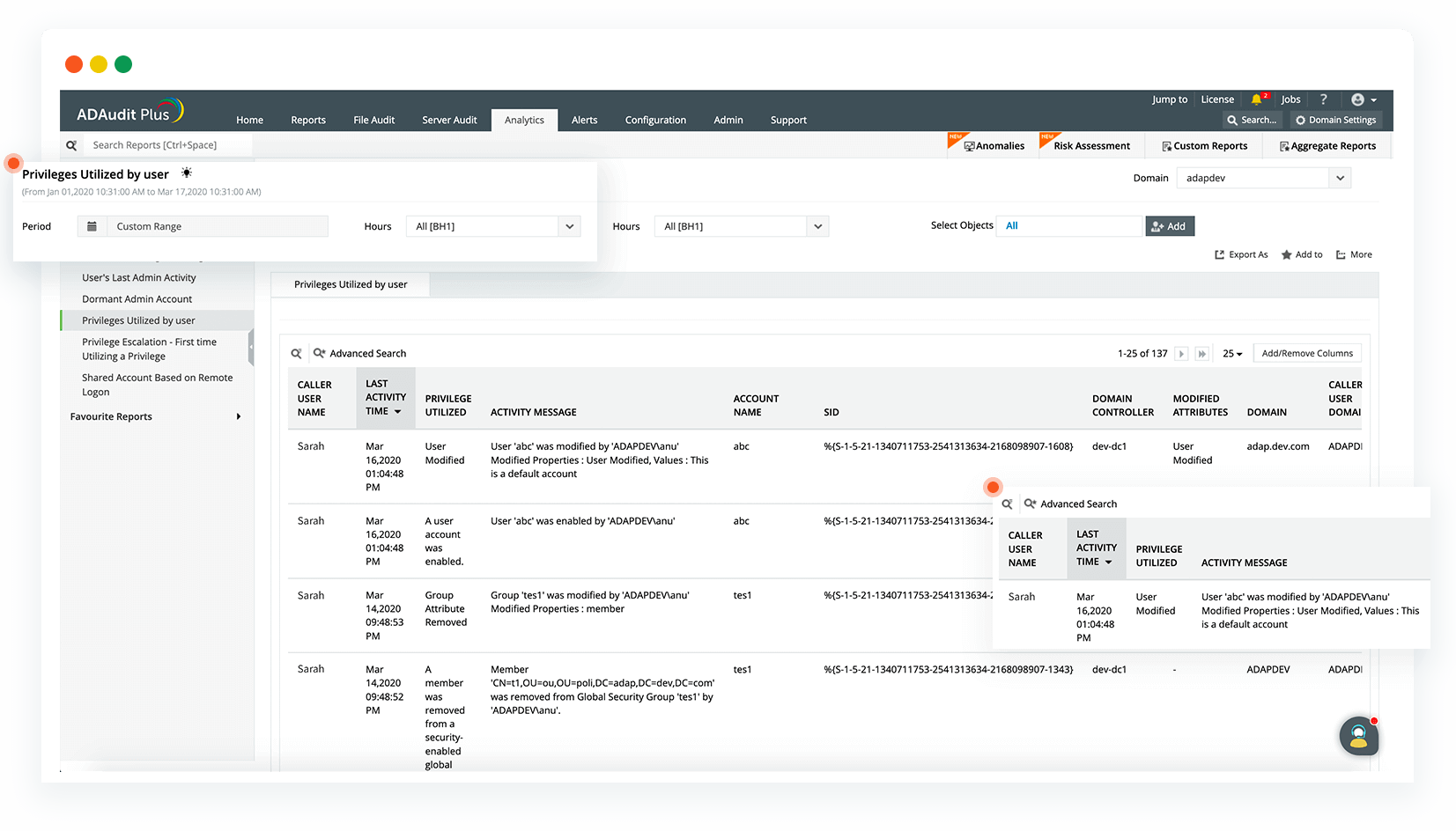

Überprüfen Sie die Nutzung von Berechtigungen und berichten Sie über kritische Ereignisse wie das Zurücksetzen von Passwörtern, die Benutzerverwaltung und die Ausweitung von Berechtigungen.

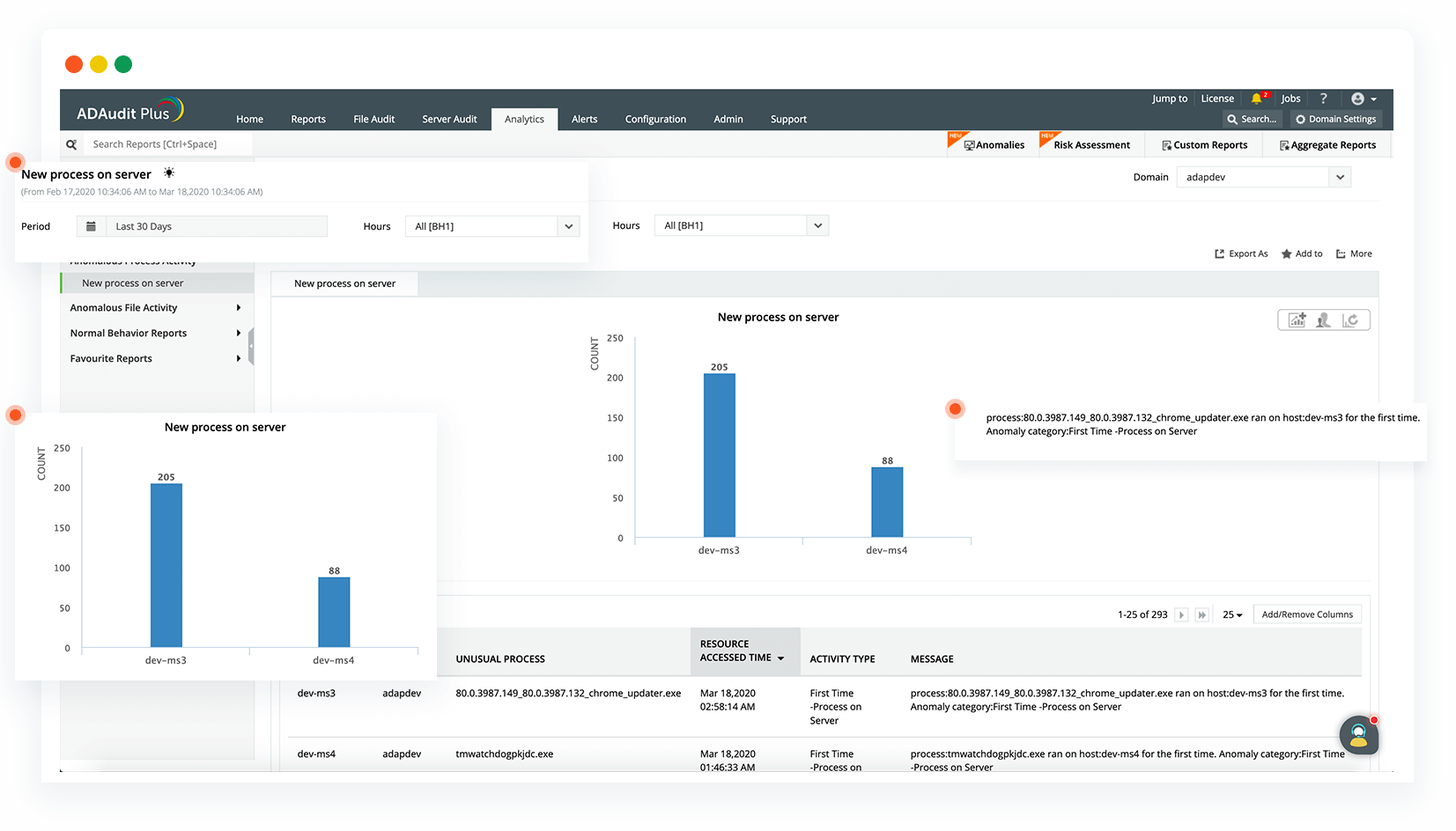

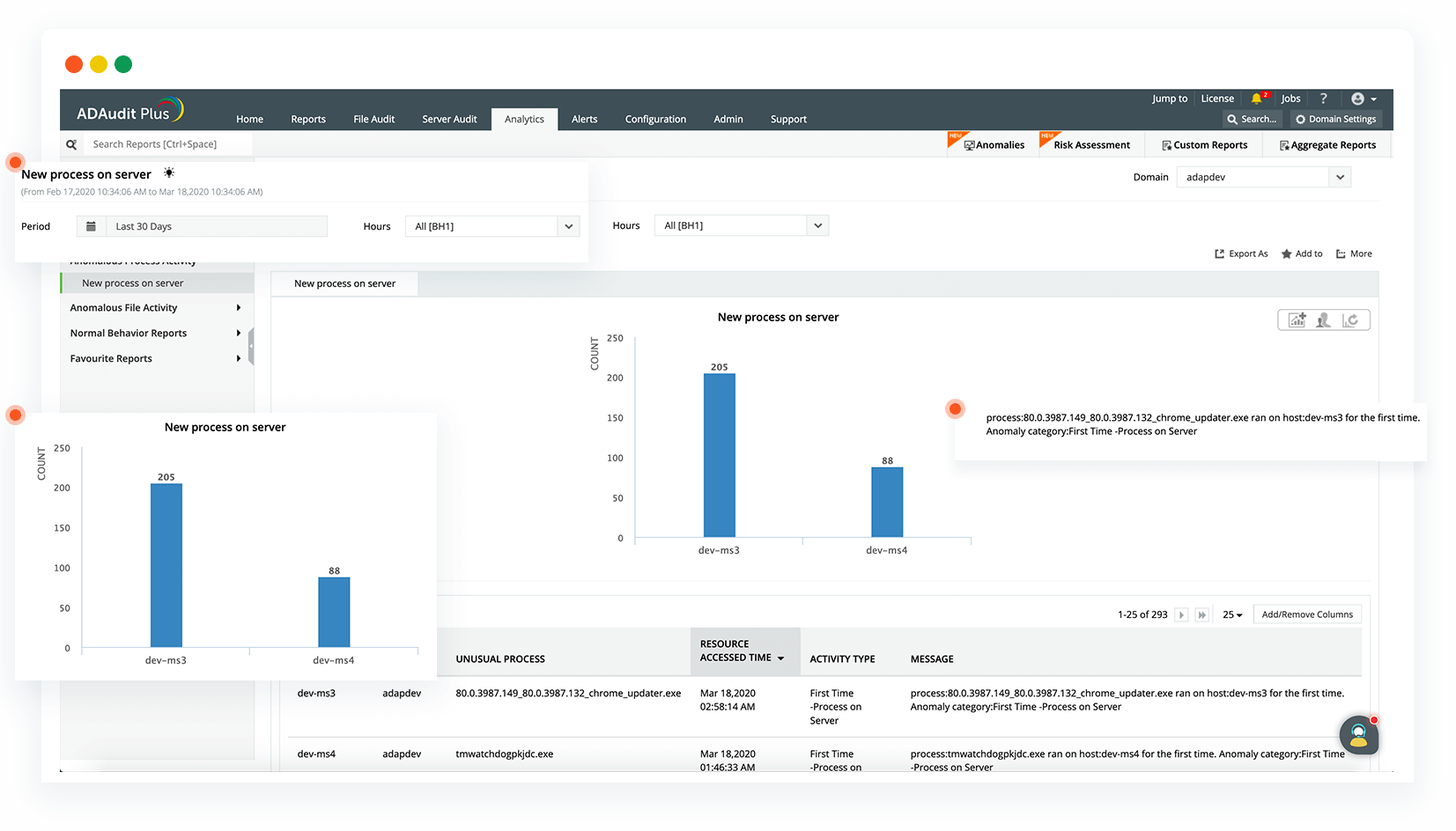

Erkennen Sie Indikatoren für laterale Bewegungen wie ungewöhnliche Remote-Desktop-Aktivitäten, die Ausführung neuer Prozesse usw.

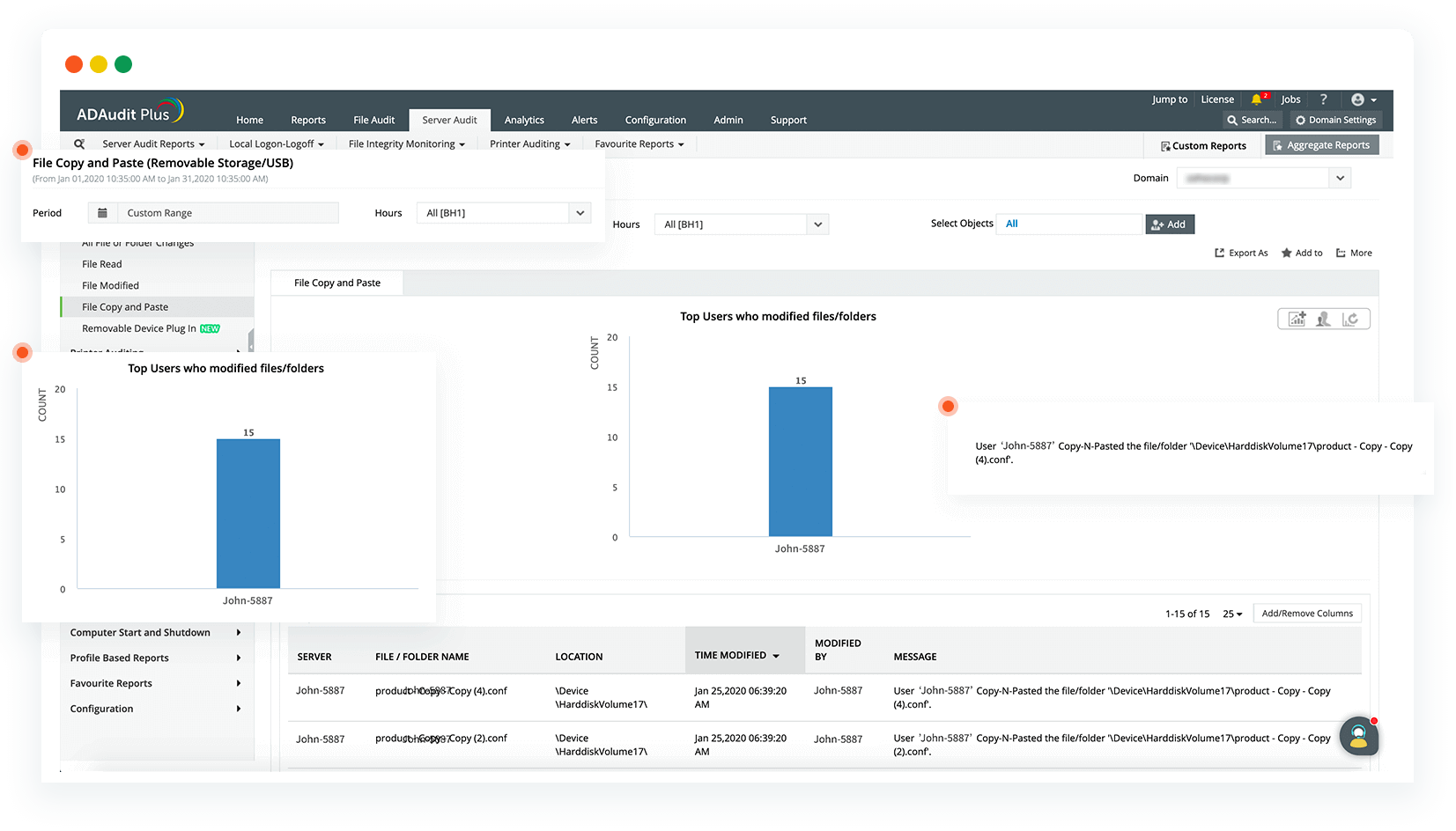

Verfolgen Sie Dateilöschungen, unbefugte Dateiänderungen und anomale Anstiege bei Dateizugriffen mit detaillierten Berichten zur Überwachung der Dateiintegrität.

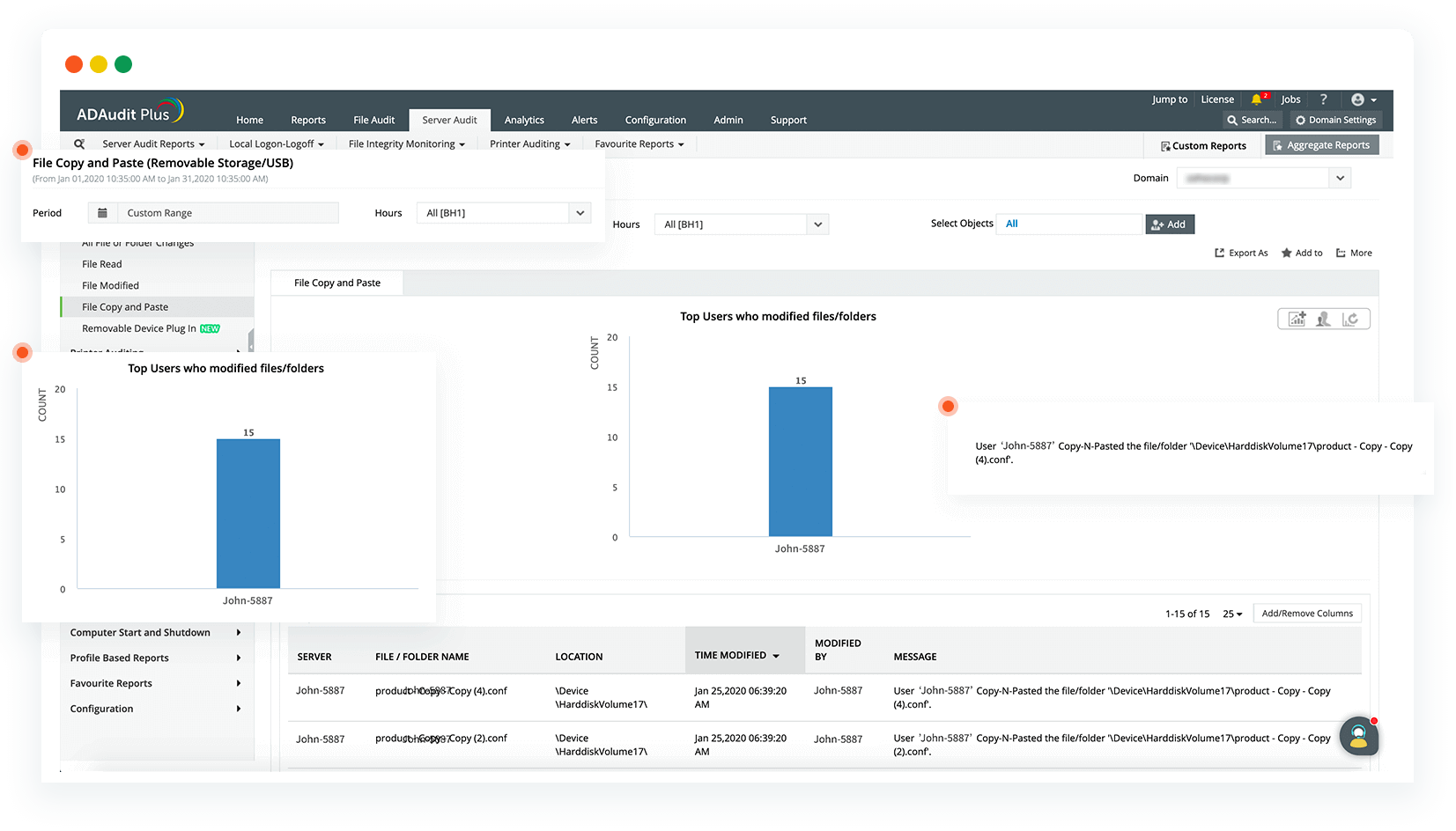

Erkennen Sie USB-Geräte, die an Domänencontroller, Server oder Workstations angeschlossen sind, und erhalten Sie Warnungen, wenn Dateien auf diese Geräte kopiert werden.

Szenario : Ein böswilliger Administrator setzt das Kennwort eines kritischen Benutzers zurück und verwendet diese Anmeldeinformationen, um auf vertrauliche Daten zuzugreifen und sie zu exfiltrieren. Am nächsten Tag wird der kritische Benutzer aufgrund seiner nun veralteten Anmeldedaten ausgesperrt und fordert ein neues Passwort vom Administrator an.

Mit ADAudit Plus können Sie die Quelle des Insider-Angriffs ausfindig machen, indem Sie kritische Ereignisse untersuchen, wie z. B. das Zurücksetzen von Kennwörtern durch den betrügerischen Administrator, ungewöhnliche Remote-Desktop-Aktivitäten vom Konto des kritischen Benutzers aus, Details zu den Ereignissen der Kontosperrung und mehr.

Szenario : Ein Administrator gewährt einem Mitarbeiter versehentlich übermäßige Privilegien, die dieser dann dazu nutzt, sensible Daten zu exfiltrieren.

Mit ADAudit Plus können Sie Berichte über Berechtigungserweiterungen, Benutzer, die zum ersten Mal eine privilegierte Aktion durchführen, und Dateikopieraktionen auf USB-Geräte korrelieren, um den Fehler schnell zu identifizieren und zu beheben.

Szenario : Ein Forscher landet versehentlich auf einer verdächtigen Website, die eine bösartige ausführbare Datei (z. B. Ransomware) im Netzwerk installiert und ausführt.

Mit ADAudit Plus können Sie Alarme auslösen, wenn dieser ungewöhnliche Prozess auf einem Host ausgeführt wird. Wenn die ausführbare Datei einen Ransomware-Angriff auslöst, kann ADAudit Plus diesen sofort erkennen und die infizierten Rechner abschalten, um eine weitere Ausbreitung zu verhindern.

Erkennen Sie Sperrungen sofort mit Warnungen und analysieren Sie ihre Grundursache mit detaillierten Berichten.

Erkennen und mindern Sie Bedrohungen wie böswillige Anmeldungen, Missbrauch von Berechtigungen und Malware.