Ja. Mit PowerShell können Sie Sicherheitsprotokolle abfragen und nach Ereignis-ID, Benutzername und Zeitbereich filtern. Dies ist schneller als die manuelle Überprüfung des Ereignisprotokolls. Hier finden Sie unsere Schritt-für-Schritt-Anleitung zum Abrufen des Active Directory-Benutzeranmeldeverlaufs mit PowerShell.

- Aktivieren der Überwachung

- Verständnis von Ereignis-IDs

- ADAudit Plus nutzen

- Häufig gestellte Fragen und Fehlerbehebung

Der erste Schritt zum Verfolgen von Anmelde- und Abmeldeereignissen mithilfe von Active Directory-Anmeldeprotokollen ist die Aktivierung der Überwachungsfunktion.

Um den Anmeldeverlauf von Active Directory-Benutzern zu überprüfen, aktivieren Sie die Überwachungsfunktion, indem Sie die folgenden Schritte ausführen:

- Führen Sie gpmc.msc (Gruppenrichtlinien-Verwaltungskonsole) aus.

- Erstellen Sie eine neue GPO.

- Klicken Sie auf Bearbeiten und navigieren Sie zu Computerkonfiguration >

Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte

Überwachungsrichtlinienkonfiguration > Überwachungsrichtlinien. Unter

Überwachungsrichtlinien finden Sie spezifische Einstellungen für

Anmelden/Abmelden und Kontanmeldung.

Anmelden/Abmelden:

- Anmeldung überwachen > Definieren > Erfolgreich und Fehlgeschlagen.

- Abmeldung überwachen > Definieren > Erfolgreich.

- Andere Anmelde-/Abmeldeereignisse überwachen > Definieren > Erfolgreich.

Kontanmeldung:

- Kerberos-Authentifizierungsdienst überwachen Definieren Erfolgreich und Fehlgeschlagen.

- Um das neue GPO mit Ihrer Domäne zu verknüpfen, klicken Sie mit der rechten Maustaste auf Ihre Domäne. Wählen Sie Vorhandenes GPO verknüpfen und wählen Sie das von Ihnen erstellte GPO aus.

Standardmäßig aktualisiert Windows die Gruppenrichtlinie alle 90 Minuten. Wenn Sie möchten, dass die Änderungen sofort übernommen werden, können Sie eine Hintergrundaktualisierung aller Gruppenrichtlinieneinstellungen erzwingen, indem Sie den folgenden Befehl in der Windows-Befehlszeile ausführen:

gpupdate /force

Um die Ereignisse anzuzeigen, öffnen Sie die Ereignisanzeige und navigieren Sie zu Windows-Protokolle > Sicherheit. Hier finden Sie Details zu allen Ereignissen, für die Sie die Überwachung aktiviert haben. Sie können hier die Größe des Sicherheitsprotokolls festlegen und wählen, ob ältere Ereignisse überschrieben werden sollen, damit aktuelle Ereignisse aufgezeichnet werden, wenn das Protokoll voll ist.

Ereignis-IDs im Zusammenhang mit Anmelde- und Abmeldeaktivitäten verstehen.

| Ereignis-ID | Beschreibung |

|---|---|

| Ereignis-ID 4624 Ein Konto wurde erfolgreich angemeldet. | Dieses Ereignis protokolliert jeden erfolgreichen Anmeldeversuch am lokalen Computer. Es enthält wichtige Informationen zum Anmeldetyp (z. B. interaktiv, Batch, Netzwerk oder Dienst), zur SID, zum Benutzernamen, zu Netzwerkinformationen und mehr. Die Überwachung dieses bestimmten Ereignisses ist von entscheidender Bedeutung, da die Informationen zum Anmeldetyp nicht in DCs zu finden sind. |

| Ereignis-ID 4634 Ein Konto wurde abgemeldet. |

Dieses Ereignis signalisiert das Ende einer Anmeldesitzung. |

| Ereignis-ID 4647 Vom Benutzer initiierte Abmeldung. |

Dieses Ereignis signalisiert wie Ereignis 4634, dass sich ein Benutzer abgemeldet hat. Dieses spezielle Ereignis gibt jedoch an, dass die Anmeldung interaktiv oder RemoteInteractive (Remote-Desktop) war. |

| Ereignis-ID 4625 Die Anmeldung eines Kontos ist fehlgeschlagen. |

Dieses Ereignis dokumentiert jeden fehlgeschlagenen Anmeldeversuch am lokalen Computer, einschließlich Informationen darüber, warum die Anmeldung fehlgeschlagen ist (falscher Benutzername, abgelaufenes Kennwort, abgelaufenes Konto usw.), was für Sicherheitsaudits nützlich ist. Alle oben genannten Ereignis-IDs müssen von einzelnen Computern erfasst werden. Wenn Sie sich nicht für die Art der Anmeldung oder den Zeitpunkt der Abmeldung von Benutzern interessieren, können Sie einfach die folgenden Ereignis-IDs von Ihren DCs verfolgen, um den Anmeldeverlauf der Benutzer zu ermitteln. |

| Ereignis-ID 4768 Ein Kerberos-Authentifizierungsticket (TGT) wurde angefordert. |

Dieses Ereignis wird generiert, wenn der DC ein Authentifizierungsticket (TGT) gewährt. Das bedeutet, dass ein Benutzer den richtigen Benutzernamen und das richtige Passwort eingegeben hat und sein Konto die Status- und Einschränkungsprüfungen bestanden hat. Wenn die Ticketanforderung fehlschlägt (Konto ist deaktiviert, abgelaufen oder gesperrt; Versuch erfolgt außerhalb der Anmeldezeiten usw.), wird dieses Ereignis als fehlgeschlagener Anmeldeversuch protokolliert. |

Sie haben wahrscheinlich bemerkt, dass Anmelde- und Abmeldeaktivitäten durch unterschiedliche Ereignis-IDs gekennzeichnet sind. Um diese Ereignisse miteinander zu verknüpfen, benötigen Sie eine gemeinsame Kennung.

Die Anmelde-ID ist eine Nummer (die bei jedem Neustart einmalig ist) und identifiziert die zuletzt initiierte Anmeldesitzung. Alle nachfolgenden Aktivitäten werden mit dieser ID gemeldet. Durch die Verknüpfung von Anmelde- und Abmeldeereignissen mit derselben Anmelde-ID können Sie die Anmeldedauer berechnen.

Einschränkungen der nativen Überwachungstools.

- Alle lokalen Anmelde- und Abmeldeereignisse werden nur im Sicherheitsprotokoll einzelner Computer (Workstations oder Windows-Server) und nicht auf den Domänencontrollern (DCs) aufgezeichnet.

- Auf DCs aufgezeichnete Anmeldeereignisse enthalten nicht genügend Informationen, um zwischen den verschiedenen Anmeldetypen zu unterscheiden, nämlich interaktiv, remote interaktiv, Netzwerk, Batch, Dienst usw.

- Abmeldeereignisse werden nicht auf DCs protokolliert. Diese Informationen sind jedoch für die Ermittlung der Anmeldedauer eines bestimmten Benutzers von entscheidender Bedeutung.

Das bedeutet, dass Sie Informationen sowohl von DCs als auch von Workstations und anderen Windows-Servern sammeln müssen, um einen vollständigen Überblick über alle An- und Abmeldeaktivitäten in Ihrer Umgebung zu erhalten. Dieser Prozess ist mühsam und kann schnell frustrierend werden.

Eine einfachere Möglichkeit, Anmeldeaktivitäten zu überprüfen.

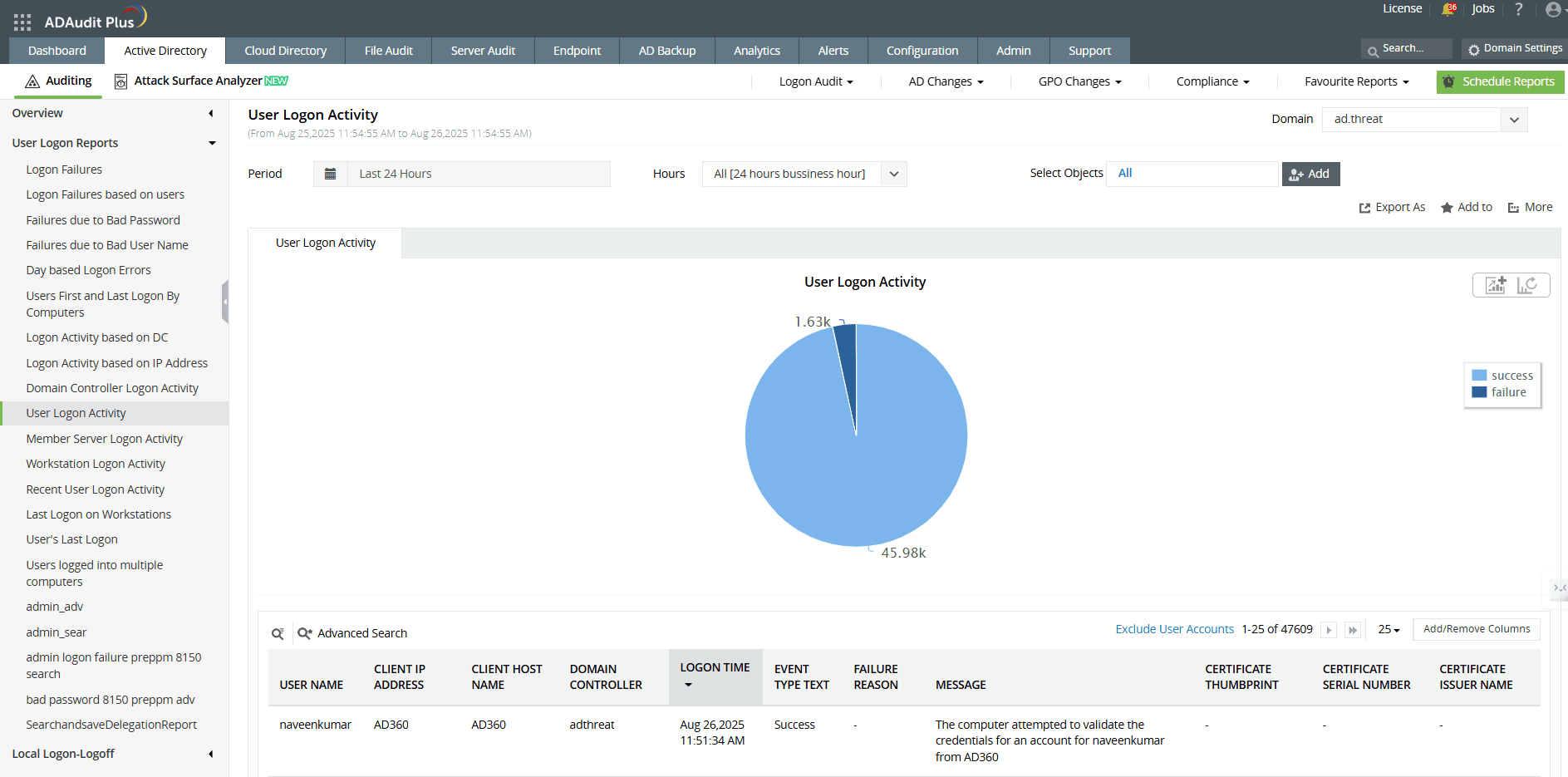

Was wäre, wenn es eine einfachere Möglichkeit gäbe, Anmeldeaktivitäten zu überprüfen? Ein Tool wie ADAudit Plus überprüft bestimmte Anmeldeereignisse sowie aktuelle und vergangene Anmeldeaktivitäten, um eine Liste aller anmeldebezogenen Änderungen bereitzustellen.

Mit ADAudit Plus können Sie sofort Berichte zu folgenden Themen anzeigen

- Benutzeranmeldungsverlauf

- Domänencontroller-Anmeldungsverlauf

- Windows-Server-Anmeldungsverlauf

- Anmeldeverlauf der Workstation

Diese Informationen werden auf einer leicht verständlichen Weboberfläche bereitgestellt, die statistische Informationen in Form von Diagrammen, Grafiken und einer Listenansicht mit vordefinierten und benutzerdefinierten Berichten anzeigt.

Hinweis

Die in diesem Artikel beschriebene Lösung eignet sich für alle Windows Server-Versionen ab 2008 R2, einschließlich 2012, 2016, 2019, 2022 und 2025.

Eine Komplettlösung für alle Ihre Anforderungen in den Bereichen IT-Audit, Compliance und Sicherheit

ADAudit Plus bietet Funktionen wie Änderungsaudits, Anmeldeüberwachung, Dateiverfolgung, Compliance-Berichte, Angriffsflächenanalyse, automatisierte Reaktionen sowie Sicherung und Wiederherstellung für verschiedene IT-Systeme.

Häufig gestellte Fragen und Fehlerbehebung

Ja. Anmeldeereignisse werden standardmäßig nicht aufgezeichnet. Sie müssen die entsprechenden Überwachungsrichtlinien unter Erweiterte Überwachungsrichtlinie Anmelden/Abmelden aktivieren, um sicherzustellen, dass alle Anmelde- und Abmeldeereignisse erfasst werden.

Die Aufbewahrungsdauer hängt von der Größe Ihres Sicherheitsprotokolls und den Überschreibungseinstellungen auf jedem Computer ab. Sobald das Protokoll voll ist, werden ältere Einträge überschrieben. Durch Erhöhen der Protokollgröße oder Zentralisieren der Protokolle in einem Überwachungstool können Sie den Anmeldeverlauf länger speichern.

Mögliche Ursachen:

- Die Anmeldeüberwachung ist in der Gruppenrichtlinie nicht aktiviert.

- Die richtige Kategorie für erweiterte Überwachungsrichtlinien (z. B. Anmelden/Abmelden) ist nicht konfiguriert.

- Die Sicherheitsprotokolle wurden übertragen und ältere Einträge überschrieben.

Häufige Gründe:

- Die Protokollgröße ist zu klein, sodass ältere Ereignisse überschrieben werden.

- Die Einstellungen für die Protokollaufbewahrung sind auf Bei Bedarf überschreiben gesetzt.

Erfahrung

ADAudit Plus kostenlos

With ADAudit Plus, you can:

- Vollständige Transparenz bei Anmeldungen

- Überwachen Sie die Anwesenheit Ihrer Mitarbeiter

- Angriffe wie Kerberoasting erkennen

- Anmelde-Audit-Trails generieren

- Und vieles mehr