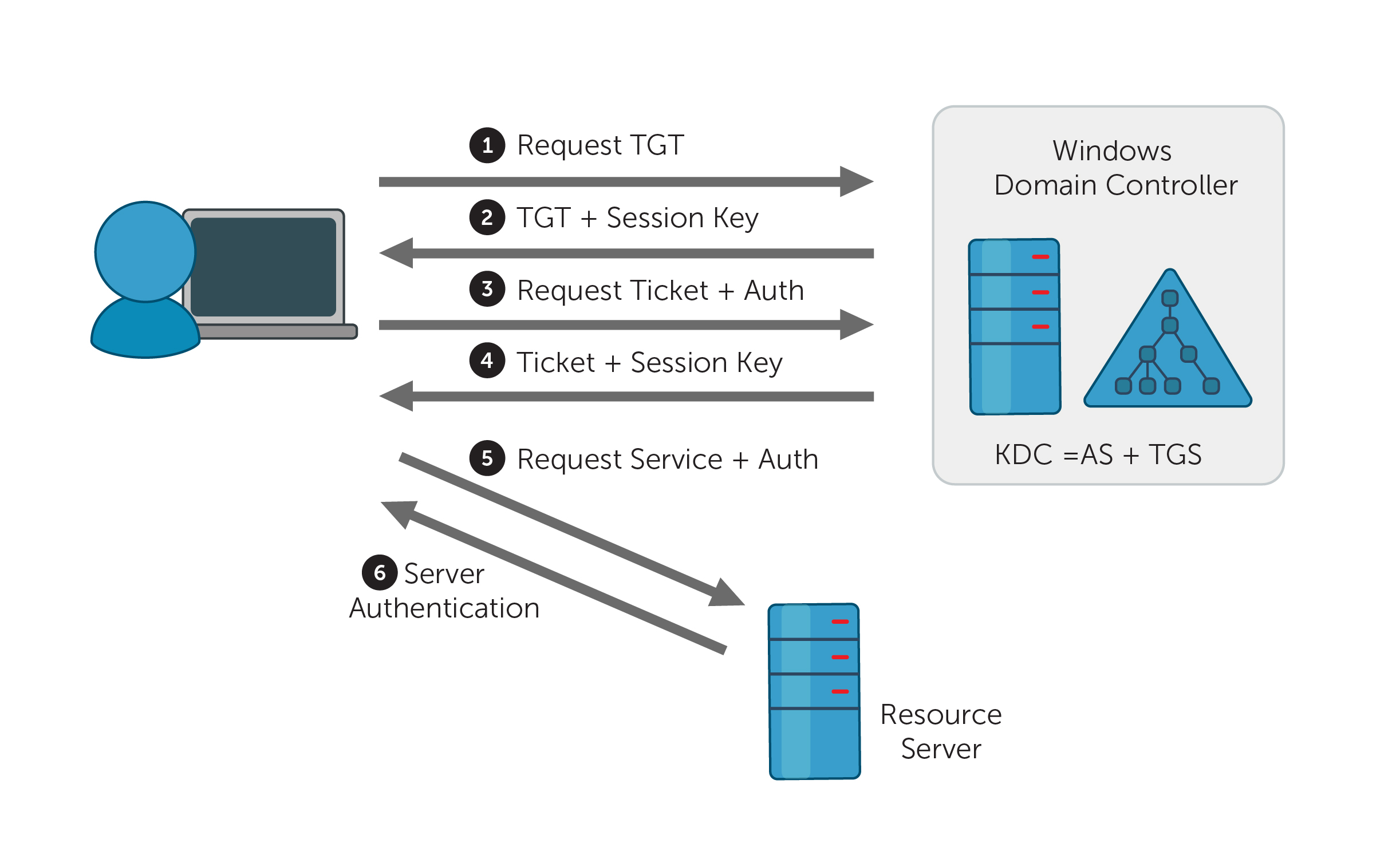

Wenn ein Benutzer seinen Domänen-Benutzernamen und sein Passwort zum ersten Mal in seine Workstation eingibt, kontaktiert diese einen lokalen Domänencontroller (DC) und fragt ein TGT (Ticket Granting Ticket) an. Wenn Benutzername und Passwort gültig sind und das Benutzerkonto die Status- und Beschränkungsprüfungen besteht, gewährt der DC das TGT und protokolliert Ereignis 4768 (Authentifizierungsticket gewährt).

Figure 1. Kerberos authentication.

Windows zeichnet Ereignis 4771 (F) auf, wenn die Ticketanfrage fehlschlägt (Schritt 1 in Abbildung 1); dieses Ereignis wird nur auf DCs aufgezeichnet. Wenn das Problem bei der Vorauthentifizierung auftritt (Schritt 2, 3 oder 4 von Abbildung 1), verzeichnet Windows stattdessen Ereignis 4768.

| Bit | Markierungsname | Beschreibung |

|---|---|---|

| 0 | Reserviert | - |

| 1 | Forwardable | Diese Markierung dient nur für TGTs. Dies zeigt dem Ticket Granting Service an, dass ein neues TGT mit einer anderen Netzwerkadresse ausgegeben werden kann, basierend auf dem angegebenen TGT. |

| 2 | Forwarded | Diese Markierung gibt an, dass entweder ein TGT weitergeleitet wurde, oder dass ein Ticket über ein weitergeleitetes TGT ausgegeben wurde. |

| 3 | Proxiable | Diese Markierung dient nur für TGTs. Dies zeigt dem Ticket Granting Service an, dass Tickets mit einer Netzwerkadresse ausgegeben werden können, die von der Adresse im TGT abweicht. |

| 4 | Proxy | Diese Markierung zeigt an, dass die Netzwerkadresse im Ticket von der abweicht, die im TGT zum Abrufen des Tickets verwendet wird. |

| 5 | Allow-postdate | Diese Markierung gibt an, dass das auszugebende Ticket über die Markierung MAY-POSTDATE verfügen soll. Die Markierung darf nur dann in der ursprünglichen oder einer folgenden Anfrage festgelegt werden, wenn das zugrundeliegende TGT auch über die Markierung MAY-POSTDATE verfügt. Tickets mit Postdate werden in KILE nicht unterstützt (der Kerberos-Protokollerweiterung von Microsoft). |

| 6 | Postdated | Diese Markierung gibt an, dass es sich um eine Anfrage für ein Ticket mit Postdate handelt. Diese Option wird nur berücksichtigt, wenn das zugrundeliegende TGT über die Markierung MAY-POSTDATE verfügt. Das resultierende Ticket verfügt ebenfalls über die Markierung INVALID. Diese Markierung kann von einer nachfolgenden Anfrage auf KDC zurückgesetzt werden, wenn die Startzeit im Ticket erreicht ist. Tickets mit Postdate werden in KILE nicht unterstützt (der Kerberos-Protokollerweiterung von Microsoft). |

| 7 | Invalid | Diese Markierung gibt an, dass das Ticket ungültig ist. Es muss daher vor der Verwendung vom KDC (Key Distribution Center) validiert werden. Anwendungsserver müssen Tickets zurückweisen, die über diese Markierung verfügen. |

| 8 | Renewable | Diese Markierung wird in Kombination mit den Feldern „Endzeit“ und "Verlängern bis" verwendet, damit Tickets mit langer Lebensdauer regelmäßig beim KDC erneuert werden. |

| 9 | Initial | Diese Markierung gibt an, dass das Ticket über den Authentifizierungsservice-Austausch und nicht von einem TGT ausgegeben wurde. |

| 10 | Pre-authent | Bei dieser Markierung wurde der Client vom KDC authentifiziert, bevor das Ticket ausgegeben wurde. Diese Markierung bedeutet für gewöhnlich, dass ein Authentifikator im Ticket vorhanden ist; es könnte aber auch sein, dass Zugangsdaten vorhanden sind, die aus einer Smartcard-Anmeldung stammen. |

| 11 | Opt-hardware-auth | Diese Markierung war ursprünglich dafür gedacht, dass die Hardware-fähige Authentifizierung bei der Vorauthentifizierung verwendet wurde. Die Markierung wird im Kerberos-V5-Protokoll nicht mehr empfohlen. KDCs dürfen keine Tickets ausgeben, in denen diese Markierung festgelegt wurde. Genauso dürfen KDCs diese Markierung nicht beibehalten, wenn sie von einem anderen KDC festgelegt wurde. |

| 12 | Transited-policy-checked | Diese Markierung gibt an, dass KILE auf Servern oder KDCs nicht nach übertragenen Domänen suchen dürfen. Anwendungsserver müssen die Markierung TRANSITED-POLICY-CHECKED ignorieren. |

| 13 | Ok-as-delegate | Das KDC muss die Markierung OK-AS-DELEGATE festlegen,m wenn dem Servicekonto zur Delegierung vertraut wird. |

| 14 | Request-anonymous | KILE verwendet diese Markierung nicht. |

| 15 | Name-canonicalize | Wenn diese Markierung auf TRUE festgelegt ist, werden ursprüngliche Ticketanfragen beim KDC eine Kanonisierung des Client-Principal-Namens anfragen. Antworten mit anderen Client-Principals als dem angefragten werden akzeptiert. Der Standardwert ist FALSE. |

| 16 - 25 | Nicht verwendet | - |

| 26 | Disable-transited-check | Standardmäßig wird das übertragene Feld eines TGT vom KDC mit der Richtlinie des lokalen Realms abgeglichen, bevor abgeleitete Tickets auf Grundlage des TGT ausgegeben werden. Wenn diese Markierung in der Anfrage festgelegt wird, ist das übertragene Feld nicht geprüft. Ohne diese Prüfung ausgegebene Tickets sind daran zu erkennen, dass die Markierung TRANSITED-POLICY-CHECKED den Zurücksetzen-Wert (0) aufweist. Dies teilt dem Anwendungsserver mit, dass das übermittelte Feld lokal geprüft werden muss. KDCs sind dazu angehalten (aber nicht verpflichtet), die Option DISABLE-TRANSITED-CHECK zu berücksichtigen. Diese Markierung sollte nicht markiert werden, da die Markierung Transited-policy-checked in KILE nicht unterstützt wird. |

| 27 | Renewable-ok | Diese Markierung gibt an, das ein erneuerbares Ticket akzeptiert werden darf, wenn sonst kein Ticket mit der angeforderten Lebensdauer bereitgestellt werden kann. In diesem Fall kann ein erneuerbares Ticket ausgegeben werden, dessen Wert „Verlängern bis“ der angefragten Endzeit entspricht. Der Wert im Feld „Verlängern bis“ kann lokalen oder vom einzelnen Principal/Server festgelegten Grenzwerten unterliegen. |

| 28 | Enc-tkt-in-skey | Diese Option wird nur vom Ticket Granting Service verwendet. Die Option ENC-TKT-IN-KEY gibt an, dass das Ticket für den Endserver im Sitzungsschlüssel vom zusätzlichen bereitgestellten TGT verschlüsselt werden muss. |

| 29 | Nicht verwendet | - |

| 30 | Renew | Diese Markierung gibt an, dass es bei der aktuellen Anfrage um eine Verlängerung geht. Das zu dieser Anfrage bereitgestellte Ticket wird im Geheimschlüssel des Servers verschlüsselt, für den es gilt. Diese Option wird nur berücksichtigt, wenn das zu erneuernde Ticket über die Markierung RENEWABLE verfügt und die Zeit im Feld "Verlängern bis" noch nicht abgelaufen ist. Das erneuerte Ticket wird im Feld „padata“ als Teil des Authentifizierungsheaders weitergegeben. |

| 31 | Validate | Diese Markierung gibt an, dass es sich um eine Anfrage zur Validierung eines Tickets mit Postdate handelt. Diese Option wird nur vom Ticket Granting Service verwendet, sollte allerdings überhaupt nicht eingesetzt werden, da Postdated-Tickets von KILE nicht unterstützt werden. |

| Code | Codename | Beschreibung | Mögliche Ursachen |

|---|---|---|---|

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | KDC bietet keine Unterstützung für den Typ PADATA (Daten der Vorauthentifizierung). | Die Smartcard-Anmeldung wird versucht, doch das entsprechende Zertifikat konnte nicht gefunden werden. Das kann vorkommen, wenn die falsche CA (Certification Authority) angefragt wird, oder wenn die ordnungsgemäß CA nicht kontaktiert werden kann, um die Authentifizierungszertifikate vom DC abzurufen. Es kann auch vorkommen, dass auf dem DC kein Zertifikat für Smartcards installiert wurde. |

| 0x17 | KDC_ERR_KEY_EXPIRED | Passwort ist abgelaufen – Passwort zum zurücksetzen ändern. | Das Passwort des Benutzers ist abgelaufen. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Informationen der Vorauthentifizierung sind ungültig. | Ein falsches Passwort wurde angegeben. |

| Typ | Typname | Beschreibung |

|---|---|---|

| 0 | - | Dieser Code zeigt eine Anmeldung ohne Vorauthentifizierung an. |

| 2 | PA-ENC-TIMESTAMP | Dieser Code ist der normale Typ für die Standard-Passwortauthentifizierung. |

| 11 | PA-ETYPE-INFO | Dieser Code wird vom KDC beim Fehler „KRB-ERROR“ gesendet. In diesem Fall ist eine zusätzliche Vorauthentifizierung erforderlich. Damit werden für gewöhnlich Clients darüber benachrichtigt, mit welchem Schlüssel beim Senden des Vorauthentifizierungswerts PA-ENC-TIMESTAMP ein Zeitstempel verschlüsselt werden soll. |

| 15 | PA-PK-AS-REP_OLD | Dieser Code dient zur Authentifizierung von Smartcard-Anmeldungen. |

| 17 | PA-PK-AS-REP | Auch dieser Code sollte zur Smartcard-Authentifizierung verwendet werden, er kommt aber in bestimmten Active-Directory-Umgebungen nicht vor. |

| 19 | PA-ETYPE-INFO2 | Dieser Code wird vom KDC beim Fehler „KRB-ERROR“ gesendet, wenn eine zusätzliche Vorauthentifizierung erforderlich ist. Normalerweise werden damit Clients darüber benachrichtigt, mit welchem Schlüssel beim Senden des Vorauthentifizierungswerts PA-ENC-TIMESTAMP ein Zeitstempel verschlüsselt werden soll. |

| 20 | PA-SVR-REFERRAL-INFO | Dieser Code wird in Tickets zu KDC-Empfehlungen verwendet. |

| 138 | PA-ENCRYPTED-CHALLENGE | Dieser Code wird verwendet, um Anmeldungen über Kerberos Armoring (FAST) anzugeben. Dieser Code wird ab Windows Server 2012 und Windows 8 unterstützt. |

| - | Dieser Code wird beim Ereignis "Audit-Fehler" angezeigt. |

Diese Informationen werden nur bei Smartcard-Anmeldungen ausgefüllt. Sie sind bei Ereignis 4771 immer leer.

Es besteht die Möglichkeit, dem Sicherheitsprotokoll eine Aufgabe anzuhängen, und sich von Windows per E-Mail benachrichtigen zu lassen – das geht aber nur jedes Mal, wenn Ereignis 4771 erzeugt wird. Sie können unter Windows also nicht die notwendigen feinkörnigeren Filter anwenden, um die Sicherheitsempfehlungen einzuhalten.

Mit einem Tool wie ADAudit Plus können Sie nicht nur feinkörnige Filter anwenden, um sich auf die echten Bedrohungen zu konzentrieren, sondern sich auch in Echtzeit per SMS benachrichtigen lassen.

Nutzen Sie fortschrittliche statistische Analysen und maschinelle Lerntechniken zur Erkennung anormalen Verhaltens in Ihrem Netzwerk.

Sorgen Sie mit direkt einsatzbereiten Berichten für die Erfüllung von Compliance-Standards, wie SOX, HIPAA, PCI, FISMA, GLBA und der DSGVO.

Wenn Sie ADAudit Plus herunterladen, können Sie sich bereits 30 Minuten später in Echtzeit benachrichtigen lassen. Mit mehr als 200 vorkonfigurierten Berichten und Warnungen sorgt ADAudit Plus in Ihrem Active Directory für Sicherheit und Compliance.

Klicken Sie auf diesen Link, um auf den Leitfaden zuzugreifen.