IT-Administratoren sollten den Zustand ihrer Active Directory-Umgebung ständig überwachen. Dieser proaktive Schritt ist wichtig, um sicherzustellen, dass die AD-Leistung optimiert ist und das IT-Team nicht mit Helpdesk-Anrufen überhäuft wird.

In diesem Artikel werden vier Möglichkeiten vorgestellt, wie IT-Teams den Zustand ihres AD bewerten und überprüfen und gegebenenfalls Abhilfemaßnahmen ergreifen können. Diese Liste ist nicht vollständig.

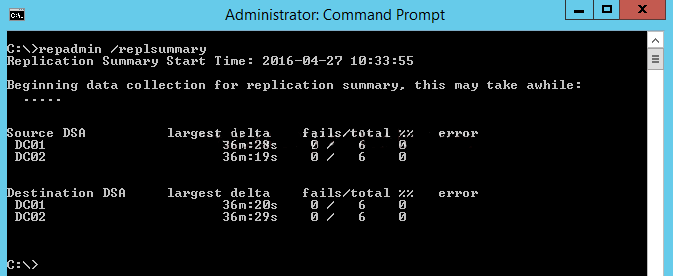

Der Befehl „Rpadmin /replsummary“ fasst den Replikationsstatus aller Domänencontroller in allen Domänen der Gesamtstruktur zusammen. Außerdem erfahren Sie, wann ein DC zuletzt repliziert wurde und warum die Replikation angehalten wurde.

Hier ein beispielhafter Output:

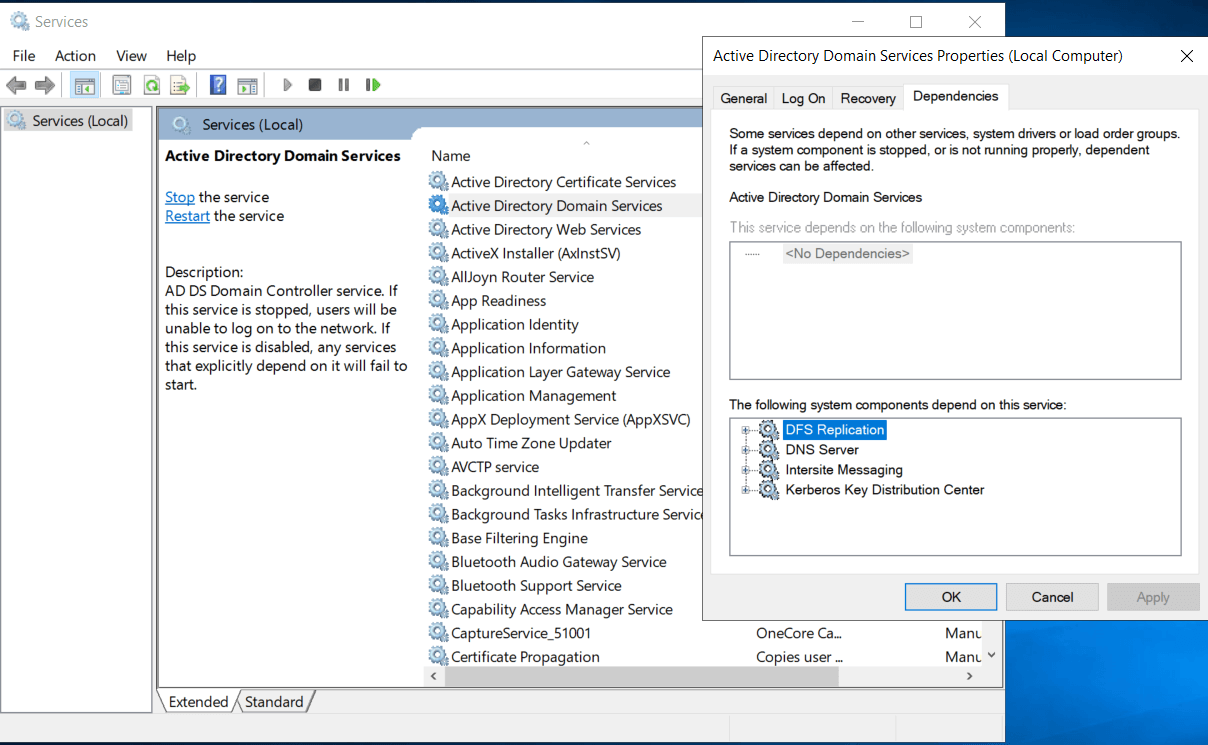

Es gibt vier Systemkomponenten, die für den effizienten Betrieb der Active Directory-Domänendienste von entscheidender Bedeutung sind: 1) DFS-Replikation, 2) DNS-Server, 3) standortübergreifende Nachrichtenübermittlung und 4) Kerberos-Schlüsselverteilungszentrum (siehe Screenshot unten).

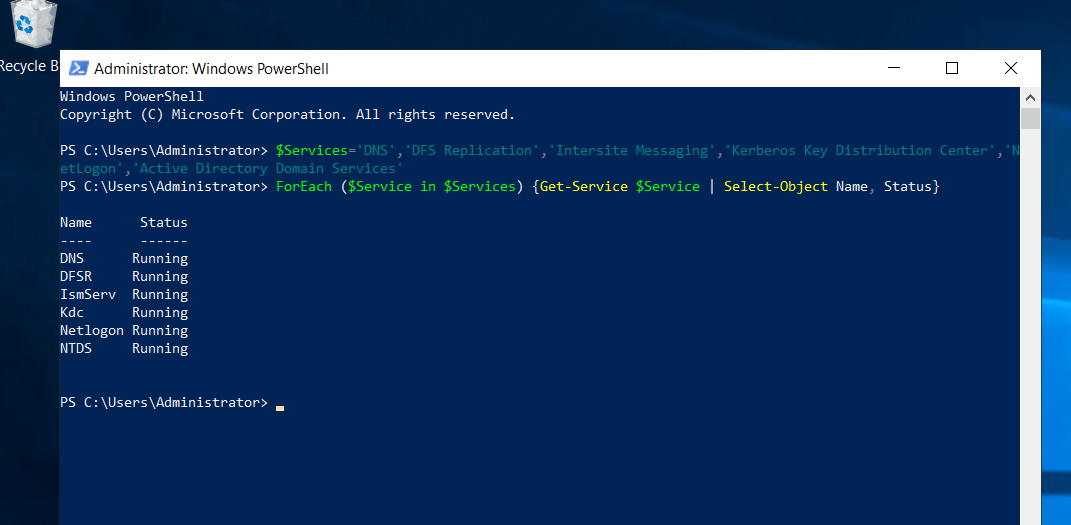

Stellen Sie sicher, dass diese Komponenten ordnungsgemäß ausgeführt werden, indem Sie den folgenden Befehl ausführen:

$Services='DNS','DFS Replication','Intersite Messaging','Kerberos Key Distribution Center','NetLogon',’Active Directory Domain Services’

ForEach ($Service in $Services) {Get-Service $Service | Select-Object Name, Status}

Nach der Ausführung dieses Befehls wird ein beispielhafter Output angezeigt. Beachten Sie, dass wir auch den Zustand des NetLogon-Dienstes und der Active Directory-Domänendienste (mit NTDS gekennzeichnet) insgesamt überprüfen. Der hier angezeigte Status zeigt, dass alle Dienste ausgeführt werden.

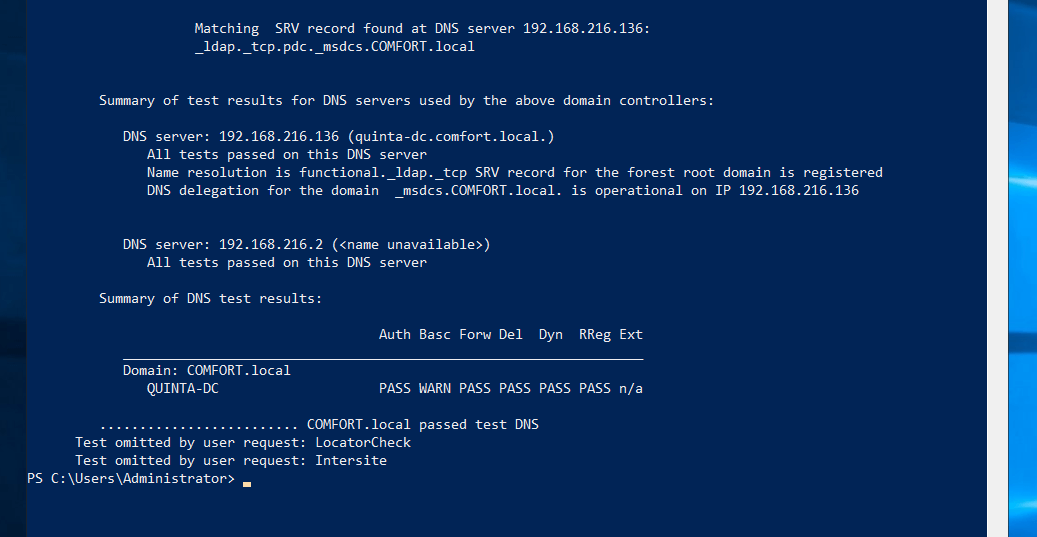

Das DCDiag-Tool kann von IT-Administratoren verwendet werden, um verschiedene Aspekte eines Domänencontrollers zu testen, darunter auch DNS. Einer der häufigsten Gründe für die Nichtfunktion von AD ist DNS. Ein DNS-Fehler kann wiederum zu einem Replikationsfehler führen. Durch Ausführen von DCDiag für DNS können IT-Administratoren den Zustand von DNS-Weiterleitern, DNS-Delegierung und DNS-Datensatzregistrierung überprüfen.

Hier ist der Befehl zum Ausführen:DCDiag /Test:DNS /e /v

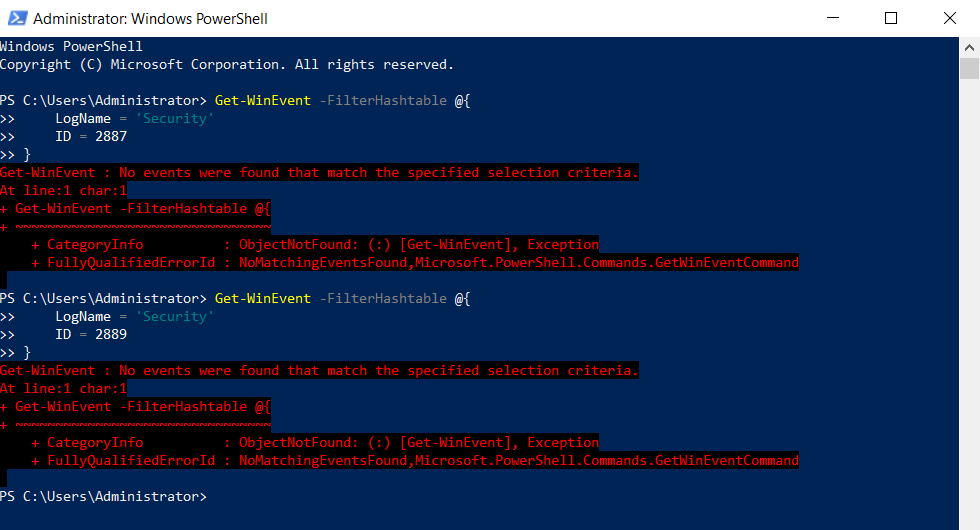

Der erste Schritt zur Minderung der Schwachstelle unsicherer LDAP-Bindungen besteht darin, festzustellen, ob Sie davon betroffen sind. Dies können Sie anhand der Ereignis-ID 2887 überprüfen. Ereignis 2887 wird standardmäßig alle 24 Stunden im DC protokolliert und zeigt die Anzahl der nicht signierten und Klartext-Bindungen zum DC an. Jede Zahl größer als Null bedeutet, dass Ihr DC unsichere LDAP-Bindungen zulässt.

Als Nächstes müssen Sie alle Geräte und Anwendungen ermitteln, die unsichere Bindungen verwenden, indem Sie die Ereignis-ID 2889 überprüfen. Ereignis 2889 wird jedes Mal im DC protokolliert, wenn ein Clientcomputer eine nicht signierte LDAP-Bindung versucht. Es zeigt die IP-Adresse und den Kontonamen des Computers an, der versucht hat, sich über eine nicht signierte LDAP-Bindung zu authentifizieren.

Der PowerShell-Befehl zum Abrufen dieser Informationen lautet wie folgt:

Get-WinEvent -FilterHashtable @{

LogName = 'Security'

ID = 2889

}

In diesem beispielhaften Output sehen wir keine unsicheren Bindungen.