Suchen Sie nach PII-Daten in Ihren Dateien, z. B. Kreditkartennummern, Passnummern und nationalen IDs.

Scannen Sie nach vertraulichen Daten in mehr als 50 Dateitypen, darunter E-Mail, Text und auch in komprimierten Dateien.

Reduzieren Sie die Dauer nachfolgender Ausführungen, indem Sie nur nach neuen und geänderten Dateien scannen.

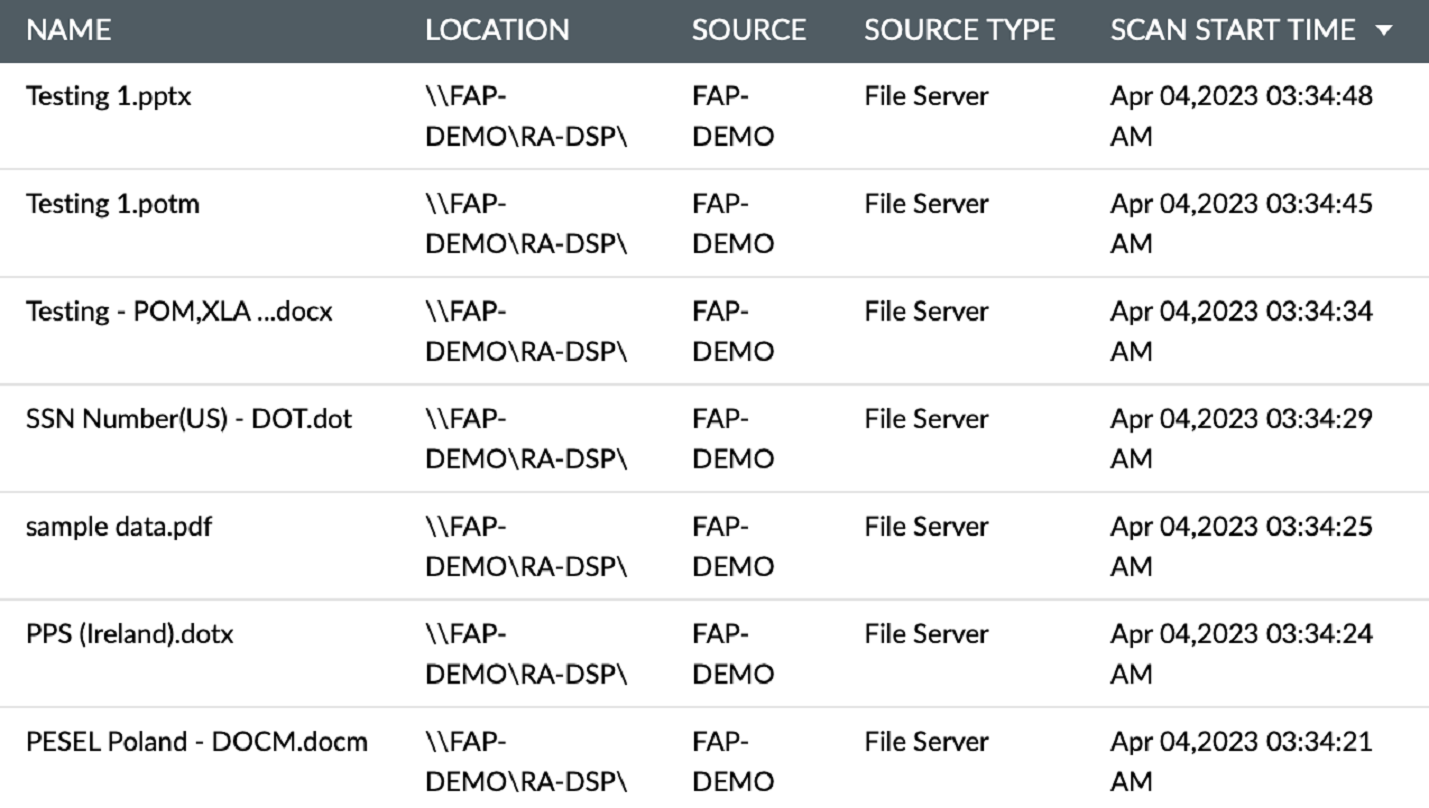

Erstellen Sie Berichte zu Instanzen vertraulicher Daten, darunter zum Dateityp, Speicherort und der Menge vertraulicher Daten in jeder Datei.

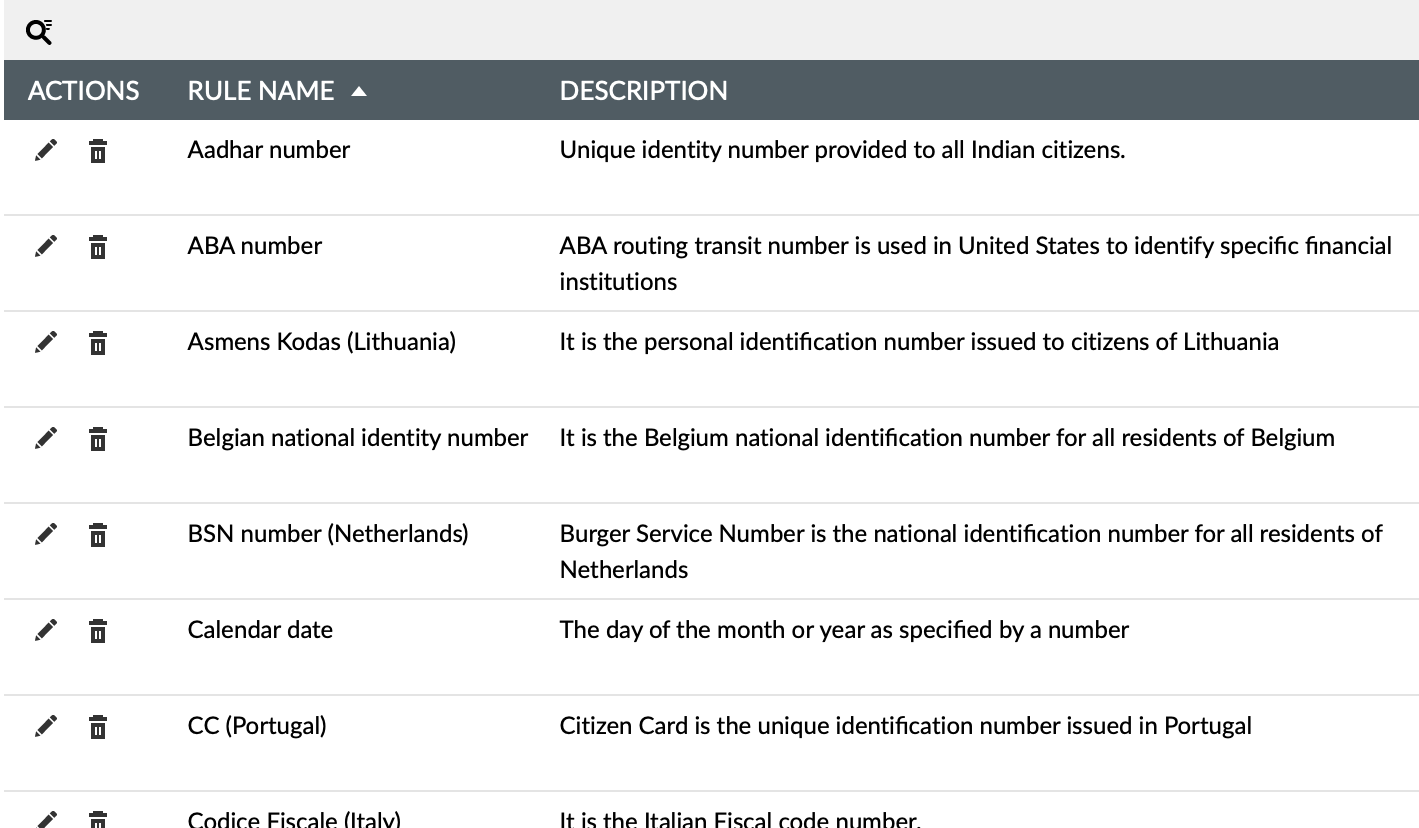

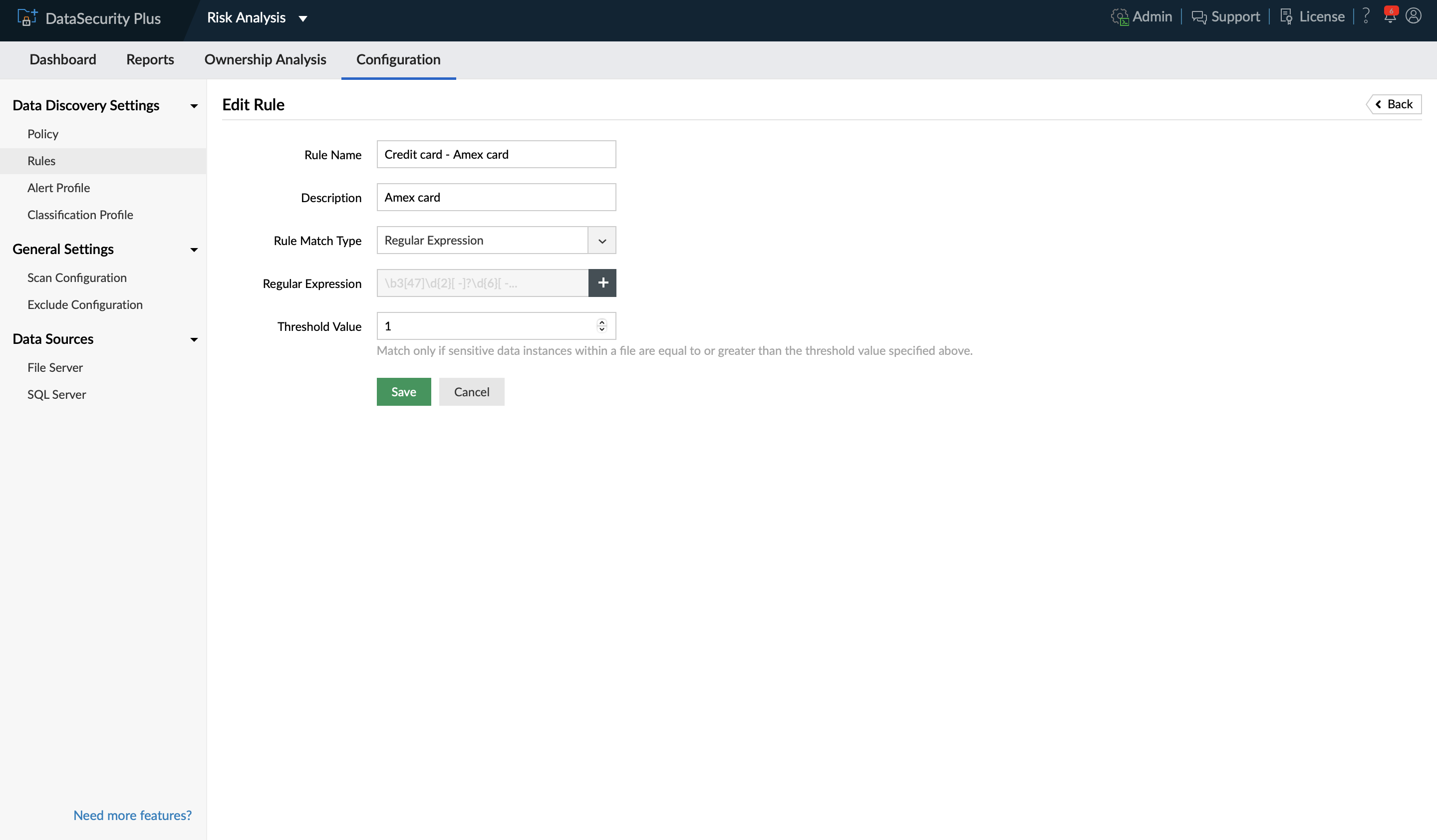

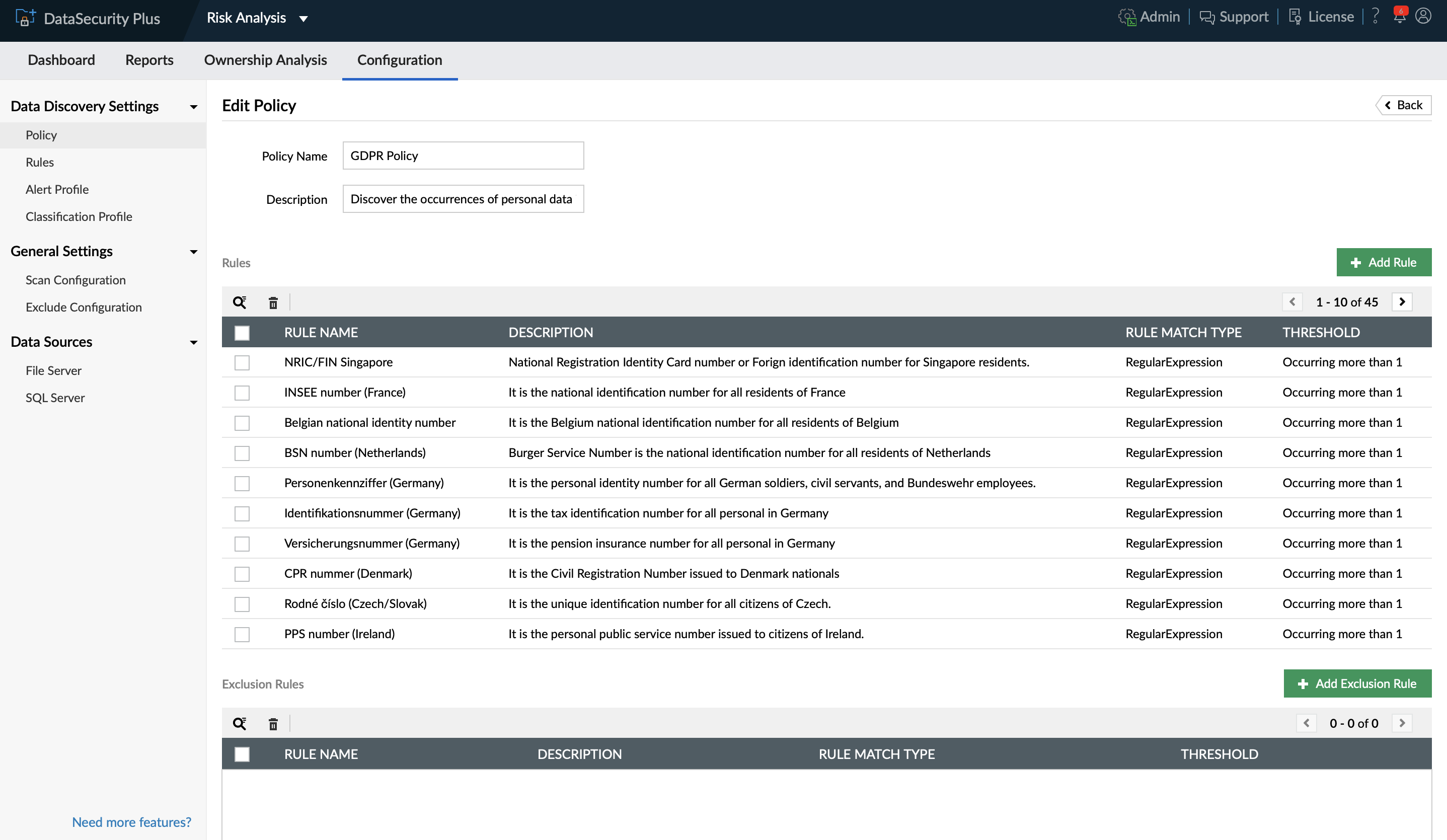

Suchen Sie nach bestimmten vertraulichen Daten Ihrer Organisation im Dateispeicher, indem Sie spezifische Regeln und Richtlinien für die Datenerkennung erstellen.

Erstellen und pflegen Sie ein Inventar der vertraulichsten Daten Ihrer Organisation, indem Sie in regelmäßigen Abständen Scans zur Datenerkennung durchführen.

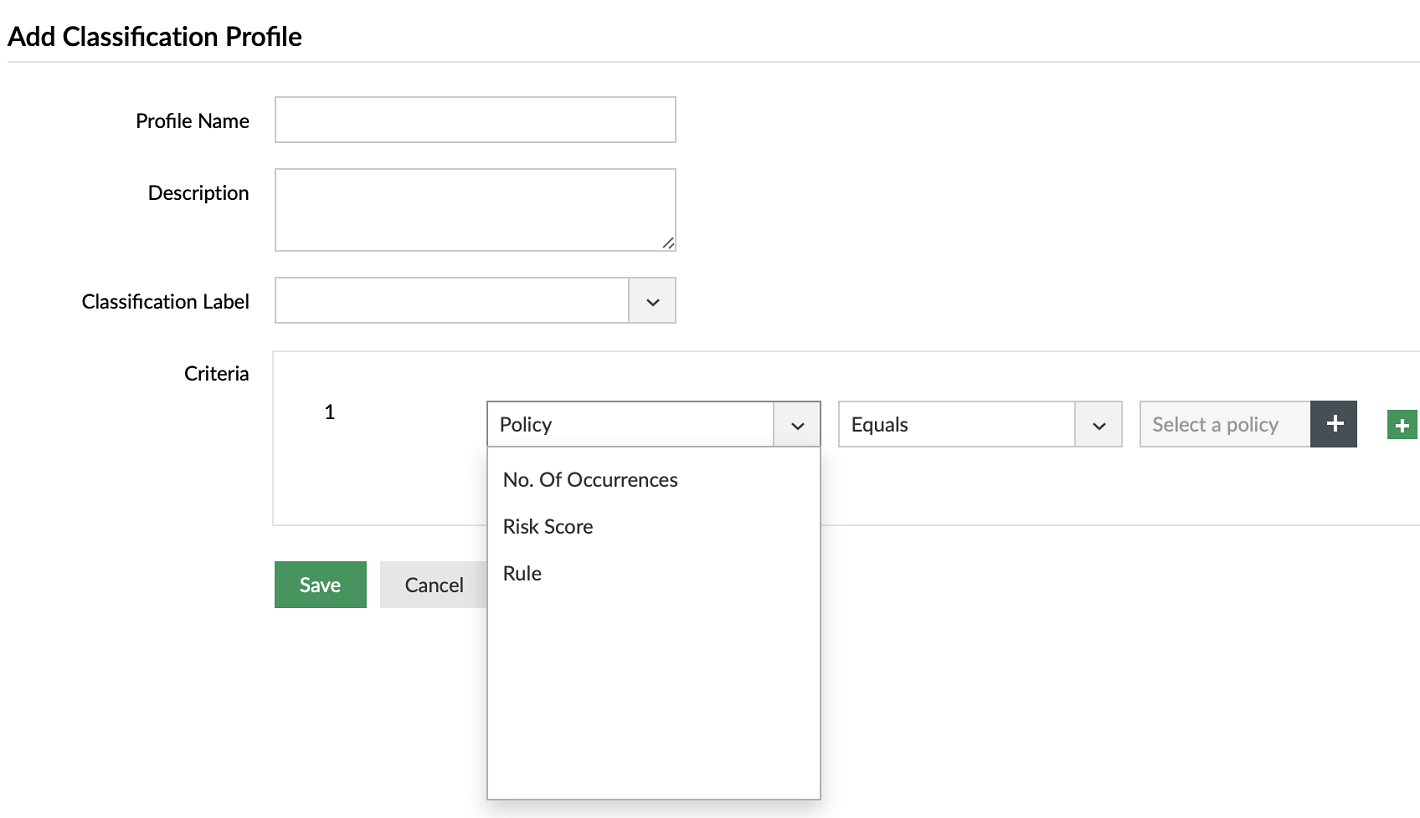

Erstellen Sie spezifische Profile, um automatisch Labels der Datenklassifizierung auf erkannte Dateien anzuwenden, abhängig von Kriterien wie Richtlinien- und Regelübereinstimmungen, Risikobewertung und der Anzahl der Vorkommnisse.

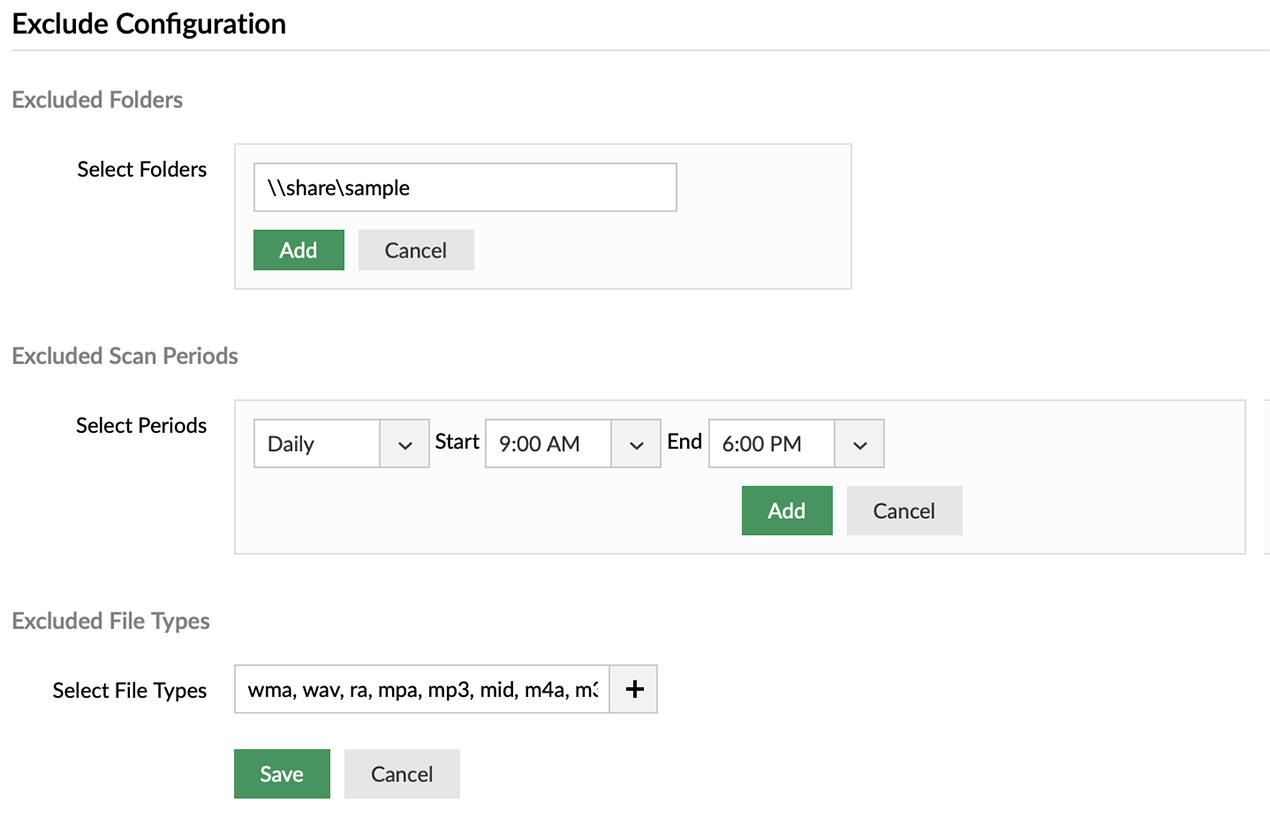

Nutzen Sie Ausschlusskriterien, um auszuwählen, welche Ordner und Dateitypen nicht gescannt werden sollen. Außerdem können Sie Scans pausieren, um die Produktivität nicht zu stören.

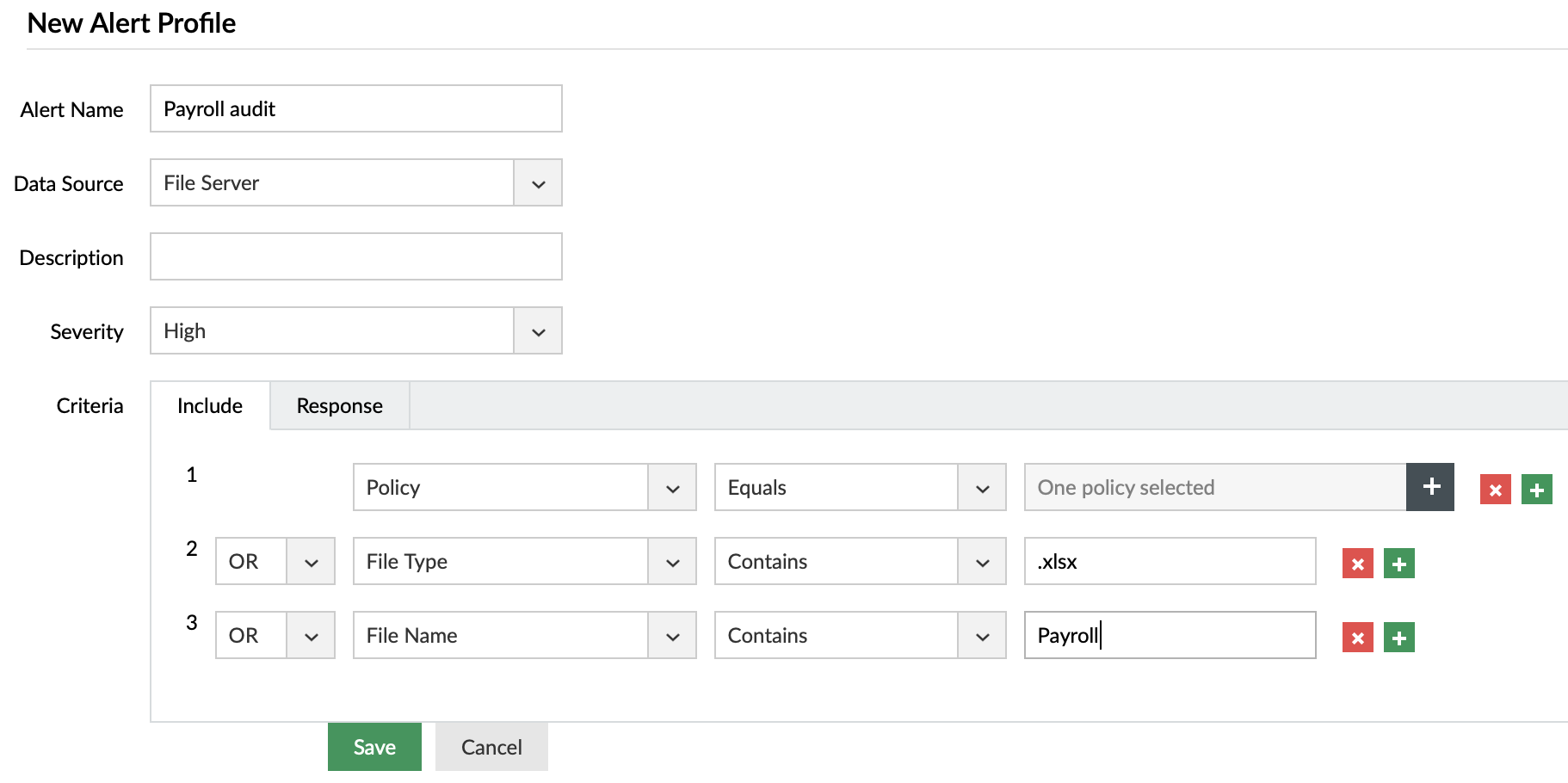

Indem Sie mehrere Alarmierungsprofile erstellen, können Sie sich beim Erkennen vertraulicher Daten sofort benachrichtigen lassen, die mit Ihren spezifischen Kriterien übereinstimmen.

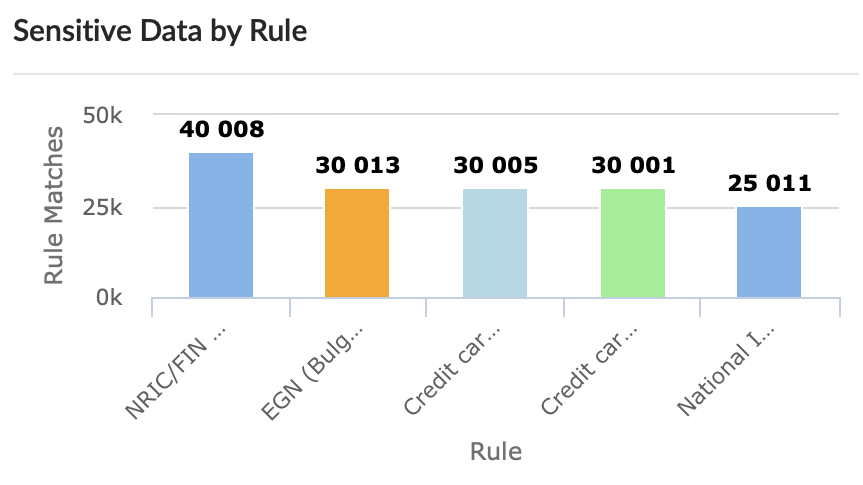

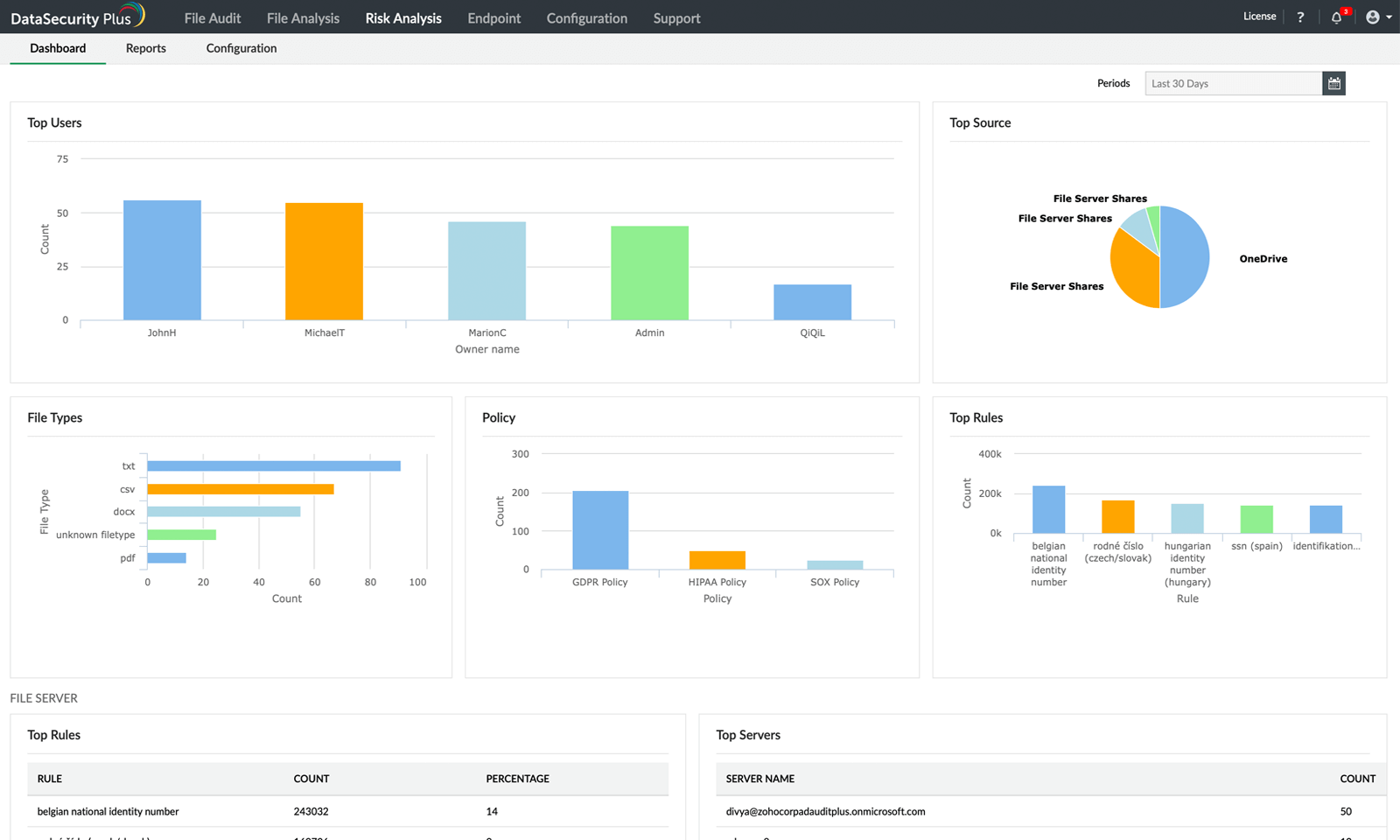

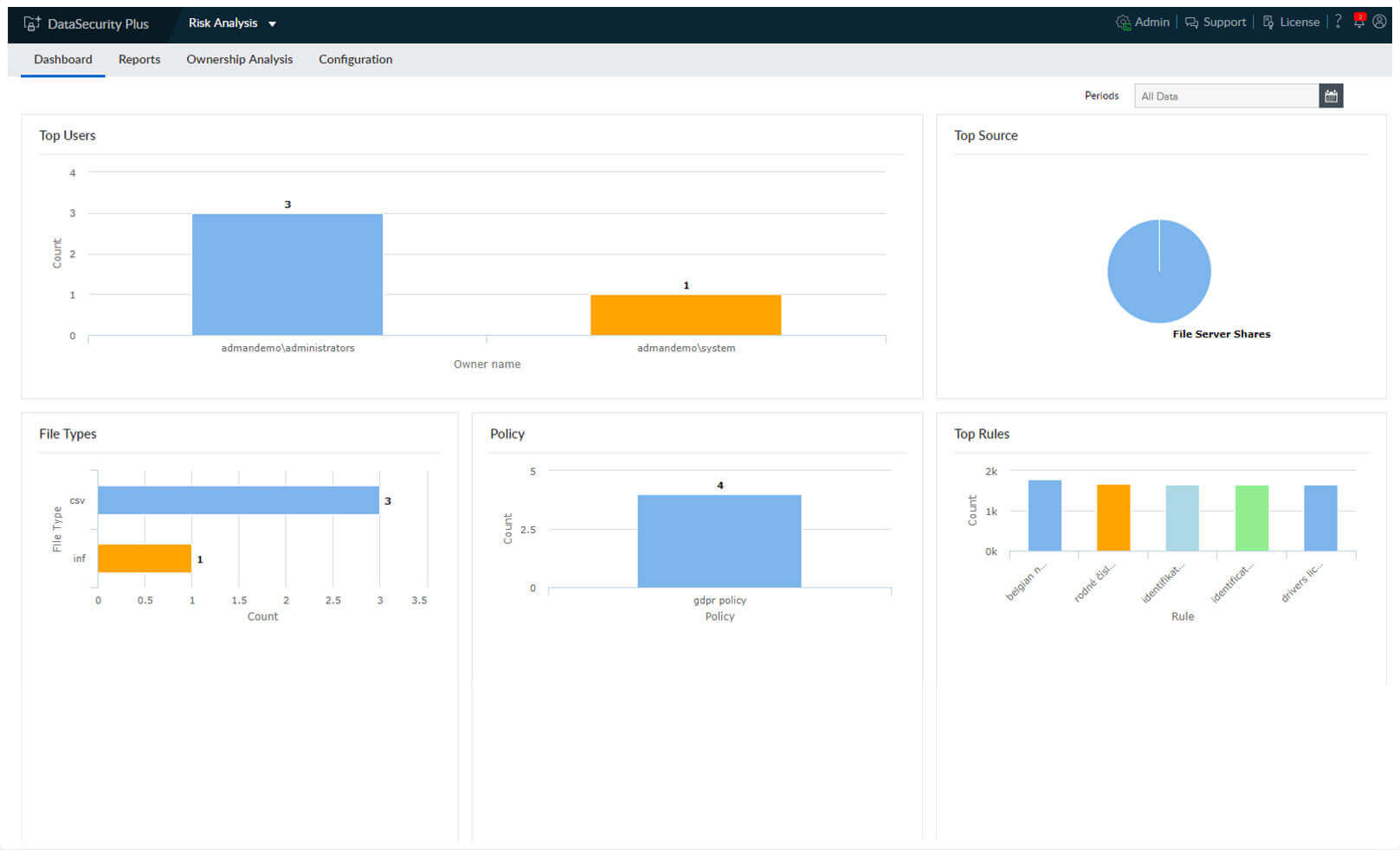

Ein umfassendes Dashboard gibt Ihnen eine schnelle Übersicht zu kürzlich erkannten PII, zu den Regeln mit den meisten Übereinstimmungen, zu Richtlinien und mehr.

Erkennen und bewerten Sie die Anfälligkeit des Speicherorts, Sie Karteninhaberdaten aufbewahren.

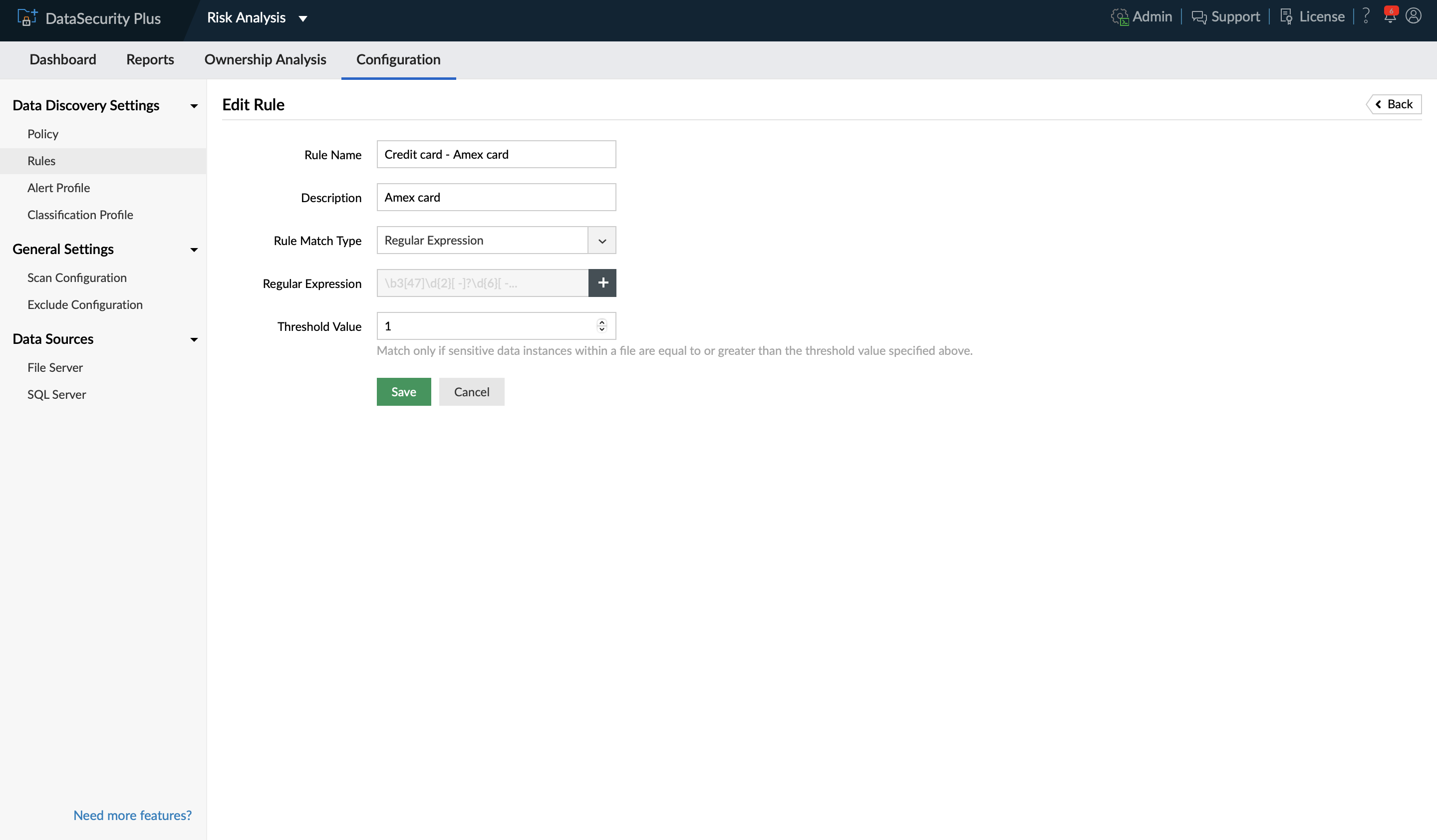

Erstellen Sie organisationsspezifische Regeln, um bestimmte Instanzen kritischer Daten zu suchen, darunter eindeutige Ausweisnummern und Kreditkartendaten.

Suchen und gruppieren Sie erkannte vertrauliche Daten gemäß den externen Vorgaben, denen sie entsprechen, wie DSGVO oder PCI DSS.

Suchen Sie nach riskanten Inhalten wie PII/ePHI und pflegen Sie ein Inventar der von Ihnen gespeicherten personenbezogenen Daten.

Nutzen Sie die automatische und manuelle Klassifizierung, um Risikodateien mit vertraulichen Daten zu sortieren.

Scannen Sie nach geschäftskritischen Inhalten und schützen Sie diese vor Datenlecks mittels USB-Geräten und Outlook-E-Mails.

Suchen Sie nach doppelten und geschäftsfremden Dateien, erstellen Sie Richtlinien zum Umgang mit veralteten und trivialen Daten und vieles mehr.

Identifizieren Sie Dateien mit übermäßigen Zugriffsrechten und fehlerhafte Vererbungen, analysieren Sie Dateibesitz und Berechtigungen, und mehr.

Erhalten Sie Einblick in Muster der Festplattennutzung, indem Sie das Wachstum des belegten Speicherplatzes analysieren und sich bei niedrigem freiem Speicher benachrichtigen lassen.