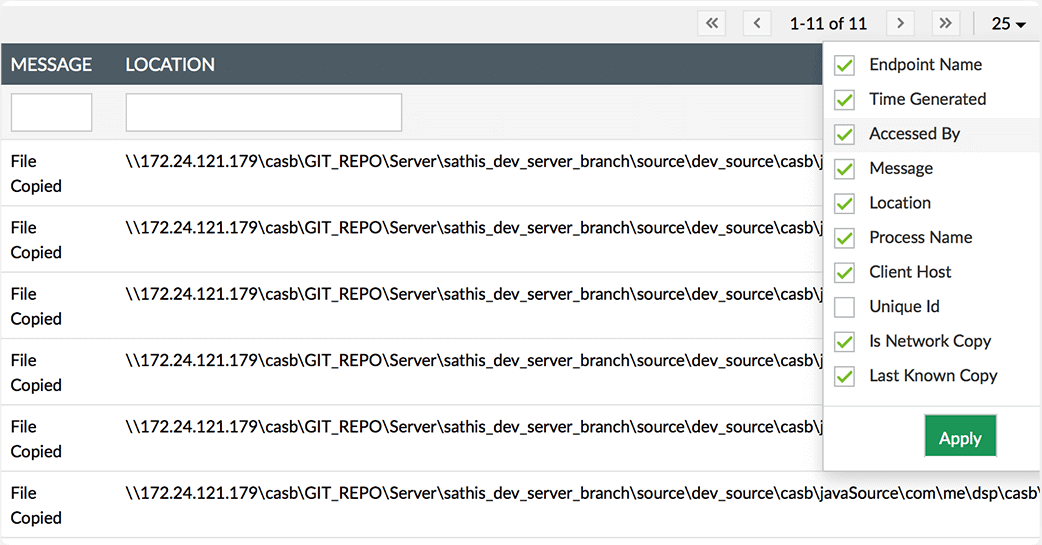

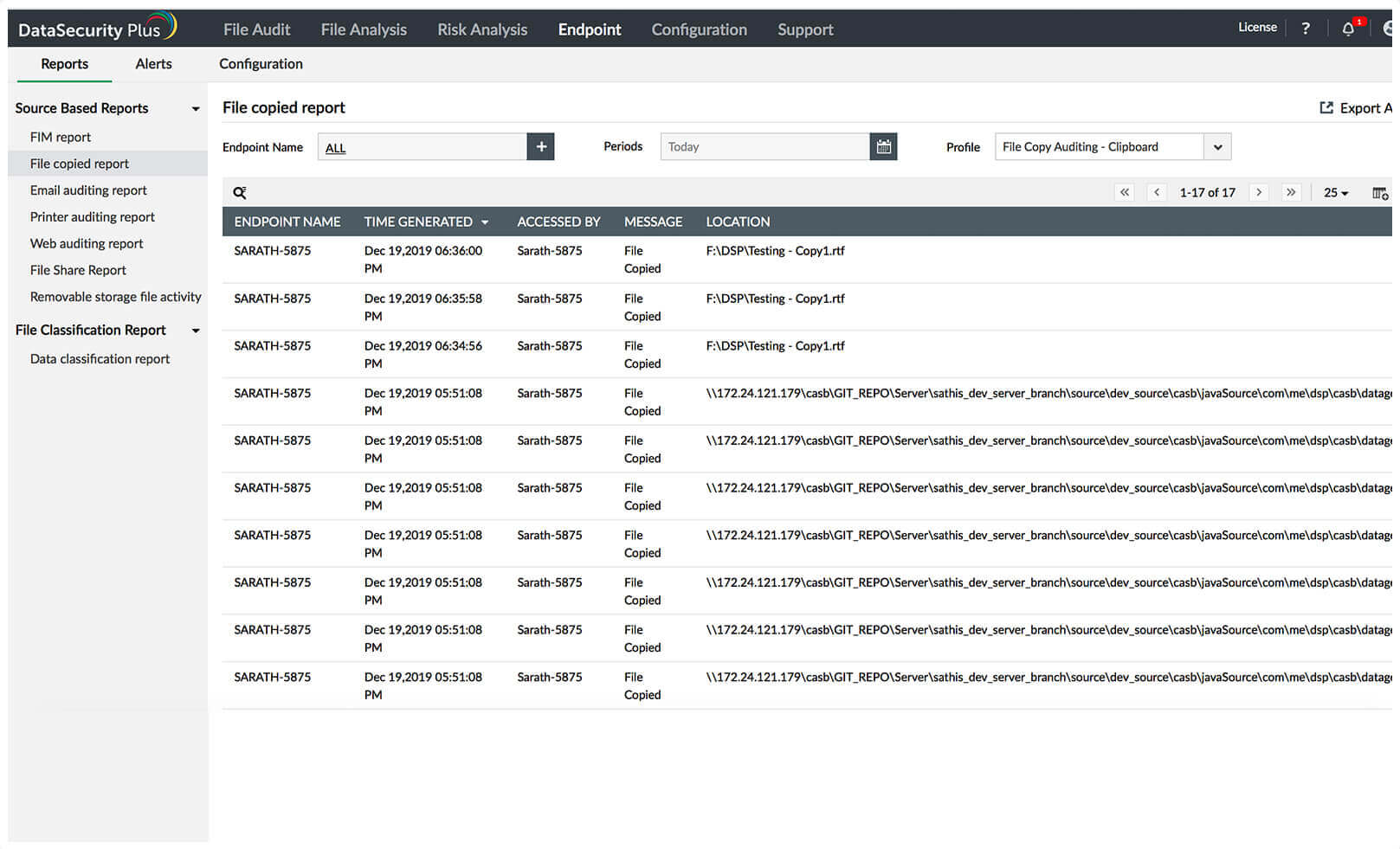

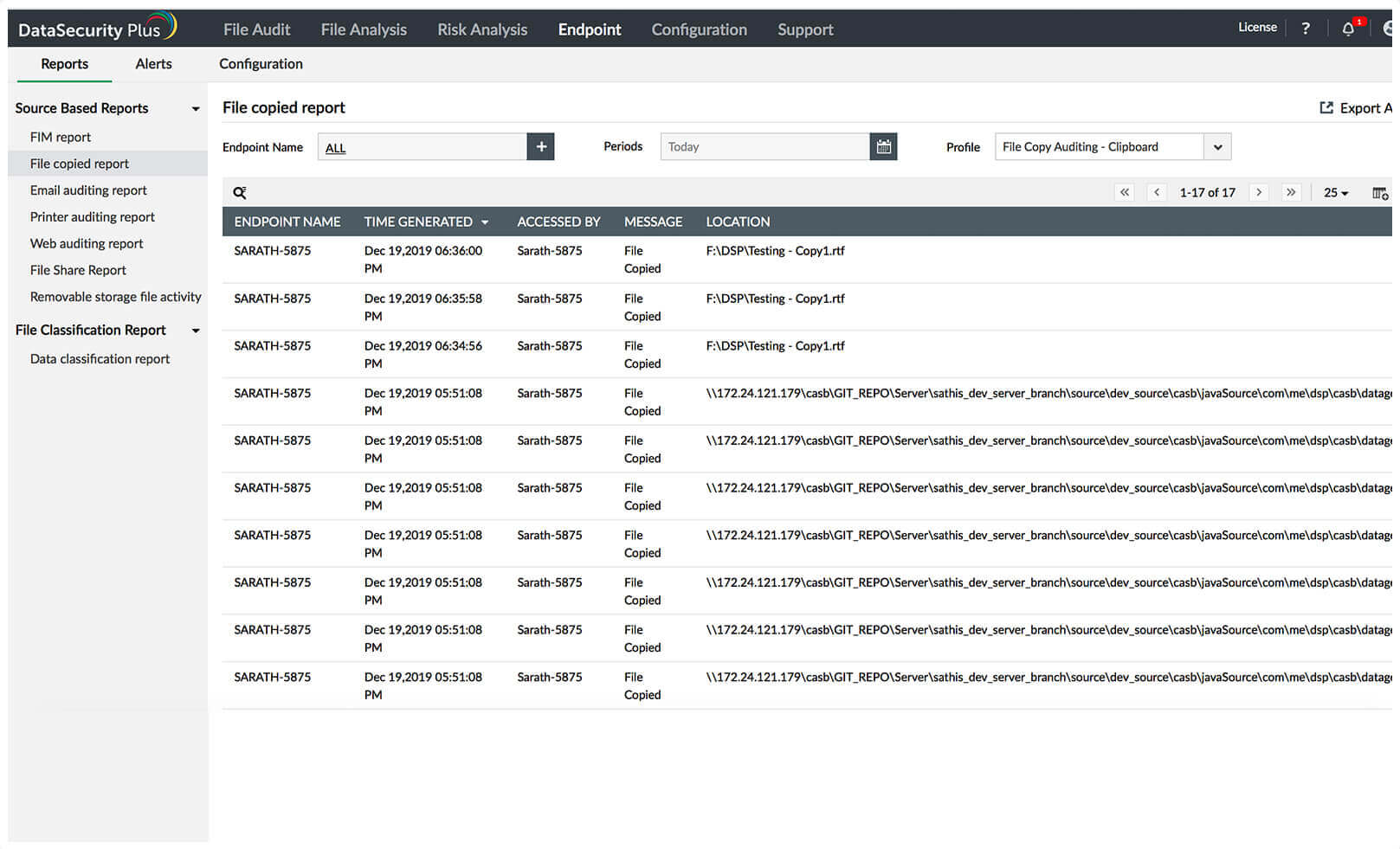

Überwachen und korrelieren Sie das Kopieren und Einfügen von Dateien aus einem einzigen Bericht heraus.

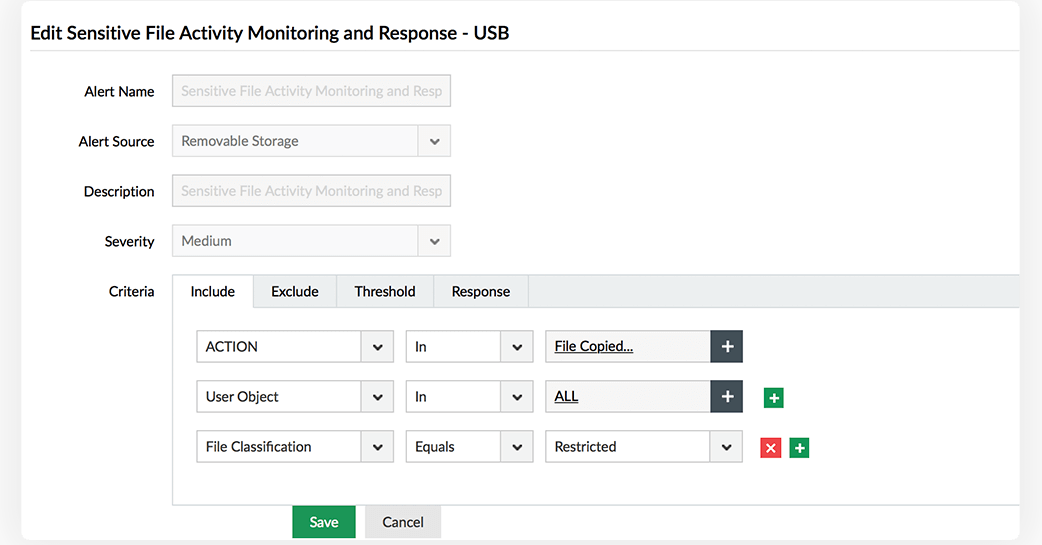

Auditieren Sie, wenn Dateien auf Wechseldatenträger (wie USB-Sticks) kopiert werden.

Führen Sie maßgeschneiderte Skripte aus, um auf böswillige massenweise Datei-Kopieraktionen zu reagieren.

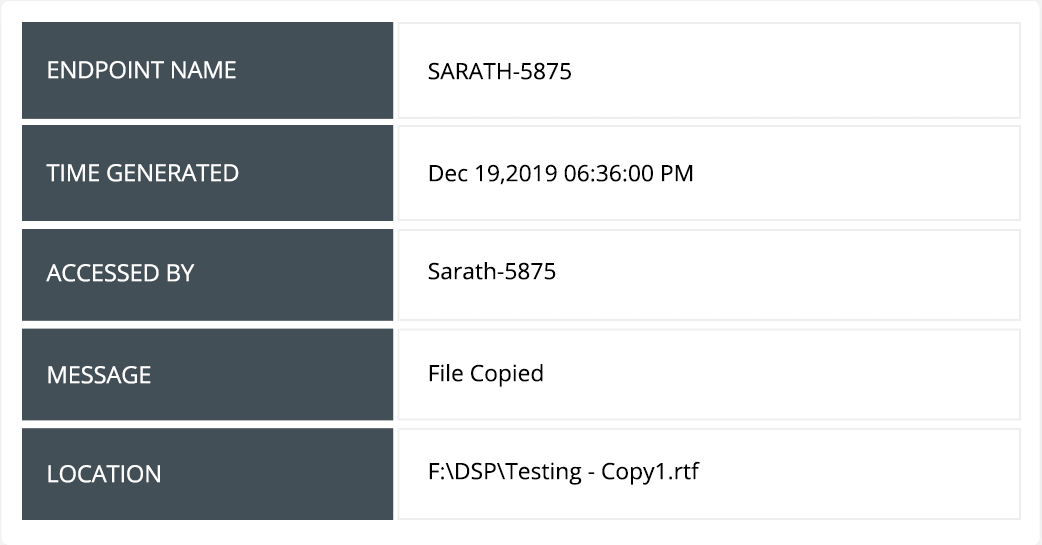

Verfolgen und erstellen Sie Berichte zu wichtigen Details, z. B. wer wann welche Dateien/Ordner kopiert hat, und wo diese eingefügt wurden.

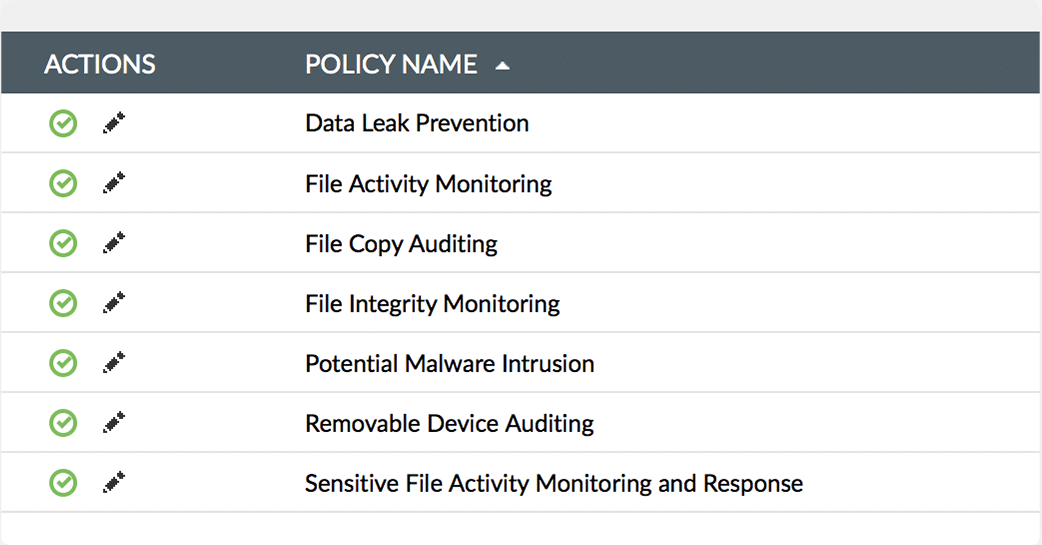

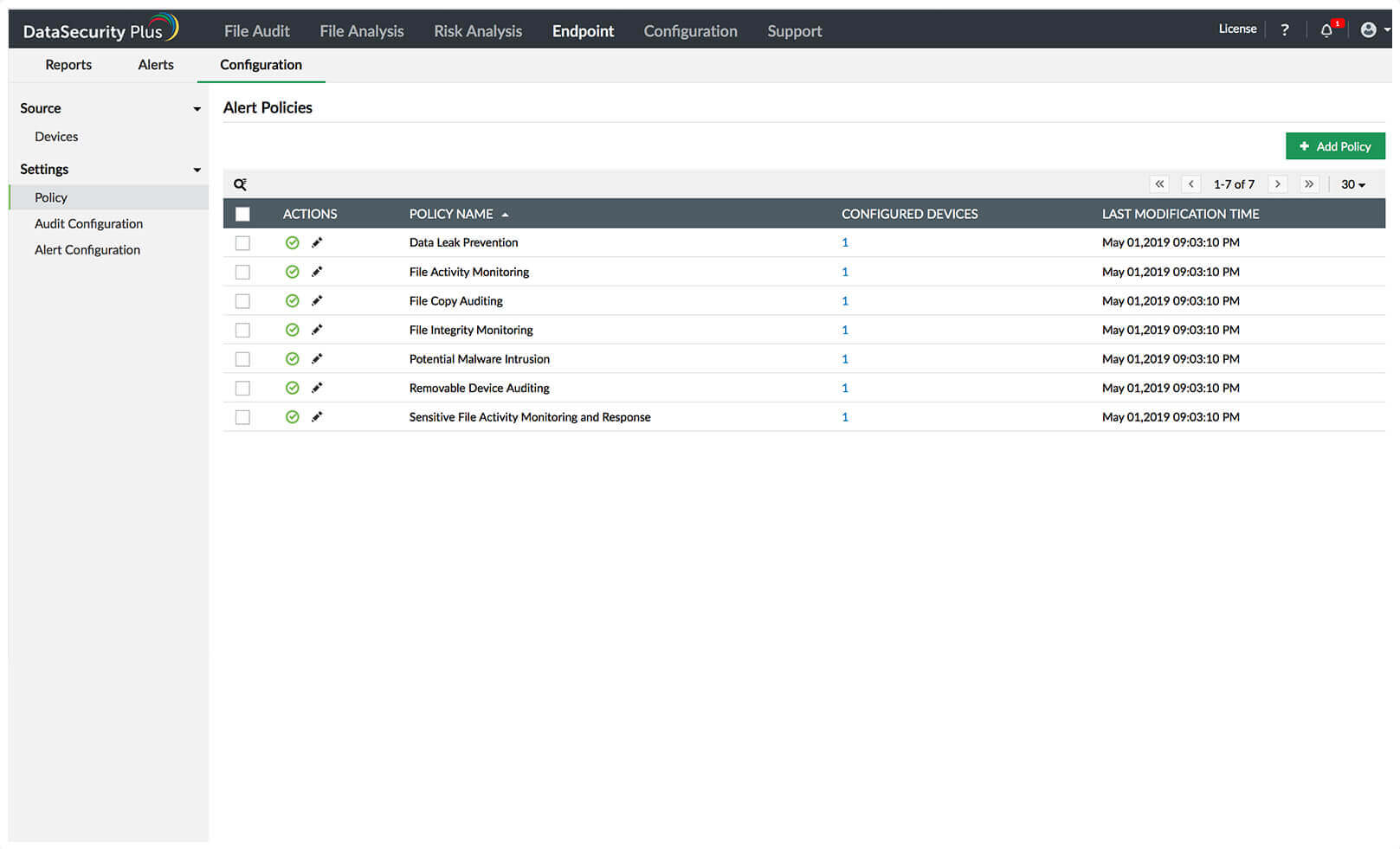

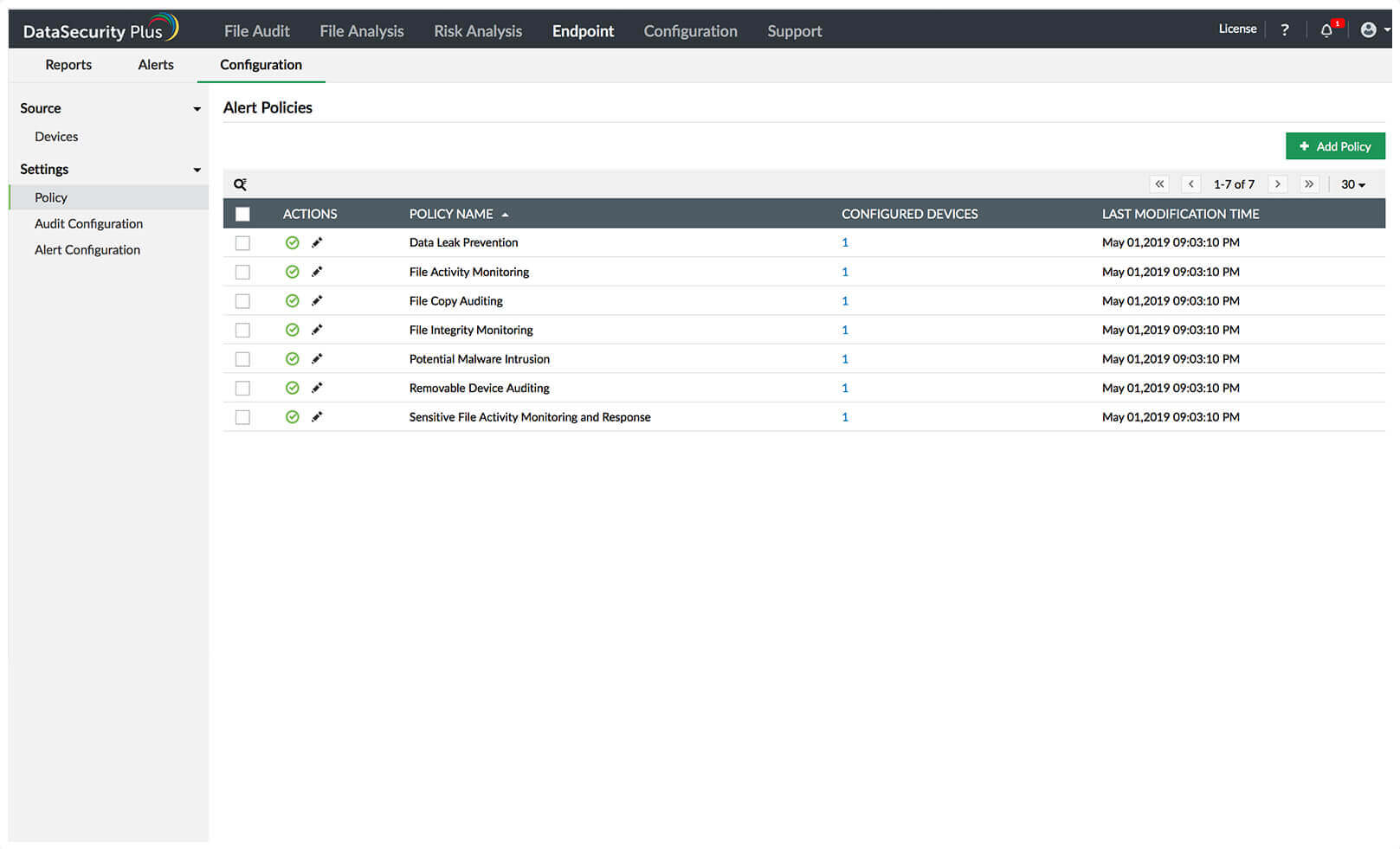

Legen Sie vordefinierte DLP-Richtlinien (zur Datenleckprävention) fest, um nachzuverfolgen und Berichte dazu zu erstellen, wenn Nutzer Dateien aus Workstations, Netzwerkressourcen, Wechseldatenträgern usw. kopieren.

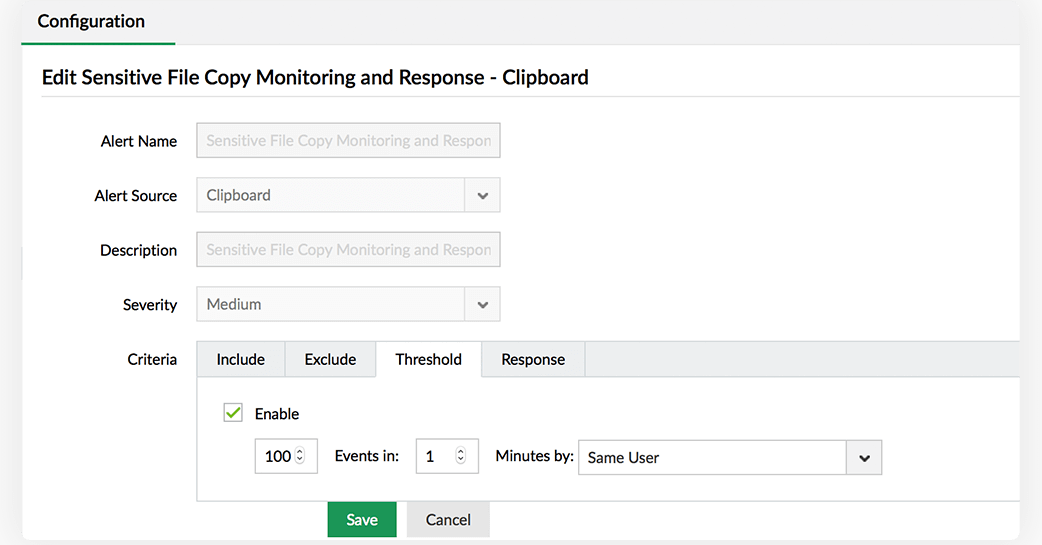

Durch Audits der Zwischenablage können Sie verschiedene Möglichkeiten überwachen, mit denen Nutzer Dateien kopieren und verschieben – darunter Strg+C, Strg+V und auch Kopieren und Einfügen nach einem Rechtsklick.

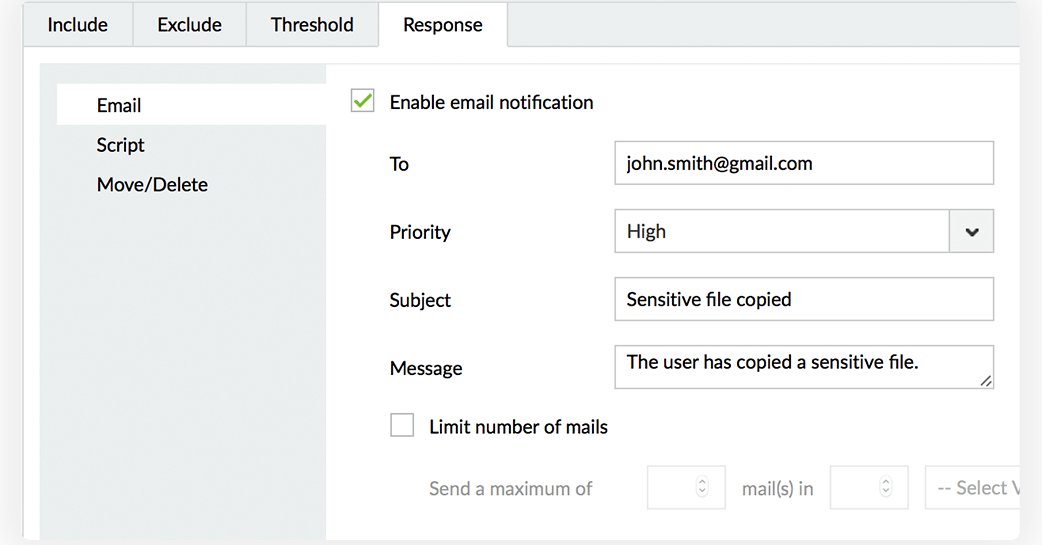

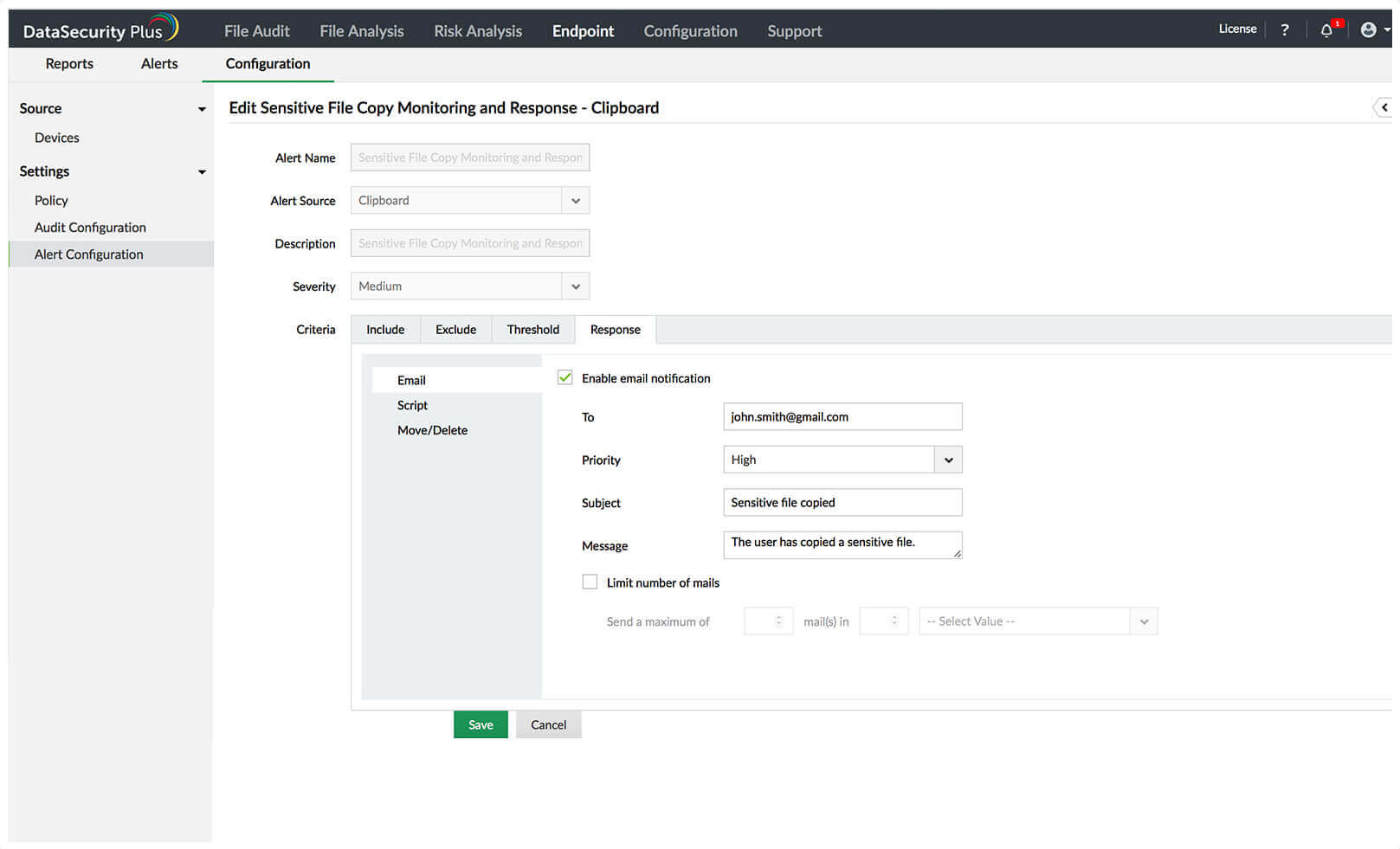

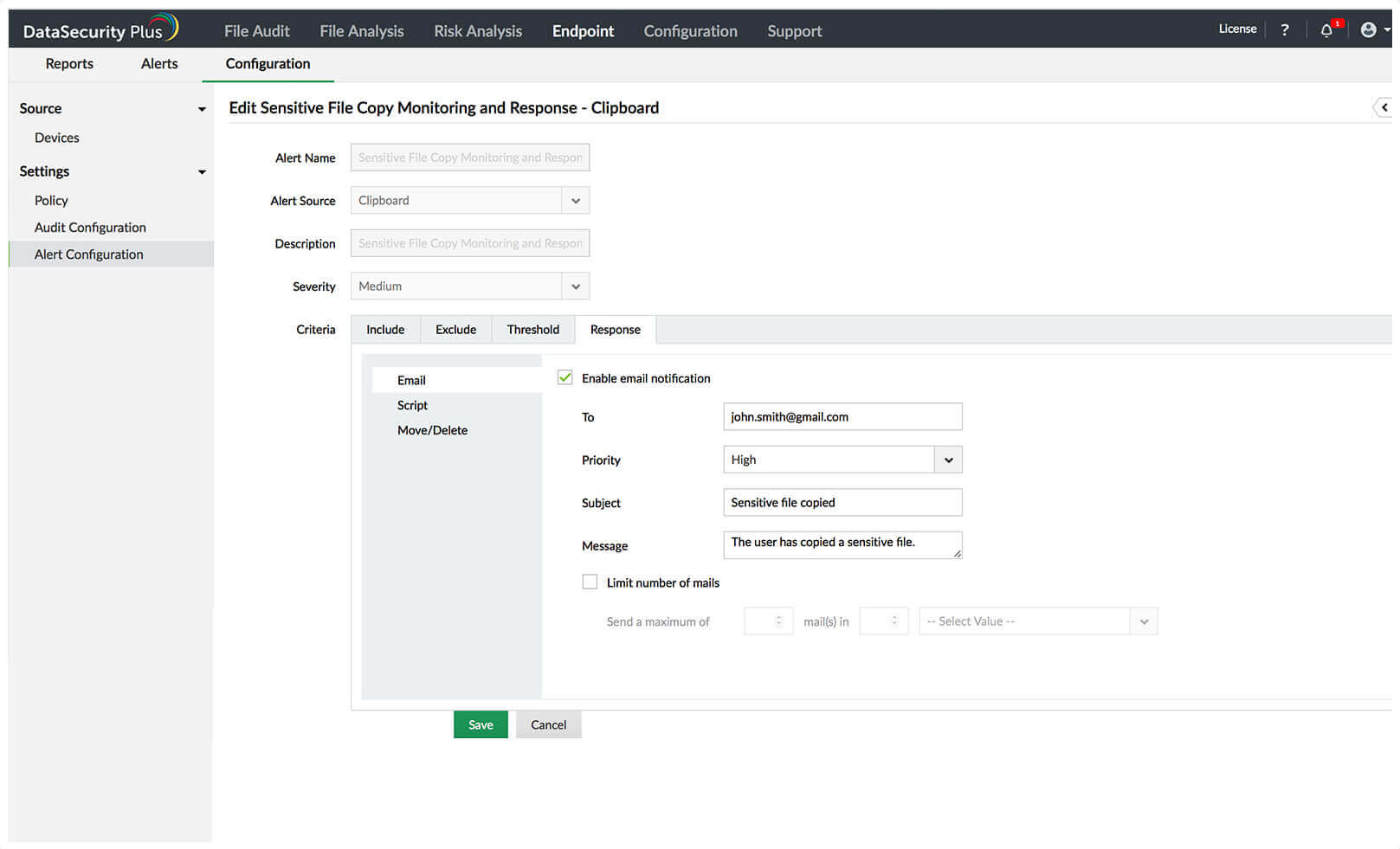

Erhalten Sie sie Sofortbenachrichtigungen, wenn kritische Dateien oder Ordner an unsichere Speicherorte verschoben werden. So können sie eine mögliche Offenlegung der Daten verhindern.

Blockieren Sie USB-Geräte, wenn böswillige Nutzer versuchen, diskret massenweise Dateien auf ihre Workstations oder USB-Sticks zu kopieren.

Sie können selektiv verdächtige Nutzer, wichtige Dateien und ungesicherte Speicherorte nach unbefugten Dateibewegungen überwachen – natürlich in Echtzeit.

Erstellen Sie sofortige Audit-Datensätze zu Datenbewegungen in Ihrer Organisation, mit rechtlicher Beweiskraft, um die Einhaltung von IT-Vorschriften zu belegen.

Nutzen Sie die integrierten Optionen, um schnell die Quelle, den Hostnamen, die Zeit und den Speicherort aller ungewöhnlichen Dateikopien zu erkennen.

Erzeugen Sie sofortige Berichte zur Nutzung von Wechseldatenträgern und zu Datentransferaktivitäten auf und von USB-Geräten in Ihrer Organisation.

Nutzen Sie bereits konfigurierte Sicherheitsrichtlinien, um das Kopieren und Einfügen kritischer Dateien zu verfolgen bzw. Berichte dazu zu erstellen.

Passen Sie die Standard-DLP-Richtlinie so an, dass verdächtige Nutzer eingeschlossen werden und vertrauenswürdige Nutzer und Gruppen davon ausgenommen sind.

Erkennen Sie plötzliche Spitzen ungewöhnlicher Dateikopien mit anpassbaren Schwellenwerten.

Verwenden Sie automatisierte Mechanismen zur Bedrohungsreaktion, um maßgeschneiderte Skripte auszuführen und so die Anforderungen Ihrer Organisation zu erfüllen.

Nutzen Sie die automatische und manuelle Klassifizierung, um Risikodateien mit vertraulichen Daten zu sortieren.

Suchen Sie nach doppelten und geschäftsfremden Dateien, erstellen Sie Richtlinien zum Umgang mit veralteten und trivialen Daten und vieles mehr.

Erhalten Sie Einblick in Muster der Festplattennutzung, indem Sie das Wachstum des belegten Speicherplatzes analysieren und sich bei niedrigem freiem Speicher benachrichtigen lassen.