-

Auditieren von Datei-Kopieraktivitäten

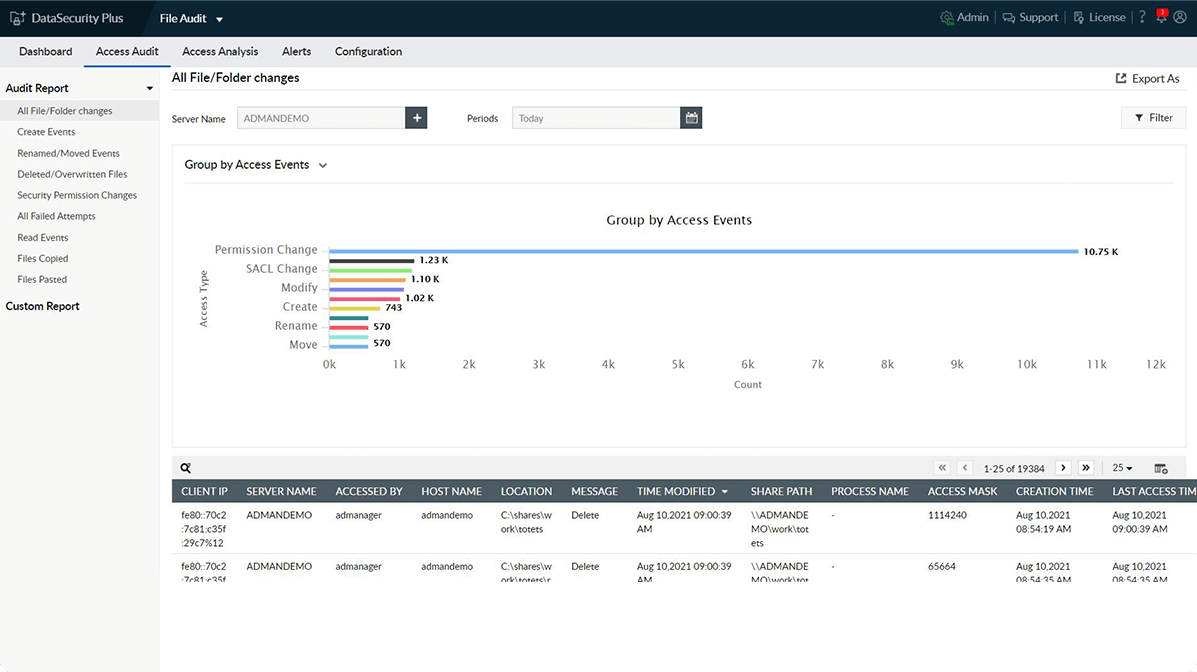

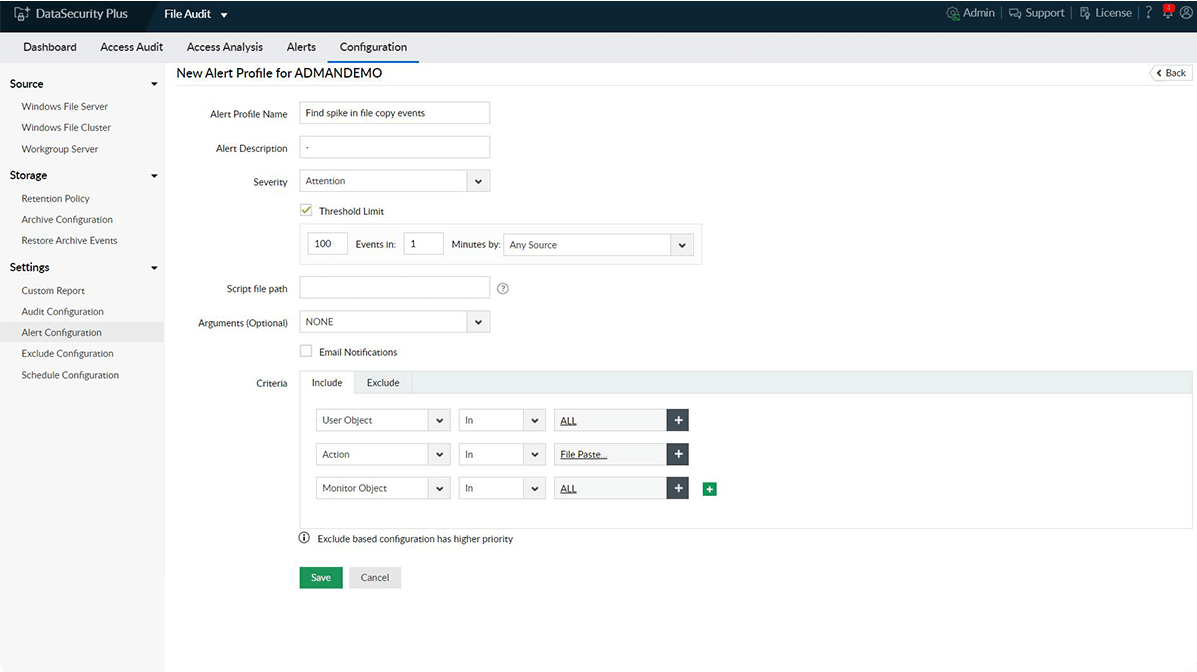

Zusätzlich zur Überwachung von Zugriffen auf und Änderungen an Dateien können Sie Dateiübertragungen im Auge behalten – mitsamt Details dazu, wer welche Datei wann und von wo aus kopiert hat.

-

Verfolgen von E-Mail-Anhängen

Prüfen Sie E-Mail-Anhänge auf vertrauliche und beschränkte Dateien, und verhindern Sie gemäß der Datensicherheitsrichtlinie Ihrer Organisation, dass diese Verschoben werden.

-

Stoppen von Datenlecks über USB-Geräte

Begrenzen Sie feinkörnig die verschiedenen Funktionen von USB-Geräten. Zum Beispiel können Sie Nutzer davon abhalten, ausführbare Dateien auf USB-Sticks zu starten, USB-Geräte schreibschützen oder sämtliche USB-Zugriffe unterbinden.

-

Verzeichnen von Dateibewegungen

Pflegen Sie detaillierte Aufzeichnungen zu allen Datei- und Ordnerübertragungen, um Verantwortlichkeit sicherzustellen und forensische Untersuchungen zu unterstützen.

Unterbinden Sie unbefugte Dateikopien dank unserer Software zur Datenleckprävention.