Verhindern Sie, dass geschäftskritische Daten auf USB-Geräte kopiert werden.

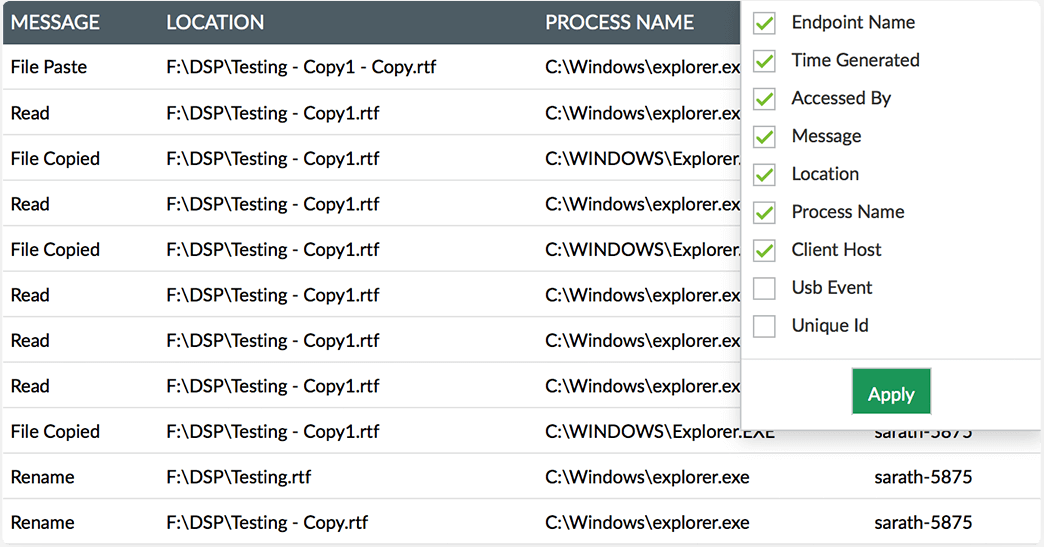

Wissen Sie stets, wer wann welches Gerät verwendet, um was zu tun.

Überwachen Sie die verschiedensten externen Speichermedien, darunter USB-Geräte, Drucker und Kameras.

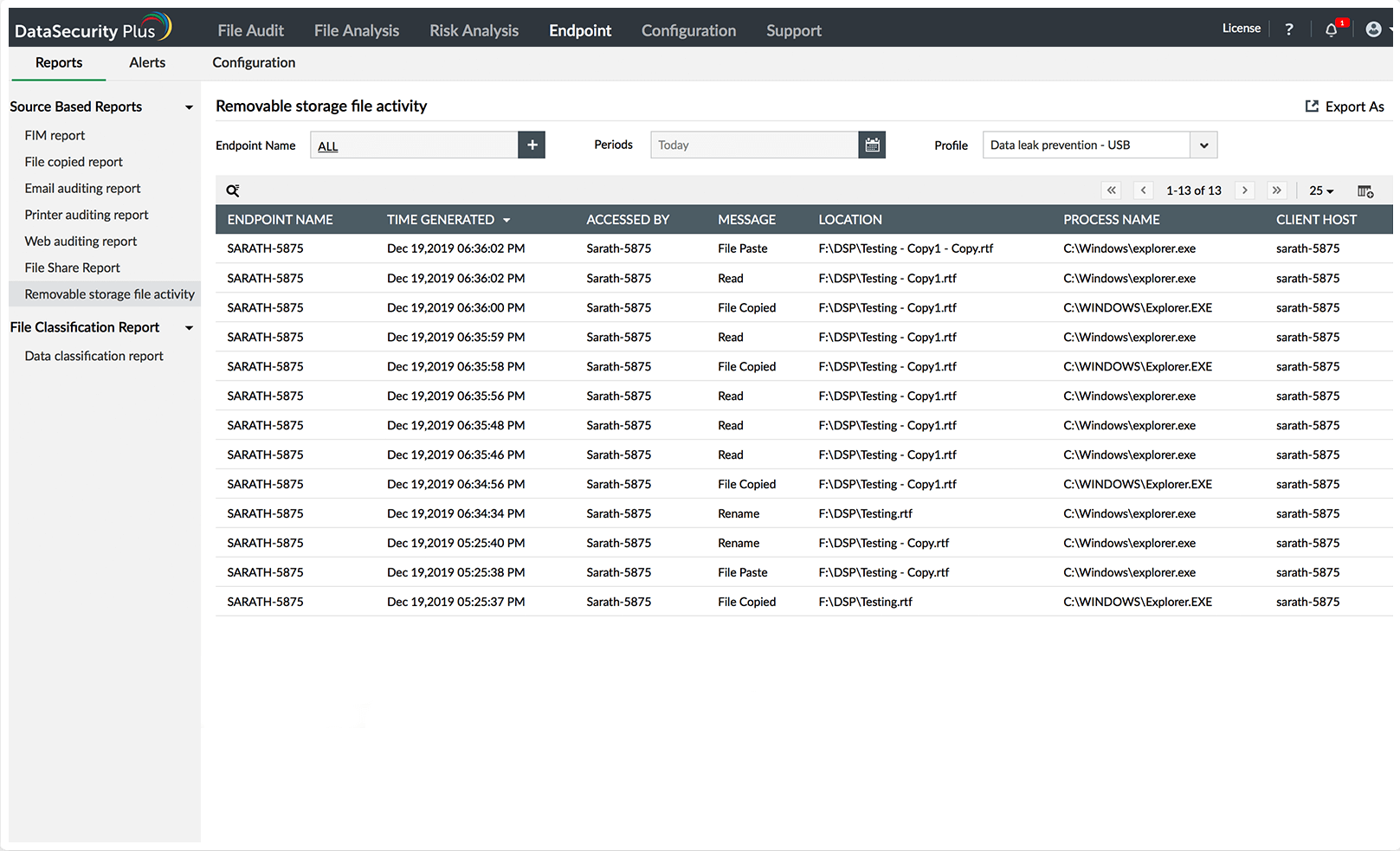

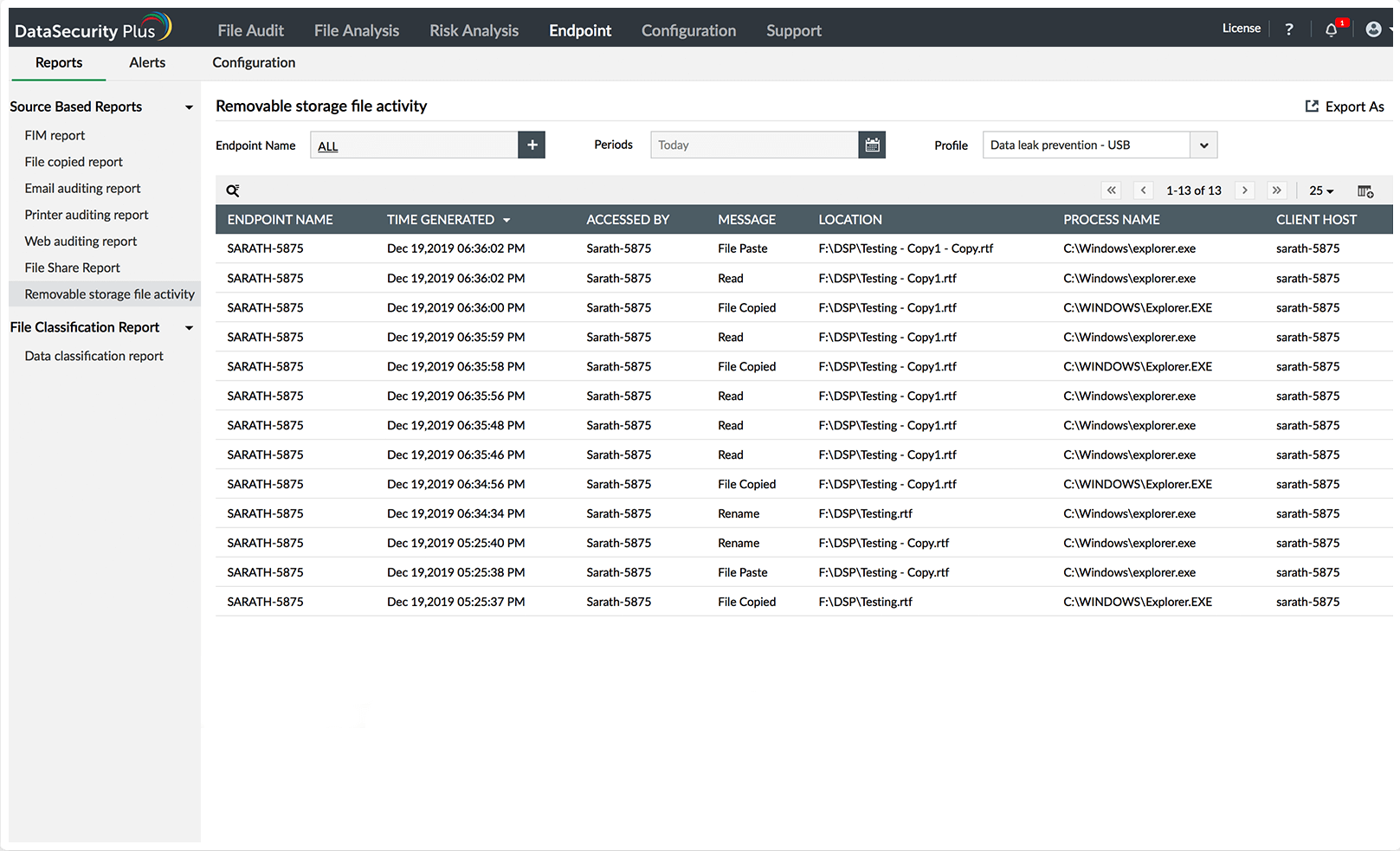

Überwachen, verfolgen und analysieren Sie die Wechseldatenträger Ihrer gesamten Organisation, einschließlich Datenübertragungen von und auf USB-Geräte.

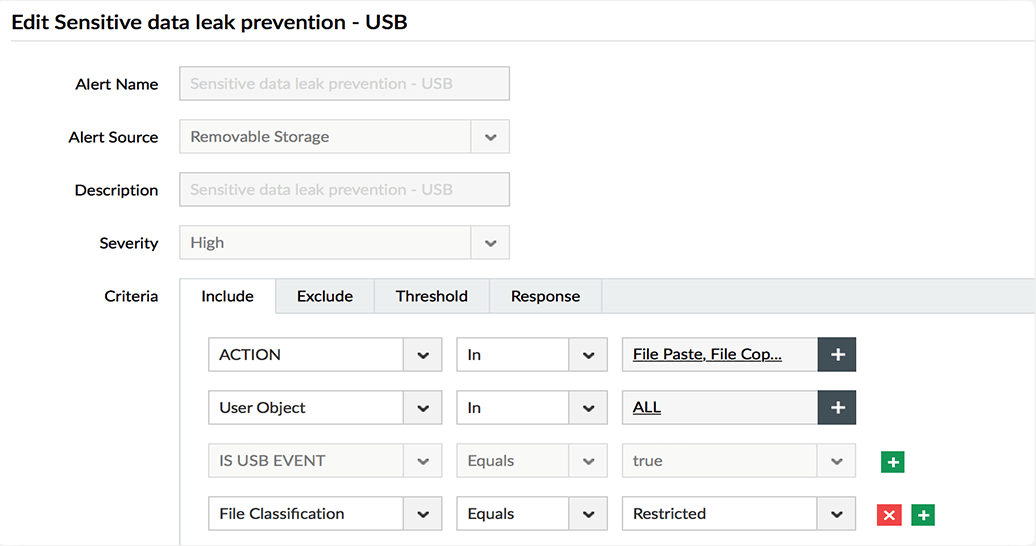

Sie können erkennen und Berichte dazu erstellen, wenn große Dateien, bestimmte Dateitypen oder Dateien mit hochriskanten Inhalten auf USB-Geräte verschoben werden.

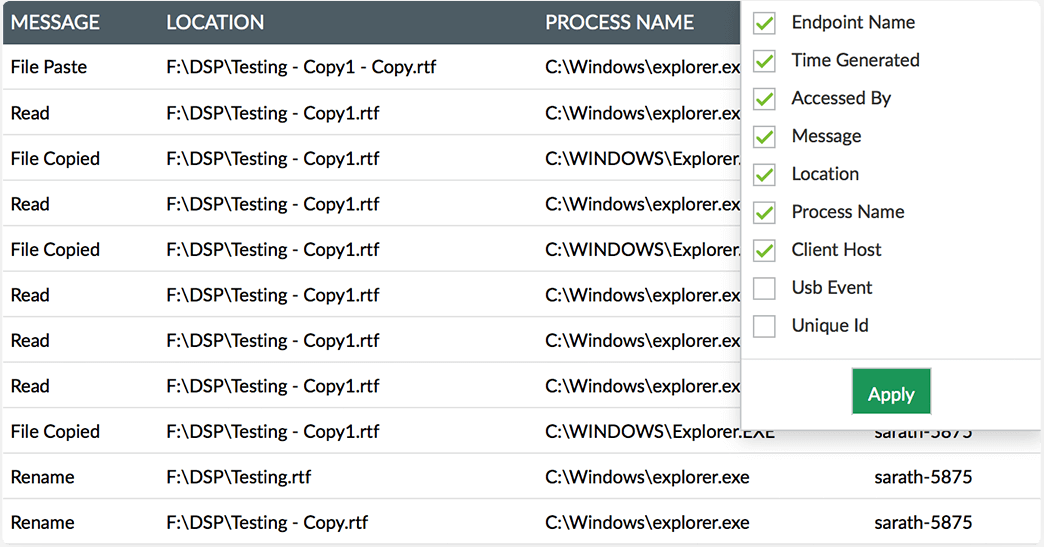

Identifizieren Sie Ursprung, Hostnamen und Zeitpunkt aller Ereignisse rund um USB-Geräte, und führen Sie bei Bedarf eine forensische Analyse durch.

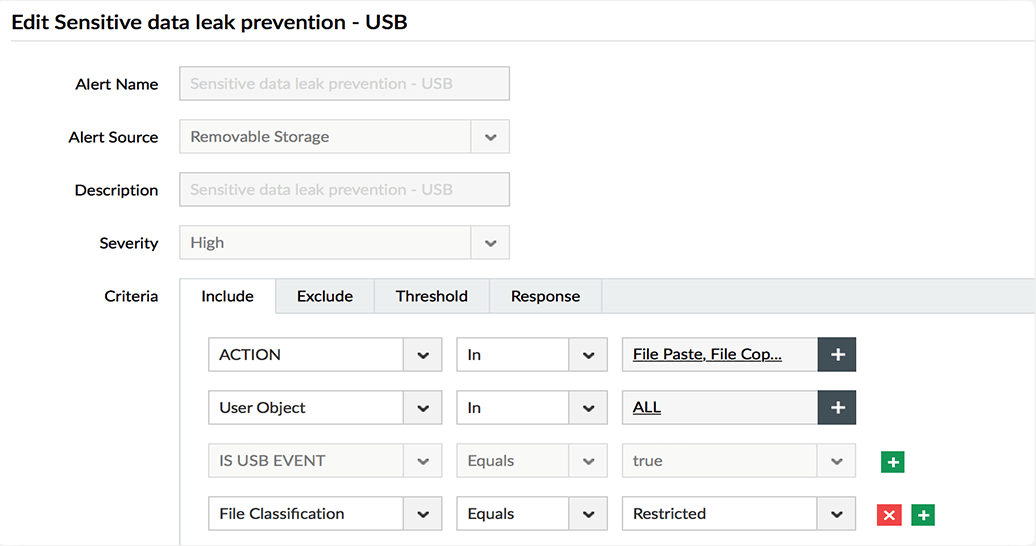

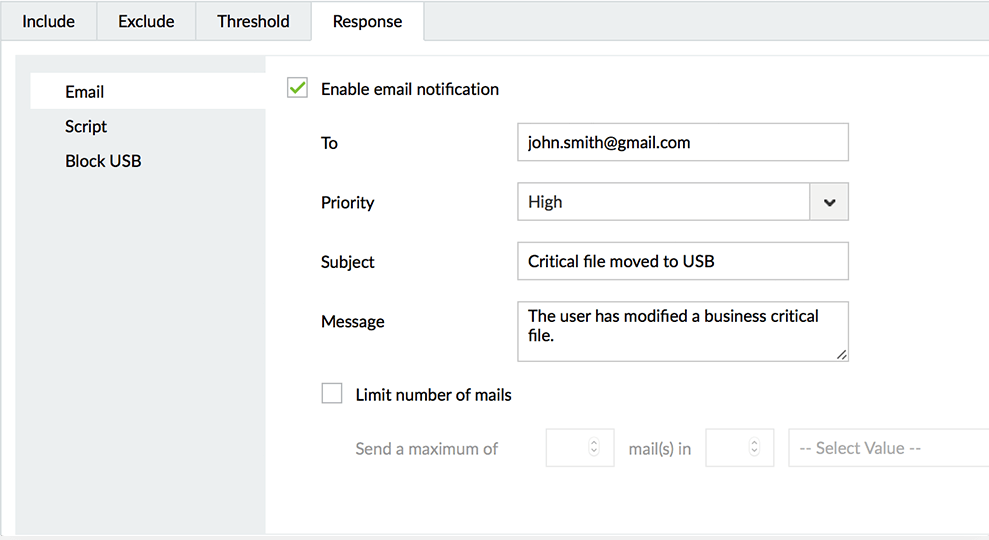

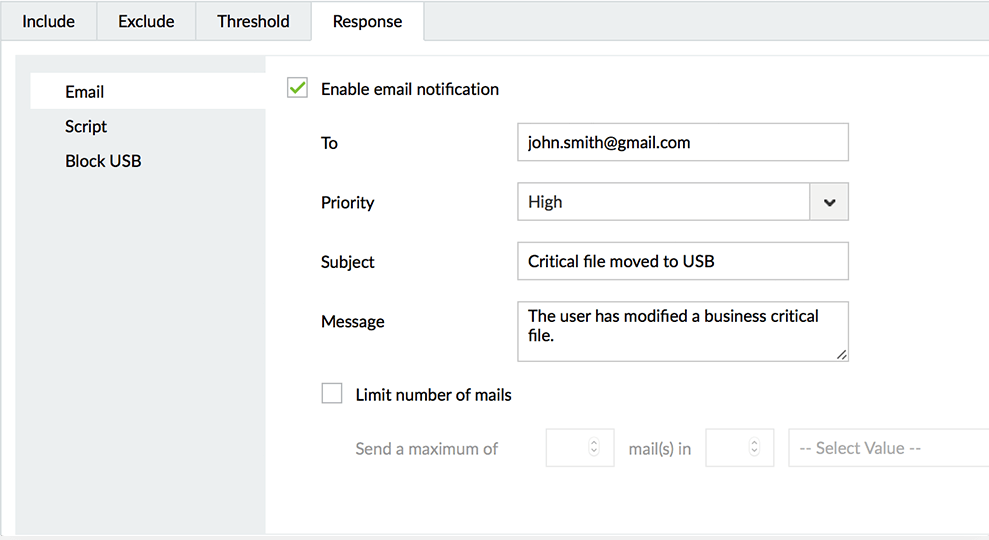

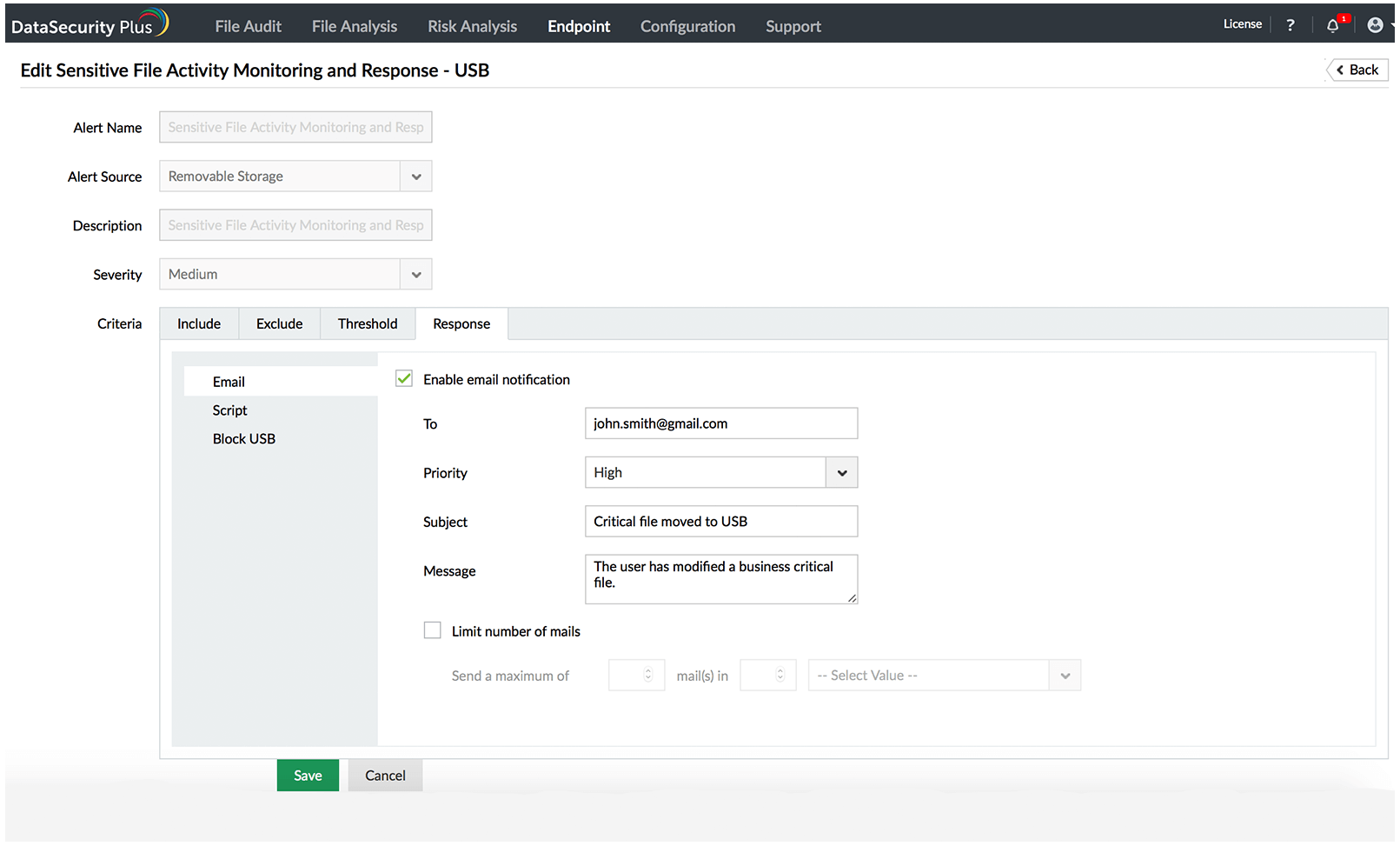

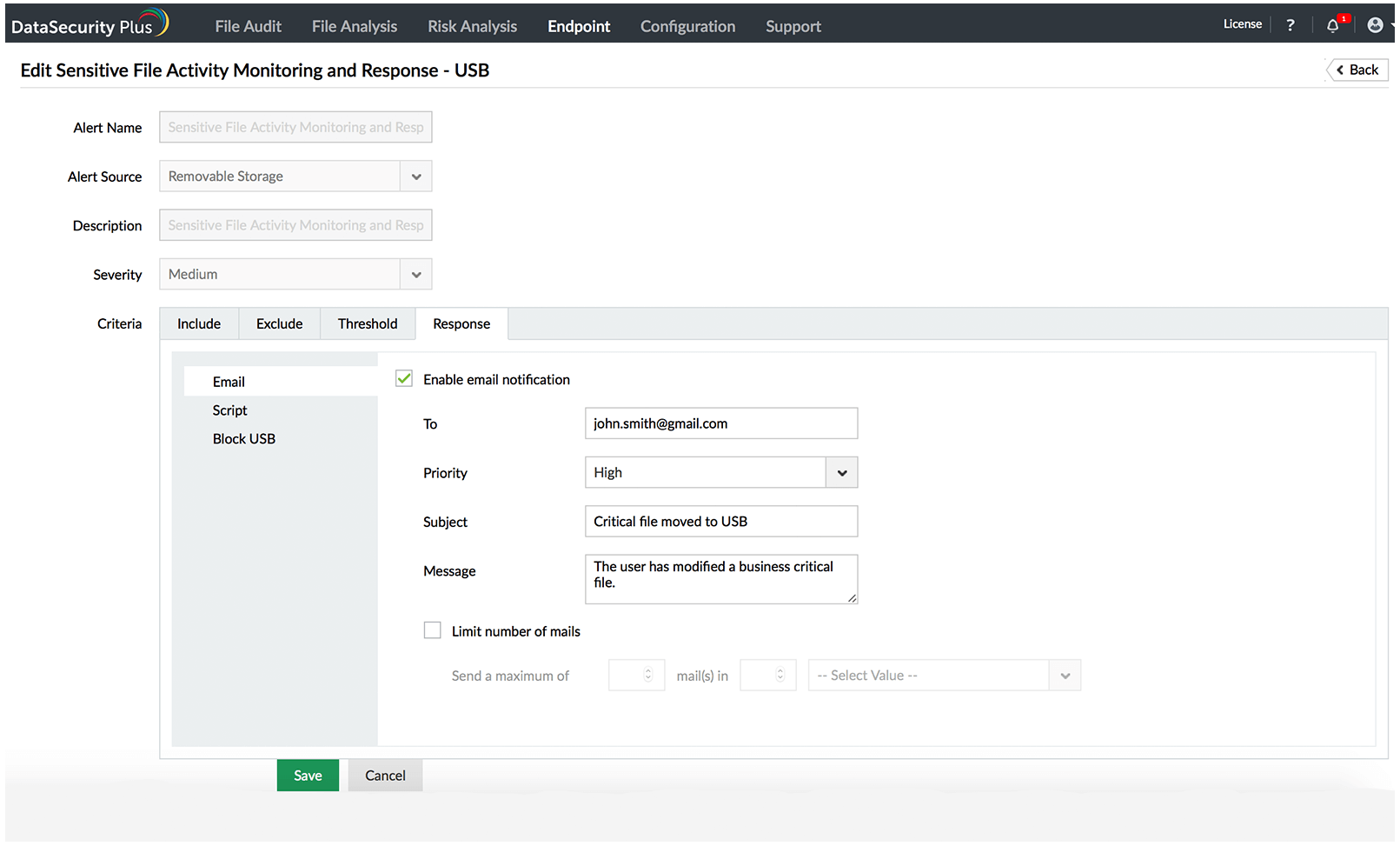

Lassen Sie sich in Echtzeit benachrichtigen, wenn geschäftskritische Dateien auf externe Speichermedien verschoben werden (wie Mobilgeräte und USB-Sticks).

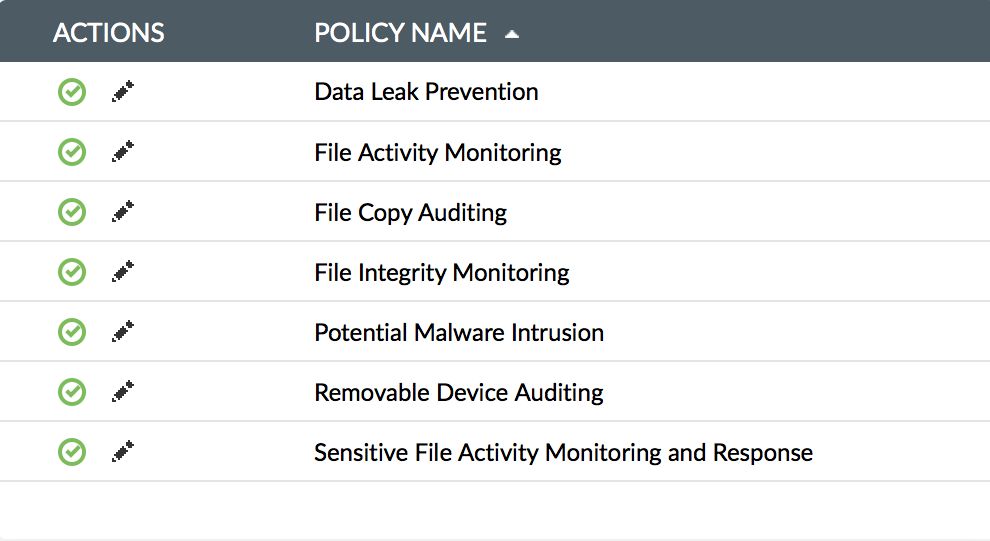

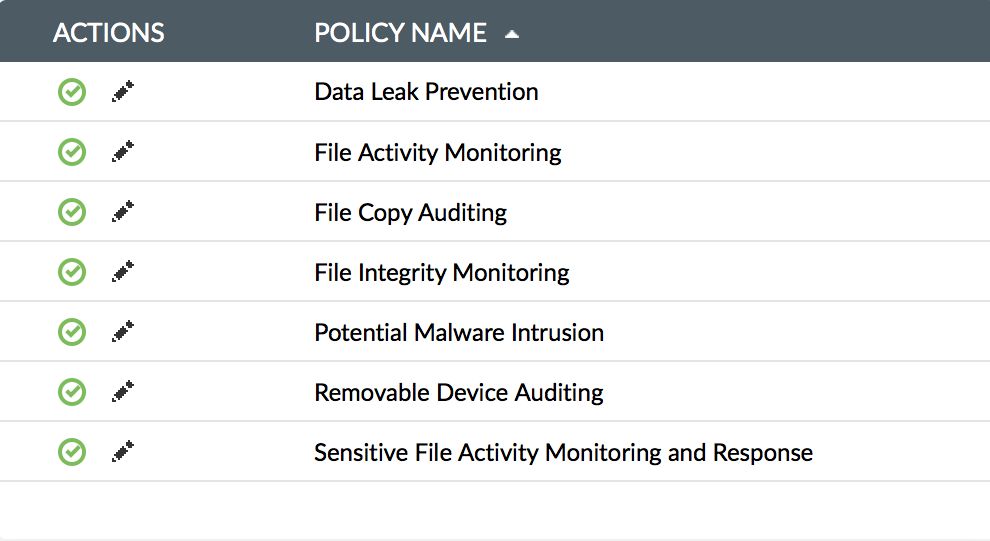

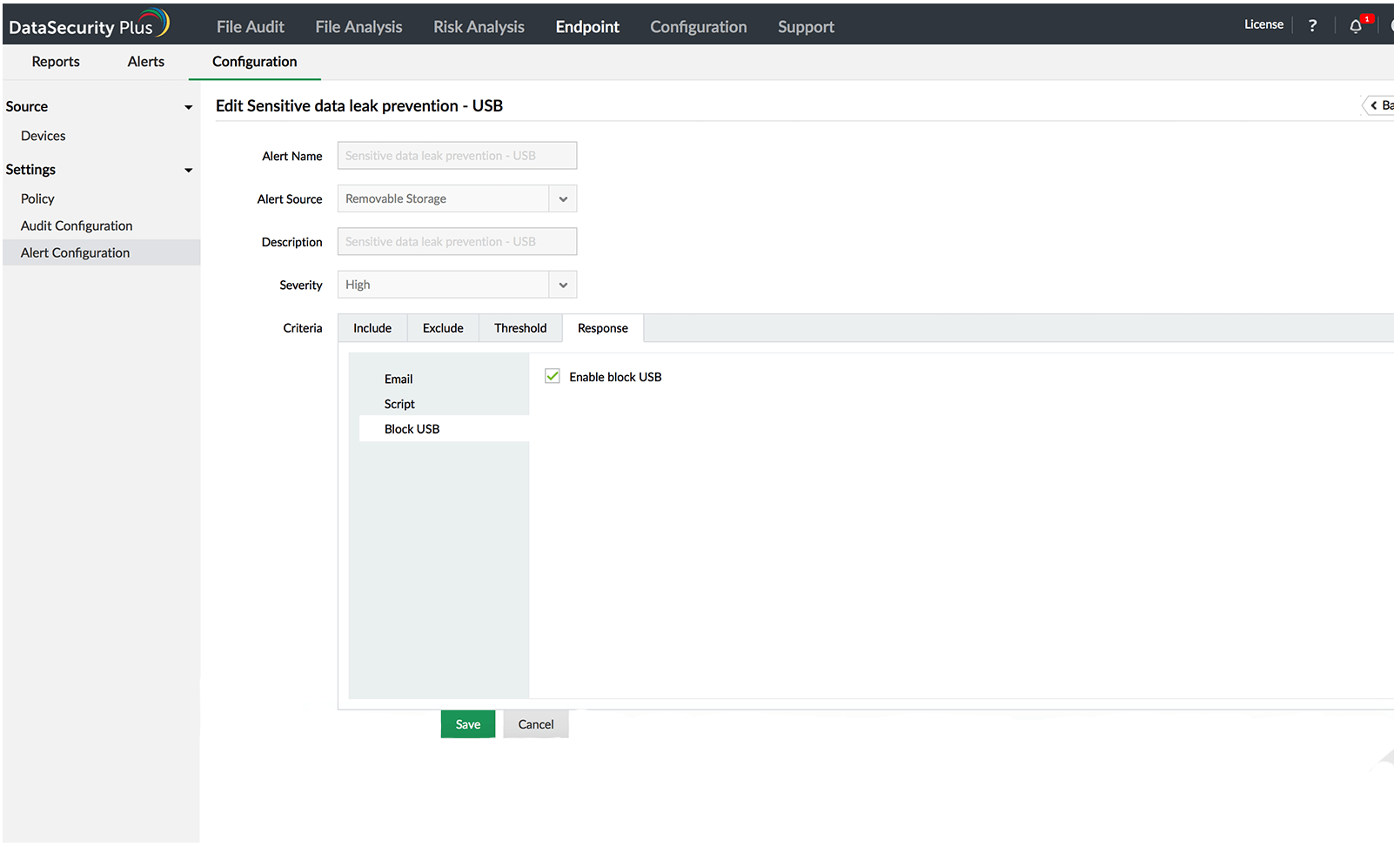

Verwenden Sie vordefinierte Richtlinien zur Datenleckprävention, um Ihre vertraulichen Daten gegen Datenverlust zu sichern.

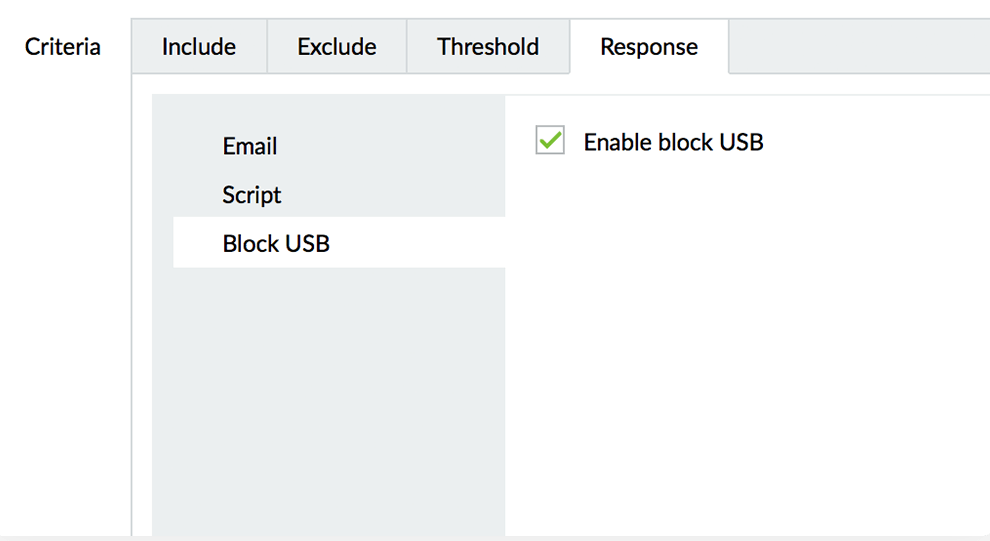

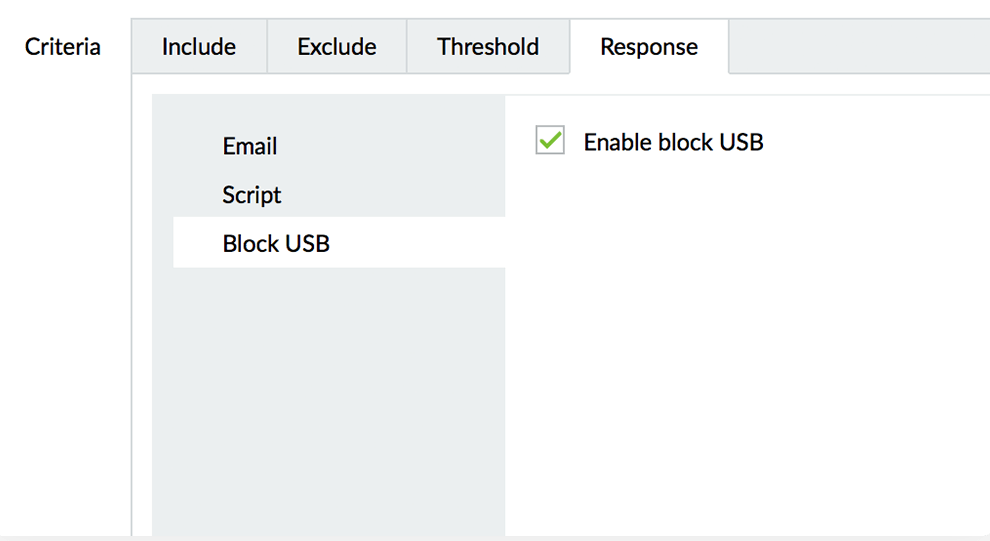

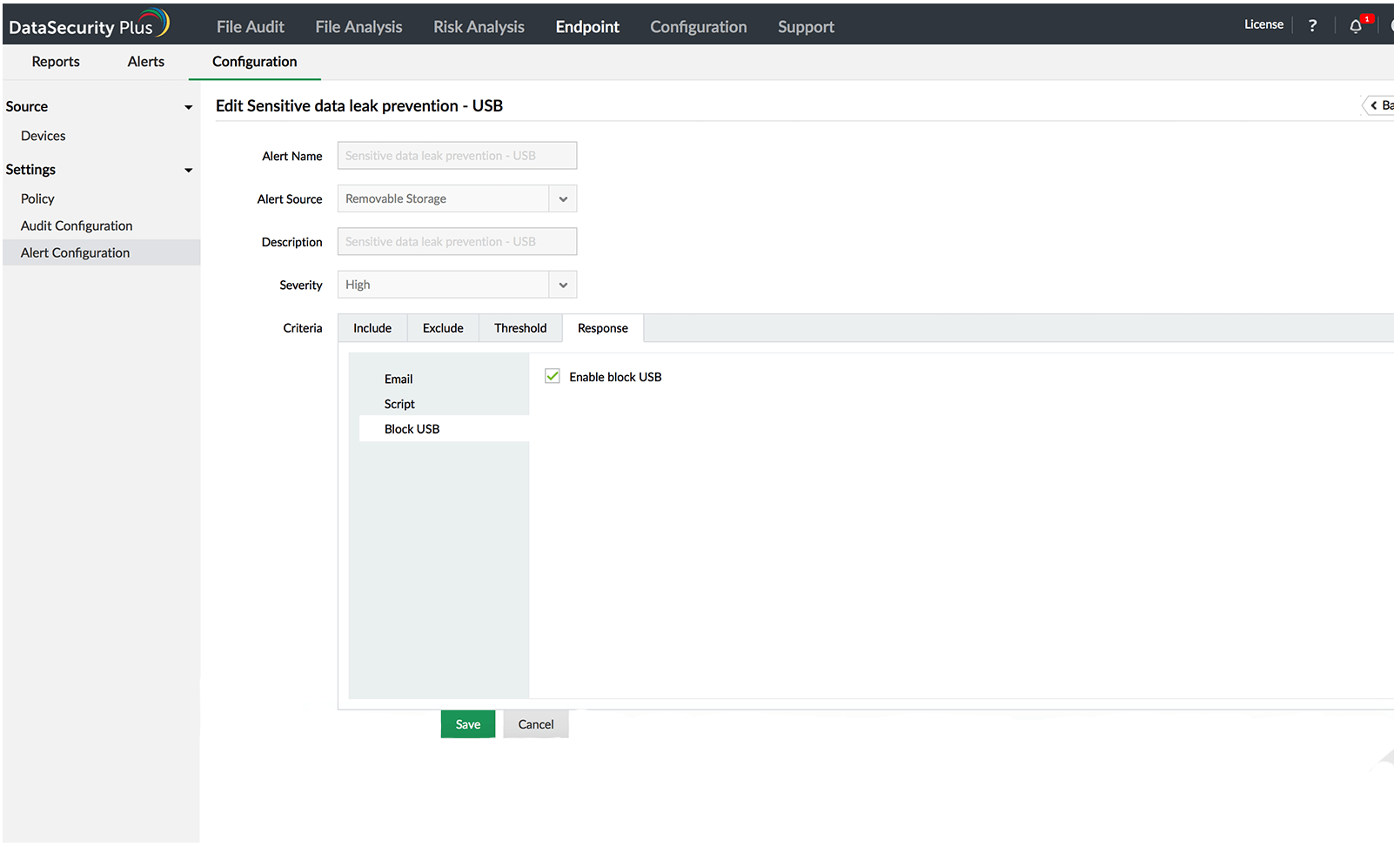

Reagieren Sie schnell auf böswilliges Verhalten, indem Sie Nutzer davon abhalten, vertrauliche Daten auf USB-Geräte zu verschieben. So lässt sich potenzieller Datendiebstahl verhindern.

Sehen Sie, wenn Geräte eingesteckt werden, und erstellen Sie Berichte mit umsetzbaren Informationen zu allen Bewegungen kritischen Dateien von und auf diese Geräte.

Sollte es zu einem Sicherheitsvorfall kommen, können Sie schnell Ursprung, Zeitpunkt, Speicherort und mehr erkennen, um bei Bedarf forensische Analysen durchzuführen.

Erzeugen Sie sofortige Alarmierungen zu Anomalien, pflegen Sie ein vollständiges Inventar aller Dateiaktivitäten auf USB-Geräten und erstellen Sie klare und prägnante Audit-Aufzeichnungen.

Blockieren Sie USB-Ports ohne zeitliche Beschränkung, wenn verdächtiges Nutzerverhalten auftritt (z. B. wenn Berechtigungen eskaliert werden oder plötzliche Spitzen an Dateiänderungen auftreten).

Um auf böswillige Nutzeraktivitäten zu reagieren, können SIe außerdem Nutzerkonten deaktivieren, Netzwerksitzungen beenden oder maßgeschneiderte Skripte ganz nach Ihren Anforderungen ausführen.

Erkennen, stören und verhindern Sie Lecks vertraulicher Daten an Endpunkten wie USB-Laufwerken und E-Mail.

Mehr dazuAnalysieren Sie Inhalte und Kontext von Dateien, um diese je nach Anfälligkeit klassifizieren zu können.

Mehr dazuErkennen und stoppen Sie Ransomware-Angriffe sofort, wenn diese losgehen – mit einem automatisierten Mechanismus zur Bedrohungsreaktion, bei dem Sie sich außerdem mit sofortigen nutzerdefinierten Alarmierungen benachrichtigen lassen können.

Identifizieren und reagieren Sie auf potenzielle Sicherheitsbedrohungen. Schützen Sie Ihre kritischen Daten, indem Sie Zugriffe auf und Änderungen an Dateien in Echtzeit überwachen.

Mehr dazuRufen Sie bei Dateizugriffen und -änderungen detaillierte Informationen zu den vier Ws ab – wer hat wann und von wo aus auf welche Dateien zugegriffen.

Mehr dazuErkennen Sie Dateien mit übermäßigen oder inkonsistenten Berechtigungen und finden Sie heraus, wer vertrauliche Daten ändern kann.

Mehr dazu