Die Dateiserver-Berechtigungsanalyse bietet Ihnen Einblicke in Datei- und Ordnerberechtigungen.

Identifizieren Sie die Nutzer mit Berechtigungen in Ihrer Umgebung und halten Sie ein wachsames Auge auf ihre Aktivitäten.

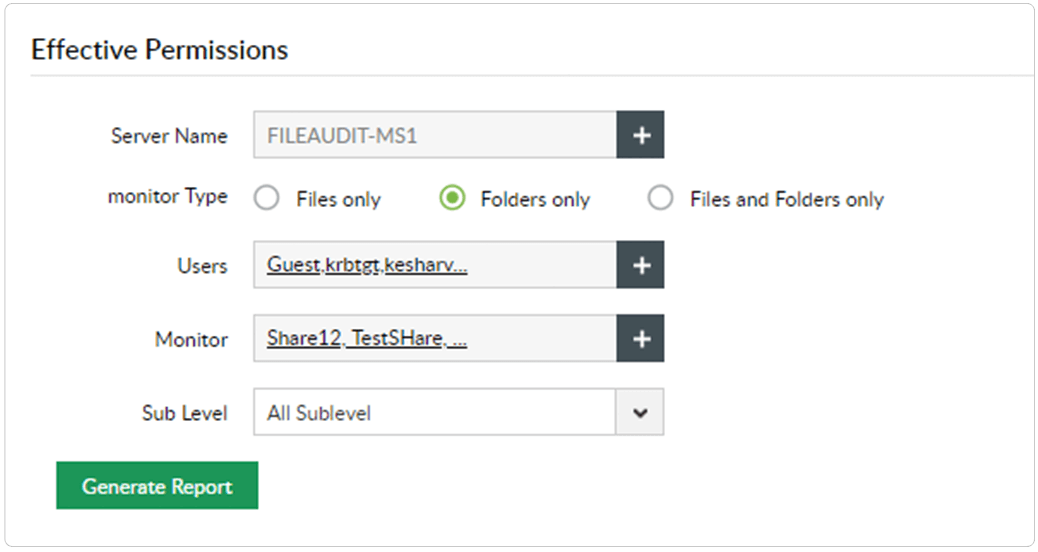

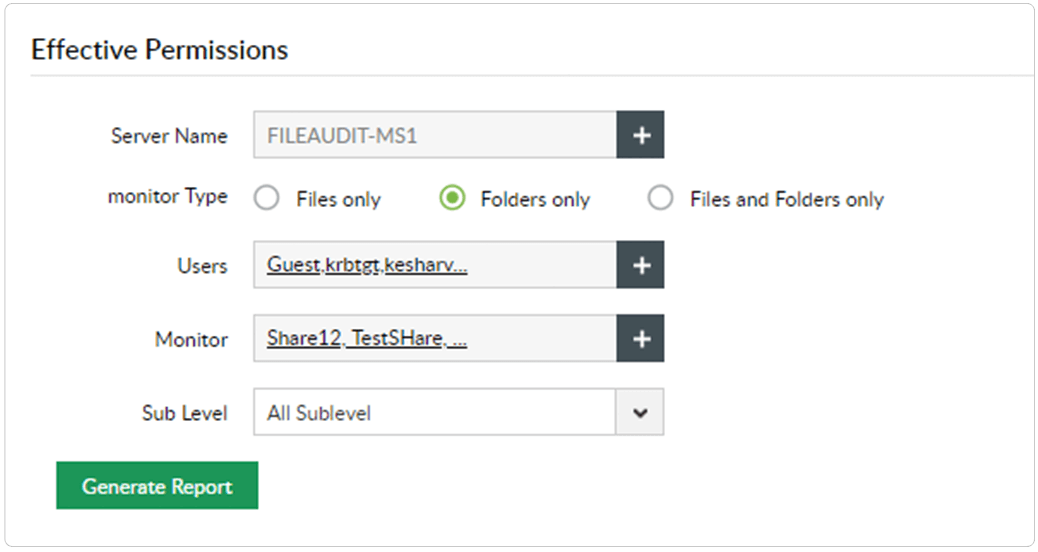

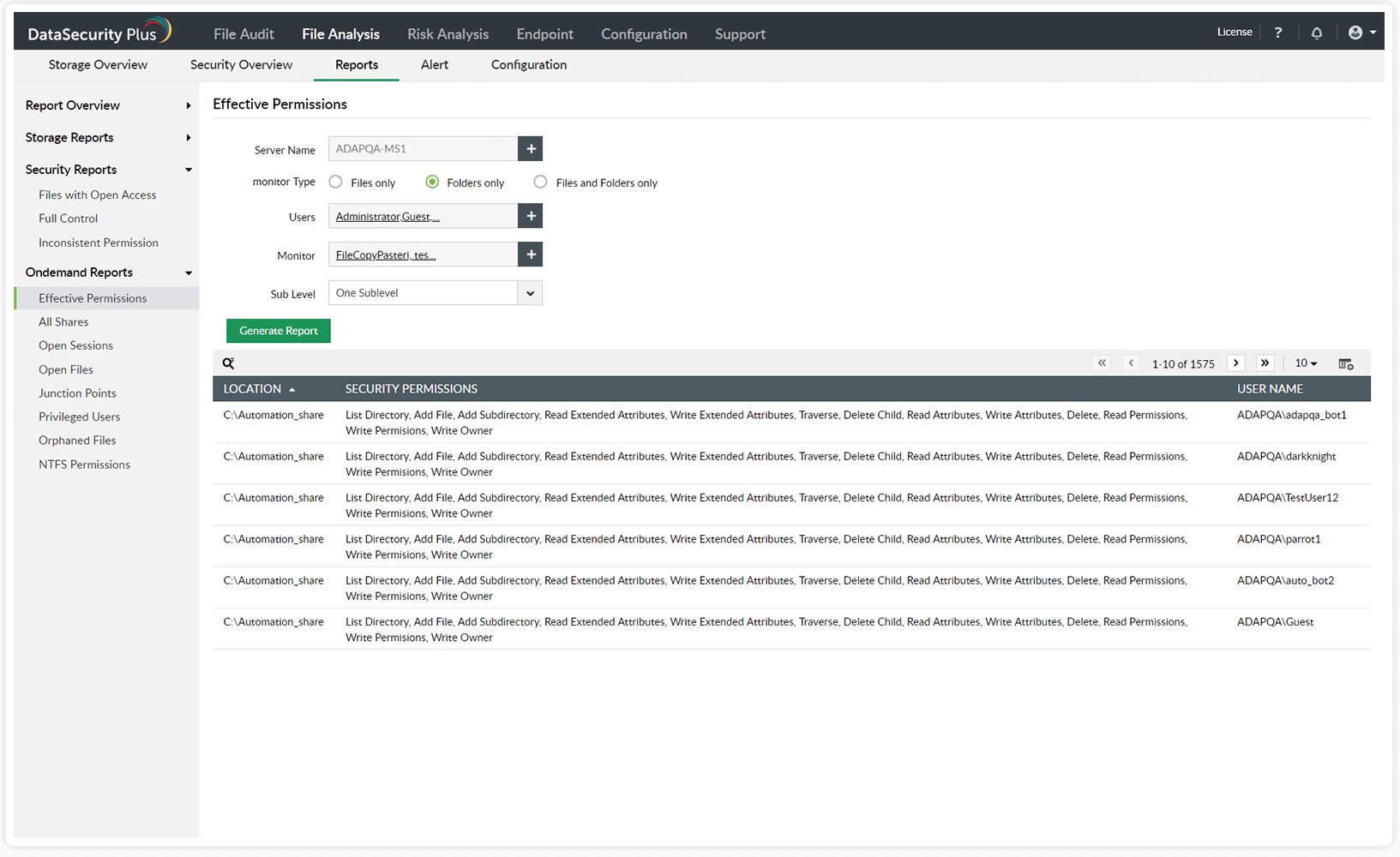

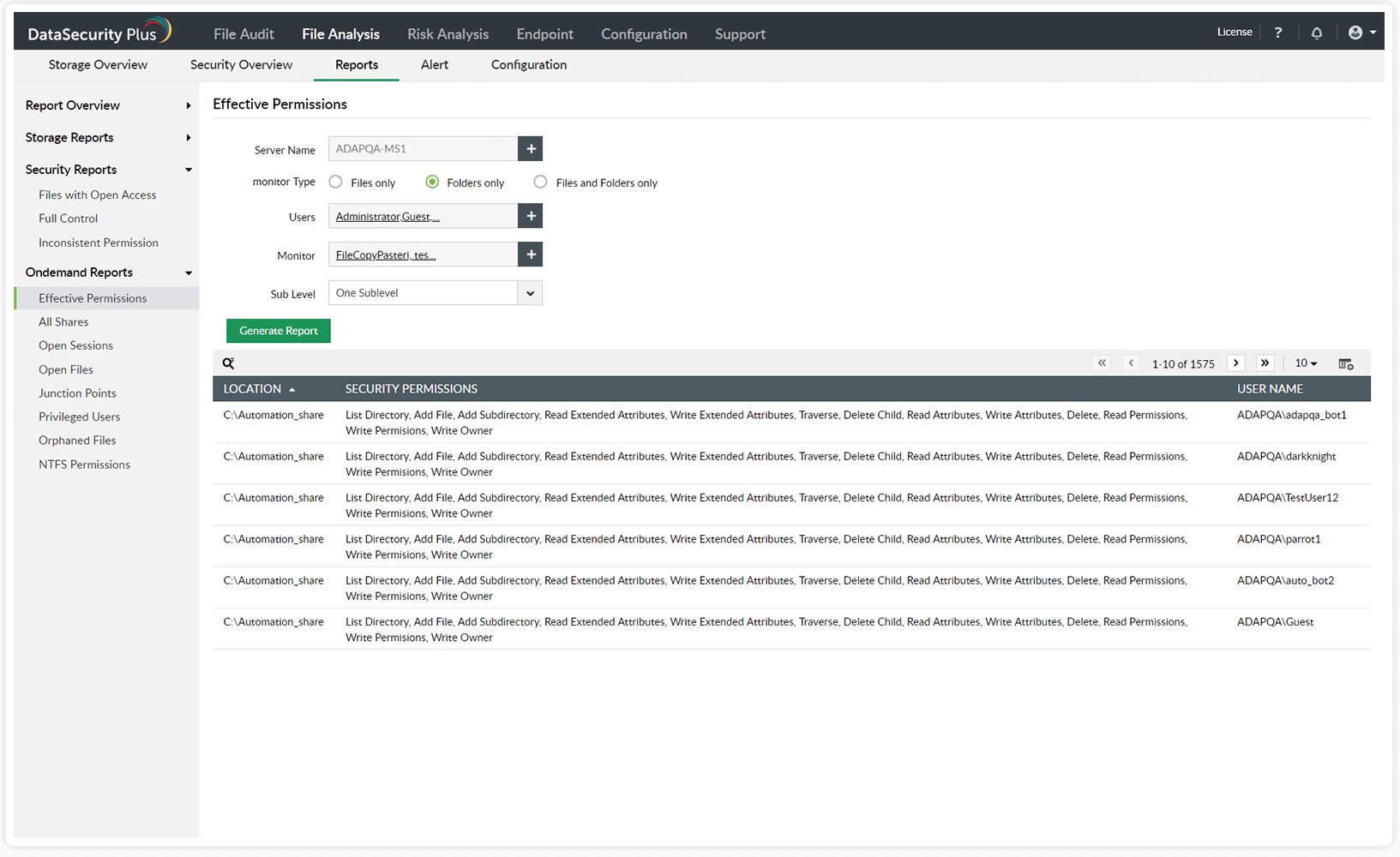

Erstellen Sie Berichte zu den geltenden Berechtigungen der Nutzer für kritische Ordner.

Dämmen Sie das Risiko ein, dass geschäftskritische Daten missbraucht werden. Nur durch eine Überwachung und Verfolgung der Aktivitäten berechtigter Nutzer können Sie diese Daten effektiv schützen.

Vermeiden Sie, dass strenge Strafen für fehlende Compliance gegen Sie verhängt werden, indem Sie die wirksamen Berechtigungen anzeigen und prüfen, ob das Prinzip der geringsten Berechtigungen (PoLP) eingehalten wird.

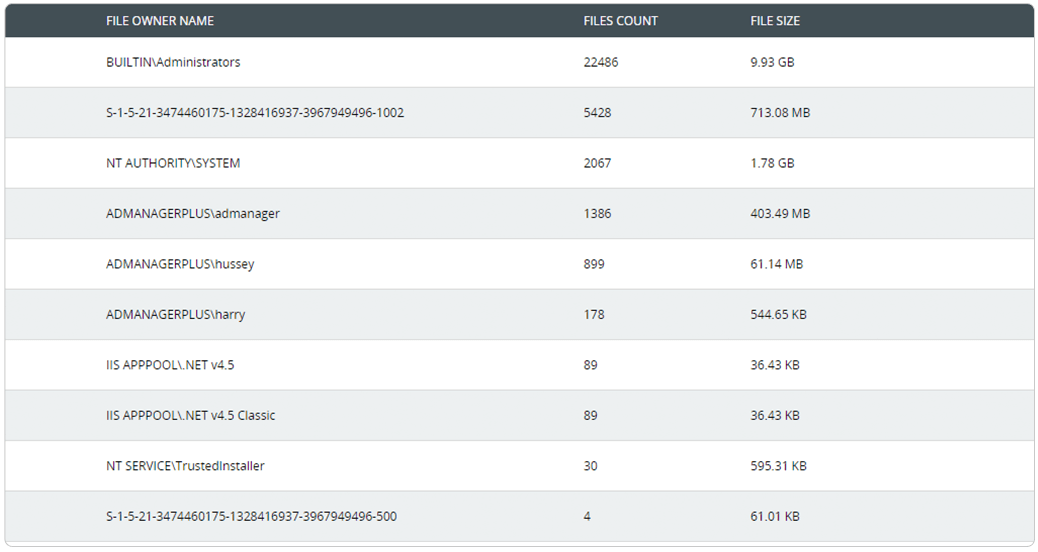

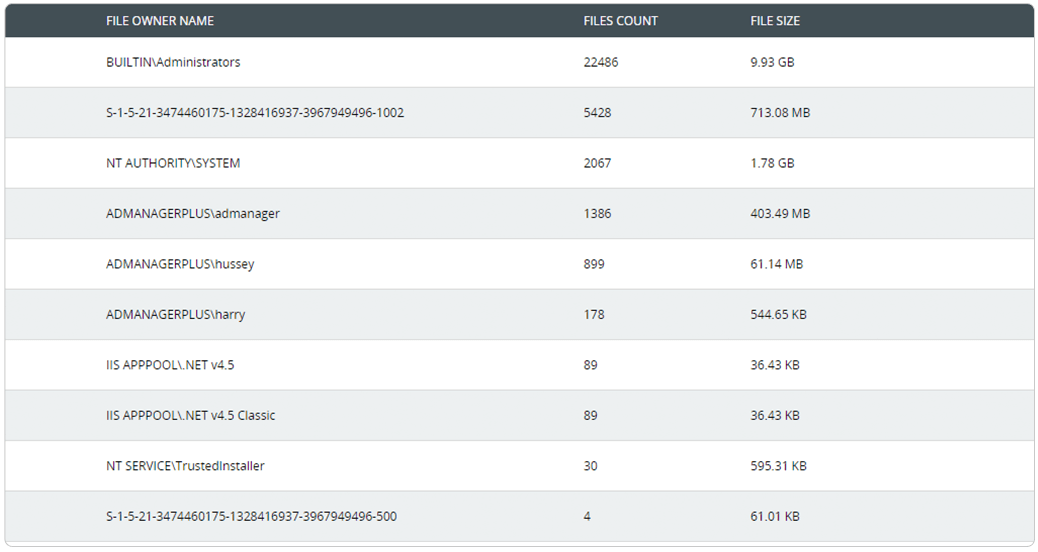

Verfolgen Sie ganz einfach nach, welche Dateien im Speicher des Unternehmens welchen Nutzern gehören – mit Berichten zu Anzahl, Größe und Speicherort.

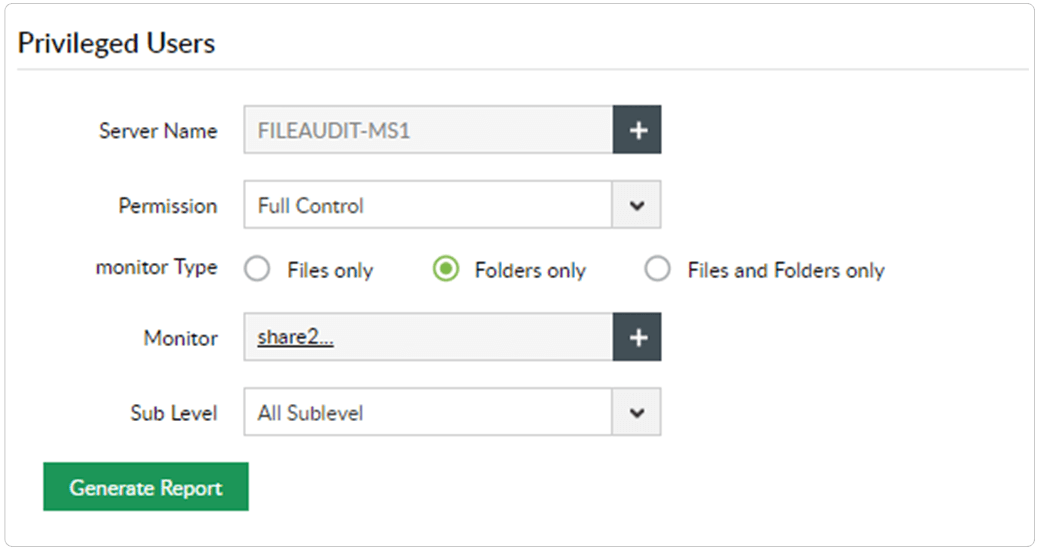

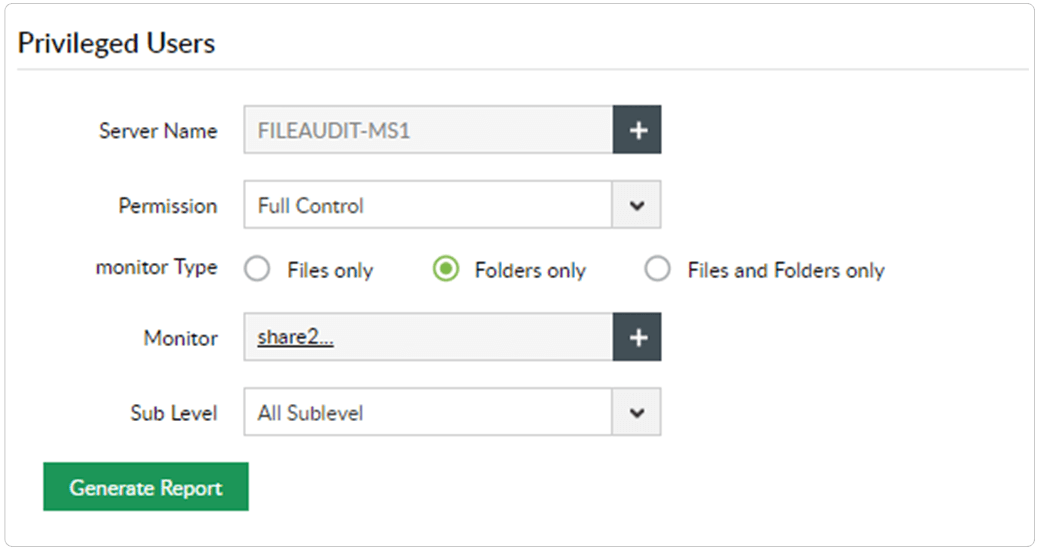

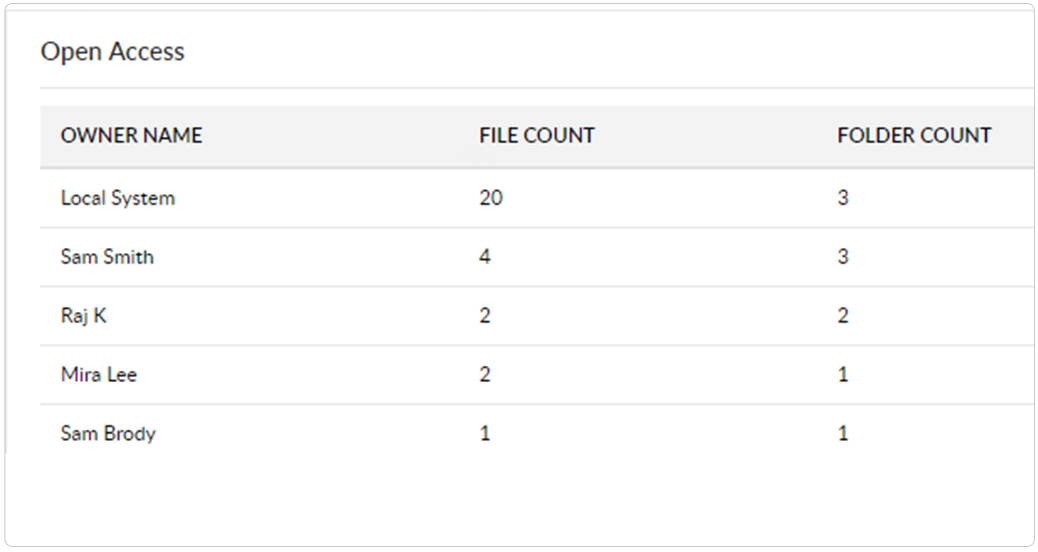

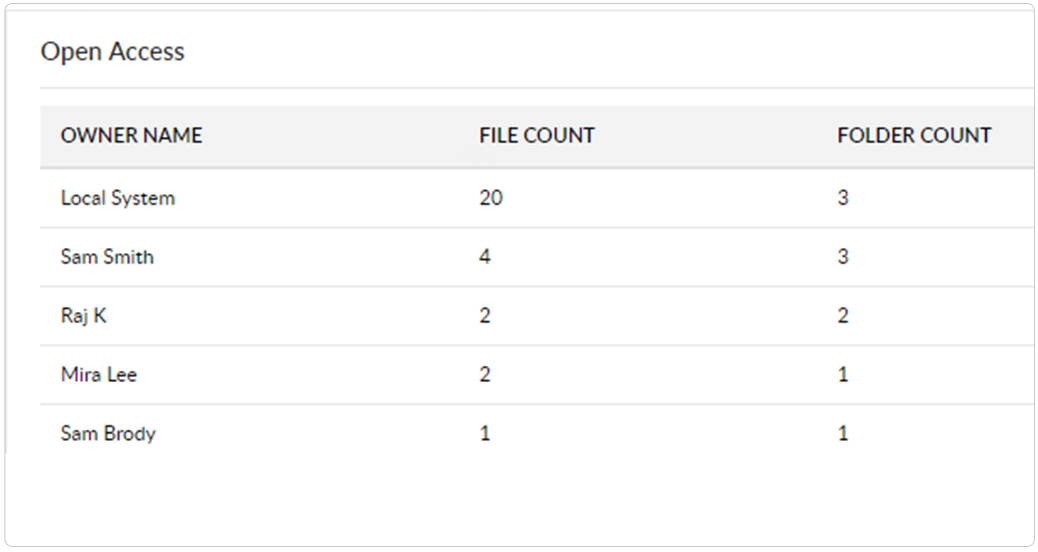

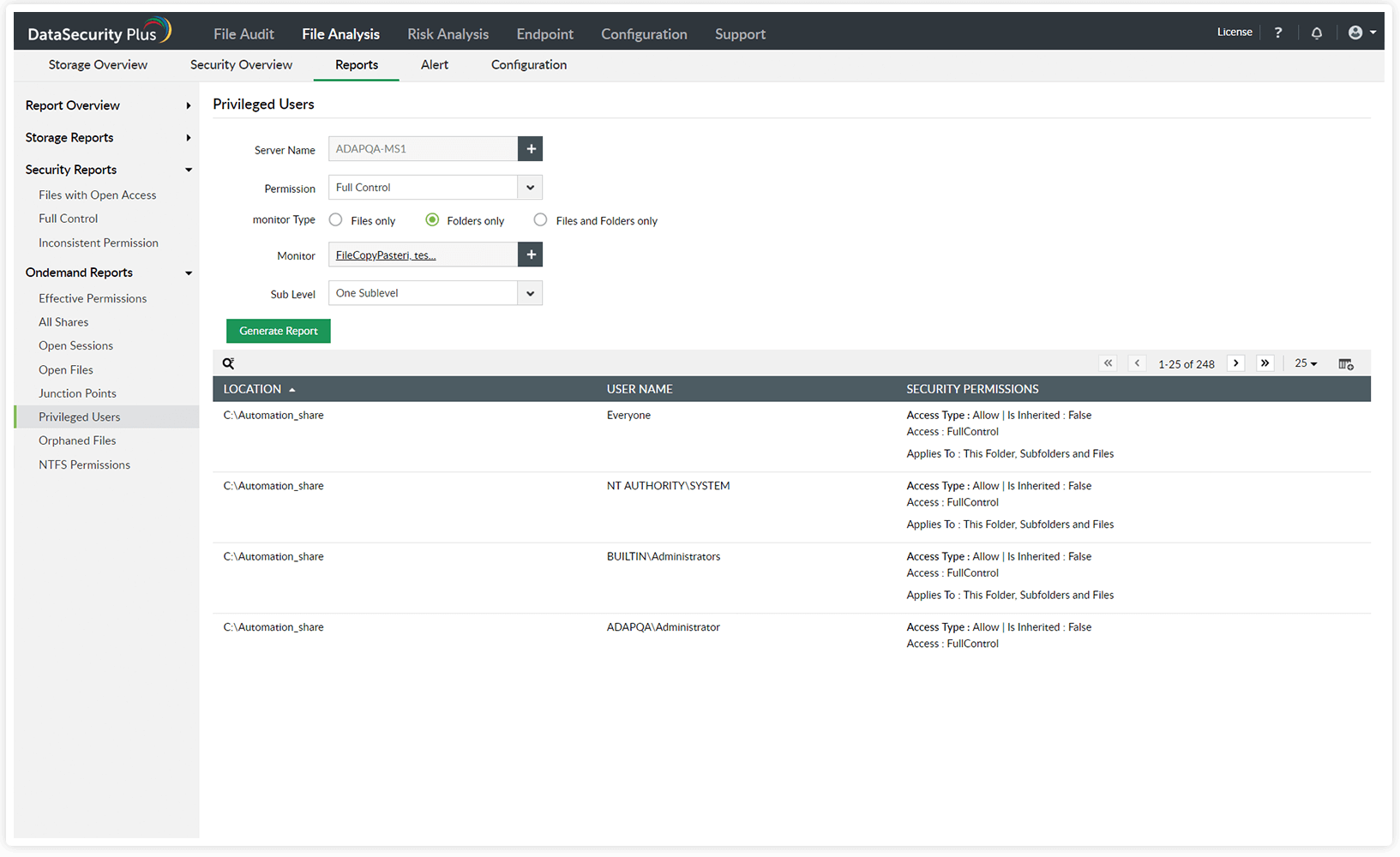

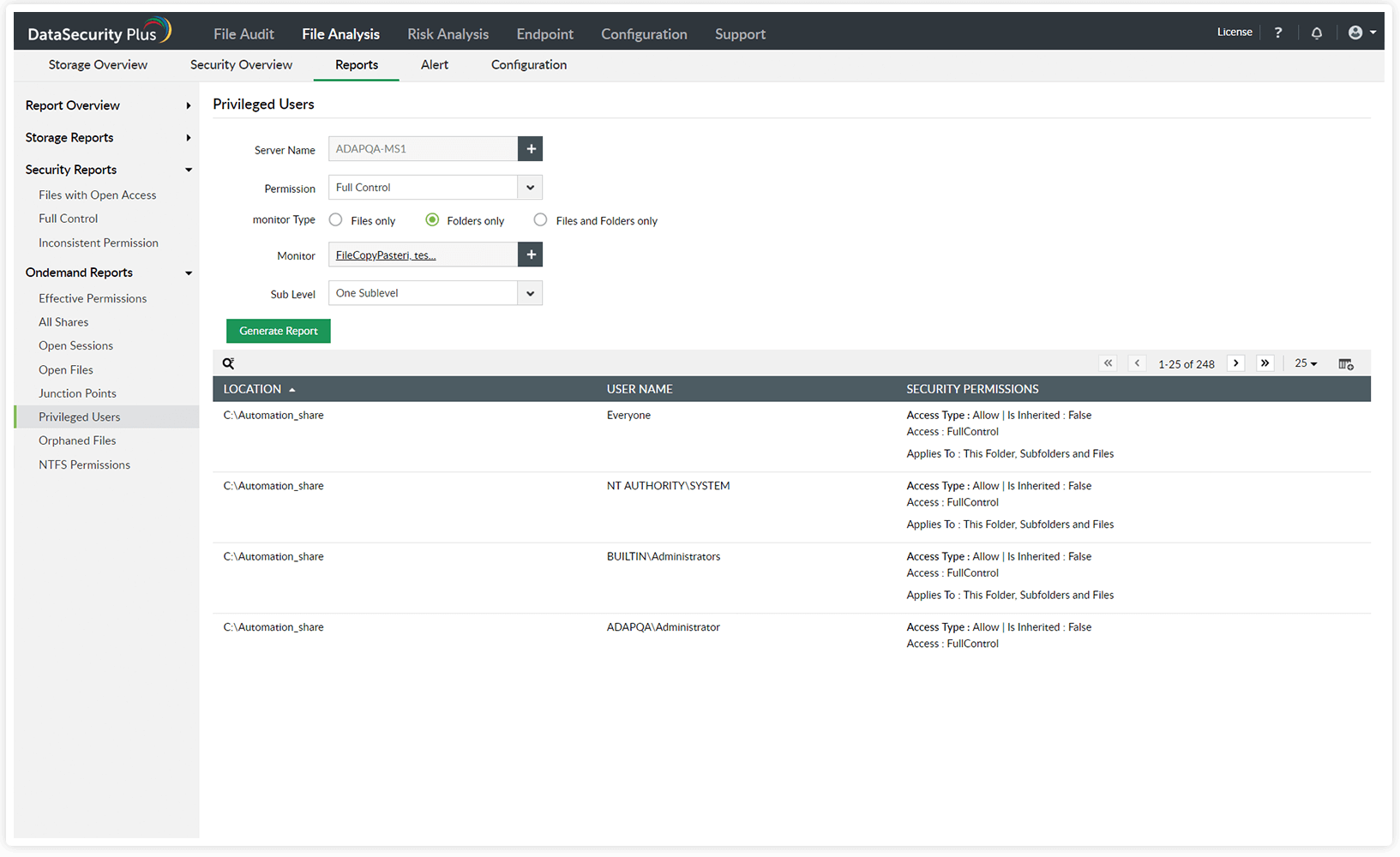

Verhindern Sie Datenlecks, indem Sie Dateien mit übermäßigen Zugriffsrechten identifizieren (Dateien, die in Ihrer Domäne freigegeben sind und über die Nutzer oder Gruppen die vollständige Kontrolle haben), und wem diese gehören.

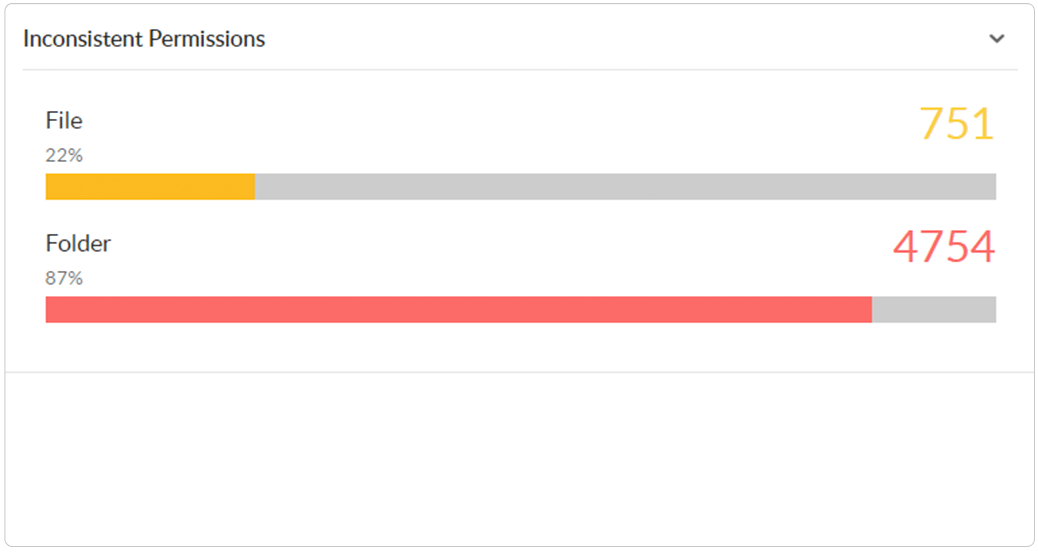

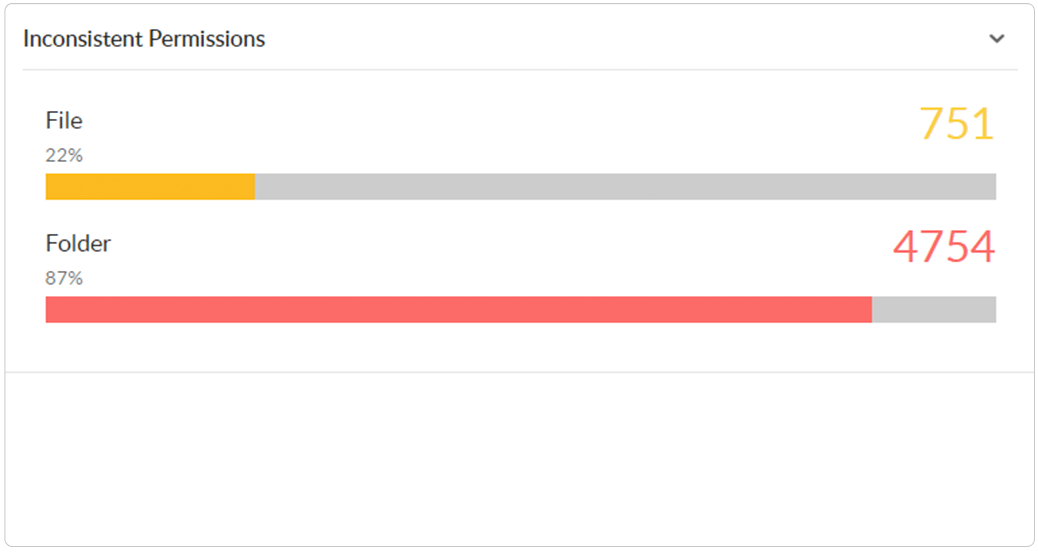

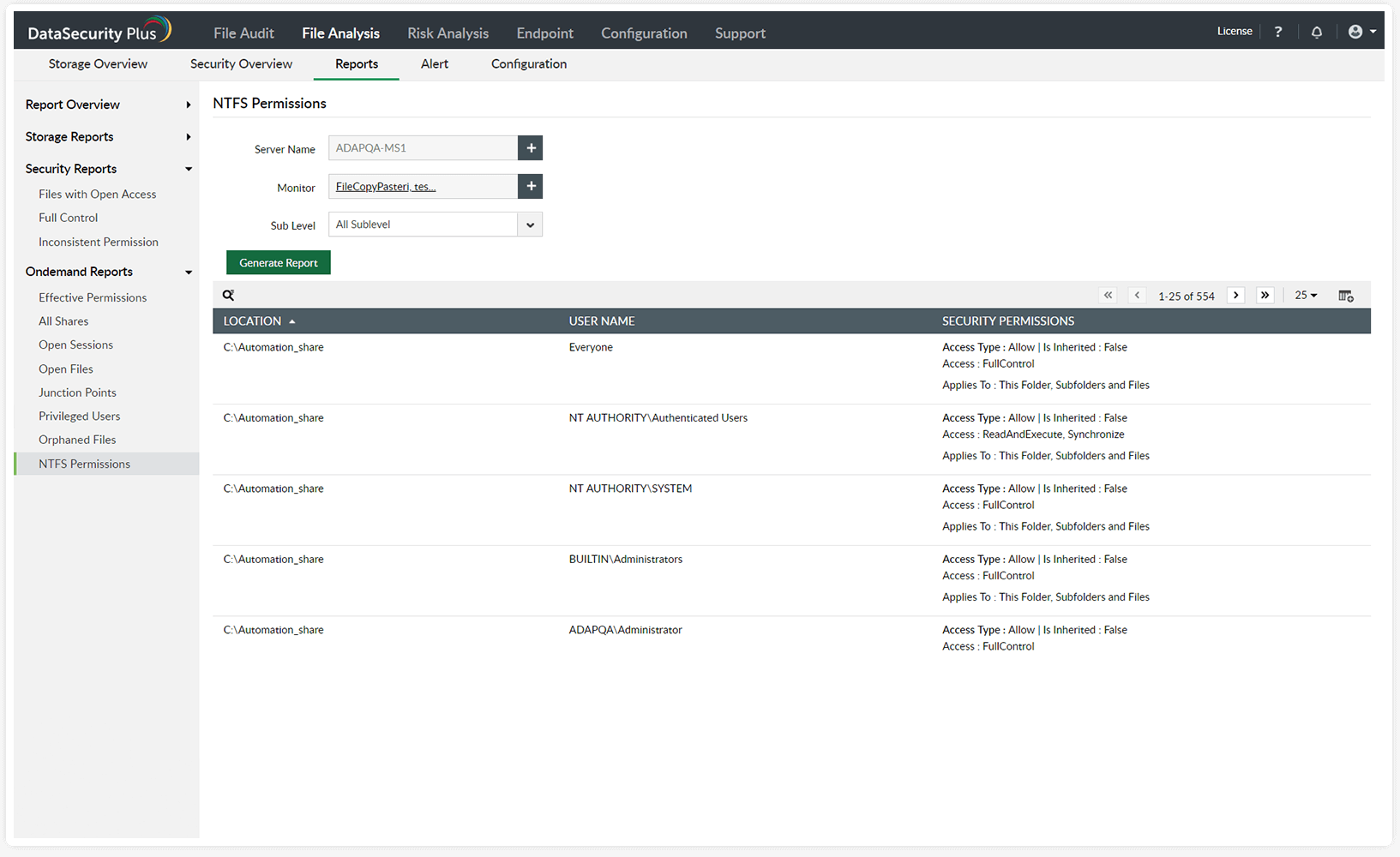

Scannen Sie fortlaufend, um Instanzen einer fehlerhaften oder fälschlichen Vererbung von Windows-Ordnerberechtigungen in Ihrer Domäne zu identifizieren.

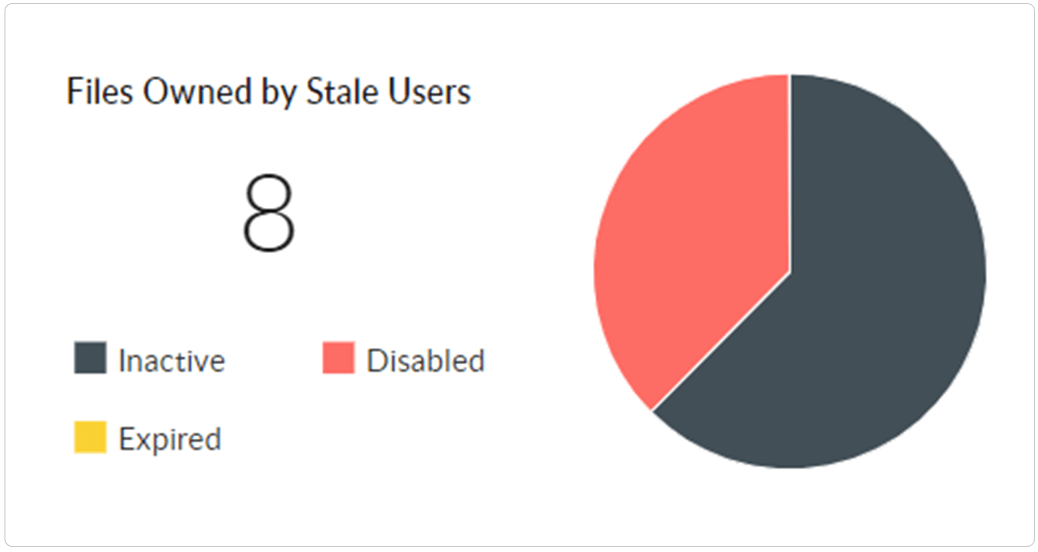

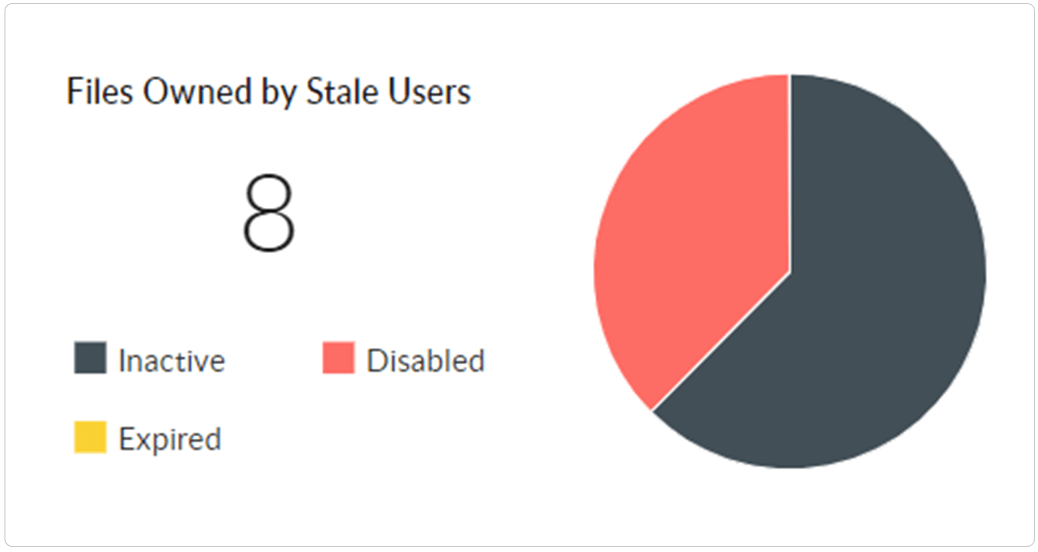

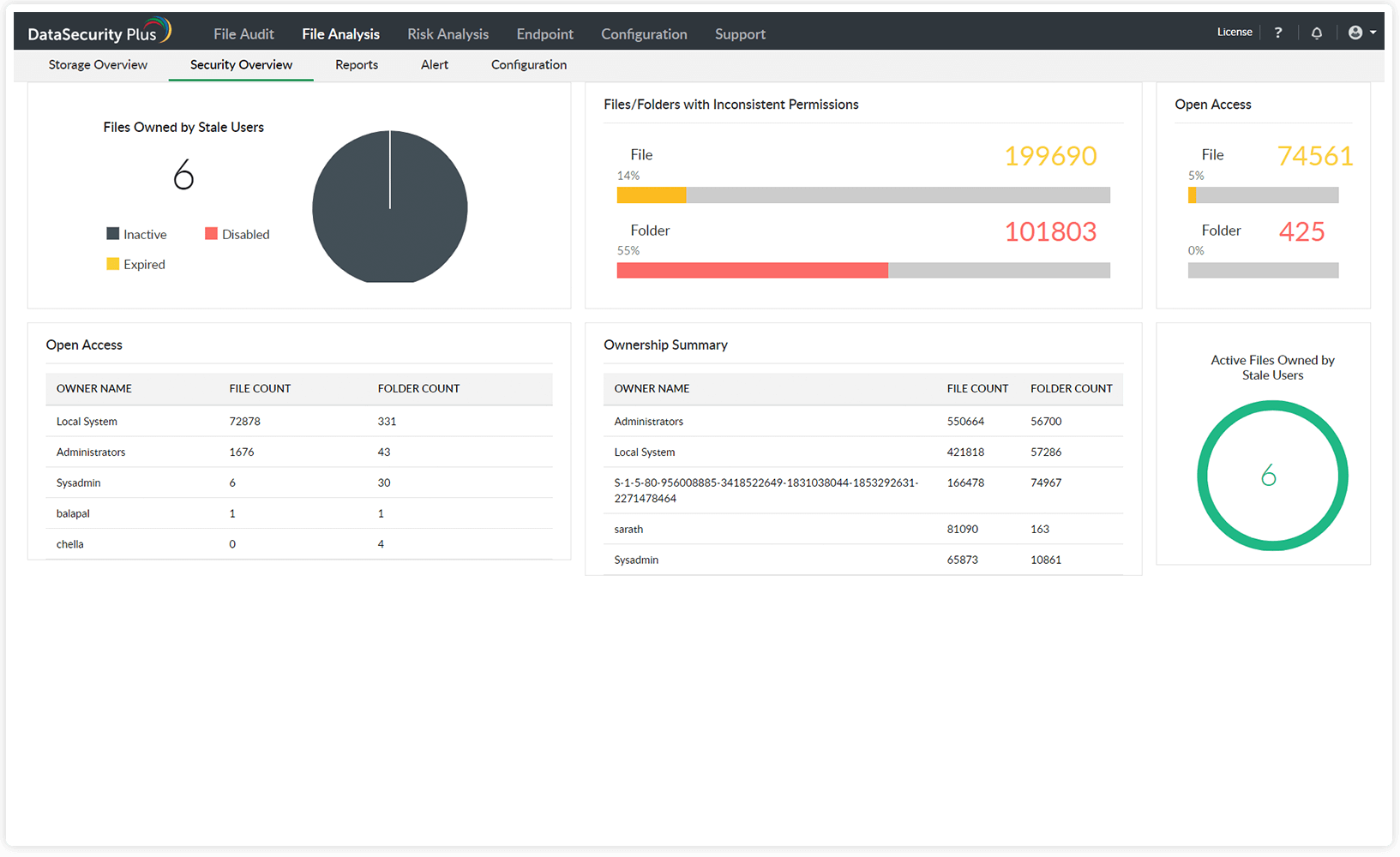

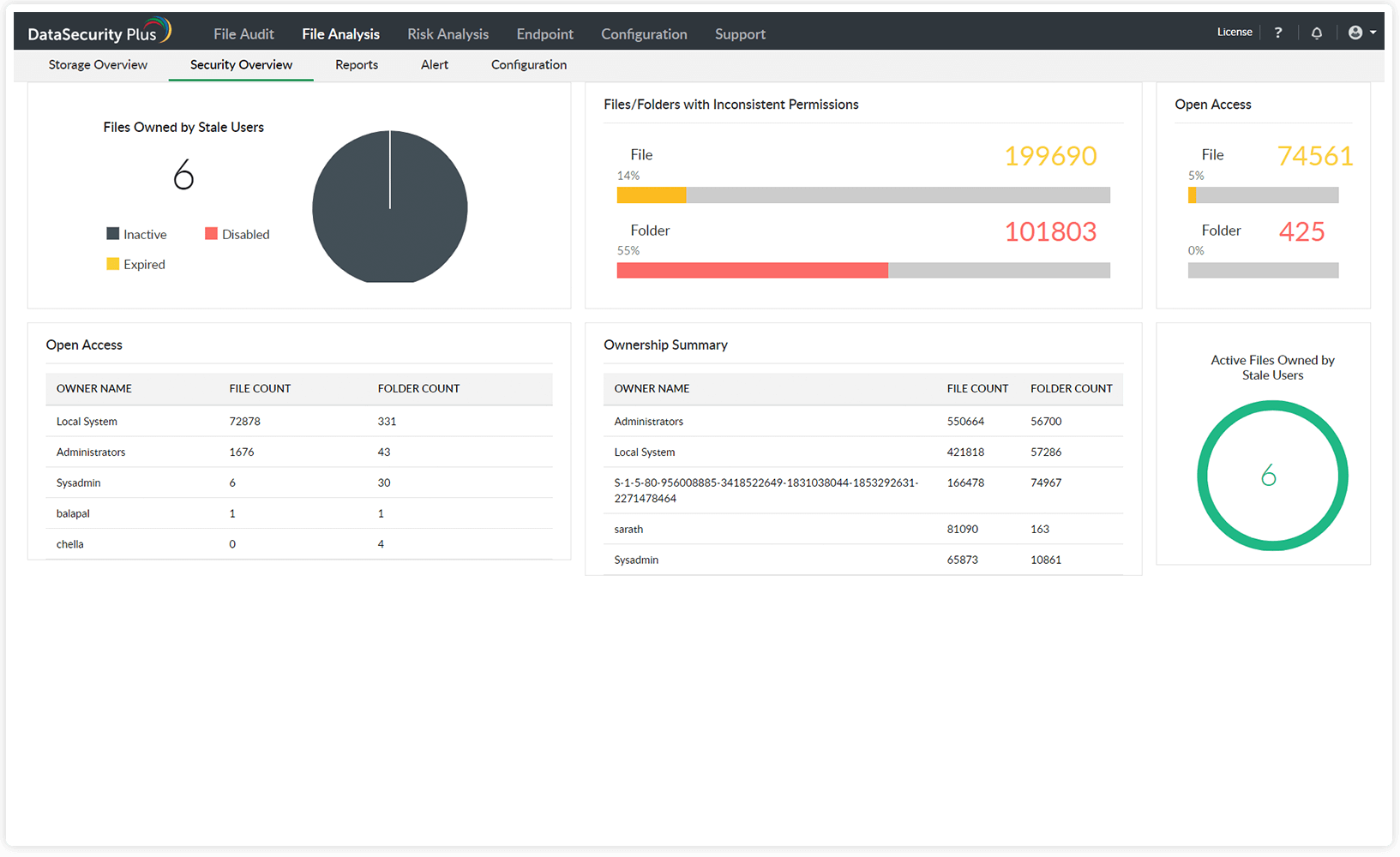

Erkennen Sie schnell Dateien, denen Sie sich sofort widmen müssen, z. B. verwaiste Dateien, oder aber aktive Dateien, die überholten, deaktivierten oder inaktiven Nutzern gehören.

Analysieren Sie den Dateibesitz, erkennen Sie fehlerhafte Vererbungen und suchen Sie ganz einfach nach Daten mit übermäßigen Berechtigungen.

Sie können ganz einfach nach aktiven Dateien suchen, die überholten oder gelöschten Nutzern gehören. Löschen Sie diese, oder übertragen Sie sie an neue Besitzer, wenn sie noch geschäftsrelevant sind.

Erkennen Sie Probleme mit der Berechtigungshygiene, z. B. wenn Nutzern unbeschränkte Berechtigungen für Dateien eingeräumt wurden, oder fehlerhafte Berechtigungsvererbungen vorliegen.

Suchen Sie nach Dateien, die bestimmten Nutzern gehören, und erhalten Sie Einblicke zu den Nutzern, denen die größte Zahl an Dateien und Ordnern gehört.

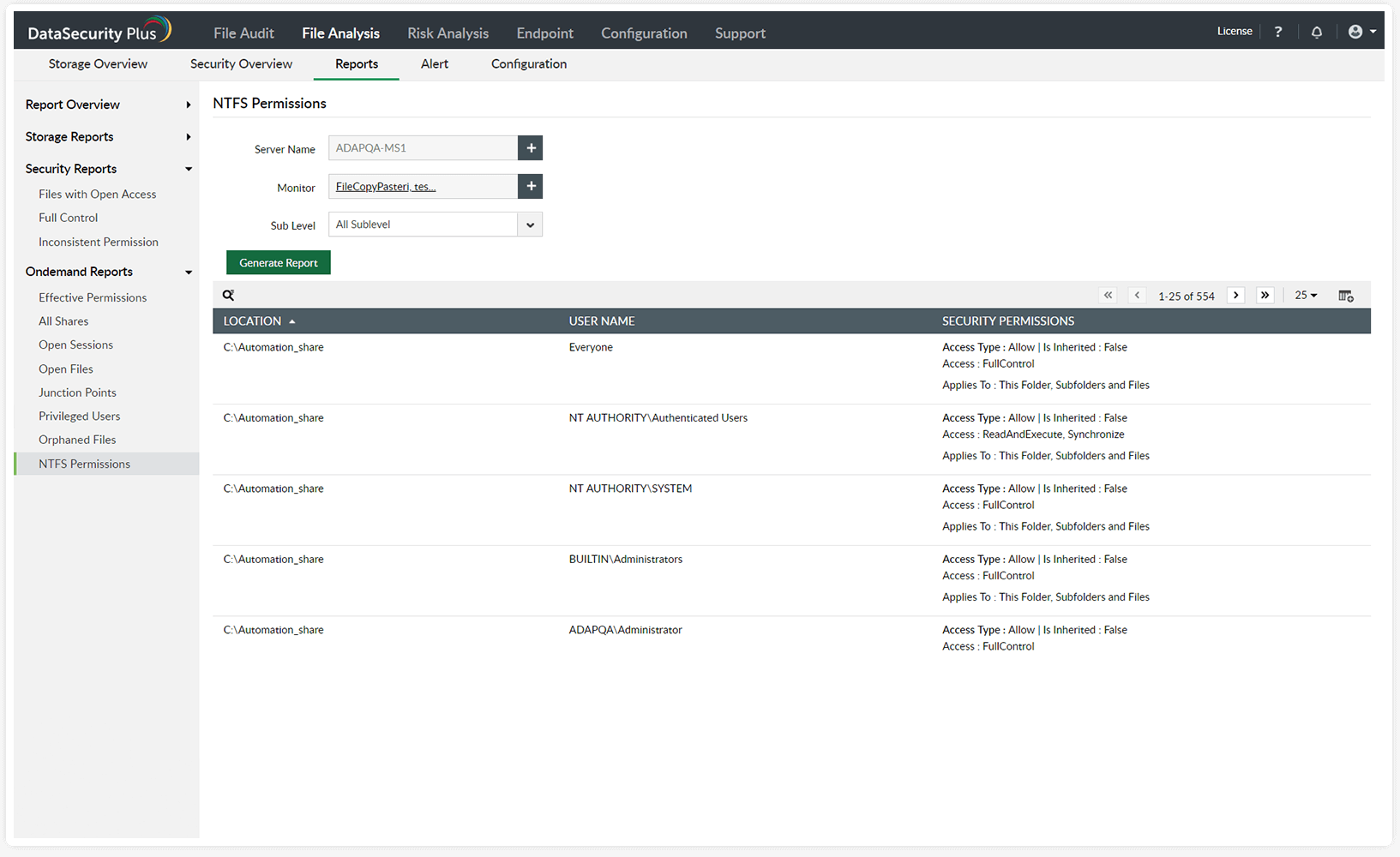

Erstellen Sie sofortige und zutreffende Berichte zu den Berechtigungen, die für lokale und freigegebene Dateien/Ordner vergeben wurden.

Erkennen Sie, welche Nutzer über Berechtigungen für vertrauliche Dateien verfügen, und behalten Sie ihre Dateiaktivitäten im Auge.

Erhalten Sie Berichte zu den wirksamen Berechtigungen der Nutzer für freigegebene Ordner. Prüfen Sie, ob das Prinzip der geringsten Berechtigungen (PoLP) eingehalten wird.

Suchen Sie nach PII/ePHI und pflegen Sie ein Inventar der von Ihnen gespeicherten personenbezogenen Daten.

Mehr dazuNutzen Sie die automatische und manuelle Klassifizierung, um Dateien mit vertraulichen Daten zu sortieren.

Scannen Sie nach geschäftskritischen Inhalten und schützen Sie diese vor Datenlecks mittels USB-Geräten und Outlook-E-Mails.

Suchen Sie nach redundanten, veralteten oder trivialen Daten, wie doppelten und geschäftsfremden Dateien, und richten Sie Richtlinien ein, um solche Daten zu handhaben.

Identifizieren Sie Dateien mit übermäßigen Zugriffsrechten und fehlerhafte Vererbungen, analysieren Sie Dateibesitz und Berechtigungen, und mehr.

Mehr dazuErhalten Sie Einblick in Muster der Festplattennutzung, indem Sie das Wachstum des belegten Speicherplatzes analysieren und sich bei niedrigem freiem Speicher benachrichtigen lassen.