Mit einem zentralisierten Zugriff-Auditprotokoll verfolgen Sie umgehend kritische Dateizugriffe nach.

Führen Sie die Ursachenanalyse durch, um Sicherheitsvorfällen auf den Grund zu gehen.

Pflegen Sie Audit-Verläufe und halten Sie IT-Vorschriften wie PCI DSS, HIPAA, SOX usw. ein.

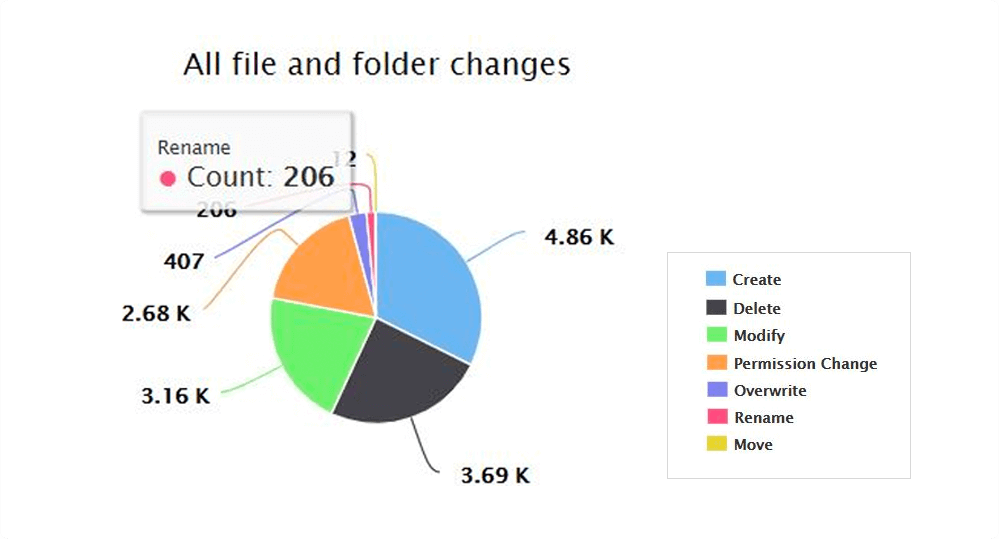

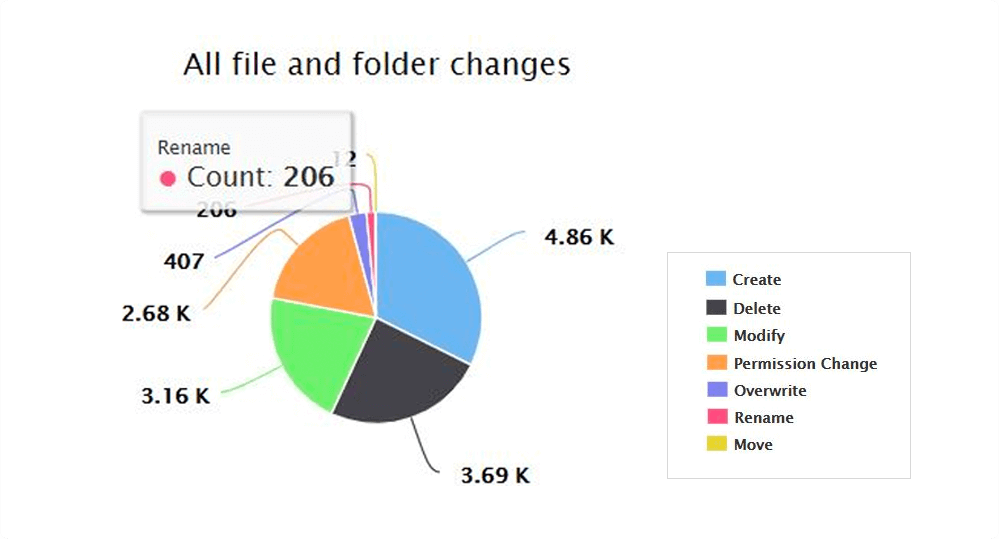

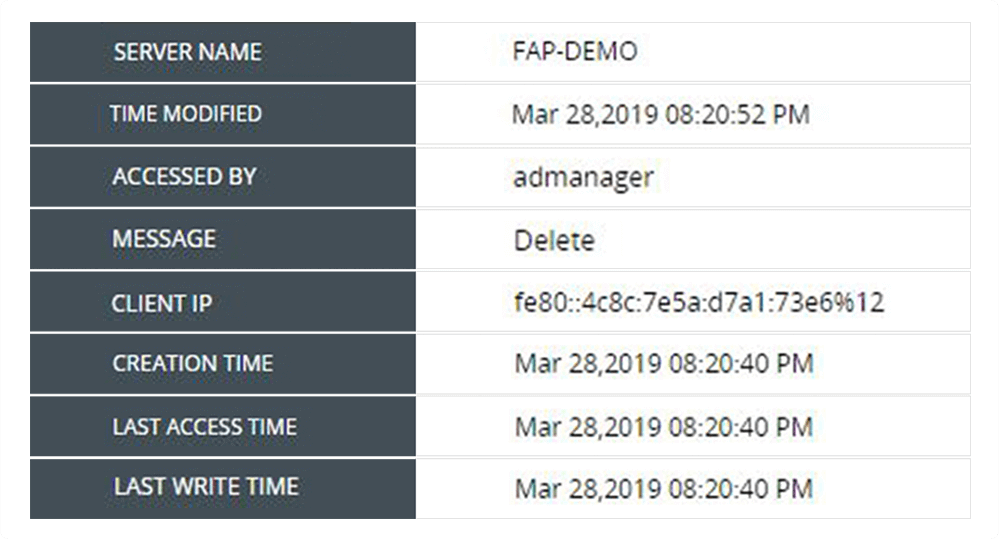

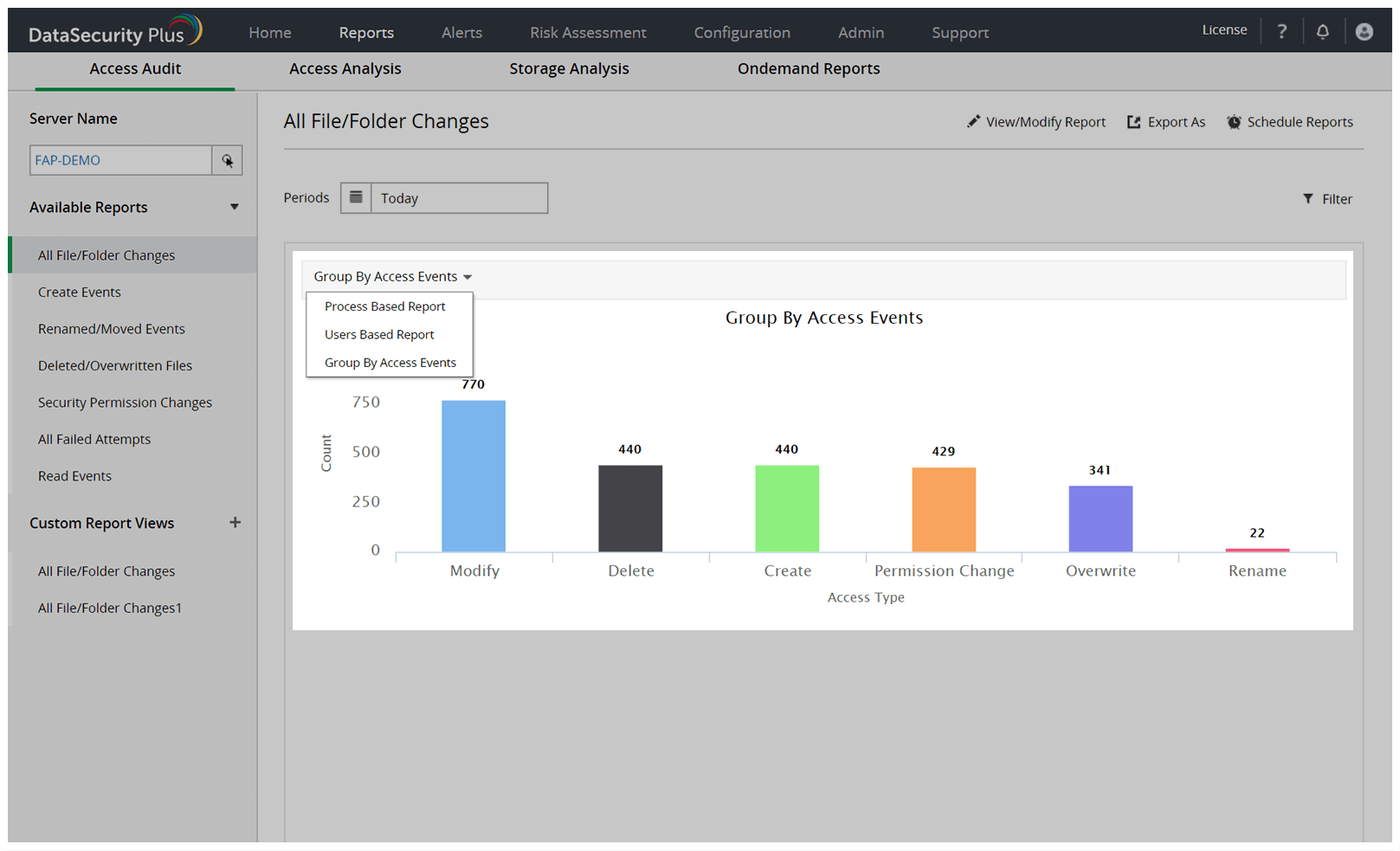

Verfolgen Sie alle Ereignisse rund um Dateien und Ordner – wie „lesen“, „erstellen“, „ändern“, „überschreiben“, „verschieben“, „umbenennen“ und „löschen“ sowie Berechtigungsänderungen – die auf Ihren Dateiservern ablaufen.

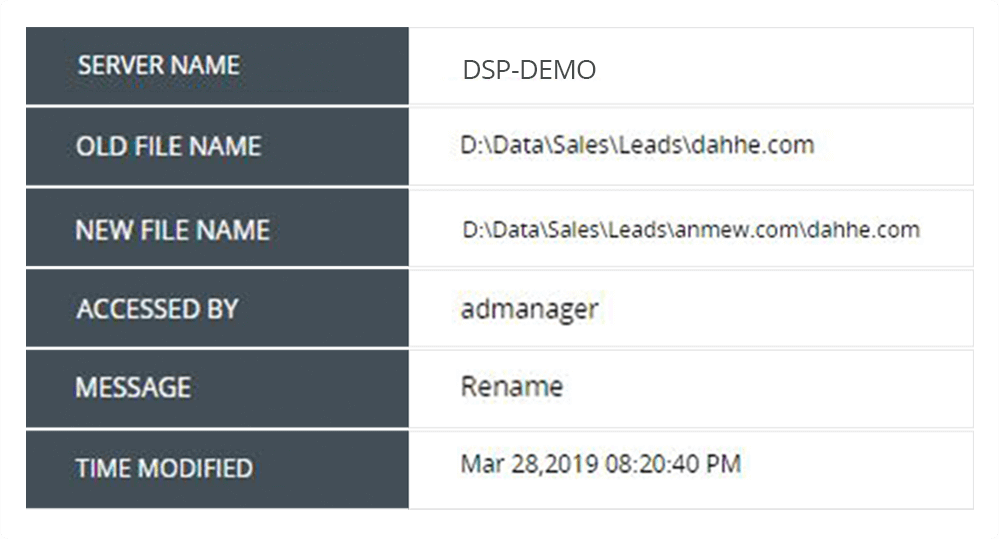

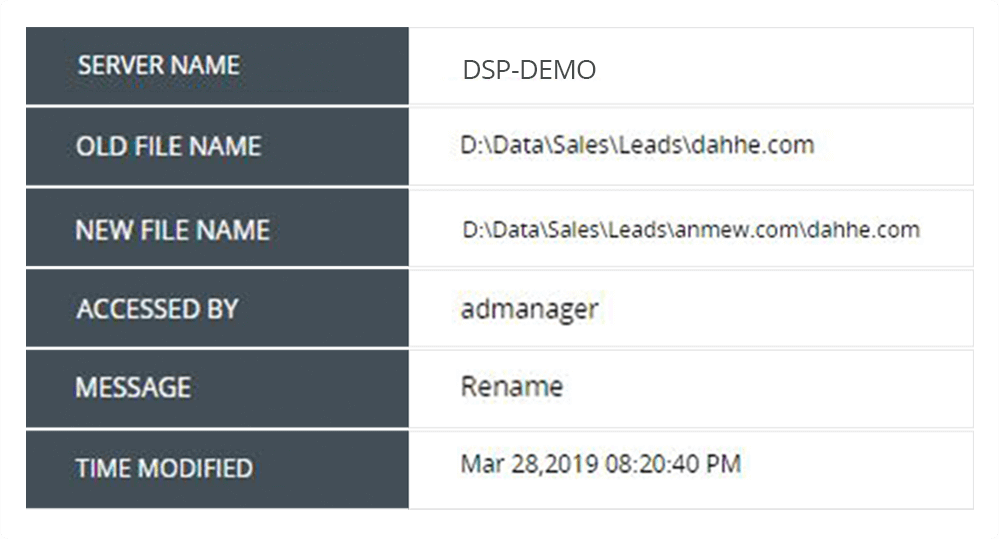

Finden Sie ganz einfach umbenannte oder verschobene Dateien auf, und erstellen Sie Berichte mit den alten und neuen Dateipfaden. Verfolgen Sie alle unbeabsichtigten Datei- und Ordnerzugriffe, um nach Bedarf Gegenmaßnahmen zu ergreifen.

Verfolgen Sie fehlgeschlagene Lese-, Schreib- und Löschungsversuche, ob versehentlich oder absichtlich. Diese sind häufig die ersten Anzeichen für eine Insider-Bedrohung.

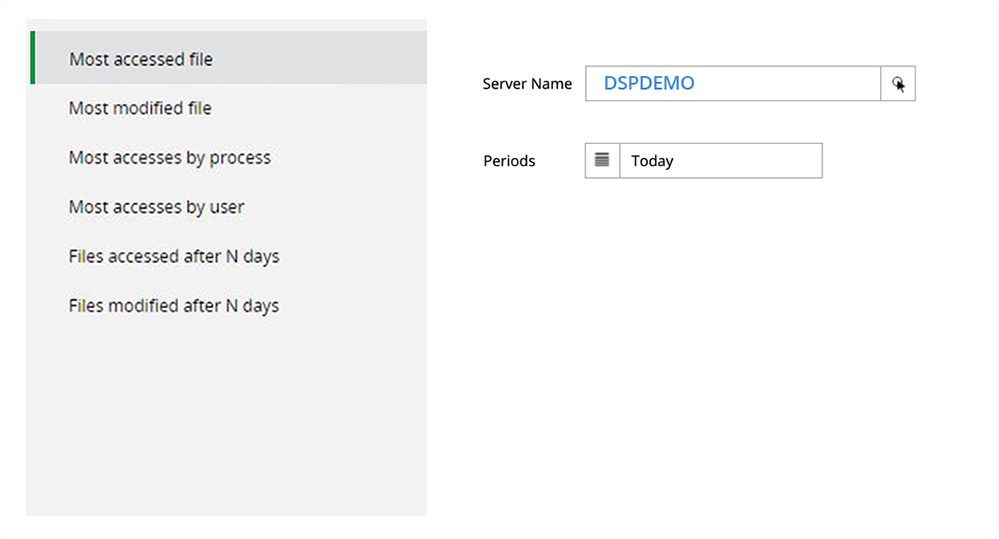

Identifizieren Sie standardmäßige und typische Nutzeränderungen an Dateien auf Ihren Servern. Verfolgen Sie häufig aufgerufene oder geänderte Dateien, um sicherzustellen, dass alle Nutzerzugriffe auch autorisiert wurden.

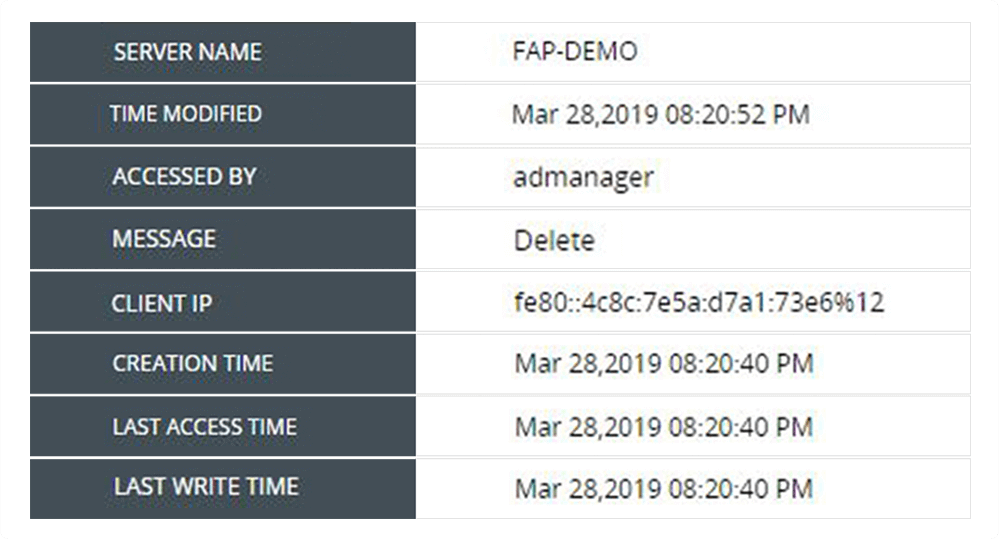

Führen Sie effektive forensische Analysen durch, wenn Sicherheitsvorfälle auftreten. Verfolgen Sie genau nach, wann ein Nutzer auf eine Datei zugreift oder diese ändert.

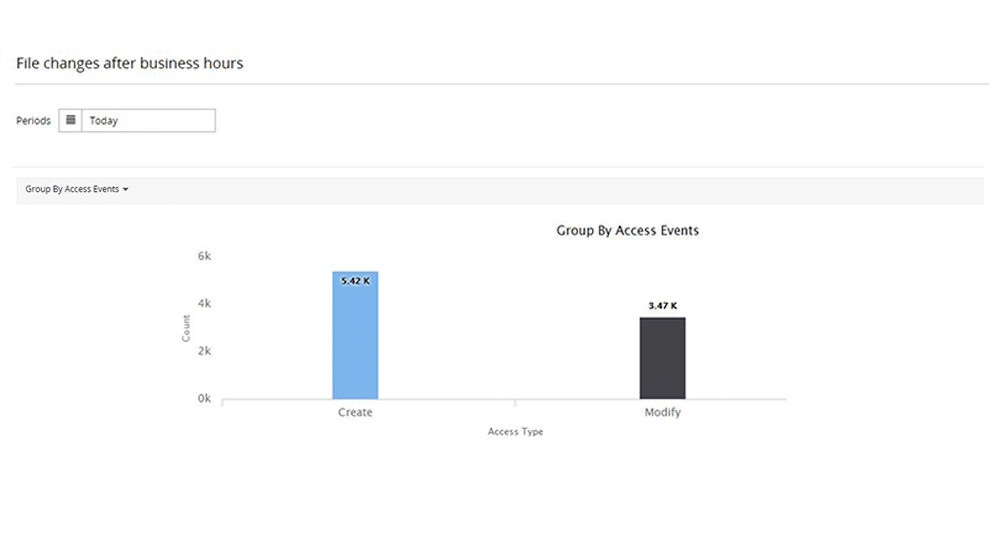

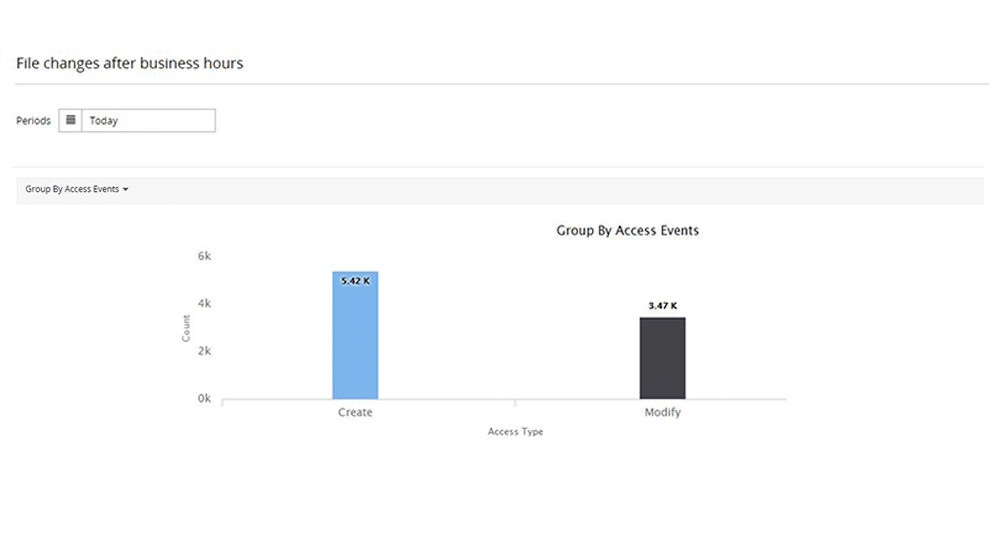

Halten Sie Ausschau nach ungewöhnlichen Ereignissen, z. B. nach Dateizugriffen außerhalb der Geschäftszeiten, oder wenn Dateien nach langer Zeit wieder abgerufen werden. Prüfen Sie, ob die Zugriffe auch autorisiert wurden.

Mit Auditing-Software für Windows-Dateizugriffe können SIe ganz einfach alle Änderungen überwachen, die an Ihren Dateien und Ordnern vorgenommen werden.

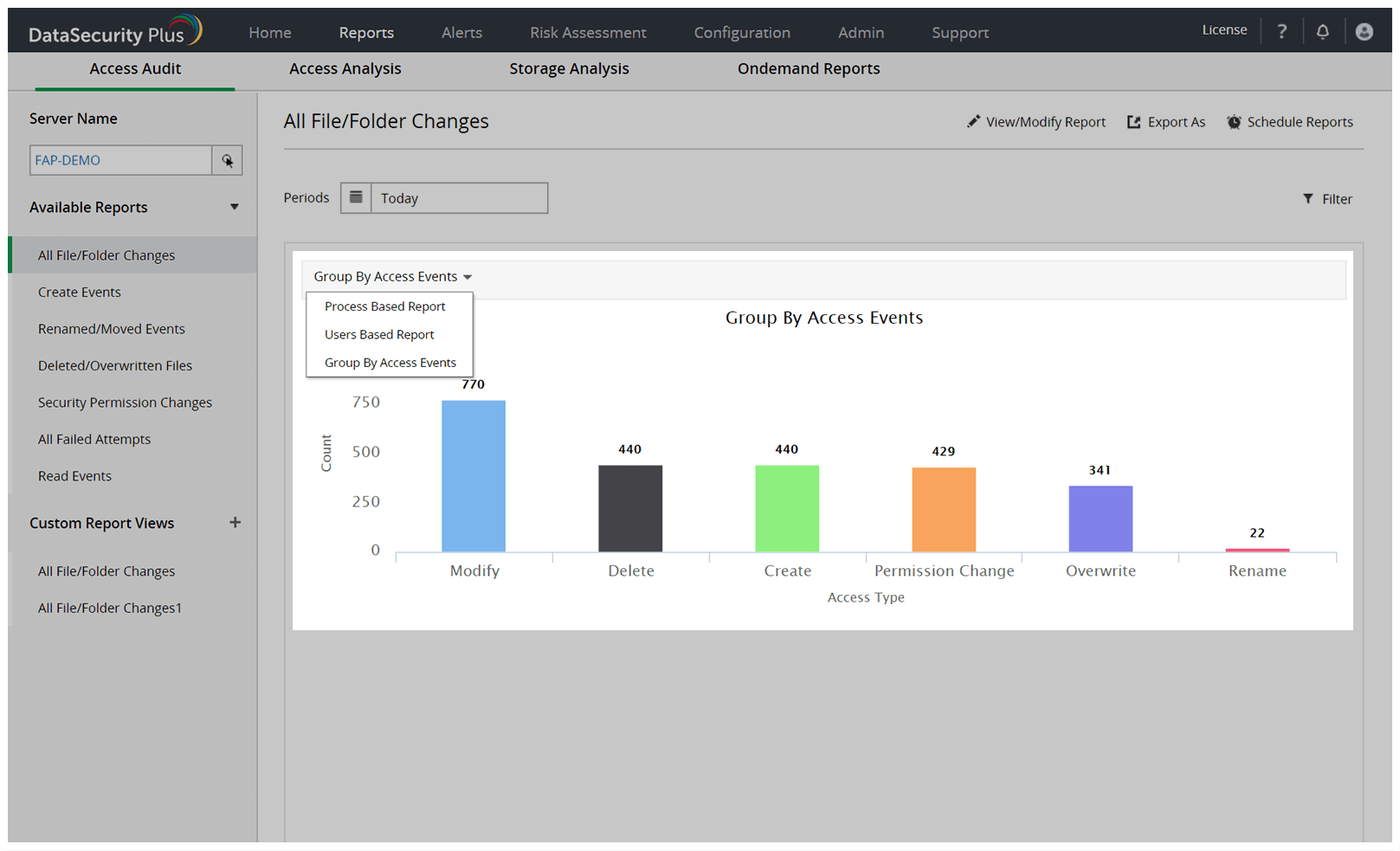

Erhalten Sie detaillierte Einblicke zu Datei- und Ordnerzugriffen, die von allen Nutzern und Prozessen ausgehen.

Überwachen Sie bestimmte Typen von Zugriffen in Ihren Dateiservern, mit leicht verständlichen Diagrammen.

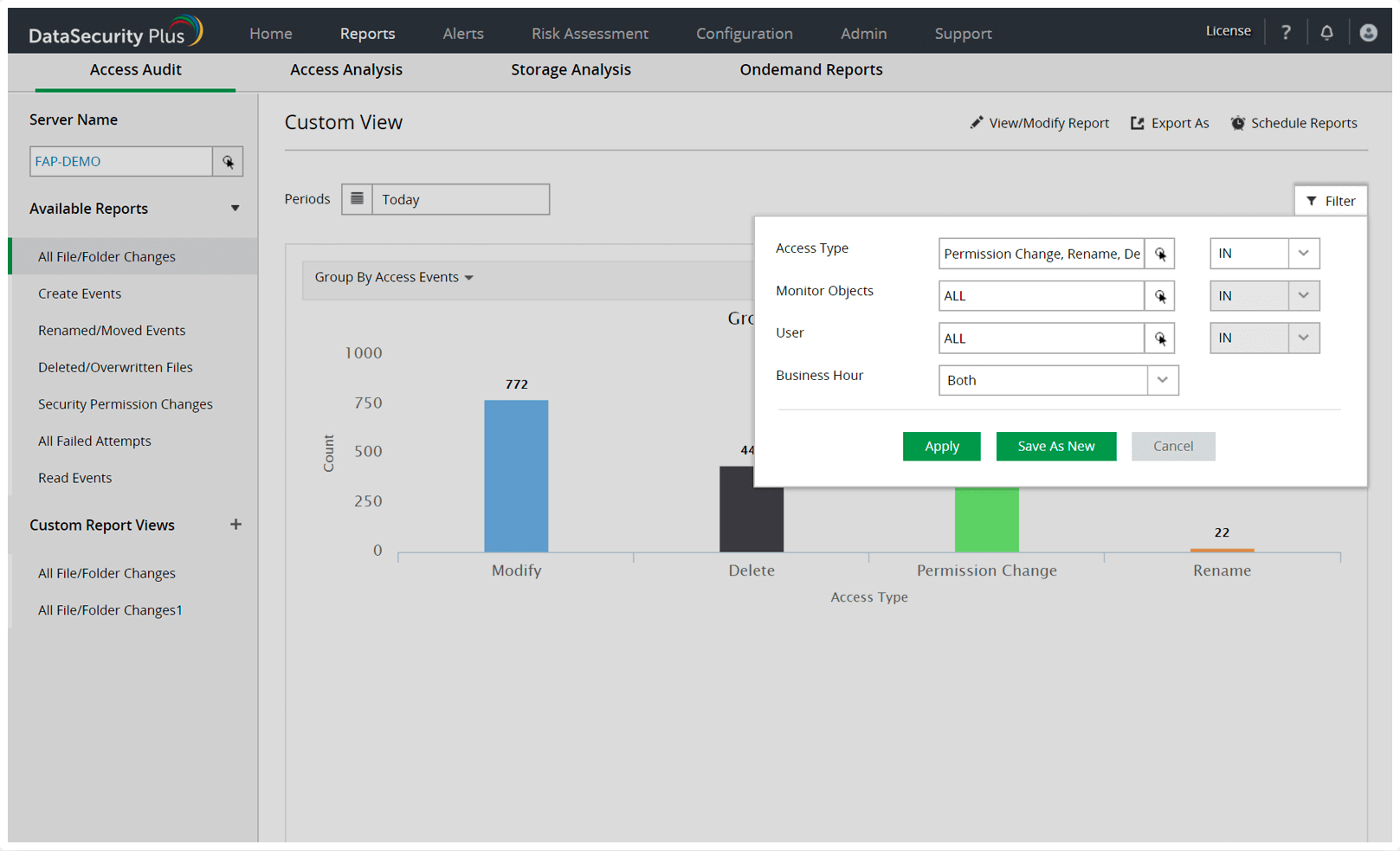

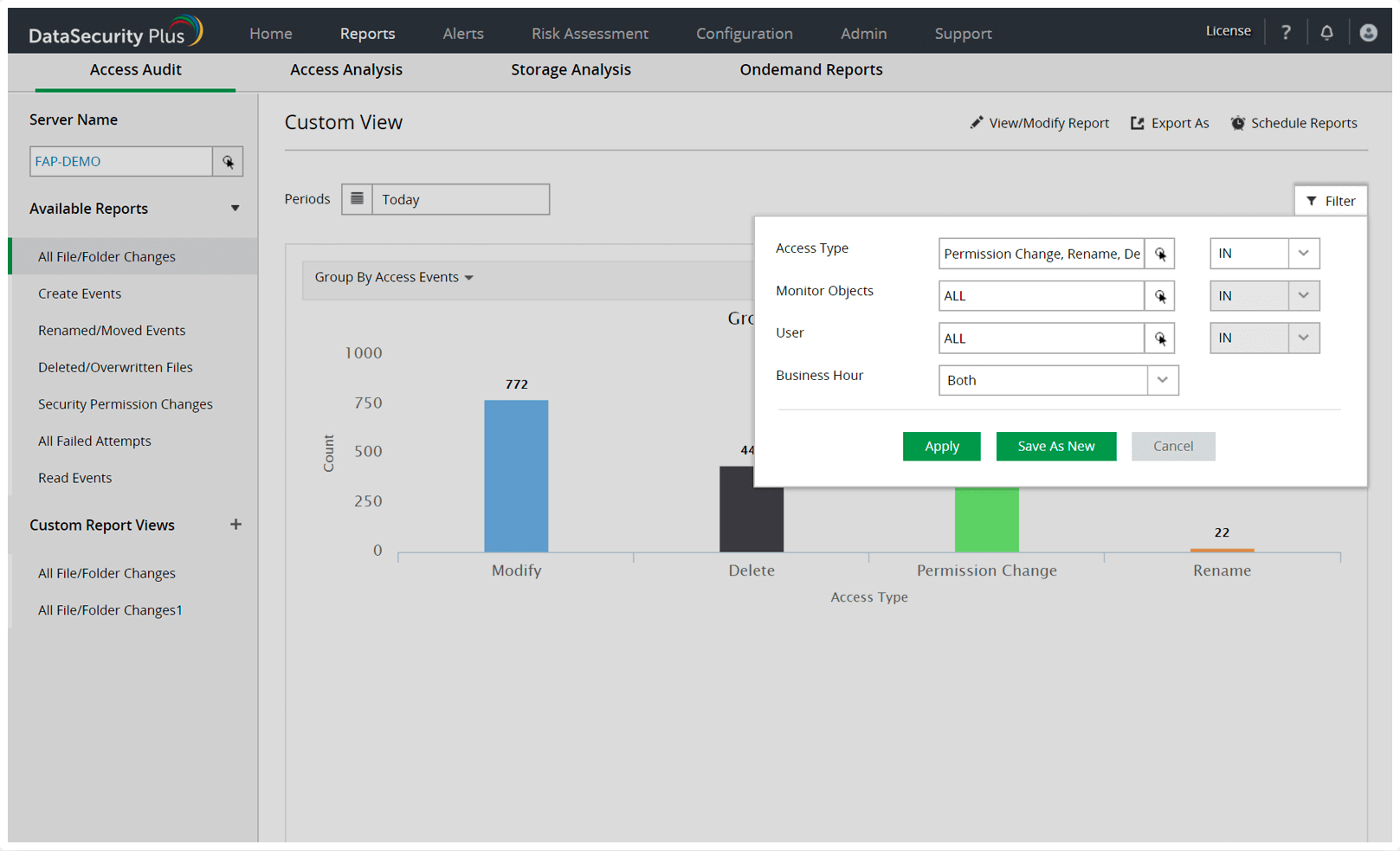

Filtern Sie Berichte, um sich auf einen bestimmten Nutzer zu konzentrieren oder um zu sehen, wer zu merkwürdigen Zeiten auf Dateien und Ordner zugegriffen hat.

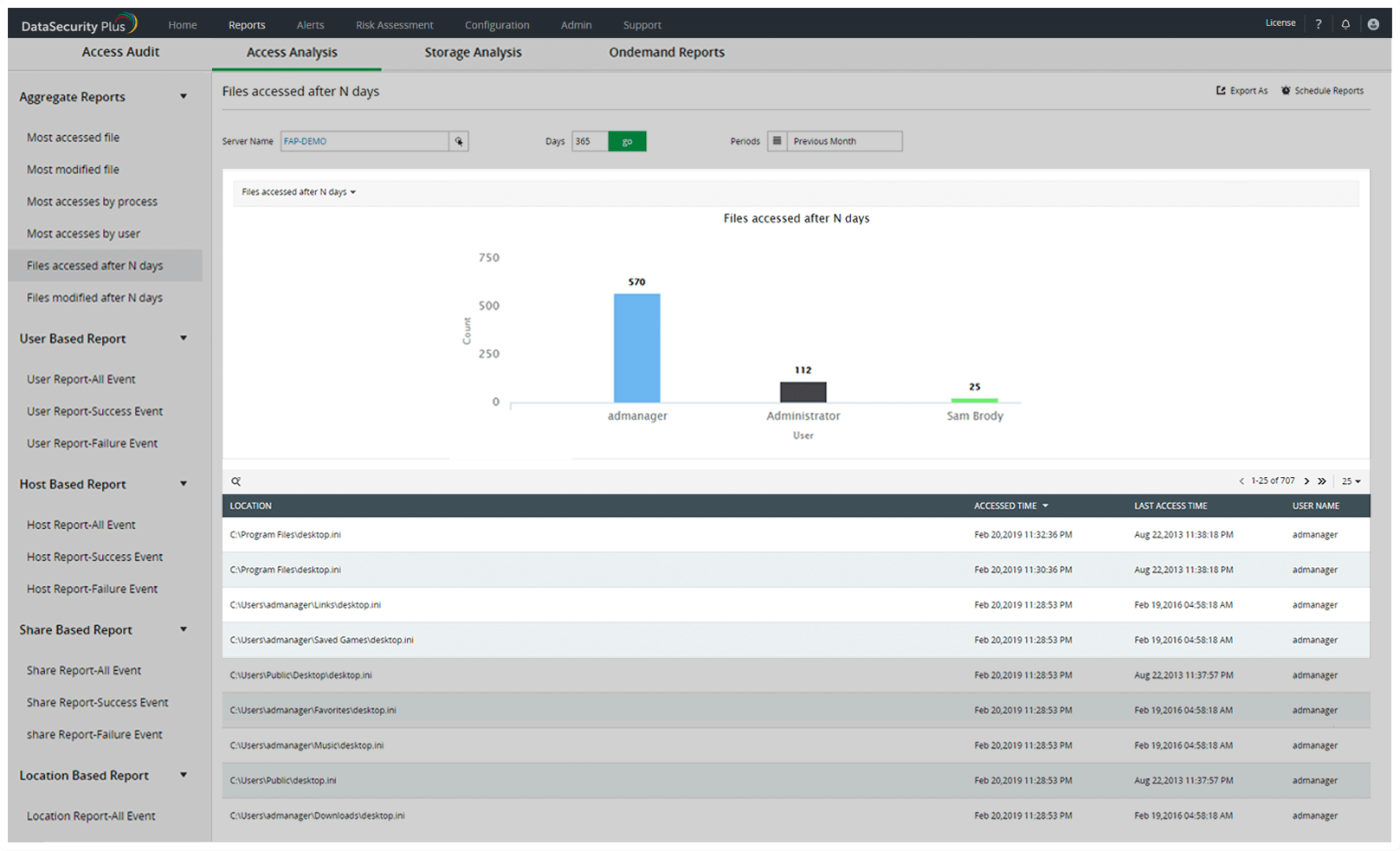

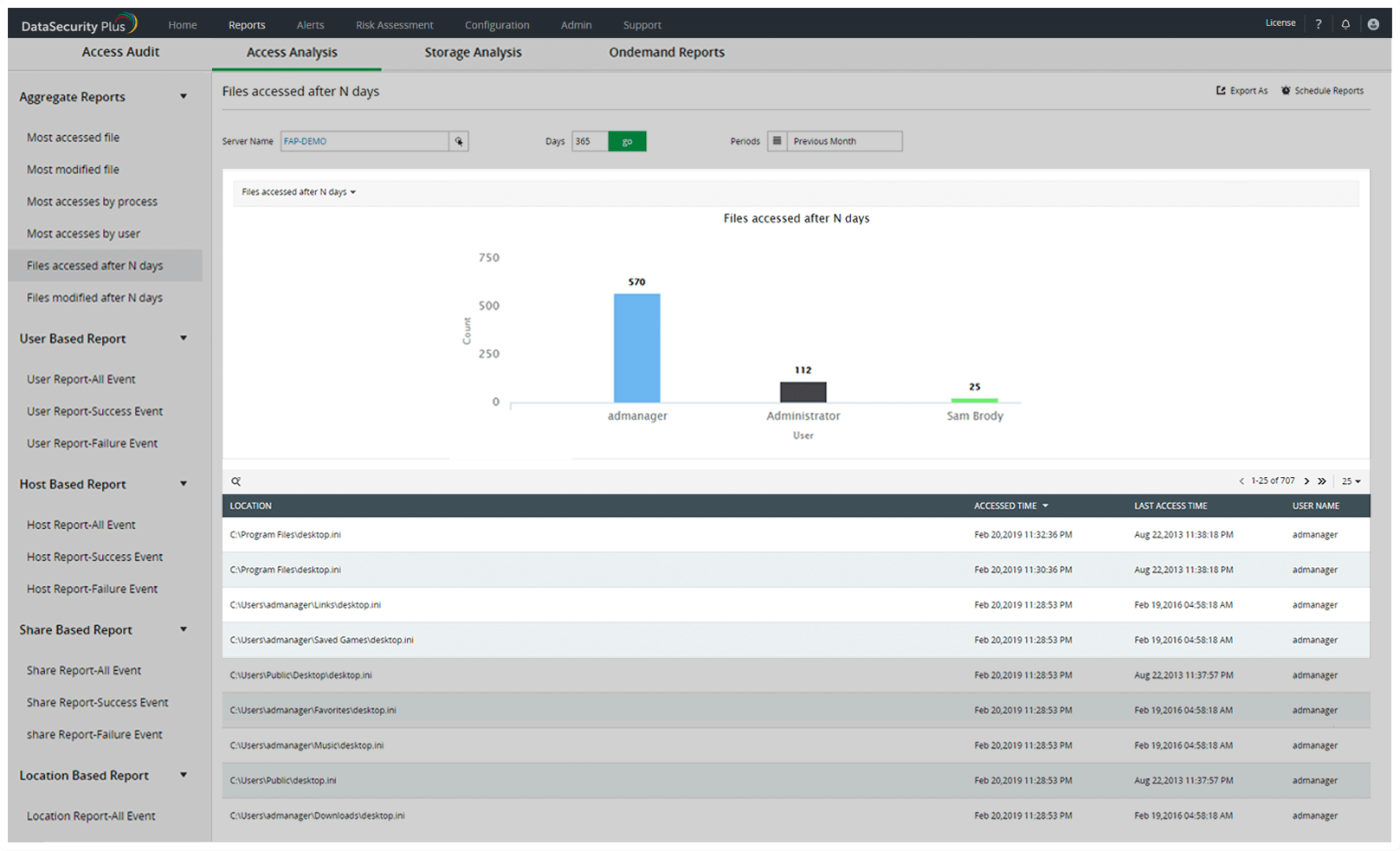

Verfolgen Sie Nutzer, die auf überholte Dateien oder Dateifreigaben zugreifen, um ihre Aktionen zu bewerten.

Überprüfen Sie die Zeiten der letzten Zugriffe, um ungewöhnliche Datei-. und Ordnerzugriffe nach längeren Zeiträumen der Inaktivität zu markieren.

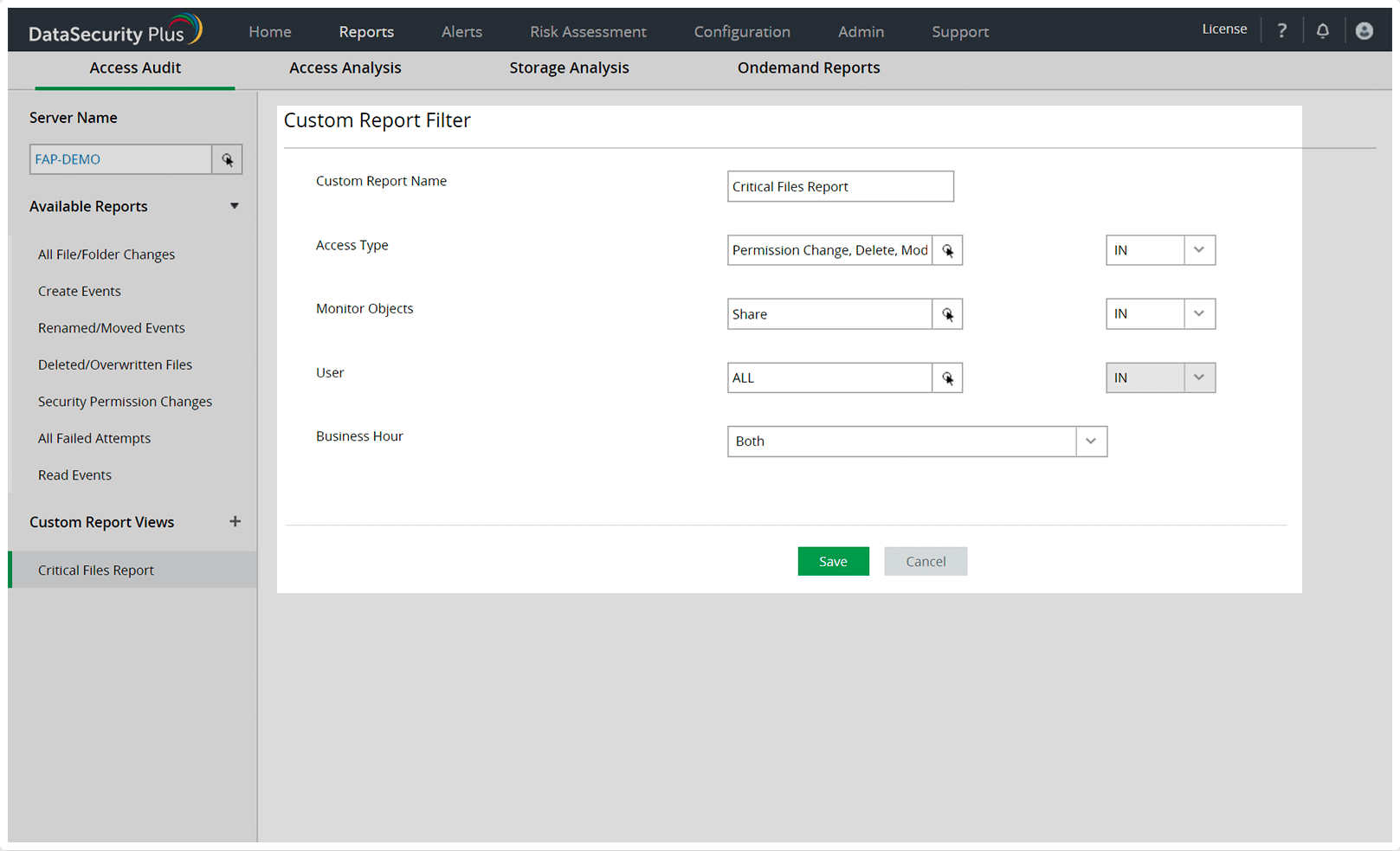

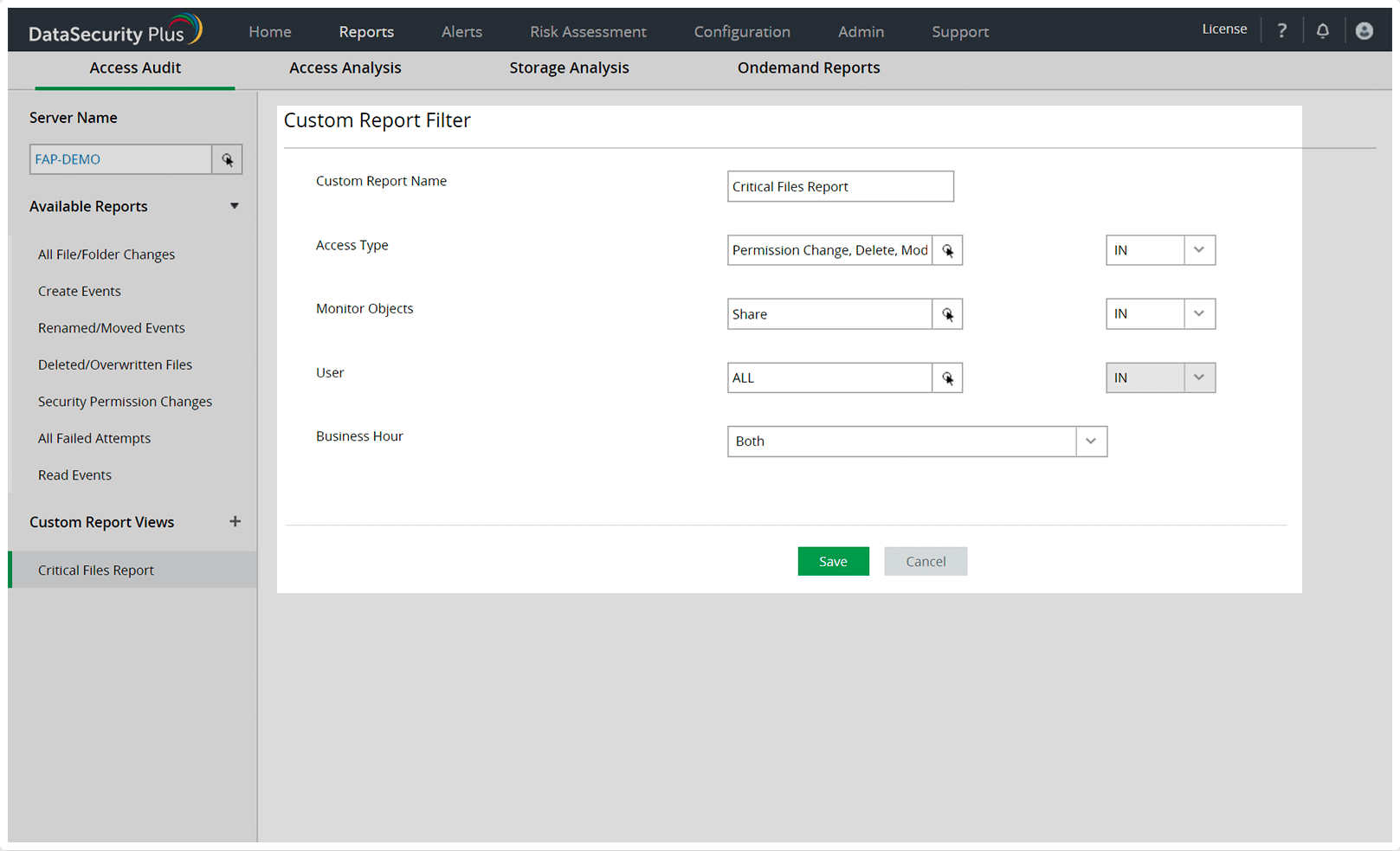

Erstellen Sie Berichte und passen Sie an die Anforderungen Ihrer Organisation an. Erhalten Sie Einblick in ausgewählte Dateien, Ordner oder Nutzer.

Verfolgen und erstellen Sie in Echtzeit Alarmierungen zu kritischen Änderungen, die an vertraulichen Dateien durchgeführt werden.

Optimieren Sie den Speicherplatz, um überholte, große, verborgene oder geschäftsfremde Dateien zu isolieren.

Überwachen Sie Freigabe- und NTFS-Berechtigungen, um unbefugten Zugriff und Strafen aufgrund fehlender Compliance zu verhindern.

Mit einem automatisierten Mechanismus zur Bedrohungsreaktion können Sie Ransomware-Angriffe erkennen und sofort stoppen.