Fokussieren Sie sich auf verdächtige Nutzeraktivitäten an kritischen Dateien, um mögliche Bedrohungen durch Insider aufzudecken.

Erkennen Sie schnell unbefugte Änderungen, indem Sie spezifische Alarmierungen und sofortige Reaktionen konfigurieren.

Erfüllen Sie gesetzliche Vorgaben wie DSGVO, HIPAA und mehr, mit einer Änderungserkennung in Echtzeit.

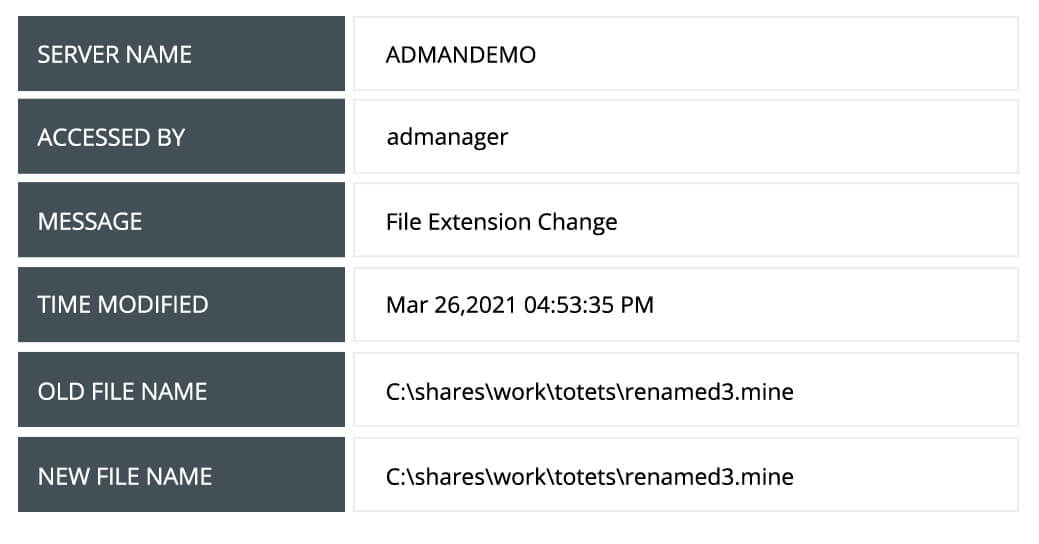

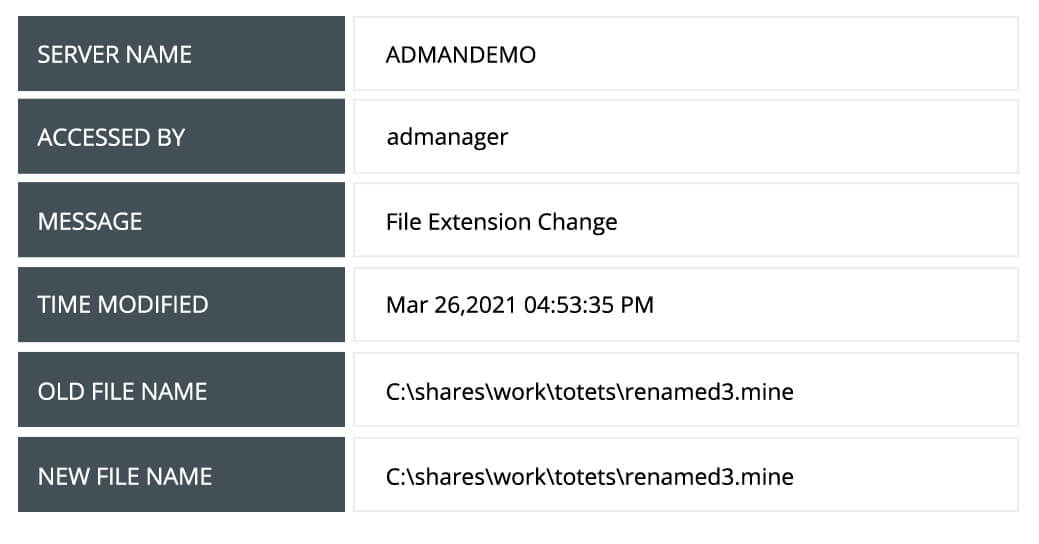

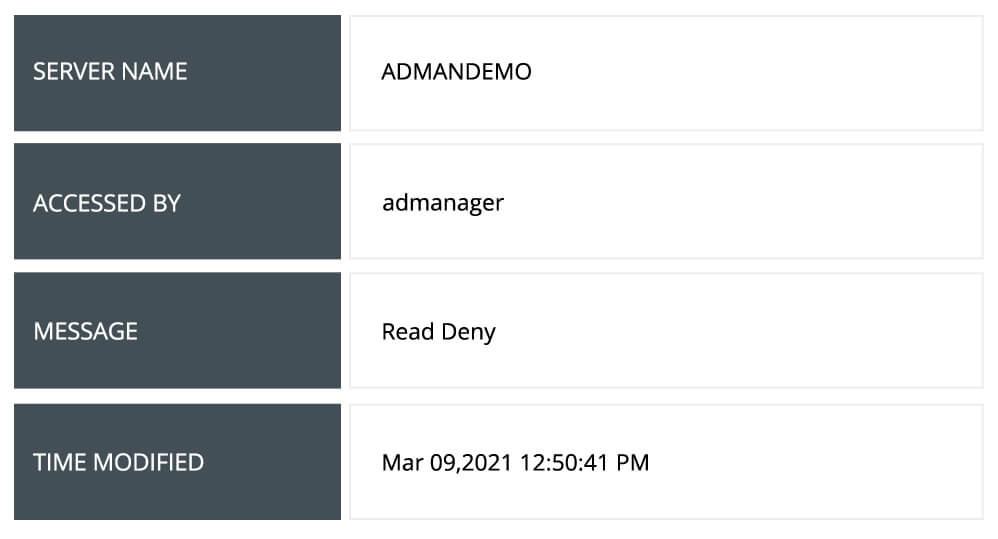

Zeigen Sie Echtzeit-Berichte zu erfolgreichen und fehlgeschlagenen Dateizugriffen an, darunter zu „Lesen“, „Schreiben“, „Ändern“, „Löschen“, „Verschieben“, „Umbenennen“ sowie zu Berechtigungsänderungen und mehr.

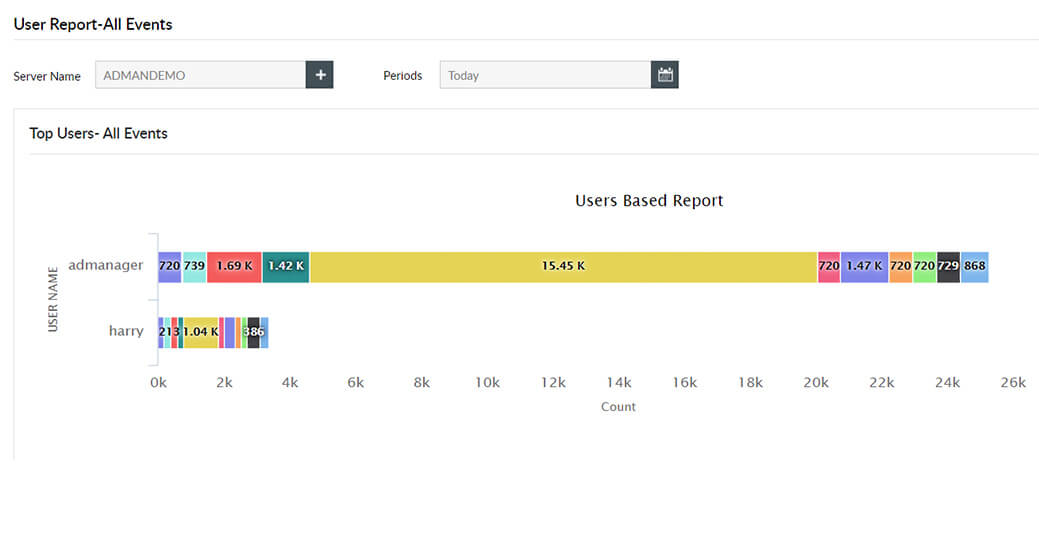

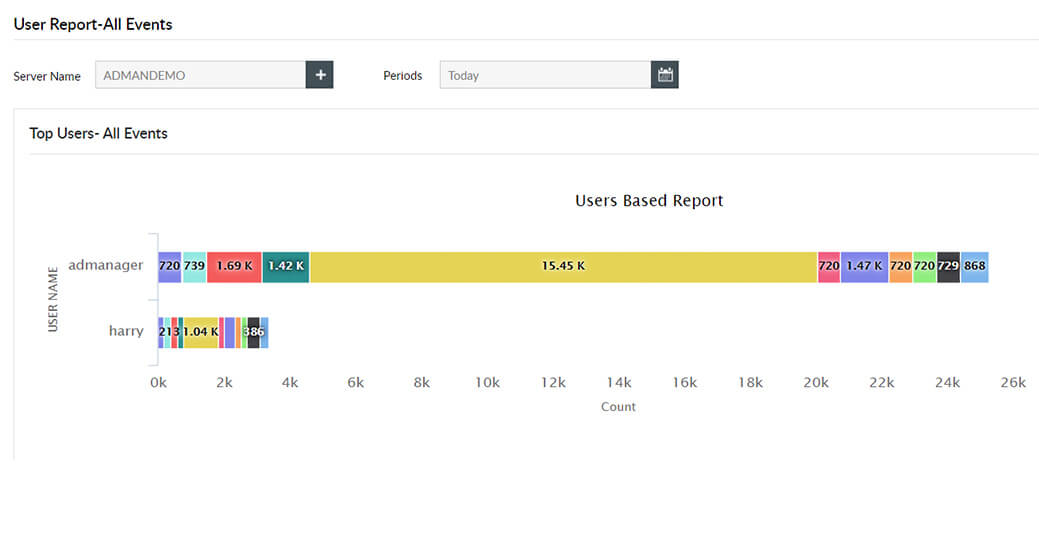

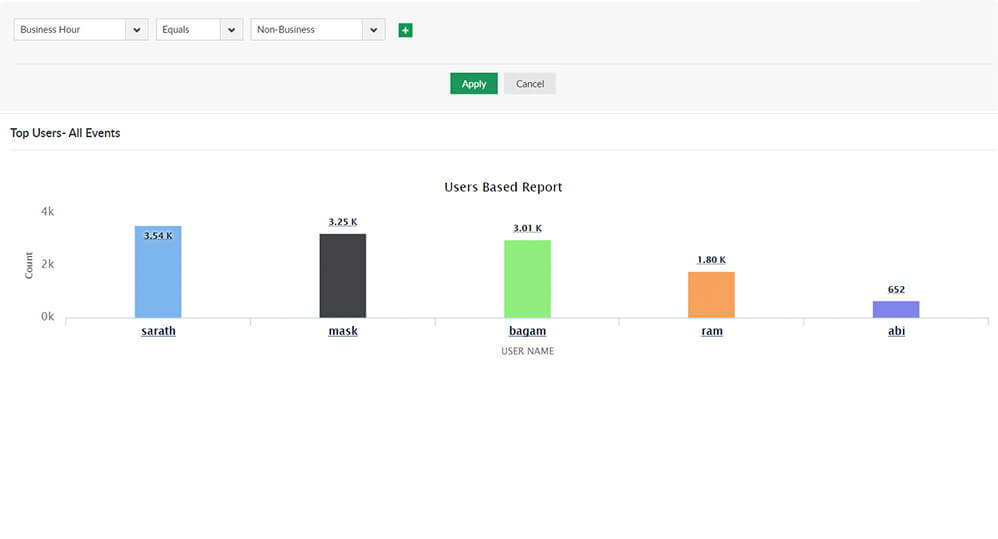

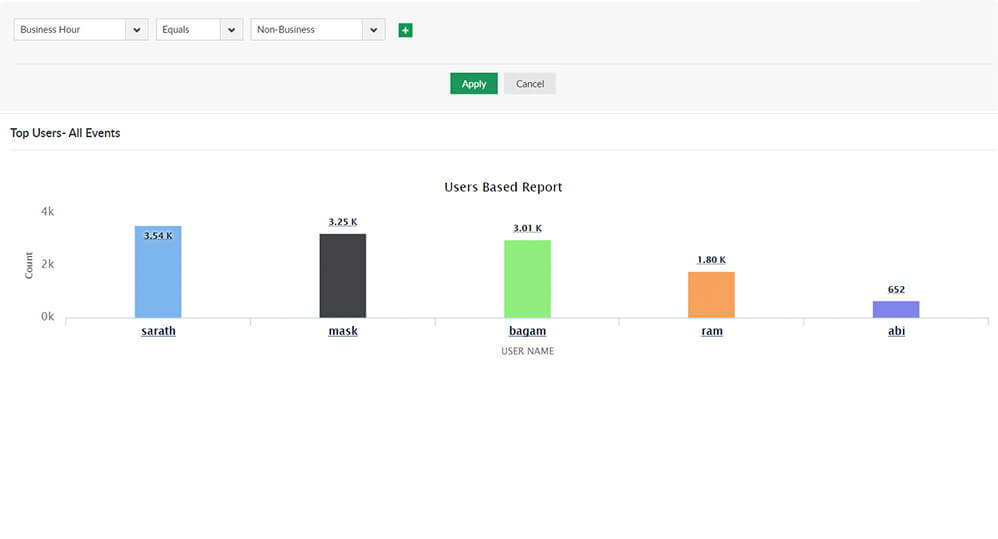

Untersuchen Sie Berichte zu Dateiaktivitäten nach Nutzer, Host, Freigaben oder Speicherort, um den Ursprung der Abweichungen einzugrenzen und ein mögliches Herausschleusen von Daten zu erkennen.

Verfolgen Sie versehentliche Dateiänderungen der Nutzer, einschließlich verschobener oder umbenannter Dateien, um sie am ursprünglichen Speicherort oder in der vorherigen Version wiederherzustellen.

Identifizieren Sie standardmäßige und typische Nutzeränderungen an Dateien auf Ihren Servern. Verfolgen Sie häufig aufgerufene oder geänderte Dateien, um sicherzustellen, dass alle Nutzerzugriffe auch autorisiert wurden.

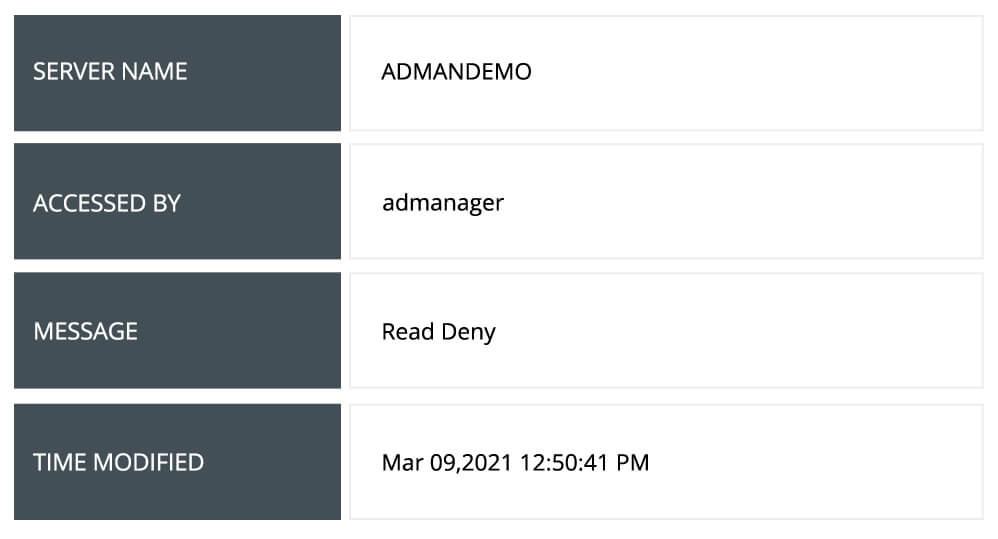

Analysieren Sie fehlgeschlagene Zugriffsversuche, um einschätzen zu können, welche Nutzer auf vertrauliche Daten zugreifen wollten, und ob eine potenzielle Insider-Bedrohung vorliegt.

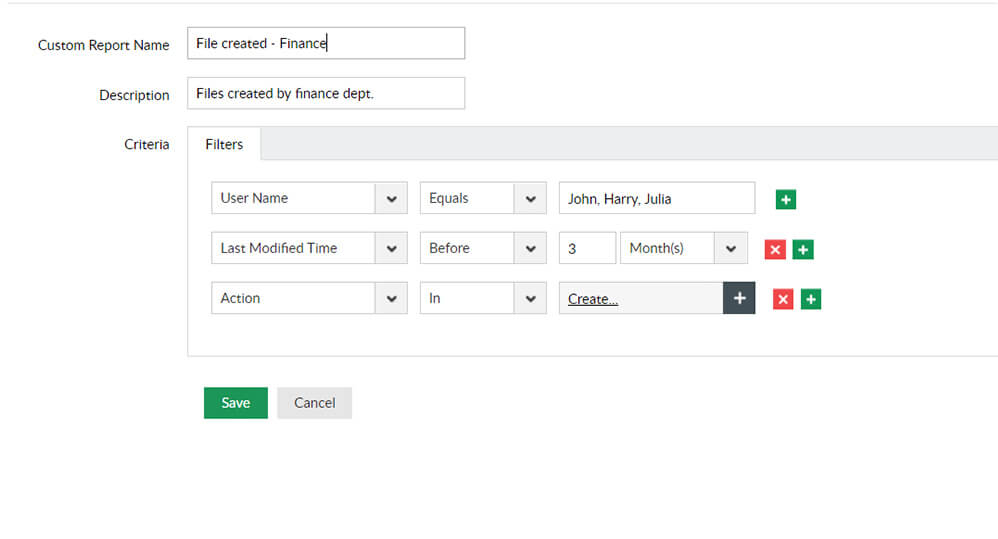

Erzeugen Sie spezifische Berichte mit ausgewählten Parametern, um ein wachsames Auge auf Nutzerzugriffe und wichtige Datei- und Ordneraktivitäten zu halten. So können Sie sich Sicherheitsbedrohungen sofort erkennen, wenn diese sich ankündigen.

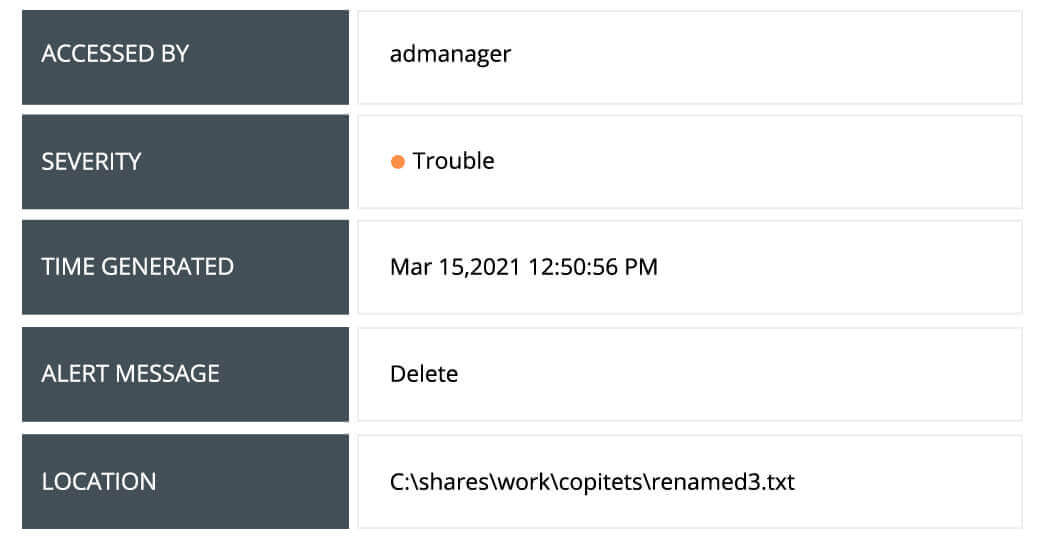

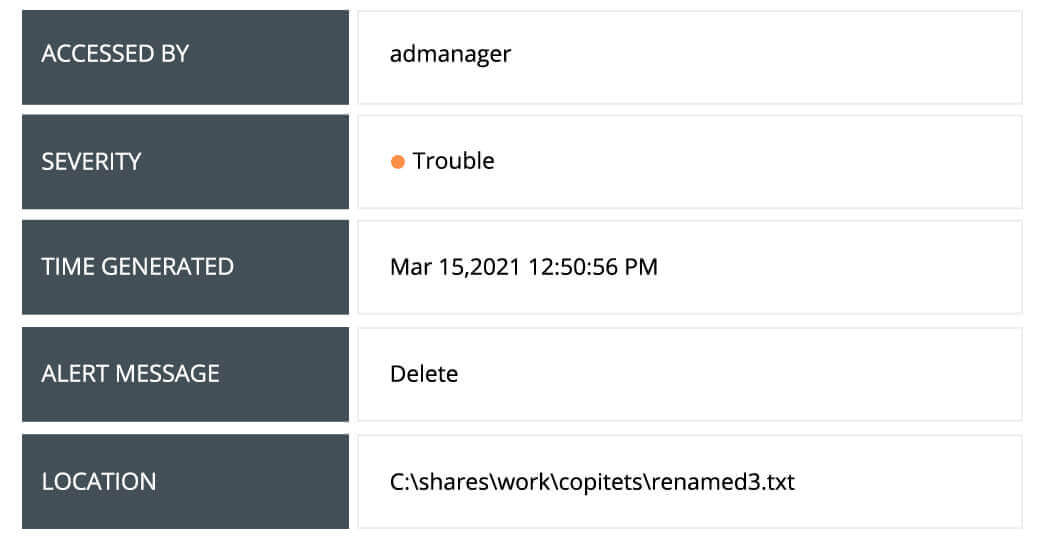

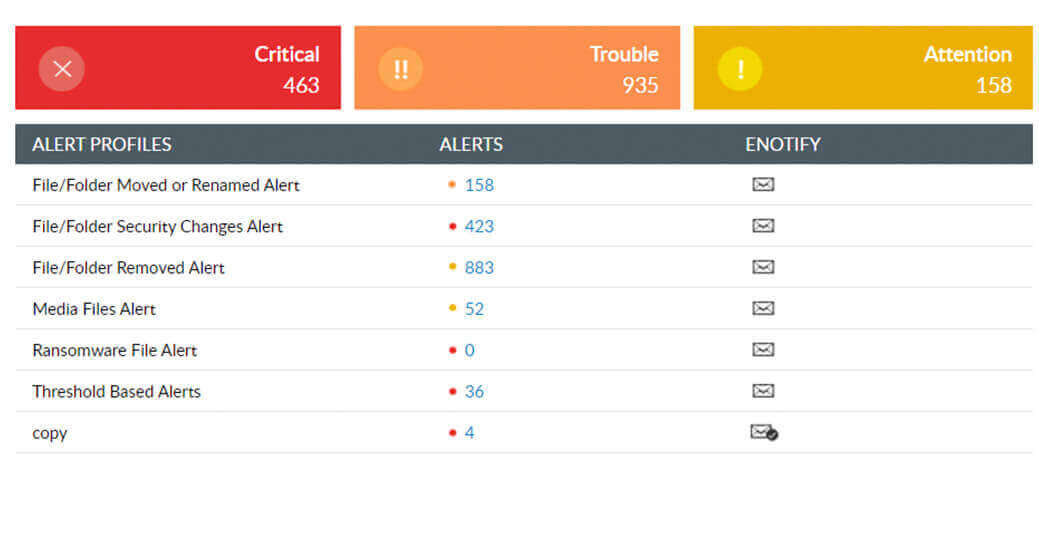

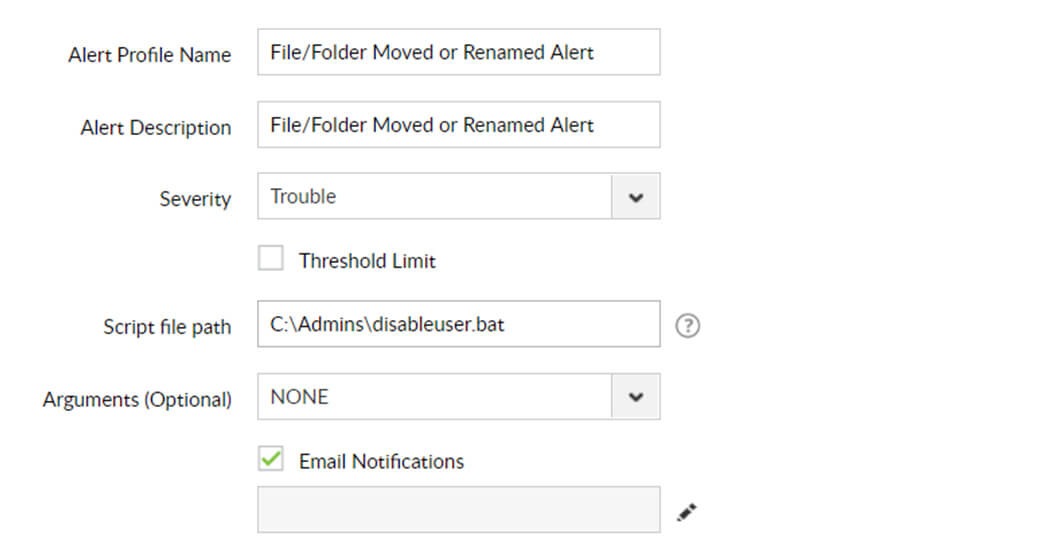

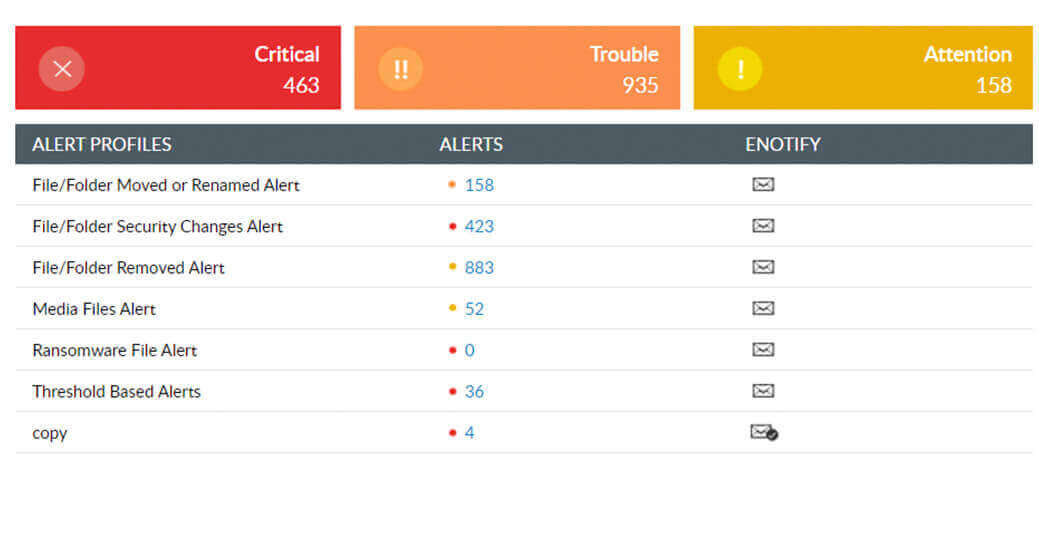

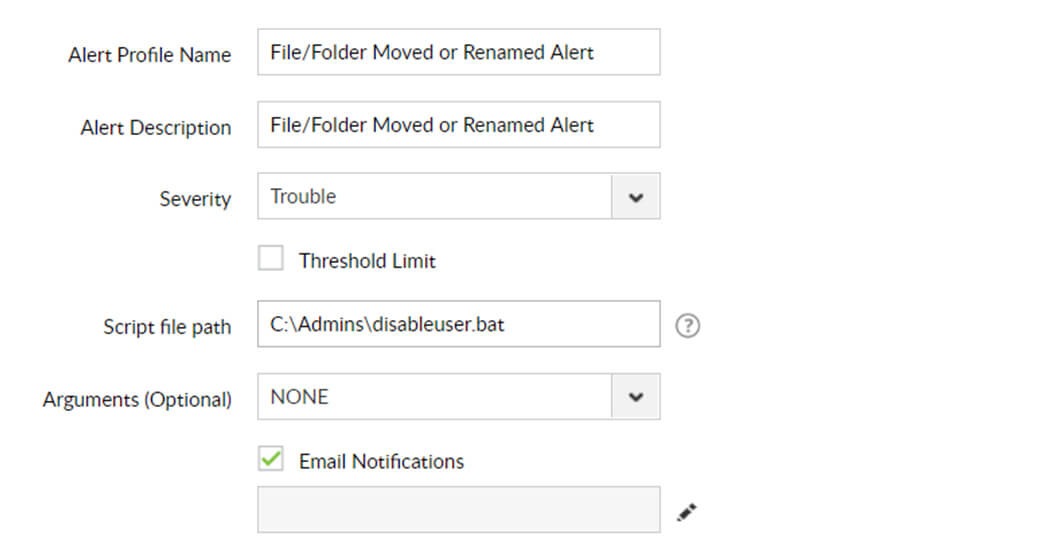

Verwenden Sie Alarmierungsparameter nach Schwellenwerten und Schweregraden, um Datei-Ereignisse zu priorisieren, und lassen Sie sich sofort über Ereignisse benachrichtigen, die Ihrer Meinung nach kritisch bzw. problematisch sind oder Ihre Aufmerksamkeit erfordern.

Richten Sie spezifische Skripte zur Reaktion ein, um Quarantänen für mit Ransomware infizierte Geräte zu verhängen oder kompromittierte Nutzerkonten herunterzufahren. So lassen sich großflächige Ransomware-Angriffe verhindern.

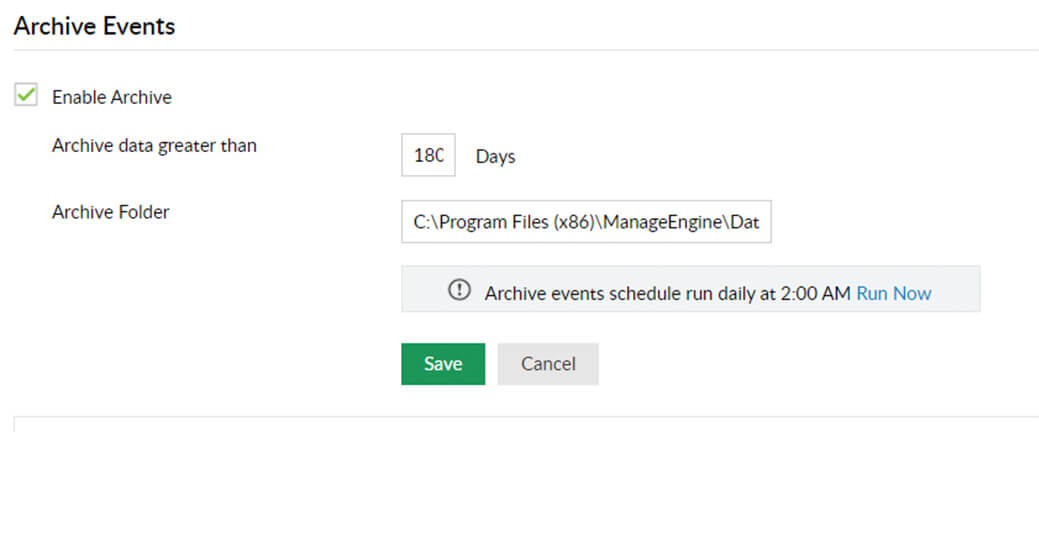

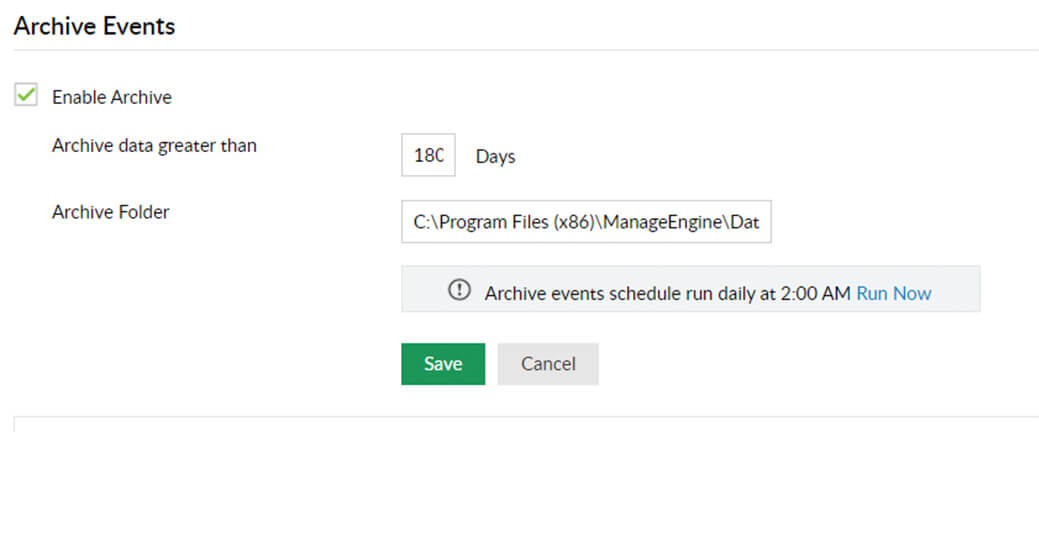

Nutzen Sie zentralisierte Audit-Daten, um eine Ursachenanalyse von Sicherheitsvorfällen durchzuführen und Muster bei Dateizugriffen zu erkennen.

Optimieren Sie den Speicherplatz, um überholte, große, verborgene oder geschäftsfremde Dateien zu isolieren.

Verfolgen und erstellen Sie in Echtzeit Alarmierungen zu kritischen Änderungen, die an vertraulichen Dateien durchgeführt werden.

Überwachen Sie NTFS, um sich anzusehen, wer auf welche Dateien zugreifen kann und welche Aktionen sie damit durchführen.

Mit einer automatisierten Bedrohungsreaktion können Sie Ransomware-Angriffe erkennen und sofort stoppen.