Halten Sie Ausschau nach Ransomware-Angriffen, indem Sie plötzliche Spitzen beim Umbenennen von Dateien und bei Berechtigungsänderungen verfolgen.

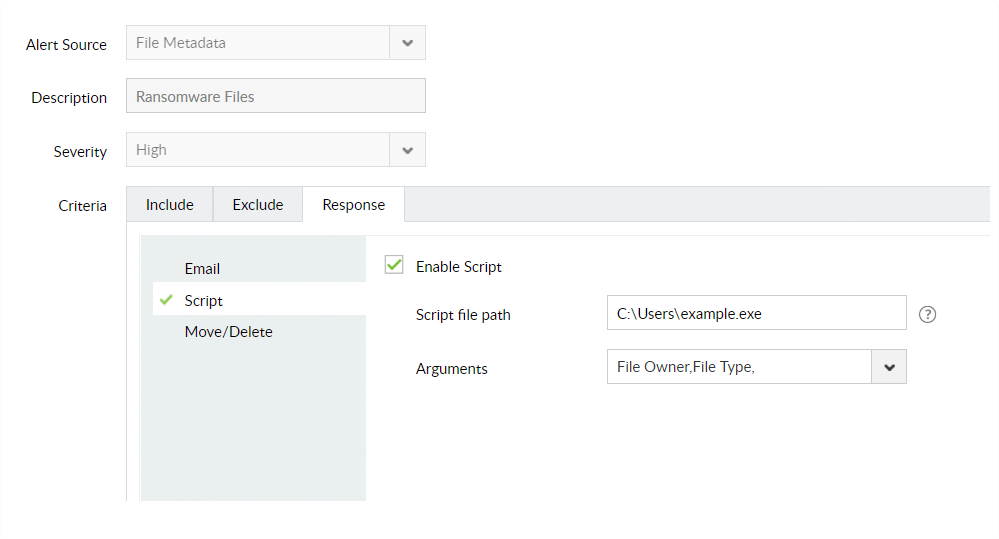

Fahren Sie infizierte Geräte herunter, um schnell die Verbreitung von Ransomware in Ihrem Netzwerk zu begrenzen.

Erzeugen Sie einen Auditverlauf, um rechtskräftige Beweise zu verwahren und nach einem Zwischenfall Analysen durchzuführen.

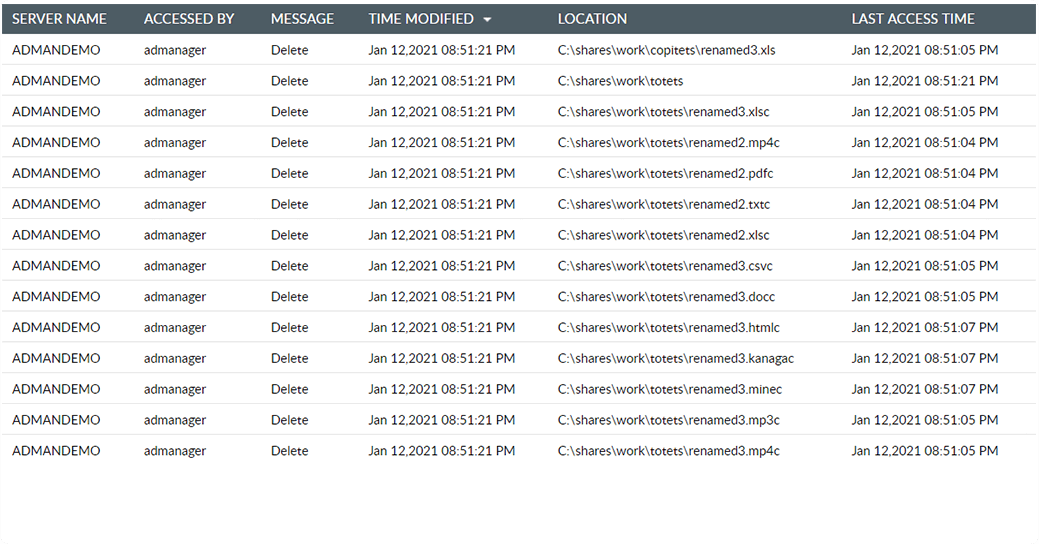

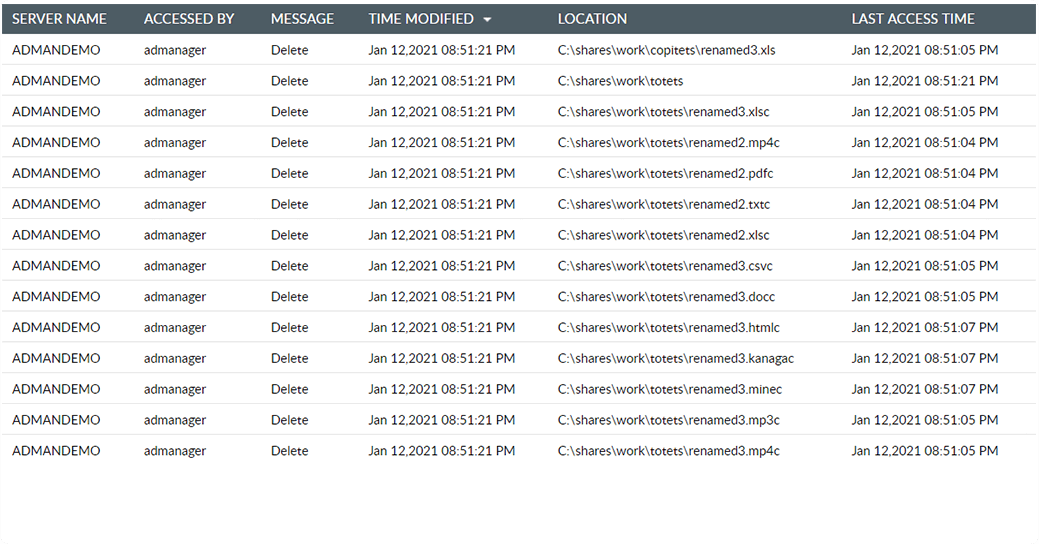

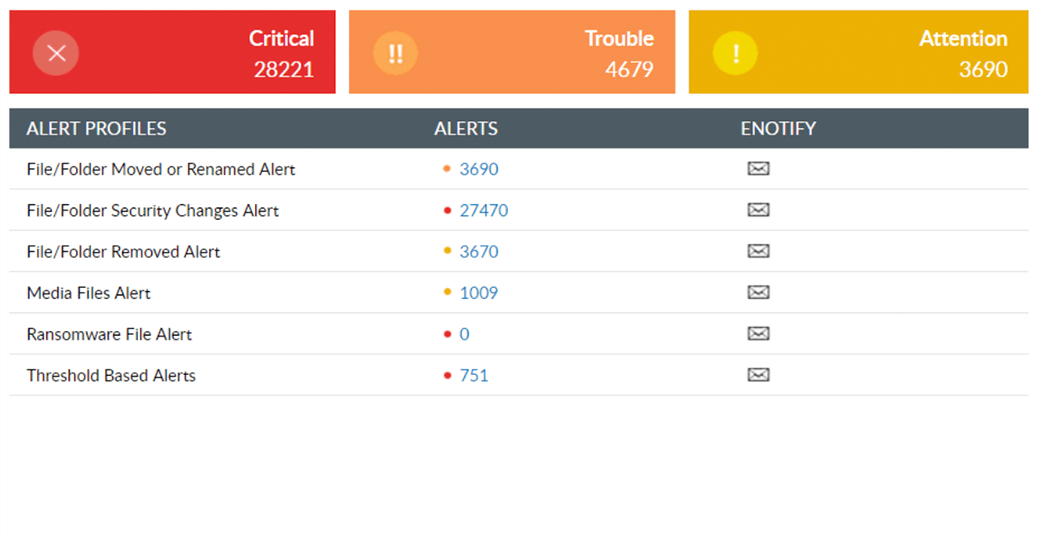

Erkennen Sie Ransomware-Angriffe, sobald sie beginnen. Auditieren Sie Dateiserver nach plötzlichen Spitzen bei umbenannten und gelöschten Dateien, die für gewöhnlich einem Ransomware-Angriff vorausgehen.

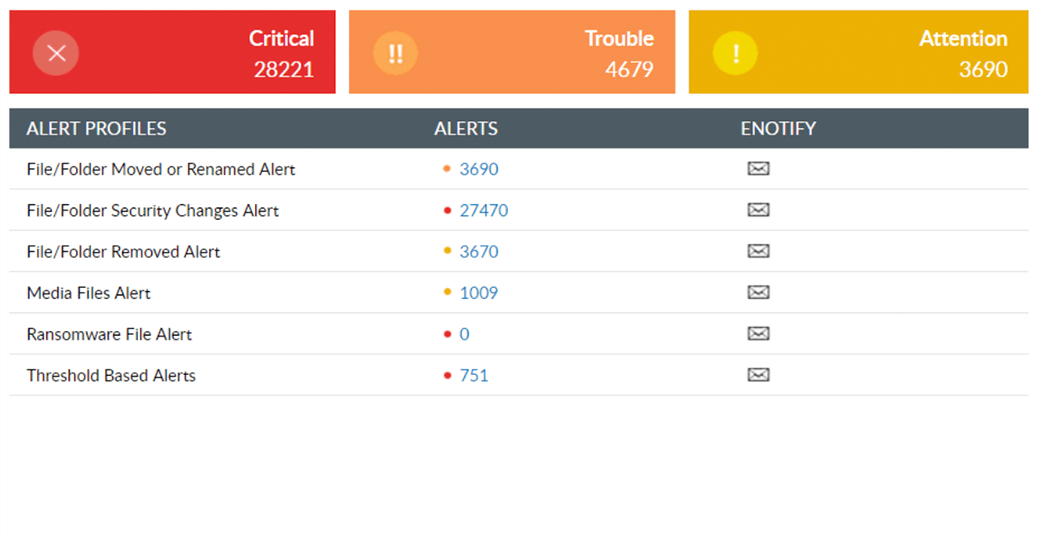

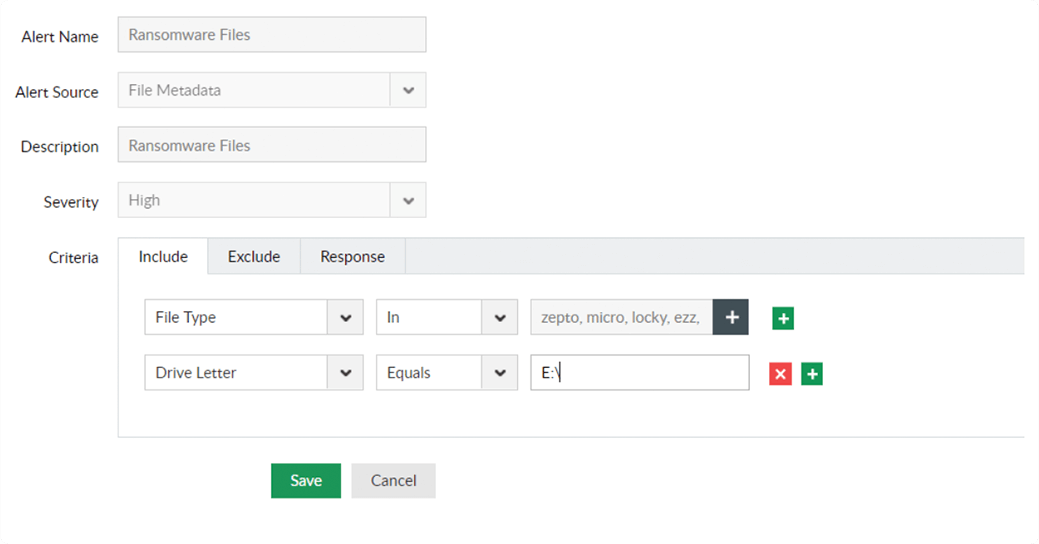

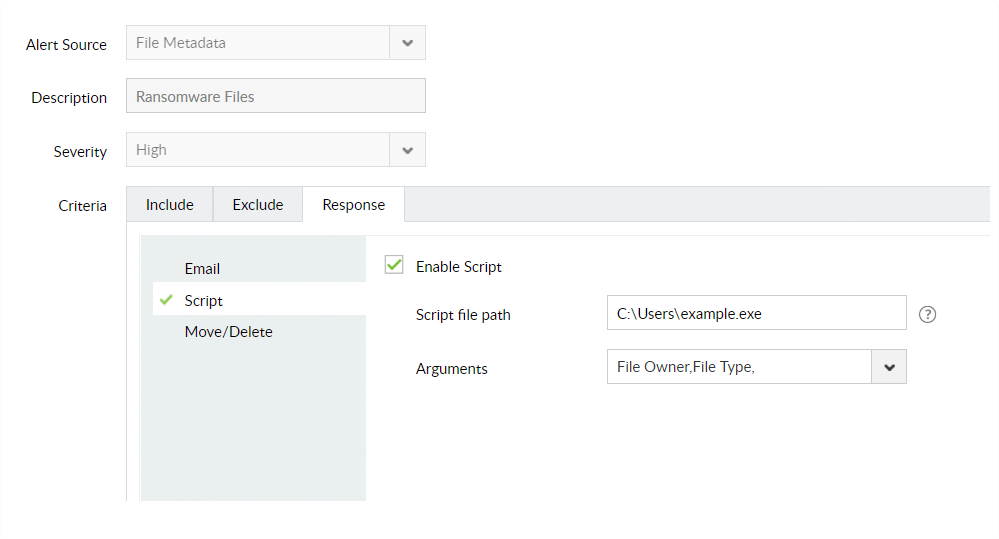

Priorisieren Sie die Erkennung von Ransomware, indem Sie Echtzeitalarmierungen und Bedrohungsreaktionen einrichten. Lassen Sie sich sofort benachrichtigen, wenn verdächtige Dateiänderungen auftreten.

Weisen Sie Ransomware-Angriffe schnell in die Schranken, bevor sie sich zu massiven Datenlecks auswachsen. Fahren Sie infizierte Geräte herunter, um sie zu isolieren und den Schaden zu begrenzen.

Minimieren Sie die Auswirkungen von Ransomware-Angriffen mit einem automatisierten, vordefinierten Mechanismus zur Bedrohungsreaktion. Trennen Sie die Sitzung kompromittierter Nutzerkonten, damit sich Ransomware nicht weiter ausbreiten kann.

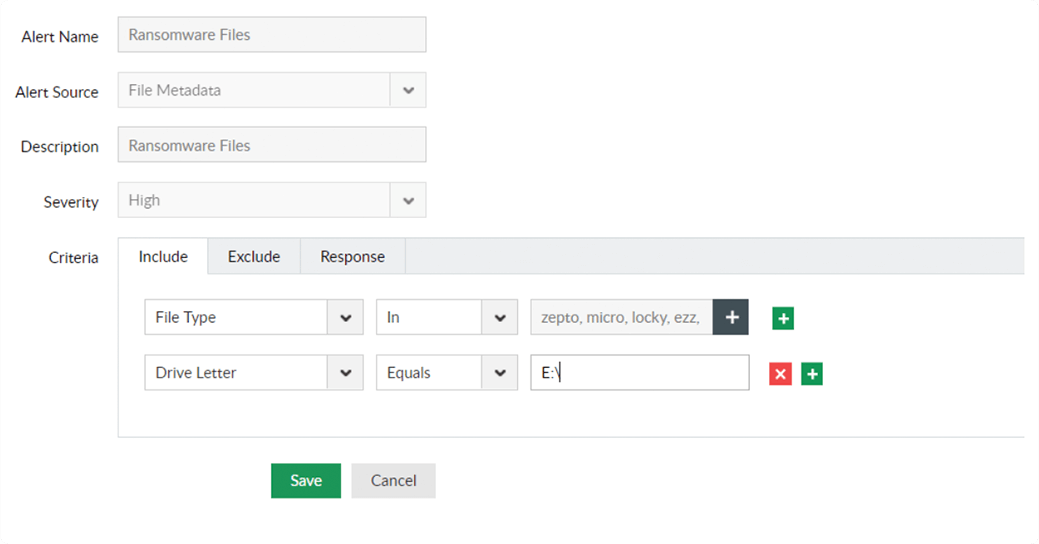

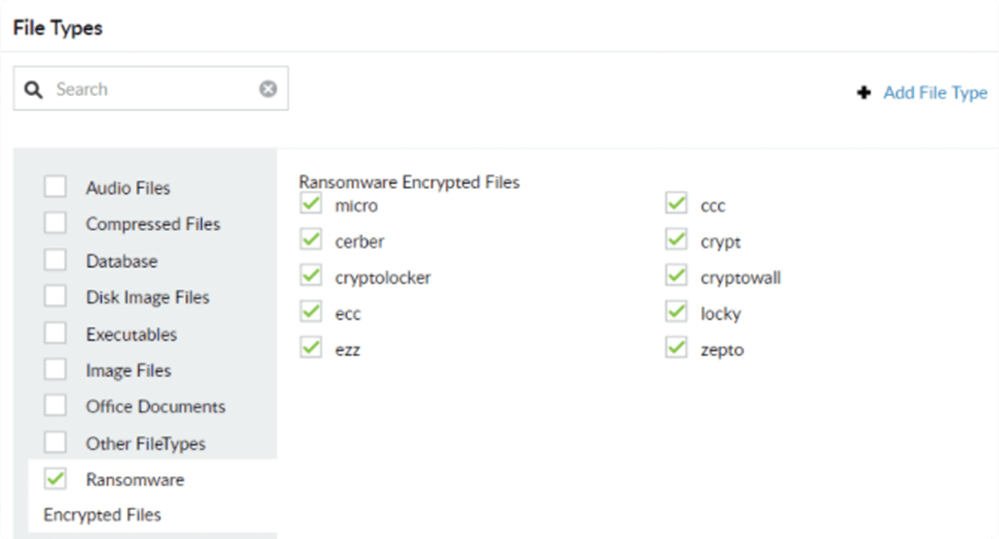

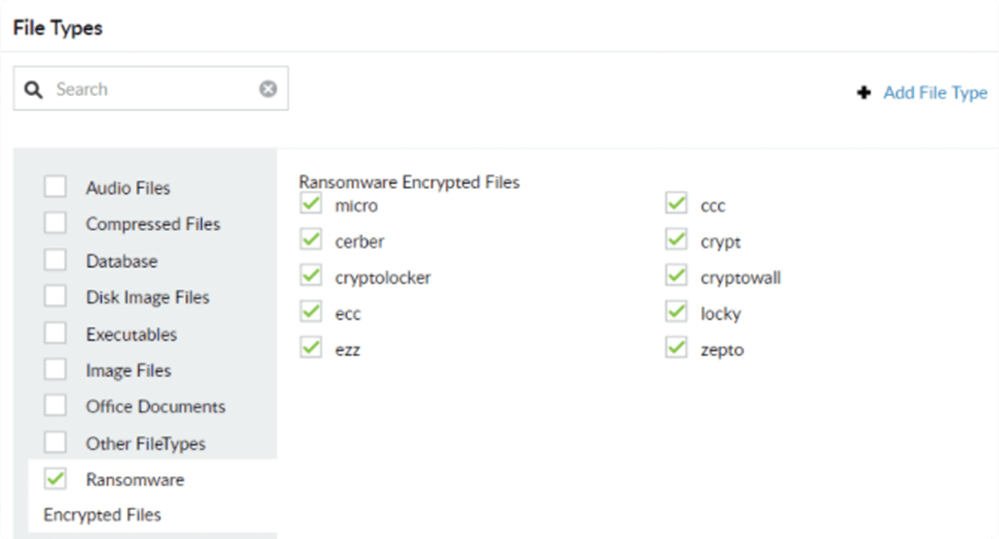

Erkennen Sie Angriffe bekannter Ransomware-Varianten wie Petya, Locky usw. dank unserer integrierten Bedrohungsbibliothek. Sichern Sie Ihre Daten, indem Sie diese mit Ransomware verschlüsselten Dateien endgültig löschen.

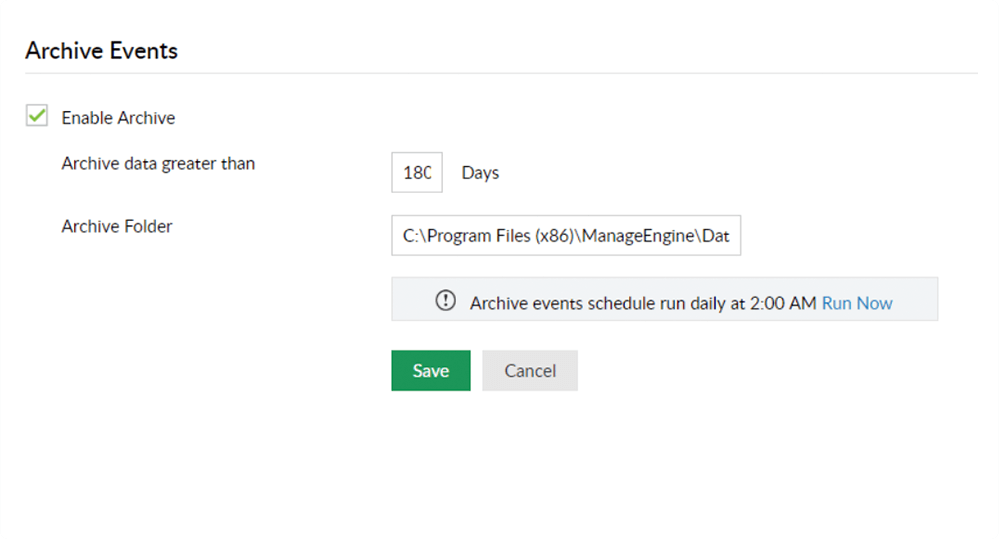

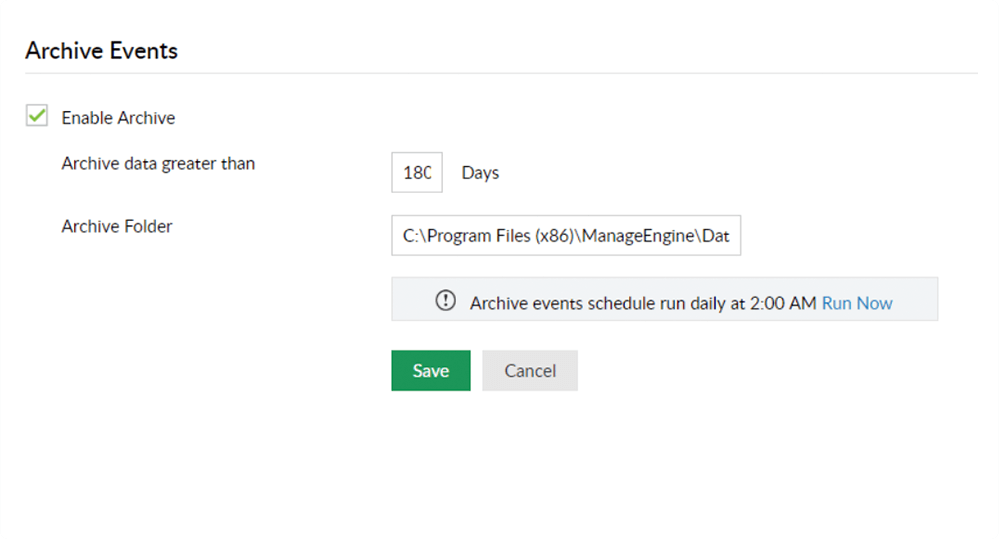

Erzeugen Sie Auditverläufe, um forensische Untersuchungen zu erleichtern und rechtskräftige Beweise zu sichern. Behalten und analysieren Sie Auditdaten, um zukünftige Bedrohungen vorherzusehen und zu blockieren.

Optimieren Sie den Speicherplatz, um überholte, große, verborgene oder geschäftsfremde Dateien zu isolieren.

Überwachen Sie NTFS, um sich anzusehen, wer auf welche Dateien zugreifen kann und welche Aktionen sie damit durchführen.

Mit einer automatisierten Bedrohungsreaktion können Sie Ransomware-Angriffe erkennen und sofort stoppen.