Protokollverwaltung: Ziele, Tools und bewährte Verfahren

- Was ist Protokollverwaltung?

- Erste Schritte mit der Protokollverwaltung

- Wie Protokollverwaltungstools helfen können

- Protokollverwaltungsprozesse

- Wie man eine Protokollverwaltungslösung auswählt

- Vorteile von Protokollverwaltungssoftware

- Herausforderungen bei der Protokollverwaltung

- Bewährte Verfahren für die Protokollverwaltung

- Die besten Protokollverwaltungstools

Was ist Protokollverwaltung?

Protokollverwaltung ist die systematische Erfassung, Speicherung, Analyse und Entsorgung der von IT-Systemen generierten Protokolldaten. Diese wichtige Funktion liefert Netzwerkexperten Erkenntnisse zur Fehlerbehebung und zur Optimierung der Leistung der IT-Infrastruktur und hilft Sicherheitsexperten mit wichtigen Erkenntnissen bei der Identifizierung von Bedrohungen, der Durchführung forensischer Analysen und der Einhaltung gesetzlicher Standards.

Erste Schritte mit der Protokollverwaltung

Die effektive Verwaltung von Protokolldaten ist für die Aufrechterhaltung der Systemgesundheit, die Gewährleistung der Sicherheit und die Gewinnung von Betriebsinformationen von entscheidender Bedeutung. In diesem Abschnitt werden die ersten Schritte zur Protokollverwaltung erläutert. Wenn Sie diese Schritte befolgen, können Sie Ihre Protokolldaten von einer Belastung in einen wertvollen Aktivposten verwandeln. Dies fördert eine proaktive Fehlerbehebung und fundierte Entscheidungen.

Definieren Sie Ihre Ziele für die Protokollverwaltung

Legen Sie fest, was Sie mit der Implementierung eines Protokollverwaltungsprozesses erreichen möchten. Definieren Sie Ihre Ziele, unabhängig davon, ob Ihr Schwerpunkt auf der Stärkung der Sicherheit, der Einhaltung von Vorschriften, der Behebung von Problemen oder einer Kombination dieser Ziele liegt. Die Definition Ihres Ziels ist von entscheidender Bedeutung, da sie Ihnen dabei hilft, Ihre Geschäftsprioritäten aufeinander abzustimmen und die richtigen Tools und Technologien auszuwählen.

Inventarisierung Ihrer Protokolle

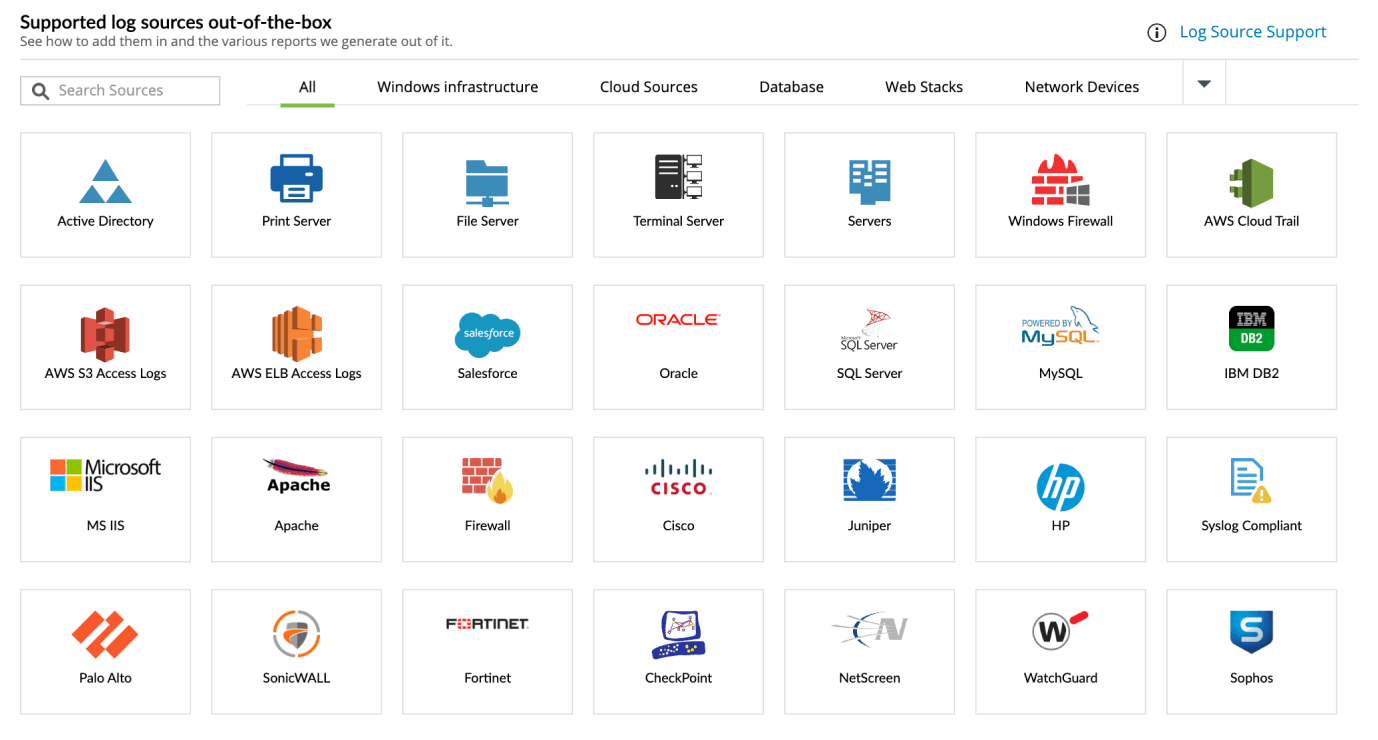

Nach der Definition des Ziels besteht der nächste Schritt darin, Ihre Protokollquellen zu ermitteln und zu katalogisieren. Dies können Ihre Server, Netzwerkgeräte, Geschäftsanwendungen, Cloud-Quellen, Workstations, Endgeräte und vieles mehr sein. Machen Sie sich mit dem Umfang und der Art der Protokolle vertraut, die von den einzelnen Quellen generiert werden. Wählen Sie die Protokolle aus bestimmten Quellen entsprechend Ihren Zielen aus und prüfen Sie sie. Die Identifizierung Ihrer Protokollquellen und die Bestimmung des Umfangs der zu verwaltenden Protokolldaten ist bei der Auswahl einer Protokollverwaltungssoftware von entscheidender Bedeutung. Wenn beispielsweise die Benutzerüberwachung eines Ihrer Ziele ist, müssen Sie die Zugriffs- und Sicherheitsprotokollierung auf Workstations, Servern und Domänencontrollern aktivieren. Die Menge der Protokolldaten, die aus diesen Quellen analysiert werden müssen, wird enorm sein.

Auswahl des richtigen Protokollverwaltungstools

Die Wahl des geeigneten Protokollverwaltungstools hängt von vielen Faktoren ab, darunter Ihr IT-Budget, die Ziele der Protokollverwaltung und die Kataloge der Protokollquellen. Diese Faktoren bestimmen, ob Sie sich für ein kostenloses oder Open-Source-Protokollverwaltungstool oder eine kommerzielle Protokollverwaltungssoftware entscheiden müssen. Lassen Sie uns dies anhand eines Beispiels erläutern.

Geschäftsziel: Überwachung des Benutzerzugriffs.

Zu prüfende Protokollquellen: Workstations, Server, Cloud-Anwendungen, Netzwerkgeräte, Datenbanken, Webserver und andere geschäftskritische Anwendungen.

Zu überwachende Ereignisse aus den oben genannten Protokollquellen: Benutzeranmeldungen/-abmeldungen, Anwendungsnutzung, Dateizugriffe, Druckaktivitäten, Aktivitäten in Cloud-basierten Anwendungen, die von den Organisationen genutzt werden, Konfigurationsänderungen, Datenübertragungsaktivitäten, Richtlinienänderungen, Dateiänderungen und vieles mehr.

Durch die Aktivierung der Protokollierung in den oben genannten Quellen wird eine große Datenmenge generiert, insbesondere da das Volumen je nach Protokollierung der Cloud-Anwendung variiert. Um die Geschäftsziele zu erreichen, sollten Sie außerdem eine skalierbare Protokollverwaltungslösung wählen. Diese sollte in der Lage sein, ein flexibles Protokollvolumen zu verarbeiten und über vordefinierte Berichte, Warnmeldungen und Erkennungsregeln verfügen. Diese sollten verdächtige Benutzeraktivitäten, fehlgeschlagene Anmeldungen, ungewöhnliche Dateizugriffe, nicht autorisierte Zugriffsversuche und Richtlinienänderungen abdecken.

Protokollsammlung

Sobald Sie die richtige Protokollverwaltungslösung entsprechend Ihren Geschäftszielen und -anforderungen bereitgestellt haben, müssen Sie sie im nächsten Schritt so konfigurieren, dass sie die erforderlichen Protokollinformationen aus Ihrer Umgebung erfasst. Halten Sie das Protokollquelleninventar bereit und konfigurieren Sie das Protokollverwaltungstool so, dass es Protokolldaten aus diesen Quellen erfasst und verarbeitet. Die meisten Protokollverwaltungstools bieten drei verschiedene Optionen für die Protokollerfassung: agentenbasierte, agentenlose und API-basierte Protokollerfassungsmethode. Wählen Sie je nach Ihren Anforderungen die vom Tool angebotene Methode zur Protokollerfassung aus und starten Sie den Prozess. Verwenden Sie das Tool, um die Protokolle aus verschiedenen Quellen für eine effektive Analyse zu standardisieren oder zu normalisieren. Als bewährte Methode zur Protokollerfassung sollten Sie Protokollfilter so konfigurieren, dass nur relevante Daten erfasst werden und eine Informationsüberflutung vermieden wird.

Protokollanalyse

Nach der Erfassung von Protokolldaten besteht der nächste Schritt darin, die erfassten Protokolle zu analysieren, um Erkenntnisse zu gewinnen und Muster oder Anomalien zu identifizieren, die auf Sicherheitsvorfälle, Compliance-Probleme oder Leistungsprobleme hinweisen können. Dieser Prozess hilft Ihnen, potenzielle Bedrohungen proaktiv zu erkennen und zu beheben, die Einhaltung von Vorschriften sicherzustellen und die Systemleistung für einen reibungslosen Betrieb zu optimieren.

Benachrichtigung und Berichterstattung

Jedes Protokollverwaltungstool verfügt über vordefinierte Berichtsvorlagen, eine automatische Berichterstellung und Echtzeit-Benachrichtigungen. Um eine Ermüdung durch Warnmeldungen zu vermeiden und den Analyseprozess zu beschleunigen, wird empfohlen, die Warnmeldungs-Profile auszuwählen und zu aktivieren, die mit Ihren Geschäftszielen und Ihrer Netzwerkumgebung übereinstimmen. Passen Sie die Warnmeldungs-Funktionalität des Protokollverwaltungstools an, um die Beteiligten über kritische Ereignisse oder Anomalien zu informieren, die in den Protokolldaten erkannt wurden, und Berichte zu erstellen, um den Beteiligten einen umfassenden Überblick über die Protokollaktivität, die Sicherheitslage und den Compliance-Status zu geben. Dadurch wird sichergestellt, dass die wichtigsten Beteiligten informiert bleiben und die erforderlichen Maßnahmen umgehend ergreifen können.

Kontinuierliche Verbesserung

Der letzte und wichtigste Schritt im Protokollverwaltungsprozess ist die kontinuierliche Überwachung. Überprüfen Sie Ihre Geschäftsziele ständig, passen Sie Ihre Strategie an und optimieren Sie Ihr Protokollverwaltungstool kontinuierlich, um es optimal zu nutzen. Durch die Durchführung routinemäßiger Wartungsaufgaben wie Protokollrotation, Archivierung und Systemaktualisierungen können Sie die Zuverlässigkeit und Effektivität Ihrer Protokollverwaltungssoftware sicherstellen. Dieser proaktive Ansatz stellt sicher, dass Ihr Protokollverwaltungssystem robust bleibt und auf sich ändernde Anforderungen und Herausforderungen reagiert.

Wie Protokollverwaltung-Tools Unternehmen helfen können:

Protokollverwaltung-Software fungiert als digitaler Wächter, der Ihre IT-Infrastruktur schützt und datengestützte Entscheidungen für eine gesunde und sichere Unternehmenslandschaft ermöglicht. Diese Tools gehen über das einfache Sammeln von Protokoll-Daten von Servern und Anwendungen hinaus. Sie wandeln diese Daten in verwertbare Erkenntnisse um, die eine schnellere Identifizierung von Sicherheitsbedrohungen, Leistungsengpässen und betrieblichen Anomalien ermöglichen. Sie bieten eine einheitliche Echtzeitansicht Ihrer IT-Infrastruktur, sodass Sie Sicherheitsprobleme proaktiv angehen und die Ressourcennutzung optimieren können.

Protokollverwaltungsprozesse

Zentralisierte Protokollierung und Aufbewahrung

Ihr Netzwerk besteht aus zahlreichen Protokollquellen, darunter Workstations, Server, Anwendungen, Netzwerkgeräte wie Firewalls, Router, Switches und IDS/IPS, Sicherheitstools wie Systeme zur Verhinderung von Datenverlust, Antivirus-Tools, Antischadsoftwarelösungen und vieles mehr. Die Hauptfunktion einer Protokollverwaltungssoftware besteht darin, Sicherheits-, Zugriffs- und Systemprotokolle aus den erforderlichen Quellen zu sammeln, sie sicher an einem zentralen Ort zu speichern und eine zentrale Konsole bereitzustellen, über die alle diese Protokolle analysiert und abgerufen werden können. Mehrere Compliance-Vorschriften wie PCI DSS, HIPAA, FISMA, DSGVO, SOX und andere verlangen von Unternehmen außerdem, Protokolldaten für bestimmte Zeiträume zentral aufzubewahren, um eine effektive forensische Analyse zu ermöglichen.

- Zentralisierte Protokollierung

- Protokollaufbewahrung

Parsing, Indexierung und Suche

Beim Parsing von Protokollen werden die Rohprotokolldaten analysiert, in ihre einzelnen Formate zerlegt und ihre Schlüsselelemente wie Zeitstempel, Schlüsselwörter, Benutzer-IDs und Ereignistypen identifiziert. Die Protokollanalyse erleichtert die Organisation und Analyse der Protokolle für die nächste Stufe, die Indexierung. Die meisten Protokollverwaltungstools verfügen über integrierte Parser und unterstützen somit die Analyse verschiedener Protokollformate direkt nach dem Auspacken. Darüber hinaus verfügen sie über benutzerdefinierte Protokollparser, die Benutzern die Möglichkeit bieten, zusätzliche Elemente aus den Rohprotokolldaten zu extrahieren. Bei der Indexierung wird ein strukturierter Katalog erstellt. Dabei werden die analysierten Daten in einen strukturierten Index umgewandelt, der eine schnelle Suche und das Abrufen bestimmter Ereignisse in riesigen Protokollvolumes ermöglicht. Bei der Indexierung werden für jeden Protokolleintrag vordefinierte Kategorien und Zusammenfassungen erstellt, sodass sie über Suchanfragen leicht auffindbar sind. Protokollmanagement-Software verfügt oft über Hochgeschwindigkeits-Indexierungs- und Suchfunktionen, da sie mit umfangreichen Protokolldaten umgehen kann.

- Benutzerdefinierter Protokoll-Parser

- Indizierung und Suche

Echtzeit-Protokollüberwachung

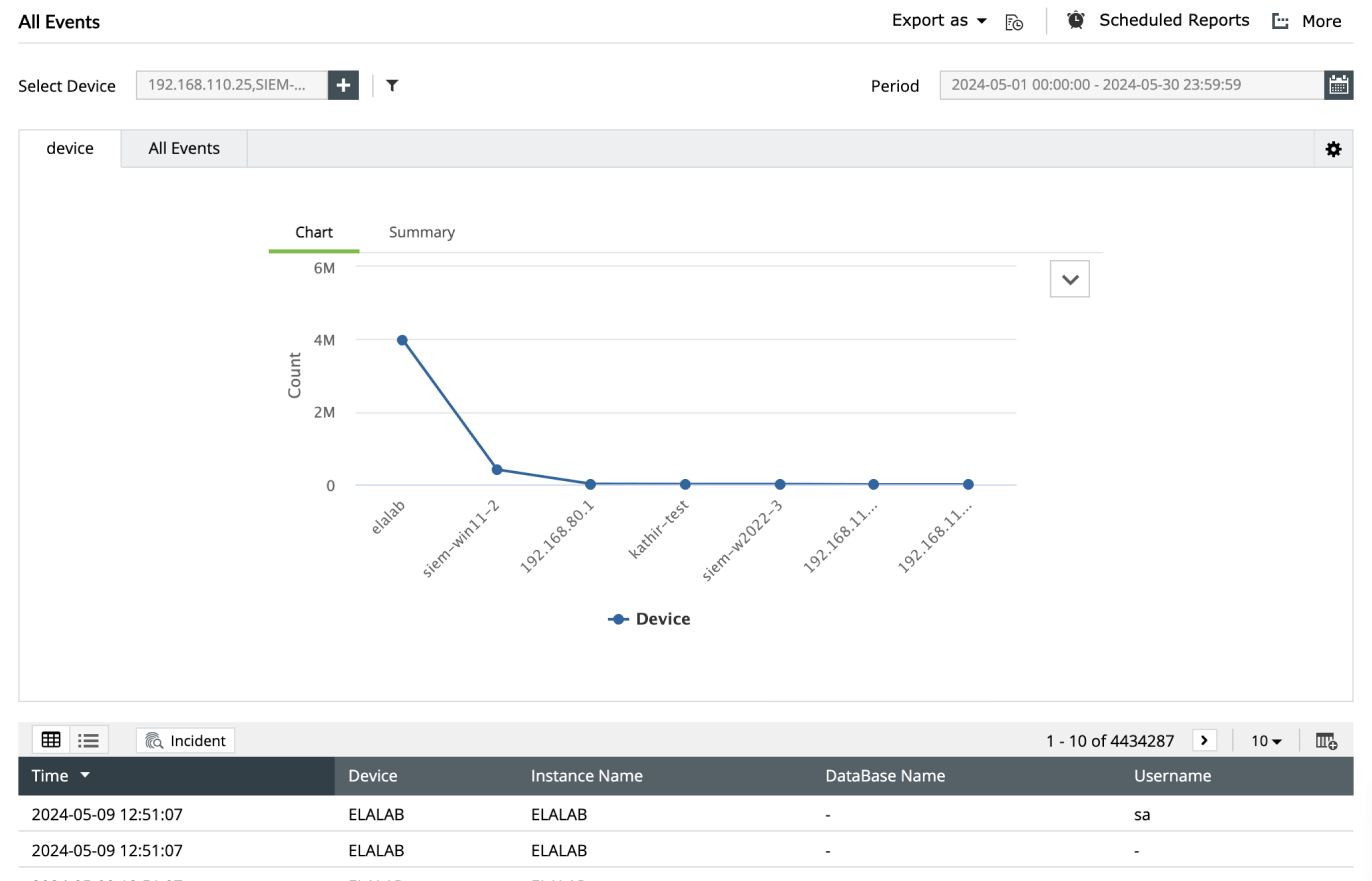

Eine der wichtigsten Funktionen von Protokollverwaltung Systemen ist die Umwandlung passiver Protokolle in aktive Erkenntnisse durch Echtzeit-Protokollüberwachung. Stellen Sie sich einen Live-Feed Ihrer gesamten IT-Infrastruktur vor, der Protokolldatenströme ständig analysiert, sobald sie generiert werden. Die Live-Protokollüberwachung kritischer Systeme wie Datenbankserver kann Ihnen dabei helfen, langsame Abfrageausführungen oder nicht autorisierte Zugriffsversuche auf sensible Ordner und Webserver zu bewältigen, und langsame Reaktionszeiten oder den Start eines DoS-Angriffs erkennen. So können Anomalien, potenzielle Sicherheitsbedrohungen und Leistungsprobleme sofort erkannt werden.

- Echtzeit-Protokollüberwachung

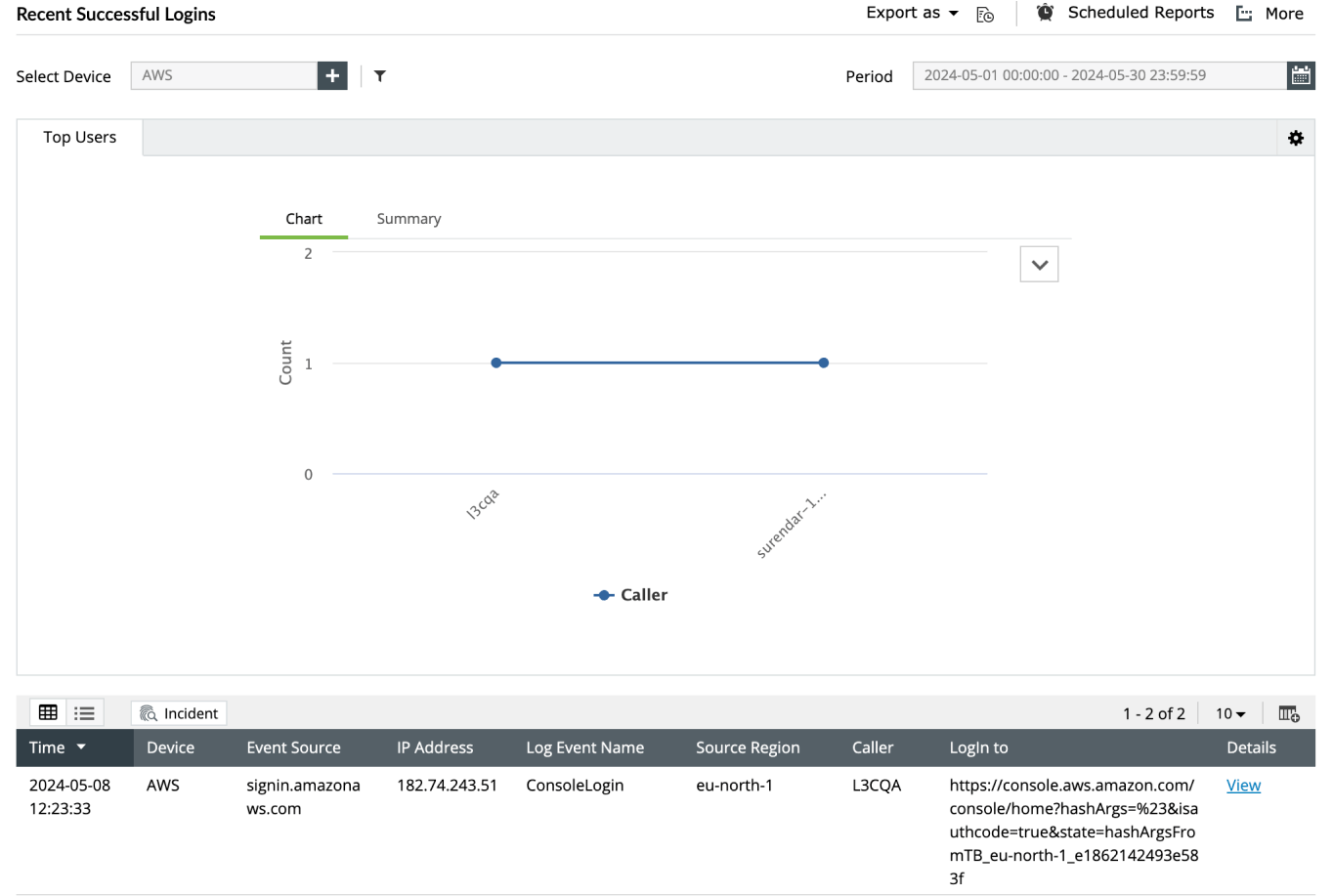

Cloud-Protokollierung

Die zentralisierte Protokollierung ist insbesondere in Multi-Cloud-Umgebungen unverzichtbar geworden. Die Cloud-Protokollierungsfunktionen von Protokollverwaltungstools fungieren als zentraler Knotenpunkt, der Protokolldaten aus verschiedenen Cloud-Infrastrukturen wie AWS, Microsoft Azure, GCP und anderen Cloud-Anbietern sammelt. Dadurch entfällt die Notwendigkeit, mehrere Protokollspeicher zu verwalten, und es wird eine einzige Plattform für alle Ihre Cloud-Protokolle bereitgestellt. Stellen Sie sich ein einheitliches Dashboard vor, über das Sie auf Protokolle von Ihren Cloud-Servern, Datenbanken, containerisierten Anwendungen und mehr zugreifen können - alles an einem Ort.

- Cloud-Protokollierung

Verbessern Sie Ihre Cloud-Sicherheitslage mit Log360 Cloud von ManageEngine.

Melden Sie sich an, um mehr zu erfahrenProtokollanalyse

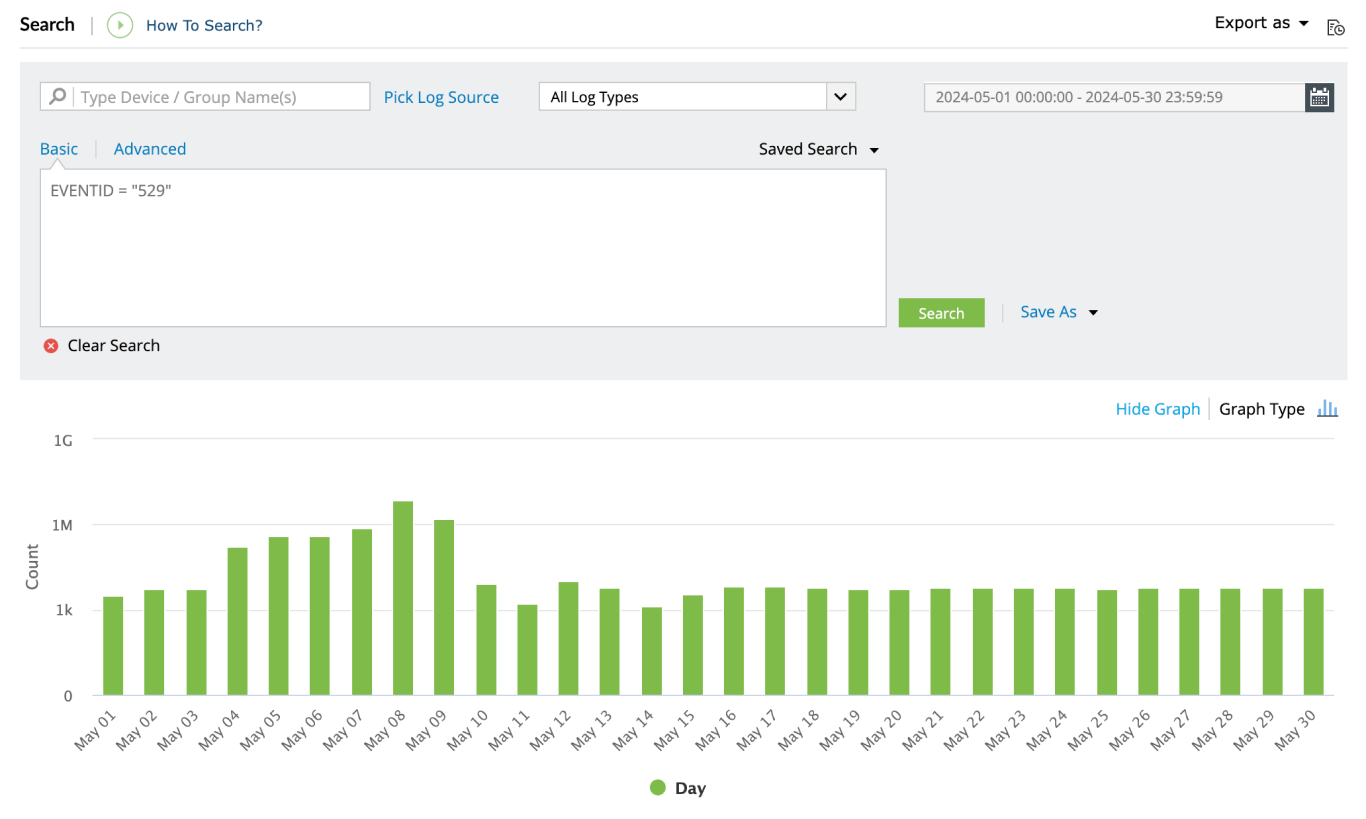

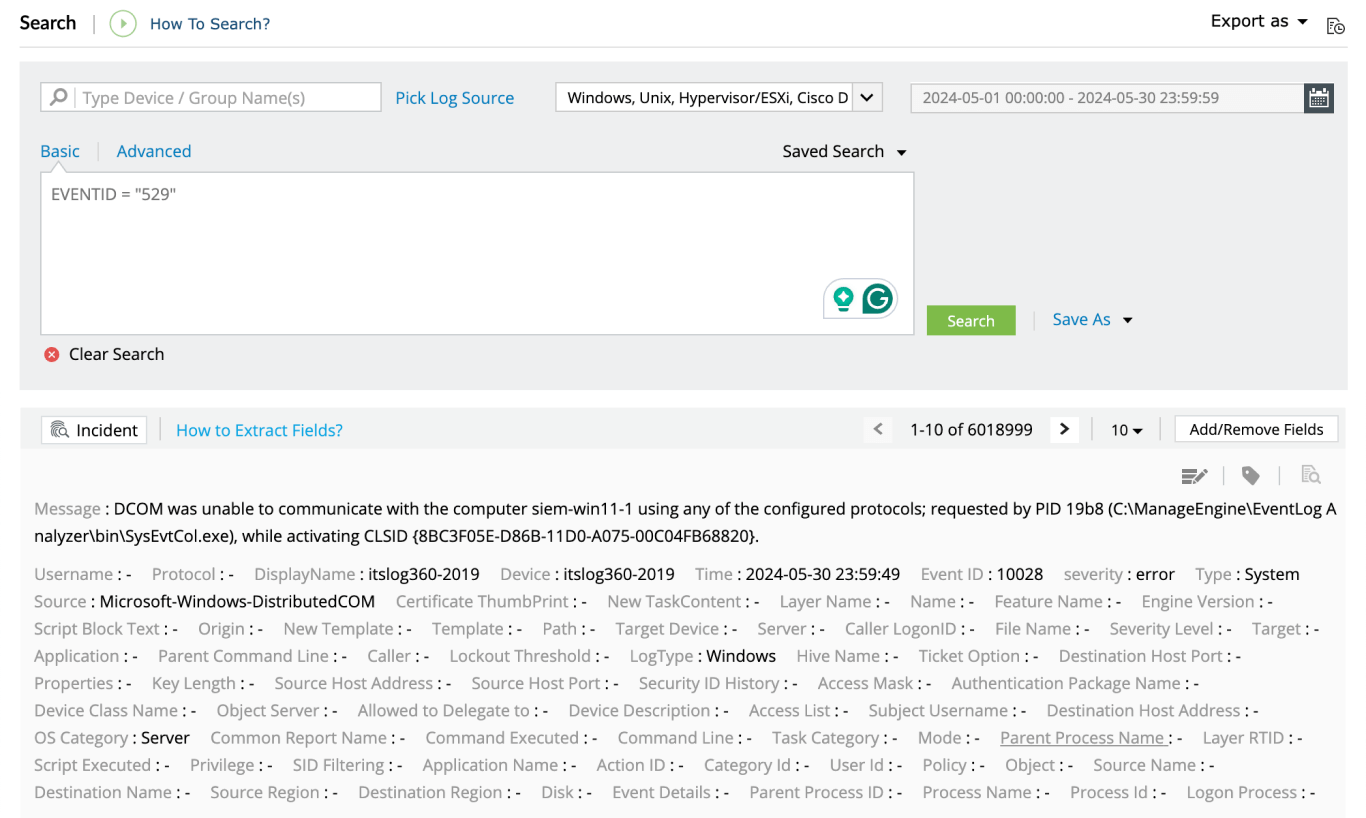

Bei der Protokollüberwachung geht es um die Echtzeitüberwachung von Protokolldaten zur Minimierung von Ausfallzeiten, zur Gewährleistung der Sicherheit und zur Optimierung des Systemzustands. Bei der Protokollanalyse geht es um das Suchen, Filtern und Korrelieren der gesammelten Protokolle im Laufe der Zeit, um Sicherheits- oder Betriebsprobleme zu erkennen. Die Protokollanalyse ermöglicht es Ihnen, Trends, Ursachen von Problemen und versteckte Muster aufzudecken, die der Echtzeitüberwachung möglicherweise entgehen. Die Protokollüberwachung liefert sofortige Warnmeldungen, während die Protokollanalyse Ihnen hilft, das „Warum“ hinter Ereignissen zu verstehen. Zusammen versetzen sie Sie in die Lage, nicht nur auf Probleme zu reagieren, sondern sie proaktiv zu verhindern und Ihre IT-Umgebung zu optimieren.

- Protokollanalyse

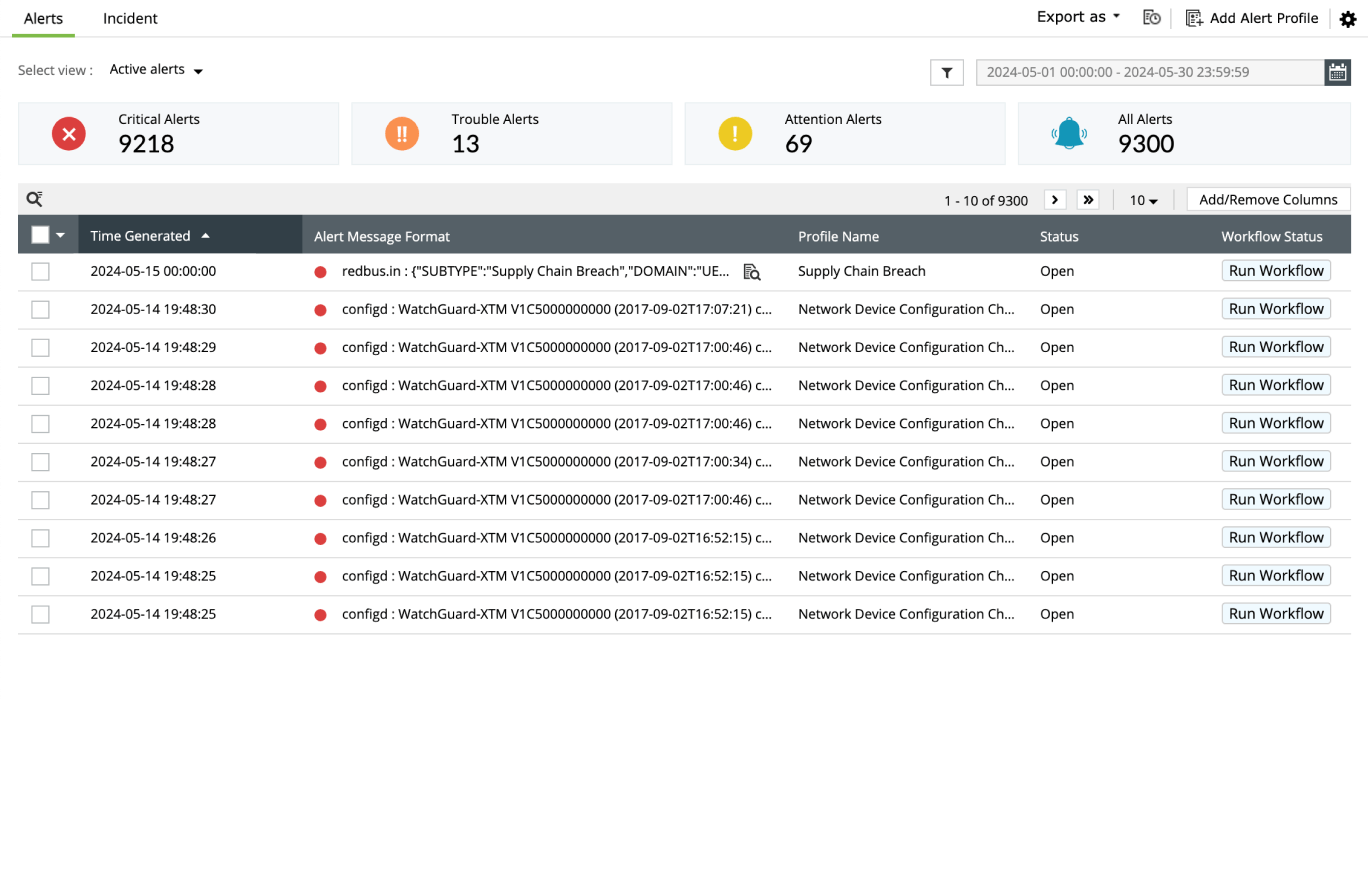

Automatisierte Berichterstellung und Echtzeit-Warnmeldungen

Protokollverwaltungstools gehen über die reine Datenerfassung, -speicherung, -überwachung und -analyse hinaus. Sie bieten Funktionen, die Sie von einem reaktiven Beobachter zu einem proaktiven Entscheidungsträger machen. Automatisierte Berichterstellung und Echtzeit-Benachrichtigungen sind zwei dieser Funktionen, die es Ihnen ermöglichen, die Kontrolle über Ihre IT-Umgebung zu übernehmen und Protokolle von passiven Aufzeichnungen in ein wertvolles Werkzeug für proaktives Management und datengestützte Entscheidungsfindung zu verwandeln.

Die automatisierte Berichterstellung ermöglicht es Ihnen, Berichtsvorlagen mit spezifischen Daten, wie z. B. Sicherheitsereignissen oder Leistungskennzahlen und -formaten (Diagramme und Tabellen), zu definieren. Diese Berichte können auch in festgelegten Intervallen (täglich oder wöchentlich) erstellt werden, was Zeit spart und konsistente Datenerkenntnisse gewährleistet. Diese automatische Erstellung hilft auch bei der Nachverfolgung von Benutzer-Audit-Trails und der Systemüberwachung für das Compliance-Management.

Echtzeit-Warnmeldungen ermöglichen es Ihnen, Kriterien zu definieren, die bei kritischen Ereignissen wie Sicherheitsbedrohungen, Leistungsproblemen oder Anwendungsfehlern automatische Warnmeldungen per E-Mail oder SMS auslösen. So stellen Sie sicher, dass Sie über Situationen informiert sind, die schnelles Handeln erfordern.

Protokollverwaltungstools werden häufig mit vordefinierten Berichtsvorlagen und Warnkriterien geliefert, die für ein effektives Funktionieren von Netzwerk- und Sicherheitsvorgängen erforderlich sind. Sie ermöglichen es Ihnen auch, diese Vorlagen anzupassen oder je nach Bedarf eine neue zu erstellen.

Erfahren Sie, wie Sie mit EventLog Analyzer Berichte/Warnmeldungen erstellen können.- Automatisierte Berichterstattung

- Echtzeit-Warnmeldungen

KI/ML und Automatisierung

Diese Funktionen in der Protokollverwaltungssoftware verändern die Art und Weise, wie Sie große Mengen an Protokolldaten analysieren. KI/ML-Algorithmen können Anomalien erkennen, potenzielle Probleme vorhersagen und sich wiederholende Aufgaben wie die Protokollfilterung und die Warnungserstellung automatisieren. Sie erleichtern und verbessern die Effizienz von Netzwerk- und Sicherheitsvorgängen, indem sie ungewöhnliche Fehlerhäufungen oder verdächtige Anmeldeversuche automatisch melden, sodass Sie sich auf weitere Untersuchungen oder andere kritische Ereignisse konzentrieren können. Durch die Analyse historischer Muster kann KI sogar potenzielle Probleme vorhersagen, bevor sie auftreten, was eine proaktive Wartung und minimale Ausfallzeiten ermöglicht. Diese Funktionen ermöglichen es Ihnen, über die manuelle Protokollanalyse hinauszugehen, sich auf strategische Aufgaben zu konzentrieren, Ihre Cloud-Umgebung zu optimieren und datengestützte Entscheidungen für eine sicherere und effizientere IT-Landschaft zu treffen.

- KI/ML und Automatisierung

- Bedrohungsanalyse

Protokollverwaltungslösungen - Was Sie wählen sollten und warum

Die Wahl einer Protokollverwaltungslösung hängt in erster Linie von Ihrem Budget und Ihren Anforderungen ab. In diesem Abschnitt werden zwei verschiedene Perspektiven für die Auswahl einer Protokollverwaltungslösung basierend auf dem Budget und den Anforderungen erläutert.

Auswahl einer Protokollverwaltungslösung basierend auf dem Budget: Open-Source- vs. kommerzielle Protokollverwaltungstools

Open-Source-Lösungen für das Protokollverwaltung sind kostenlos und daher eine budgetfreundliche Option für kleine und mittlere Unternehmen mit begrenzten Ressourcen. Die Bereitstellung und Wartung von Open-Source-Tools für das Protokollmanagement kann jedoch komplex und ressourcenintensiv sein und erfordert fundiertes technisches Fachwissen. Auch die Skalierbarkeit kann eine Herausforderung darstellen, da einige Plattformen möglicherweise nicht für die effiziente Verarbeitung großer Protokoll-Datenmengen optimiert sind. Darüber hinaus ist der von der Community bereitgestellte Support zwar vorteilhaft, aber möglicherweise nicht zuverlässig. Zu den beliebten Open-Source-Tools für die Protokollverwaltung auf dem Markt gehören Graylog und Fluentd.

Auf der anderen Seite bieten kommerzielle Lösungen für die Protokollverwaltung die zwar teurer sind, erweiterte Funktionen und professionellen Support. Diese Lösungen sind benutzerfreundlich und skalierbar und bieten robuste Analysen, Sicherheitsintegrationen und einen dedizierten Kundensupport, um einen reibungslosen Betrieb zu gewährleisten. Sie sind ideal für Unternehmen, die umfassende Funktionen und zuverlässige Unterstützung benötigen, um große Protokolldatenmengen effizient zu verarbeiten.

Auswahl von Protokollverwaltungstools basierend auf den Bereitstellungsoptionen: Vor-Ort- vs. Cloud-Protokollverwaltungslösung

IT-Ressourcen, Skalierbarkeit und Protokollverwaltungsziele sind einige der anderen kritischen Faktoren, die die Auswahl eines Protokollverwaltungstools bestimmen. Diese Faktoren helfen Ihnen bei der Bestimmung eines Protokollverwaltungstools basierend auf den Bereitstellungsoptionen. Wenn Sie über weniger IT-Ressourcen verfügen und mehr Quellen mit hoher Skalierbarkeit überwachen müssen, können Sie sich für eine Cloud-basierte Protokollverwaltungslösung entscheiden. Wenn Sie jedoch Sicherheitsbeschränkungen bei der Protokollverwaltung haben, können Sie eine lokale Installation bevorzugen. Lokale Lösungen bieten mehr Kontrolle über Daten und Anpassungsmöglichkeiten, können jedoch ressourcenintensiv sein und erfordern eine umfangreiche laufende Wartung. Sie eignen sich möglicherweise für Organisationen mit spezifischen Sicherheits- oder Compliance-Anforderungen, die eine Vor-Ort-Speicherung der Daten erfordern.

Cloud-basierte Protokollverwaltungslösungen helfen bei der Erfassung, Speicherung, Analyse und Verwaltung von Protokollen, die von verschiedenen Cloud-Diensten, Anwendungen und Infrastrukturen generiert werden. Diese Lösungen reduzieren die Kosten, die mit dem Kauf von Hardware und Infrastruktur vor Ort verbunden sind. Der Hauptvorteil von Cloud-Protokollierungslösungen ist ihre Fähigkeit, sich mit Ihrem Protokollvolumen zu skalieren, basierend auf Ihren wachsenden Geschäftsanforderungen. Sie bieten umfassende Funktionen, um eine nahtlose Überwachung, Sicherheit und Compliance in Cloud-zentrierten Umgebungen zu gewährleisten. Darüber hinaus lassen sie sich nahtlos in andere Cloud-Dienste, DevOps-Tools und IT-Managementsysteme integrieren. Cloud-Lösungen bieten automatische Updates, Backups und Sicherheitspatches und stellen so sicher, dass das System immer auf dem neuesten Stand ist.

Vorteile der Bereitstellung einer Protokollverwaltungssoftware:

Verbesserte Sichtbarkeit und Einblicke

Eine Protokollverwaltungssoftware bietet eine zentralisierte Ansicht all Ihrer Protokolldaten, Echtzeitüberwachung und erweiterte Analysen. Diese umfassende Sichtbarkeit ermöglicht es Ihnen, tiefere Einblicke in die Systemleistung und Benutzeraktivitäten zu gewinnen, sodass Sie fundierte Entscheidungen treffen können.

Verbesserte Sicherheitslage

Mit einer Protokollverwaltungssoftware können Sie Bedrohungen effektiv erkennen und Ihre Reaktionsfähigkeit bei Vorfällen verbessern, um Ihre Vermögenswerte und sensiblen Daten zu schützen, während Sie gleichzeitig die Einhaltung von Compliance-Standards sicherstellen, um das Risiko rechtlicher Sanktionen zu verringern.

Optimierte Betriebsabläufe und Fehlerbehebung

Protokollverwaltungstools optimieren Betriebsabläufe, indem sie eine schnellere Problemlösung ermöglichen und Ausfallzeiten reduzieren. Durch die Verbesserung des Ressourcenmanagements können Sie die betriebliche Effizienz und Produktivität steigern.

Kosteneinsparungen

Durch die Implementierung von Protokollverwaltungssoftware können Sie durch die Automatisierung der Protokollerfassungs- und -analyseprozesse erhebliche Kosteneinsparungen erzielen. Diese Automatisierung reduziert den Bedarf an manuellen Eingriffen, senkt die Betriebskosten und verbessert Ihre Kapitalrendite.

Skalierbarkeit

Protokollverwaltungstools sind so konzipiert, dass sie mit den wachsenden Datenmengen von Unternehmen Schritt halten können. Diese Skalierbarkeit stellt sicher, dass Sie Ihre Protokolldaten bei einer Erweiterung Ihres Betriebs effektiv verwalten können, ohne die Leistung zu beeinträchtigen.

Verbesserte Zusammenarbeit

Zentralisierte Protokolldaten und umfassende Berichtsfunktionen fördern eine bessere Zusammenarbeit zwischen verschiedenen Teams innerhalb einer Organisation. Verbesserte Kommunikation und gemeinsame Erkenntnisse führen zu einer effektiveren Problemlösung und einem effektiveren Projektmanagement.

Häufige Herausforderungen bei der Protokollverwaltung

Datenvolumen

Mit der Skalierung Ihrer Systeme steigt die Menge der Protokolldaten exponentiell an. Manchmal kann sich die Anzahl der pro Sekunde generierten Ereignisse aufgrund von Sicherheitsangriffen oder Betriebsfehlern vervielfachen. Dieses schnelle Wachstum erfordert effiziente Speicherlösungen und leistungsstarke Verarbeitungskapazitäten, um den Datenfluss zu bewältigen. Ohne angemessene Strategien kann es zu einer Datenüberlastung kommen, die es schwierig macht, aussagekräftige Erkenntnisse zu gewinnen und eine optimale Systemleistung aufrechtzuerhalten.

Komplexität der Protokolle

Protokolle stammen aus unterschiedlichen Quellen und in verschiedenen Formaten, was den Prozess der effektiven Analyse und Normalisierung erschweren kann. Verwenden Sie gängige Protokollformate wie JSON oder Syslog, um die Analyse, Auswertung und Korrelation über verschiedene Systeme und Anwendungen hinweg zu vereinfachen und die Daten für eine aussagekräftige Analyse zu standardisieren.

Sicherheitsbedenken

Protokolle enthalten oft sensible Informationen wie Benutzernamen, Passwörter und IP-Adressen. Dies erfordert robuste Sicherheitsmaßnahmen, um unbefugten Zugriff zu verhindern und die Integrität Ihrer Protokolldaten zu gewährleisten. Die Implementierung von Verschlüsselung, Zugriffskontrollen und regelmäßigen Audits ist unerlässlich, um diese sensiblen Informationen zu schützen.

Alarmmüdigkeit

Die kontinuierliche Überwachung von Protokollen ist unerlässlich, führt aber zwangsläufig zur Generierung zahlreicher Alarme. Dies kann zu einer Alarmmüdigkeit führen, bei der Sie und Ihr Team von der schieren Menge an Benachrichtigungen überfordert werden. Infolgedessen werden kritische Warnmeldungen möglicherweise ignoriert oder übersehen, was die Effektivität Ihres Protokollverwaltungssystems beeinträchtigt.

Kosten für die Protokollaufbewahrung

Die Speicherung von Protokolldaten über einen längeren Zeitraum kann kostspielig sein, insbesondere wenn die Einhaltung von Vorschriften und behördlichen Auflagen eine langfristige Aufbewahrung vorschreibt. Die Notwendigkeit der Aufbewahrung von Protokolldaten mit den damit verbundenen Speicherkosten in Einklang zu bringen, ist eine große Herausforderung. Effiziente Datenarchivierungslösungen und mehrstufige Speicherstrategien können Ihnen bei der Verwaltung dieser Kosten helfen.

Herausforderungen bei der Cloud-Protokollierung

Eine cloudbasierte Infrastruktur erhöht die Komplexität der Protokollerfassung und -verwaltung und erfordert neue Strategien für die Erfassung von Protokollen aus verteilten Systemen. Herkömmliche Methoden zur Protokollerfassung können in Cloud-Umgebungen aufgrund ihrer mangelnden Skalierbarkeit und Anpassungsfähigkeit an die dynamische Natur cloudbasierter Systeme versagen. Für eine effiziente Protokollverwaltung benötigen Sie cloudnative Lösungen.

Best Practices für die Protokollverwaltung

- Netzwerkbetrieb

- Sicherheitsmaßnahmen

- IT-Compliance

Ziel

Nutzen Sie Protokollverwaltungstools, um eine reibungslose Netzwerkleistung sicherzustellen und Probleme effizient zu beheben.

Bewährte Verfahren

Sammeln Sie Protokolle von kritischen Netzwerkgeräten

Stellen Sie sicher, dass Sie Daten von Perimeter-Netzwerkgeräten wie Routern, Switches, Firewalls und Servern sowie von Anwendungen sammeln, die sich direkt auf die Netzwerkleistung auswirken. Dieser umfassende Ansatz bietet Ihnen einen ganzheitlichen Überblick über Ihre Netzwerkumgebung und ermöglicht eine gründliche Analyse und effektive Fehlerbehebung.

Überwachen Sie wichtige Kennzahlen

Behalten Sie wichtige Kennzahlen wie Latenz, Paketverlust, Durchsatz und Ressourcennutzung genau im Auge. Diese Kennzahlen bieten wertvolle Einblicke in den Zustand und die Leistung Ihres Netzwerks und ermöglichen es Ihnen, potenzielle Probleme zu erkennen, bevor sie eskalieren und den Betrieb beeinträchtigen.

Warnmeldungen bei kritischen Ereignissen

Das Einrichten von Warnmeldungen bei kritischen Ereignissen ist für eine rechtzeitige Reaktion und Schadensbegrenzung unerlässlich. Konfigurieren Sie Warnmeldungen für:

- Netzwerkausfälle

- Verschlechterung der Serverleistung

- Konfigurationsänderungen

- Verdächtige Benutzeraktivitäten

- Langsame Abfrageausführung

Durch die umgehende Behebung dieser Probleme können Sie Ausfallzeiten minimieren und einen unterbrechungsfreien Netzwerkbetrieb sicherstellen.

Integrieren Sie Netzwerküberwachungstools

Durch die Integration Ihrer Protokollverwaltungssoftware in Netzwerküberwachungstools können Sie den Netzwerkverkehr effektiver analysieren. Diese Integration optimiert die Protokollanalyseprozesse und erleichtert es Ihnen, die Ursache von Netzwerkproblemen zu ermitteln. Durch die Nutzung der Funktionen beider Systeme erhalten Sie tiefere Einblicke in das Netzwerkverhalten und können proaktive Maßnahmen zur Leistungsoptimierung und Verbesserung der Sicherheit ergreifen.

Die Integration von EventLog Analyzer in die leistungsstarke Netzwerküberwachungssoftware OpManager von ManageEngine ermöglicht die Weiterleitung kritischer Protokolle für eine gründliche Analyse. Diese Integration ermöglicht ein umfassendes Verständnis des Benutzerverhaltens, die Erkennung von Anomalien und die Identifizierung von Bedrohungen und gewährleistet so eine sichere und effiziente Netzwerkumgebung.

Ziel

Verwendung von Tools zur Protokollverwaltung, um Bedrohungen zu erkennen, forensische Analysen durchzuführen, Benutzeraktivitäten zu überwachen und auf Vorfälle zu reagieren.

Bewährte Verfahren

Sammeln von sicherheitsrelevanten Protokollen

Sorgen Sie für eine umfassende Abdeckung, indem Sie Protokolle von wichtigen Sicherheitskomponenten wie Firewalls, Intrusion Detection Systems (IDS)/Intrusion Prevention Systems (IPS), Benutzerauthentifizierungssystemen und Anwendungssicherheitsprotokollen einbeziehen. Dieser ganzheitliche Ansatz bietet eine solide Grundlage für die Erkennung von Bedrohungen und die forensische Analyse.

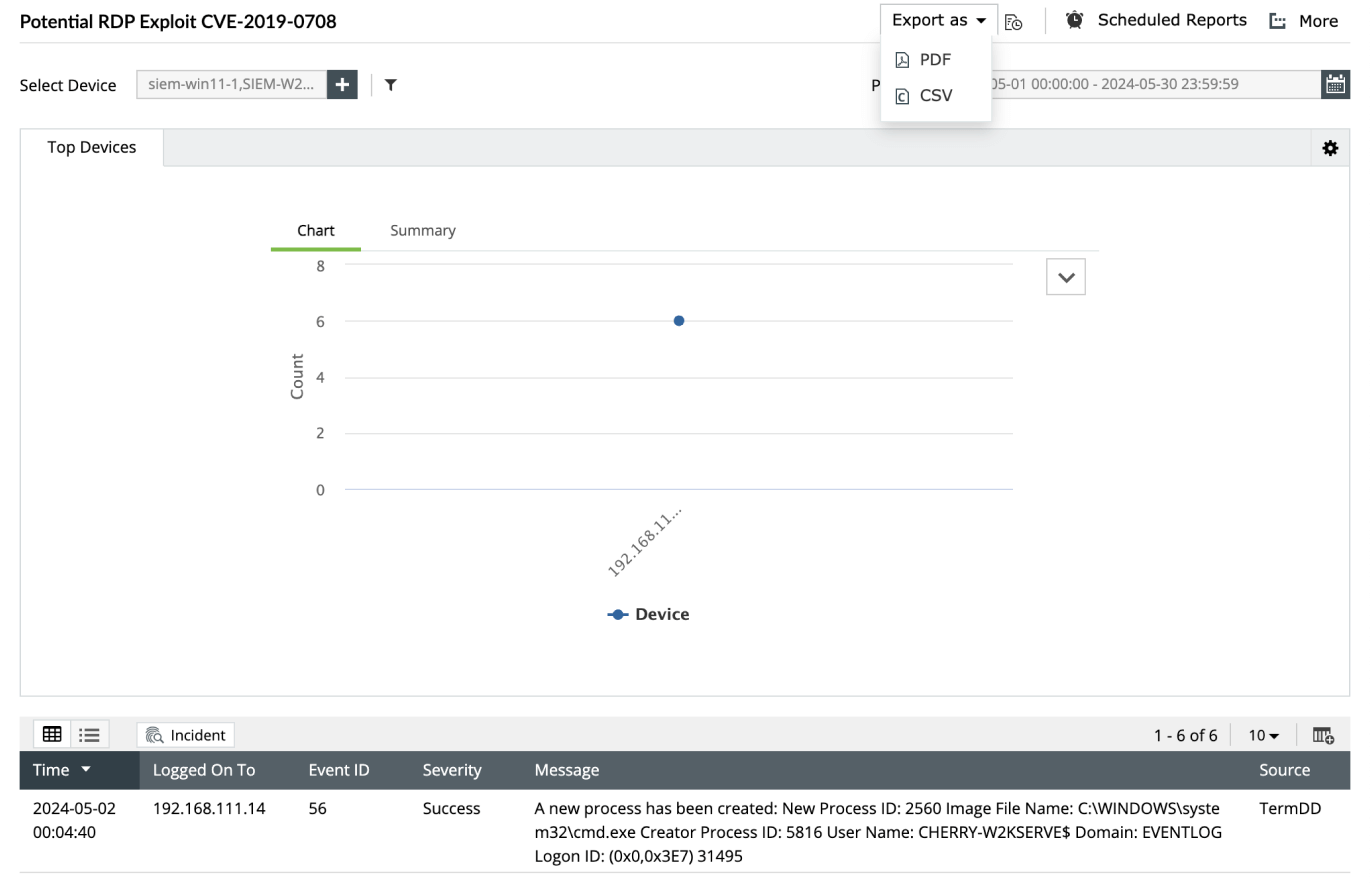

Überwachen wichtiger Sicherheitsmetriken

Überwachen Sie kontinuierlich wichtige Sicherheitsmetriken, um potenzielle Bedrohungen und Schwachstellen proaktiv zu erkennen. Verfolgen Sie von Ihren Systemen erkannte Sicherheitsereignisse, Anmeldeversuche und jeden verdächtigen Ressourcenzugriff, um schnell auf Sicherheitsvorfälle reagieren zu können.

Warnung bei kritischen Sicherheitsereignissen

Implementieren Sie Warnmeldungen für kritische Sicherheitsereignisse, um eine rechtzeitige Reaktion und Schadensbegrenzung zu ermöglichen. Richten Sie Warnungen für Indikatoren von Sicherheitsverletzungen ein, wie z. B.:

- Erkennung von Malware

- Unerlaubte Zugriffsversuche auf Daten oder Ressourcen

- Denial-of-Service-Angriffe (DoS)

- Erweiterung von Privilegien

- Lateral Movement

- Exfiltration von Daten

Diese Warnungen dienen als Frühwarnsignale und tragen dazu bei, die Auswirkungen von Sicherheitsverletzungen zu minimieren:

Nutzung von SIEM-Systemen

Integrieren Sie Protokollverwaltungssysteme in Sicherheitsinformations- und Ereignisverwaltungslösungen (SIEM), um erweiterte Funktionen zur Erkennung von Bedrohungen, zur Korrelation und zur Reaktion auf Zwischenfälle zu erhalten. SIEM-Systeme bieten ausgefeilte Funktionen für die Protokollanalyse und die Visualisierung von Sicherheitsereignissen in Ihrer gesamten Infrastruktur und versetzen Sicherheitsteams in die Lage, Bedrohungen effektiver zu erkennen und darauf zu reagieren.

Wahrung der Protokollintegrität: Stellen Sie die Integrität Ihrer Protokolldaten sicher, um zuverlässige forensische Analyse nund Compliance-Anforderungen zu unterstützen. Implementieren Sie Maßnahmen zum Schutz von Protokollen vor Manipulationen oder unbefugten Änderungen, wie z. B. die Implementierung von kryptografischem Hashing oder digitalen Signaturen. Die Aufrechterhaltung der Protokollintegrität ist für die Wahrung der Authentizität der forensischen Beweise bei der Untersuchung von Vorfällen von entscheidender Bedeutung.

Ziel

Verwendung von Protokollverwaltungssoftware zur Überwachung von Benutzeraktivitäten, Finanztransaktionen, Änderungen der Systemkonfiguration und des Zugriffs auf vertrauliche Daten, um Compliance-Anforderungen zu erfüllen.

Bewährte Praktiken

Verfolgen Sie Konformitätskennzahlen

Erstellen Sie regelmäßig detaillierte Audit-Berichte, um Einblicke in Ihren Compliance-Status zu erhalten und Bereiche mit Verbesserungsbedarf zu identifizieren. Führen Sie umfassende Prüfprotokolle, um Änderungen, Zugriffe und Aktionen innerhalb Ihrer Systeme zu verfolgen und so Verantwortlichkeit und Transparenz zu gewährleisten. Überwachen Sie kontinuierlich Datenzugriffsstatistiken, um Anomalien oder unbefugte Zugriffsversuche zu erkennen und potenzielle Compliance-Probleme proaktiv anzugehen.

Warnung bei Compliance-Verstößen

Konfigurieren Sie Warnmeldungen für Verstöße gegen die Datenzugriffskontrolle, verdächtige Aktivitäten im Zusammenhang mit sensiblen Daten und Abweichungen von Compliance-Standards, um zeitnah reagieren und Abhilfe schaffen zu können.

Zuordnung von Protokollen zu Compliance-Anforderungen

Überprüfen und aktualisieren Sie regelmäßig die Protokollkonfigurationen, um sicherzustellen, dass die Protokolle Daten erfassen, die für bestimmte gesetzliche Anforderungen relevant sind, und erleichtern Sie so die genaue Erstellung von Compliance-Berichten und Audits.

Sehen Sie sich dieses Video an, um mehr über bewährte Verfahren für die Protokollverwaltung zu erfahren.

Jetzt ansehenWie wählt man das beste Protokollverwaltungstool aus?

Um das beste Protokollverwaltungstool für Ihre Organisation zu finden, sollten Sie bei Ihrer Entscheidung Faktoren wie Ihr Budget, die Größe und Komplexität Ihrer IT-Infrastruktur und den gewünschten Grad der Anpassung berücksichtigen.

Überprüfen Sie zunächst die Skalierbarkeit, ob das Tool Ihr aktuelles und zukünftiges Protokollvolumen bewältigen kann. Es sollte geprüft werden, ob es zu Ihrer bestehenden IT-Infrastruktur passt, um eine nahtlose Bereitstellung und Interoperabilität zu gewährleisten. Sicherheitsfunktionen, einschließlich Compliance-Berichterstattung, müssen den gesetzlichen Anforderungen entsprechen. Überprüfen Sie, ob das Tool benutzerfreundlich und leicht zu integrieren ist und wie hoch die Akzeptanzrate unter den IT-Mitarbeitern ist. Leistung und Zuverlässigkeit sind für eine kontinuierliche Protokollüberwachung und -analyse unerlässlich. Kosten- und Lizenzmodelle sollten auf Erschwinglichkeit und Flexibilität verglichen werden. Schließlich sollten Sie die Qualität des Supports und der Dokumentation des Anbieters bewerten, um Probleme effektiv beheben zu können. Wenn Sie diese Faktoren sorgfältig abwägen, können Sie das beste Protokollverwaltungstool auswählen, das zu Ihrer Organisation passt.

Die besten Protokollverwaltungstools

Hier sind einige der besten Protokollverwaltungstools auf dem Markt, jedes mit seinen eigenen Stärken und Schwächen:

- EventLog Analyzer

- SolarWinds

- Graylog

- Datadog

- Elastic Stack

EventLog Analyzer

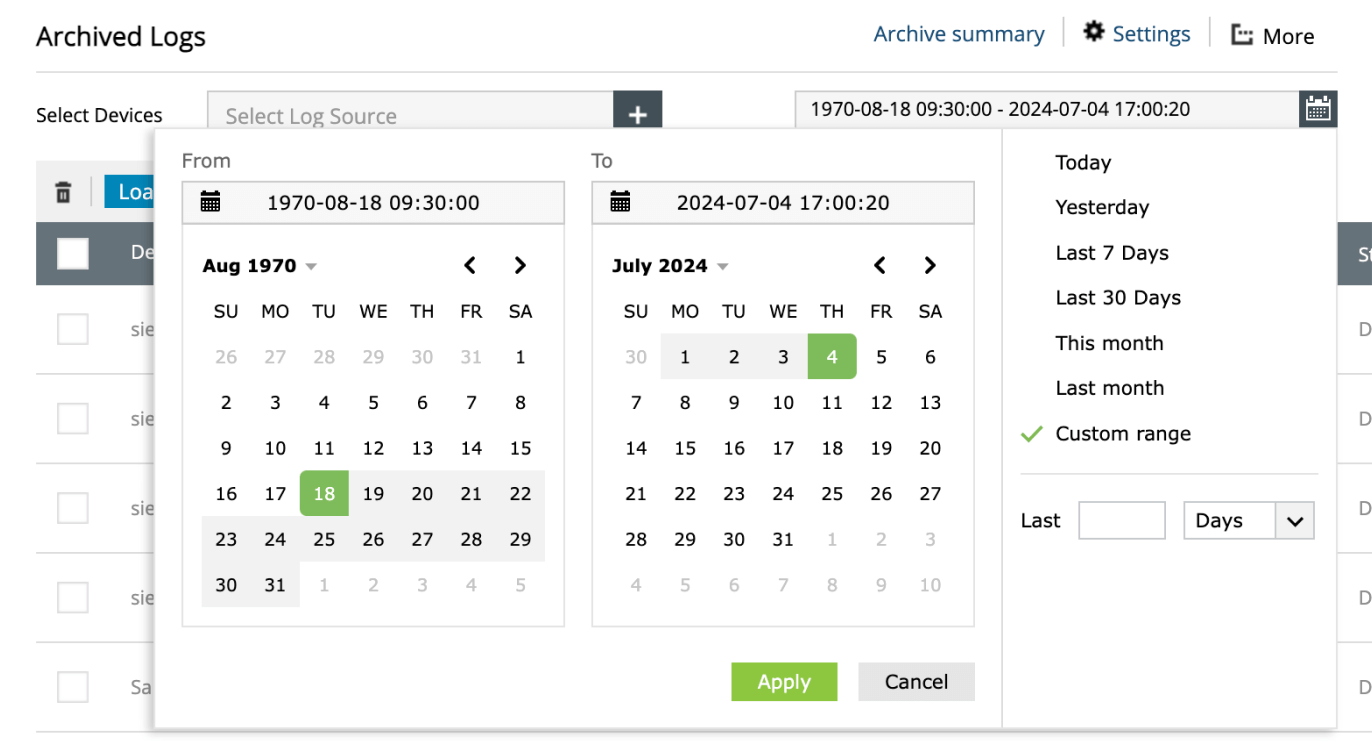

ManageEngine EventLog Analyzer ist eine umfassende Protokollverwaltungs- und IT-Compliance-Lösung, die den Protokollverwaltungsprozess automatisiert, einschließlich Protokollerfassung, -analyse, -korrelation, -suche und -archivierung, alles von einer einzigen Konsole aus. Mit über 750 unterstützten Protokollquellen, darunter Windows-/Unix-Server, Datenbanken, Webserver, Anwendungen und Netzwerkgeräte wie Firewalls, Router, Switches und IDS/IPS, gewährleistet es eine umfassende Protokollabdeckung. Seine fortschrittlichen Analysefunktionen generieren über 1.000 sofort einsatzbereite Audit-Berichte und Warnprofile und machen es zur ersten Wahl, wenn es darum geht, Sicherheits-, Audit- und Compliance-Anforderungen zu erfüllen.

Preisgestaltung

ManageEngine EventLog Analyzer bietet nicht nur erstklassige Protokollverwaltungsfunktionen, sondern ist auch zu einem unglaublich günstigen Preis erhältlich. Die Professional Edition ist bereits ab 595 $ für bis zu 50 Protokollquellen erhältlich, mit flexiblen Preisen für größere Umgebungen und zusätzlichen Funktionen.

Vorteile

Skalierbarkeit

EventLog Analyzer verarbeitet große Mengen an Protokolldaten effizient, um den wachsenden Anforderungen Ihrer Organisation gerecht zu werden.

Benutzerfreundlichkeit

EventLog Analyzer bietet eine benutzerfreundliche Oberfläche mit anpassbaren Dashboards, vordefinierten Berichten, Warnprofilen und Korrelationsregeln.

Kosteneffizienz

EventLog Analyzer ist im Vergleich zu anderen Lösungen auf dem Markt eine erschwingliche Protokollverwaltungssoftware. Mit seiner breiten Palette an Funktionen bietet es das beste Preis-Leistungs-Verhältnis.

Personalisierung

Sie können die Software ganz einfach an die spezifischen Bedürfnisse und Anforderungen Ihrer Organisation anpassen und so ihre Effektivität bei der Bewältigung Ihrer einzigartigen Herausforderungen steigern.

Nachteile

Komplexität der erweiterten Funktionen

Die Ersteinrichtung und -konfiguration kann für einige Benutzer komplex sein, und die Nutzung erweiterter Funktionen kann zusätzliche Ressourcen und Fachkenntnisse erfordern.

Weitere umfangreiche Funktionen

Echtzeit-Protokollanalyse

Verarbeiten Sie Protokolldaten mit 25.000 Protokollen pro Sekunde, um Angriffe in Echtzeit zu erkennen. Überwachen Sie Protokolle kontinuierlich mit Echtzeitanalysen, um Sicherheitsbedrohungen und betriebliche Probleme zu erkennen und darauf zu reagieren.

Überwachung der Dateiintegrität

Es überwacht kontinuierlich kritische Systemdateien und Verzeichnisse in Echtzeit und erkennt nicht autorisierte Änderungen.

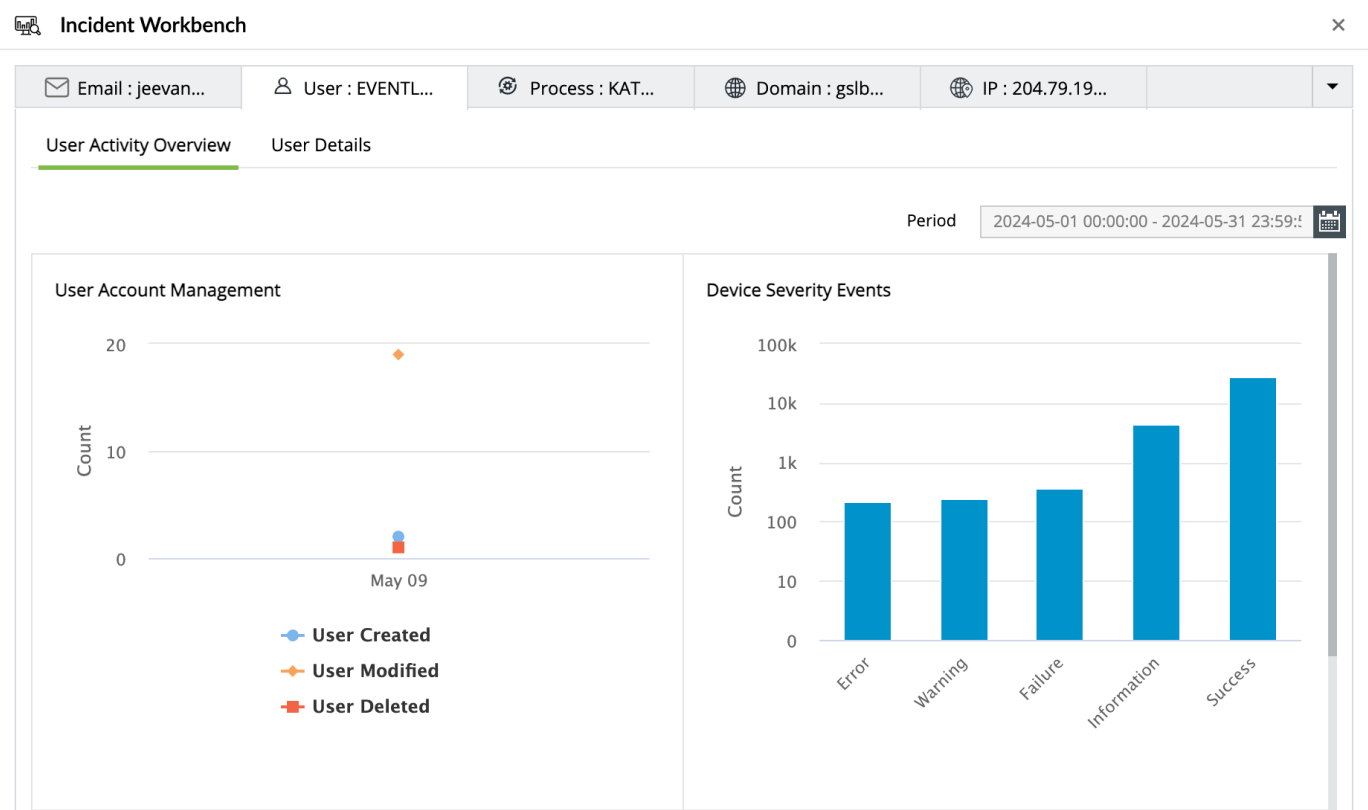

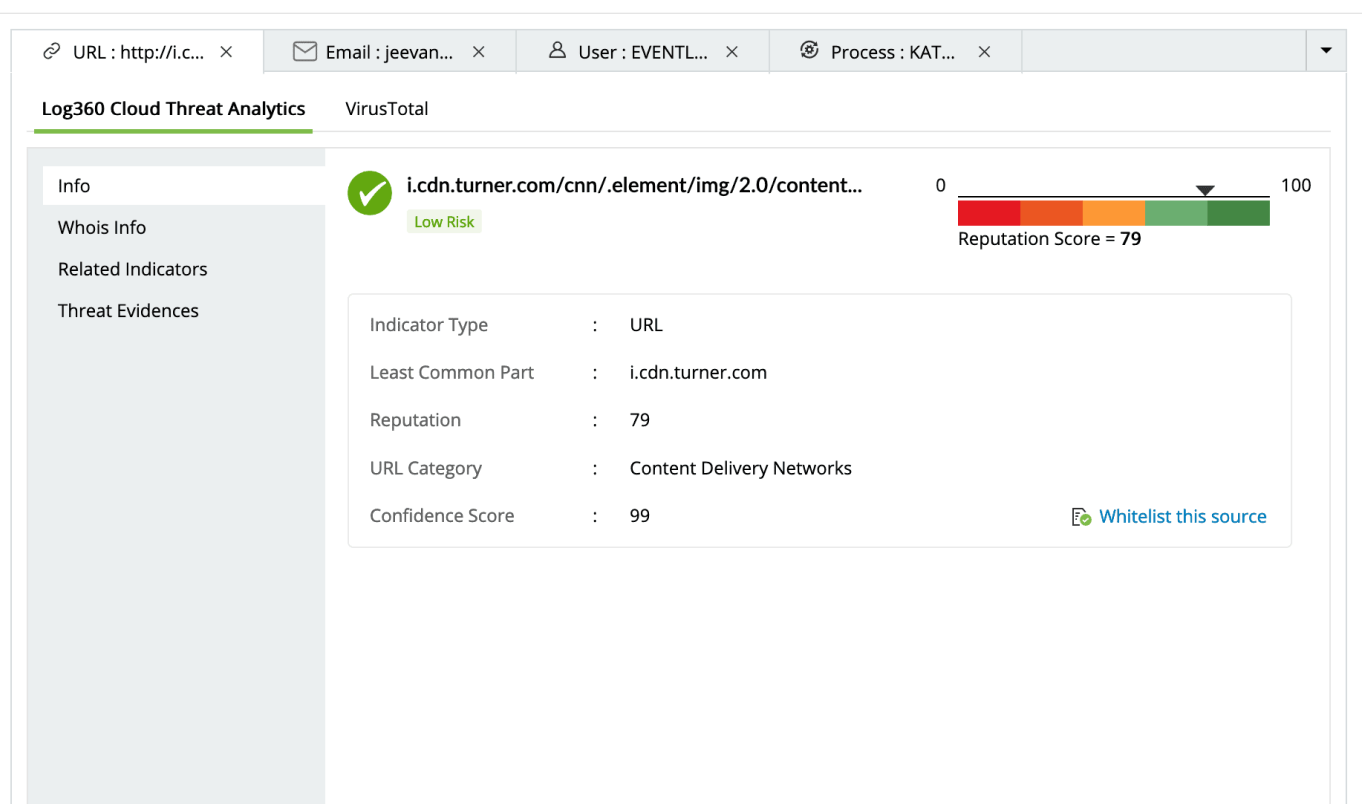

Erweiterte Bedrohungsanalyse

Bewertung der Bedrohungsschwere einschließlich Reputationsbewertungen für IPs, URLs und Domains. Gewinnen Sie Einblicke in das Benutzerverhalten, die Bedrohungsschwere und Prozessereignisse für eine umfassende Sicherheitsüberwachung.

Threat Intelligence

Erhalten Sie sofortige Benachrichtigungen per SMS oder E-Mail, wenn Ihr Netzwerk auf bösartige IPs oder URLs stößt, und nutzen Sie globale Threat Intelligence von STIX, TAXII und AlienVault OTX.

Compliance-Management

Greifen Sie auf sofort einsatzbereite Compliance-Berichte für mehr als 25 Vorschriften zu. Erfüllen Sie die Anforderungen an forensische Analysen und die Protokollarchivierung mit leistungsstarken Such- und sicheren Archivierungsfunktionen.

SolarWinds Log Analyzer

SolarWinds Log Analyzer ist eine robuste Protokollmanagement-Lösung zur Erfassung, Analyse und Visualisierung von Protokolldaten in Echtzeit. Sie eignet sich besonders für den IT-Betrieb und die Infrastrukturüberwachung und hilft Unternehmen, Probleme schnell zu erkennen und zu beheben.

Preisgestaltung

SolarWinds Log Analyzer bietet ein abonnementbasiertes Preismodell. Es beginnt bei etwa 1.495 US-Dollar pro Jahr für kleinere Implementierungen. Größere Umgebungen und zusätzliche Funktionen können die Kosten erhöhen.

Vorteile

Integration

Die nahtlose Integration in das breitere SolarWinds-Ökosystem gewährleistet einen reibungslosen Betrieb mit der bestehenden Infrastruktur.

Analyse in Echtzeit

Mit den Echtzeit-Protokollanalysefunktionen können Sie Probleme sofort lösen, wenn sie auftreten.

Alarmierungssystem

Das umfassende Alarmierungs- und Benachrichtigungssystem sorgt dafür, dass Sie immer über kritische Ereignisse informiert sind.

Nachteile

Kosten

Obwohl SolarWinds Protokoll Analyzer robuste Funktionen bietet, kann er im Vergleich zu einigen Open-Source-Alternativen teurer sein.

Komplexität

Das Einrichten und Konfigurieren von SolarWinds Protokoll Analyzer für große Umgebungen kann aufgrund seiner Komplexität einen gewissen Aufwand erfordern.

Ressourcenintensiv

Um eine optimale Leistung zu erzielen, kann das Programm ressourcenintensiv sein, da es viel CPU und RAM benötigt.

Graylog

Graylog ist ein leistungsstarkes Tool zur Verwaltung und Analyse von Protokollen, das die Überwachung, Analyse und Visualisierung von Protokollen in Echtzeit ermöglicht. Es ist benutzerfreundlich und skalierbar, so dass es sich für Unternehmen unterschiedlicher Größe eignet.

Preisgestaltung

Graylog bietet eine kostenlose Open-Source-Version mit Kernfunktionalitäten. Für erweiterte Funktionen und Support auf Unternehmensebene richtet sich der Preis für Graylog Enterprise nach der Anzahl der Knoten und dem Datenvolumen, wobei die Kosten bei etwa 1.500 US-Dollar pro Knoten und Jahr beginnen.

Vorteile

Protokollüberwachung in Echtzeit

Graylog bietet Protokollüberwachung und -warnung in Echtzeit und ermöglicht so schnelle Reaktionen auf auftretende Probleme.

Benutzerfreundliches Interface

Die Benutzeroberfläche ist intuitiv und bietet anpassbare Dashboards und Visualisierungen, so dass sie für Benutzer mit unterschiedlichen technischen Kenntnissen zugänglich ist.

Skalierbarkeit

Graylog ist skalierbar und kann große Mengen an Protokolldaten verarbeiten, was sowohl für kleine als auch für große Unternehmen geeignet ist.

Nachteile

Funktionseinschränkungen in der kostenlosen Version

Der Open-Source-Version fehlen einige fortgeschrittene Funktionen, die in der Enterprise-Edition verfügbar sind und die für größere oder komplexere Umgebungen notwendig sein könnten.

Komplexe Konfiguration

Die anfängliche Einrichtung und Konfiguration kann komplex sein und erfordert möglicherweise technisches Fachwissen, insbesondere bei größeren Einsätzen.

Ressourcenanforderungen

Die Verwaltung umfangreicher Graylog-Einsätze ist zwar effizient, kann aber erhebliche Rechenressourcen und eine sorgfältige Planung zur Aufrechterhaltung der Leistung erfordern.

Datadog

Datadog ist eine integrierte Plattform zur Verwaltung, Überwachung und Analyse von Protokollen. Sie bietet Echtzeit-Protokollanalyse und -Warnungen sowie umfangreiche Integrationen für Cloud-Dienste, Anwendungen und DevOps-Tools.

Preisgestaltung

Der Preis für die Protokollverwaltung von Datadog beginnt bei 1,27 US-Dollar pro Million erfasster Protokollereignisse pro Monat, wobei zusätzliche Kosten für eine längere Aufbewahrung und erweiterte Funktionen anfallen.

Vorteile

Erweiterte Analytik

Datadog bietet fortschrittliche Analyse- und maschinelle Lernfähigkeiten, die anspruchsvollere Einblicke und Anomalieerkennung ermöglichen.

Integrations-Ökosystem

Es verfügt über ein Integrations-Ökosystem, das eine Vielzahl von Cloud-Diensten, Anwendungen und DevOps-Tools unterstützt.

Analyse in Echtzeit

Die Lösung ermöglicht Protokollanalysen und -warnungen in Echtzeit, damit Unternehmen schnell auf Probleme reagieren können.

Nachteile

Kosten

Der Service kann bei großen Protokollmengen teuer werden, insbesondere wenn zusätzliche Funktionen und eine erweiterte Aufbewahrung in Anspruch genommen werden.

Lernkurve

Es gibt eine steilere Lernkurve für fortgeschrittene Funktionen, deren Beherrschung zusätzliche Schulungen und Zeit erfordern kann.

Ökosystem-Abhängigkeit

Der Dienst hängt stark vom Datadog-Ökosystem ab, was eine Einschränkung darstellen kann, wenn eine Integration mit Tools und Diensten erforderlich ist, die nicht von Datadog unterstützt werden.

Elastischer Stapel (ELK Stack)

ELK Stack ist ein Open-Source-Tool für die Protokollverwaltung. Es bietet eine zentralisierte Protokollsammlung, -speicherung und -analyse durch seine drei Kernkomponenten: Elasticsearch, Logstash und Kibana. Elasticsearch bietet eine robuste Such- und Analyse-Engine, Logstash sorgt für eine flexible Protokollsammlung und -verarbeitung und Kibana bietet eine intuitive Datenvisualisierung und Dashboard-Erstellung.

Preisgestaltung

Elastic Stack ist für selbstverwaltete Bereitstellungen kostenlos. Für gehostete Dienste beginnt Elastic Cloud bei 16 US-Dollar pro Monat, wobei die Preise für Unternehmenslösungen über Elastic Cloud Enterprise angepasst werden können.

Vorteile

Anpassbarkeit

Elastic Stack ist in hohem Maße anpassbar und erweiterbar und wird von einer starken Community unterstützt.

Skalierbarkeit

Es bietet Skalierbarkeit, Flexibilität, Visualisierung und Echtzeit-Suchanalysefunktionen.

Nachteile

Komplexität

Die Komplexität der Einrichtung und Verwaltung kann eine Herausforderung sein.

Leistungsprobleme

Bei sehr großen Datenmengen kann es zu Leistungsproblemen kommen, wenn sie nicht ordnungsgemäß optimiert werden.

Ressourcenanforderungen

Für umfangreiche Einsätze benötigen Sie erhebliche Ressourcen.

Sie sind sich nicht sicher, welches Protokollverwaltungstool Sie wählen sollen? Suchen Sie nicht weiter.

Erleben Sie EventLog Analyzer in Aktion - buchen Sie jetzt eine kostenlose Web-Demo!

Finden Sie das perfekte Paket für Ihr Unternehmen

Der Jahrespreis beginnt bei 595 $Um Ihnen bei der Bewertung zu helfen, bieten wir Folgendes an:

- 30 Tage lang voll funktionsfähige kostenlose Testversion

- Keine Benutzerbeschränkungen

- Kostenloser technischer Support rund um die Uhr

Vielen Dank für Ihr Interesse an ManageEngine EventLog Analyzer.

Wir haben Ihre Anfrage für eine personalisierte Demo erhalten und werden Sie in Kürze kontaktieren.

Füllen Sie dieses Formular aus, um eine individuelle Web-Demo zu vereinbaren

Sie können sich auch dieses kurze Video über die Funktionen von EventLog Analyzer ansehen.

Bei Betrachtung der angebotenen Optionen werden Sie feststellen, dass jedes Protokollverwaltungstool seine Stärken hat. EventLog Analyzer zeichnet sich jedoch durch seine Skalierbarkeit und Benutzerfreundlichkeit aus. Seine Erschwinglichkeit und Anpassungsoptionen machen es zu einer bevorzugten Wahl unter den Benutzern. Mit seinem hervorragenden Ruf und seinen umfassenden Funktionen ist EventLog Analyzer der Top-Anwärter auf dem Markt.