Det første trin til at spore ind- og udlogningshændelser er at aktivere overvågning. Du kan fortælle Windows, hvilke ændringer du vil overvåge, så kun disse hændelser registreres i sikkerhedsloggen.

For at se brugernes loginhistorik i Active Directory skal du aktivere overvågning med nedenstående trin:

- 1 Kør gpmc.msc (Group Policy Management Console).

- 2 Opret en ny GPO.

- 3 Klik på Rediger, og naviger til Computerkonfiguration > Politikker > Windows-indstillinger > Sikkerhedsindstillinger > Avanceret konfiguration af overvågningspolitik > Overvågningspolitikker. Under Overvågningspolitikker finder du specifikke indstillinger for ind- og udlogning og kontologin.

Ind- og udlogning:

- Overvåg login > Definer > Vellykket og mislykket.

- Overvåg udlogning > Definer > Vellykket og mislykket.

- Overvåg andre ind- og udlogningshændelser > Definer > Vellykket.

Kontologin:

- Overvåg Kerberos-godkendelsestjeneste > Definer > Vellykket og mislykket.

- 4 For at knytte den nye GPO til dit domæne skal du højreklikke <your domain="">. Vælg Tilknyt et eksisterende GPO, og vælg det GPO, du oprettede.

Som standard opdaterer Windows gruppepolitikken hvert 90. minut; hvis du vil have ændringerne afspejlet straks, kan du gennemtvinge en baggrundsopdatering af alle gruppepolitikindstillinger ved at udføre følgende kommando i Windows' kommandoprompt:

gpupdate /forceNår en bruger nu logger ind eller ud, registreres oplysningerne som en hændelse i Windows' sikkerhedslog.

Du kan se hændelserne ved at åbne Logbog og navigere til Windows-logfiler > Sikkerhed. Her finder du oplysninger om alle de hændelser, du har aktiveret overvågning for. Du kan definere størrelsen af sikkerhedsloggen her samt vælge at overskrive ældre hændelser, så de seneste hændelser registreres, når loggen er fuld.

Forståelse af hændelses-ID'er knyttet til ind- og udlogningsaktivitet.

-

Hændelses-ID 4624 – en kontologin var vellykket.

Denne hændelse registrerer hvert vellykket forsøg på at logge ind på den lokale computer. Den indeholder vigtige oplysninger om typen af login (f.eks. interaktiv, batch, netværk eller tjeneste), SID, brugernavn, netværksoplysninger og meget mere. Det er vigtigt at overvåge netop denne hændelse, da oplysningerne om typen af login ikke findes i domænecontrollere.

-

Hændelses-ID 4634 – en konto blev logget af.

Denne hændelse indikerer afslutningen på en loginsession.

-

Hændelses-ID 4647 – bruger initierede udlogning.

Denne hændelse indikerer ligesom hændelse 4634, at en bruger har logget af, men denne særlige hændelse indikerer, at login var interaktivt eller RemoteInteractive (fjernskrivebord).

-

Hændelses-ID 4625 – en konto kunne ikke logge på.

Denne hændelse dokumenterer alle mislykkede forsøg på at logge ind på den lokale computer, herunder oplysninger om, hvorfor login mislykkedes (forkert brugernavn, udløbet adgangskode, udløbet konto osv.), hvilket er nyttigt til overvågning af sikkerheden.

Alle ovennævnte hændelses-ID'er skal indsamles fra individuelle maskiner. Hvis det er underordnet, hvilken logintype det var, eller hvornår brugerne logger af, kan du blot spore følgende hændelses-ID'er fra dine domænecontrollere for at finde brugernes loginhistorik.

-

Hændelses-ID 4768 – der blev anmodet om en Kerberos-godkendelsesbillet (TGT).

Denne hændelse genereres, når domænecontrolleren godkender en godkendelsesbillet (TGT). Det betyder, at en bruger har indtastet det korrekte brugernavn og den korrekte adgangskode, og at deres konto har bestået status- og begrænsningstjek.Hvis billetanmodningen mislykkes (kontoen er deaktiveret, udløbet eller låst, forsøget er uden for logintiden osv.), logges denne hændelse som et mislykket forsøg på login.

-

Hændelses-ID 4771 – Kerberos forhåndsgodkendelse mislykkedes.

Denne hændelse betyder, at billetanmodningen mislykkedes, så denne hændelse kan betragtes som et mislykket login.

Du har sikkert bemærket, at ind- og udlogningsaktivitet betegnes med forskellige hændelses-ID'er. For at knytte disse hændelser sammen har du brug for en fælles identifikator.

Login-ID'et er et tal (unikt mellem genstarter), der identificerer den senest startede loginsession. Al efterfølgende aktivitet rapporteres med dette ID. Ved at knytte ind- og udlogningshændelser til det samme login-ID kan du beregne sessionens varighed.

Begrænsninger i indbyggede overvågningsværktøjer.

- Alle lokale ind- og udlogningsrelaterede hændelser registreres kun i sikkerhedsloggen på de enkelte computere (arbejdsstationer eller Windows-servere), ikke på domænecontrollerne (DC'erne).

- Loginhændelser registreret på domænecontrollere indeholder ikke oplysninger nok til at skelne mellem de forskellige logintyper, nemlig interaktiv, fjerninteraktiv, netværk, batch, tjeneste osv.

- Udlogningshændelser registreres ikke på domænecontrollere. Disse oplysninger er vigtige, for at fastlægge hvor længe en bestemt bruger var logget ind.

Det betyder, at du skal indsamle oplysninger fra både domænecontrollere, arbejdsstationer og andre Windows-servere for at få et komplet overblik over al ind- og udlogningsaktivitet i dit miljø. Processen er omstændelig og kan hurtigt blive frustrerende.

En nemmere måde at overvåge loginaktivitet på.

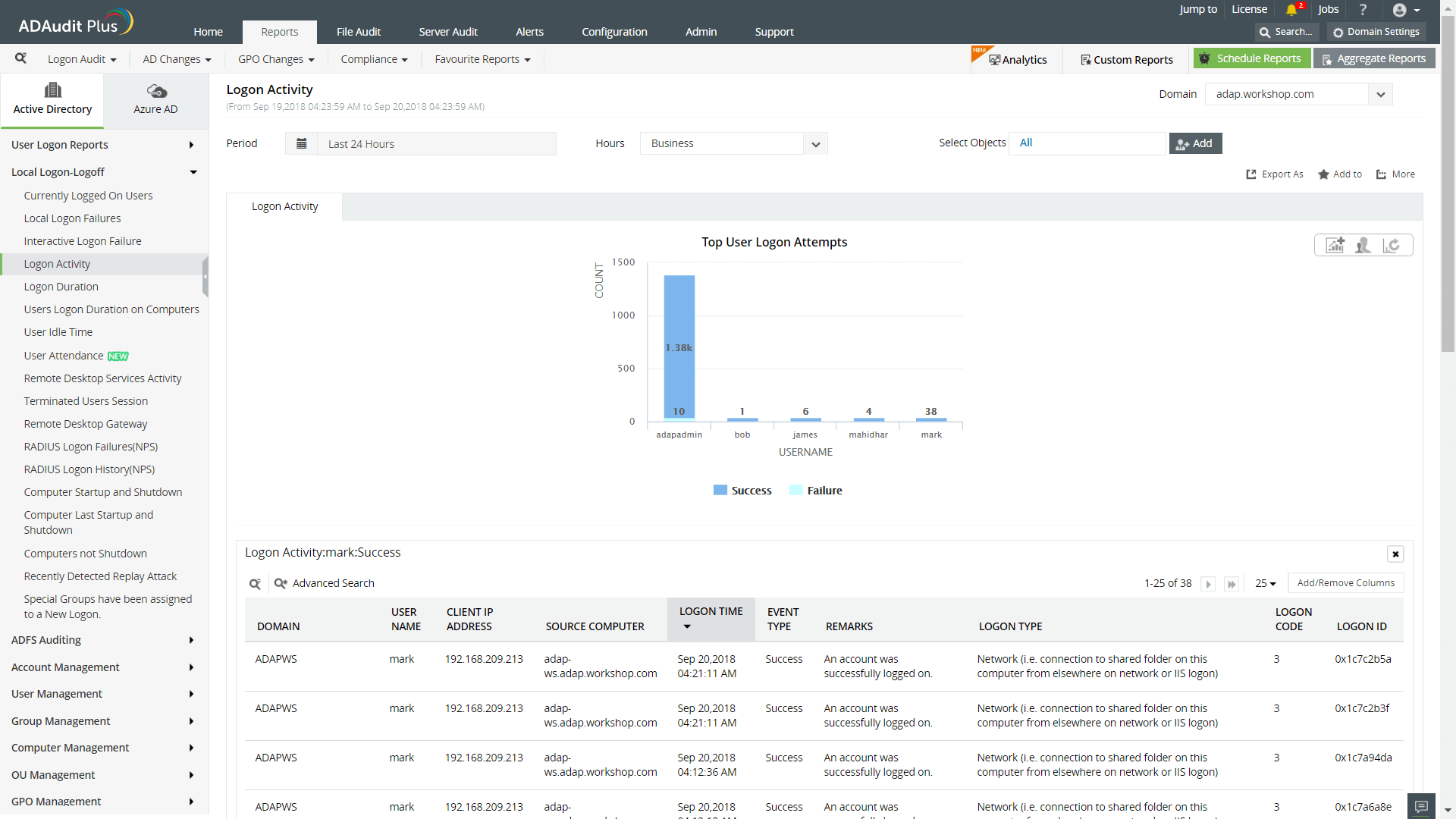

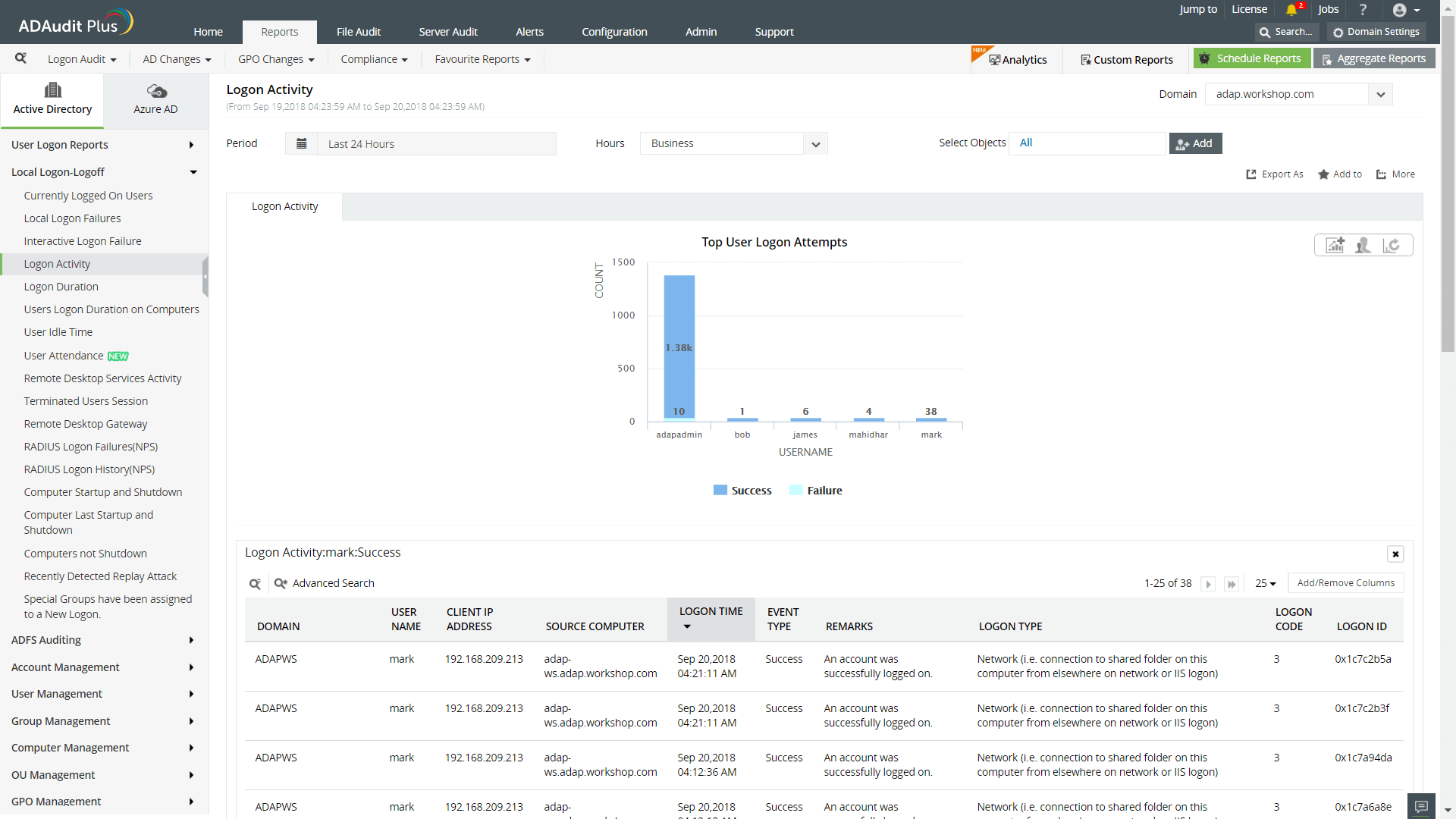

Hvad nu, hvis der var en nemmere måde at overvåge loginaktivitet på? Et værktøj som ADAudit Plus overvåger specifikke loginhændelser samt nuværende og tidligere loginaktivitet, så du kan få en liste over alle loginrelaterede ændringer.

Med ADAudit Plus kan du straks se rapporter om følgende:

- Brugerloginhistorik

- Domænecontrolleres loginhistorik

- Windows-serveres loginhistorik

- Arbejdsstationers loginhistorik

Disse oplysninger vises i et letforståeligt webinterface med statistiske oplysninger i form af diagrammer, grafer og en liste over foruddefinerede og brugertilpassede rapporter.

Rapport om brugernes loginaktivitet