Windows-hændelses-ID 4768 genereres, hver gang nøgledistributionscentret (KDC) forsøger at validere legitimationsoplysninger.

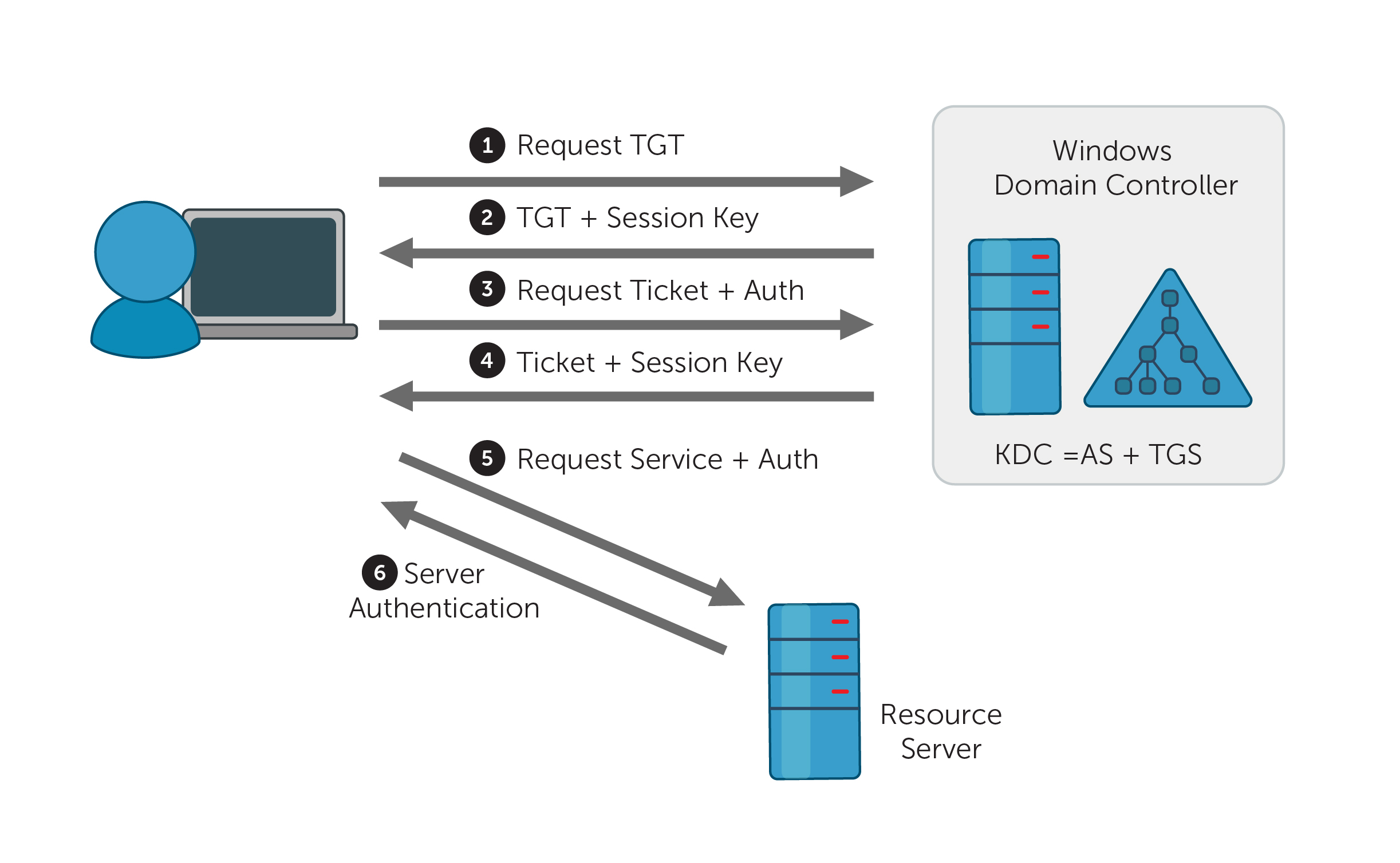

Figur 1. Kerberos-godkendelsesprotokol

Hændelses-ID 4768 (S) – vellykket godkendelse

Når valideringen af legitimationsoplysningerne er vellykket, logfører domænecontrolleren (DC) dette hændelses-ID med resultatkoden lig med "0x0" og udsteder en Kerberos Ticket Granting Ticket (TGT) (figur 1, trin 2).

Hændelses-ID 4768 (F) – mislykket godkendelse

Hvis de angivne legitimationsoplysninger ikke kan valideres af domænecontrolleren, logføres hændelses-ID 4768 i stedet med resultatkoden ikke lig med "0x0". (Se alle resultatkoder.)

Adgang sker ikke, før en servicebillet godkendes, hvilket overvåges af hændelses-ID 4769.

Bemærk: Hændelses-ID 4768 logføres for godkendelsesforsøg med Kerberos-godkendelsesprotokollen. Se hændelses-ID 4776 for godkendelsesforsøg med NTLM-godkendelse.

Kontonavn: Navnet på den konto, som der blev anmodet om en TGT for.

Bemærk: Computerens kontonavn slutter med et $.

Eksempel på brugerkonto: mark

Eksempel på computerkonto: WIN12R2$

Specificeret realm-navn: Navnet på det Kerberos-realm, som kontonavnet tilhører.

Bruger-ID: SID for den konto, der har anmodet om en TGT. Logbogen forsøger automatisk at navneoversætte SID'er og vise kontonavnet. Hvis SID'et ikke kan navneoversættes, vil du se kildedataene i hændelsen. For eksempel ADAPWS\mark eller ADAPWS\WIN12R2$.

Tjenestenavn: Navnet på den tjeneste i Kerberos-realmet, som TGT-anmodningen blev sendt til.

Service-ID: SID'et for den tjenestekonto i Kerberos-realmet, som TGT-anmodningen blev sendt til.

Klientadresse: IP-adressen på den computer, som TGT-anmodningen blev modtaget fra.

Klientport: Kildeportnummeret for klientens netværksforbindelse. Klientporten er "0" for lokale (localhost) anmodninger.

Billetindstillinger: Et sæt forskellige billetflag i hexadecimalt format.

De mest almindelige værdier:

0x40810010 – kan videresendes, fornybar, kanoniser, fornybar-ok

0x40810000 – kan videresendes, fornybar, kanoniser

0x60810010 – kan videresendes, videreformidlet, fornybar, kanoniser, fornybar-ok

Resultatkode: Dette er et sæt af forskellige fejlkoder, der vises i hexadecimalt format. Resultatkoderne er angivet i følgende tabel:

| Kode | Kodenavn | Beskrivelse | Mulige årsager |

|---|---|---|---|

| 0x0 | KDC_ERR_NONE | Ingen fejl | Ingen fejl fundet. |

| 0x1 | KDC_ERR_NAME_EXP | Klientens post i KDC-databasen er udløbet | Ingen oplysninger. |

| 0x2 | KDC_ERR_SERVICE_EXP | Serverens post i KDC-databasen er udløbet | Ingen oplysninger. |

| 0x3 | KDC_ERR_BAD_PVNO | Det ønskede Kerberos-versionsnummer understøttes ikke | Ingen oplysninger. |

| 0x4 | KDC_ERR_C_OLD_MAST_KVNO | Klientens nøgle krypteret i den gamle hovednøgle | Ingen oplysninger. |

| 0x5 | KDC_ERR_S_OLD_MAST_KVNO | Server nøgle krypteret i den gamle hovednøgle | Ingen oplysninger. |

| 0x6 | KDC_ERR_C_PRINCIPAL_UNKNOWN | Klient ikke fundet i Kerberos-databasen | Brugernavnet findes ikke. |

| 0x7 | KDC_ERR_S_PRINCIPAL_UNKNOWN | Server ikke fundet i Kerberos-databasen | Domænecontrolleren kan ikke finde serverens navn i Active Directory. |

| 0x8 | KDC_ERR_PRINCIPAL_NOT_UNIQUE | Flere principalposter i KDC-databasen | Der er dubletter af principalnavne. Unikke principalnavne er afgørende for at sikre gensidig godkendelse; dubletter af principalnavne er strengt forbudt, selv på tværs af flere realms. Uden unikke principalnavne har klienten ingen mulighed for at sikre, at den server, den kommunikerer med, er den rigtige. |

| 0x9 | KDC_ERR_NULL_KEY | Klienten eller serveren har en null-nøgle (hovednøgle) | Der blev ikke fundet nogen hovednøgle fir klienten eller serveren. Det betyder normalt, at administratoren skal nulstille adgangskoden til kontoen. |

| 0xA | KDC_ERR_CANNOT_POSTDATE | Billet (TGT) ikke berettiget til fremdatering | En klient har anmodet om fremdatering af en Kerberos-billet (indstilling af billettens starttidspunkt til en fremtidig dato/et fremtidigt tidspunkt), eller der er en tidsforskel mellem klienten og KDC'et. |

| 0xB | KDC_ERR_NEVER_VALID | Det ønskede starttidspunkt er senere end sluttidspunktet | Der er en tidsforskel mellem KDC og klienten. |

| 0xC | KDC_ERR_POLICY | Det ønskede starttidspunkt er senere end sluttidspunktet | Der er loginrestriktioner på brugerens konto, f.eks. en restriktion for en arbejdsstation, for chipkortgodkendelse eller for logintidspunkter. |

| 0xD | KDC_ERR_BADOPTION | KDC kan ikke imødekomme den ønskede indstilling |

|

| 0xE | KDC_ERR_ETYPE_NOTSUPP | KDC understøtter ikke krypteringstypen | KDC'et eller klienten modtog en pakke, som den/det ikke kan dekryptere. |

| 0xF | KDC_ERR_SUMTYPE_NOSUPP | KDC understøtter ikke checksum-typen | KDC'et, serveren eller klienten har modtog en pakke, som den/det ikke har en brugbar krypteringsnøgle til, så den kan ikke dekryptere billetten. |

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | KDC understøtter ikke PADATA-typen (forhåndsgodkendelsesdata) |

Denne fejlkode kan ikke forekomme i hændelse 4768, men den kan forekomme i 4771. |

| 0x11 | KDC_ERR_TRTYPE_NO_SUPP | KDC understøtter ikke transited-typen | Ingen oplysninger. |

| 0x12 | KDC_ERR_CLIENT_REVOKED | Klientens legitimationsoplysninger er blevet annulleret | Der kan være eksplicitte begrænsninger på kontoen; kontoen kan også være deaktiveret, udløbet eller spærret. |

| 0x13 | KDC_ERR_SERVICE_REVOKED | Legitimationsoplysninger til server er blevet annulleret | Ingen oplysninger. |

| 0x14 | KDC_ERR_TGT_REVOKED | TGT er blevet annulleret |

Da fjern-KDC'et kan ændre sin PKCROSS-nøgle, mens der stadig er aktive PKCROSS-billetter, bør det gemme de gamle PKCROSS-nøgler, indtil den sidst udstedte PKCROSS-billet udløber. Ellers vil fjern-KDC'et svare en klient med denne fejlkode. Se RFC1510 for flere oplysninger. |

| 0x15 | KDC_ERR_CLIENT_NOTYET | Klient endnu ikke gyldig – prøv igen senere | Ingen oplysninger. |

| 0x16 | KDC_ERR_SERVICE_NOTYET | Server endnu ikke gyldig – prøv igen senere | Ingen oplysninger. |

| 0x17 | KDC_ERR_KEY_EXPIRED | Adgangskoden er udløbet – ændr adgangskode for at nulstille |

Brugers adgangskode er udløbet. Denne fejlkode kan ikke forekomme i hændelse 4768, men den kan forekomme i 4771. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Oplysninger om forhåndsgodkendelse var ugyldige |

Der blev angivet en forkert adgangskode. Denne fejlkode kan ikke forekomme i hændelse 4768, men den kan forekomme i 4771. |

| 0x19 | KDC_ERR_PREAUTH_REQUIRED | Yderligere forhåndsgodkendelse påkrævet |

Opstår ofte i UNIX-interoperabilitetsscenarier. MIT-Kerberos-klienter anmoder ikke om forhåndsgodkendelse, når de sender en KRB_AS_REQ-meddelelse. Hvis forhåndsgodkendelse er påkrævet (standardindstillingen), vil Windows-systemer sende denne fejl. De fleste MIT-Kerberos-klienter vil reagere på denne fejl ved at give forhåndsgodkendelse, og i så fald kan fejlen ignoreres. |

| 0x1A | KDC_ERR_SERVER_NOMATCH | KDC kender ikke til den ønskede server | Ingen oplysninger. |

| 0x1B | KDC_ERR_SVC_UNAVAILABLE | KDC er ikke tilgængeligt | Ingen oplysninger. |

| 0x1F | KRB_AP_ERR_BAD_INTEGRITY | Integritetstjek af dekrypteret felt mislykkedes | Godkenderen blev krypteret med noget andet end sessionsnøglen, så klienten kan ikke dekryptere den resulterende meddelelse. Ændringen af meddelelsen kan være resultatet af et angreb eller netværksstøj. |

| 0x20 | KRB_AP_ERR_TKT_EXPIRED | Billetten er udløbet |

Jo mindre værdien er for Kerberos-politikindstillingen Maksimal levetid for brugerbillet, jo mere sandsynligt er det, at denne fejl opstår. Da billetter fornys automatisk, skal du ikke gøre noget, hvis du får denne besked. |

| 0x21 | KRB_AP_ERR_TKT_NYV | Billetten er endnu ikke gyldig |

Urene på KDC'et og klienten er ikke synkroniserede. Hvis Kerberos-godkendelse på tværs af realms forsøges, skal du kontrollere tidssynkroniseringen mellem KDC'et i destinations-realmet og KDC'et i klient-realmet. |

| 0x22 | KRB_AP_ERR_REPEAT | Anmodningen er en gentagelse | En bestemt godkender dukkede op to gange; med andre ord opdagede KDC'et, at denne sessionsbillet er en dublet af en, som den allerede har modtaget. |

| 0x23 | KRB_AP_ERR_NOT_US | Denne billet er ikke til os | Serveren har modtaget en billet, der var beregnet til et andet realm. |

| 0x24 | KRB_AP_ERR_BADMATCH | Billetten og godkenderen stemmer ikke overens | Denne KRB_TGS_REQ er ved at blive sendt til det forkerte KDC. |

| 0x25 | KRB_AP_ERR_SKEW | Tidsuoverensstemmelsen er for stor | En klientcomputer sendte et tidsstempel, der overskred den tidsforskel, der er tilladt i indstillingen Maksimal tolerance for synkronisering af computerur i Kerberos-politikken. |

| 0x26 | KRB_AP_ERR_BADADDR | Netværksadressen i netværkslagets header stemmer ikke overens med adressen i billetten |

|

| 0x27 | KRB_AP_ERR_BADVERSION | Protokolversionsnumre stemmer ikke overens (PVNO) | En applikation kontrollerer KRB_SAFE-meddelelsen, for at verificere at felterne for protokolversion og ‑type stemmer overens med henholdsvis den aktuelle version og KRB_SAFE. En uoverensstemmelse genererer denne fejlkode. |

| 0x28 | KRB_AP_ERR_MSG_TYPE | Meddelelsestype understøttes ikke |

|

| 0x29 | KRB_AP_ERR_MODIFIED | Meddelelsesstreamen blev ændret, og checksummen stemte ikke overens |

|

| 0x2A | KRB_AP_ERR_BADORDER | Meddelelse i forkert rækkefølge (mulig manipulation) |

Denne hændelse genereres af KRB_SAFE- og KRB_PRIV-meddelelser, hvis et forkert sekvensnummer er inkluderet, eller hvis et sekvensnummer forventes, men ikke er til stede. Se RFC4120 for flere oplysninger. |

| 0x2C | KRB_AP_ERR_BADKEYVER | Den specificerede version af nøglen er ikke tilgængelig | Denne fejl kan genereres på serversiden, når der modtages en ugyldig KRB_AP_REQ-meddelelse. Serveren kan ikke bruge den nøgleversion, der er angivet af billetten i KRB_AP_REQ (f.eks. angiver den en gammel nøgle, som serveren ikke har en kopi af). |

| 0x2D | KRB_AP_ERR_NOKEY | Servicenøgle ikke tilgængelig |

Denne fejl kan genereres på serversiden ved modtagelse af en ugyldig KRB_AP_REQ-meddelelse. Serveren har ikke den rigtige nøgle til at dekryptere billetten. Da det er muligt for serveren at være registreret i flere realms med forskellige nøgler i hvert realm, bruges realm-feltet i den ukrypterede del af billetten i KRB_AP_REQ til at specificere, hvilken hemmelig nøgle serveren skal bruge til at dekryptere billetten. |

| 0x2E | KRB_AP_ERR_MUT_FAIL | Gensidig godkendelse mislykkedes | Ingen oplysninger. |

| 0x2F | KRB_AP_ERR_BADDIRECTION | Forkert meddelelsesretning | Ingen oplysninger. |

| 0x30 | KRB_AP_ERR_METHOD | Alternativ godkendelsesmetode påkrævet | Ifølge RFC4120 er denne fejlmeddelelse forældet. |

| 0x31 | KRB_AP_ERR_BADSEQ | Forkert sekvensnummer i meddelelsen | Ingen oplysninger. |

| 0x32 | KRB_AP_ERR_INAPP_CKSUM | Forket checksumtype i meddelelsen (checksummen understøttes muligvis ikke) | Når KDC'et modtager en KRB_TGS_REQ-meddelelse, dekrypterer det den. Derefter skal den brugerleverede checksum i godkenderen verificeres mod indholdet af anmodningen, og meddelelsen skal afvises, hvis checksummerne ikke stemmer overens (med en fejlkode på KRB_AP_ERR_MODIFIED), eller hvis checksummen ikke er kollisionssikker (med en fejlkode på KRB_AP_ERR_INAPP_CKSUM). |

| 0x33 | KRB_AP_PATH_NOT_ACCEPTED | Den ønskede sti kan ikke nås | Ingen oplysninger. |

| 0x34 | KRB_ERR_RESPONSE_TOO_BIG | For mange data |

Billetten er for stor til at blive overført pålideligt via UDP. I et Windows-miljø er denne meddelelse udelukkende informativ. En Windows-computer vil automatisk prøve TCP, hvis UDP mislykkes. |

| 0x3C | KRB_ERR_GENERIC | Generisk fejl |

|

| 0x3D | KRB_ERR_FIELD_TOOLONG | Feltet er for langt til denne implementering |

Hvis et KDC, der ikke forstår, hvordan en sat høj bit i længdekodningen skal fortolkes, modtager en anmodning med den høje bit i længden sat, skal den returnere en KRB-ERROR-meddelelse med fejlen KRB_ERR_FIELD_TOOLONG, og den skal lukke TCP-streamen. Foran hver anmodning (KRB_KDC_REQ) og hvert svar (KRB_KDC_REP eller KRB_ERROR), der sendes over TCP-streamen, står anmodningens længde som 4 oktetter i netværksbyterækkefølge. Den høje bit af længden er reserveret til fremtidig udvidelse og skal i øjeblikket sættes til nul. |

| 0x3E | KDC_ERR_CLIENT_NOT_TRUSTED | Tilliden til klienten mislykkedes eller er ikke implementeret | En brugers chipkortcertifikat er blevet annulleret, eller DC'en har ikke tillid til den rod-CA, der udstedte chipkortcertifikatet (i en kæde). |

| 0x3F | KDC_ERR_KDC_NOT_TRUSTED | KDC-serverens tillid mislykkedes eller kunne ikke bekræftes |

Feltet trustedCertifiers indeholder en liste over CA'er, som klienten har tillid til, i tilfælde af at klienten ikke har KDC'ets offentlige nøglecertifikat. Hvis KDC'et ikke har noget certifikat, der er signeret af nogen på trustedCertifiers-listen, så returnerer det denne fejlkode. Se RFC1510 for flere oplysninger. |

| 0x40 | KDC_ERR_INVALID_SIG | Signaturen er ugyldig | Denne fejl er relateret til PKINIT. Hvis der findes et PKI-tillidsforhold, verificerer KDC klientens signatur på AuthPack (TGT-anmodningssignatur). Hvis det mislykkes, returnerer KDC'et denne fejlkode. |

| 0x41 | KDC_ERR_KEY_TOO_WEAK | Der er brug for et højere krypteringsniveau | Hvis feltet clientPublicValue er udfyldt, hvilket indikerer, at klienten ønsker at bruge Diffie-Hellman-nøgleaftalen, tjekker KDC'et, at parametrene opfylder politikken. Hvis de ikke er det (f.eks. hvis primtalsstørrelsen er utilstrækkelig til den forventede krypteringstype), returnerer KDC'et denne fejlkode. |

| 0x42 | KRB_AP_ERR_USER_TO_USER_REQUIRED | Bruger-til-bruger-autorisation er påkrævet | Klienten ved ikke, at en tjeneste kræver bruger-til-bruger-godkendelse, så den anmoder om og modtager en konventionel KRB_AP_REP og videresender den til serveren; serveren genererer denne fejlkode som svar. |

| 0x43 | KRB_AP_ERR_NO_TGT | Ingen TGT blev præsenteret eller var tilgængelig | En tjeneste har ikke en TGT til bruger-til-bruger-godkendelse. |

| 0x44 | KDC_ERR_WRONG_REALM | Forkert domæne eller principal |

Klienten præsenterer en cross-realm-TGT til et andet realm, end den der er specificeret i TGT'en. Denne fejl opstår sjældent, men den forårsages typisk af en forkert konfigureret DNS. |

Billetkrypteringstype: Den kryptografiske pakke, der blev brugt under udstedelsen af TGT'en.

| Type | Typenavn | Beskrivelse |

|---|---|---|

| 0x1 | DES-CBC-CRC | Deaktiveret som standard fra og med Windows 7 og Windows Server 2008 R2. |

| 0x3 | DES-CBC-MD5 | Deaktiveret som standard fra og med Windows 7 og Windows Server 2008 R2. |

| 0x11 | AES128-CTS-HMAC-SHA1-96 | Understøttes fra og med Windows Server 2008 og Windows Vista. |

| 0x12 | AES256-CTS-HMAC-SHA1-96 | Understøttes fra og med Windows Server 2008 og Windows Vista. |

| 0x17 | RC4-HMAC | Standardpakke til operativsystemer før Windows Server 2008 og Windows Vista. |

| 0x18 | RC4-HMAC-EXP | Standardpakke til operativsystemer før Windows Server 2008 og Windows Vista. |

| 0xFFFFFFFF | - | Denne type vises i hændelser med overvågningsfejl. |

Forhåndsgodkendelsestype: Kodenummeret for den forhåndsgodkendelsestype, der blev brugt til TGT-anmodningen.

| Fejlkode | Beskrivelse | Beskrivelse |

|---|---|---|

| 0 | - | Login uden forhåndsgodkendelse. |

| 2 | PA-ENC-TIMESTAMPS | Standardgodkendelse af adgangskode. |

| 11 | PA-ETYPE-INFO |

Yderligere forhåndsgodkendelse påkrævet (ledsaget af KRB-ERROR fra KDC'et). Bruges normalt til at give en klient besked om, hvilken nøgle den skal bruge til kryptering, mens der sendes en PA-ENC-TIMESTAMP forhåndsgodkendelsesværdi. Forekommer aldrig i Microsoft Active Directory-miljøer. |

| 15 | PA-PK-AS-REP_OLD | Bruges til godkendelse af login med chipkort. |

| 17 | PA-PK-AS-REP |

Bruges til godkendelse af chipkort. Forekommer aldrig i visse Active Directory-miljøer. |

| 19 | PA-ETYPE-INFO2 |

Yderligere forhåndsgodkendelse påkrævet (ledsaget af KRB-ERROR fra KDC'et). Bruges normalt til at give en klient besked om, hvilken nøgle den skal bruge til kryptering, mens der sendes en PA-ENC-TIMESTAMP forhåndsgodkendelsesværdi. Forekommer aldrig i Microsoft Active Directory-miljøer. |

| 20 | PA-SVR-REFERRAL-INFO | Bruges i KDC-henvisningsbilletter. |

| 138 | PA-ENCRYPTED-CHALLENGE | Login med Kerberos Armoring (FAST). Understøttes i DC'er, der kører Windows Server 2012 og nyere, og klienter, der kører Windows 8 og nyere. |

| - | - | Vises i hændelser med overvågningsfejl. |

Indeholder oplysninger om chipkortcertifikater, der bruges under login (hvis det er relevant).

Certifikatudstederens navn: Navnet på den CA, der har udstedt chipkortcertifikatet.

Certifikatets serienummer: Chipkortcertifikatets serienummer.

Certifikatets aftryk: Chipkortcertifikatets aftryk.

Overvågningsløsninger som ADAudit Plus tilbyder overvågning i realtid, analyse af bruger- og enhedsadfærd og rapporter; tilsammen hjælper disse funktioner med at sikre dit AD-miljø.

Selvom du kan knytte en opgave til sikkerhedsloggen og bede Windows om at sende dig en e-mail, er du begrænset til blot at få en e-mail, når hændelses-ID 4768 genereres. Windows mangler også muligheden for at anvende mere detaljerede filtre, som er nødvendige for at opfylde sikkerhedsanbefalinger.

Med et værktøj som ADAudit Plus kan du ikke blot anvende detaljerede filtre til at fokusere på reelle trusler, du kan også få besked i realtid via SMS.

Udnyt avanceret statistisk analyse og maskinlæringsteknikker til at opdage unormal adfærd i dit netværk.

Opfyld forskellige compliancestandarder som SOX, HIPAA, PCI, FISMA, GLBA og GDPR med compliancerapporter, der er klar til brug.

Gå fra at downloade ADAudit Plus til at modtage underretninger i realtid på mindre end 30 minutter. Med over 200 forudkonfigurerede rapporter og underretninger sørger ADAudit Plus for sikkerhed og compliance i dit Active Directory.

Klik på dette link for at få adgang til guiden.