IT-administratorer bør konstant overvåge sundheden i deres Active Directory-miljø. Dette proaktive skridt er vigtigt af hensyn til at optimere AD's performance og undgå, at IT-teamet oversvømmes af helpdeskopkald.

Denne artikel ser nærmere på blot fire måder, som IT-teams kan bruge til at vurdere og kontrollere deres AD-sundhed og om nødvendigt træffe afhjælpende foranstaltninger. Dette er ikke en udtømmende liste.

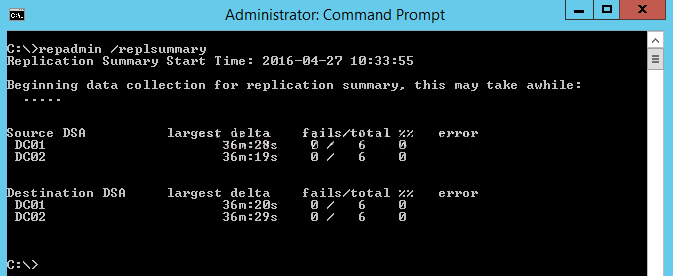

Kommandoen Repadmin /replsummary opsummerer replikationsstatussen for alle domænecontrollere i alle domæner i området. Du får også at vide, hvornår en domænecontroller sidst replikerede, og hvorfor den holdt op med at replikere.

Her er et eksempel på output:

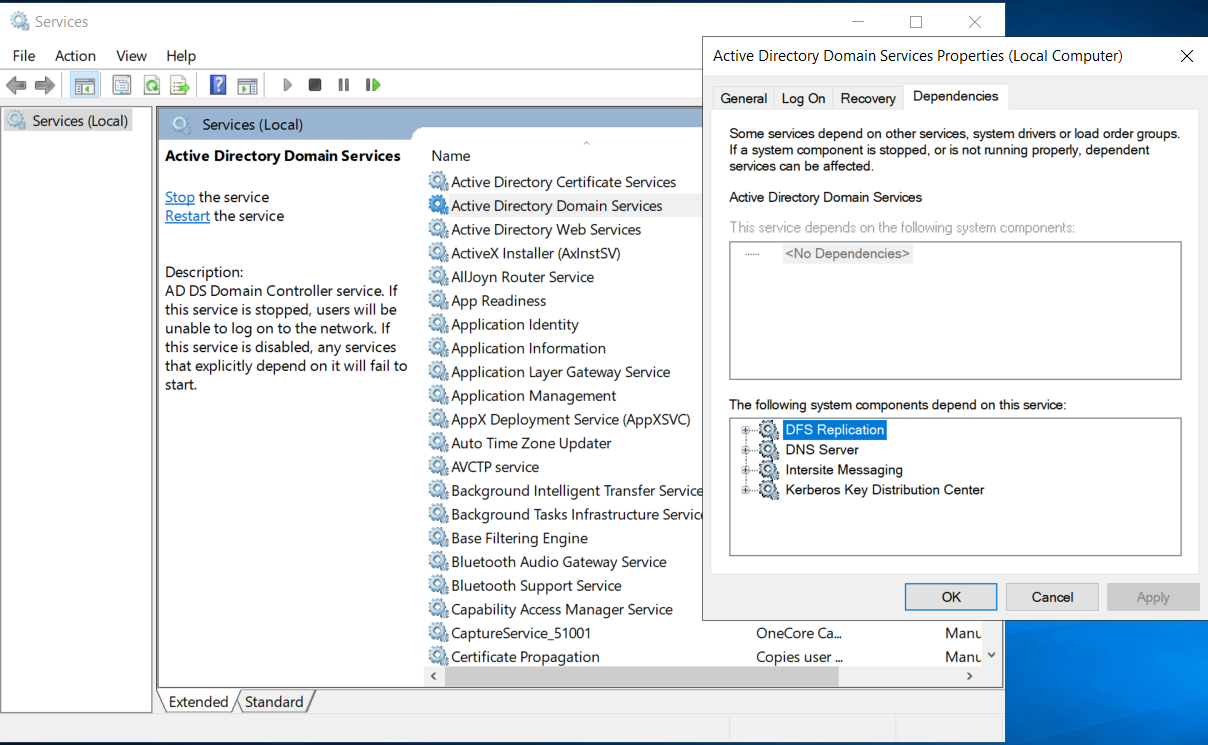

Fire systemkomponenter er vigtige, for at Active Directory-domæneservices kører effektivt: 1) DFS-replikering, 2) DNS-server, 3) Intersite Messaging og 4) Kerberos nøgledistributionscenter (se skærmbilledet nedenfor).

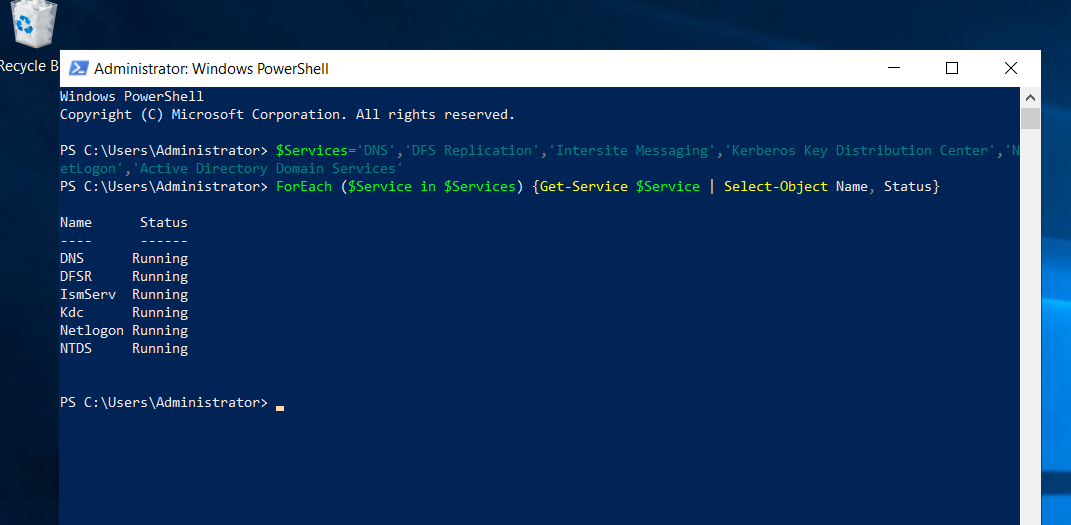

Tjek, at disse komponenter kører korrekt, ved at udføre følgende kommando:

$Services='DNS','DFS Replication','Intersite Messaging','Kerberos Key Distribution Center','NetLogon',’Active Directory Domain Services’

ForEach ($Service in $Services) {Get-Service $Service | Select-Object Name, Status}

Der er et eksempel på output fra denne kommando nedenfor. Bemærk, at vi også tjekker sundheden i NetLogon-tjenesten og Active Directory-domæneservices (betegnet NTDS) som helhed. Statuseksemplet her viser, at alle tjenester kører.

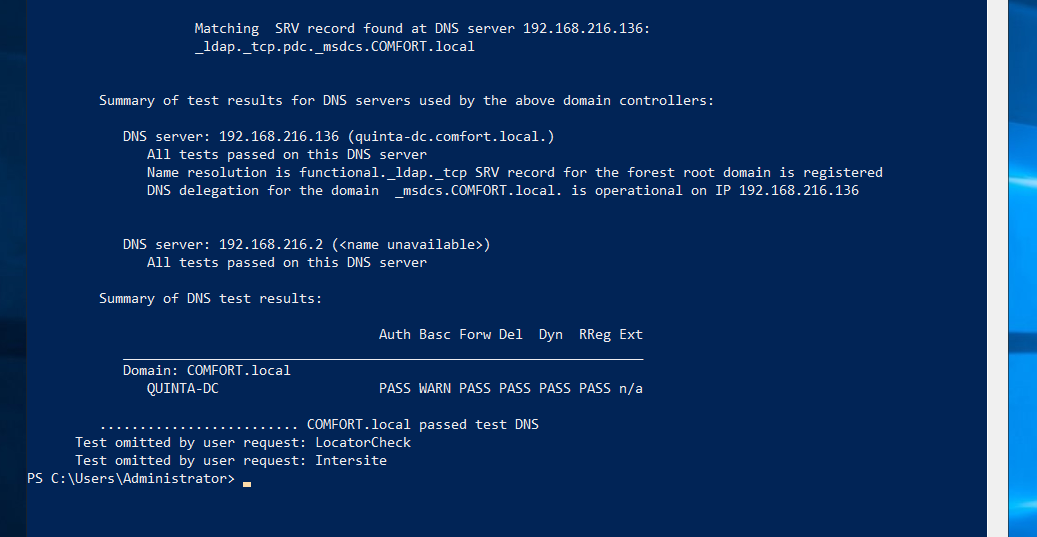

Værktøjet DCDiag kan bruges af IT-administratorer til at teste flere aspekter af en domænecontroller, herunder DNS. En af de mest almindelige årsager til, at AD ikke fungerer, er DNS. DNS-fejl kan igen føre til replikeringsfejl. Ved at køre DCDiag for DNS kan IT-administratorer kontrollere sundheden i DNS-videresendelse, DNS-delegering og registrering af DNS-poster.

Her er kommandoen til at køre dette:DCDiag /Test:DNS /e /v

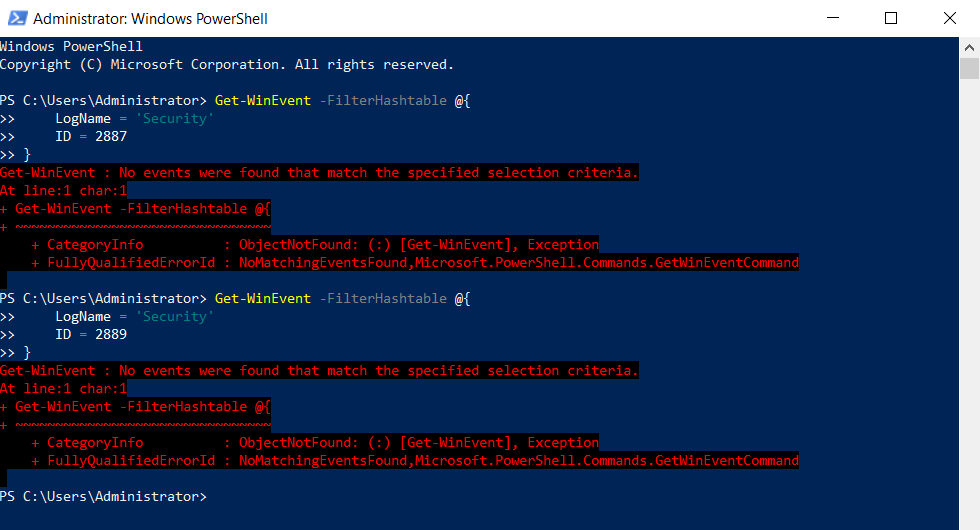

Det første trin til at afhjælpe sikkerhedsrisikoen ved usikre LDAP-bindinger er at identificere, om du er berørt, hvilket du kan gøre ved at kigge på hændelses-ID 2887. Hændelse 2887 logges som standard i DC hver 24. time, og den viser antallet af usignerede bindinger og klartekstbindinger til domænecontrolleren. Et positivt tal betyder, at din domænecontroller tillader usikre LDAP-bindinger.

Dernæst skal du finde alle enheder og applikationer, der bruger usikre bindinger, ved at kigge på hændelses-ID 2889. Hændelse 2889 logges i domænecontrolleren, hver gang en klientcomputer forsøger en usigneret LDAP-binding. Den viser IP-adressen og kontonavnet på den computer, der forsøgte at godkende via en usigneret LDAP-binding.

PowerShell-cmdletten til at hente dette er:Get-WinEvent -FilterHashtable @{

LogName = 'Security'

ID = 2889

}

I dette eksempel på output er der ingen usikre bindinger.