Pass-the-hash-angreb

- Pass-the-hash: Forklaret

- Detektering og afhjælpning af pass-the-hash: Forenklet

Hvad er et pass-the-hash-cyberangreb?

Pass-the-hash er en angrebsteknik, som angribere bruger til at få et NTLM- eller LANMAN-hash af en brugers adgangskode i stedet for adgangskoden i klar tekst, så de kan bruge den til at snyde et godkendelsessystem. Denne strategi, som er meget udbredt på Windows-systemer, er en af de teknikker til lateral bevægelse, der lykkes mest.

Hvis brugerens adgangskode er blevet ændret, kan det stjålne hash dog ikke bruges. Derfor insisterer de bedste sikkerhedspraksisser på, at adgangskoder skal ændres mindst hver 45. til 60. dag.

Hvordan sker et pass-the-hash-angreb?

I Windows gemmes adgangskodehashes i Security Accounts Manager (SAM), Local Security Authority Subsystem-proceshukommelsen og en Ntds.dit-database i Active Directory. Angribere stjæler hashes fra et af disse steder ved hjælp af følgende teknikker:

Hvordan sker et pass-the-hash-angreb?

- 1 Med fysisk adgang til systemet kan de starte systemdrevet op i et andet operativsystem og kopiere SAM-filen.

- 2 De høster adgangskodehashes ved at køre hashdumpingværktøjer efter at have etableret fjernforbindelse.

- 3 De sniffer adgangskodehashes ved hjælp af skadelige programmer, når de krydser netværket under godkendelsesprocessen.

- 4 Nogle af de mest brugte hashdumpingværktøjer er Mimikatz, iam.exe, genhash.exe og andre. pwdump.exe er et Windows-program, der kan udnyttes til at få fat i adgangskodehashes.

Hvordan fungerer pass-the-hash-angreb?

Angriberne kommer ind på netværket via en phishingkampagne. Når de har brudt ind i systemet, installeres ovennævnte skadelige værktøjer for at høste adgangskodehashes fra de lokale systemer.

Trin 2Ved hjælp af den høstede brugerkonto og de høstede adgangskodehashes godkender angriberne sig til andre systemer og ressourcer, som kontoen har adgang til, for at opnå lateral bevægelse inden for netværket.

Pass-the-hash-angreb er skadeligere, når den kompromitterede brugerkonto er blevet aktiveret med enkeltlogin (SSO) til mange virksomhedsprogrammer.

Detekteringsmekanisme

Pass-the-hash-angreb kan opdages ved at analysere logdata og sammenholde dem med anomalier i brugeradfærd.

For at opdage angrebet i dit netværk skal du konfigurere dit sikkerhedsværktøj til at opdage dette kriterium:

Detekteringsmekanisme

Kildevært

Hændelses-ID: 4624 En kontologin var vellykket

Logintype: 9

Godkendelsespakke: Negotiate

Loginproces: seclogo

Sysmon-hændelses-ID: 10

- Destinationsvært

- Hændelses-ID: 4768 Der blev anmodet om en Kerberos-godkendelsesbillet (TGT)

- Hændelses-ID: 4769 Der blev anmodet om en Kerberos-tjenestebillet

For at aktivere logføring af ovennævnte hændelses-ID'er skal du konfigurere de relevante overvågningspolitikker i Group Policy Management Console eller indstillingerne for den lokale sikkerhedspolitik:

| Hændelses-ID | Beskrivelse af hændelse | Kategori af overvågningspolitik | Navn på overvågningspolitik |

|---|---|---|---|

| 4624 | En kontologin var vellykket | Ind- og udlogning | Overvåg login |

| 4768 | Der blev anmodet om en Kerberos-godkendelsesbillet (TGT) | Kontologin | Overvåg Kerberos-godkendelsestjenesten |

| 4769 | Der blev anmodet om en Kerberos-tjenestebillet | Kontologin | Overvåg Kerberos-tjenestebillethandlinger |

Følg nedenstående trin for at aktivere disse politikker:

- 1 Åbn Group Policy Management Console eller indstillingerne for lokal sikkerhedspolitik.

- 2 Naviger til Computerkonfiguration > Windows-indstillinger > Sikkerhedsindstillinger > Avanceret konfiguration af overvågningspolitik > Overvågningspolitikker.

- 3 Find de nævnte politikker.

- 4 Markér Konfigurer følgende overvågningshændelser, aktiver både Vellykket og Mislykket, og klik på OK.

- 5 Anvend ændringerne. De valgte hændelser vil nu blive logført i sikkerhedshændelsesloggen.

Hvordan minimeres virkningen af pass-the-hash-angreb?

- Når du har aktiveret enkeltlogin, skal du sørge for også at implementere multifaktorgodkendelse for at beskytte systemet. På denne måde kan angriberen ikke få adgang til dataene, selv hvis legitimationsoplysningerne kompromitteres.

- Implementer least privilege-princippet ved at oprette separate domæneadministrator- og standardkonti til det daglige arbejde.

- Håndhæv politikker for hyppig ændring af adgangskode.

Løft dit sikkerhedsniveau ved at udnytte mulighederne i Log360

Lad vores eksperter evaluere dine sikkerhedskrav og demonstrere, hvordan Log360 kan hjælpe med at opfylde dem.

Se på en SIEM-løsning, der beskytter dig mod cybertrusler.

Log360 kan bekæmpe sofistikerede angreb som pass-the-hash med en række sikkerhedsfunktioner som:

- Overvågning af brugeraktivitet

- Sporing af privilegeret adgang

- Detektering af anomalier ved hjælp af maskinlæring

Opdag og afværg pass-the-hash-angreb ved hjælp af Log360

Lær, hvordan du opsætter korrelationsregler, advarsler og hændelsesarbejdsgange og tilpasser dem til at opdage og afhjælpe pass-the-hash-angreb.

- Detektering gennem korrelation

- Advarsler i realtid

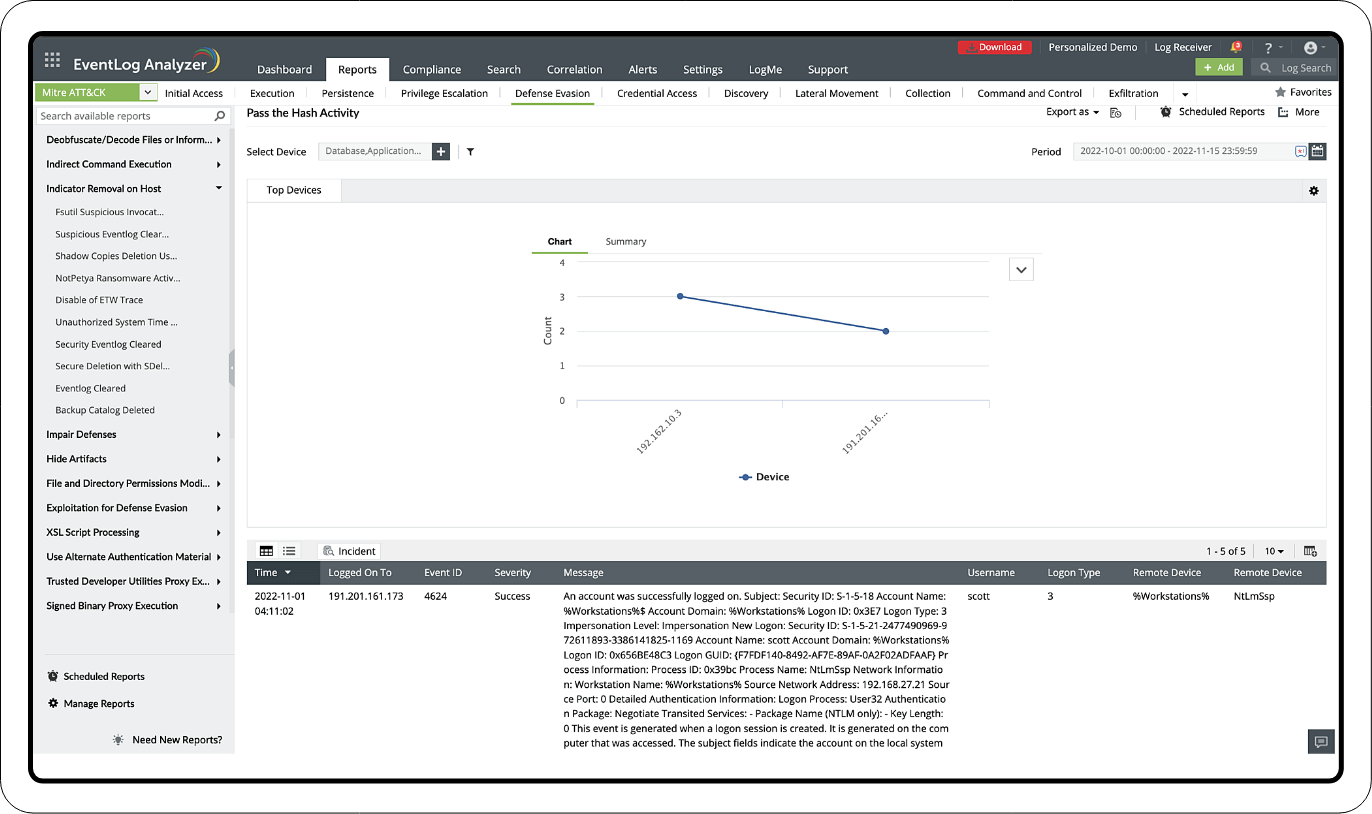

- Undersøgelse gennem rapporter

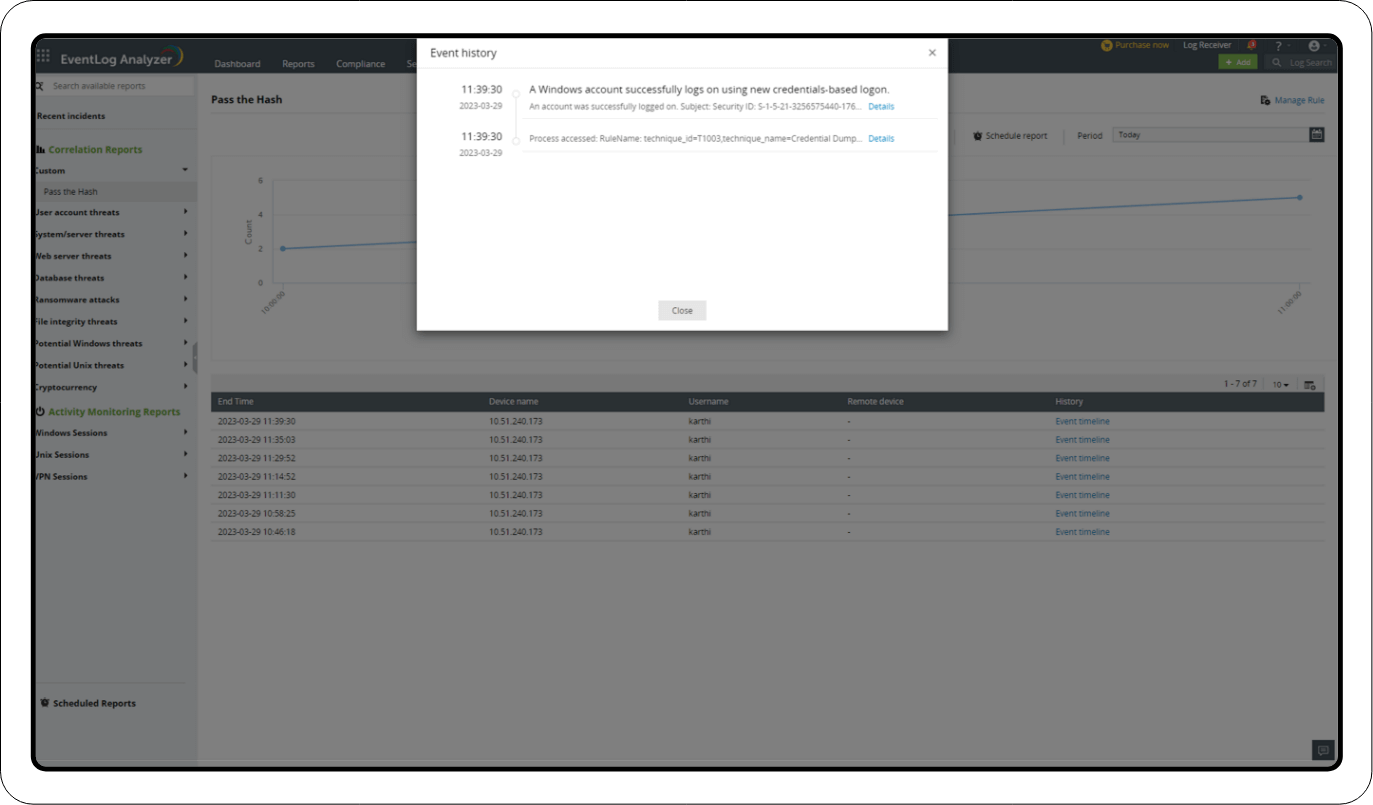

Detektering gennem korrelation

Disse er pass-the-hash-angrebets handlingssekvens og tilhørende hændelses-ID'er:

- Hændelses-ID 10 (hændelse genereret af sysmon): Angiver, at en proces har fået adgang til en anden proces

- Hændelses-ID 4624: En kontologin var vellykket

- Hændelses-ID 4672: Særlige rettigheder tildelt et nyt login

En udbredt metode til at detektere pass-the-hash-angreb involverer sammenholdelse og overvågning af hændelses-ID 10, 4624 og 4672.

Advarsler i realtid

Tilføjelse af advarsler og en arbejdsgang:

1. Oprettelse af en advarselsprofil med korrelationsreglen

2. Tilføjelse af en arbejdsgang for advarselsprofilen

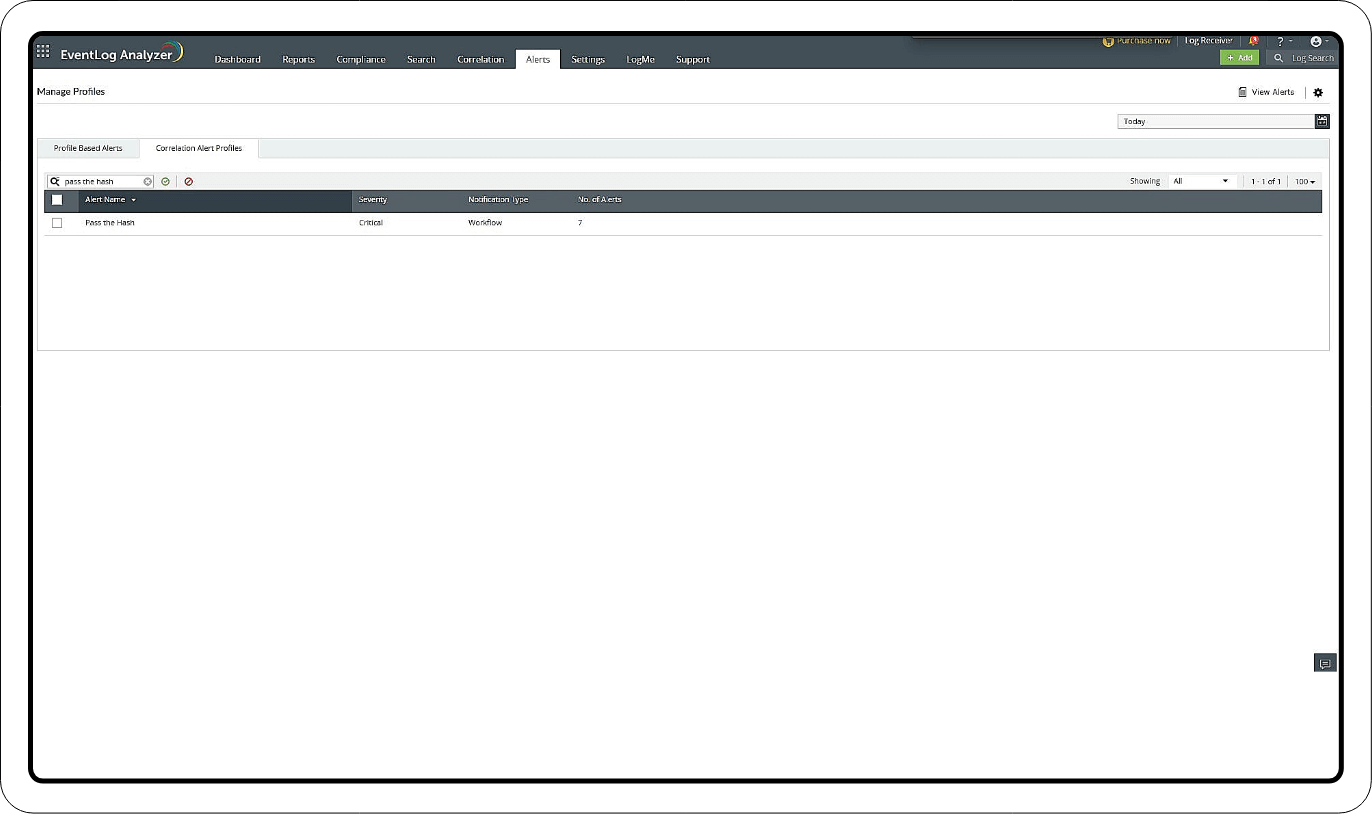

Oprettelse af en advarselsprofil:

- Gå til Log360-konsollen > SIEM > Advarsler > klik på indstillingsikonet øverst til højre > Administrer profiler > Korrelationsadvarselsprofiler > klik på søgeikonet, vælg den pass-the-hash-regel, der blev oprettet > klik på Konfigurer.

- Vælg alvorsgrad, og konfigurer indstillingerne for modtagelse af advarsler.

Tilføjelse af en arbejdsgang for advarselsprofilen:

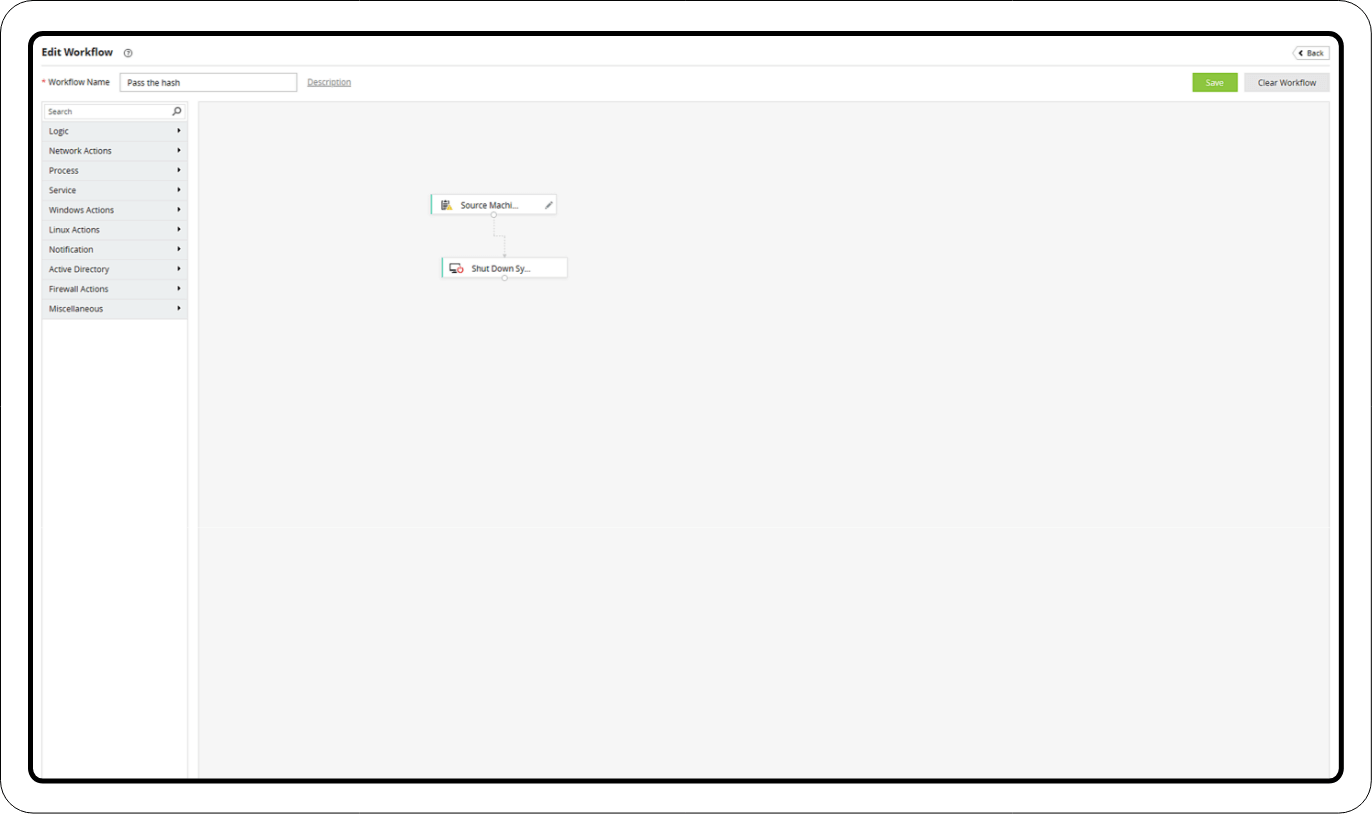

Trin 1 Oprettelse af en arbejdsgang

- På fanen Advarsler skal du klikke på indstillingsikonet øverst til højre på siden.

- Vælg Arbejdsgang.

- Klik på Opret arbejdsgang øverst til højre.

- Du kan trække og slippe blokke fra venstre panel for at oprette en ny arbejdsgang.

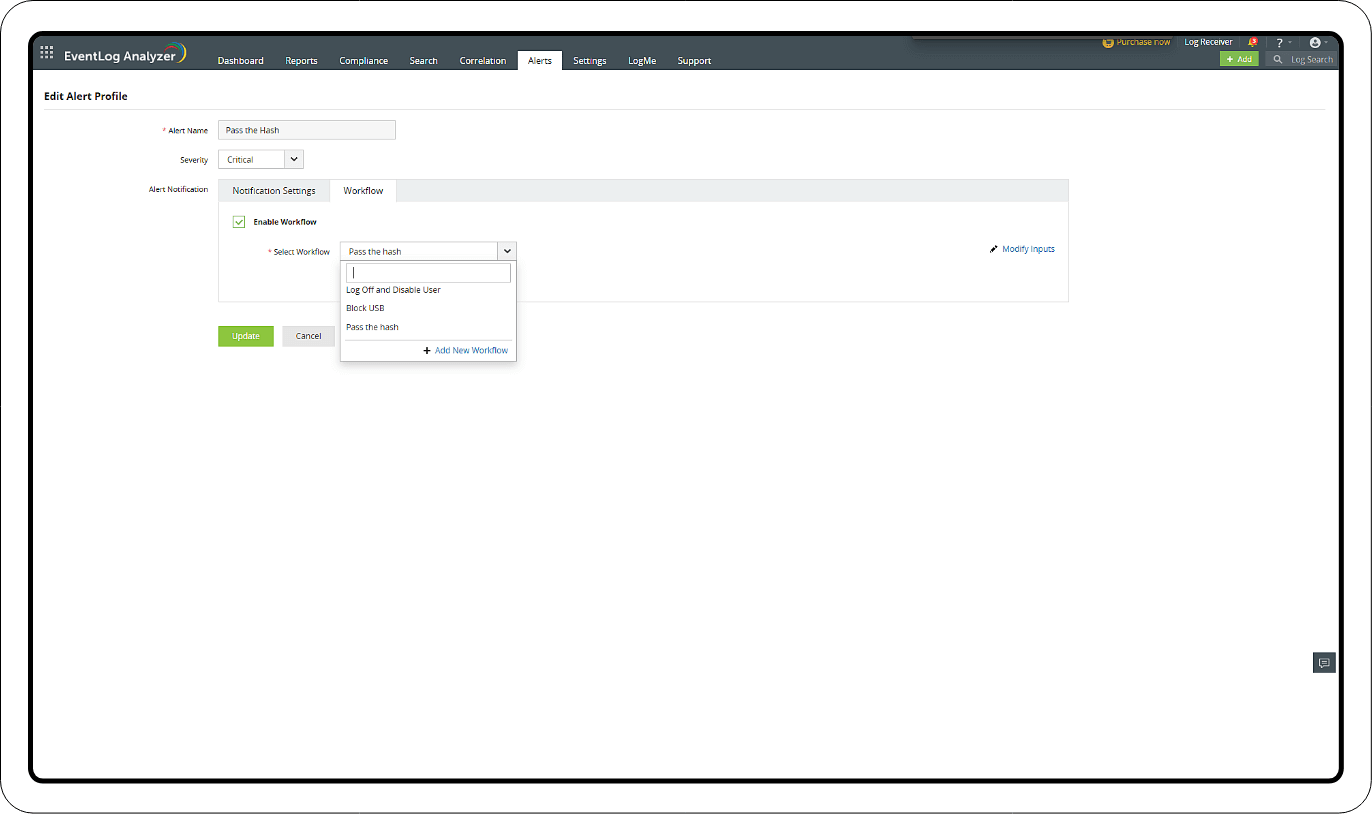

Trin 2 Føj arbejdsgangen til advarselsprofilen

- På fanen Advarsler skal du klikke på indstillingsikonet øverst til højre på siden.

- Vælg Administrer profiler.

- Naviger til Korrelationsadvarselsprofiler.

- I den nyoprettede advarselsprofil for pass-the-hash-angrebskal du klikke på Konfigurer.

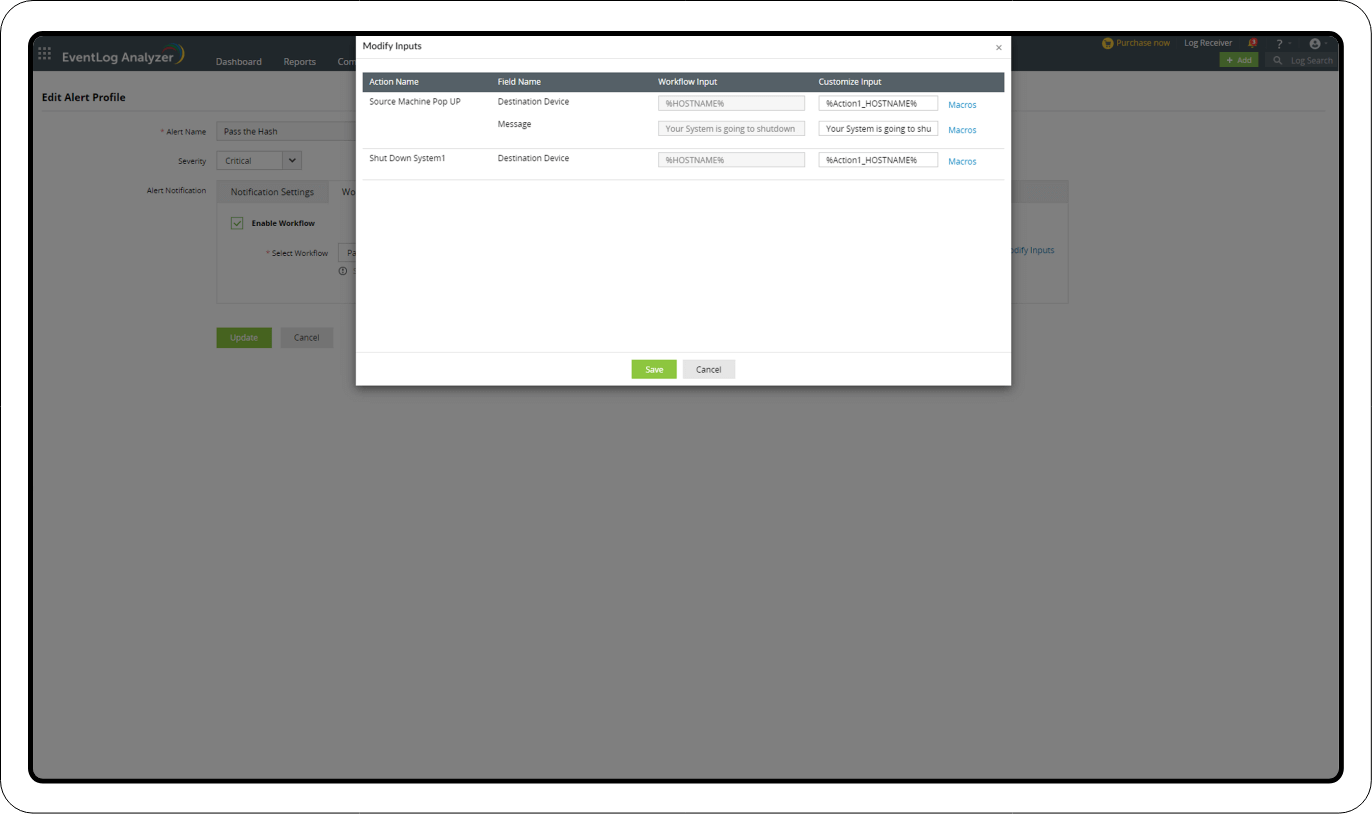

- Naviger til fanen Arbejdsgang under Advarsel.

- Klik på Aktivér arbejdsgang.

- Vælg Ændr indgange, hvis der er felter, der skal ændres.

- Når felterne er opdateret, skal du klikke på Gem og Opdater på hovedsiden.

Disse handlinger kan hjælpe med at inddæmme truslen, indtil en sikkerhedsadministrator kan tage over og udføre en dybere undersøgelse og afhjælpning.

- Send e-mail og SMS: Giv sikkerhedsadministratoren besked om det potentielle pass-the-hash-angreb.

- Deaktivér AD-bruger: Deaktiver midlertidigt den berørte brugerkonto i Active Directory for at forhindre yderligere uautoriseret adgang.

- "Afvis indgående" og "afvis udgående"-regel: Opdater firewallregler til at afvise både ind- og udgående trafik til og fra det kompromitterede system for at begrænse potentiel lateral bevægelse, kommando- og kontrolkommunikation og dataudtrækning.

- Windows-udlogning: Log alle aktive sessioner forbundet med den kompromitterede brugerkonto ud for at afbryde angriberens adgang.

- Skriv til fil: Registrer alle relevante oplysninger om det opdagede pass-the-hash-angreb, herunder berørte systemer, brugerkonti og mistænkelige aktiviteter.

- Send logfiler videre: Videresend sikkerhedslogfiler relateret til hændelsen til Log360 for yderligere analyse.