Pass-the-ticket-angreb

Indhold på denne side

- Hvad er et pass-the-ticket-angreb?

- Angrebsflow

- Detekteringsmekanisme

- Detektering og afbødning af pass-the-ticket-angreb ved hjælp af Log360

Hvad er et pass-the-ticket-angreb?

Et pass-the-ticket-angreb er en type cyberangreb, der involverer tyveri og genbrug af godkendelsesoplysninger kaldet tickets (biletter) i et Windows Active Directory-miljø.

Når en bruger logger ind på et Windows-domæne, genererer godkendelsesprocessen en bilet, der indeholder brugerens identitet og rettigheder. Biletten bruges derefter til at få adgang til netværksressourcer, såsom filer, mapper og applikationer.

I et pass-the-ticket-angreb stjæler en angriber en eksisterende billet eller opretter en forfalsket billet og bruger den derefter til at få uautoriseret adgang til netværksressourcer uden at skulle godkende igen. Angriberen kan bruge denne teknik til at bevæge sig lateralt på tværs af et netværk, få adgang til følsomme data eller tage kontrol over systemer.

Angrebsflow:

Angrebsflow:

- 1 Angriberen får adgang til en brugers maskine eller en domænecontroller i et Windows Active Directory-miljø.

- 2 Angriberen stjæler eller opretter en Kerberos-billet (TGT) eller servicebillet, der er knyttet til en brugerkonto eller en privilegeret domænekonto.

- 3 Angriberen bruger derefter den stjålne billet til at godkende og få adgang til ressourcer på andre maskiner i netværket uden at skulle kende kontoens adgangskode.

- 4 Angriberen kan bruge denne adgang til at bevæge sig sidelæns gennem netværket, få adgang til følsomme data eller systemer eller udføre ondsindede aktiviteter såsom at installere malware, oprette nye konti og ændre indstillinger.

- 5 Angriberen kan gentage processen med at stjæle og genbruge billetter for at opretholde adgang til og kontrol over netværket i en længere periode.

Detekteringsmekanisme:

Du kan overvåge dit netværk ved at revidere alle Kerberos-godkendelseshændelser og kontrollere dem for uoverensstemmelser. For eksempel, for at undersøge pass-the-ticket-angreb på slutpunkter, skal du udføre følgende trin:

Detekteringsmekanisme:

- 1 Tjek de aktuelle logonsessioner for det pågældende system.

- 2 Undersøg den Kerberos-billet, der er knyttet til den pågældende session.

- 3 Tjek for Kerberos-billetter, der ikke matcher.

Under legitim godkendelse til domænet kan følgende hændelses-ID'er findes i denne rækkefølge:

4768 – Der blev anmodet om en Kerberos-godkendelsesbillet (TGT)

4769 – Der blev anmodet om en Kerberos-tjenestebillet

4770 – En Kerberos-tjenestebillet blev fornyet

Hvis en angriber retter et angreb mod Kerberos Key Distribution Center og overtager KRBTGT-kontoen, får vedkommende i praksis fuld adgang til hele miljøet – også kendt som en “golden ticket”. Hvis en anmodning fremsættes via en gylden billet, vil der ikke blive fremsat nogen anmodning om en TGT. Dette indebærer, at enhver godkendelse, der kun logger hændelses-ID 4769 og hændelses-ID 4770, er en indikation af tilstedeværelsen af en gylden billet.

Styrk din sikkerhedstilstand ved at udnytte Log360's muligheder

Lad vores eksperter evaluere dine sikkerhedskrav og demonstrere, hvordan Log360 kan hjælpe med at opfylde dem.

Lær hvordan Log360 kan bekæmpe pass-the-ticket-angreb og lignende snigende angreb med en række sikkerhedsfunktioner som:

- Overvågning af logfiler i real tid

- Analyse af bruger- og enhedsadfærd (UEBA)

- Korrelation af netværkshændelser

Detektering og afbødning af pass-the-ticket-angreb ved hjælp af Log360

Lær, hvordan du konfigurerer korrelationsregler, advarsler og hændelsesarbejdsgange, og tilpasser dem til at registrere og afhjælpe pass-the-ticket-angreb.

- Korrelation

- Afbødning

- Foruddefinerede rapporter

Korrelation

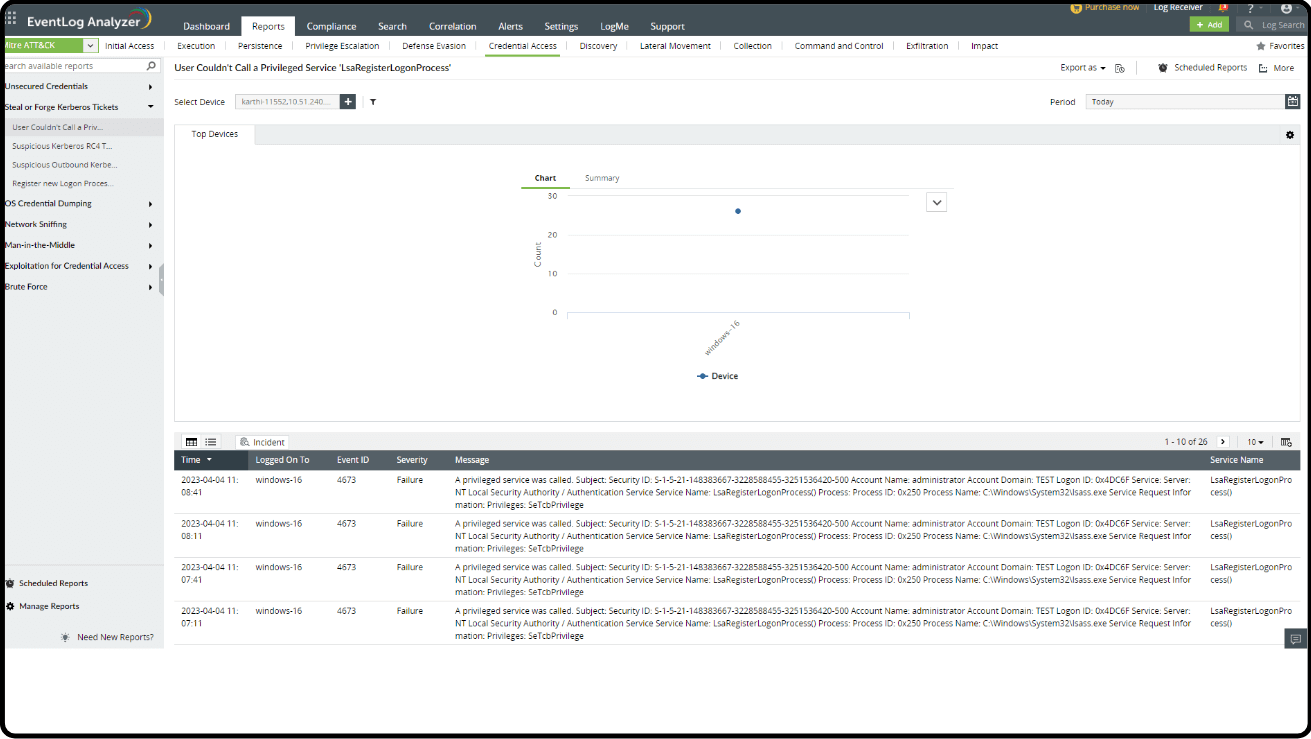

Stjæl eller forfalsk Kerberos-billetter - Brugeren kunne ikke kalde en privilegeret tjeneste 'LsaRegisterLogonProcess'

Relateret hændelses-id

4673 — En privilegeret tjeneste blev tilkaldt

Detekterer

Du kan detektere et pass-the-ticket-angreb med enten en MITRE ATT&CK® korrelationsregel, eller MITRE ATT&CK alarmprofil.

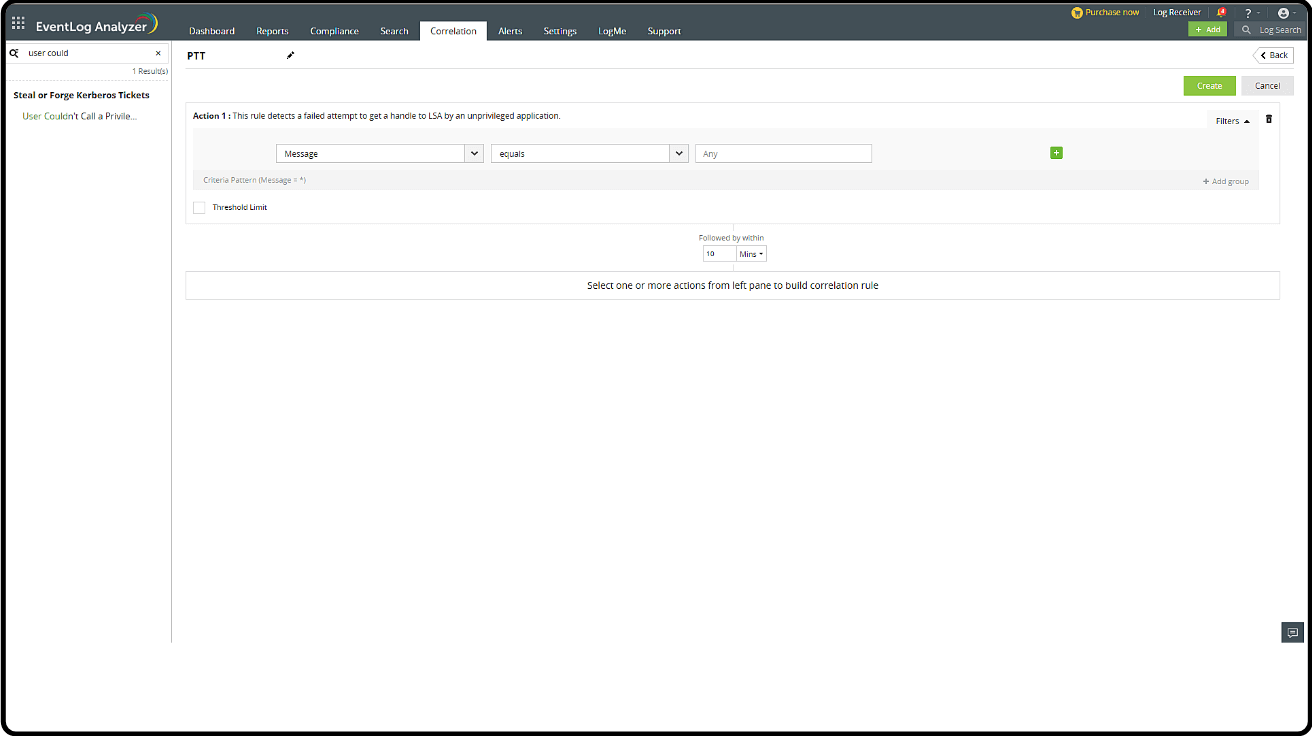

Opretter en korrelationsregel

- Gå til Log360 console > SIEM > Korrelation, og klik på Administrer regel i øverste højre hjørne.

- Klik på Opret korrelationsregel.

- Vælg sektionen Mitre ATT&CK TTP(S) fra rullemenuen til venstre.

- Søg efter Brugeren kunne ikke ringe til en privilegeret tjeneste.

- Klik på Opret.

Afbødning

Afbødningsprocessen inkluderer:

1. Opretter en alarmprofil med korrelationsreglen

2. Aktiverer en arbejdsgang for alarmprofilen

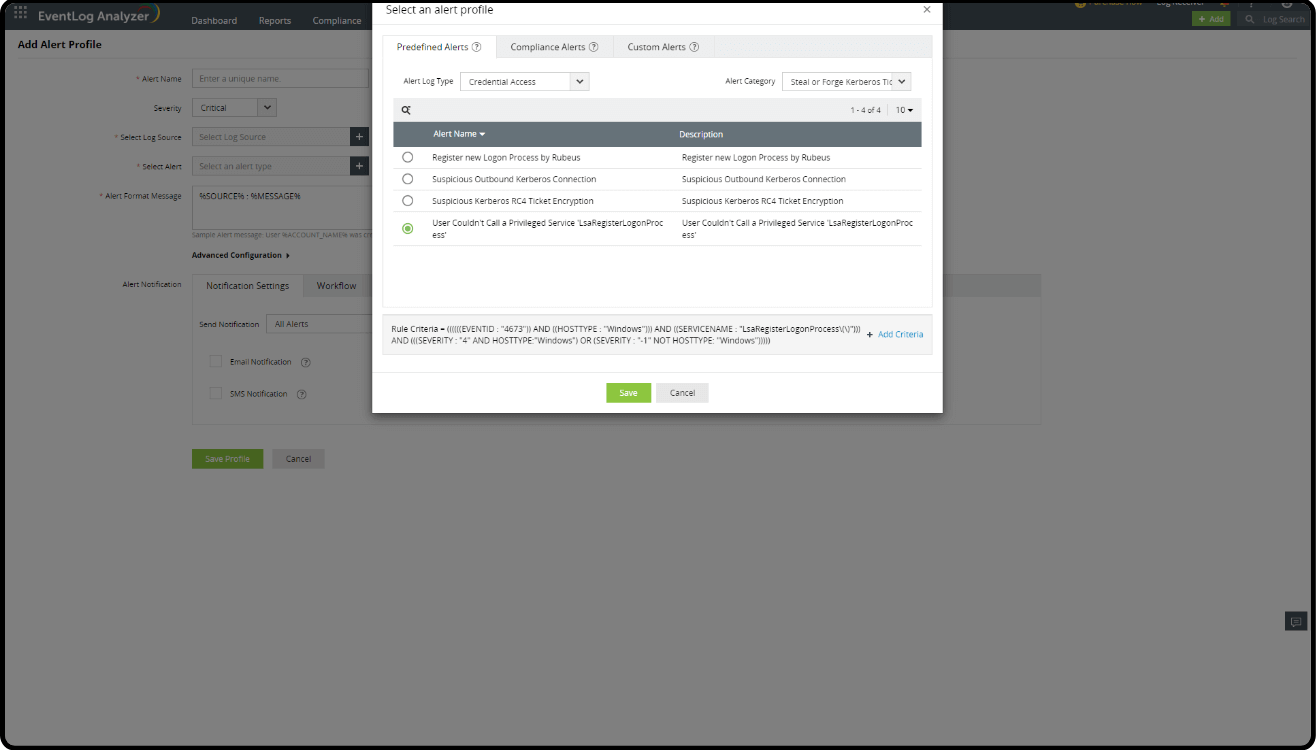

Opretter en alarmprofil:

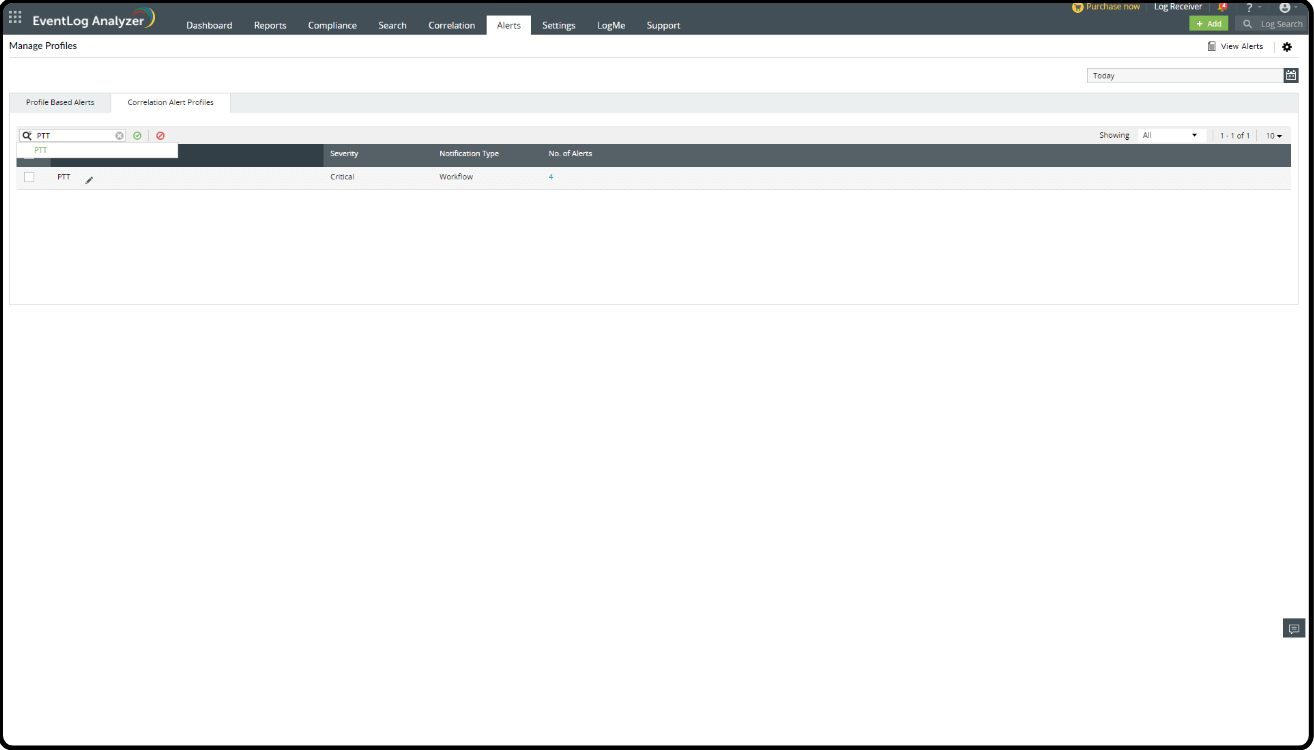

- Gå til Log360-konsol > SIEM > Alarmer.

- Klik på indstillinger-ikonet i øverste højre hjørne, og vælg Administrer profiler.

- Under Administrer profiler, vælg Korrelationsalarmprofiler. Klik så på søgeikonet, og vælg PTT (navnet på korrelationsregle).

- Klik på Konfigurer.

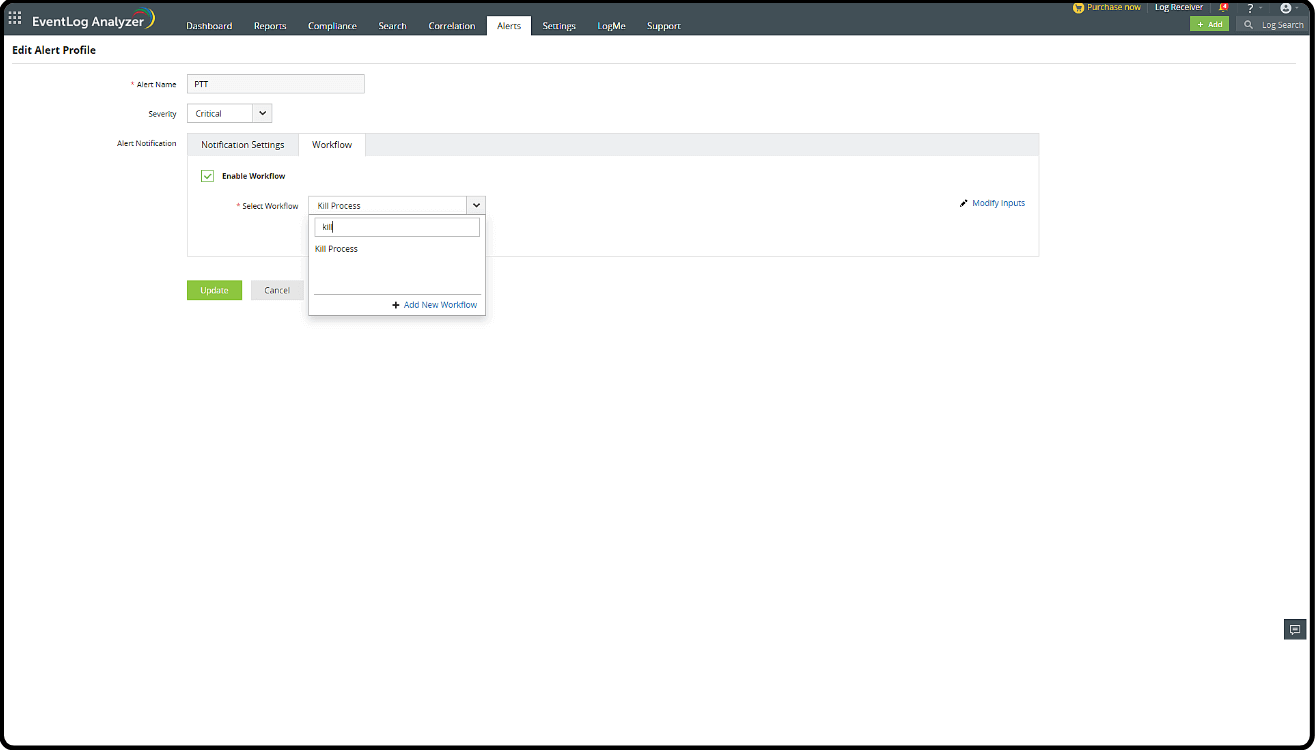

1. Aktivér en arbejdsgang

- I Alarmprofil, vælg Arbejdsgang ved siden af Meddelelsesindstillinger.

- Se Aktiver arbejdsgang, og vælg en passende handling fra listen, som Deaktiver computer, Log af og deaktiver bruger, eller Afbryd proces.

- Klik på Tilføj ny arbejdsgang for at oprette en tilpasset arbejdsgang. Du kan udforske listen over Windows-handlinger og Active Directory-handlinger for at konstruere et nyt flow af hændelsessvar.

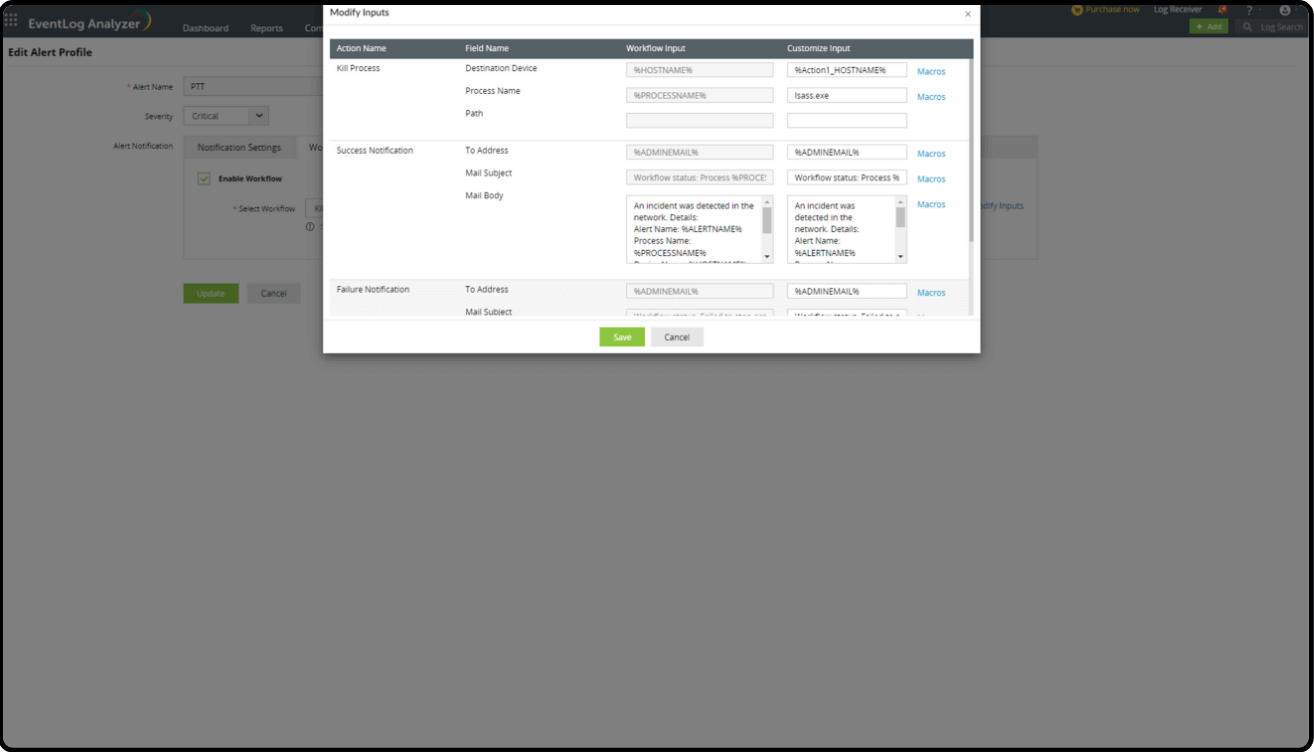

2. Tilføjelse af en arbejdsgang

- Tilføj arbejdsgangen i alarmprofilen.

- Vælg Rediger inputs, hvis der er nogen felter, der skal ændres.

- Når felterne er opdateret, klik på Gem og Opdater på hovedsiden.