- Startside

- Logføringsguide

- Sådan opdager og forhindrer du et TCP 445-exploit og ‑angreb med analyse af firewall-loggen

Sådan opdager og forhindrer du et TCP 445-exploit og ‑angreb med analyse af firewall-loggen

På denne side

- Hvad bruges port 445 til?

- Hvordan udnytter angribere port 445?

- Hvordan opdager man et 445-port-exploit ved at analysere firewall-logfiler?

- Udnyttelse af ManageEngine EventLog Analyzer til at forhindre port-445-exploits

US-CERT-rådgivningen anbefaler, at den bedste praksis at følge for Server Message Block (SMB) er at spærre TCP-port 445, der bruges af Microsofts katalogtjenester, samt UDP-port 137 og 138 og TCP-port 139.

Port 445 blev udnyttet i 2017 af WannaCry-ransomwareangrebet, som forårsagede stor skade verden over og gik efter virksomheder, banker og andre offentlige organer.

Hvad bruges port 445 til?

Port 445 er en Microsoft-netværksport, som også er knyttet til NetBIOS-tjenesten, der findes i tidligere versioner af Microsofts operativsystemer. Den kører Server Message Block (SMB), som gør det muligt for systemer på samme netværk at dele filer og printere over TCP/IP.

Denne port bør ikke åbnes for eksterne netværk. Alle microsoft-enheder har for det meste port 445 åben, da porten bruges til LAN-kommunikation.

Hvordan udnytter angribere port 445?

Angriberne kan udføre portscanning med open source-værktøjer som Nmap, Metasploit og NetScan Tools Pro. Disse scanningværktøjer identificerer de tjenester, der bruger port 445, og indsamler kritiske oplysninger om enhederne. Når angriberne har fået kendskab til enhedens oplysninger, starter de malware- og ransomwareangreb ved at udnytte denne port.

Forebyggelse af port-445-exploit:

Den bedste måde at forhindre port-445-exploits på er at konfigurere din firewall korrekt, og undgå unødvendige åbne 445-porte i dit netværk.

Trin til at forhindre port-445-exploits:

Sørg for, at port 445 er spærret på alle ubrugte enheder og enheder, der har forbindelse uden for dit netværk.

Hvordan kan jeg gøre det? Opret en firewallregel som forklaret nedenfor:

- Kilde: Enhver (eller Ekstern, hvis du vil bruge porten til fildeling på netværket).

- Kildeport: Enhver

- Destination: Enhver

- Destinationsport: 445.

- Handling: Drop eller afvis.

Hvordan opdager man et 445-port-exploit ved at analysere firewall-logfiler?

Port-445-exploits kan opdages med netværkssikkerhedsløsninger som Intrusion Detection Systems (IDS), Intrusion Prevention Systems (IPS) og SIEM-løsninger (Security Information and Event Management). Overvåg firewall-logfiler, og se, om de viser følgende:

- Udgående trafik til SMB v1's port TCP 445 og 139.

- Hvis port 445 ikke svarer i lang tid (kan være et skjult angreb).

- Flere portscanninganmodninger til UDP-port 137 og 138.

Disse hændelser indikerer en port-445-exploit, der går efter systemet. Når du ser disse tegn i dit netværk, skal du spærre alle 445-porte og foretage en undersøgelse for at identificere destinationssystemerne.

Udnyttelse af ManageEngine EventLog Analyzer til at forhindre port-445-exploits

ManageEngine EventLog Analyzer er en omfattende logadministrationsløsning, der indsamler, overvåger, analyserer og arkiverer logfiler fra netværksenheder på dit netværk, herunder port 445. EventLog Analyzer bruger sit korrelationssystem og advarsler i realtid til at opdage angreb og trusler fra mistænkelige SMB-trafikmønstre og godkendelsesforsøg til port 445.

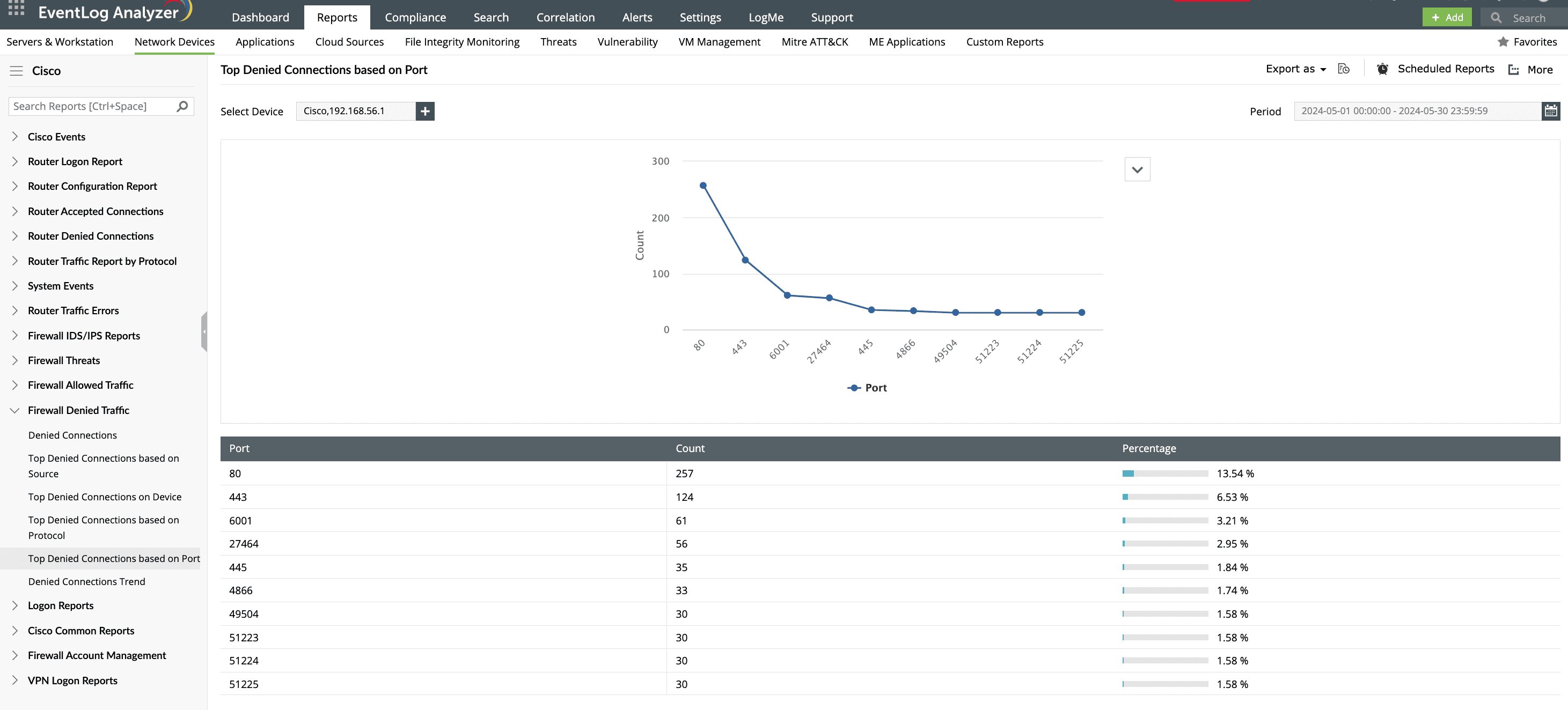

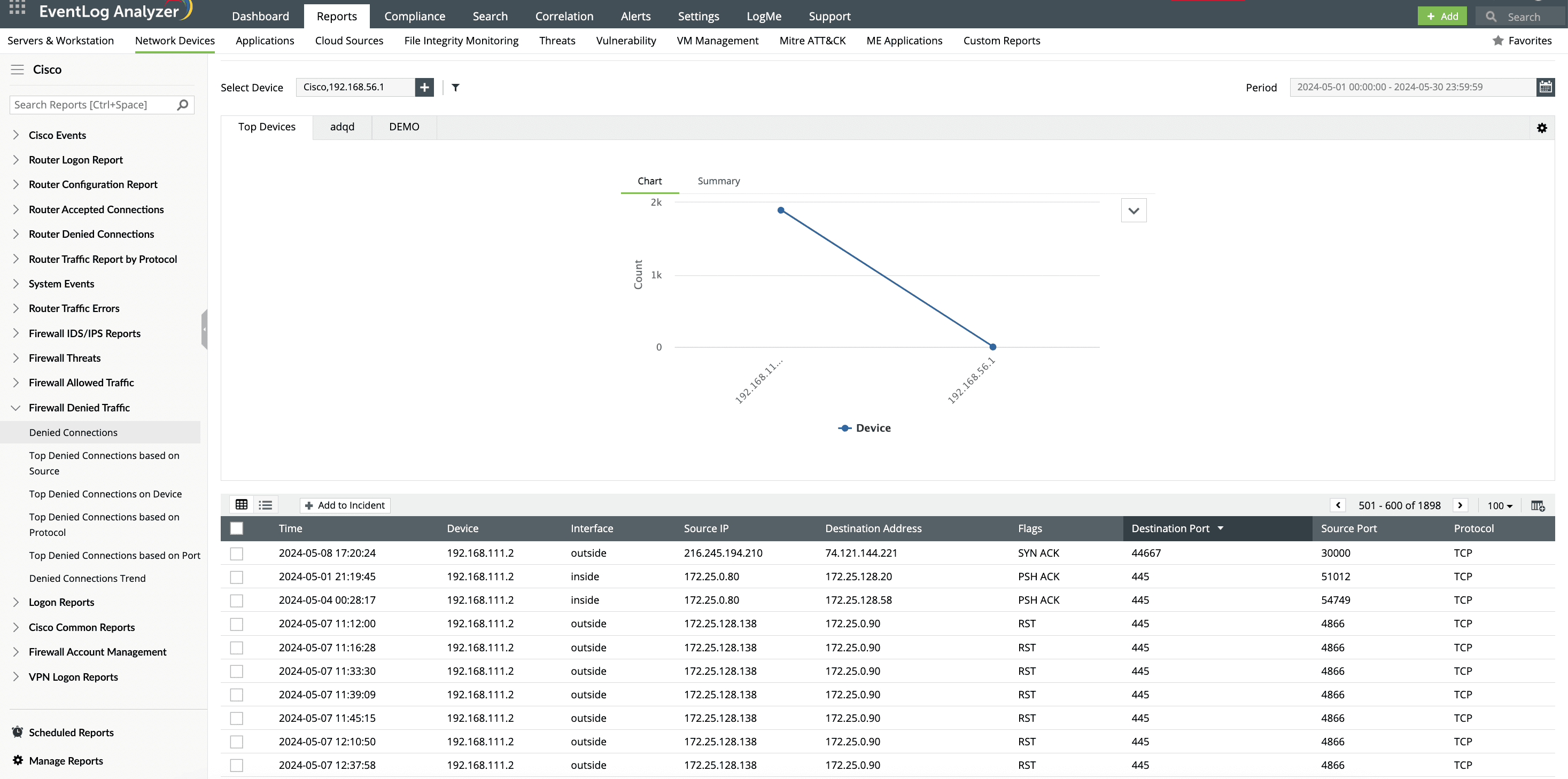

EventLog Analyzers klar-til-brug-rapporter opsummerer konklusionerne relateret til afviste forbindelser på port 445. Disse rapporter kategoriserer netværkstrafikken visuelt efter kilder, destinationer, protokoller og porte sammen med tidsstempler. Det gør det muligt for sikkerhedsadministratorer at spore og analysere netværkstrafikmønstre for effektivt at opspore trusselsaktører, der forsøger at sabotere dit netværk.

Rapporten over afviste forbindelser giver indsigt i alle blokerede adgangsforsøg rettet mod port 445. Denne rapport hjælper også med at få indsigt i, om den slags tvivlsomme forsøg sker ofte, især inden for et kort tidsrum, så du kan opdage potentielle brute-force-angreb.

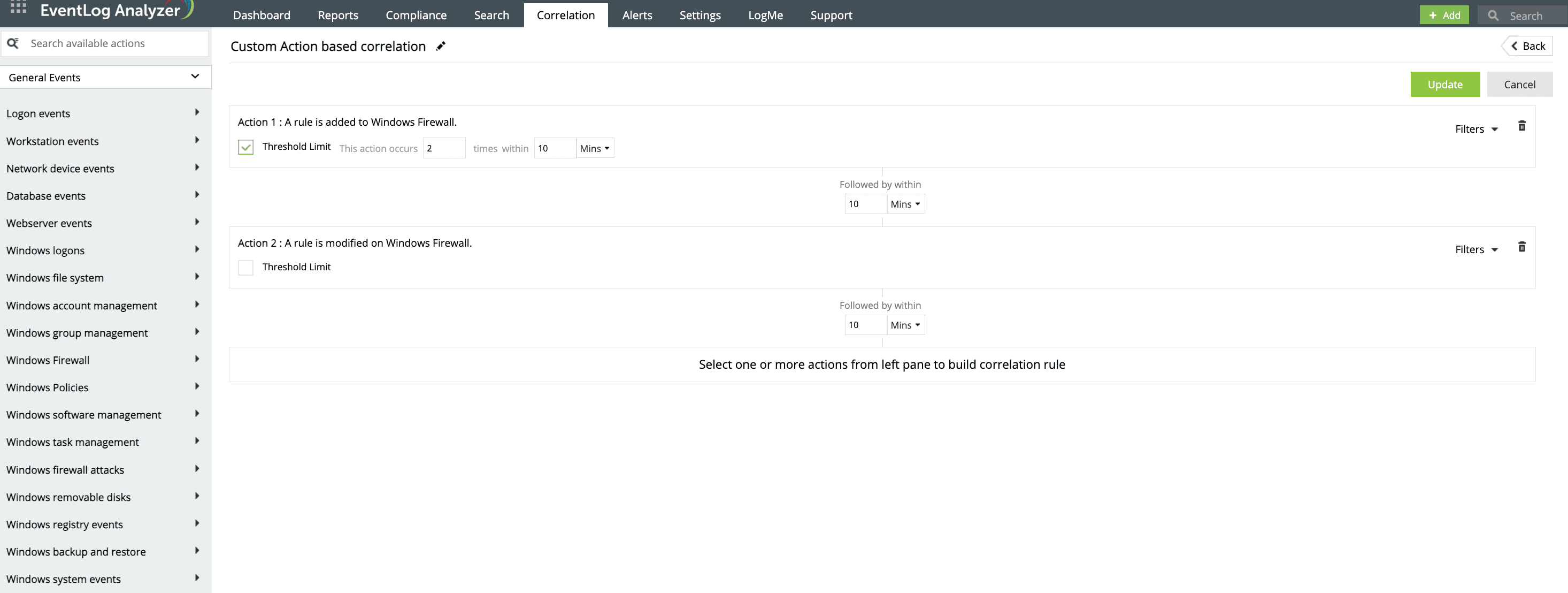

EventLog Analyzer kan sammenholde sikkerhedslogfiler med netværks- og programlogfiler for at give et omfattende overblik over potentielle trusler. Denne korrelation hjælper med at identificere, om de afviste forbindelser stemmer overens med andre mistænkelige aktiviteter, f.eks. usædvanlig udgående trafik og logins, der involverer port 445, inden for et kort tidsrum.

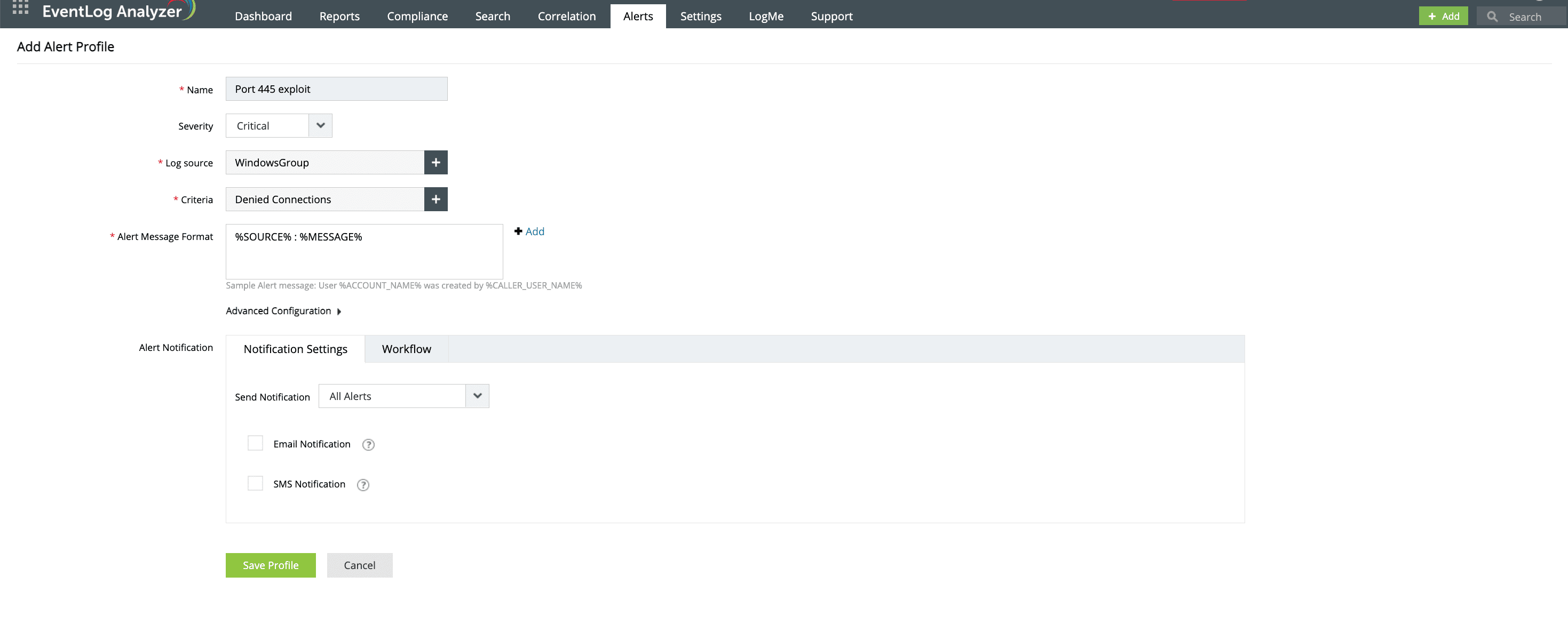

EventLog Analyzer giver dig mulighed for at oprette advarsler om mistænkelig aktivitet relateret til port 445. Den identificerer, hvor i netværket angrebet stammer fra, og hvilken netværksressource der blev kompromitteret under udnyttelsesforsøget.

Når en exploit opdages, udløser den advarsler i realtid for straks at give sikkerhedsadministratorer besked, så de kan blokere skadelige IP-adresser, justere firewallregler og foretage grundige undersøgelser efter en advarsel.