- Startside

- Logføringsguide

- Aktivering af logføring og analyse af Windows Firewall-logfiler

Aktivering af logføring og analyse af Windows Firewall-logfiler.

På denne side

- Sådan genererer du Windows Firewall-logfiler

- Analyse af Windows Firewalls logfiler

Windows-systemer har en indbygget firewall. Selvom den ikke logfører netværkstrafikken som standard, kan den konfigureres, og man kan få logfiler over den tilladte og afviste trafik. Hvis firewall-logføring er godkendt, vil der blive oprettet 'pfirewall.log'-filer i mappen.

Sådan genererer du Windows Firewall-logfiler

Generering af firewall-logfiler i Windows er en elementær opgave. Sådan aktiverer du firewall-logfiler.

Trin1

Gå til Windows Firewall med avanceret sikkerhedspolitik, højreklik på den, og klik på Egenskaber. (ELLER)

Tryk på Win+R for at åbne Kør-boksen. Skriv "wf.msc", og tryk på Enter. Skærmen Windows Firewall med avanceret sikkerhedspolitik vises. I højre side af skærmen skal du klikke på Egenskaber.

Trin2

I skærmbilledet Avanceret sikkerhedspolitik, der vises, er der flere faner som Domæneprofil, Privat profil, Offentlig profil og IPsec-indstillinger. Klik på Privat profil > Logføring > Tilpas.

Trin3

Et nyt vindue åbnes med muligheder for at vælge den maksimale logstørrelse, placering, og om kun droppede pakker, kun vellykkede forbindelser eller begge dele skal logføres. En droppet pakke er en pakke, som Windows Firewall har blokeret. En vellykket forbindelse kan både henvise til en indgående forbindelse og en forbindelse foretaget via internettet.

Gå til Logfør droppede pakker, og skift det til Ja.

Generelt logføres kun droppede pakker. Logføring af vellykkede forbindelser hjælper som regel ikke med fejlfinding.

Trin4

Når du har kopieret standardstien til logfilen, skal du klikke på OK. Åbn destinationsmappen i Stifinder for at finde en pfirewall.log-fil.

Trin5

Kopiér filen til skrivebordet, og den kan ses.

Analyse af Windows Firewalls logfiler

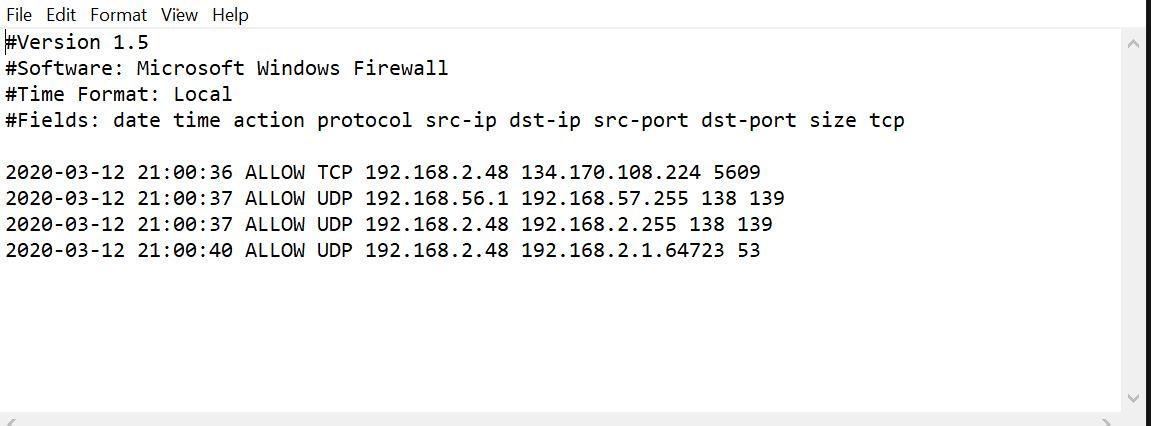

Windows firewall-loggen kan opdeles i to sektioner: header og body. Headeren indeholder statiske oplysninger om loggens version og de tilgængelige felter. Body-delen giver oplysninger om den trafik, der forsøger at passere igennem firewallen. Da det er en dynamisk liste med logfiler, bliver nye poster tilføjet i bunden. Hvis der ikke er registreret nogen poster for et felt, repræsenteres det med bindestreg (-).

Ovenstående billede er et eksempel på, hvordan en firewall-log ser ud. De vigtigste aspekter af ovenstående log er:

- Dato og tidspunkt for forbindelsen.

- Typen af forbindelse, og om den blev tilladt eller droppet.

- Kilde- og destinations-IP'er og den port, der blev brugt til forbindelsen.

- Oplysninger om, hvorvidt pakkerne blev sendt eller modtaget.