- Startside

- Logføringsguide

- Sammenligning af indgående og udgående firewallregler

Sammenligning af indgående og udgående firewallregler

På denne side

- Hvad er indgående trafik?

- Hvad er udgående trafik?

- Indgående firewallregler og konfigurationstips

- Udgående firewallregler og konfigurationstips

Enhver organisation bør omhyggeligt konfigurere sine firewallregler til at overvåge den indgående og udgående netværkstrafik og minimere risikoen for at blive offer for angreb.

For at kunne administrere indgående og udgående firewallregler effektivt er det vigtigt at forstå forskellen mellem indgående og udgående trafik.

Hvad er indgående trafik?

Trafik, der ikke stammer fra dit netværk, men som vil ind i dit netværks perimeter, er indgående trafik. Denne trafik kan stamme fra en webbrowser, en e-mailklient, et program, der anmoder om en tjeneste som FTP og SSH, osv. med dit netværk som destination.

Hvad er udgående trafik?

I modsætning til indgående trafik stammer udgående trafik fra dit netværk. Denne trafik er fra dine netværksbrugere for at få adgang til hjemmesider og andre ressourcer, der ligger uden for dit netværks perimeter.

Hvad er indgående firewallregler?

- Indgående firewallregler beskytter dit netværk ved at blokere trafikken fra kendte skadelige kilder og forhindrer dermed malwareangreb, DDoS-angreb og meget mere.

- Skadelig trafik kan blokeres på baggrund af porte, trafiktype eller IP-adresser.

Tips til at konfigurere indgående firewallregler:

- Tjek altid trafikkens oprindelse: kilde-IP, oprindelsesland, en eller flere kilder, hvilke porte der anmodes om adgang til, osv.

- Skriv en indgående regel til at afvise enhver form for adgang til skadelige IP'er.

- Brug threat intelligence-feeds til at finde ud af, om en IP er skadelig eller ej.

- Tjek, om et program på en enhed tilsluttet dit netværk har været mål for den skadelige IP, ved at udføre portscanning eller opdage uregelmæssigheder, der opstår i programmer, der indeholder vigtige oplysninger.

- Sørg for, at firewallen på værtsniveau er konfigureret på kritiske servere og databaser, der indeholder følsomme oplysninger, så enhver form for afvigende kommunikation via porte udsat for sikkerhedsrisici blokeres på bestemte værter. Formålet med dette er at styrke sikkerheden på intranetniveau, hvis angriberen er en insider.

Hvad er udgående firewallregler?

- Udgående firewallregler er firewallpolitikker, der definerer den trafik, der må forlade dit netværk gennem sikrede porte for at nå legitime destinationer.

- De stopper anmodninger sendt til skadelige hjemmesider og domæner, der ikke er tillid til.

- Konfiguration af udgående firewallregler kan forhindre dataudtrækning.

- Udgående firewallregler kan finjusteres til at analysere indholdet af e-mails eller filer, der indeholder følsomme oplysninger og sendes fra dit netværk.

- De overvåger nøje transmissionsprotokoller som Internet Message Access Protocol (IMAP), Post Office Protocol Version 3 (POP3) og Simple Mail Transfer Protocol (SMTP).

Tips til at konfigurere udgående firewallregler:

- Overvåg altid den trafik, der forlader dit netværk. Lær kilden til den udgående trafik at kende.

- Kontrollér, om trafikkens destination er kendt for at være skadelig.

Overvåg regelmæssigt den trafik, der går ud af dit netværk. Lav en baseline for det normale adfærdsmønster, og opsæt advarsler i din sikkerhedsløsning for at give besked om usædvanlige pludselige, kortvarige stigninger af mængden af trafik eller data, der går ud af dit netværk.

En typisk firewall bør regulere både indgående og udgående trafik ved at anvende både indgående og udgående firewallregler. Enhver ændring af disse regler kan skabe kaos i netværket. Derfor er det vigtigt at overvåge ændringer af disse regler og finde ud af, om de er legitime.

EventLog Analyzer, en omfattende løsning til logadministration, hjælper dig med at overvåge ændringer af firewallregler og andre firewallkonfigurationer i realtid. Få detaljerede rapporter om, hvem der har foretaget ændringen, hvornår den blev foretaget, og hvorfra den blev foretaget, for at finde ud af om den er legitim. Få også e-mail- og SMS-meddelelser om uautoriserede ændringer straks. Klik her for at få mere at vide om løsningen.

Få mest muligt ud af firewallfunktioner med EventLog Analyzer til at sikre netværksforsvaret

ManageEngine EventLog Analyzer forbedrer firewallfunktionerne ved at integrere centraliseret logadministration, overvågning i realtid, avanceret loganalyse og trusselsdetektering. Den samler og kombinerer firewall-logfiler på ét sted, hvilket muliggør grundig overvågning og analyse.

- Strømlin overvågning af firewall-logfiler

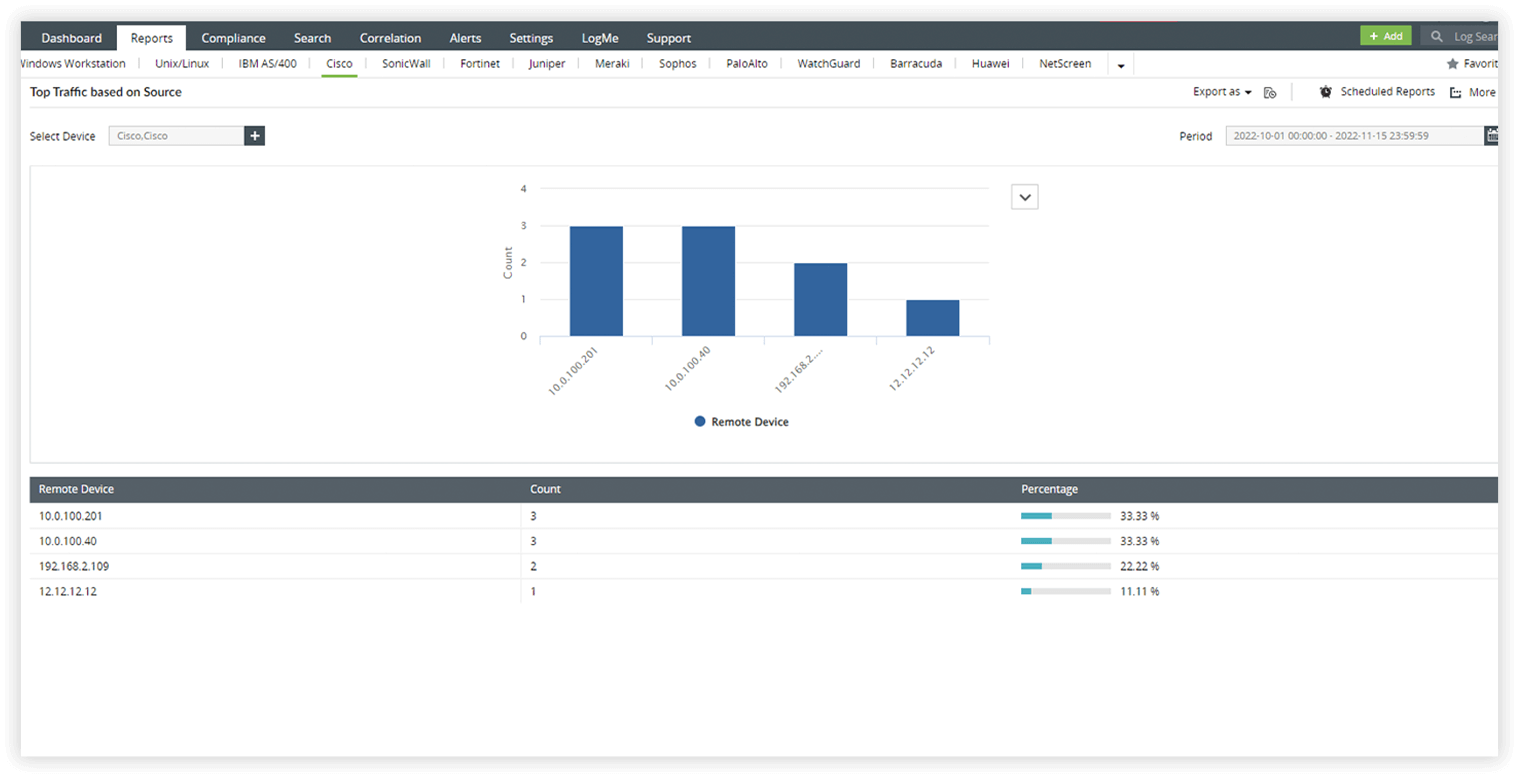

- Overvåg firewalltrafik

- Overvåg firewall-VPN-logfiler

- Få advarsler i realtid

- Forenkl logadministrationen ved automatisk at indsamle og analysere logfiler fra firewall-leverandører som Sophos, Barracuda, Cisco, Check Point, Juniper m.fl.

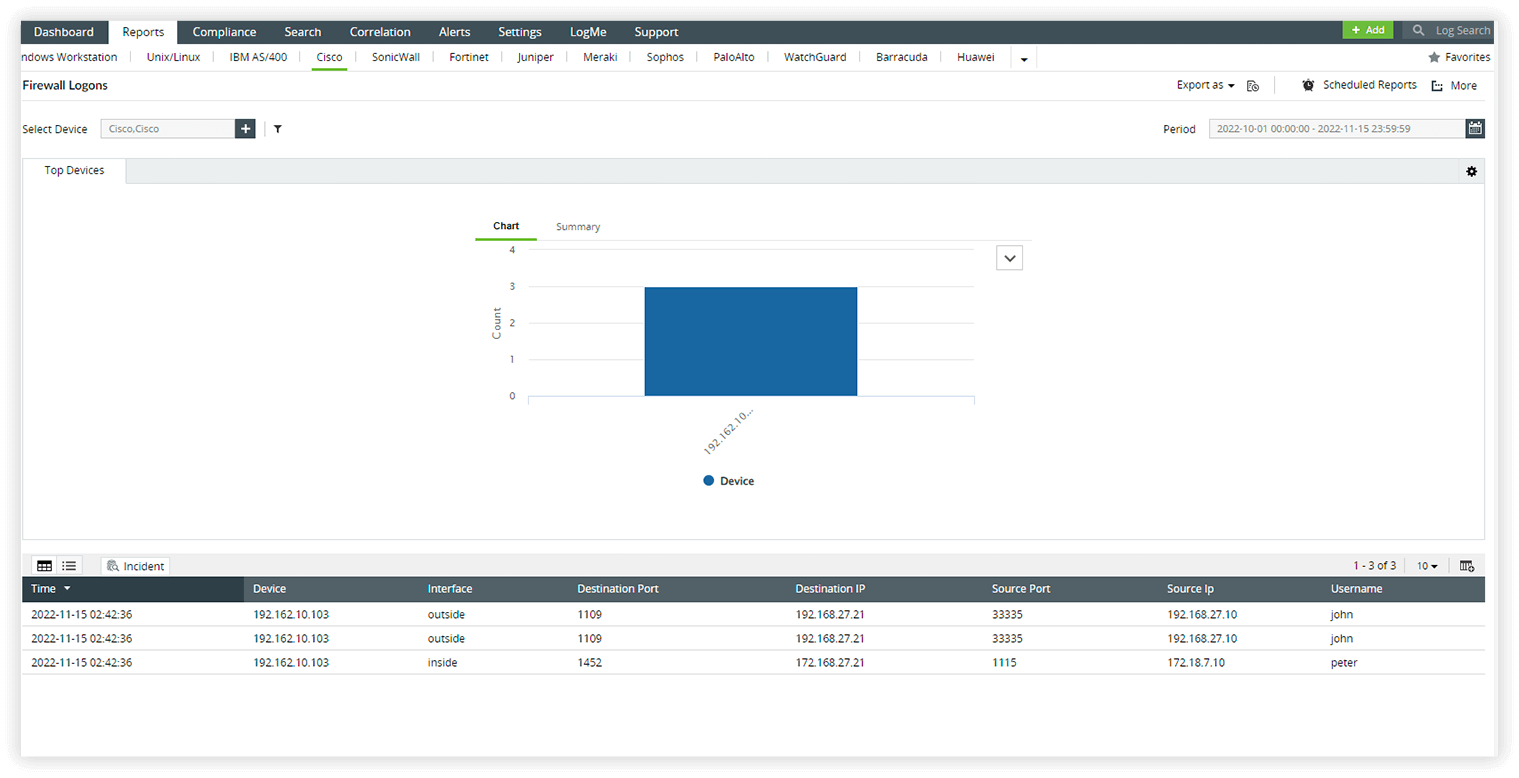

- Overvåg ind- og udlogningshændelser, konfigurationsændringer og brugerrettigheder for at forbedre sikkerheden.

- Styrk adgangskontrollen ved nøje at overvåge firewallens logfiler og proaktivt identificere sikkerhedsrisici.

- Få indsigt i afviste forbindelser efter bruger, server og firewalltrafik via intuitive rapporter.

- Opdag meget aktive værter og eksterne trusler med advarsler i realtid og detaljerede rapporter om afvist firewalltrafik.

- Opdag usikre programmer, mistænkelige brugere og netværksanomalier med advarsler om individuelle brugerhandlinger og kategoribaserede trendrapporter.

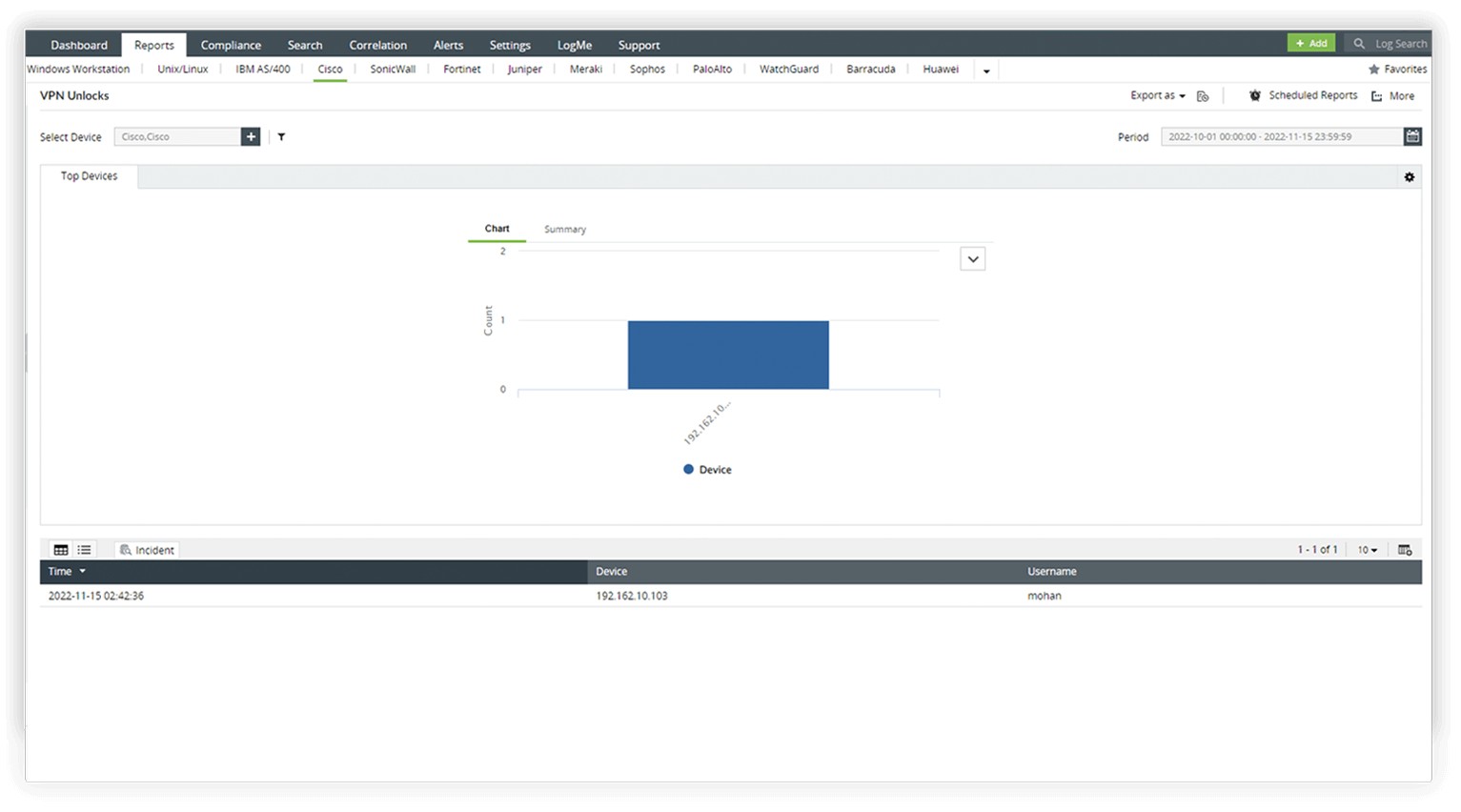

- Overvåg vigtige VPN-aktiviteter som spærringer, efterfølgende spærringer og andre firewall-VPN-aktiviteter.

- Gennemgå oplysninger om VPN-brugere, udfør revision af VPN-logins, og analysér loginmønstre for at identificere tendenser.

- Sørg for sikkert VPN-forbrug gennem omfattende overvågning, brugerrevisioner og analyse af loginmønstre.

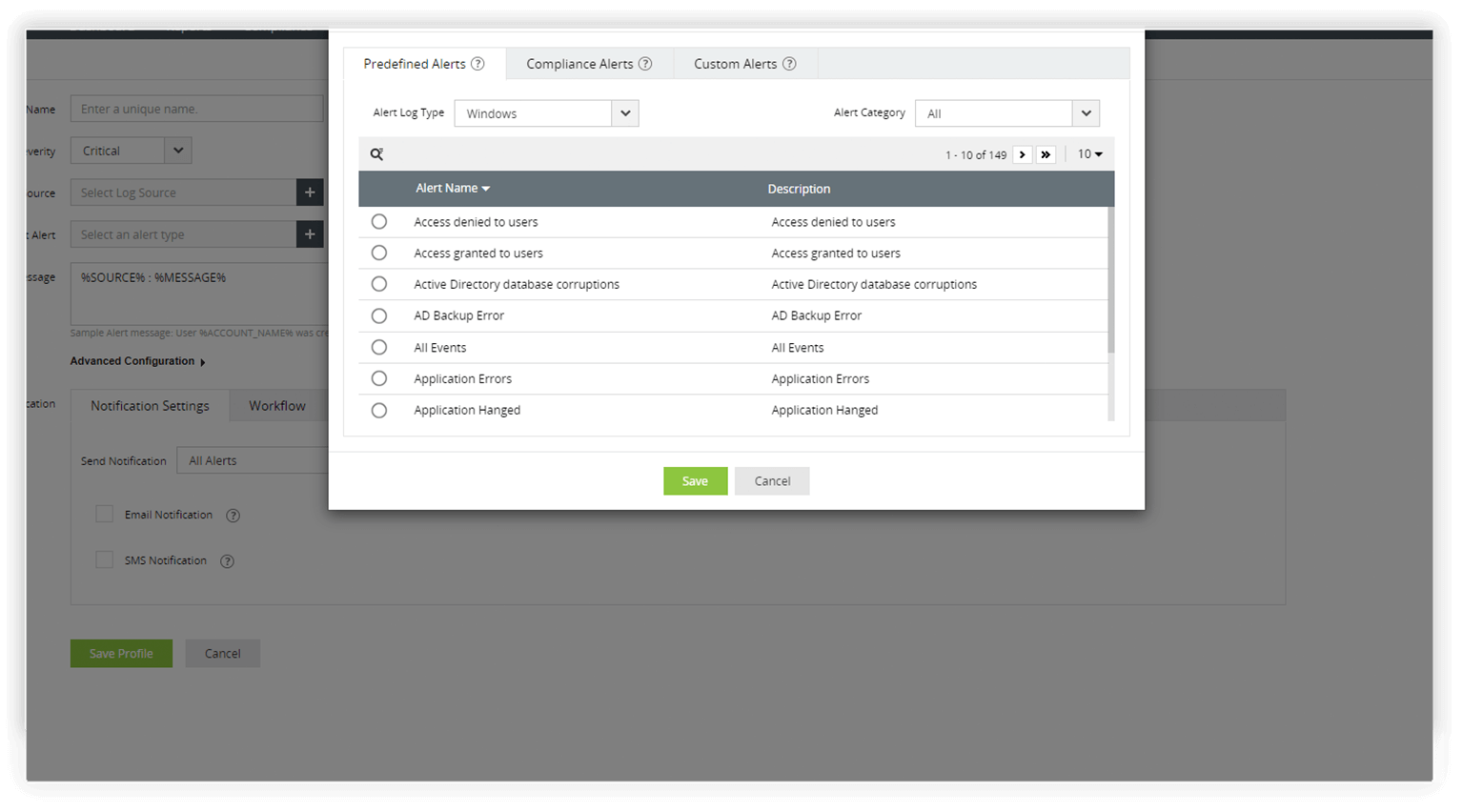

- Få kontrol over din firewallsikkerhed med EventLog Analyzers korrelationsregler, som opdager komplekse angrebsmønstre.

- Få straksadvarsler, når der opdages mistænkelig aktivitet. Du kan også bruge de foruddefinerede arbejdsgange i løsningen som første reaktion på angreb.