- Startside

- Logføringsguide

- Sådan analyserer du mislykkede Linux-logins

Sådan analyserer du mislykkede Linux-logins

På denne side

- Introduktion

- Trin til at se mislykkede SSH-logins

- Opnåelse af indsigt i mislykkede SSH-logins

Brugergodkendelse er en vigtig del af netværkssikkerheden, og det er vigtigt af overvåge brugernes loginforsøg for at identificere mistænkelig brugeradfærd.

Login mislykkes i følgende tilfælde:

- Når brugeren giver forkerte legitimationsoplysninger.

- Når brugeren ikke har tilladelse til at logge ind på en bestemt ressource.

Hændelser med mislykket login, når en bruger forsøger at oprette fjernforbindelse til et system med SSH eller kører su-kommandoen som en anden bruger, skal overvåges, da de er kritiske og kan være tegn på et indtrængningsforsøg.

Denne artikel uddyber metoderne til at vise mislykkede SSH-logins.

Trin til at se mislykkede SSH-logins

Et modul til tilslutningsbar godkendelse (pluggable authentication module, PAM) logfører denne type godkendelseshændelser og hjælper med at identificere skadelige og usædvanlige logins.

Her er et eksempel på et mislykket loginforsøg.

pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.0.2.2

Failed password for invalid user robert from 10.0.2.2 port 4791 ssh2

pam_unix(sshd:auth): check pass; user unknown

PAM service(sshd) ignoring max retries; 6 > 3

For effektiv fejlfinding er det nødvendigt at identificere alle den slags kritiske logins hurtigt og handle derefter.

Nedenfor kan du se trinnene til at finde alle mislykkede SSH-loginforsøg.

- Den grundlæggende kommando til at opliste alle mislykkede SSH-loginforsøg er # grep "Failed password" /var/log/auth.log. Det samme kan opnås ved at udføre cat-kommandoen # cat /var/log/auth.log | grep "Failed password".

- For at få vist ekstra oplysninger om de mislykkede SSH-logins skal du bruge følgende kommando: # egrep "Failed|Failure" /var/log/auth.log

- Brug følgende kommando til at få vist listen over alle IP-adresser bag mislykkede forsøg på at logge ind på SSH-serveren: # grep "Failed password" /var/log/auth.log | awk ‘{print $11}’ | uniq -c | sort -nr

Selvom det kan se nemt ud at analysere ovenstående hændelse, er det tidkrævende og omstændeligt at gøre det manuelt. En løsning til logadministration kan hjælpe dig med nemt at analysere de mislykkede SSH-loginforsøg.

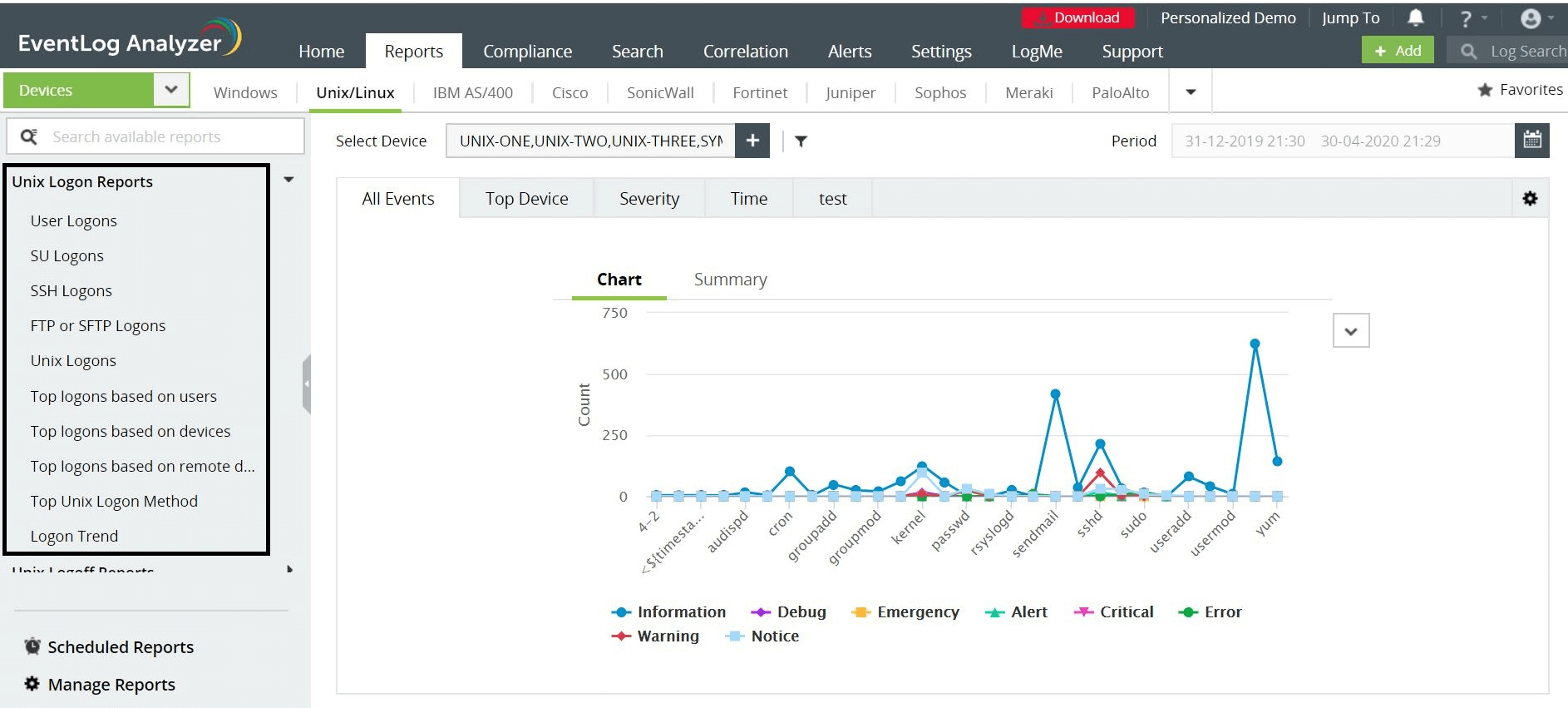

Opnåelse af indsigt i mislykkede SSH-logins

EventLog Analyzer, en omfattende løsning til logadministration, indsamler syslogs fra Linux-enheder, analyserer dem automatisk og giver dig nødvendig indsigt i f.eks. mislykkede SSH-loginforsøg, SU-logins, tendenser for brugerlogins og meget mere i form af intuitive rapporter. Du kan læse mere om EventLog Analyzers mulighed for overvågning af Linux-logfiler her.