Hvad er VPC flowlogfiler?

VPC Flow Logs er en funktion, der giver dig mulighed for at overvåge og registrere trafik til og fra Amazon Virtual Private Cloud (VPC), undernet eller et netværksinterface i Amazon Web Services (AWS). Når der oprettes en flowlog for en VPC, overvåger den alle netværksinterfaces i VPC'en. De indsamlede flowlogdata hjælper dig med at løse forbindelsesproblemer, detektere indtrængen og diagnosticere sikkerhedsgrupperegler, der er for restriktive eller lempelige.

Disse flowlogfiler indsamles via en anden sti end din netværkstrafik, så det påvirker ikke dit netværks performance og gennemløb. De genererede flowlogfiler kan publiceres i Amazon CloudWatch eller Simple Storage Service (S3), så de kan ses og analyseres effektivt.

Lad os se nærmere på publiceringen af VPC flowlogfiler til CloudWatch-logfiler.

Hvad er CloudWatch?

CloudWatch er en overvågnings- og administrationstjeneste fra AWS, der giver dig mulighed for at se logfiler fra dine netværksressourcer i næsten realtid. Flowlogdata fra netværksinterfaces, VPC'er og undernet kan publiceres i en loggruppe, altså en stream af logfiler, der har samme adgangskontrol og opbevaringsindstilling, i CloudWatch. Hvert netværksinterface har sin egen logstream i loggruppen. Logstreamen indeholder flowlogposter.

Dette afsnit viser trinnene til at aktivere generering af flowlogfiler for netværksinterfaces og måderne at publicere dem til CloudWatch på.

Trin til at generere flowlogfiler for netværksinterfaces og publicere dem til CloudWatch

- Åbn Amazon EC2-konsollen.

- Vælg Netværksinterfaces i navigationsruden.

- Vælg et eller flere interfaces, hvis trafik du vil logføre.

- Vælg Handlinger > Opret flowlog.

- Angiv, hvilken slags IP-trafik der skal logføres, i Filter. Vælg Accepteret for kun at logføre trafik accepteret af netværksinterfacet eller Afvist for kun at logføre afvist trafik. Vælg Alt for at logføre både accepteret og afvist trafik.

- Maksimalt aggregeringsinterval er den tid, der kræves for at aggregere loggene, før de behandles og publiceres i én flowlogpost. Det kaldes også indsamlingsvinduet. Vælg et maksimalt aggregeringsinterval. Som standard er det 10 minutter.

- Vælg destinationen som Send til CloudWatch-logfiler.

- Dernæst skal du under Destinationsloggruppe angive navnet på en loggruppe i CloudWatch-logfiler, hvor flowlogfilerne skal publiceres. Hvis der ikke allerede findes en sådan loggruppe, opretter AWS en ny med det angivne navn.

- For IAM-rolle skal du indtaste navnet på den IAM-rolle, der har tilladelse til at publicere logfiler til CloudWatch-logfiler. For at oprette en IAM-rolle med tilstrækkelige rettigheder til at publicere flowlogfiler til den angivne loggruppe skal du følge nedenstående trin.

- I AWS-konsollen skal du vælge IAM under menuen Tjenester.

- Klik på Roller i navigationsruden til venstre.

- Vælg Opret rolle, og klik derefter på EC2. Klik på Næste: Rettigheder.

- Under Tilknyt rettighedspolitikker skal du vælge de rettigheder, du vil give IAM-rollen. Klik på Næste: Gennemse.

- Indtast navn på og beskrivelse af IAM-rollen, og klik på Opret rolle.

- Når politikken er oprettet, skal du klikke på den oprettede politik i ruden Roller. Vælg Tilføj indbygget politik under fanen Rettigheder.

- På JSON-fanen skal du indtaste koden for politikerklæringen. Der er et eksempel på kode, der giver IAM-rollen de nødvendige rettigheder, nedenfor.

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents",

"logs:DescribeLogGroups",

"logs:DescribeLogStreams"

],

"Effect": "Allow",

"Resource": "*"

}

]

} - Klik på Gennemgå politik.

- Indtast et navn på politikken, og klik på Opret politik.

- Under fanen Tillidsforhold skal du klikke på Rediger tillidsforhold.

- Indtast koden for etablering af tillidsforholdet. Der er et eksempel på kode nedenfor.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": {

"Service": "vpc-flow-logs.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

} - Indtast navnet på den IAM-rolle, du har oprettet. Klik på Opret.

- AWS giver dig mulighed for at definere de felter, du vil have med i logposterne. Dette kan specificeres i indstillingen Format. Du kan enten bruge standardformatet ved at vælge AWS standardformat eller oprette et brugerdefineret format ved at vælge Brugerdefineret format. For Logformat skal du vælge de felter, du vil have med i flowlogposten.

- Du kan også føje tags til flowloggene i indstillingen Tilføj tag.

- Klik på Opret.

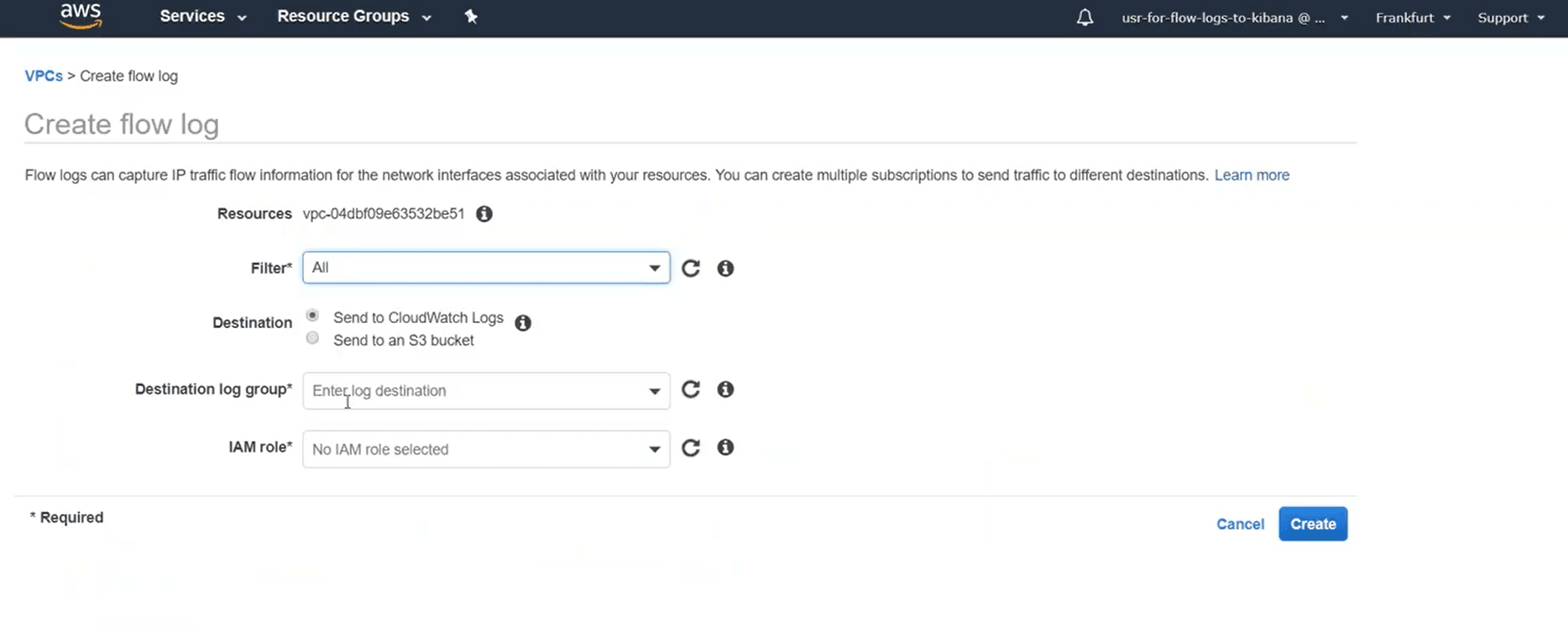

Figur 1: Trin til at oprette et logflow til CloudWatch på AWS-konsollen

Trin til at generere flowlogfiler for VPC'er eller undernet og publicere dem til CloudWatch

- Åbn Amazon VPC-konsollen.

- I navigationsruden skal du vælge Dine VPC'er eller undernet.</li>

- Vælg en eller flere VPC'er eller undernet, hvis trafik du vil logføre.

- Vælg Handlinger > Opret flowlog.

- Angiv, hvilken slags IP-trafik der skal logføres, i Filter. Vælg Accepteret for kun at logføre trafik accepteret af VPC'en eller Afvist for kun at logføre afvist trafik. Vælg Alt for at logføre både accepteret og afvist trafik.

- Maksimalt aggregeringsinterval er den tid, der kræves for at aggregere loggene, før de behandles og publiceres i én flowlogpost. Det kaldes også indsamlingsvinduet. Vælg et maksimalt aggregeringsinterval. Som standard er det 10 minutter.

- Vælg destinationen som Send til CloudWatch-logfiler.

- Dernæst skal du under Destinationsloggruppe angive navnet på en loggruppe i CloudWatch-logfiler, hvor flowlogfilerne skal publiceres. Hvis der ikke allerede findes en sådan loggruppe, opretter AWS en ny med det angivne navn.

- For IAM-rolle skal du indtaste navnet på den IAM-rolle, der har tilladelse til at publicere logfiler til CloudWatch-logfiler. For at oprette en IAM-rolle med tilstrækkelige rettigheder til at publicere flowlogfiler til den angivne loggruppe skal du følge nedenstående trin.

- I AWS-konsollen skal du vælge IAM under menuen Tjenester.

- Klik på Roller i navigationsruden til venstre.

- Vælg Opret rolle, og klik derefter på EC2. Klik på Næste: Rettigheder.

- Under Tilknyt rettighedspolitikker skal du vælge de rettigheder, du vil give IAM-rollen. Klik på Næste: Gennemse.

- Indtast navn på og beskrivelse af IAM-rollen, og klik på Opret rolle.

- Når politikken er oprettet, skal du klikke på den oprettede politik i ruden Roller. Vælg Tilføj indbygget politik under fanen Rettigheder.

- På JSON-fanen skal du indtaste koden for politikerklæringen. Der er et eksempel på kode, der giver IAM-rollen de nødvendige rettigheder, nedenfor.{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents",

"logs:DescribeLogGroups",

"logs:DescribeLogStreams"

],

"Effect": "Allow",

"Resource": "*"

}

]

} -

- Klik på Gennemgå politik.

- Indtast et navn på politikken, og klik på Opret politik.

- Under fanen Tillidsforhold skal du klikke på Rediger tillidsforhold.

- Indtast koden for etablering af tillidsforholdet. Der er et eksempel på kode nedenfor.

- {

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": {

"Service": "vpc-flow-logs.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

} - Indtast navnet på den IAM-rolle, du har oprettet. Klik på Opret.

- AWS giver dig mulighed for at definere de felter, du vil have med i logposterne. Dette kan specificeres i indstillingen Format. Du kan enten bruge standardformatet ved at vælge AWS standardformat eller oprette et brugerdefineret format ved at vælge Brugerdefineret format. For Logformat skal du vælge de felter, du vil have med i flowlogposten.

- Du kan også føje tags til flowloggene i indstillingen Tilføj tag.

- Klik på Opret.

Hvad er AWS S3?

S3 er en sikker objektlagringstjeneste, der udbydes af Amazon. Den har et simpelt interface til webtjenester, der gør det muligt at gemme og hente en hvilken som helst mængde data, når som helst. Flowlogdataene publiceres til logfilobjekter, som er enheder, der gemmer data i en Amazon S3-bucket. I lighed med CloudWatch-logfiler kan flowlogfiler genereret fra netværksinterfaces, VPC'er og undernet publiceres i en S3-bucket. Når du har oprettet og konfigureret din Amazon S3-bucket, kan du begynde at publicere flowlogs til din bucket.

Trin til at generere flowlogfiler for netværksinterfaces og publicere dem til S3

- Åbn Amazon EC2-konsollen.

- Vælg Netværksinterfaces i navigationsruden.

- Vælg et eller flere interfaces, hvis trafik du vil logføre.

- Vælg Handlinger > Opret flowlog.

- Angiv, hvilken slags IP-trafik der skal logføres, i Filter. Vælg Accepteret for kun at logføre trafik accepteret af netværksinterfacet eller Afvist for kun at logføre afvist trafik. Vælg Alt for at logføre både accepteret og afvist trafik.

- Maksimalt aggregeringsinterval er den tid, der kræves for at aggregere loggene, før de behandles og publiceres i én flowlogpost. Det kaldes også indsamlingsvinduet. Vælg et maksimalt aggregeringsinterval. Som standard er det 10 minutter.

- Vælg destinationen som Send til an Amazon S3-bucket.

- Dernæst skal du under S3 bucket ARN angive Amazon Resource Name (ARN) for en eksisterende Amazon S3-bucket, hvor du vil publicere flowloggene.

- AWS giver dig mulighed for at definere de felter, du vil have med i logposterne. Dette kan specificeres i indstillingen Format. Du kan enten bruge standardformatet ved at vælge AWS standardformat eller oprette et brugerdefineret format ved at vælge Brugerdefineret format. For logformat skal du vælge de felter, du vil have med i flowlogposten.

- Du kan også føje tags til flowloggene i indstillingen Tilføj tag.

- Klik på Opret.

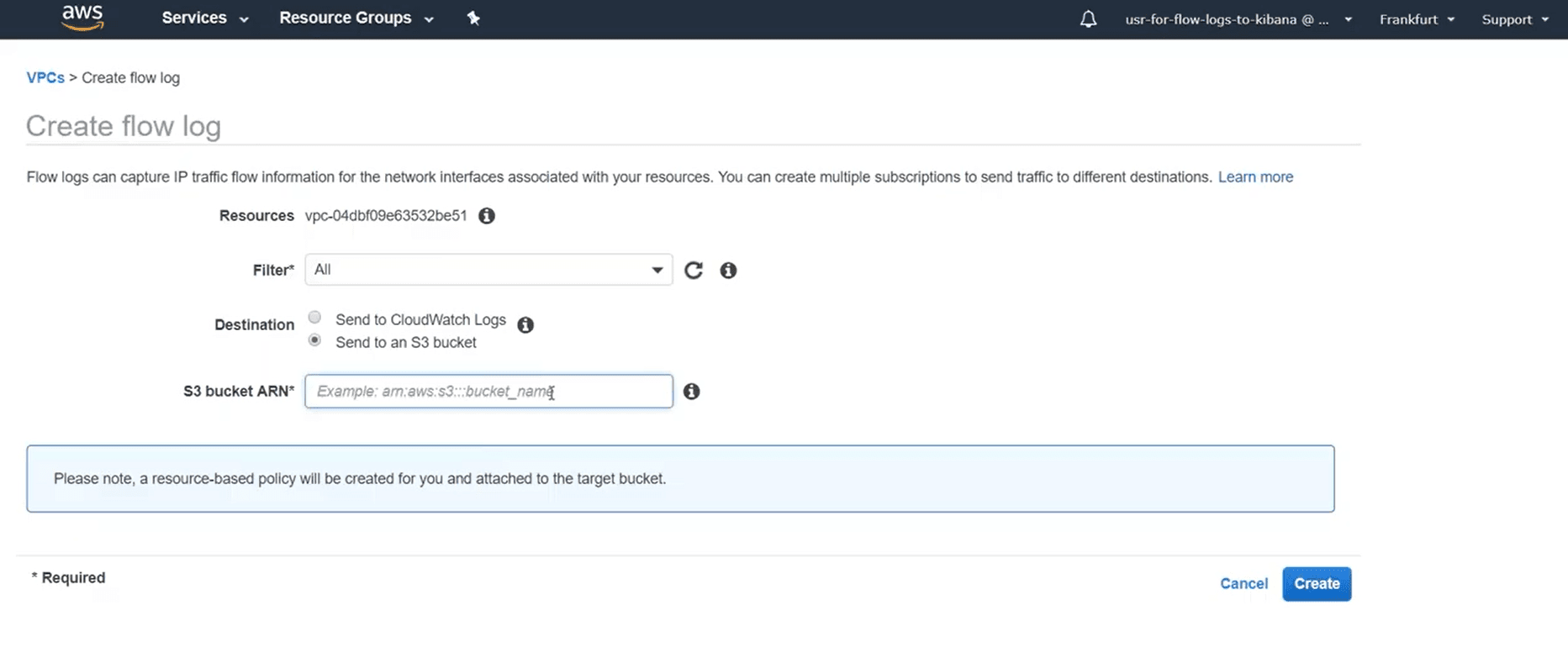

Figur 2: Trin til at oprette et logflow til S3 på AWS-konsollen

Trin til at generere flowlogfiler for VPC'er eller undernet og publicere dem til S3

- Åbn Amazon VPC-konsollen.

- Vælg Dine VPC'er eller undernet i navigationsruden.

- Vælg en eller flere VPC'er eller undernet, hvis trafik du vil logføre.

- Vælg Handlinger > Opret flowlog.

- Angiv, hvilken slags IP-trafik der skal logføres, i Filter. Vælg Accepteret for kun at logføre trafik accepteret af VPC'en eller Afvist for kun at logføre afvist trafik. Vælg Alt for at logføre både accepteret og afvist trafik.

- Maksimalt aggregeringsinterval er den tid, der kræves for at aggregere loggene, før de behandles og publiceres i én flowlogpost. Det kaldes også indsamlingsvinduet. Vælg et maksimalt aggregeringsinterval. Som standard er det 10 minutter.

- Vælg destinationen som Send til an Amazon S3-bucket.

- Dernæst skal du under S3 bucket ARN angive Amazon Resource Name (ARN) for en eksisterende Amazon S3-bucket, hvor du vil publicere flowloggene.

- AWS giver dig mulighed for at definere de felter, du vil have med i logposterne. Dette kan specificeres i indstillingen Format. Du kan enten bruge standardformatet ved at vælge AWS standardformat eller oprette et brugerdefineret format ved at vælge Brugerdefineret format. For Logformat skal du vælge de felter, du vil have med i flowlogposten.

- Du kan også føje tags til flowloggene i indstillingen Tilføj tag.

- Klik på Opret.

Når du er færdig med at oprette en flowlog, begynder logfilerne at blive publiceret til den angivne destination. Hvis du ikke har brug for en flowlog, kan du slette den. Dette deaktiverer flowlogtjenesten, og der publiceres ikke yderligere logdata til destinationen. Sletning af en flowlog påvirker dog ikke de flowlogposter, der allerede er indsamlet og publiceret til destinationen.

Amazon S3 er overvejende en webbaseret datalagringstjeneste, og den skal integreres med andre platforme som Amazon Athena for at arbejde med de lagrede logdata. Med omfattende rapporter, nemme søgemekanismer og advarselsprofiler, der kan tilpasses, i AWS Cloud-overvågningsmodulet i Log360 kan du nemt spore, analysere og reagere på hændelser, der opstår i dine skymiljøer. Log360 gør det lettere for din virksomhed at fungere problemfrit ved at give fuld synlighed i din AWS-infrastruktur i skyen.

Nogle af funktionerne fra Log360's AWS Cloud-overvågningsmodul er:

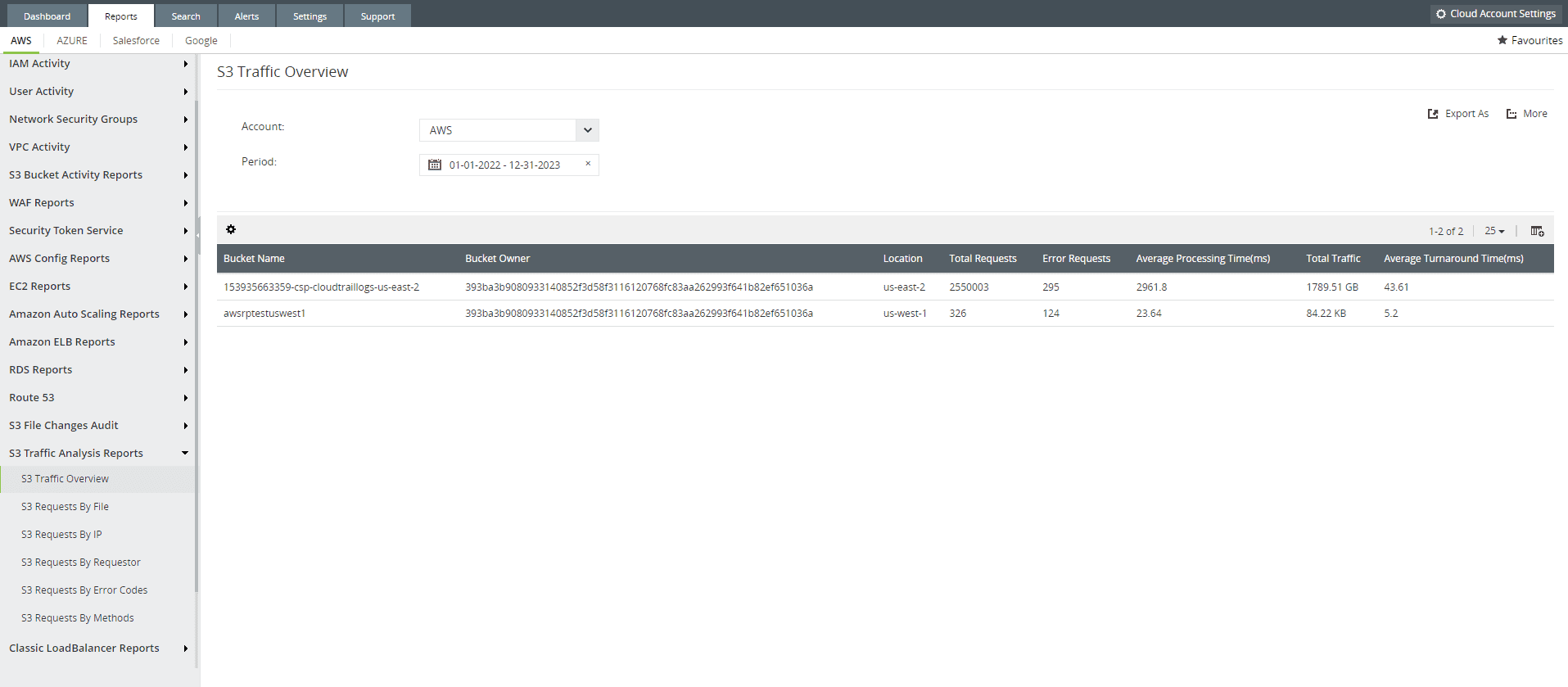

- Overvågning og generering af S3-trafikanalyserapporter.

Figur 3: S3-trafikanalyserapport fra skyovervågningsmodulet i Log360, Cloud Security Plus

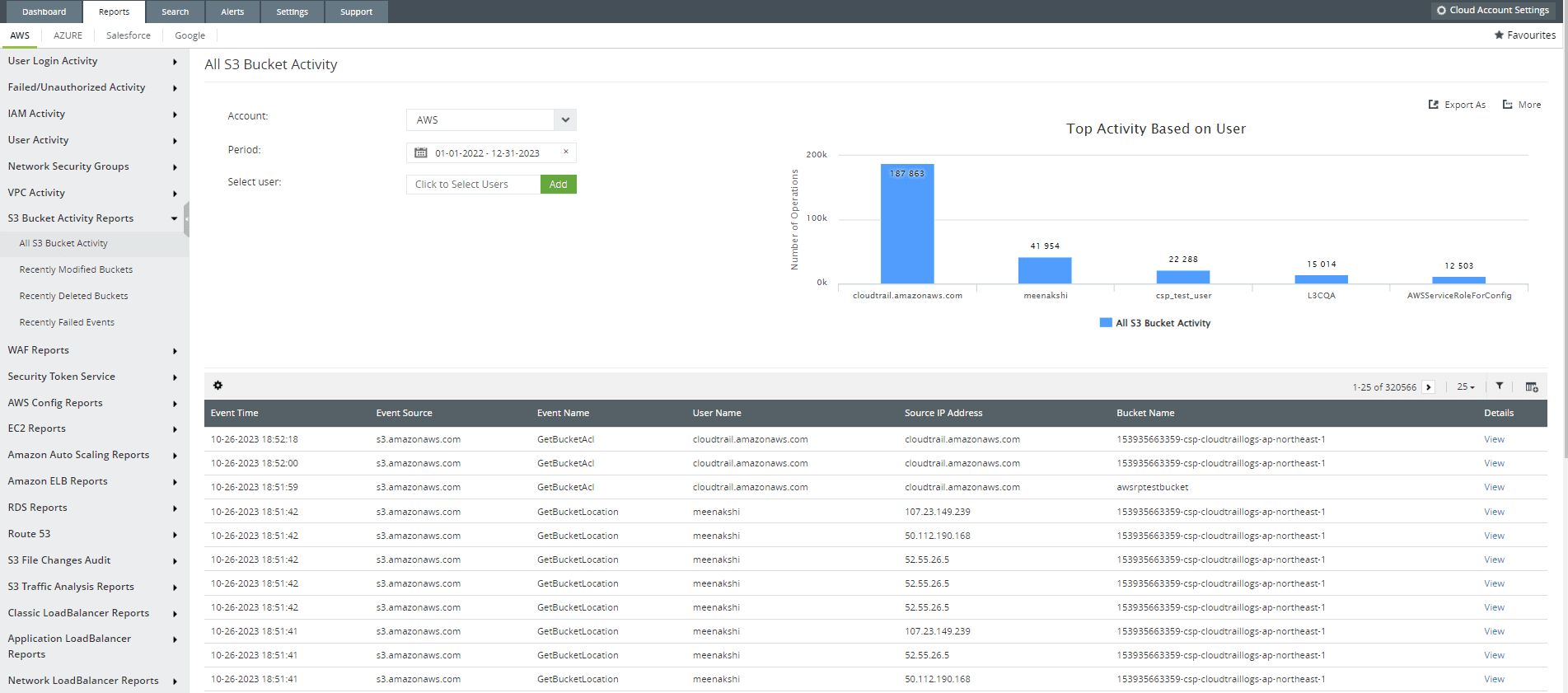

- Sporing og rapportering af S3-bucketaktivitet.

Figur 4: S3-bucketaktivitetsrapport fra skyovervågningsmodulet i Log360, Cloud Security Plus

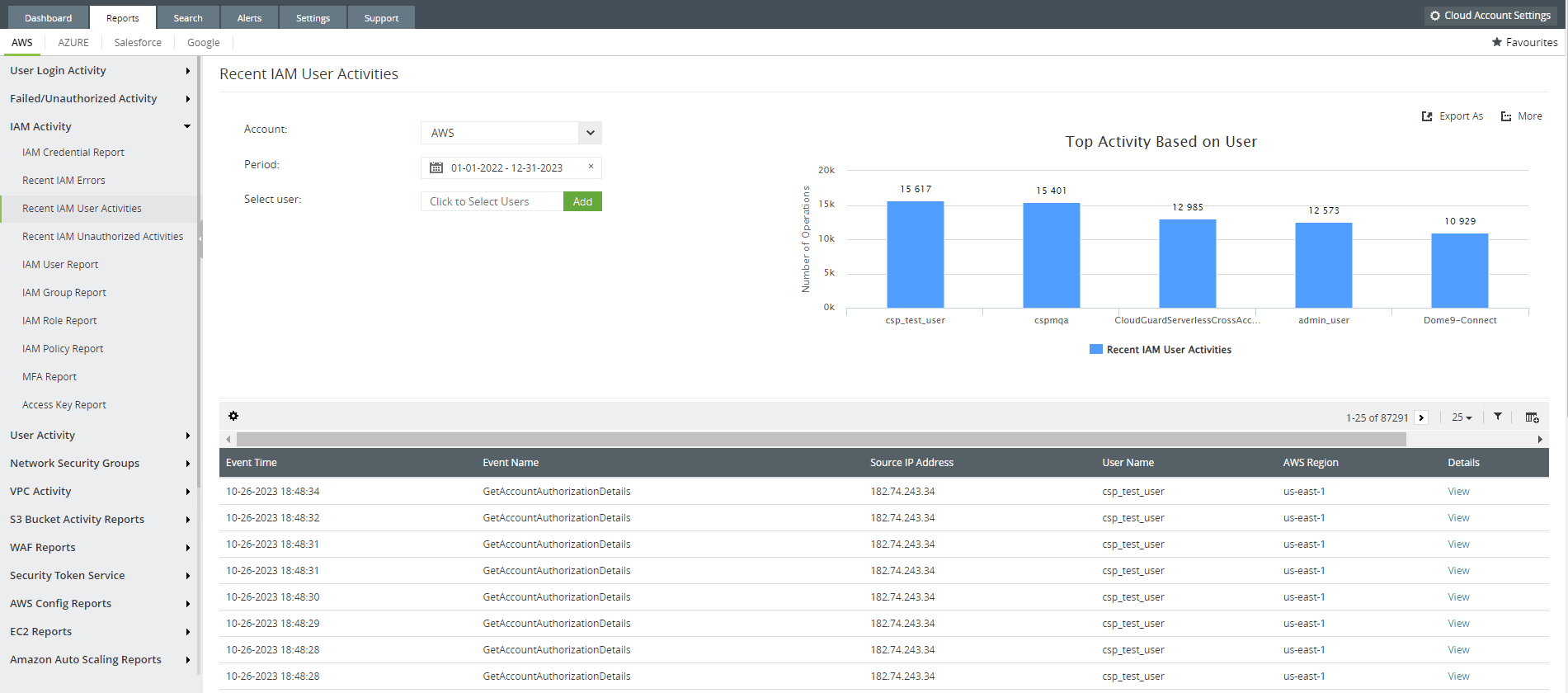

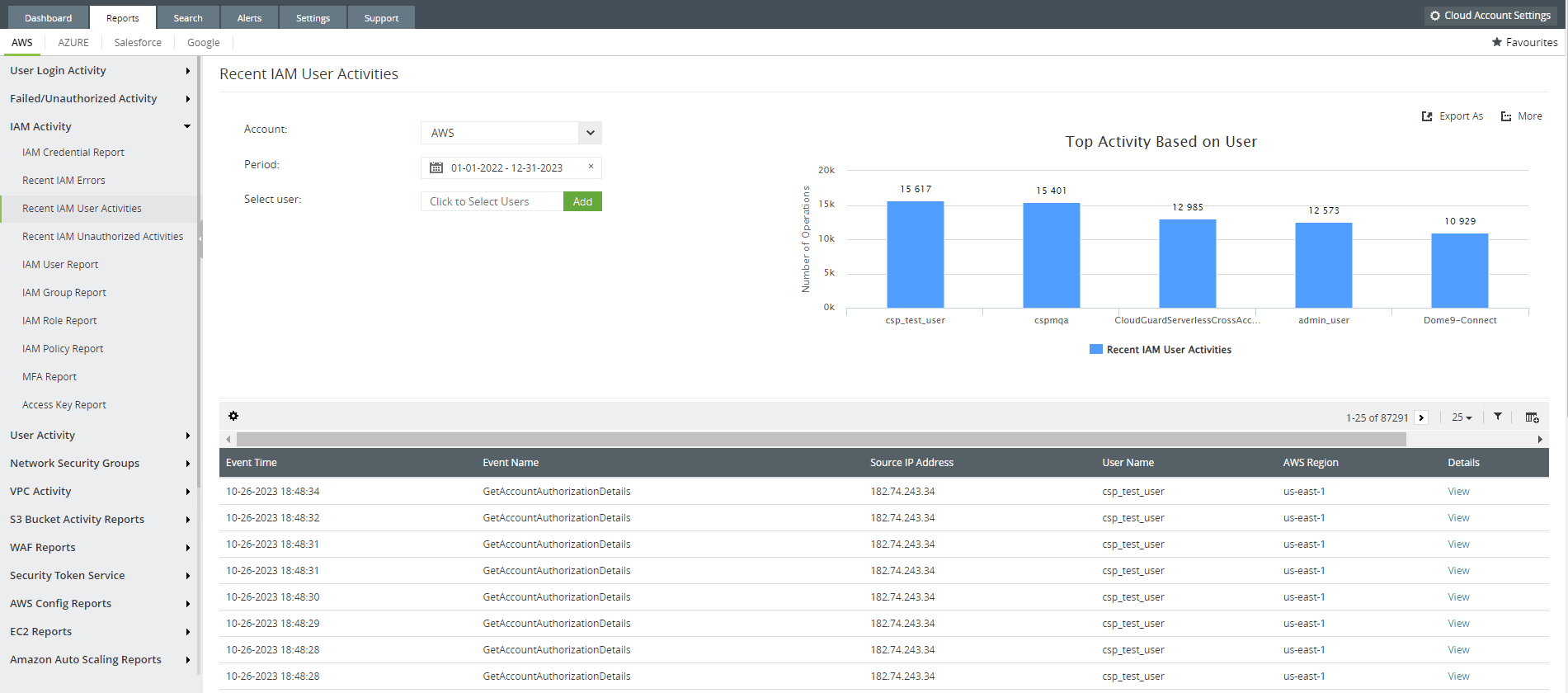

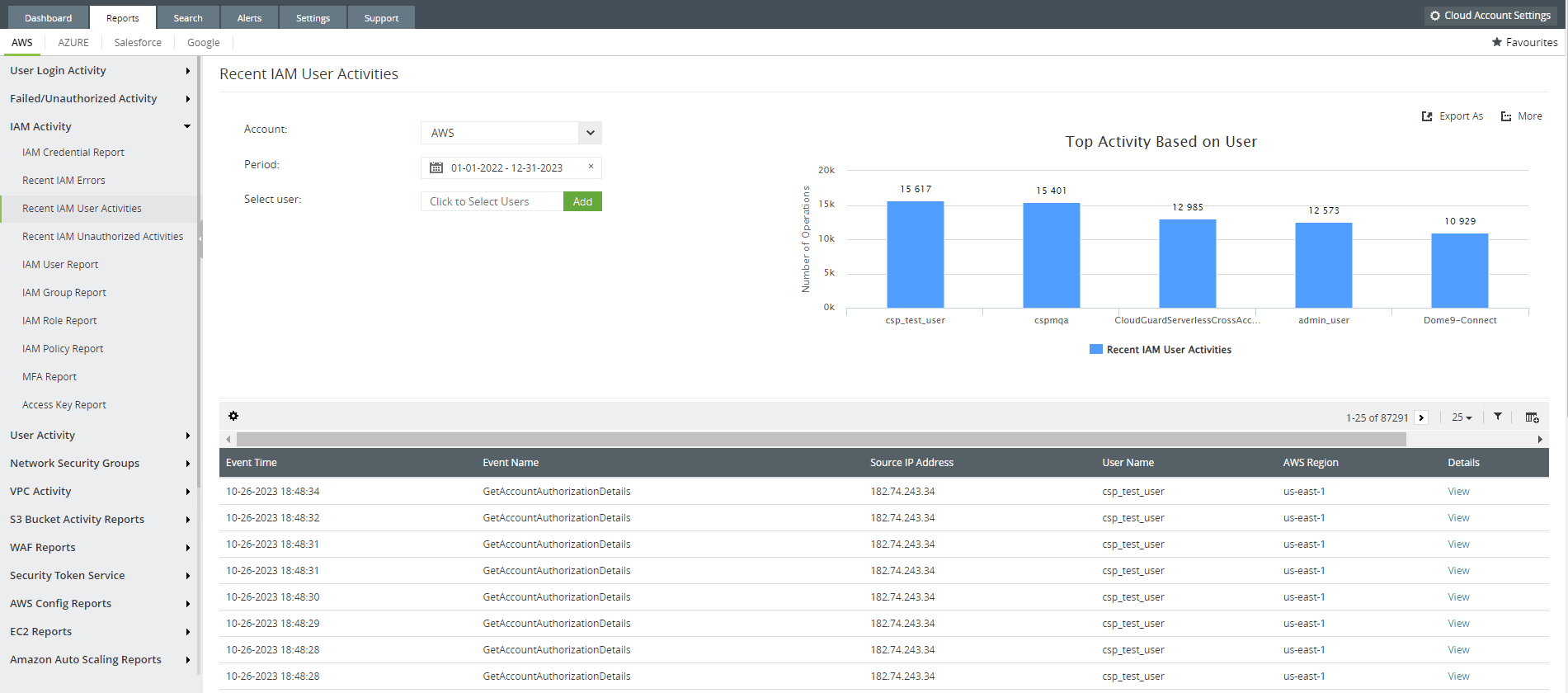

- Registrering af alle IAM-aktiviteter.

Figur 5: IAM-brugeraktivitetsrapport fra skyovervågningsmodulet i Log360, Cloud Security Plus

- Automatisk konfiguration af dit AWS-miljø, før CloudTrail-loggenerering begynder.

- Rapporter genereret ved hjælp af CloudTrail-logfiler og S3-serveradgangslogfiler

Figur 6: Rapporten S3-anmodninger efter fejlkode fra skyovervågningsmodulet i Log360, Cloud Security Plus.

- Revision af ændringer i AWS-sikkerhedsgruppe

Figur 7: Ændringsrapporten for sikkerhedsgruppekonfigurationer fra skyovervågningsmodulet i Log360, Cloud Security Plus.