Golden ticket-angreb

Indhold på denne side

- Hvad er et golden ticket-angreb?

- Om angrebet

- Angrebsflow

- Detekteringsmekanisme

- Detektering og afhjælpning af golden ticket-angreb ved hjælp af Log360

Hvad er et golden ticket-angreb?

Et golden ticket-angreb er et kraftfuldt domænepersistensangreb, der udføres ved at misbruge sikkerhedsrisici i Kerberos-godkendelsesprotokollen til at forfalske godkendelsesbilletter og få ubegrænset adgang til alle Kerberos-aktiverede tjenester i domænet, herunder domænecontrollertjenester, filservere, DNS'er, printservere og meget mere.

Om angrebet

Kerberos-protokollen består af et sæt anmodnings- og svarmeddelelser mellem brugeren, nøgledistributionscentret (KDC) og den server, som brugeren ønsker at få adgang til. KDC er en tjeneste, der kører på domænecontrolleren og er ansvarlig for hele Kerberos-godkendelsesprocessen.

Oversigt over Kerberos-protokollen

- 1. Når en bruger logger ind på et system i domænet, sendes forhåndsgodkendelsesdataene, som er tidsstemplet krypteret med brugerkontoens adgangskodehash, til KDC'et.

- 2 KDC'et læser brugernavnet, henter adgangskodehashen fra kontoadministratordatabasen i DC'et og forsøger at dekryptere denne meddelelse. Hvis meddelelsen bliver dekrypteret korrekt, betyder det, at brugeren har gyldige legitimationsoplysninger og får adgang til domænetjenesterne godkendt.

- 3 KDC'et sender en ticket-granting ticket (TGT) som svar til brugeren. TGT'en indeholder oplysninger om brugeren og er krypteret med KRBTGT-kontoens adgangskodehash. Standardlevetiden for en TGT er 10 timer, men den kan ændres af administratoren. I denne periode kan brugeren sende et vilkårligt antal anmodninger om at få adgang til domænetjenesterne uden at skulle igennem godkendelse hver gang.

- 4 TGT'en bruges til at oprette serviceanmodninger, som sendes til den ticket-granting server (TGS), som er en del af KDC'et. TGS'en dekrypterer derefter meddelelsen, tilføjer en ny sessionsnøgle og sender en servicebillet signeret med servicekontoens adgangskodehash til brugeren. Brugeren kan nu oprette direkte forbindelse til serveren ved hjælp af TGS-billetten.

Sikkerhedsrisici

- KRBTGT-kontoens adgangskode er det mest kritiske element i Kerberos-godkendelsesprocessen. Ved at stjæle denne adgangskodehash kan angribere oprette en golden ticket, dvs. en TGT, der ser ud til at være godkendt af KDC'et, og som kan sendes til en TGS for at generere autentiske servicebilletter.

- I en forfalsket TGT kan en billets levetid øges til 10 år. Dermed kan billetten løbende bruges, indtil KRBTGT-adgangskoden nulstilles.

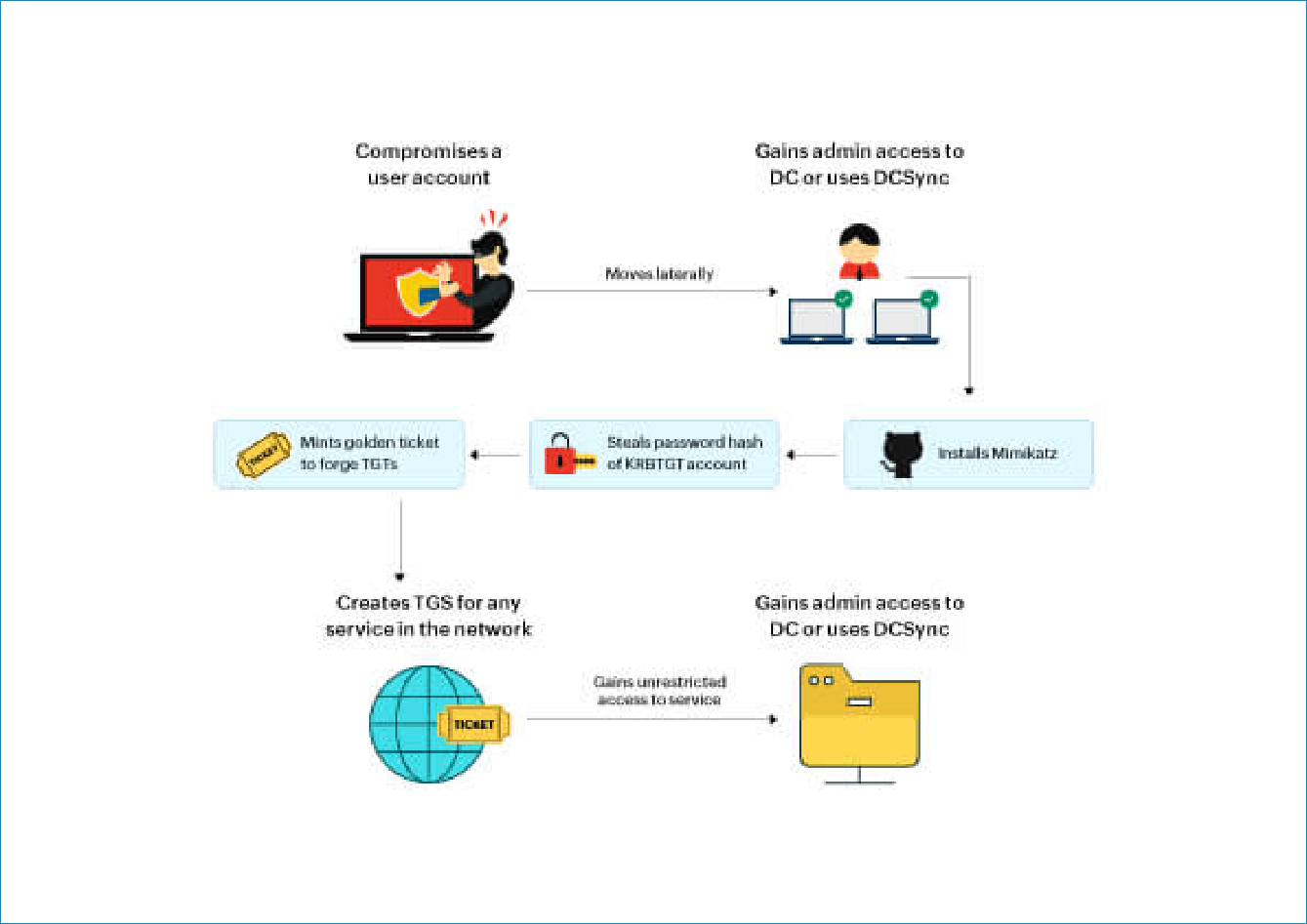

Angrebsflow

Forestil dig, at en angriber har fået adgang til en brugerkonto i dit netværk ved hjælp af en phishingmail.

- 1 Eskaler rettighederne for en brugerkonto ved at føje administrativ adgang eller replikeringsrettigheder til en domænecontroller (DC).

- 2 Installer Mimikatz, skadelig software, og kør kommandoen DCSync for at få adgangskodehashen fra KRBTGT-kontoen.

- 3 Opret en golden ticket ved hjælp af brugernavnet, domænenavnet, domænesikkerheds-ID'et (SID), gruppe-ID'et og den opnåede adgangskodehash. Denne billet vil blive lagt i legitimationscachen og brugt til at få TGS-billetter.

For eksempel kan angriberen oprette en TGT med AD-gruppens navn og den relative ID (RID) for filadministratorerne for at få servicebilletter til at få adgang til kritiske filer, der indeholder følsomme data.

- 4 Lusk rundt i dit miljø, så længe det er nødvendigt – en golden ticket udløber måske først om mange år.

Detekteringsmekanisme

For at detektere et golden ticket-angreb skal du konstant overvåge dit netværk for følgende indikatorer på kompromittering (IoC'er):

- Eskalering af rettigheder

a. Brugerkontos udførelse af en ny proces (DCSync)

b. Uregelmæssig adfærd fra privilegerede brugerkonti

- Mimikatz-installation

a. Installation af skadelig software detekteret af antivirussoftware

- Skadelige aktiviteter efter angrebet er udført

a. En slutbrugers første adgang til en kritisk ressource

b. Akkumulering af data på slutpunkter

c. Usædvanlig brugeradfærd, f.eks. anmodning om adgang til ressourcer på unormale tidspunkter

- Undersøgelse af hændelser

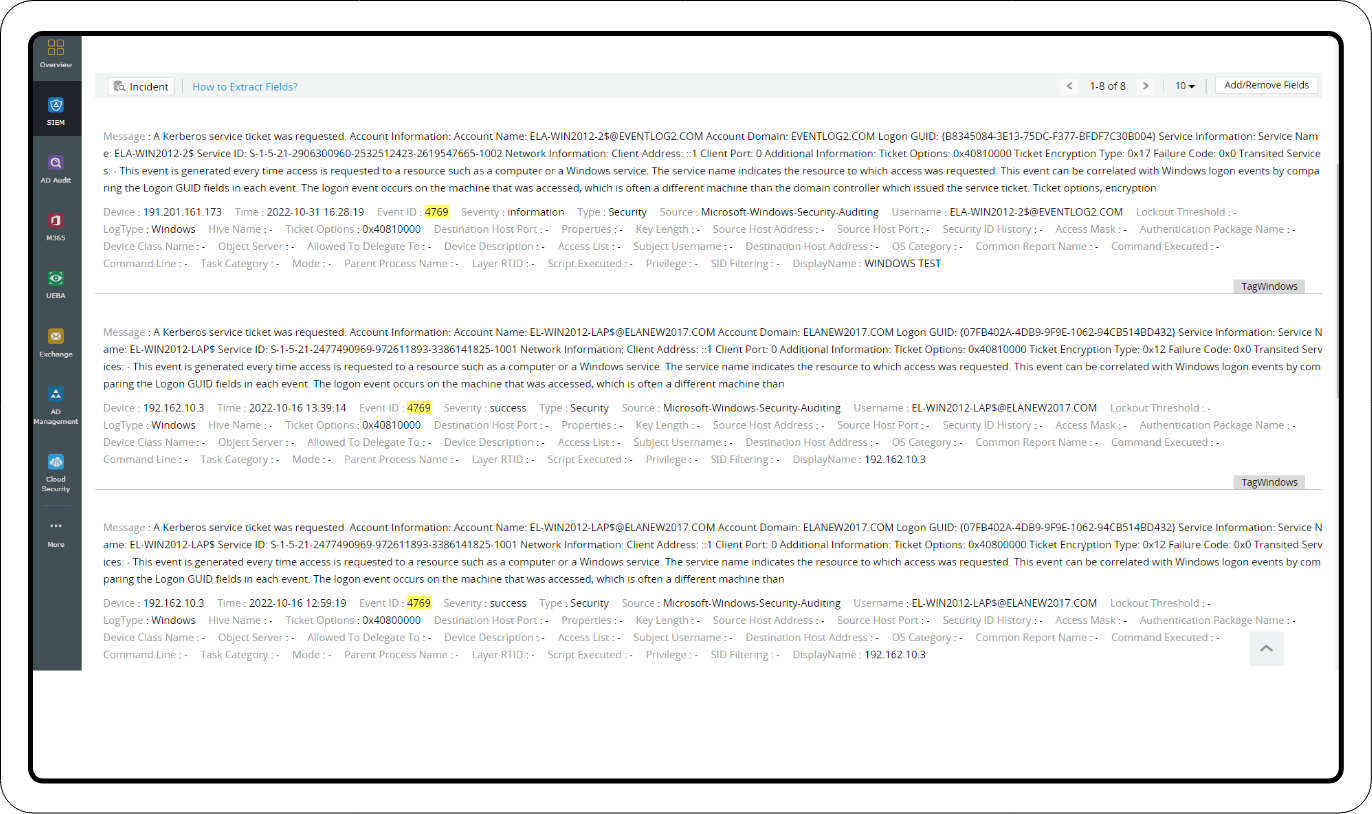

Hændelses-ID: 4769

Denne hændelse registreres i domænecontrolleren for anmodninger om en TGS-billet fra brugerne. Fejl i denne hændelse kan have reelle årsager, men hvis man undersøger visse resultatkoder og går videre, vil man opdage vigtige anomalier, f.eks.:

- Uoverensstemmelser i de forfalskede billetter. De TGT'er, der genereres af værktøjer, kan afvige fra de oprindelige Kerberos-billetter. Nogle felter som gruppe-ID mangler måske, falske brugernavne kan være i brug osv.

- Flere forsøg på at få adgang til forskellige tjenester, som brugeren ikke er autoriseret til at få adgang til.

- Brug af svagere kryptering.

- TGT'er signeret med den gamle adgangskodehash og sendt flere gange af brugeren efter nulstilling af KRBTGT-kontoadgangskoden.

Disse IoC'er kan nemt spottes af en SIEM-løsning (Security Information and Event Management). SIEM-løsninger kan spore og advare om mistænkelige aktiviteter i realtid for at afbøde angrebet.

En god SIEM-løsning bør tilbyde følgende funktioner for at kunne detektere IoC'erne i et golden ticket-angreb:

- 1 Dybdegående analyser og advarsler i realtid: Indsamling og analyse af logdata fra dit netværk hjælper en SIEM-løsning med at identificere unormale aktiviteter. Den kan så udsende advarsler i realtid om trusler og hjælpe dig med at undersøge og afbøde hændelsen. Forsøg på eskalering af rettigheder, mistænkelige brugeraktiviteter og installation af skadelig software kan let identificeres ved hjælp af interaktive dashboards med vigtige oplysninger om netværkssikkerhed.

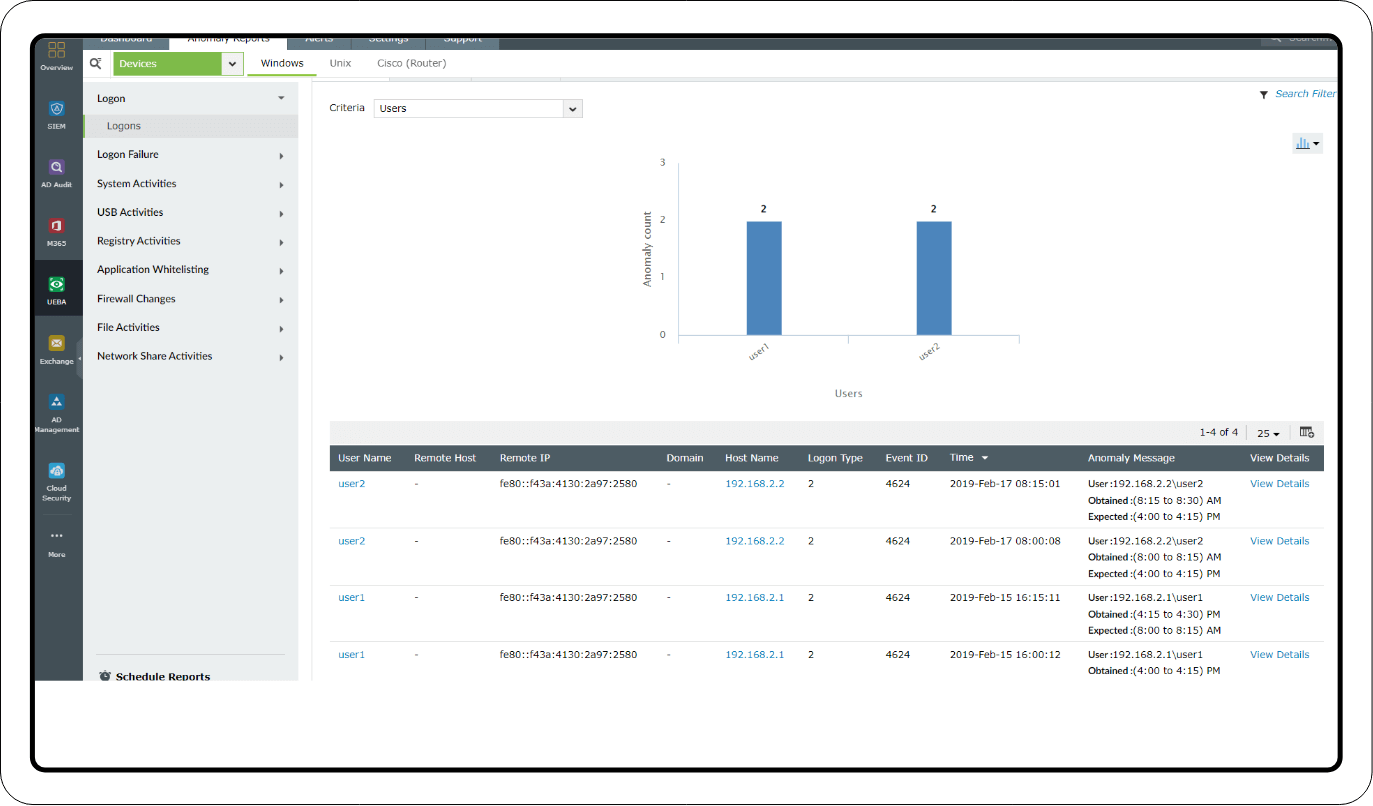

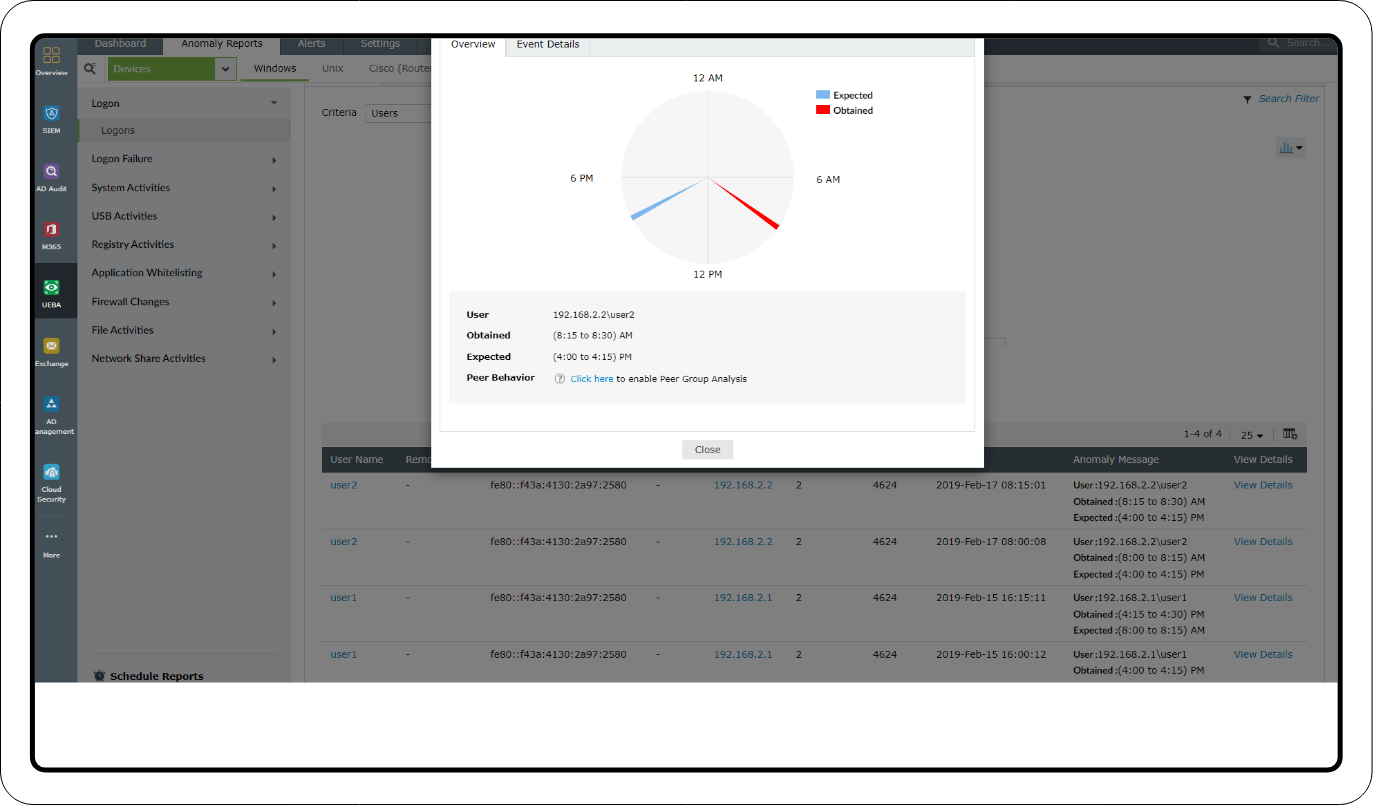

- 2 Analyse af bruger- og enhedsadfærd (UEBA): UEBA går ofte hånd i hånd med SIEM-løsninger og hjælper med at danne en baseline for brugeraktivitet baseret på hverdagens netværksaktivitetsmønstre. Hvis brugerne afviger fra deres baseline, øger løsningen deres risikoscore, hvilket indikerer en trussel.

- 3 Reaktion på hændelser: En SIEM-løsning kan hjælpe dig med at reagere på IoC'erne i et golden ticket-angreb ved at give dig mulighed for at automatisere hændelsesreaktionerne med foruddefinerede arbejdsgange for specifikke advarsler fra dens konsol til håndtering af hændelser.

Afhjælpning af et golden ticket-angreb kræver, at KRBTGT-kontoens adgangskode nulstilles to gange; det skyldes, at Active Directory gemmer alle de nuværende og tidligere adgangskoder til kontiene. Så de Kerberos-billetter, der indeholder hashen af de gamle adgangskoder, vil være gyldige, selv efter du har nulstillet KRBTGT-adgangskoden én gang.

Du kan manuelt nulstille adgangskoden to gange fra dit AD eller konsollen til administration af adgangskoder i din SIEM-løsning. Endelig skal du omorganisere dine AD-medlemmer og ‑grupper for kun at give brugere de nødvendige rettigheder for at forhindre risikoen for dette angreb i fremtiden.

Løft dit sikkerhedsniveau ved at udnytte mulighederne i Log360

Lad vores eksperter evaluere dine sikkerhedskrav og demonstrere, hvordan Log360 kan hjælpe med at opfylde dem.

Se, hvordan Log360 kan bekæmpe golden ticket-angreb og lignede snigende angreb med en række sikkerhedsfunktioner, f.eks.:

- AD-overvågning i realtid

- Maskinlæringsbaseret detektering af anomalier

- Korrelation af netværkshændelser

Detektering og afhjælpning af golden ticket-angreb ved hjælp af Log360

Golden ticket-angreb er snigende og vanskelige at detektere. Det er vigtigt at bruge en strategi, der kombinerer identifikation af IoC'er og grundig undersøgelse for ikke at blive ramt af en række falske alarmer og reagere på dem.

Log360 hjælper SOC'er med at implementere undersøgelsesstrategier til at håndtere sådanne vedvarende angreb. Denne SIEM-løsning tilbyder nyttige funktioner som følgende

- Advarsler i realtid for at holde øje med vigtige hændelser.

- Foruddefinerede rapporter, der filtrerer for unormale aktiviteter.

- Logsøgningsfunktioner, der hjælper med forensisk analyse.

- Detektering gennem advarsler

- Undersøgelse gennem logsøgning

- Undersøgelse gennem rapporter

Advarsler

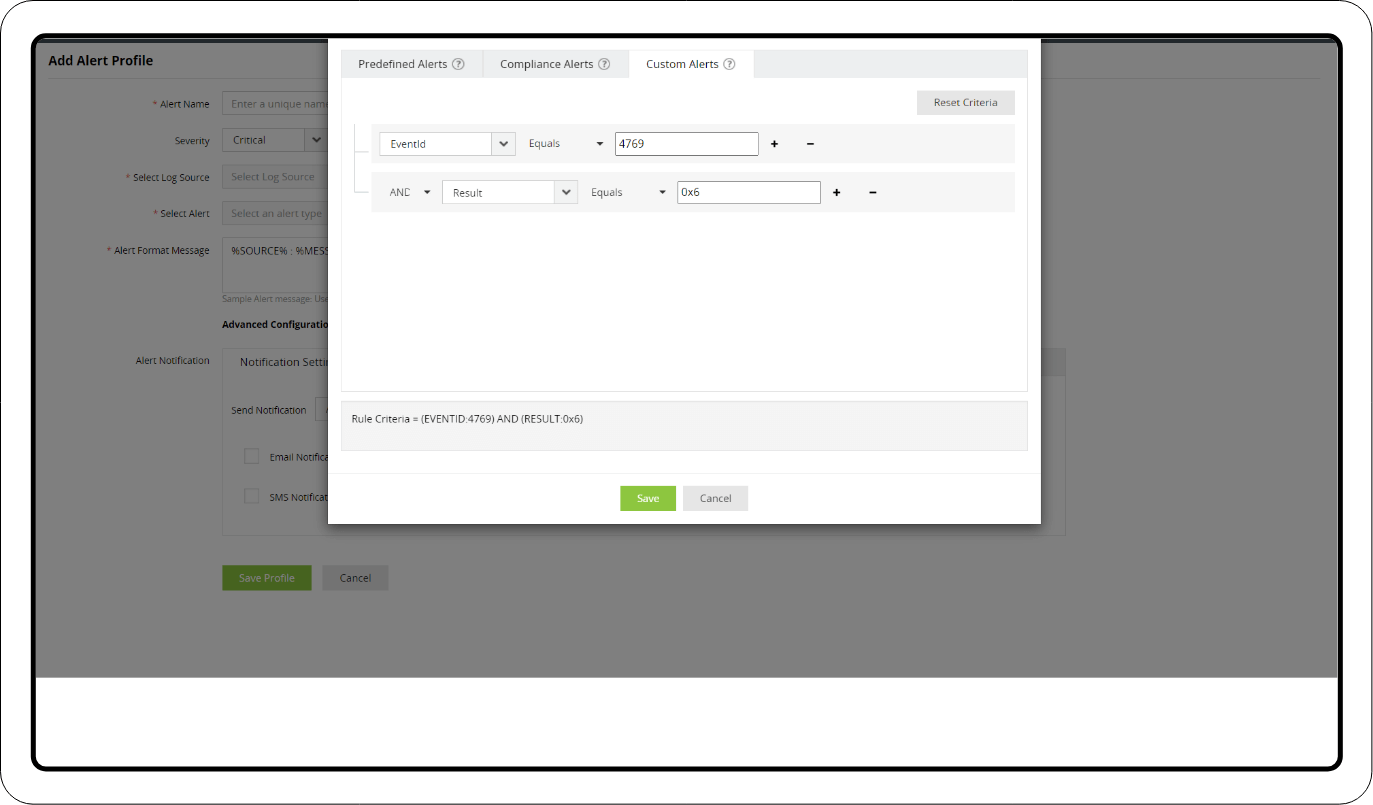

Mislykket hændelses-ID 4769

1. Log360 fanger den mislykkede TGS-billethændelse (hændelses-ID 4769) og sender en meddelelse med årsagen til den mislykkede hændelse. Yderligere kriterier kan indstilles til at udløse advarsler for følgende resultatkoder, der indikerer brug af en golden ticket:

- 0x6 – TGS anmoder om et brugernavn, der ikke findes

- 0xC – brugeren har ikke tilladelse til at få adgang til tjenesten

- 0x40 – TGT-signaturen er ugyldig

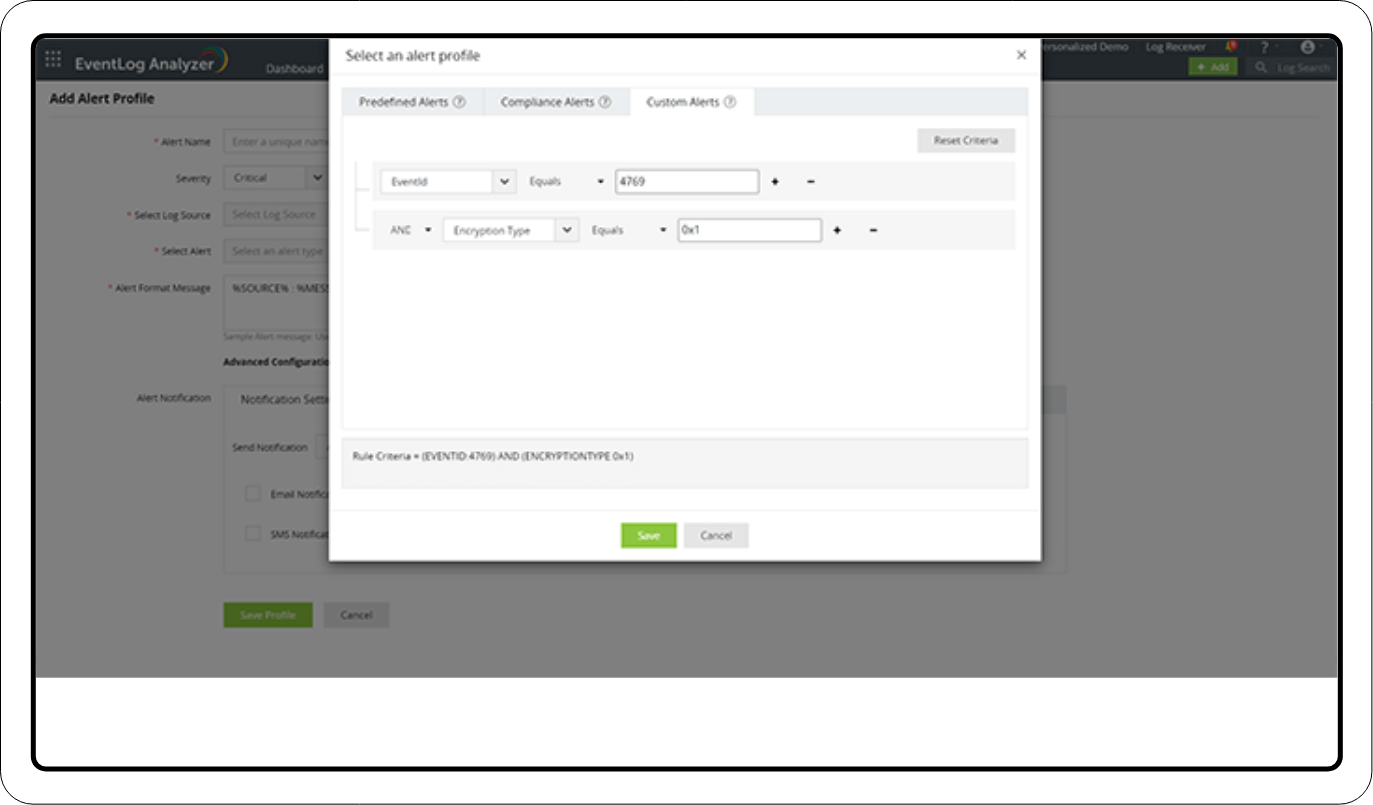

2. Log360 tilbyder også advarselsprofiler til at tjekke for svagere kryptering i Kerberos-billetterne. Resultatkoder som 0x1 og 0x3 bruges til at oprette disse advarsler.

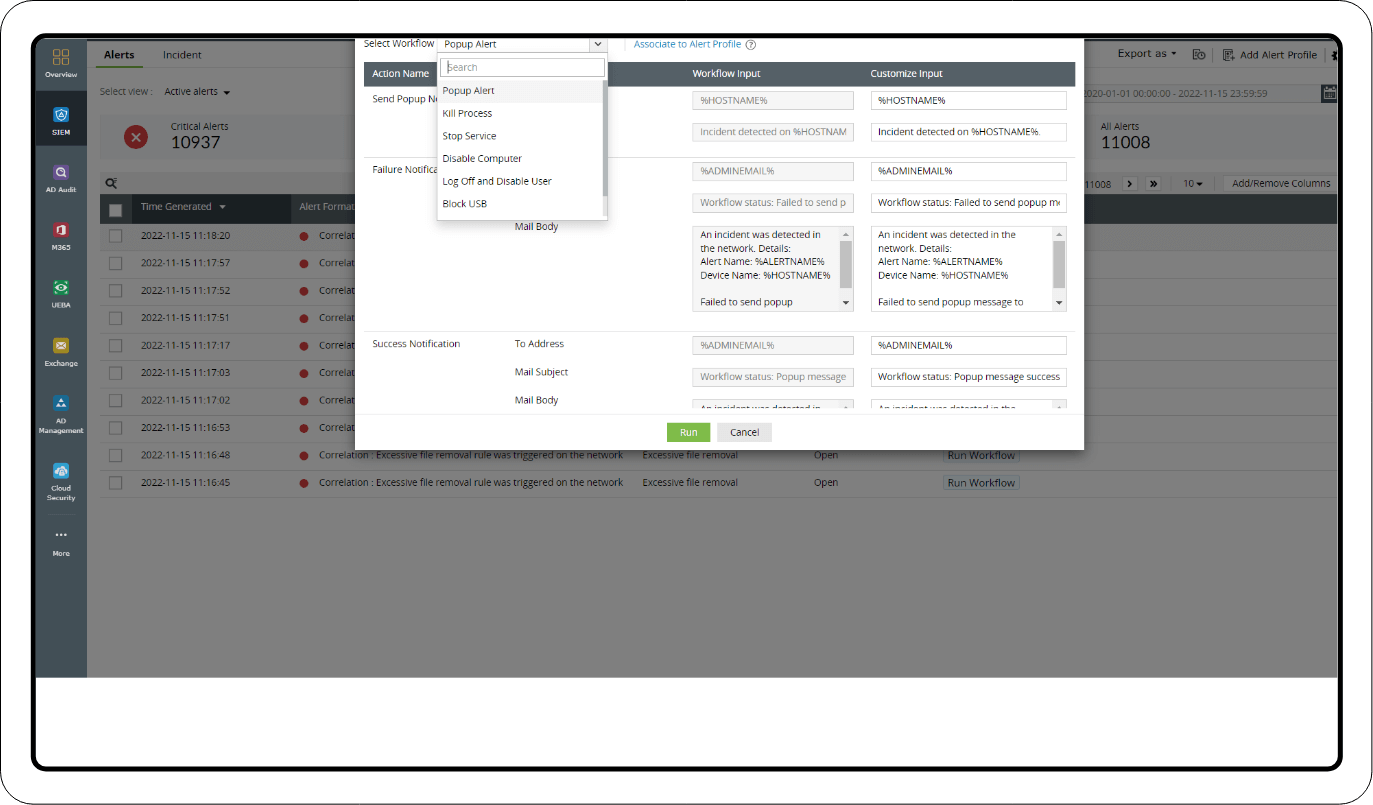

Afhjælpning: Tilføj de udløste advarsler som hændelser, og brug Log360's hændelsesdashboard til straks at køre arbejdsgange med reaktioner. Arbejdsgangen har handlinger som at afslutte processen, udlogge og deaktivere brugeren og deaktivere computeren for at stoppe angrebet.

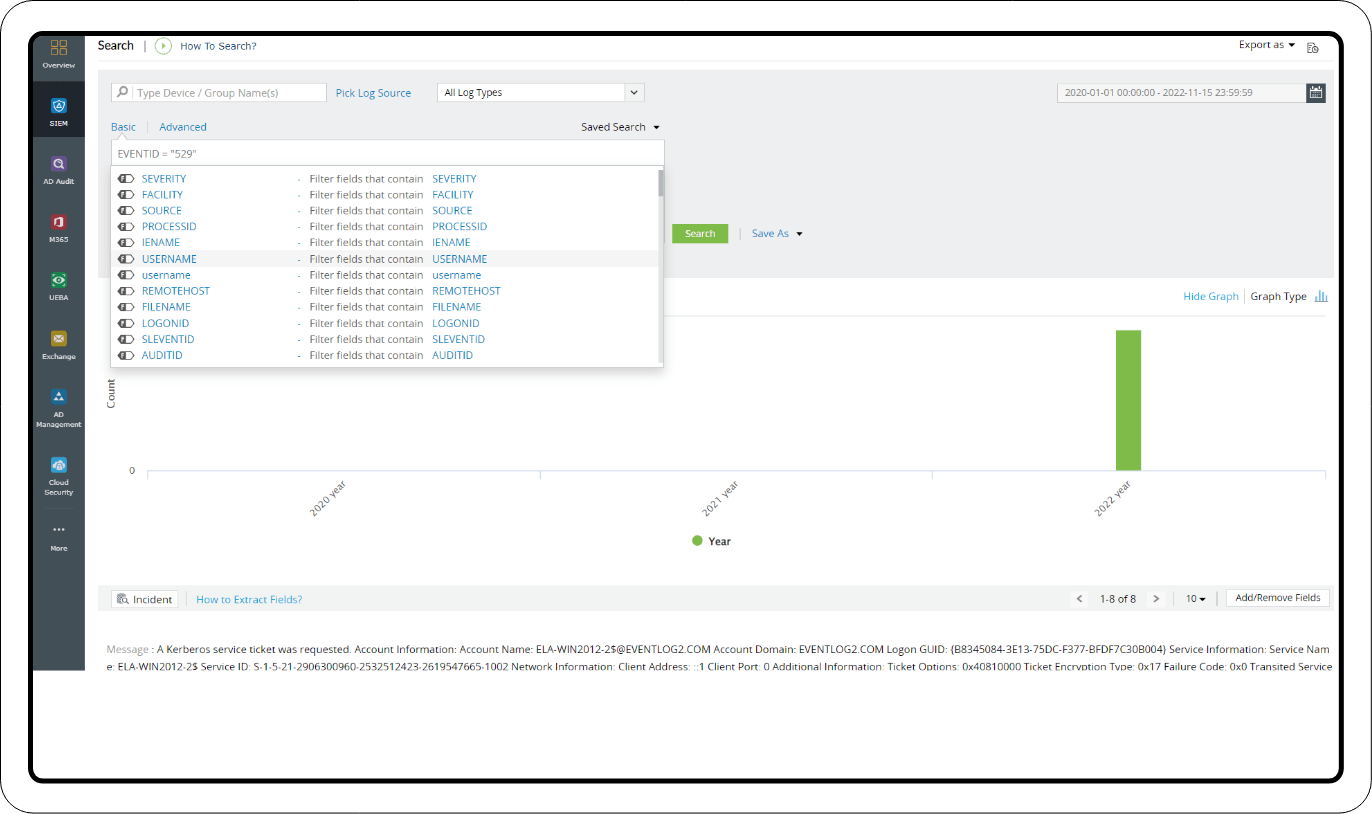

Undersøgelse gennem logsøgning

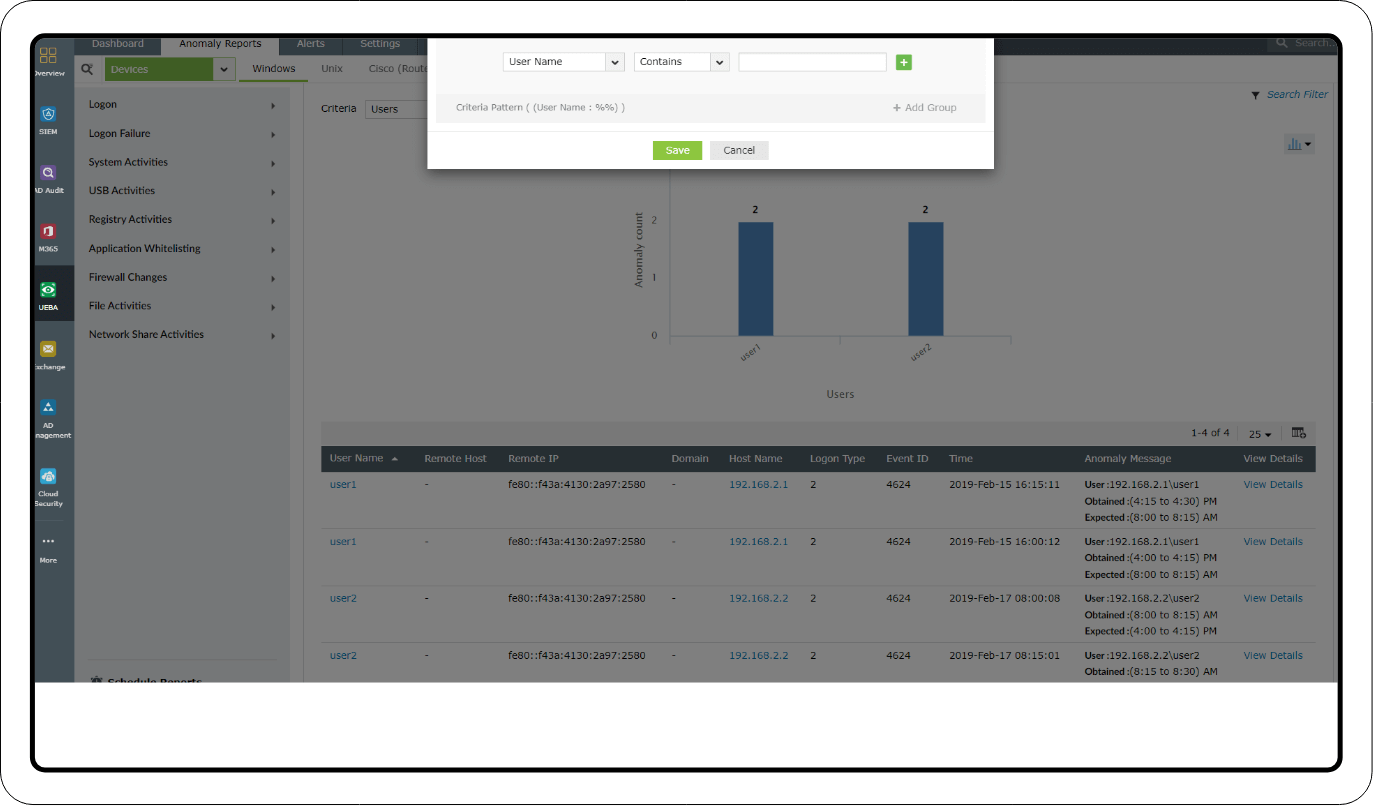

Når du begynder at observere advarsler om ovennævnte hændelser, kan du undersøge det nærmere ved at søge i loggen. Brug hændelses-ID 4624 og 4672 til at analysere loginaktiviteterne. Log360 hjælper dig med at få øje på usædvanlige logdata og tomme felter. Gå gennem hændelseshistorikken, og tilføj yderligere kriterier som brugernavn og SID til at filtrere logdataene.

Undersøgelse gennem rapporter

UEBA-rapporter

Overvågning af privilegerede brugere: Undersøg mistænkelige loginaktiviteter baseret på tidspunkts-, antals- og mønsterafvigelser ved hjælp af rapporterne Login og Mislykket login. Du kan også tilføje filtre for at undersøge aktiviteterne for bestemte brugerkonti og privilegerede brugere.

Mitre ATT&CK®-rapporter

Log360's Mitre ATT&CK-dashboard tilbyder avanceret trusselsanalyse med udtømmende rapporter for hver ATT&CK-taktik og dens underteknikker. Følgende Mitre ATT&CK-rapporter hjælper med at detektere golden tickets.

1. Rapporter om adgang til legitimationsoplysninger

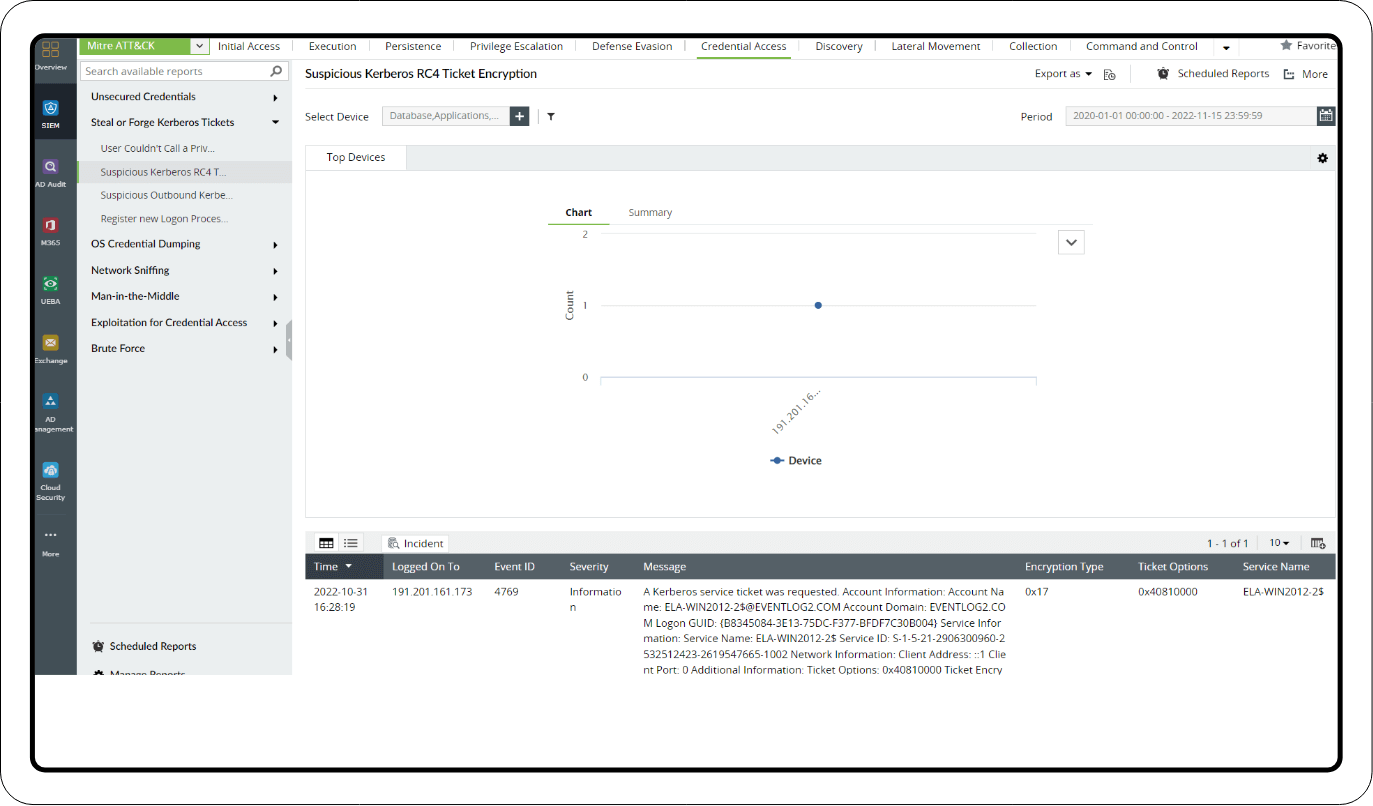

Afsnittet Stjæl eller forfalsk Kerberos-billetter under taktikken "adgang til legitimationsoplysninger" har vigtige rapporter, f.eks. rapporten Mistænkelig Kerberos RC4-billetkryptering, der detekterer brugen af svagere kryptering i TGS-anmodningen.

2. Mimikatz-rapporter

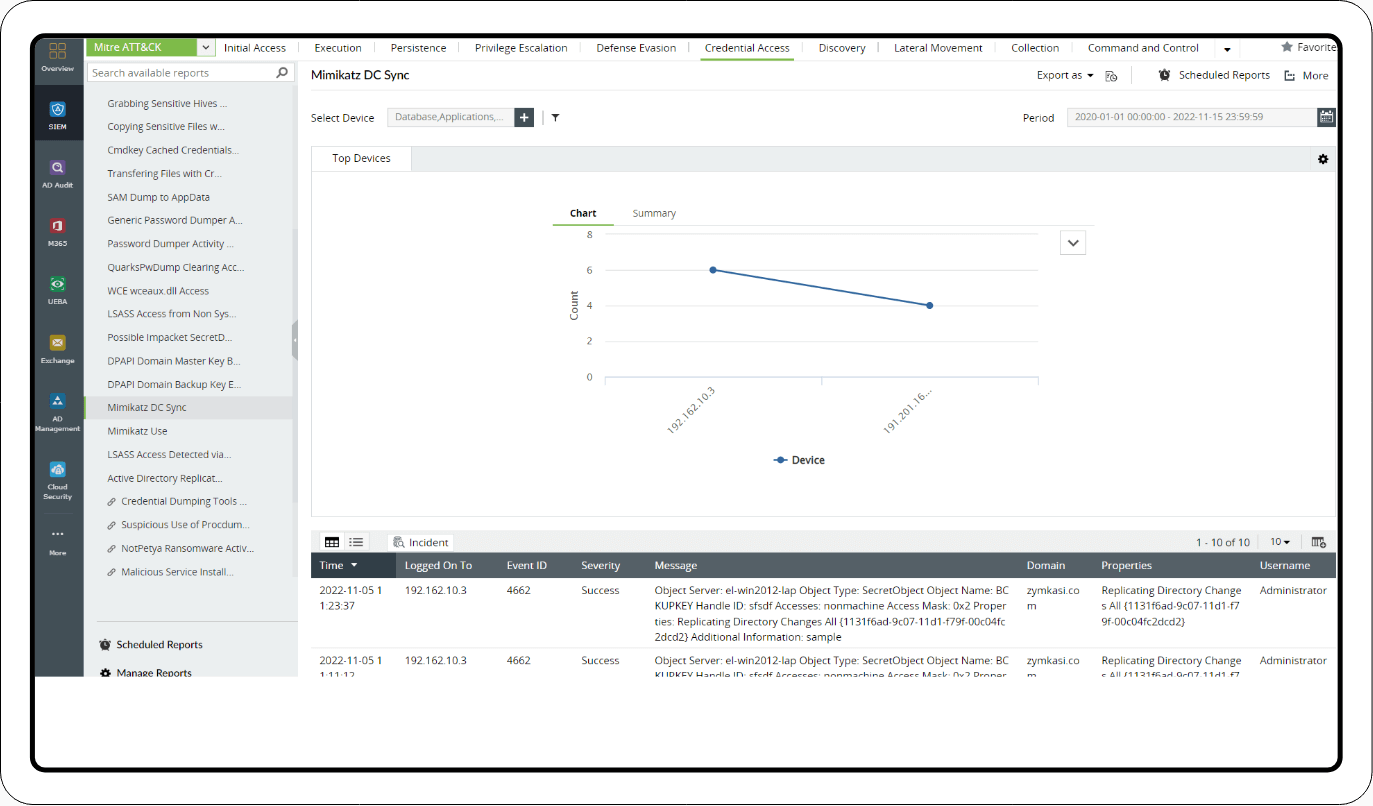

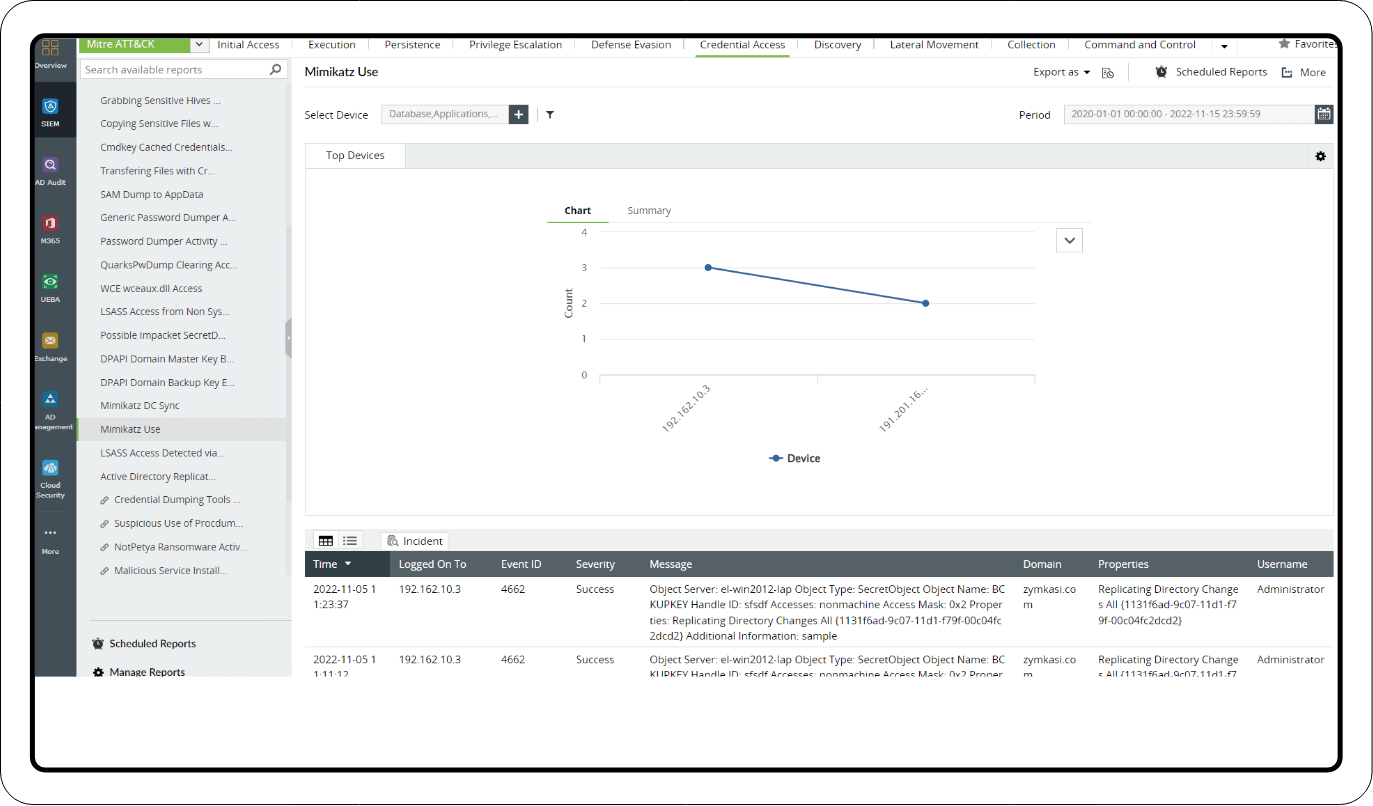

Afsnittet Udtrækning af OS-legitimationsoplysninger har følgende rapporter til at detektere Mimikatz:

- Mimikatz-kommandolinje

- Mimikatz DC-synkronisering

- Mimikatz-brug