Ransomwareangreb tager en ny drejning med fremkomsten af udbydere af Ransomware as a Service (RaaS). LockBit er en sådan RaaS-udbyder, der har eksisteret siden 2019. I årenes løb har den udgjort en større udfordring for cybersikkerheden end andre slags ransomware. Rapporter tyder på, at gruppen stod for over en tredjedel af alle ransomwareangreb i anden halvdel af 2022 og første kvartal af 2023.

Denne blog guider dig gennem udviklingen af LockBit-ransomware og hjælper dig med at forstå betydningen af at sammenholde LockBit-angrebsstader med MITRE ATT&CK-strukturen. MITRE ATT&CK er en videnbase til at forstå et angrebsscenarie fra modstanderens synsvinkel. Sammenholdelse af LockBit-angrebsstader med MITRE ATT&CK forbedrer din evne til at detektere trusler og reagere på hændelser. Det hjælper dig med at få styr på angriberens handlingsmønster og modvirke dem på forhånd for at forhindre større skade.

Det er vigtigt at forstå angrebsscenariet for LockBit, før vi sammenholder det med MITRE ATT&CK. Dette afsnit vil hjælpe dig med at forstå, hvad der sker bag kulisserne i et LockBit-angreb.

LockBit-ransomware er berygtet for sine regelmæssige opgraderinger, hvilket gør den til en af de mest komplekse ransomware-stammer. Lad os se tilbage på, hvordan LockBit har udviklet sig gennem årene.

LockBit-aktører arbejder døgnet rundt på at opgradere deres varianter gennem forstyrrende innovationer, ikke kun for at sabotere virksomhedssikkerheden, men også for at slå andre RaaS-udbydere. Derfor har de teknologiske fremskridt i ransomwarestammer samt den stigende konkurrence blandt RaaS-udbydere på den ene eller anden måde fået organisationer til at bukke under for sikkerhedsrisiciene fra ransomwareangreb. MITRE ATT&CK-strukturen, en forbedret videnbase over hackeres taktikker, teknikker og fælles viden, hjælper fortvivlede organisationer med at bekæmpe sådanne angreb.

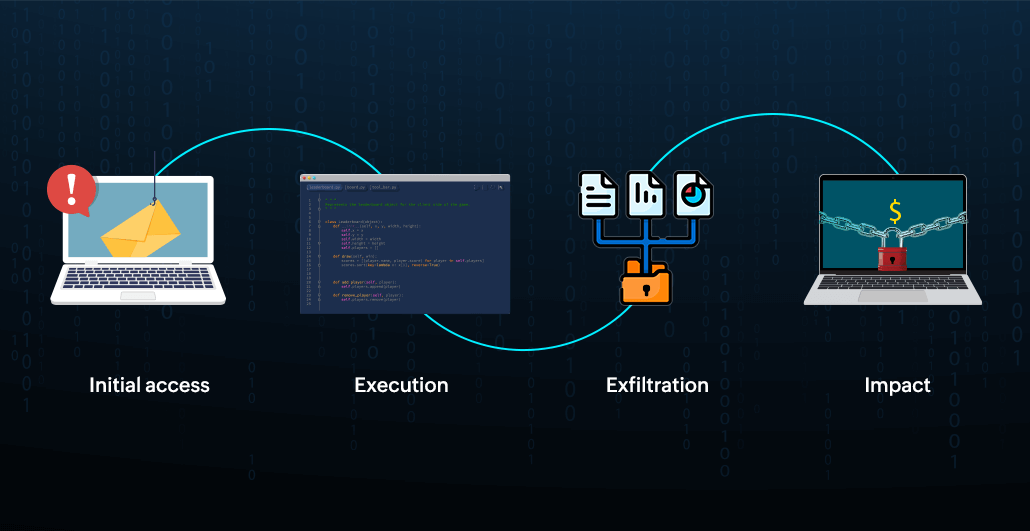

I dette afsnit dækker vi nogle af de mest fremherskende teknikker, der anvendes af LockBit-ransomware, som rapporteret af CISA. LockBit-angrebstaktikken omfatter indledende adgang, udførelse, udtrækning og indvirkning, som vist i figur 1.

Figur 1: LockBit-angrebets stader.

Figur 1: LockBit-angrebets stader.

Den indledende adgang er den taktik, hackere bruger til at trænge ind i netværket. LockBit-aktører bruger følgende teknikker til at infiltrere et offers netværk:

| Teknik | Beskrivelse |

|---|---|

| Eksterne fjerntjenester [T1133] | Angribere, der udgiver sig for at være legitime brugere, opretter forbindelse til det interne virksomhedsnetværk fra eksternt orienterede fjerntjenester ved hjælp af legitime brugerlegitimationsoplysninger, der er opnået gennem pharming efter legitimationsoplysninger. |

| Drive-by-kompromittering [T1189] | Trusselsaktører lokker brugere til en kompromitteret eller skadelig hjemmeside, hvor der sker en automatisk udførelse af et script. |

| Phishing [T1566] | Angribere phisher ofrene ved hjælp af e-mails, der indeholder skadelige links og vedhæftede filer for at udføre skadelig kode på deres enheder. |

Eksekvering er den taktik, angriberne bruger til at køre skadelige scripts for at inficere et offers kompromitterede enhed. Her er en almindelig teknik, der bruges af LockBit-aktører under udførelse og infektion:

| Teknik | Beskrivelse |

|---|---|

| Kommando- og scriptfortolker [T1059] | Trusselsaktører udfører skadelige scripts ved at udnytte kommandofortolkere som Windows Command Shell, PowerShell, Unix-shells og AppleScript. |

Udtrækning er den taktik, som trusselsaktører anvender for at stjæle følsomme data fra et offers netværk. Udtrækningsteknikkerne, der bruges af LockBit, er vist nedenfor:

| Teknik | Beskrivelse |

|---|---|

| Automatiseret udtrækning [T1020] | Hackere bruger indbyggede værktøjer til datatyveri som StealBit, der automatisk overfører data via en kommando- og kontrolkanal og letter processen med dataudtrækning. |

| Udtrækning via webservice: Udtrækning til lager i skyen [T1567.002] | Angribere udnytter eksisterende kommunikation med skytjenester som Google Docs til at overføre data direkte til lagre i skyen i stedet for at bruge en kommando- og kontrolkanal. |

Indvirkning er den afsluttende taktik, som hackere bruger for at forstyrre driften af et offers netværk. Tabellen nedenfor viser de teknikker, som LockBit bruger til indvirkning på et offers netværk:

| Teknik | Beskrivelse |

|---|---|

| Data krypteret for indvirkning [T1486] | Hackere krypterer de ulovligt tilgåede data ved at ændre brugerens mappe- og filtilladelser for at kræve en stor løsesum i bytte for dekrypteringsnøglen. |

| Defacement: Intern defacement [T1491.001] | Angriberne viser en løsesumnote med betalingsinstruktioner på brugernes interne hjemmesider og baggrunde på skrivebordet for at skræmme og true dem. |

| Servicestop [T1489] | Hackere hæmmer kritiske tjenester i systemer for at gøre dem ubrugelige og hindrer processer, der hjælper med at reagere på hændelser, i offerets netværk. |

| Hæmme systemgendannelse [T1490] | Angribere fjerner OS-funktioner, der gør det muligt at gendanne beskadigede systemer, f.eks. backup, skyggekopier og automatisk reparation, som supplement til datakryptering. |

Bortset fra ovenstående taktikker og teknikker kan forskellige andre taktikker, teknikker og procedurer fra MITRE ATT&CK sammenholdes med LockBit-angrebsscenariet afhængigt af hackerens handlingsmønster. Du kan finde flere oplysninger om MITRE ATT&CK i vores e-bog.

Nu er spørgsmålet så: Hvordan kan organisationer afværge ransomwareangreb som LockBit, mens de sammenholder dem med MITRE ATT&CK?

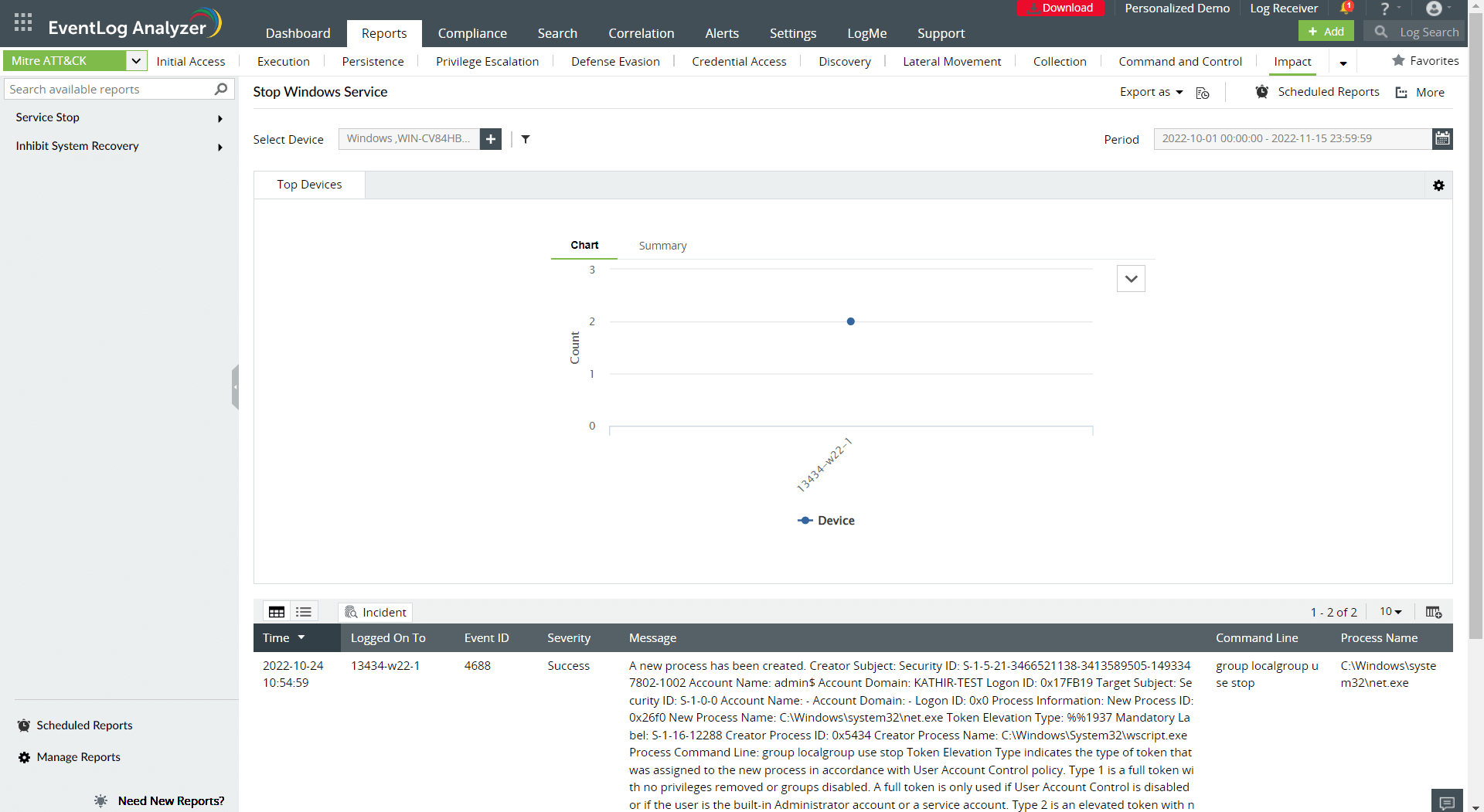

Svaret er: De har brug for en samlet SIEM-løsning med eksklusive, analysedrevne rapporter vedrørende MITRE ATT&CK-strukturen, som forbedrer trusselsinformeret forsvar med detektering af signaturbaserede angreb. De følgende figurer viser de mulige rapporter, der kan genereres af en SIEM-løsning for at svare til de forskellige taktikker, LockBit-aktørerne anvender.

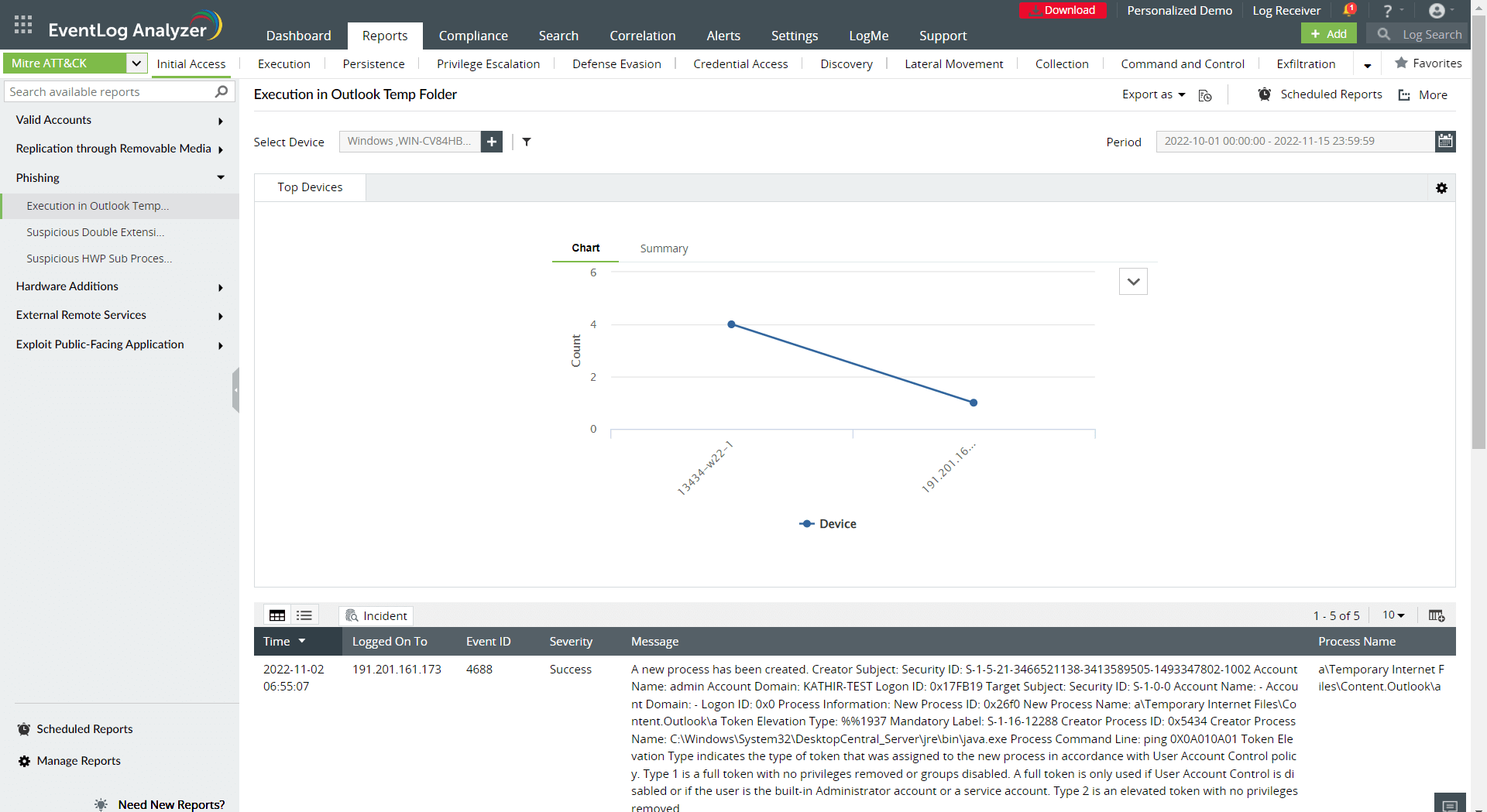

Figur 2 viser et eksempel på en rapport om den indledende adgangstaktik, som er det første stade i angrebet.

Figur 2: En MITRE ATT&CK indledende adgangsrapport.

Figur 2: En MITRE ATT&CK indledende adgangsrapport.

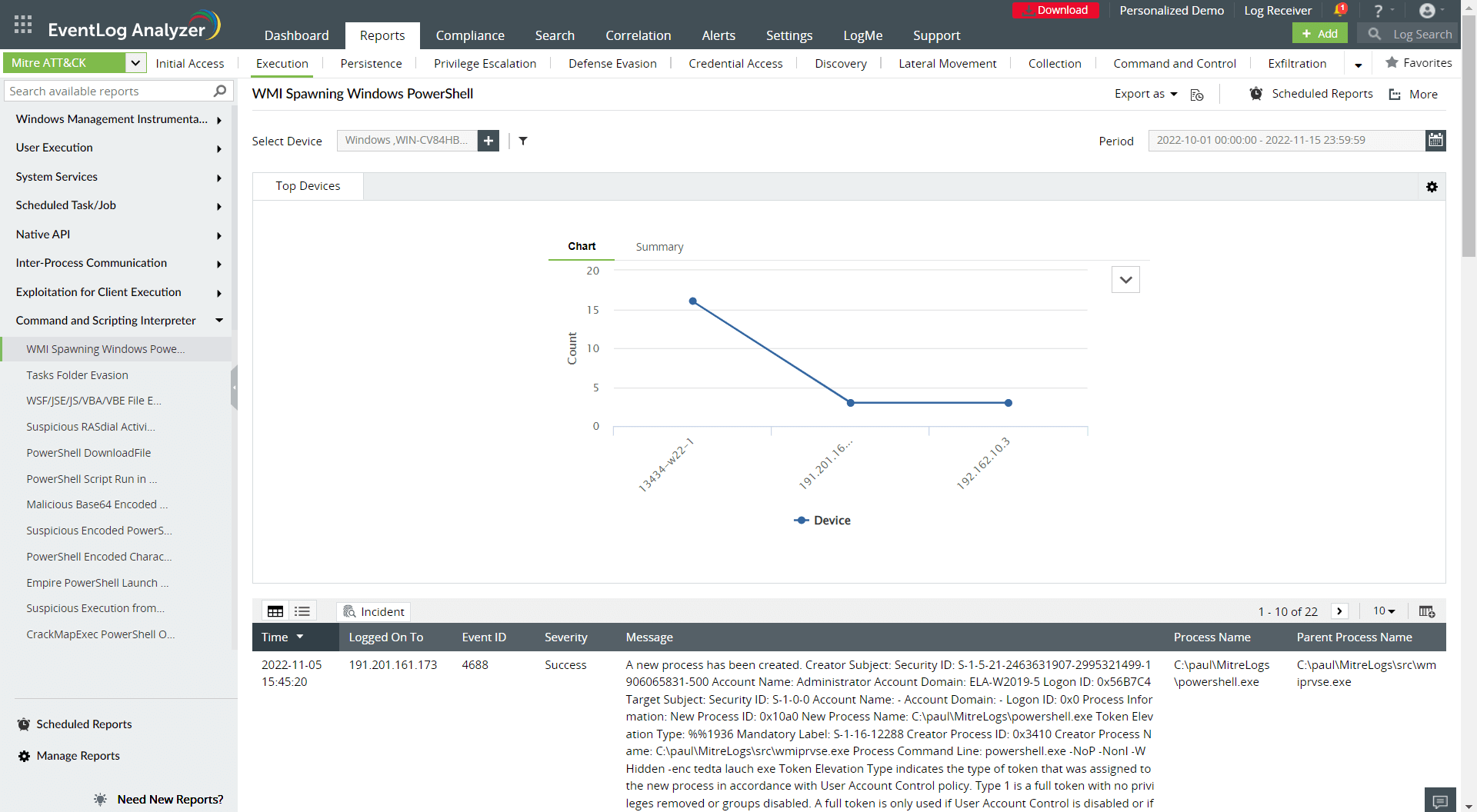

Figur 3 viser en mulig rapport genereret af en SIEM-løsning til at spore udførelsestaktikken.

Figur 3: En MITRE ATT&CK-udførelsesrapport.

Figur 3: En MITRE ATT&CK-udførelsesrapport.

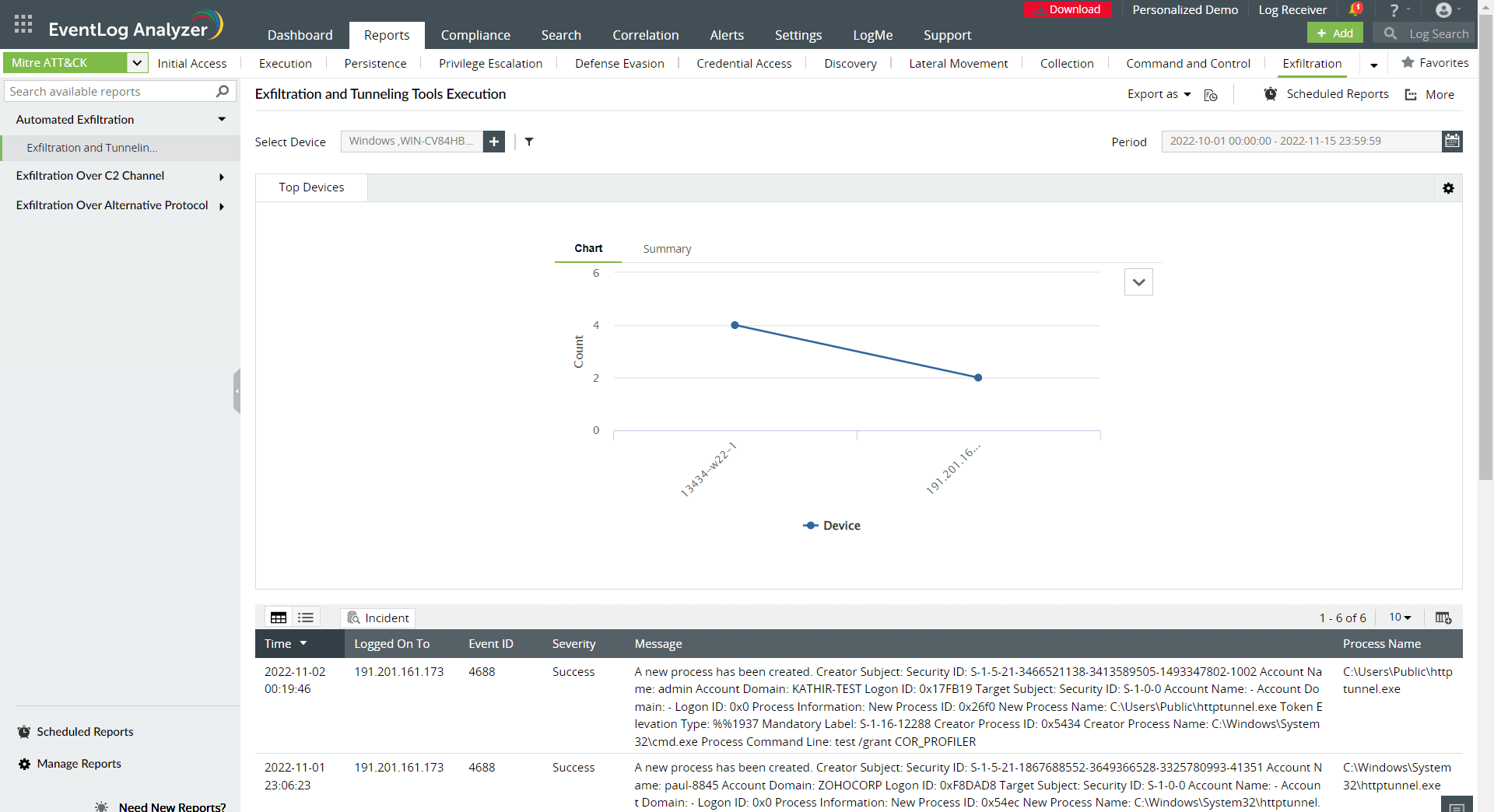

Figur 4 viser en rapport fra en SIEM-løsning om udtrækningstaktik.

Figur 4: En MITRE ATT&CK-udtrækningsrapport.

Figur 4: En MITRE ATT&CK-udtrækningsrapport.

Figur 5 er et eksempel på en rapport, der viser den sidste taktik: indvirkning.

Figur 5: En MITRE ATT&CK-indvirkningsrapport.

Figur 5: En MITRE ATT&CK-indvirkningsrapport.

Vil du gerne sikre din organisation mod ransomware som LockBit? Du kan tilmelde dig en personlig demo af ManageEngine Log360, en omfattende SIEM-løsning med funktioner til datasikkerhed og sikkerhed i skyen.