Opdag sikkerhedsbrud hurtigere med Log360's konsol til hændelsesadministration, så du kan reagere hurtigere.

Ifølge IBM er organisationer i gennemsnit 184 dage om at opdage et sikkerhedsbrud. Jo længere tid det tager at opdage og løse et sikkerhedsbrud, jo mere koster det organisationen. For at minimere virkningerne af et sikkerhedsbrud er det vigtigt for en organisation at have en effektiv hændelsesadministrationsproces på plads. ManageEngine Log360's hændelsesadministrationssystem kan hjælpe din organisations sikkerhedsteam med at reagere hurtigt og effektivt på cybersikkerhedstrusler.

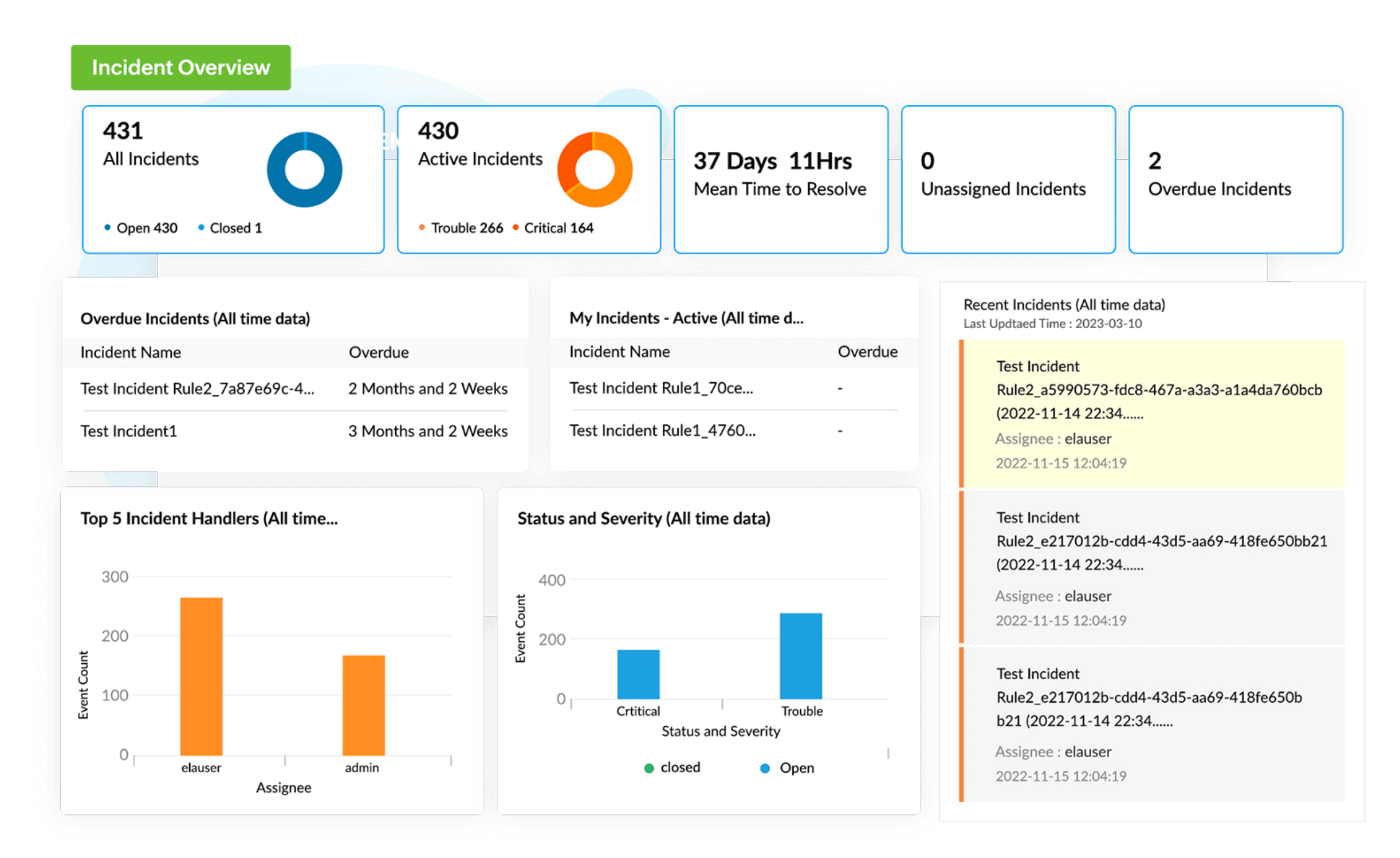

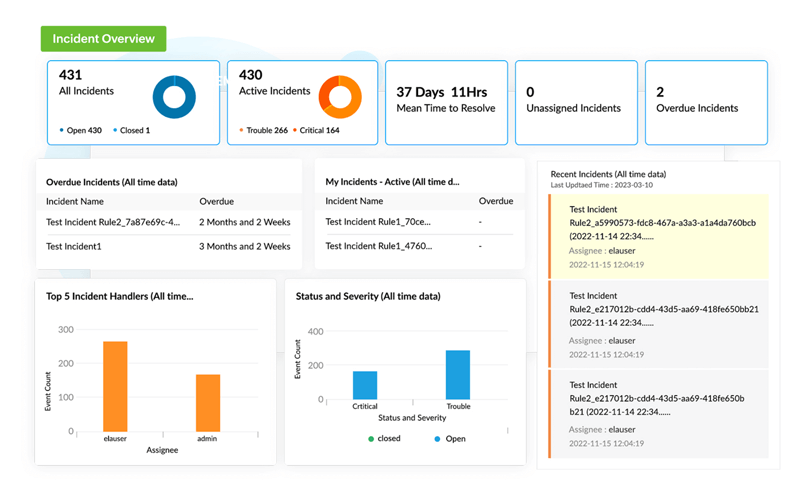

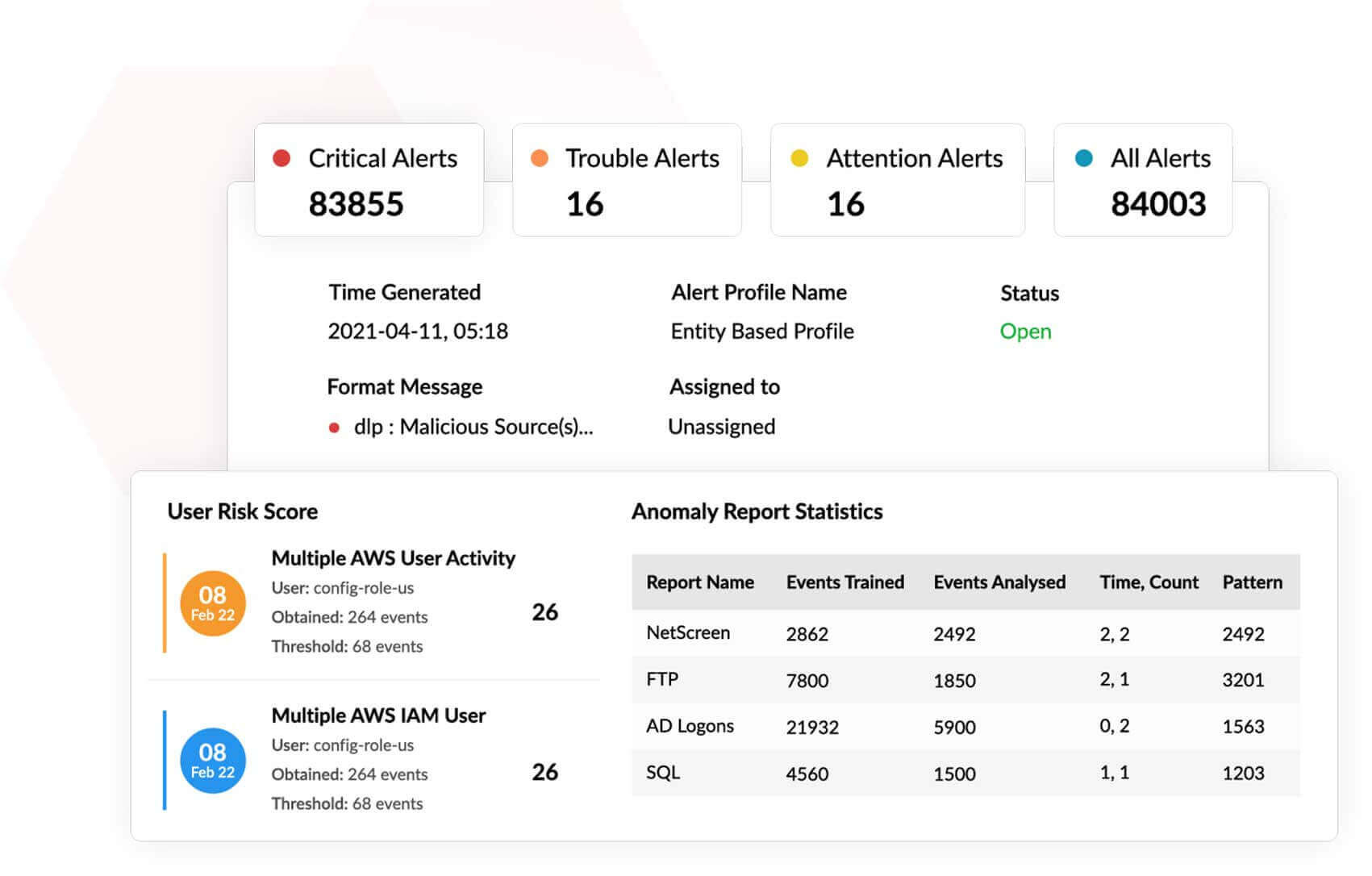

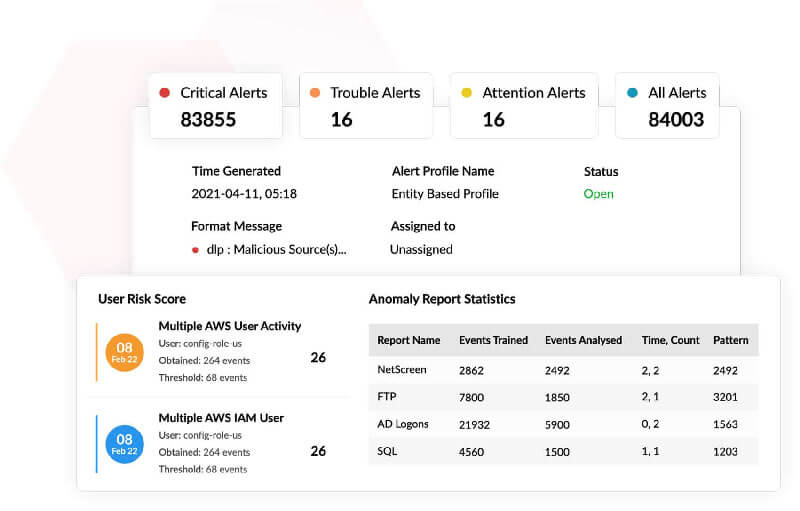

Log360's omfattende hændelsesadministration giver virksomheder mulighed for at optimere deres SOC-målepunkter ved at strømline løsningen af hændelser. Med det handlingsorienterede hændelsesdashboard kan virksomheder nemt holde øje med vigtige målepunkter som MTTD (mean time to detect, gennemsnitlig opdagelsestid), MTTR (mean time to respond, gennemsnitlig reaktionstid) og meget mere. Dashboardet giver også indsigt i aktive, uløste, nylige og alvorlige hændelser, hvilket kan hjælpe dig med at forstå sikkerhedsanalytikernes arbejdsbyrde. Med disse oplysninger kan virksomheder klassificere og prioritere løsning af hændelser, så deres SOC fungerer optimalt.

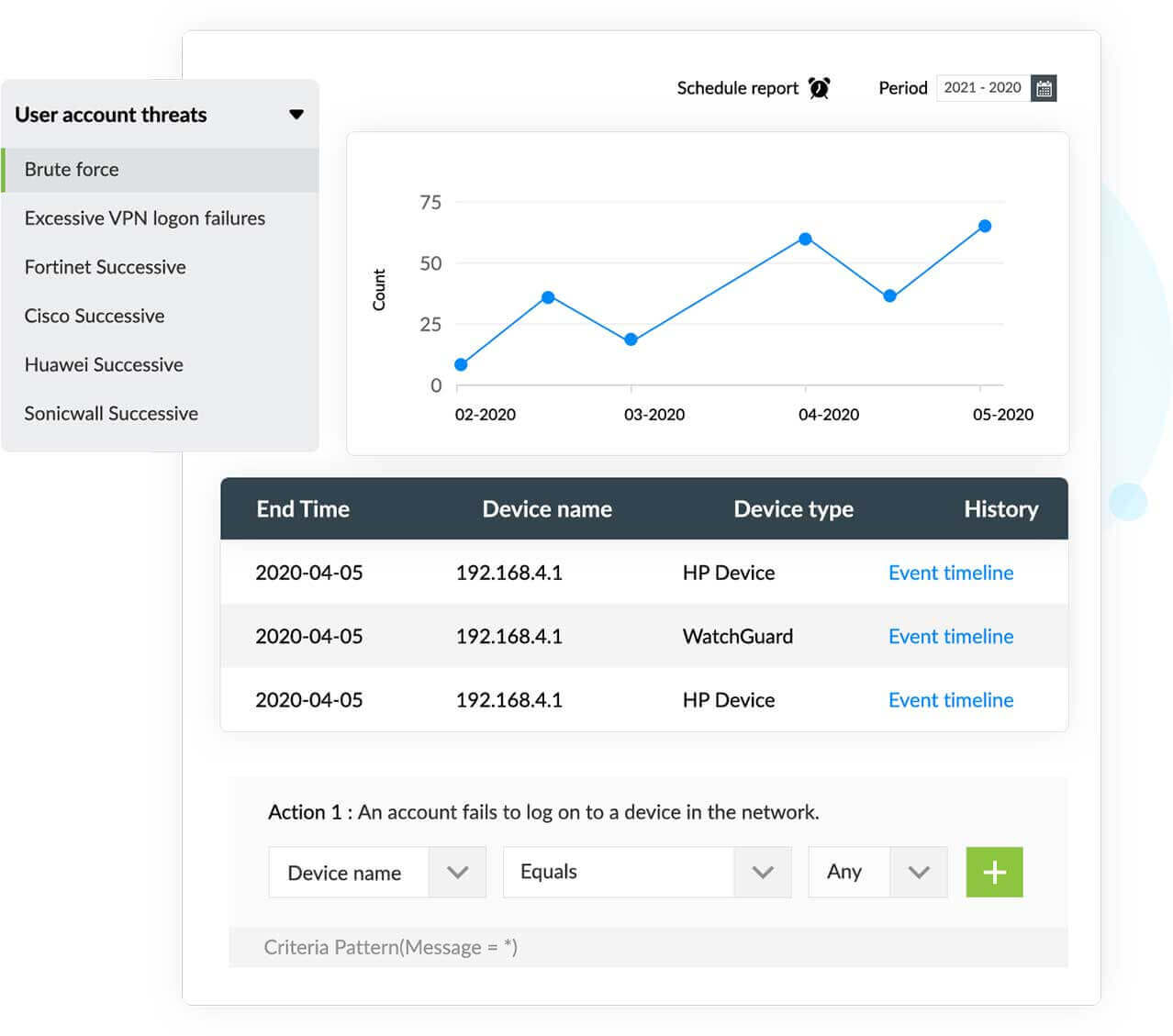

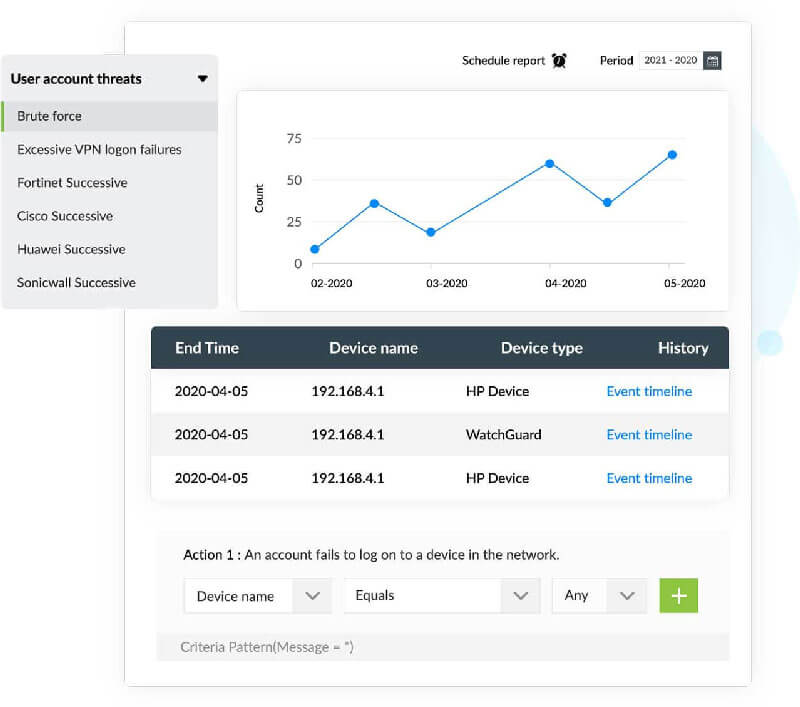

Sammenhold logdata indsamlet fra heterogene kilder for straks at opdage angrebsmønstre med Log360's realtidskorrelationssystem for hændelser.

Log360's UEBA-modul bruger maskinlæringsalgoritmer til at opdage unormale aktiviteter i din organisations netværk. Ved at fastlægge en baseline for normal adfærd analyserer den logfiler fra forskellige kilder for enhver afvigelse fra den forventede adfærd.

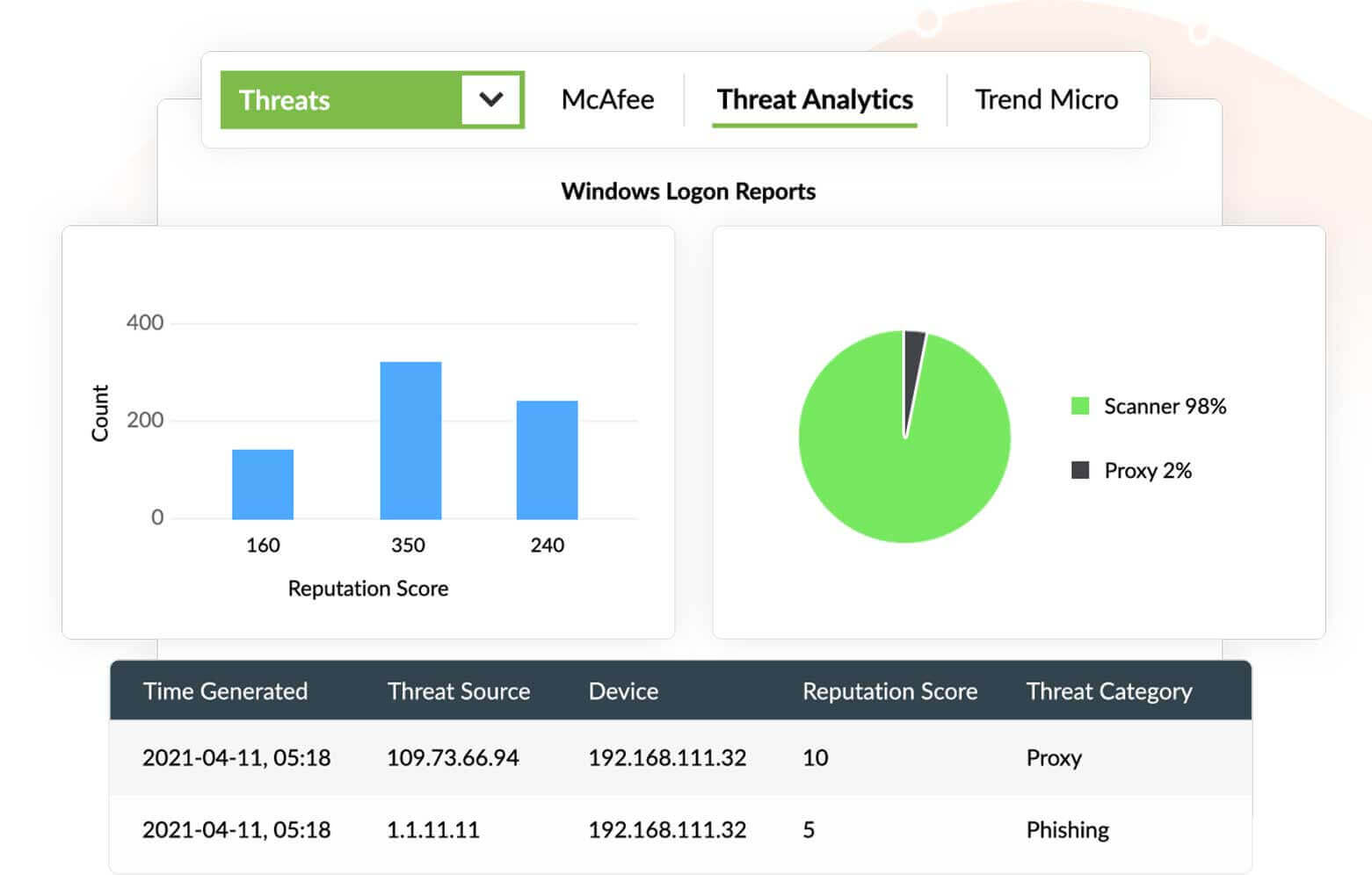

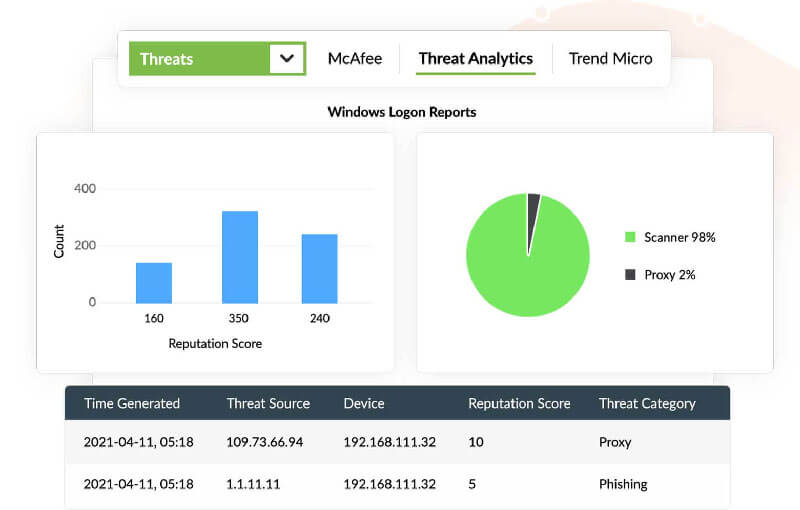

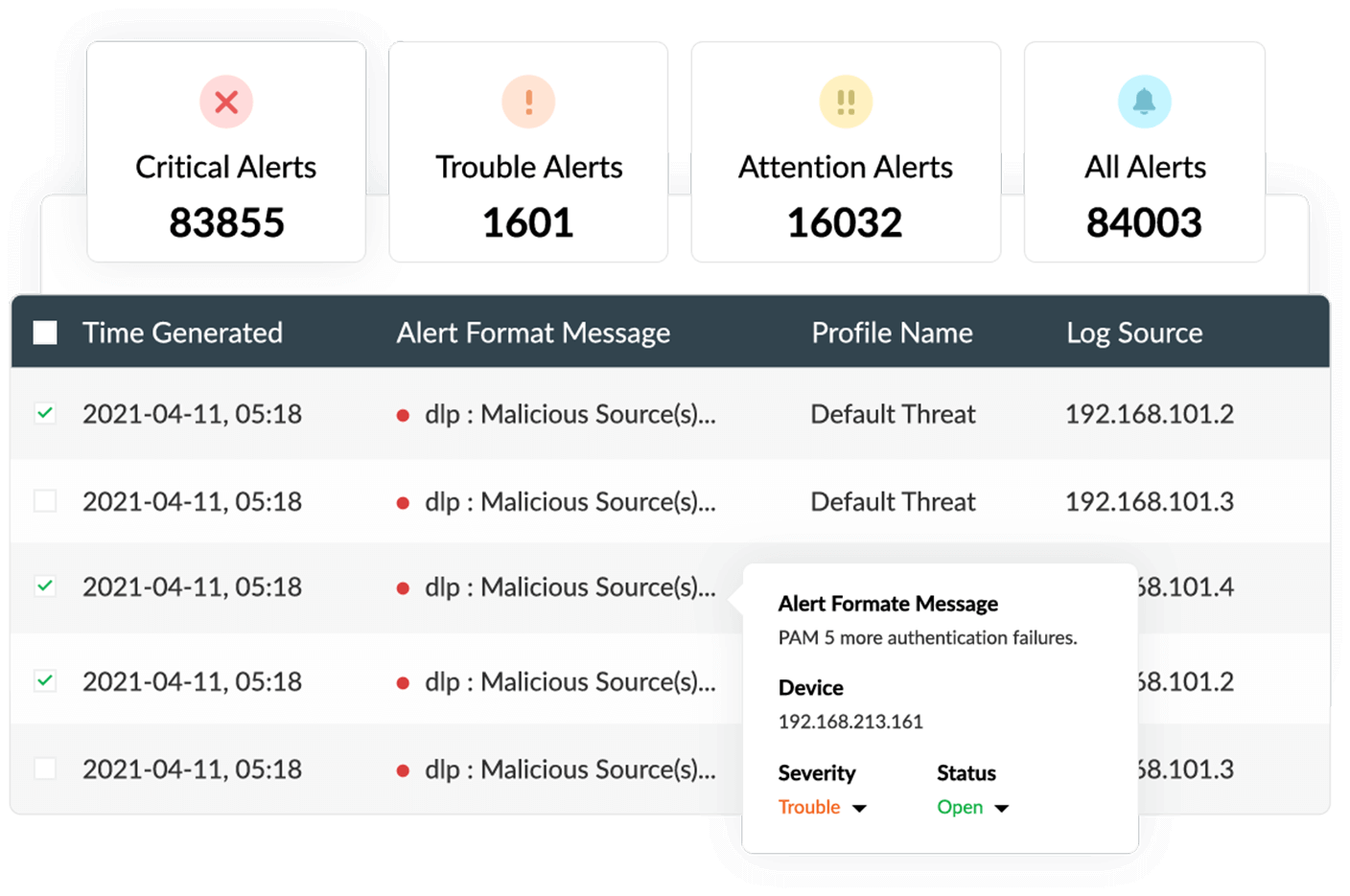

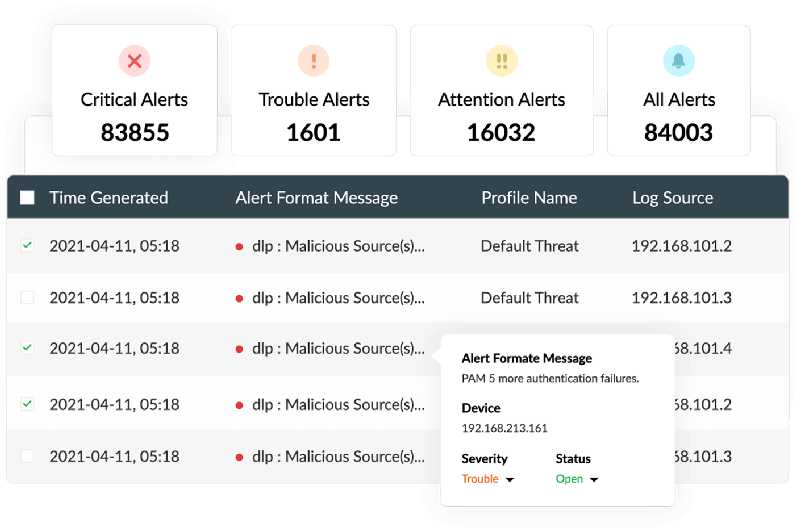

Opdag skadelige kilder, der interagerer med dit netværk, ved at sammenholde logdata med trusselsdata fra globale trusselsfeeds.

Med Log360 kan du få advarsler i realtid, når der opdages en sikkerhedstrussel i din organisations netværk.

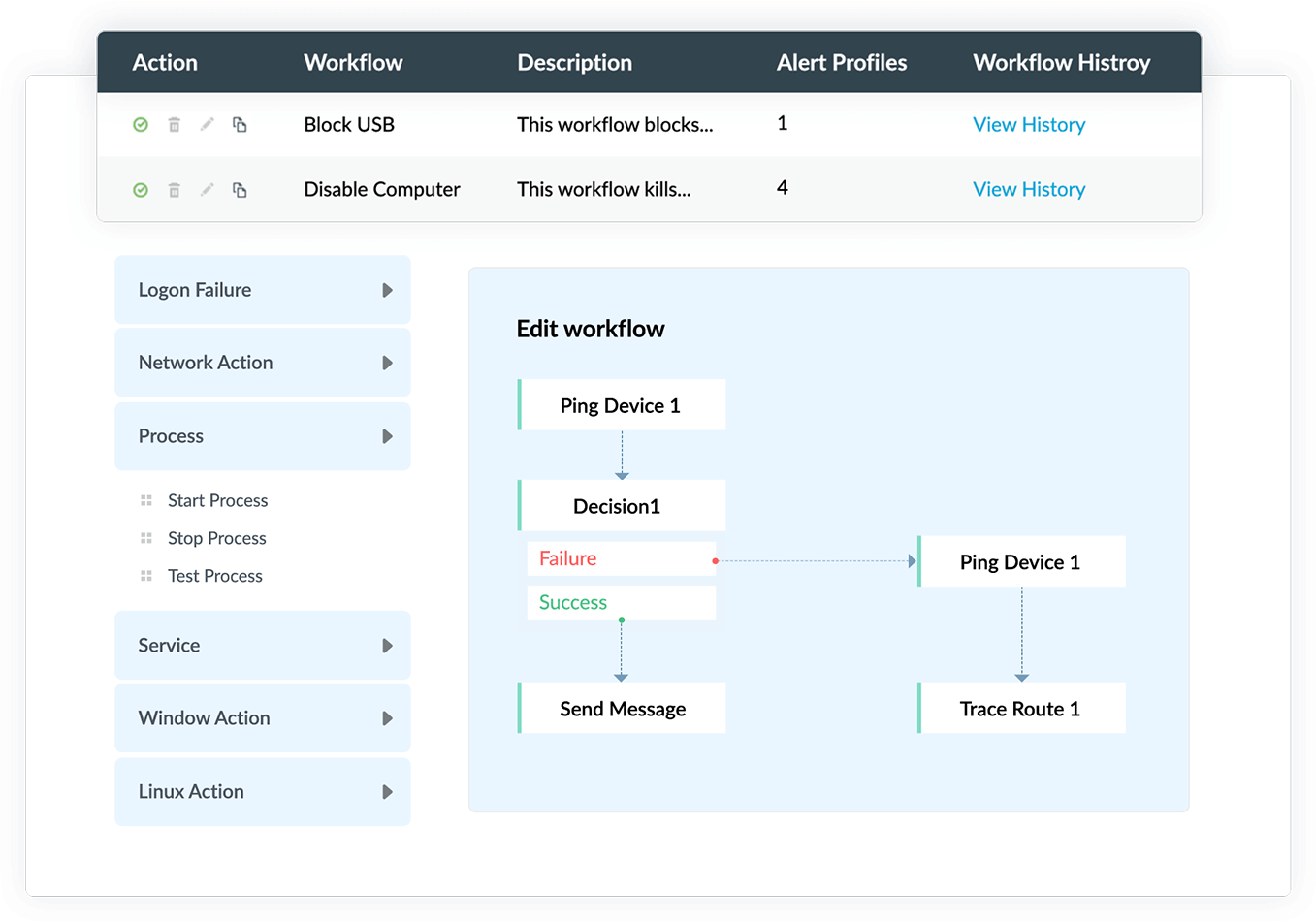

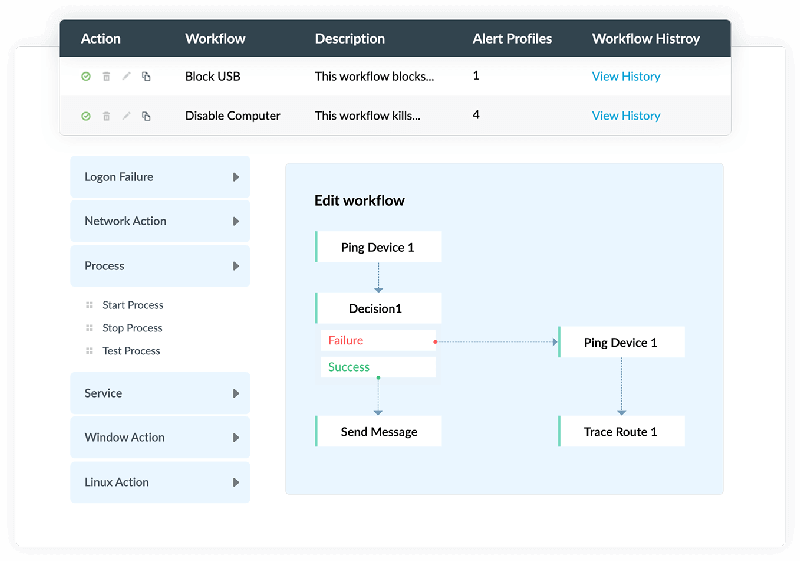

Med Log360 kan du reagere på alvorlige sikkerhedstrusler straks ved at opsætte arbejdsgange til at reagere på hændelser. De udføres automatisk som reaktion på sikkerhedsbrud.

Gennem MITRE ATT&CK-strukturen kan Log360 hjælpe dit sikkerhedsteam med at opdage de nyeste, avancerede cybertrusler i din organisations netværk.

Få værdifuld indsigt i forskellige sikkerhedsrelaterede hændelser med intuitive dashboards og grafiske rapporter, der opdateres, så snart logfiler er indsamlet.

Forenkl den forensiske analyse med Log360's kraftfulde logsøgemaskine. Analysér rå og formaterede logfiler, og generer forensiske rapporter for at finde rodårsagen til et sikkerhedsbrud.

Løs nemt sikkerhedsbrud ved automatisk at tildele anmodninger til sikkerhedsadministratorer med Log360's indbyggede anmodningsværktøj.

Integrer med eksterne anmodningsværktøjer, f.eks. Jira Service Desk, Zendesk, ServiceNow, ManageEngine ServiceDesk Plus, Kayako eller BMC Remedy Service Desk for at håndtere hændelser effektivt.